Mehrere Hardware Firewalls

Hallo,

nach längerem lesen auf diesem Portal muss ich nun doch auch mal selbst eine Frage stellen...denkt ihr es macht Sinn mehrere unterschiedliche Hardware-Firewalls in der unten beschriebenen Konstellation zu benutzen?

Meiner Meinung nach macht hier die ZyXEL wegen der APs und "Standard-PCs" etwas Sinn. Dann bin ich mir allerdings unsicher ob - wenn z.B. die NAS (die zwei LAN Anschlüsse hat - die auch beide genutzt werden) "gehackt" wird das VLAN der ZyXEL USG 20 ausreichend ist.....den rein theoretisch bin ich ja doch dann schon hinter der SPI Firewall(?)....und könnte als Angreifer ohne die Cisco RV320 dazwischen direkt den "letzten" PC ansprechen.

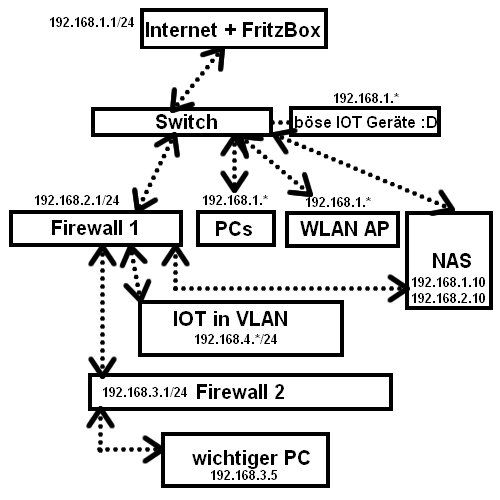

Das Netzwerk sieht ungefähr so aus:

Internet

Fritzbox (Internet ist WAN)

LAN 1

PCs und WLAN APs

Verbindung zum NAS-System auf Lan-Port 1 der NAS in LAN1

Firewall ZyXEL USG 20 (LAN1 ist hier natürlich WAN)

LAN 2 + (V)LAN3

Verbindung zum NAS-System auf Lan-Port 2 der NAS in VLAN3

Firewall Cisco RV320 (LAN2 ist hier natürlich WAN)

LAN4

Schützenswerter PC (hat natürlich Zugriff auf LAN1+2 und VLAN3

nach längerem lesen auf diesem Portal muss ich nun doch auch mal selbst eine Frage stellen...denkt ihr es macht Sinn mehrere unterschiedliche Hardware-Firewalls in der unten beschriebenen Konstellation zu benutzen?

Meiner Meinung nach macht hier die ZyXEL wegen der APs und "Standard-PCs" etwas Sinn. Dann bin ich mir allerdings unsicher ob - wenn z.B. die NAS (die zwei LAN Anschlüsse hat - die auch beide genutzt werden) "gehackt" wird das VLAN der ZyXEL USG 20 ausreichend ist.....den rein theoretisch bin ich ja doch dann schon hinter der SPI Firewall(?)....und könnte als Angreifer ohne die Cisco RV320 dazwischen direkt den "letzten" PC ansprechen.

Das Netzwerk sieht ungefähr so aus:

Internet

Fritzbox (Internet ist WAN)

LAN 1

PCs und WLAN APs

Verbindung zum NAS-System auf Lan-Port 1 der NAS in LAN1

Firewall ZyXEL USG 20 (LAN1 ist hier natürlich WAN)

LAN 2 + (V)LAN3

Verbindung zum NAS-System auf Lan-Port 2 der NAS in VLAN3

Firewall Cisco RV320 (LAN2 ist hier natürlich WAN)

LAN4

Schützenswerter PC (hat natürlich Zugriff auf LAN1+2 und VLAN3

Bitte markiere auch die Kommentare, die zur Lösung des Beitrags beigetragen haben

Content-ID: 322180

Url: https://administrator.de/forum/mehrere-hardware-firewalls-322180.html

Ausgedruckt am: 18.07.2025 um 03:07 Uhr

10 Kommentare

Neuester Kommentar

Hallo,

kannst Du dazu einmal eine Zeichnung machen!? Ich denke man versteht Deinen

Aufbau nicht so richtig. Was ist wann und wo dran angeschlossen.

Gruß

Dobby

kannst Du dazu einmal eine Zeichnung machen!? Ich denke man versteht Deinen

Aufbau nicht so richtig. Was ist wann und wo dran angeschlossen.

Gruß

Dobby

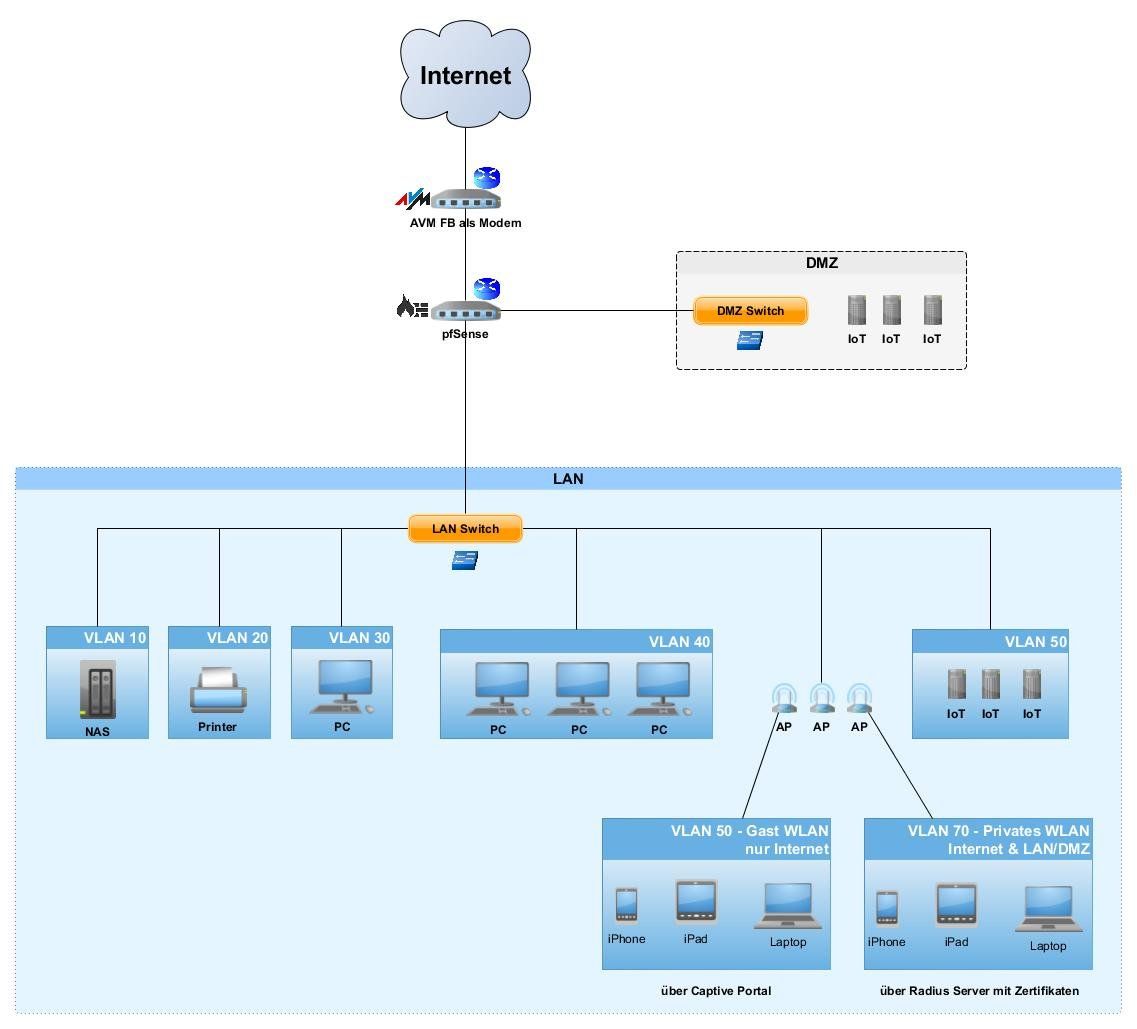

Also einen richtigen Sinn sehe ich da wirklich nicht und ich würde auch

so selbst mein Netzwerk zu Hause nicht aufbauen wollen, denn es gibt

schon kleinere Switche die VLAN fähig sind und damit kann man es

strukturiert und sauber aufsetzen und trennen.

- Zu viele Firewalls und Router

- Keine einheitliche VLAN Struktur

- Keine DMZ

- TriNAT Situation da müssen dann wieder Ports geöffnet werden

und dann ist es schon wieder obsolet dort SPI/NAT zu machen.

Falls am AVM FB Router keine Telefoniegeräte dran sind würde ich

einfach zu so etwas raten wollen.

Gruß

Dobby

P.S. Ich würde die Zyxel Firewall und den Cisco Router verkaufen wollen

oder aber nur die Zyxel Firewall hinter der AVM FB setzen und dann alles

schön in VLANs rein setzen. Nur man hat dann eben kein Captive Portal

und/oder einen Radius Server nebst OpenLDAP Server! Es sei denn man

installiert auf dem NAS einen OpenLDAP und Radius Server aber dann fehlt

eben wieder für Gäste ein Captive Portal. Macht eben jeder anders.

so selbst mein Netzwerk zu Hause nicht aufbauen wollen, denn es gibt

schon kleinere Switche die VLAN fähig sind und damit kann man es

strukturiert und sauber aufsetzen und trennen.

- Zu viele Firewalls und Router

- Keine einheitliche VLAN Struktur

- Keine DMZ

- TriNAT Situation da müssen dann wieder Ports geöffnet werden

und dann ist es schon wieder obsolet dort SPI/NAT zu machen.

Falls am AVM FB Router keine Telefoniegeräte dran sind würde ich

einfach zu so etwas raten wollen.

Gruß

Dobby

P.S. Ich würde die Zyxel Firewall und den Cisco Router verkaufen wollen

oder aber nur die Zyxel Firewall hinter der AVM FB setzen und dann alles

schön in VLANs rein setzen. Nur man hat dann eben kein Captive Portal

und/oder einen Radius Server nebst OpenLDAP Server! Es sei denn man

installiert auf dem NAS einen OpenLDAP und Radius Server aber dann fehlt

eben wieder für Gäste ein Captive Portal. Macht eben jeder anders.

Moin,

Hinzu kommt, dass du mit deiner NAS eine Sicherheitsinstanz aushebelst.

Willst du Zonenübergeifend auf das NAS zugreifen, dann packe es in die Zone zwischen Fritzbox und Firewall 1. Zugriffe die von anderen Zonen auf das NAS zugreifen sollen, werden durch jede Firewall durchgereicht.

Aber wie auch Dobby schon sagte, rümple dein Konstrukt aus.

Eine (gute) Firewall in Kombination mit einem VLAN-fähigem Switch (mind. Layer2) reicht aus. Kann deine Firewall keine VLANs, dann muss ein L3 Switch her, der dann zwischen den VLANs routet.

Wenn du weitere Infos brauchst, dann such hier mal nach Anleitungen von aqui, der hat hier einige Beiträge zum Thema VLAN, Routing oder (wenn es nicht anders geht) Router-Kaskaden.

Gruß

em-pie

€dit: iPad-Autokorrektur-Fehler ausgebügelt

Hinzu kommt, dass du mit deiner NAS eine Sicherheitsinstanz aushebelst.

Willst du Zonenübergeifend auf das NAS zugreifen, dann packe es in die Zone zwischen Fritzbox und Firewall 1. Zugriffe die von anderen Zonen auf das NAS zugreifen sollen, werden durch jede Firewall durchgereicht.

Aber wie auch Dobby schon sagte, rümple dein Konstrukt aus.

Eine (gute) Firewall in Kombination mit einem VLAN-fähigem Switch (mind. Layer2) reicht aus. Kann deine Firewall keine VLANs, dann muss ein L3 Switch her, der dann zwischen den VLANs routet.

Wenn du weitere Infos brauchst, dann such hier mal nach Anleitungen von aqui, der hat hier einige Beiträge zum Thema VLAN, Routing oder (wenn es nicht anders geht) Router-Kaskaden.

Gruß

em-pie

€dit: iPad-Autokorrektur-Fehler ausgebügelt

Cisco RV320 ist keine Firewall sondern ein stinknormaler Dual WAN Port Router.

Firewall ist sowas wie das hier:

Preiswerte, VPN fähige Firewall im Eigenbau oder als Fertiggerät

2 Firewalls zu kaskadieren für einen popeligen "wichtigen" PC ist mit Kanonen auf Spatzen.

Dafür reicht auch eind dedizierter Port auf der bestehenden Firewall.

Sollten keine physischen Ports mehr frei sein packst du diesen PC in ein dediziertes VLAN mit einem tagged Uplink auf die FW. Idealerweise ein PVLAN sofern deine Switch HW das supportet:

VLAN Installation und Routing mit pfSense, Mikrotik, DD-WRT oder Cisco RV Routern

Firewall ist sowas wie das hier:

Preiswerte, VPN fähige Firewall im Eigenbau oder als Fertiggerät

2 Firewalls zu kaskadieren für einen popeligen "wichtigen" PC ist mit Kanonen auf Spatzen.

Dafür reicht auch eind dedizierter Port auf der bestehenden Firewall.

Sollten keine physischen Ports mehr frei sein packst du diesen PC in ein dediziertes VLAN mit einem tagged Uplink auf die FW. Idealerweise ein PVLAN sofern deine Switch HW das supportet:

VLAN Installation und Routing mit pfSense, Mikrotik, DD-WRT oder Cisco RV Routern

@108012: Mit was hast du die Grafik erstellt?

Yed Graph Editor, der läuft auf Linux, Windows und MaxOS und ist zur privaten Nutzungkostenlos! Von daher kann man die Dateien immer gleich auf allen Geräten öffenen.

TO Verkauf die Zyxel USB und den Cisco RV und kauf Dir eine kleine pfSense Firewall!

Und wenn wirklich, was wir bis jetzt immer noch nicht wissen, Telefoniegeräte an der

AVN FB angeschlossen sind, kann man auch gut und gerne mittels AVM APPs das VPN

dort terminieren und hat trotz alledem noch einen Firewall dahinter.

Gruß

Dobby

Mein "NAS-Sicherheitsproblem" ist damit behoben oder???

Ich denke solange das NAS noch in beiden Netzen vorhanden ist ist dasnicht so optimal.

Gruß

Dobby