Mehrere öffentliche IP-Adressen wie verwalten?

Hallo zusammen,

das ist mein erster Beitrag hier im Forum und ich hoffe doch, dass ich ein paar Tipps oder Hilfe bekomme. 😊

Folgendes Szenario:

Unser örtlicher Glasfaseranbieter hat uns nun einen festen IPv4 Block mit insgesamt 5 nutzbaren IP-Adressen zur Verfügung gestellt. (IPs werden statisch/händisch vergeben)

Beispielhaft die nutzbaren öffentlichen Adressen:

80.81.82.2 (zurzeit für Internet genutzt, pfSense WAN)

80.81.82.3

80.81.82.4

80.81.82.5

80.81.82.6

Gerne würde ich alle 5 Adressen sinnvoll nutzen, z.B. unter anderem für einen Mail- oder Webserver.

Bisher nutze ich nur eine von den 5 Adressen, und zwar wie folgt:

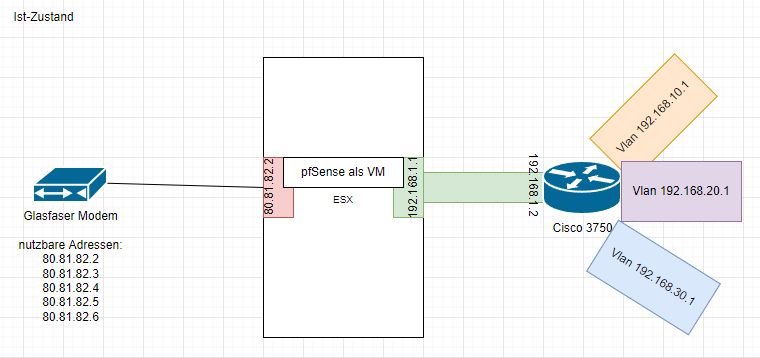

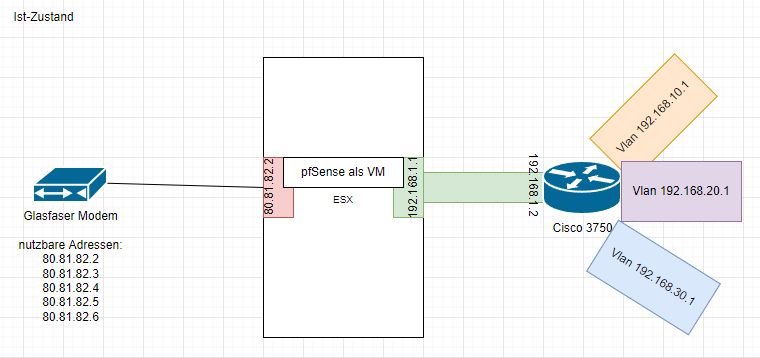

Das Glasfasermodem ist der Übergabepunkt im Technikraum, von dort geht ein normales Kupferkabel (es kann auch nur 1 Kabel von dem Modem weg gehen) an den zurzeit genutzten HP-Server. Auf diesem Server läuft ESXi. In der ESX sind 2 virtuelle Switche angelegt, einmal für „extern“, einmal für „intern“. Auf der ESX läuft unter anderem eine pfSense mit zwei Schnittstellen, rot und grün. Die rote ist dem externen vSwitch und die grüne dem internen vSwitch zugewiesen. Das grüne Netz ist nur ein „Transportnetz“ mit dem Bereich 192.168.1.0/24.

Am grünen Netz hängt dann ein Cisco 3750 mit verschiedenen VLANs dahinter. Alles super, alles schick.

Hier eine Skizze:

Nun stellt sich mir aber die Frage, wie ich die anderen 4 Adressen technisch nutzen kann. Vom Glasfasermodem geht nur ein RJ-45 Kabel weg, momentan zur ESX. Dort habe ich aus Spaß mal eine weitere VM am externen vSwitch angelegt und eine weitere öffentliche IP-Adresse vergeben. Hat auch funktioniert. Nun laufen aber die irgendwann mal von außen zu erreichenden Server nicht alle virtuell auf der ESX, des Weiteren ist es vermutlich fatal einen Mail-Server direkt eine öffentliche IP zu verpassen (oder?).

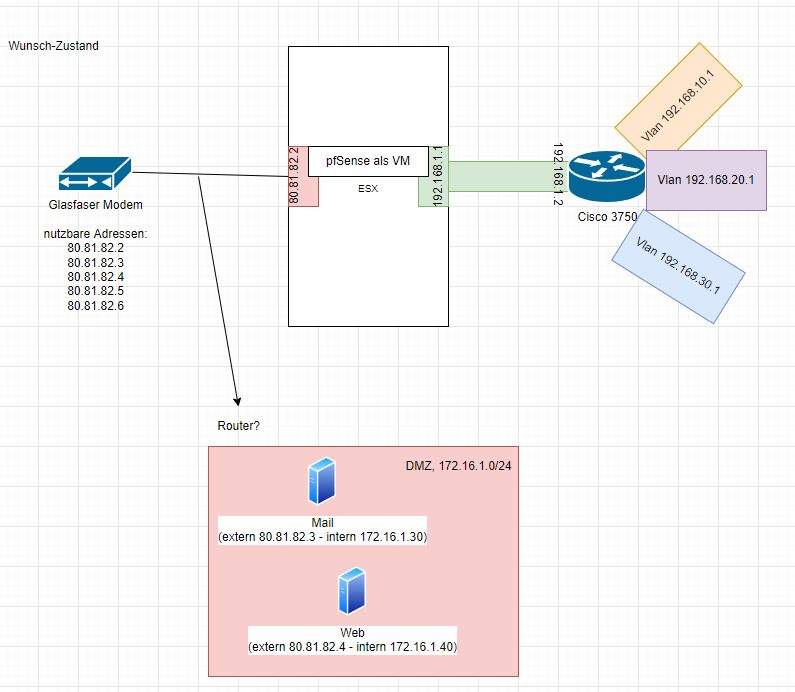

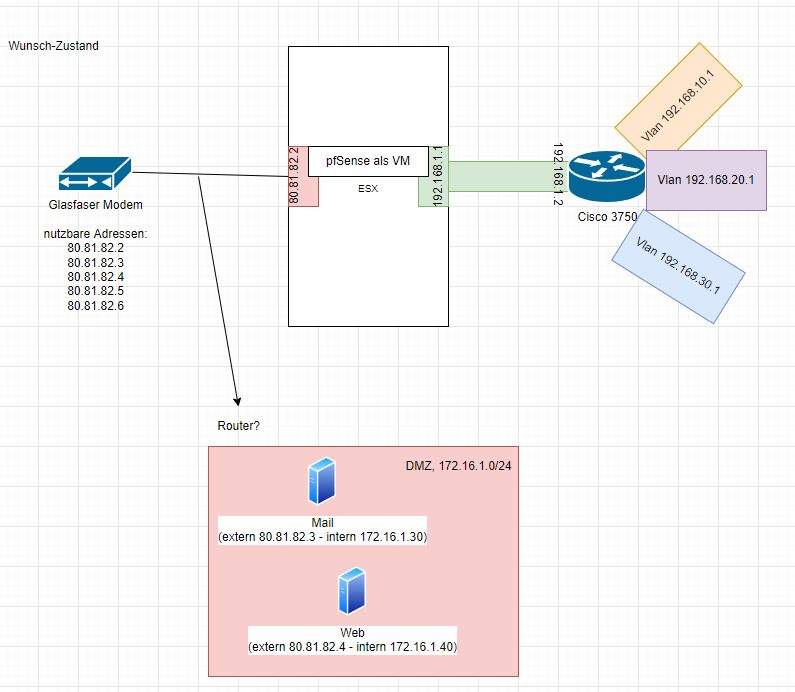

Ich weiß nun aber leider nicht, wie ich das so sinnvoll baue, dass ich eine separate DMZ habe (z.B.172.16.1.0/24) und dann den internen Servern (z.B. Mail, Web, etc.) jeweils 1:1 die externe IP zuweise oder die Ports jeweils forwarde. Also z.B:

80.81.82.3 172.16.1.30 (Mail) bzw. 80.81.82.3:25 -> 172.16.1.30:25

80.81.82.4 172.16.1.40 (Web) bzw. 80.81.82.4:443 -> 172.16.1.40:443

Kann die pfSense so etwas lösen? Also 5 öffentliche IPs verwalten, eine davon in das grüne Transportnetz für ganz normales Internet an den Clients und die 4 restlichen öffentlichen IPs irgendwie intern 1:1 an private IPs in einer DMZ durchschieben? Brauch ich irgendeinen Router statt der pfSense, der mir das irgendwie aufteilt? Falls ja, was für Geräte könnte man da nehmen?

Mir wäre halt noch eingefallen, einen „stumpfen“ Switch nach dem Glasmodem hinzuhängen, und vom Switch einmal an die ESX und vom Switch jeweils dann an mehrere Router (wie z.B. Lancom) zu gehen. Dann hätte ich ja aber für 4 externe IP-Adressen 4 Router mit jeweils einem eigenen LAN. Das ist doch quatsch (funktionieren würde es aber vermutlich).

Wunsch-Zustand wäre also irgendwie sowas hier (wie gesagt, technisch falsch gezeichnet, aber ich hoffe man versteht was ich gern möchte):

Über Anregungen, Verbesserungen und Tipps bin ich äußerst dankbar.

(Telefonie läuft separat über einen anderen Anschluss mit Lancom-Router in Verbindung mit einer ISDN-TK-Anlage, Telefonie ist also hier außen vor.)

Sorry für den riesigen Text, wollte so detailliert wie möglich den Zustand erläutern. 😊

Schönen Abend.

das ist mein erster Beitrag hier im Forum und ich hoffe doch, dass ich ein paar Tipps oder Hilfe bekomme. 😊

Folgendes Szenario:

Unser örtlicher Glasfaseranbieter hat uns nun einen festen IPv4 Block mit insgesamt 5 nutzbaren IP-Adressen zur Verfügung gestellt. (IPs werden statisch/händisch vergeben)

Beispielhaft die nutzbaren öffentlichen Adressen:

80.81.82.2 (zurzeit für Internet genutzt, pfSense WAN)

80.81.82.3

80.81.82.4

80.81.82.5

80.81.82.6

Gerne würde ich alle 5 Adressen sinnvoll nutzen, z.B. unter anderem für einen Mail- oder Webserver.

Bisher nutze ich nur eine von den 5 Adressen, und zwar wie folgt:

Das Glasfasermodem ist der Übergabepunkt im Technikraum, von dort geht ein normales Kupferkabel (es kann auch nur 1 Kabel von dem Modem weg gehen) an den zurzeit genutzten HP-Server. Auf diesem Server läuft ESXi. In der ESX sind 2 virtuelle Switche angelegt, einmal für „extern“, einmal für „intern“. Auf der ESX läuft unter anderem eine pfSense mit zwei Schnittstellen, rot und grün. Die rote ist dem externen vSwitch und die grüne dem internen vSwitch zugewiesen. Das grüne Netz ist nur ein „Transportnetz“ mit dem Bereich 192.168.1.0/24.

Am grünen Netz hängt dann ein Cisco 3750 mit verschiedenen VLANs dahinter. Alles super, alles schick.

Hier eine Skizze:

Nun stellt sich mir aber die Frage, wie ich die anderen 4 Adressen technisch nutzen kann. Vom Glasfasermodem geht nur ein RJ-45 Kabel weg, momentan zur ESX. Dort habe ich aus Spaß mal eine weitere VM am externen vSwitch angelegt und eine weitere öffentliche IP-Adresse vergeben. Hat auch funktioniert. Nun laufen aber die irgendwann mal von außen zu erreichenden Server nicht alle virtuell auf der ESX, des Weiteren ist es vermutlich fatal einen Mail-Server direkt eine öffentliche IP zu verpassen (oder?).

Ich weiß nun aber leider nicht, wie ich das so sinnvoll baue, dass ich eine separate DMZ habe (z.B.172.16.1.0/24) und dann den internen Servern (z.B. Mail, Web, etc.) jeweils 1:1 die externe IP zuweise oder die Ports jeweils forwarde. Also z.B:

80.81.82.3 172.16.1.30 (Mail) bzw. 80.81.82.3:25 -> 172.16.1.30:25

80.81.82.4 172.16.1.40 (Web) bzw. 80.81.82.4:443 -> 172.16.1.40:443

Kann die pfSense so etwas lösen? Also 5 öffentliche IPs verwalten, eine davon in das grüne Transportnetz für ganz normales Internet an den Clients und die 4 restlichen öffentlichen IPs irgendwie intern 1:1 an private IPs in einer DMZ durchschieben? Brauch ich irgendeinen Router statt der pfSense, der mir das irgendwie aufteilt? Falls ja, was für Geräte könnte man da nehmen?

Mir wäre halt noch eingefallen, einen „stumpfen“ Switch nach dem Glasmodem hinzuhängen, und vom Switch einmal an die ESX und vom Switch jeweils dann an mehrere Router (wie z.B. Lancom) zu gehen. Dann hätte ich ja aber für 4 externe IP-Adressen 4 Router mit jeweils einem eigenen LAN. Das ist doch quatsch (funktionieren würde es aber vermutlich).

Wunsch-Zustand wäre also irgendwie sowas hier (wie gesagt, technisch falsch gezeichnet, aber ich hoffe man versteht was ich gern möchte):

Über Anregungen, Verbesserungen und Tipps bin ich äußerst dankbar.

(Telefonie läuft separat über einen anderen Anschluss mit Lancom-Router in Verbindung mit einer ISDN-TK-Anlage, Telefonie ist also hier außen vor.)

Sorry für den riesigen Text, wollte so detailliert wie möglich den Zustand erläutern. 😊

Schönen Abend.

Bitte markiere auch die Kommentare, die zur Lösung des Beitrags beigetragen haben

Content-ID: 2829293240

Url: https://administrator.de/forum/mehrere-oeffentliche-ip-adressen-wie-verwalten-2829293240.html

Ausgedruckt am: 18.07.2025 um 03:07 Uhr

9 Kommentare

Neuester Kommentar

Die PFSense könnte das realisieren. Allerdings schiebst du nicht alle Ports auf das System in der DMZ sondern nur die, die du auch brauchst. Würde ich zumindest nie machen, wenn ich es verhindern kann.

Das Konzept wäre

- > router -> dmz -> router ->

wobei der Router virtualisiert sein kann und du einen Router mit mehreren NICs sowie VLANs konfigurieren kannst und nicht zwangsweise mehrere Router eingesetzt werden müssen.

Das Konzept wäre

- > router -> dmz -> router ->

wobei der Router virtualisiert sein kann und du einen Router mit mehreren NICs sowie VLANs konfigurieren kannst und nicht zwangsweise mehrere Router eingesetzt werden müssen.

Was spricht dagegen die anderen IPs mit auf das WAN Interface zu legen und für jede IP z. B. ein xyz-NAT einzurichten? Für eine DMZ oder sonstige Zonen kannst du bequem optionale Interfaces zur LAN-Seite einrichten. Die zusätzlichen WAN IPs müssten sich Virtual IPs schimpfen.

Zitat von @randomDude95:

Folgendes Szenario:

Unser örtlicher Glasfaseranbieter hat uns nun einen festen IPv4 Block mit insgesamt 5 nutzbaren IP-Adressen zur Verfügung gestellt. (IPs werden statisch/händisch vergeben)

Beispielhaft die nutzbaren öffentlichen Adressen:

80.81.82.2 (zurzeit für Internet genutzt, pfSense WAN)

80.81.82.3

80.81.82.4

80.81.82.5

80.81.82.6

Folgendes Szenario:

Unser örtlicher Glasfaseranbieter hat uns nun einen festen IPv4 Block mit insgesamt 5 nutzbaren IP-Adressen zur Verfügung gestellt. (IPs werden statisch/händisch vergeben)

Beispielhaft die nutzbaren öffentlichen Adressen:

80.81.82.2 (zurzeit für Internet genutzt, pfSense WAN)

80.81.82.3

80.81.82.4

80.81.82.5

80.81.82.6

Moin,

offensichtlich bekommst Du die IP-Adressen aus dem Bereich 80.81.82.0/29 nicht per Transfernetz, wo Du sie einfach jeweils eine System zuordnen könntest, sondern in einem gemeinsamen Netz. wo Du 5 Systeme reinhängen könntest. Am einfachsten lassen sich diese natürlich nutzen, wenn Du per Switch alle die Systeme, die diese IP-Adressen bekommen sollen, in das gleichen Netz hängst. Dann hast Du aber keine Firewall Deinen Systemen und dem Internet, hängst also quasi mit dem nackten Arsch im Internet.

Die andere Alternative ist, diese in eine DMZ über eine Firewall zu bridgen und die Ip-Adressen direkt an den systemen zu verwenden..

Eine weitere alternative wäre, die IP-Adressen auf der Firewall zu natten und per proxy-Arp dafür zu sorgen, daß die Firewall und Pakete erhält und dann an die Systeme in der DMz weitergibt.

lks

Ist das wohl schlau, die ganzen IPs und Systeme dahinter hier öffentlich zu posten?

Das ist dumm und ich entschuldige mich.

Wie oben schon gesagt kannst du diese IPs als "Virtual IPs" (Menü: Firewall) auf der pfSense am WAN Port nutzen. Damit sind diese IP Adressen dann aus dem öffentlichen Internet erreichbar und du kannst sie mit der Firewall nach freier Wahl auf intern liegende Server per Port Forwarding zuweisen um sie so aus dem Internet erreichbar zu machen.

Idealerweise auf Server die in einem separaten, lokalen DMZ Segment an der Firewall liegen. Das wäre z.B. ein klassisches Konzept von mehreren.

Idealerweise auf Server die in einem separaten, lokalen DMZ Segment an der Firewall liegen. Das wäre z.B. ein klassisches Konzept von mehreren.

Wenn es das denn nun war bitte dann auch deinen Thread hier als erledigt schliessen!