Microsoft-Active Directory-Zertifikatdienste Zusätzliche Attribute werden nicht berücksichtigt

Guten Tag,

ich habe ein kleines Problem, bei dem ich nicht weiter komme:

Wir setzen eine Ubuntu-VM ein, auf der ein Unifi-Controller läuft.

Jetzt möchte ich diesem ein SSL-Zertifikat von unserer internen CA mitgeben, um die Warnungen im Browser zu umgehen.

Die Zertifikatanfrage über java funktioniert und ich will das Zertifikat über die internen Zertifikatdienste erzeugen.

Doch egal, was ich bei den Attributen eintrage, der SAN wird nicht ins Zertifikat eingetragen. Somit erscheint im Browser nach wie vor die Warnung, obwohl die Zertifikatkette als gültig angezeigt wird. (Meldung ist immer: NET::ERR_CERT_COMMON_NAME_INVALID).

Vorgabe Microsoft für die Attribute

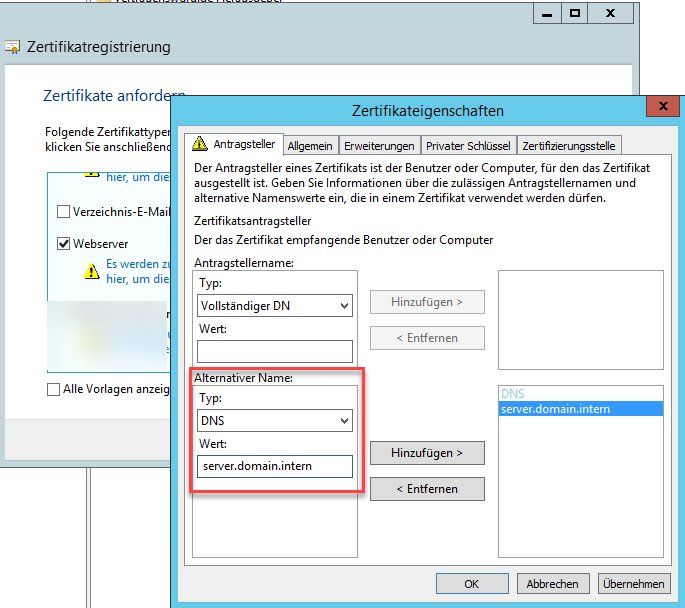

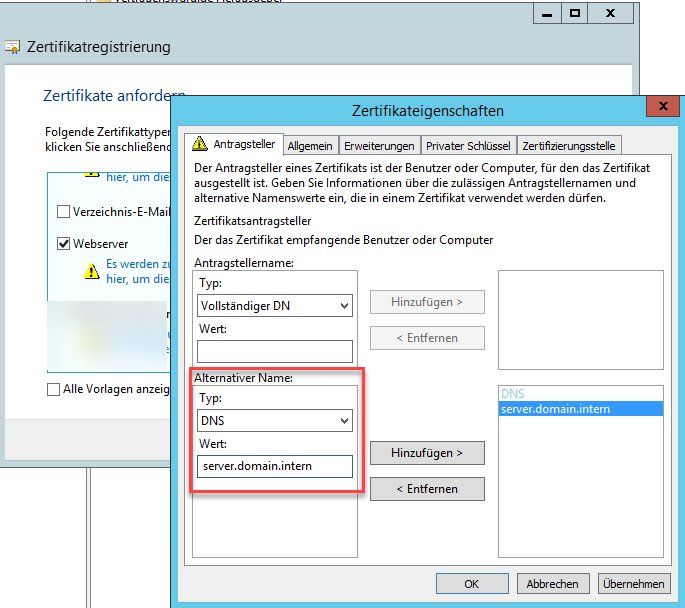

Also habe ich eingetragen

Gewähltes Zertifikat ist vom Typ "Webserver", welches für den Anwendungsfall ja wohl das richtige sein sollte.

Wo liegt mein Denkfehler.....?

Gruß

Looser

ich habe ein kleines Problem, bei dem ich nicht weiter komme:

Wir setzen eine Ubuntu-VM ein, auf der ein Unifi-Controller läuft.

Jetzt möchte ich diesem ein SSL-Zertifikat von unserer internen CA mitgeben, um die Warnungen im Browser zu umgehen.

Die Zertifikatanfrage über java funktioniert und ich will das Zertifikat über die internen Zertifikatdienste erzeugen.

Doch egal, was ich bei den Attributen eintrage, der SAN wird nicht ins Zertifikat eingetragen. Somit erscheint im Browser nach wie vor die Warnung, obwohl die Zertifikatkette als gültig angezeigt wird. (Meldung ist immer: NET::ERR_CERT_COMMON_NAME_INVALID).

Vorgabe Microsoft für die Attribute

san:dns=dns.nameAlso habe ich eingetragen

san:dns=server.domain.internGewähltes Zertifikat ist vom Typ "Webserver", welches für den Anwendungsfall ja wohl das richtige sein sollte.

Wo liegt mein Denkfehler.....?

Gruß

Looser

Bitte markiere auch die Kommentare, die zur Lösung des Beitrags beigetragen haben

Content-ID: 667093

Url: https://administrator.de/forum/microsoft-active-directory-zertifikatdienste-zusaetzliche-attribute-werden-nicht-beruecksichtigt-667093.html

Ausgedruckt am: 19.07.2025 um 02:07 Uhr

18 Kommentare

Neuester Kommentar

Moin,

das alleine reicht bei Microsoft nicht aus. Auch wenn der Microsoft Docs Artikel das erst einmal so beschreibt. Hintergrund ist in diesen Fall, dass die Schreiber davon ausgehen, dass die PKI nach Microsoft Docs installiert und konfiguriert wurde.

Hast du die Option ATTRIBUTESUBJECTALTNAME2 auf der CA gesetzt?

Gruß,

Dani

das alleine reicht bei Microsoft nicht aus. Auch wenn der Microsoft Docs Artikel das erst einmal so beschreibt. Hintergrund ist in diesen Fall, dass die Schreiber davon ausgehen, dass die PKI nach Microsoft Docs installiert und konfiguriert wurde.

Hast du die Option ATTRIBUTESUBJECTALTNAME2 auf der CA gesetzt?

Gruß,

Dani

Ich mach das immer über die MMC

Kontextmenü in der Zertifikate MMC "Alle Aufgaben > Neues Zertifikat anfordern"

Voraussetzung ist natürlich das das Template es überhaupt erlaubt weitere Angaben zu machen.

Gruß w.

Kontextmenü in der Zertifikate MMC "Alle Aufgaben > Neues Zertifikat anfordern"

Voraussetzung ist natürlich das das Template es überhaupt erlaubt weitere Angaben zu machen.

Gruß w.

Zitat von @Looser27:

Das funktioniert aber nur, wenn der anfragende Server ein Windows ist. In diesem Fall ist es ein Linux Server.

Nö. Das Zertifikat kannst du doch problemlos auf den FQDN des Linux Servers anpassen und dann inkl. Private Key auf den Linux Server exportieren ... überhaupt kein Problem.Das funktioniert aber nur, wenn der anfragende Server ein Windows ist. In diesem Fall ist es ein Linux Server.

Zitat von @Looser27:

Moin,

ich bin einen Schritt weiter. Es scheint an der Vorlage zu liegen.

Ich habe nun die Vorlage Webserver-Linux aus der vorhandenen erstellt und verfügbar gemacht. Doch über den Webbrowser kann ich das noch immer nicht auswählen.

meinst Du den Aufruf der Zertifikatdienste über den Browser/certsrv?Moin,

ich bin einen Schritt weiter. Es scheint an der Vorlage zu liegen.

Ich habe nun die Vorlage Webserver-Linux aus der vorhandenen erstellt und verfügbar gemacht. Doch über den Webbrowser kann ich das noch immer nicht auswählen.

Mach das doch über commandozeile:

certreq -attrib "CertificateTemplate:Webserver-linux" 192.168.100.2.csr 192.168.100.2.cer Grüße

lcer

Hallo,

Grüße

lcer

Zitat von @Looser27:

Die Vorlage war es doch nicht....Mist.

Ich habe die VM nochmal aus ner Sicherung wiederhergestellt und somit alles nochmal auf Anfang.

Genau das meine ich....denn dafür ist es schließlich da.

Ich nutze die gar nicht. Für die meisten Windows-Szenarien kann man das über automatisches ausrollen oder über das mmc-Snapin machen. Für Linux nehme ich immer die Kommandozeile. Dazu erzeugt man den Zertifikatsreqest auf dem Linux-System (oder bei Geräten ggf. auf der GUI), transportiert den auf das Windows-System und ergänzt die Zertifikatsvorlage wie oben beschrieben. Das ist (für mich) der zuverlässigere Weg. Natürlich muss man die Sicherheit des privaten Schlüssels gewährleisten, aber das ist ein anderer Punkt.Die Vorlage war es doch nicht....Mist.

Ich habe die VM nochmal aus ner Sicherung wiederhergestellt und somit alles nochmal auf Anfang.

meinst Du den Aufruf der Zertifikatdienste über den Browser/certsrv?

Genau das meine ich....denn dafür ist es schließlich da.

Grüße

lcer

Zitat von @Looser27:

Hab ich auch versucht.

Hiermit

eine Anfrage erzeugt und versucht über die CA als Anfrage einzulesen. Gibt leider eine Fehlermeldung weil in der Anforderung keine Zertifikatvorlage drin steht.....wie bekomme ich die da rein?

Gar nicht. Wie es geht, hab ich doch oben geschrieben!Hab ich auch versucht.

Hiermit

java -jar lib/ace.jar new_cert unifi.domain.intern Company City State CCeine Anfrage erzeugt und versucht über die CA als Anfrage einzulesen. Gibt leider eine Fehlermeldung weil in der Anforderung keine Zertifikatvorlage drin steht.....wie bekomme ich die da rein?

Grüße

lcer

Hallo,

Lektüre:

docs.microsoft.com/de-de/previous-versions/windows/it-pro/window ...

thomas-krenn.com/de/wiki/Openssl_Multi-Domain_CSR_erstellen

Grüße

lcer

Zitat von @Looser27:

Anforderung habe ich, wie von Dir angegeben an der CA eingereicht.

Er fragt noch die CA ab, jedoch habe ich keine Möglichkeit den SAN einzutragen.....

Was muss ich da in der Zertifikatvorlage noch ändern?

nix, das SAN sollte in der Anfrage enthalten sein. Erstellst Du die Anfrage auf dem Linux-System? Wie?Anforderung habe ich, wie von Dir angegeben an der CA eingereicht.

Er fragt noch die CA ab, jedoch habe ich keine Möglichkeit den SAN einzutragen.....

Was muss ich da in der Zertifikatvorlage noch ändern?

Edit: Wenn ich in der Vorlage angebe, er soll die Infos aus dem AD ziehen, bekomme ich die Fehlermeldung, dass der DNS-Name nicht verfügbar sei (der Host ist im DNS eingetragen und sowohl ping als auch nslookup liefern korrekte Ergebnisse).

Du könntest versuchen, den Server als Computerobjekt im AD anzulegen. Das ist aber nicht erforderlich und oft nicht üblich, da Webserver-Zertifikate sowieso oft "benutzerdefiniert" werden.Lektüre:

docs.microsoft.com/de-de/previous-versions/windows/it-pro/window ...

thomas-krenn.com/de/wiki/Openssl_Multi-Domain_CSR_erstellen

Grüße

lcer

Hallo,

ich sehe gerade, dass das offenbar ein UniFi System ist. Da müßte eigentlich der SAN in der Anfrage enthalten sein.

help.ui.com/hc/en-us/articles/212500127-UniFi-SSL-certificate-er ...

Grüße

lcer

PS: Wenn Du "UniFi" in den Titel geschrieben hättest, hätte hier vermutlich noch mehr Leute helfen können, wollen ....

ich sehe gerade, dass das offenbar ein UniFi System ist. Da müßte eigentlich der SAN in der Anfrage enthalten sein.

help.ui.com/hc/en-us/articles/212500127-UniFi-SSL-certificate-er ...

Grüße

lcer

PS: Wenn Du "UniFi" in den Titel geschrieben hättest, hätte hier vermutlich noch mehr Leute helfen können, wollen ....

Jep. Nachdem ich das kontrolliert und geändert habe, musste ich nur noch das richtige Export-Format finden.

Freut mich. Jetzt, wo alles läuft habe ich eine Anleitung für Nachahmer geschrieben.

Unifi mit SSL-Zertifikat aus interner CAGruß,

Dani