Microtik OS 6.44.1 VLAN Probleme

Hallo zusammen,

ich habe vor einiger Zeit meinen RB3011 mit VLANs konfiguriert. Damals unter 6.41 nach der Anleitung hier im Forum.

Anleitung

Das hat soweit auch funktioniert und die VLANs waren gegenseitig abgeschottet, dass heißt, die Subnetzte konnten sich untereinander nicht sehen. Das war auch so gewollt.

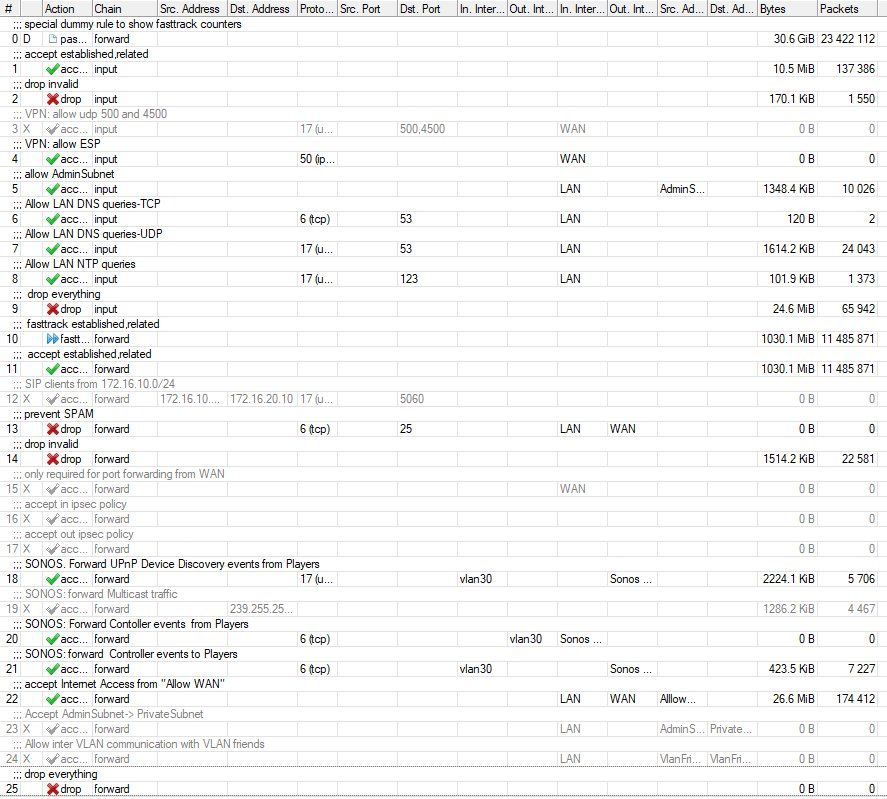

Über eine Liste und eine Regel:

hatten diverse Subnetzte Zugriff.

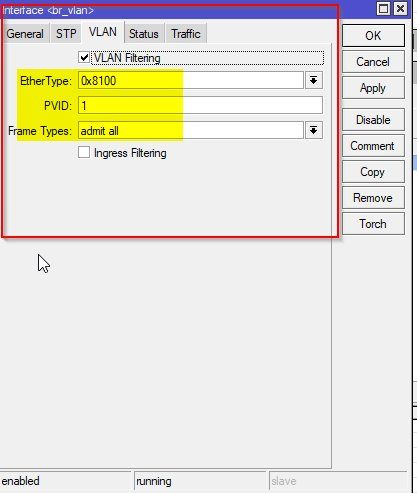

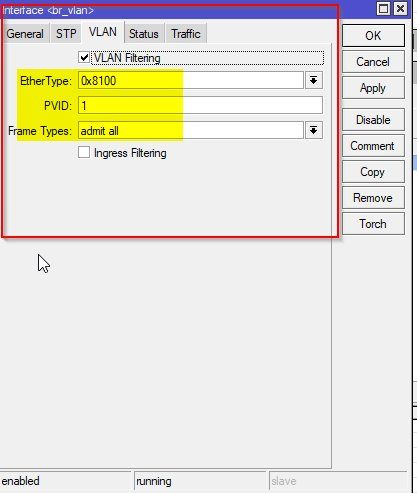

Seitdem ist an der Konfiguration nichts geändert worden. Anfang der Woche habe ich festgestellt, dass die Subnetzte sich auch ohne diese Regel sehen können. Das einzige was ich regelmäßig gemacht habe ist ein OS Update und inzwischen läuft 6.44.1 auf der Kiste. Mir ist aufgefallen, dass sich in den Bridge Einstellungen zum VLAN etwas verändert hat und ich verstehe nicht ganz, ob das ggf. damit zusammenhängt.

Hier ein Screenshot:

Kann mir jemand hier weiterhelfen? Was kann die Ursache dieses Verhaltens sein? An den FW Regeln liegt es nicht, denn selbst wenn ich alle Regeln entferne, können sich die subnetzte sehen. Es kann m.E. nur mit der VLAN Konfiguration zusammenhängen und daran ist seit der Erstkonfiguration nichts geändert worden. Lediglich die neuen Optionen stehen noch auf Default (Screenshot)

ich habe vor einiger Zeit meinen RB3011 mit VLANs konfiguriert. Damals unter 6.41 nach der Anleitung hier im Forum.

Anleitung

Das hat soweit auch funktioniert und die VLANs waren gegenseitig abgeschottet, dass heißt, die Subnetzte konnten sich untereinander nicht sehen. Das war auch so gewollt.

Über eine Liste und eine Regel:

add action=accept chain=forward comment=\

"Allow inter VLAN communication with VLAN friends" dst-address-list=\

VlanFriends in-interface-list=LAN src-address-list=VlanFriendshatten diverse Subnetzte Zugriff.

Seitdem ist an der Konfiguration nichts geändert worden. Anfang der Woche habe ich festgestellt, dass die Subnetzte sich auch ohne diese Regel sehen können. Das einzige was ich regelmäßig gemacht habe ist ein OS Update und inzwischen läuft 6.44.1 auf der Kiste. Mir ist aufgefallen, dass sich in den Bridge Einstellungen zum VLAN etwas verändert hat und ich verstehe nicht ganz, ob das ggf. damit zusammenhängt.

Hier ein Screenshot:

Kann mir jemand hier weiterhelfen? Was kann die Ursache dieses Verhaltens sein? An den FW Regeln liegt es nicht, denn selbst wenn ich alle Regeln entferne, können sich die subnetzte sehen. Es kann m.E. nur mit der VLAN Konfiguration zusammenhängen und daran ist seit der Erstkonfiguration nichts geändert worden. Lediglich die neuen Optionen stehen noch auf Default (Screenshot)

Bitte markiere auch die Kommentare, die zur Lösung des Beitrags beigetragen haben

Content-ID: 431488

Url: https://administrator.de/forum/microtik-os-6-44-1-vlan-probleme-431488.html

Ausgedruckt am: 05.07.2025 um 11:07 Uhr

8 Kommentare

Neuester Kommentar

Das hat soweit auch funktioniert und die VLANs waren gegenseitig abgeschottet, dass heißt, die Szbnetzte konnten sich untereinander nicht sehen.

Sorry, aber dann hast du dich NICHT nach der o.a. Anleitung gerichtet.Diese definiert ja klar IP Adressen für jedes VLAN auf dem MT OHNE eine Firewall Regel.

Damit können sich dann mit der Grundkonfiguration alle VLANs ohne jegliche Einschränkung per IP Routing erreichen. Das ist also völlig normales Verhalten ! Möglich also das du hier einen Denkfehler begehst ?!

Wenn du das NICHT willst oder nur eingeschränkt Dienste in bestimmten VLANs erreichbar haben, dann musst du das mit entsprechenden Firewall Regel einschränken wer was wohin darf.

Oder die radikale Lösung indem du KEINE IP Adressen in den VLAN setzt, dann ist das VLAN wirklich vollkommen isoliert.

Generell ist , wie oben schon gesagt, alles erlaubt.

Vermutlich hast du dann aber eigene FW Regeln konfiguriert, kann das sein ?

Wenn deine Regel nicht greift, dann ist du einen Konfig Fehler in der Regel selber ! Die solltest du dann nochmal überprüfen !

(P.S.: Eine "Anleizung" ist was anderes

möglicherweise habe ich mich vertan, ist auch schon ne Weile her.

Nicht nur möglicherweise sondern ganz sicher. Liest das Tutorial... dass es mal gegeht hat

Autsch... ! Du meinst sicher...das es mal funktioniert hat, richtig ?Aber niemals mit einer VLAN Isolation !

Das ist ja auch logisch, da das Tutorial KEINE Anleitung für ein Regelwerk der Firewalls hat. Jedenfalls nocht nicht...

Es ist aber ein guter Punkt das man das ggf. dort nochmal aufnimmt. Ich nehme das mal als Anregung hin.

So wie das Tutorial aber die Konfig beschreibt gibt es de facto keine Isolation, da es keine Firewall Regeln gibt.

Du bist Dir also sicher, es muss an den FW-Regeln liegen, richtig?

Absolut sicher !Sieh dir das doch selber an !! Die Firewall ist doch für alle VLANs auf Durchlass gestellt !

Meine Erwartung ist, dass kein VLAN das andere sieht.

Nein, diese Erwartung ist jedenfalls in Bezug auf das o.a. Tutorial vollkommen falsch !Ist ja auch logisch !

Wenn du so willst konfiguriert man den Mikrotik ja als einfachen Layer 3 (Routing) Switch mit einer "any to any allow" Regel in der Firewall.

Wie sollte das also die VLANs isolieren. Erkennst du sicher auch selber, oder ?

alle sehen alle VLANs und offenbar scheint hier etwas zu fehlen.

Nein, Denkfehler !Works as designed. Wie oben schon mehrfach gesagt: Die FW forwardet alles aus allen VLANs und es gibt keine Regeln in der FW die irgendwas blocken !

Deshalb kann ja auch jeder mit jedem.

Die o.a. Regeln sind von dir selber, was ja auch absolut OK ist will man die Kommunikation einschränken ! Das Tutorial beschreibt diese de facto nicht !!

Fazit:

Deine FW Regel ist schlicht und einfach falsch.

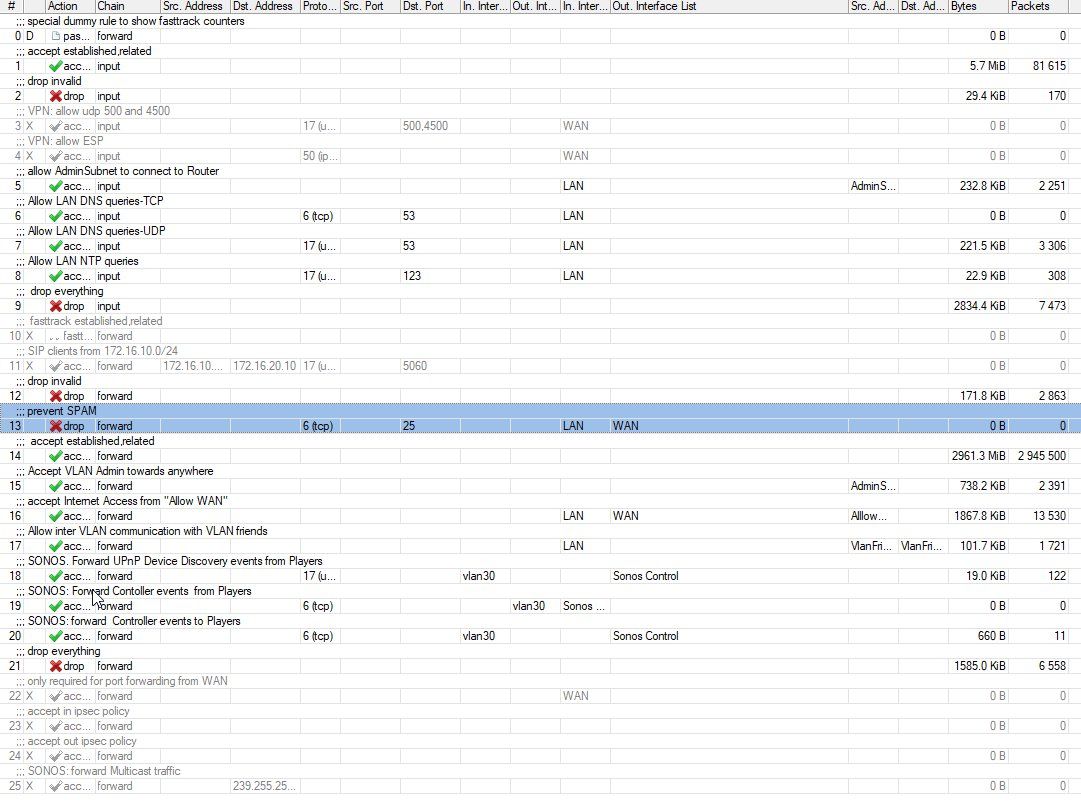

Tip: Es würde übersichtlicher sein du postest das Regelwerk mal als WinBox Screenshot, das ist übersichtlicher als die schnöde Liste der Konfig.

Wahrscheinlich gab es eine Regel, die den "Inter-VLAN"-Traffic unterbunden hat,

Nochmals...NEIN ! Im Tutorial wenigstens gab es die nicht. Gut möglich aber das du sie selber integriert hast. Das ist natürlich möglich. Aber ok...Haken dran.Die VLANs sollen sich gegenseitig nicht sehen.

OK, dann musst du natürlich zwangsweise mit IP Regeln in der Forward Chain arbeiten, klar !Das sie nicht greift könnte daran liegen das es zuvor schon mal einen Hit gegeben hat.

Bei der Firewall gilt immer "First match wins !". Sprich der erste Hit bewirkt das die folgenden Regeln nicht mehr abgearbeitet werden.

Ich checke das gerade mal am Tutorial Test Aufbau...

Im Grunde ist es ganz einfach. Du musst nur die entsprechenden Regeln im Firewall Setting ergänzen.

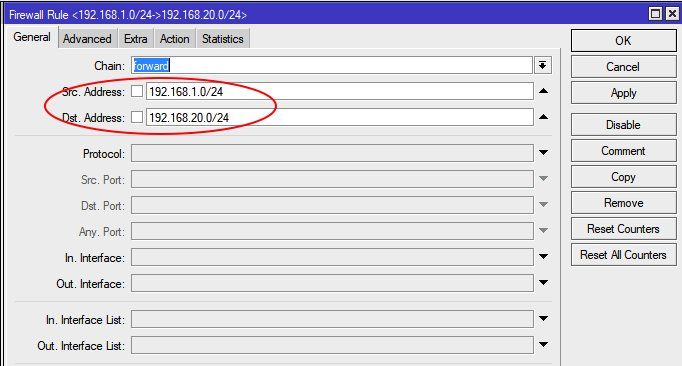

Hier am Beispiel von VLAN 20 was man z.B. als Gast VLAN komplett isolieren will.

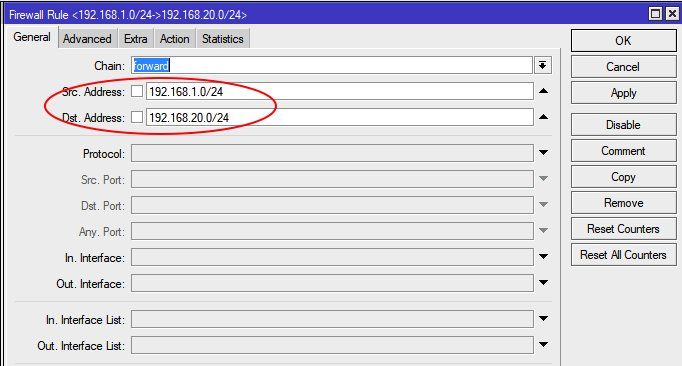

Man kann wahlweise 2 Optionen setzen, entweder das Blocking über die IP Netzwerk Adresse:

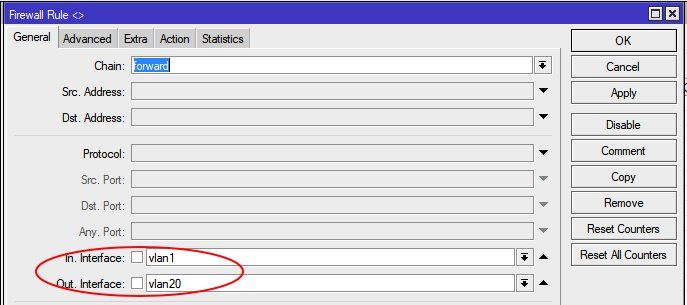

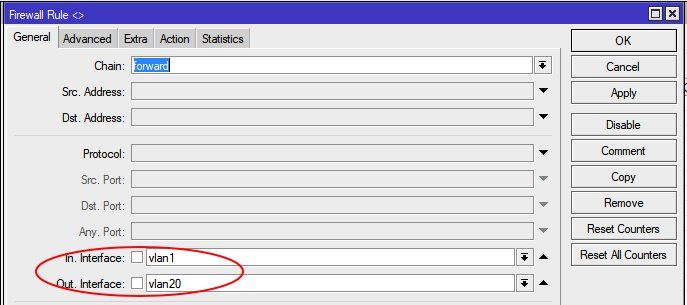

Oder über das Interface:

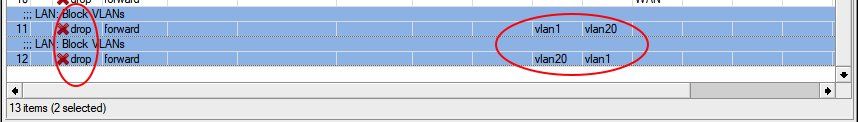

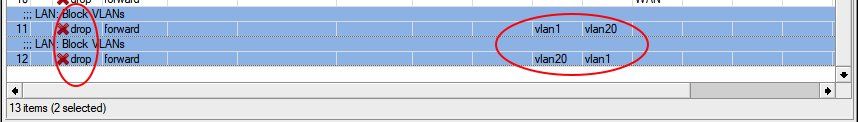

Natürlich dann bidirektional das von VLAN-20 nichts ins VLAN 1 geht:

Was mir auch nicht ganz klar ist warum das sein muss ??

Eigentlich sollte die Regel "Alles aus VLAN 1 ins VLAN 20 wird geblockt eigentlich reichen. Interessanterwiese beeinflusst das aber z.B. keine Pings von 20 nach 1. Das Echo Reply Paket was dann von 1 nach 20 zurück geht sollte eigentlich auch an der FW hängen bleiben, was es aber nicht tut. Möglich das die FW hier eine "Intelligenz" mitbringt und das Replay Paket passieren lässt, was aber komisch ist denn bei ICMP gibt es kein Stateful.

Das Warum verstehe ich da im Moment auch noch nicht ganz, aber eine Block Regel in die andere Richtung macht dem dann auch den Garaus.

Das letzte kann man natürlich etwas eleganter machen um nicht ALLE VLANs hier einzeln reinzubringen.

Das geht indem man ein "!" vors VLAN 20 Interface setzt. Das heisst dann alles außer VLAN 20.

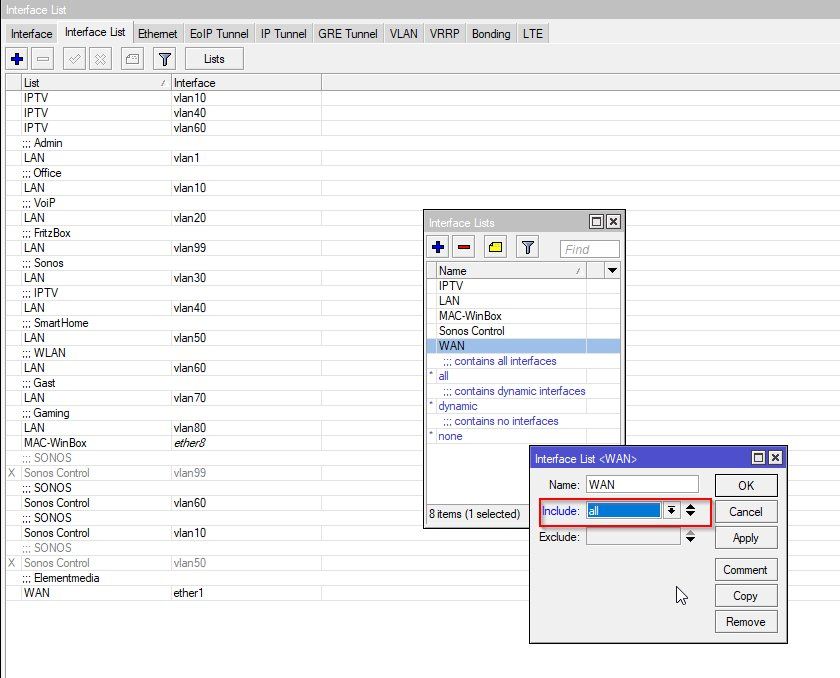

Alternativ geht das auch über eine Interface Liste die man erstellt. Oder eine Adress Liste geht natürlich auch wenn man statt Interfaces über IP Netzadressen filtert.

Granularer kann man es natürlich auch noch machen wenn man die Protokoll Ports dazunimmt.

Oben ist nur das generelle Prinzip erklärt.

Hier am Beispiel von VLAN 20 was man z.B. als Gast VLAN komplett isolieren will.

Man kann wahlweise 2 Optionen setzen, entweder das Blocking über die IP Netzwerk Adresse:

Oder über das Interface:

Natürlich dann bidirektional das von VLAN-20 nichts ins VLAN 1 geht:

Was mir auch nicht ganz klar ist warum das sein muss ??

Eigentlich sollte die Regel "Alles aus VLAN 1 ins VLAN 20 wird geblockt eigentlich reichen. Interessanterwiese beeinflusst das aber z.B. keine Pings von 20 nach 1. Das Echo Reply Paket was dann von 1 nach 20 zurück geht sollte eigentlich auch an der FW hängen bleiben, was es aber nicht tut. Möglich das die FW hier eine "Intelligenz" mitbringt und das Replay Paket passieren lässt, was aber komisch ist denn bei ICMP gibt es kein Stateful.

Das Warum verstehe ich da im Moment auch noch nicht ganz, aber eine Block Regel in die andere Richtung macht dem dann auch den Garaus.

Das letzte kann man natürlich etwas eleganter machen um nicht ALLE VLANs hier einzeln reinzubringen.

Das geht indem man ein "!" vors VLAN 20 Interface setzt. Das heisst dann alles außer VLAN 20.

Alternativ geht das auch über eine Interface Liste die man erstellt. Oder eine Adress Liste geht natürlich auch wenn man statt Interfaces über IP Netzadressen filtert.

Granularer kann man es natürlich auch noch machen wenn man die Protokoll Ports dazunimmt.

Oben ist nur das generelle Prinzip erklärt.