Mikrotik CapsMan mit Sophos UTM

Hallo zusammen,

ich habe folgende Idee:

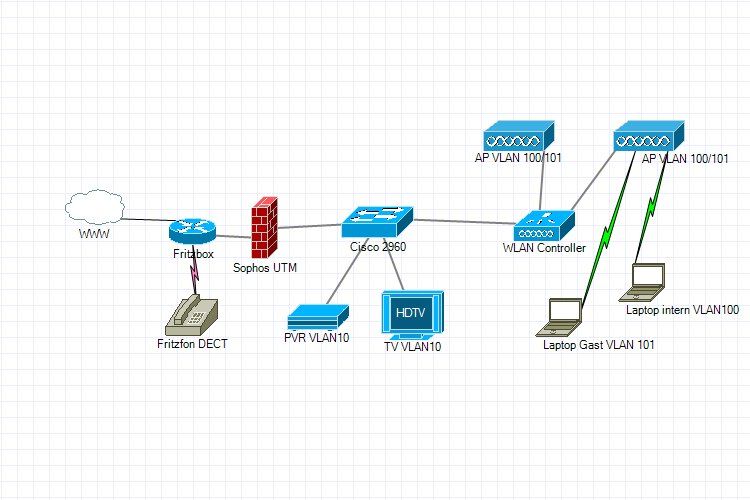

Als Router habe ich eine Fritzbox, in der ist die UTM als exposed host eingetragen. Als Switch dient mir ein Cisco 2960.

Auf der Sophos habe ich mehrer VLANs nach Funktionsbereichen angelegt.

Im LAN klappt alles. Also TV/PVR funktionieren, NAS auch.

Jetzt mlchte ich ein Mikrotik RB3011 als Capsman betreiben. Daran hänge ich virt. WLANs für Fam. Und Gäste. Ein WLAN ist fürs Managment gedacht.

Jetzt würde ich gerne da 3 VLANs einrichten.

Diese sollen dann in der UTM geregelt werden.

Ich krieg aber das Routerboard in die Sophos, also ws kommt keine Verbindung zu stande. Selbst mit der einfachsten Lösung (nur ein Netz am CAP) ohne VLAN geht nichts.

Wo ist mein Denkfehler.

Danke für eure Anregungen.

LG

Sebastian

ich habe folgende Idee:

Als Router habe ich eine Fritzbox, in der ist die UTM als exposed host eingetragen. Als Switch dient mir ein Cisco 2960.

Auf der Sophos habe ich mehrer VLANs nach Funktionsbereichen angelegt.

Im LAN klappt alles. Also TV/PVR funktionieren, NAS auch.

Jetzt mlchte ich ein Mikrotik RB3011 als Capsman betreiben. Daran hänge ich virt. WLANs für Fam. Und Gäste. Ein WLAN ist fürs Managment gedacht.

Jetzt würde ich gerne da 3 VLANs einrichten.

Diese sollen dann in der UTM geregelt werden.

Ich krieg aber das Routerboard in die Sophos, also ws kommt keine Verbindung zu stande. Selbst mit der einfachsten Lösung (nur ein Netz am CAP) ohne VLAN geht nichts.

Wo ist mein Denkfehler.

Danke für eure Anregungen.

LG

Sebastian

Bitte markiere auch die Kommentare, die zur Lösung des Beitrags beigetragen haben

Content-ID: 450421

Url: https://administrator.de/forum/mikrotik-capsman-mit-sophos-utm-450421.html

Ausgedruckt am: 18.07.2025 um 08:07 Uhr

27 Kommentare

Neuester Kommentar

Dieses Tutorial hast du gelesen dazu ??

Mikrotik VLAN Konfiguration ab RouterOS Version 6.41

Mikrotik VLAN Konfiguration ab RouterOS Version 6.41

Als jemand, der schon etliche (auch im kommerziellen Bereich) CAPsMAN Installationen realisiert hat, kann ich dir versichern, dass die VLAN Zuteilung für einzelne (virtuelle) Netzwerke definitiv funktioniert.

Wenn du Probleme hast diese Versuchsstellung zu realisieren kommen meiner Meinung nach eigentlich nur zwei Gründe in Frage:

1.) du hast die VLAN Anbindung zwischen UTM und Tik nicht richtig hin bekommen.

Ein schöner Weg sofortiges Feedback zu bekommen ist, am Tik für alle entsprechenden VLANs einen DhCP Client laufen zu lassen. Sobald eine Adresse da ist funkt der Uplink.

2.) die Anbindung des VLANs an den CAPsMAN ist fehlerhaft.

Der meist getätigte Fehler (mMn) ist, in der Datapath-Config ein VLAN zu konfigurieren; das hat max. den Effekt, dass die Datenpakete, die über WLAN ausgesendet werden, VLAN tagged sind; das heißt aber nicht, dass sie auch im verkabelten Netz mit dieser VLAN ID rausgehen.

Die richtige Vorgehensweise ist,

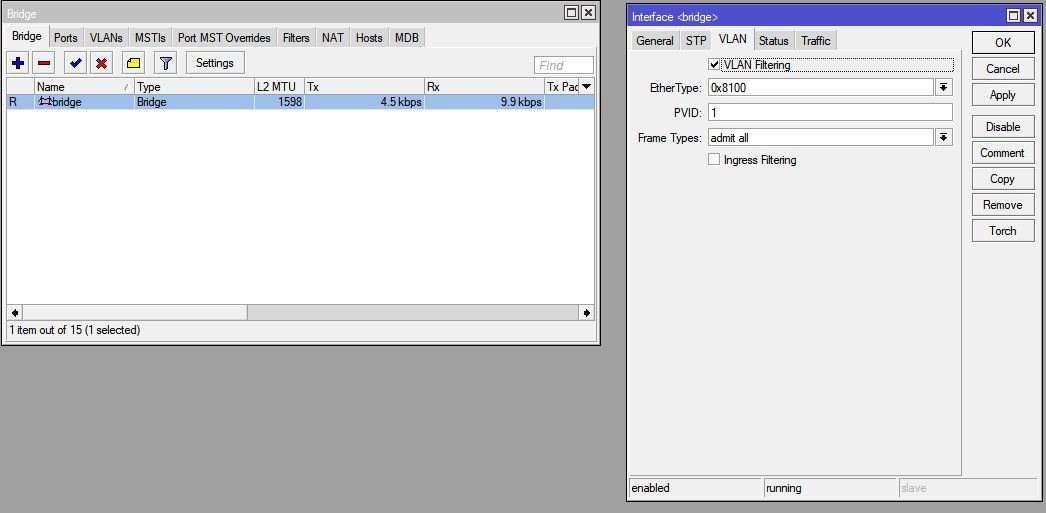

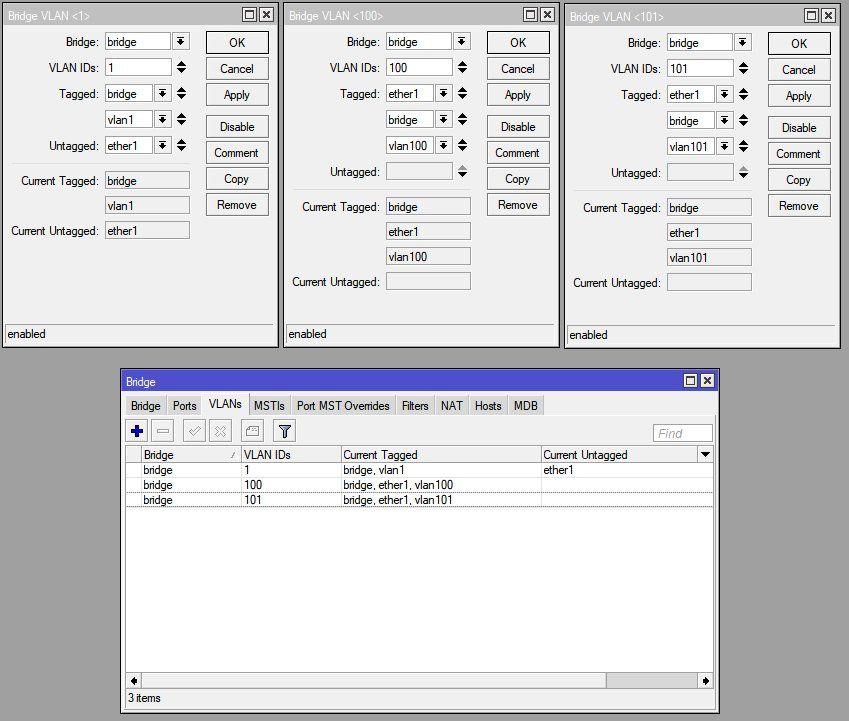

a) eine Bridge erstellt zu haben, in der das VLAN Interface der Wahl einen Port aktiv hat.

b) in der Datapath-Konfiguration oben genannte Bridge einträgt.

Wisse, dass in einem Mikrotik nicht automatisch Dinge verbunden sind, nur weil sie eine gleiche Zuteilung haben.

Wenn du auf Ether1 ein VL9 drauf hast und die selbe Konfig auf Ether2 läuft, dann können Teilnehmer von VLAN9 nicht zwischen den beiden Ports miteinander kommunizieren.

Das funktioniert erst, wenn du Ether1-VLAN9 und Ether2-VLAN9 in eine Bridge hängst.

Lg

Wenn du Probleme hast diese Versuchsstellung zu realisieren kommen meiner Meinung nach eigentlich nur zwei Gründe in Frage:

1.) du hast die VLAN Anbindung zwischen UTM und Tik nicht richtig hin bekommen.

Ein schöner Weg sofortiges Feedback zu bekommen ist, am Tik für alle entsprechenden VLANs einen DhCP Client laufen zu lassen. Sobald eine Adresse da ist funkt der Uplink.

2.) die Anbindung des VLANs an den CAPsMAN ist fehlerhaft.

Der meist getätigte Fehler (mMn) ist, in der Datapath-Config ein VLAN zu konfigurieren; das hat max. den Effekt, dass die Datenpakete, die über WLAN ausgesendet werden, VLAN tagged sind; das heißt aber nicht, dass sie auch im verkabelten Netz mit dieser VLAN ID rausgehen.

Die richtige Vorgehensweise ist,

a) eine Bridge erstellt zu haben, in der das VLAN Interface der Wahl einen Port aktiv hat.

b) in der Datapath-Konfiguration oben genannte Bridge einträgt.

Wisse, dass in einem Mikrotik nicht automatisch Dinge verbunden sind, nur weil sie eine gleiche Zuteilung haben.

Wenn du auf Ether1 ein VL9 drauf hast und die selbe Konfig auf Ether2 läuft, dann können Teilnehmer von VLAN9 nicht zwischen den beiden Ports miteinander kommunizieren.

Das funktioniert erst, wenn du Ether1-VLAN9 und Ether2-VLAN9 in eine Bridge hängst.

Lg

Feaglich ist ob die VLAN-Trennung so klappt,

Warum sollte das fraglich sein deiner Meinung nach ?? Das ist es aus technischer Sicht ganz sicher nicht !!Mich verwirrt immer dieses Thema VLAN tagged, untagged.

Dann solltest du mal ganz schnell die "VLAN Schnellschulung" dazu lesen !!:Heimnetzwerk Aufbauen oder auch wie wird ein Longshine LCS-GS8408 eingerichtet

Ggf. das hiesige VLAN Tutorial:

VLAN Installation und Routing mit pfSense, Mikrotik, DD-WRT oder Cisco RV Routern

und die Wikipedia zum Thema VLAN Tag:

de.wikipedia.org/wiki/IEEE_802.1Q

Spätestens dann solltest du nun wirklich verstanden haben was ein VLAN Tag ist und was nicht !?!

Routerboard ist dann ja nen Trunk und hatte alle VLANs inne. Also ist doch der Cisco auch ein Trunk für nur diese VLANs.

Wenn du den Cisco entsprechend so auch als Trunk konfiguriert hast, dann JA !Getaggte VLANs müssen ja immer beide Komponenten am Ende des Netzwerk Drahtes verstehen, sonst klappt es logischerweise nicht !

Das VLAN_Tutorial oben erklärt es ja sehr anschlaulich auch mit Bildern !

Kann nur nicht sagen wie lange ich brauche dafür....habe noch einige Restarbeiten im Kernsanierungshaus....

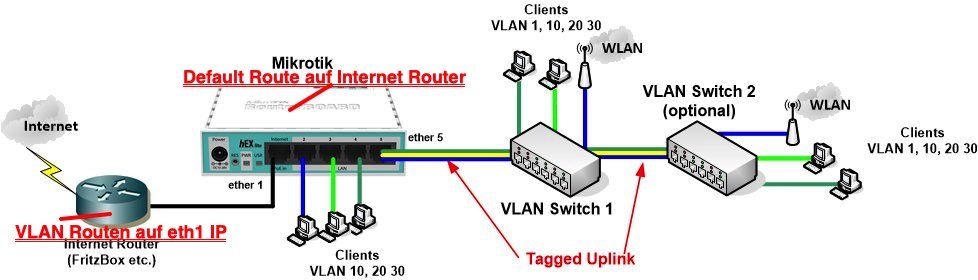

Du musst dich hier im Forum für deine Terminplanungen NICHT rechtfertigen Anbei mal ein kurzes Bild zur Verdeutlichung des geplanten Aufbaus.

Design ist ein simpler Klassiker und gibts nichts dran auszusetzen !Zu deinen Fragen...

1. Die APs direkt an den WLAN-Controller oder über Switch?

Normal direkt am Switch ! Der Controller hat eine IP im gesicherten Management VLAN !Wenn die APs MSSID fähige APs sind dann haben sie am Switch einen Tagged Uplink (siehe Tutorial !) Management Netz = untagged in VLAN 1. VLAN 1 keiner SSID zugeordnet. Controller ist in VLAN 1 angeschlossen.

2. WLAN Controller mit einem trunkport an den Switch oder 2 LAN-Kabel (1 Kabel pro VLAN) an jeweils einen Port am Switch?

Nein wozu ?Der Controller schickt doch lediglich Management Packete an die APs und das nur im Management VLAN (in der Regel das Default VLAN 1)

Du musst also nur dafür sorgen das schlicht und einfach die APs den Controller im Management VLAN "sehen" (sprich pingen) können und mehr nicht. Das Management VLAN ist immer das VLAN 1. Das VLAN in das der Switch per Default alle untagged Pakete forwardet. Eigentlich ein Kinderspiel !

Ich hab mir auch die Frage gestellt, ob es Sinn macht,...

Wäre ja eigentlich (sorry) ziemlicher Schwachsinn, denn dein Controller hat eine sehr gute Gast WLAN Funktionalität mit Einmalpasswörtern und Captive Portal so wie es auch hier beschrieben ist. Sowas dann mit einem unsicheren FB Gastnetz ersetzen zu wollen was jedes Script Kiddie in Minuten aushebelt macht ja nun wenig Sinn. Das konterkariert dann ebenso dein strukturiertes WLAN komplett was du mit dem Controller und APs ja richtigerweise aufsetzt. Leuchtet dir vermutlich auch selber ein, oder ?Fazit: WLAN an der FB deaktivieren und die nur als normalen NUR Router verwenden !

Deine ToDos sind also recht einfach. Genau so wie sie im obigen VLAN Tutorial schon beschrieben sind:

- VLANs 100 und 101 und deren virtuelle Interfaces auf der UTM einrichten und entsprechende IP Adressen zuordnen ! Link zum Cat 2960 wird dann auf der UTM als Tagged Uplink eingerichtet. (Siehe analog dazu pfSense Beispiel im Tutorial)

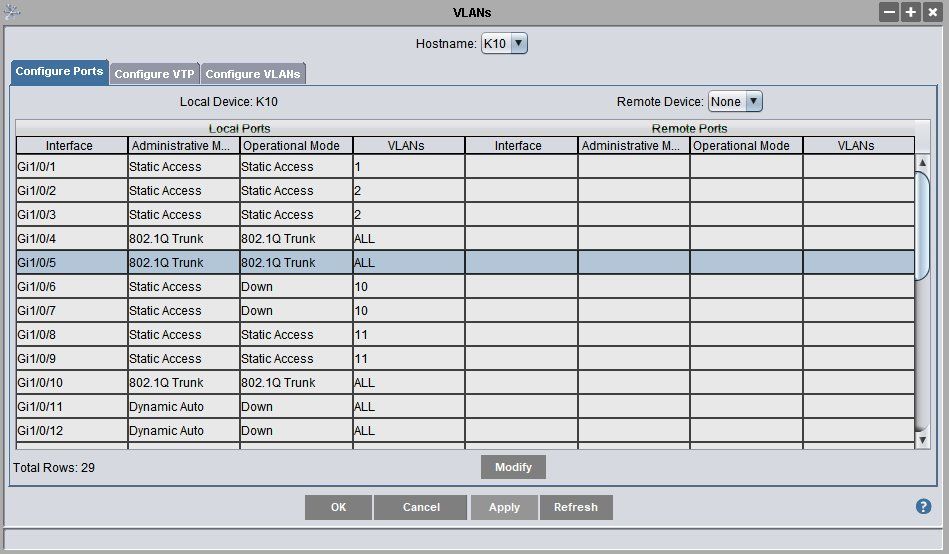

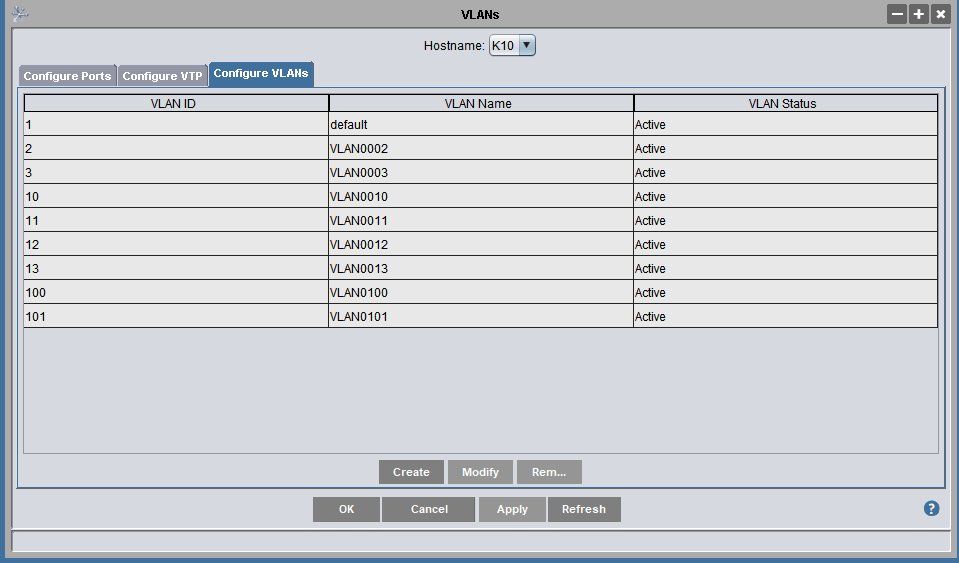

- VLANs 100 und 101 mit vlan 100 name Intern und vlan 101 name Gast auf dem Cat 2960 einrichten.

- Link UTM zum Cat 2960 als Tagged Uplink einrichten. Die Cisco Cat 2960 Port Konfig dazu sieht so aus:

description Tagged Link zur UTM Firewall

switchport nonegotiate

switchport mode trunk

switchport trunk allow vlan all

- Diese Trunk bzw. Tagged Port Konfig gilt auch für die MSSID fähigen Accesspoints !

- Jetzt weist du den Endgeräten auf dem Switch ihre Ports zu (Beispiel für VLAN 100 und 101):

description Enduser Ports in VLAN 100

switchport nonegotiate

switchport access vlan 100

(spanning-tree portfast)

!

interface FastEthernet0/11

description Enduser Ports in VLAN 101

switchport nonegotiate

switchport access vlan 101

(spanning-tree portfast)

- Fertisch

Der Kontroller liegt dann auch untagged an so einem Port im VLAN 1. Ebenfalls das Management Interface interface vlan 1 des Switches mit entsprechender IP.

Im VLAN 1 kannst (und musst) du nun vom Switch CLI alle AP IP Adressen pingen können. Auch das der Sophos sofern die im native Interface ICMP Pakete (Ping) in den Regeln erlaubt.

Dann richtest du via Controller deine MSSID Zuweisungen ein Interne SSID = VLAN Tag 100, Gast SSID = VLAN Tag 101 und fertig ist der Lack !

Simpler Standard !

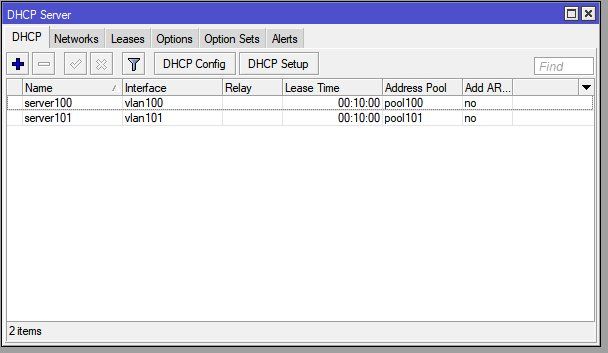

Muss ich für VLAN1 auch einen Pool machen und einen Server?

Nur wenn du das VLAN 1 benutzt und wenn du dort auch eine dynamische IP Adressvergabe haben möchtest !Wenn es rein das Management Netz ist musst du das nicht zwingend, denn dort vergibt man die IP Adressen in der Regel ja immer statisch.

Was du aber machen kannst ist die IP Adressen im VLAN 1 DHCP Server dynamisch anhand der Mac Adressen der Endgeräte zuzuweisen. Du kannst dann das Management Interface dieser Endgeräte auf DHCP belassen und bekommst dann immer anhand der Mac Adresse eine feste IP zugewiesen.

Das kannst du aber halten wie du willst und wie es dir am besten in den Kram passt. Ist eher eine kosmetische Frage.

Da kann das mit dem DHCP doch nicht klappen?

Wieso nicht ?? Ist doch nicht anders als bei den anderen VLANs auch ?!Im Tutorial Punkt 1.2 hat Ether1 eien Adresse in einem 10.xxx.xxx.x Netz,

Das Tutorial ist doch nur ein Beispiel !! Ist dort auch mehrfach gesagt. Wenn du in deinem Netzwerk eine andere IP Adressierung für dein VLAN 1 hast, dann passt du das eben auf deine IP Adressierung an !"Beispiel" bedeutet logischerweise NICHT das das in Stein gemeißelt ist ! DU bestimmst doch selber deine IP Adressierung und NICHT ein Forumsbeispiel !

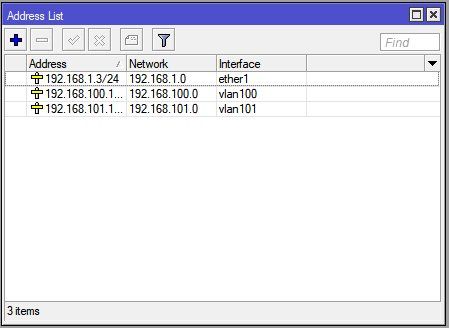

Kann ich dem Mikrotik RB3011 dann die 192.168.1.3 geben auf ether1?

Ja. Der Port kann auch jede beliebige andere IP Adresse bekommen. Es zählt was DU konfigurierst bzw. DEIN IP Adresskonzept was du erstellt hast !!!ether1 bekommt VLAN1 und kommt auch an einen trunk port?

Kommt drauf an was du daran anschliessen willst ???Wenn es irgendwas ist was die ganzen VLANs getagged haben muss dann ja. Wenn es nur ein untagged Endgerät im VLAN 1 ist dann nein ?!

Kriegt die Bridge eine Adresse?

Nein, warum sollte sie. Eine Bridge arbeitet nur auf Layer 2 (Mac Adressen) Die weiss nix von IP Adressen Aber in meinem Fall muss die Route ja zur UTM. Also welche Routes muss ich eintragen?

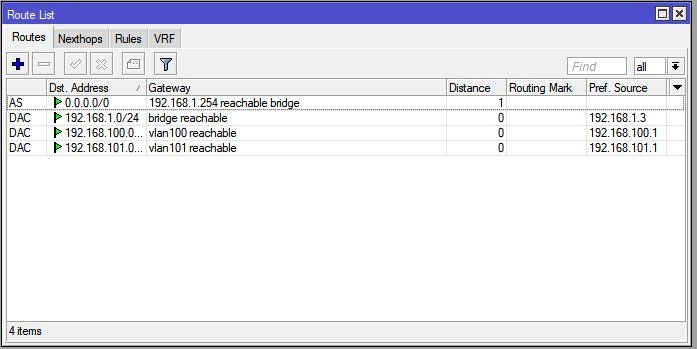

Du hast ja eine Kaskade. Es ist doch ganz einfach- Mikrotik bekommt eine Default Route auf die UTM

- Die UTM bekommt eine statische Route alle VLANs zum Mikrotik auf dem Koppelnetz

In meiner Konfig brauche ich auch keine Etherports für Endgeräte, es soll nur für die beiden WLAN-Netze sein.

Dann kannst du die untagged Port Zuweisung der Endgeräte Ports des MT im Tutorial überspringen bzw. ignorieren, das ist dann nicht mehr relevant für dich.st alles etwas durcheinander hier, sorry.

Lass dich nicht verwirren !Gehe immer strategisch und Schritt für Schritt vor. Erstmal keine Filter usw. das schafft nur Probleme beim initialen Konfigurieren und macht man immer zum Schluss wenn das Grundkonzept fehlerlos funktioniert.

Also:

- VLANs auf Mikrotik und Cisco definieren und die Uplink Ports definieren

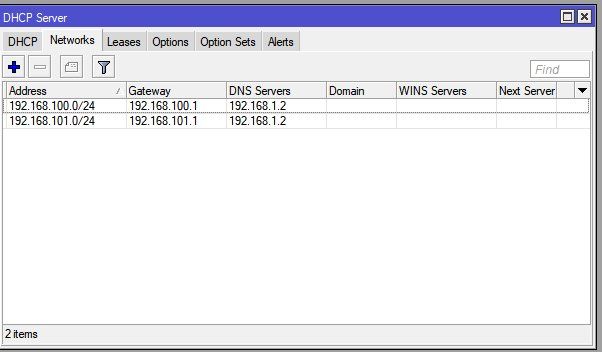

- IP Adressierungen machen, DHCP und Routing eintragen

- Ping Check der Management Adressen, ist alles ereichbar

- Check mit drahtgebundenen Clients ob alle VLANs funktionieren, IP Adressen dort richtig vergeben werden, Pings funktionieren.

- Wenn das alles steht ist die Grundkonfig OK, dann da das WLAN und die Konfig aufsetzen.

- Funktionstests in den WLANs machen, stimmen die DHCP IPs, löässt sich alles pingen wie gewünscht.

- Klappt das auch ganz zum Schluss die Firewall Regeln definieren und Traffic z.B. von Gast nach intern unterbinden

aber nur abtippen find ich doof,

Stimmt, man soll auch etwas dabei lernen. Genau das ist unbezahlbar und das KnowHow und die Erfahrung nimmt einem dann keiner mehr

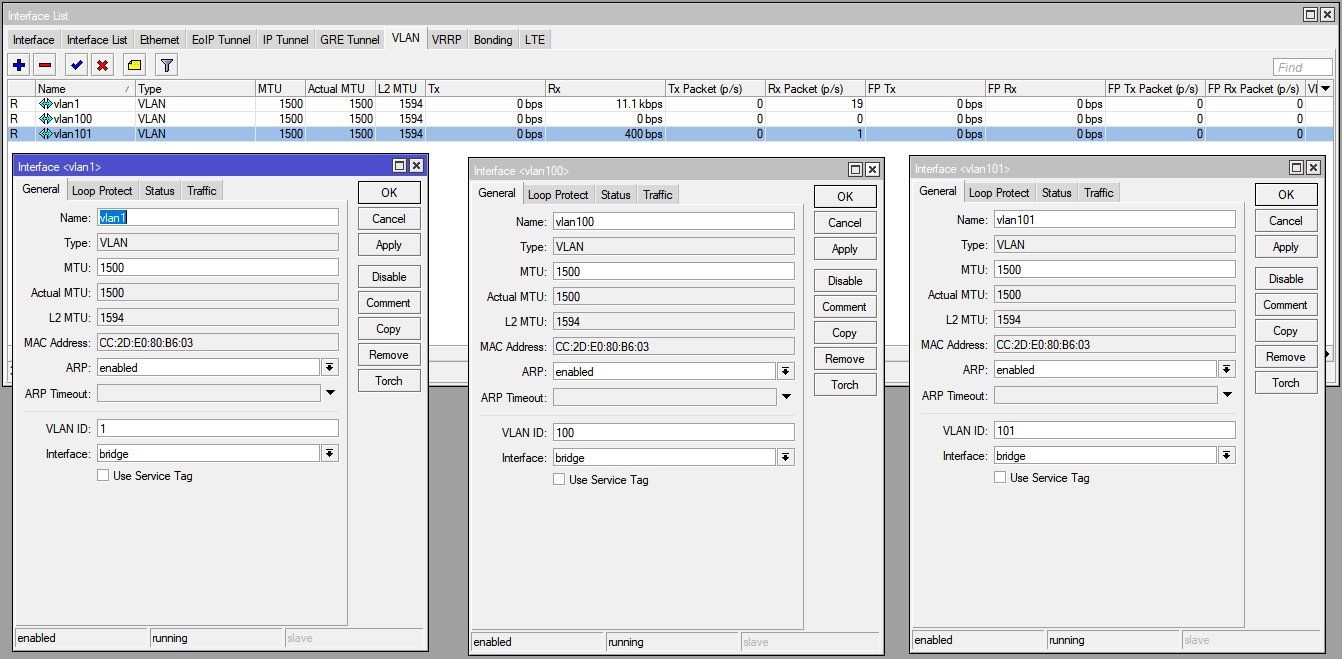

Dein Fehler liegt im Punkt 2

Der eth1 Port ist ja rein nur dein tagged Uplink auf den Cisco Switch !

Niemals darf auf dem eth1 Port direkt eine IP Adresse definiert werden ! Das wäre grundfalsch.

Der Folgefehler der daraus resultiert ist dann in Punkt 4 zu sehen !

Die VLAN 1 Router IP darf niemals direkt unter eth1 definiert werden sondern auch, wie bei allen anderen VLANs, auf dem VLAN 1 Interface !

Für die anderen VLAN Interfaces hast du das ja auch richtig gemacht !

Das ist auf alle Fälle ein Kardinalsfehler den du unbedingt anpassen musst !!

Vermutlich sind die anderen Probleme alles Folgefehler davon, denn so wie du es machst kann das Routing nicht funktionieren.

Das ist aber auch so explizit im MT VLAN Tutorial beschrieben inkl. der Bilder

Du hast vermutlich da etwas durcheinander gebracht weil im Tutorial das eth1 ein reines Punkt zu Punkt geroutetes Transfer Netz zum Internet Router ist.

Das eth5 ist das tagged Uplink Interface zum Switch im Tutorial. Das was da gilt müsstest du auf dein eth1 übertragen, denn du nutzt ja eth1 als Tagged Uplink zum Cisco Switch.

Der eth1 Port ist ja rein nur dein tagged Uplink auf den Cisco Switch !

Niemals darf auf dem eth1 Port direkt eine IP Adresse definiert werden ! Das wäre grundfalsch.

Der Folgefehler der daraus resultiert ist dann in Punkt 4 zu sehen !

Die VLAN 1 Router IP darf niemals direkt unter eth1 definiert werden sondern auch, wie bei allen anderen VLANs, auf dem VLAN 1 Interface !

Für die anderen VLAN Interfaces hast du das ja auch richtig gemacht !

Das ist auf alle Fälle ein Kardinalsfehler den du unbedingt anpassen musst !!

Vermutlich sind die anderen Probleme alles Folgefehler davon, denn so wie du es machst kann das Routing nicht funktionieren.

Das ist aber auch so explizit im MT VLAN Tutorial beschrieben inkl. der Bilder

Du hast vermutlich da etwas durcheinander gebracht weil im Tutorial das eth1 ein reines Punkt zu Punkt geroutetes Transfer Netz zum Internet Router ist.

Das eth5 ist das tagged Uplink Interface zum Switch im Tutorial. Das was da gilt müsstest du auf dein eth1 übertragen, denn du nutzt ja eth1 als Tagged Uplink zum Cisco Switch.

Also eth1 mit in die Bridge?

Ja ! Vergleiche das mit dem eth5 im Tutorial ! Das ist doch der VLAN Uplink Port auf den Switch was genau identisch zu deinem Setup ist. Du nutzt eben nur statt Port 5 den Port 1.Bekommt das Routerboard gar keine IP?

Wie kommst du darauf das das Routerboard keine IP hat ??!Das hat doch sogar drei ! IP Adressen ! Die IP von VLAN 1, von VLAN 100 und von VLAN 101. Reicht dir das nicht an IPs ?!

Da sieht man wieder wie wenig man doch so versteht....

Nein, du verstehst das schon alles richtig. Die Logik dahinter ist doch kinderleicht.- Du hast auf dem Router 3 VLANs

- In jedem der VLANs hat der Router eine IP Adresse. Logisch, denn er routet ja zwischen den VLANs

- Alle VLANs werden auf einem Tagged Uplink (dein Port 1) transparent im Layer 2 auf den angeschlossenen Switch übertragen.

Die Herausforderung ist das du das auf dem 3011 immer sowohl im L3 als auch im L2 sehen musst, denn der ist ja quasi L2 Switch und Router in einem.

Stell dir das immer so vor das er einen separaten Router Huckepack hat der immer ein Router Bein in den jeweiligen VLANs hat...die VLAN x IP Interfaces.

Macht es denn Sinn, einen Port dann mit einer IP zu versehen,

Einzig nur wenn du den 3011 auch so konfigurierst das er die VLANs an einen Internet Router weitergeben soll für den Internet Zugriff.Wenn nicht, also wenn der 3011er nur der Router zw. den VLANs am Cisco ist dann muss man das nicht. Wozu denn auch, denn dann passiert die gesamte L3 Kommunikation die der MT macht ja nur im VLAN Routing ohne Internet.

auf nen Port zu legen der nur in VLAN1 liegt am Switch? Fürs Managment?

Nein, das ist Unsinn, denn das IP Netz hast du ja schon am VLAN 1 Interface des MT. Keinesfalls muss man also irgendwo eine Port IP vergeben mit einer VLAN 1 IP. Darf man auch nicht wegen sonst doppelter IP Adressierung !!Ist ja auch unsinnig, denn es reicht dann über die Bridge Funktion ganz einfach einen Port am 3011er untagged mit ins VLAN 1 zu legen. Da das VLAN 1 ja auch über den Tagged Uplink auf deinen Cisco übertragen wird hast du dort auch die Möglichkeit einen Port untagged ins VLAN 1 (Default VLAN) zu legen.

So hast du dann das VLAN an einem Poret im MT und auch an einem Port im Cisco Switch. Genau so ist es doch auch im VLAN Tutorial beschrieben ?!

Natürlich kannst du auch mehrere Ports zu weisen.

Dann gibt es 2 eth-Ports zum Switch.

Wäre ja dann völliger Blödsinn, sorry. Warum, wenn du so oder so durch deinen Uplink an eth1 alle VLANs ja sowohl am MT als auch am Cisco hast. 2 Links wären dann total überflüssig.Eine Ausnahme:

Es sei denn du nutzt diese beiden als Trunk, sprich als Link Aggregation (LACP LAG) zum physischen Bündeln der Bandbreite um mehr Durchsdatz zwischen 3011 und Cisco Switch zu erreichen.

Auch das ist ja im Tutorial genau beschrieben:

Mikrotik VLAN Konfiguration ab RouterOS Version 6.41

Nein ! Leider wieder nicht !

Scheinbar hast du die obigen Threads nicht wirklich gelesen...

Du hast schon wieder den Fehler gemacht das du die VLAN 1 IP Adresse fälschlicherweise wieder direkt auf den eth1 Port gelegt hast !! Grrr...

Nochmals:

Der eth1 Port ist ein geswitcherter Port über die Bridge ! Der darf niemals eine dedizierte IP Adresse bekommen !!

Die VLAN 1 IP Adresse musst du auf das VLAN 1 Interface mappen wie die anderen IP Adressen auch ! NICHT auf den eth1 Port.

Das haben wir doch nun oben schon 2mal besprochen !

Bitte ändere das, dann wird das auch klappen !

Schliesse dann einen Testrechner am Switch an in den Ports fürs VLAN 1, VLAN 100 und VLAN 101 und pinge das Mikrotik Interface sprich die VLAN IP Adressen. Das sollte fehlerlos klappen.

Auch solltest du dann vom DHCP Server in den VLANs 100 und 101 korrekte IP Adressen für den Testrechner bekommen.

Gibt es einen Grund warum du keine IP Adressen via DHCP im VLAN 1 verteilst ??

Da musst du zum testen dann statische verwenden.

Nochwas weil ich gerade Port 10 lese:

Bedenke das der RB3011 wie der RB2011 intern 2 unterschiedliche Bridge Chips hat die normal NICHT miteinander kommunizieren !

wiki.mikrotik.com/wiki/Manual:Switch_Chip_Features

und auch hier:

i.mt.lv/cdn/rb_files/Block-RB2011.pdf

Wenn du also den Uplink zum Switch an 1 hast und einen Port der auf ether 6-10 liegt kann der NICHT mit den Ports am Chip 1 eth1 bis eth 5 kommunizieren da der auf einem physisch getrennten Bridge Chip liegt !

Das ist eine Besonderheit der 2011 und 3011er !

Das solltest du bei der Port Zuweisung beachten !

Scheinbar hast du die obigen Threads nicht wirklich gelesen...

Du hast schon wieder den Fehler gemacht das du die VLAN 1 IP Adresse fälschlicherweise wieder direkt auf den eth1 Port gelegt hast !! Grrr...

Nochmals:

Der eth1 Port ist ein geswitcherter Port über die Bridge ! Der darf niemals eine dedizierte IP Adresse bekommen !!

Die VLAN 1 IP Adresse musst du auf das VLAN 1 Interface mappen wie die anderen IP Adressen auch ! NICHT auf den eth1 Port.

Das haben wir doch nun oben schon 2mal besprochen !

Bitte ändere das, dann wird das auch klappen !

Schliesse dann einen Testrechner am Switch an in den Ports fürs VLAN 1, VLAN 100 und VLAN 101 und pinge das Mikrotik Interface sprich die VLAN IP Adressen. Das sollte fehlerlos klappen.

Auch solltest du dann vom DHCP Server in den VLANs 100 und 101 korrekte IP Adressen für den Testrechner bekommen.

Gibt es einen Grund warum du keine IP Adressen via DHCP im VLAN 1 verteilst ??

Da musst du zum testen dann statische verwenden.

Nochwas weil ich gerade Port 10 lese:

Bedenke das der RB3011 wie der RB2011 intern 2 unterschiedliche Bridge Chips hat die normal NICHT miteinander kommunizieren !

wiki.mikrotik.com/wiki/Manual:Switch_Chip_Features

und auch hier:

i.mt.lv/cdn/rb_files/Block-RB2011.pdf

Wenn du also den Uplink zum Switch an 1 hast und einen Port der auf ether 6-10 liegt kann der NICHT mit den Ports am Chip 1 eth1 bis eth 5 kommunizieren da der auf einem physisch getrennten Bridge Chip liegt !

Das ist eine Besonderheit der 2011 und 3011er !

Das solltest du bei der Port Zuweisung beachten !

Sorry, tut mir leid. Hab das Gefühl, du wirst langsam sauer.

Nöö, noch geht das... ITler und speziell Netzwerk Admins sind ja belastbar !! Es läuft. Endlich. Vielen Dank.

Gerne... Tadaaa !! Glückwunsch Is das richtig?

Ja !Jetzt gehts an MSSID und Roaming zwischen den 2 Frequenzbändern und den anderen cAPs.

Wir sind gespannt und verfolgen mit Neugierde deinen (MT) Werdegang hier.... Gleiche SSID in 2 Bändern

Gleiche SSID ! Guckst du hier:lancom-systems.de/fileadmin/pdf/sonstiges/ct.2412.196-198.pdf

Ein Dual Radio AP hält die Probe Responses für 2,4 Ghz immer etwas zurück (Antwortverzögerung) so das Clients bevorzugt ins störungsarme 5 Ghz Band bugsiert werden. Das macht MT auch so.

Mit dem Roaming musst du mal sehen. Ob das Capsman Management per se ein Controller basiertes Roaming supportet. Müsste ich auch mal nachlesen. Wenn es das aktiv nicht kann musst du scripten oder dich auf das sonst Client basierte Roaming verlassen.

Letzteres ist aber immer recht ineffizent, denn das lässt dich sehr oft auch noch mit 1 Mbit am AP kleben auch wenn der andere mit 5 Mbit in Reichweite ist. Das ist vom Client Treiber abhängig. Bei billigen China WLAN Komponenten ist das bekanntermaßen immer schlampig programmiert. Die scannen sehr oft auch nur die US Kanäle. Das kann man immer sehr schön sehen wenn man seinen AP auf dem EU Kanal 13 laufen lässt und der Client ihn nicht "sieht".

NAS ist auch wieder online. Im VLAN 11 mit LACP an erherport-channel am Cisco und statischer IP.

Perfekt !