TP-Link und Mikrotik CapsMan

Hallo an euch Alle.

Lange hab ich Ruhe gehabt, doch nun holt mich CapsMan wieder ein.

Habe nem Freund gesagt, ich würde ihn helfen bei der Konfiguration seines Heimnetzwerks.

Zur Ausgangslage:

Fritzbox Cable mit DS lite

Mikrotik RB750GR3

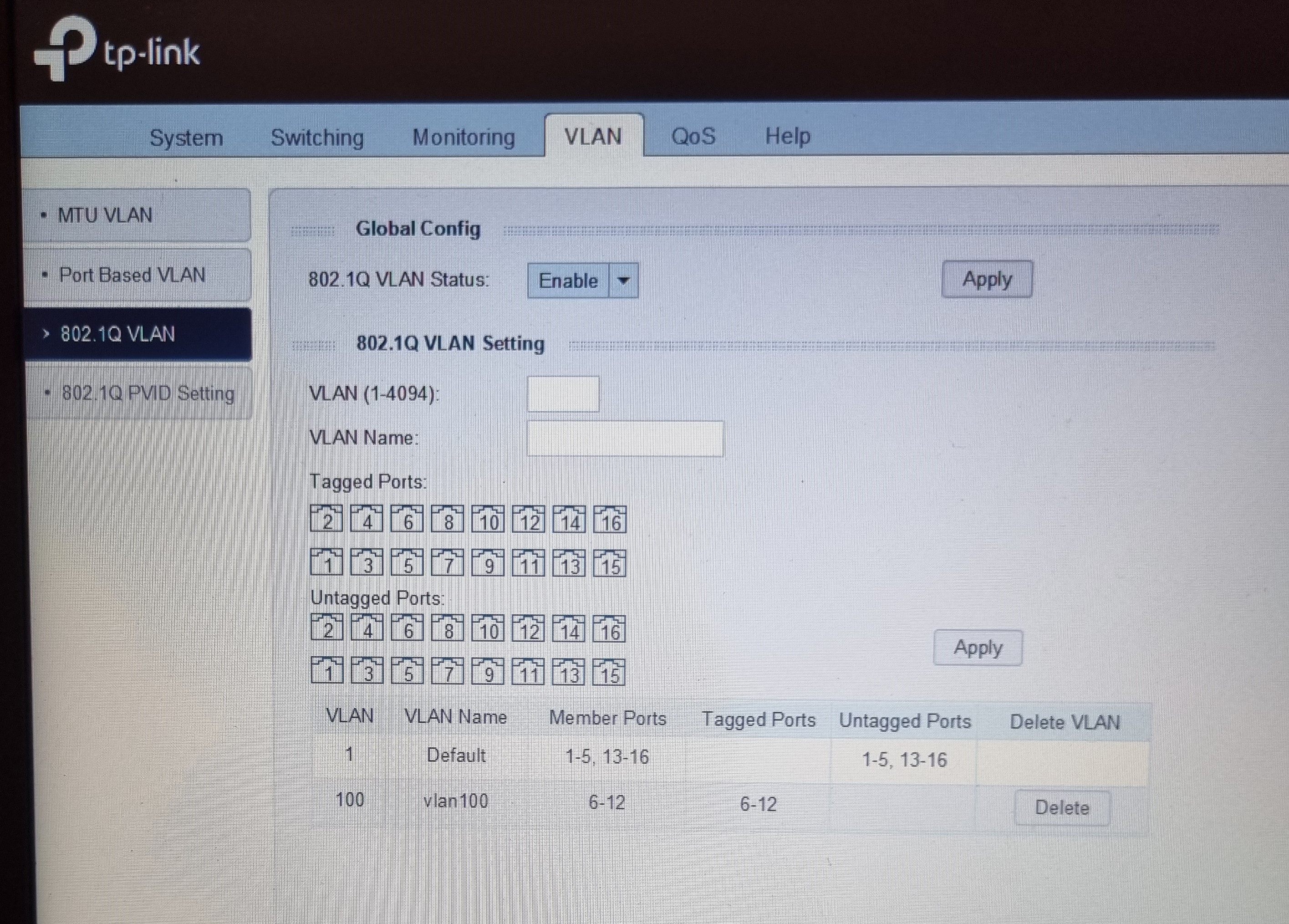

TP-Link SG1016DE

4 Caps im Haus verteilt

Der Plan ist, das das RB750 Capsman macht für 2 VLAN (100,101), privat und für Gäste.

Soweit so gut. Hab mich im Forum reingelesen, da gibt es ja den spitzen Beitrag von aqui

Vielen Dank dafür, ohne wäre ich verloren.

Mikrotik VLAN Konfiguration ab RouterOS Version 6.41

Nun komme ich aber an den Punkt, an dem ich Probleme bekomme mit dem PVID bei TP Link.

Die LAN-Anschlüsse am Switch kriegen alle 100 an denen Clients sind (TV, Spielekonsole, etc)

Im CapsMan hab ich die beiden VLAN eingerichtet, IP Pool, Bridge zugeordnet, VLAN eingestellt etc. Alles nach Anleitung Schritt für Schritt.

Das RB redet auch brav mit der FB über ether1. Route steht. Nächster Test sind die LAN Clients und die richtige IP Adressierung durch das RB.

Ether5 soll der Trunkport zum Switch sein um die APs dann dort anzuschließen.

Jetzt die grosse Frage zu PVID:

Muss ich beide PVID (100,101) an jeden ether-Port für einen AP legen? Und liegt das nicht dann auch das VLAN1 vom Capsman mit dran?

PVID sagt einem eingehenden Paket, wohin es weiter gehen soll nachdem der vom Switch ent-tagged wird richtig? Also wird das Paket ins anschliessend ins benötigte VLAN geschickt.

Das scheint mir in der GUI des TP-Link nicht möglich zu sein oder irre ich hier?

Entschuldigt das ich immernoch so Probleme mit VLAN taggeg untagged usw habe....

Wenn man da nicht regelmäßig am Ball bleibt geht das ratzfatz verloren.

Danke für Eure Hilfe und Tipps.

LG

Sebastian

Lange hab ich Ruhe gehabt, doch nun holt mich CapsMan wieder ein.

Habe nem Freund gesagt, ich würde ihn helfen bei der Konfiguration seines Heimnetzwerks.

Zur Ausgangslage:

Fritzbox Cable mit DS lite

Mikrotik RB750GR3

TP-Link SG1016DE

4 Caps im Haus verteilt

Der Plan ist, das das RB750 Capsman macht für 2 VLAN (100,101), privat und für Gäste.

Soweit so gut. Hab mich im Forum reingelesen, da gibt es ja den spitzen Beitrag von aqui

Vielen Dank dafür, ohne wäre ich verloren.

Mikrotik VLAN Konfiguration ab RouterOS Version 6.41

Nun komme ich aber an den Punkt, an dem ich Probleme bekomme mit dem PVID bei TP Link.

Die LAN-Anschlüsse am Switch kriegen alle 100 an denen Clients sind (TV, Spielekonsole, etc)

Im CapsMan hab ich die beiden VLAN eingerichtet, IP Pool, Bridge zugeordnet, VLAN eingestellt etc. Alles nach Anleitung Schritt für Schritt.

Das RB redet auch brav mit der FB über ether1. Route steht. Nächster Test sind die LAN Clients und die richtige IP Adressierung durch das RB.

Ether5 soll der Trunkport zum Switch sein um die APs dann dort anzuschließen.

Jetzt die grosse Frage zu PVID:

Muss ich beide PVID (100,101) an jeden ether-Port für einen AP legen? Und liegt das nicht dann auch das VLAN1 vom Capsman mit dran?

PVID sagt einem eingehenden Paket, wohin es weiter gehen soll nachdem der vom Switch ent-tagged wird richtig? Also wird das Paket ins anschliessend ins benötigte VLAN geschickt.

Das scheint mir in der GUI des TP-Link nicht möglich zu sein oder irre ich hier?

Entschuldigt das ich immernoch so Probleme mit VLAN taggeg untagged usw habe....

Wenn man da nicht regelmäßig am Ball bleibt geht das ratzfatz verloren.

Danke für Eure Hilfe und Tipps.

LG

Sebastian

Bitte markiere auch die Kommentare, die zur Lösung des Beitrags beigetragen haben

Content-ID: 3515136338

Url: https://administrator.de/forum/tp-link-und-mikrotik-capsman-3515136338.html

Ausgedruckt am: 18.07.2025 um 02:07 Uhr

26 Kommentare

Neuester Kommentar

Hallo!

Ich verstehe nicht, warum Du in diesem Setup CapsMan einsetzen möchtest... Ich sehe dabei nur eine unnötige Komplexität und verstehe auch nicht Dein Setup.

Wenn der RB750 als Router agieren soll, sind die TP-Links eben AccessPoints. Dann muss Du auf den Interfaces zu den APs auch die entsprechenden VLANs taggen.

Wo soll der CapsMan ins Spiel kommen?

Phil

Ich verstehe nicht, warum Du in diesem Setup CapsMan einsetzen möchtest... Ich sehe dabei nur eine unnötige Komplexität und verstehe auch nicht Dein Setup.

Wenn der RB750 als Router agieren soll, sind die TP-Links eben AccessPoints. Dann muss Du auf den Interfaces zu den APs auch die entsprechenden VLANs taggen.

Wo soll der CapsMan ins Spiel kommen?

Phil

Servus.

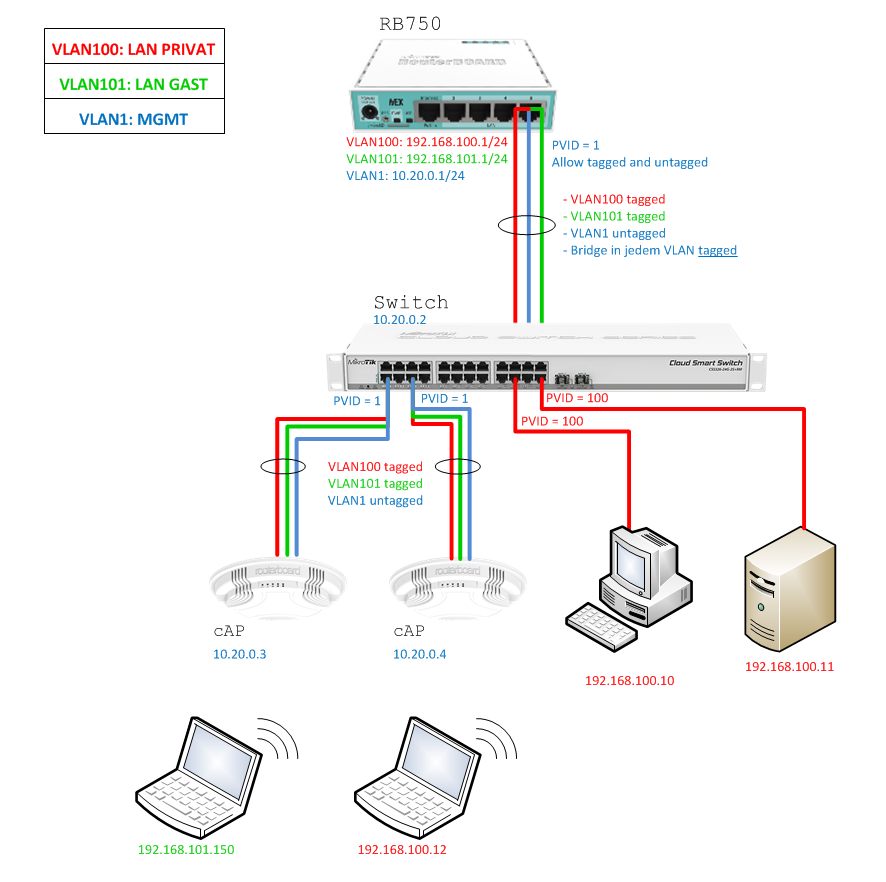

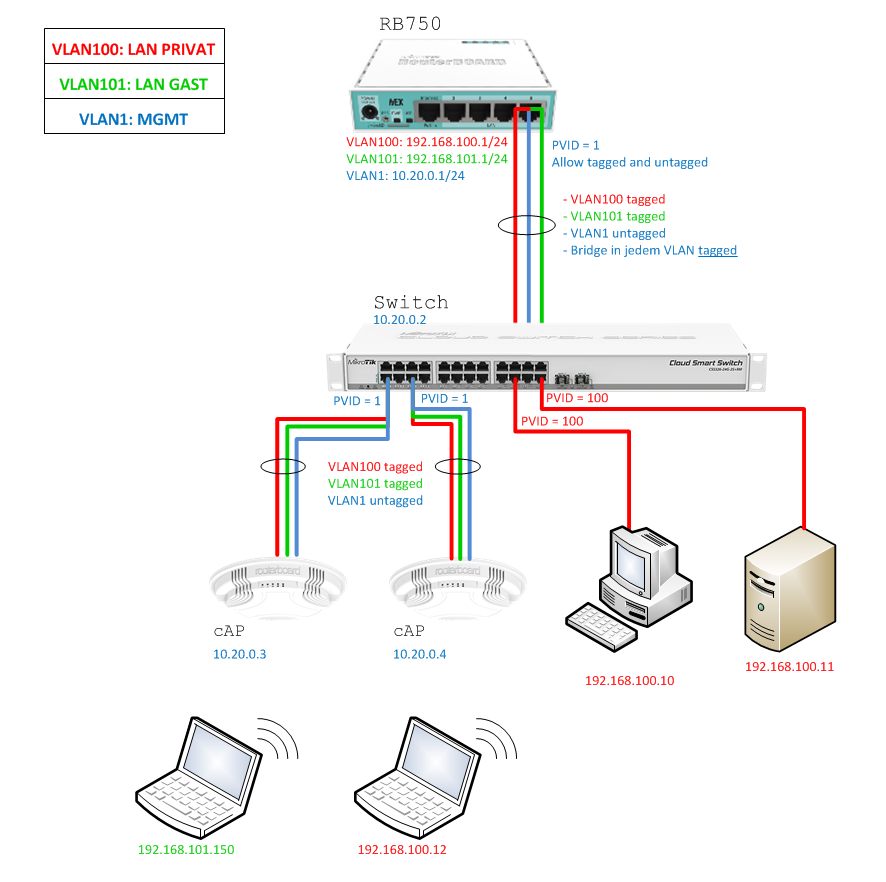

Ein Bild sagt mehr als tausend Worte

Die Config für den Mikrotik sähe dann so aus (nur essentielle Bestandteile für die Bridge ohne CAPSman-Config etc.)

Bei den Ports zu den APs sind die VLANs immer zu taggen wenn mehrere Netze transportiert werden sollen, der untagged Traffic auf VLAN1 dient in diesem Beispiel als MGMT Netzwerk sollte also untagged sein. Kann man natürlich auch taggen das ist reine Geschmacks- und Konfigurationsfrage.

Für die Capsman-Config ist dann im jeweiligen DataPath die VLAN-ID zu hinterlegen, VLAN-Mode = "use-tag" zu wählen und "local forwarding" zu aktivieren.

Grüße Uwe

Ein Bild sagt mehr als tausend Worte

Die Config für den Mikrotik sähe dann so aus (nur essentielle Bestandteile für die Bridge ohne CAPSman-Config etc.)

/interface vlan

add interface=bridgeLocal name=vlan1 vlan-id=1

add interface=bridgeLocal name=vlan100 vlan-id=100

add interface=bridgeLocal name=vlan101 vlan-id=101

/ip address

add interface=vlan1 address=10.20.0.1/24

add interface=vlan100 address=192.168.100.1/24

add interface=vlan101 address=192.168.101.1/24

/interface bridge

add name=bridgeLocal protocol-mode=none vlan-filtering=yes

/interface bridge port

add bridge=bridgeLocal interface=ether5 frame-types=admit-all pvid=1

/interface bridge vlan

add bridge=bridgeLocal tagged=bridgeLocal vlan-ids=1

add bridge=bridgeLocal tagged=bridgeLocal,ether5 vlan-ids=100

add bridge=bridgeLocal tagged=bridgeLocal,ether5 vlan-ids=101Bei den Ports zu den APs sind die VLANs immer zu taggen wenn mehrere Netze transportiert werden sollen, der untagged Traffic auf VLAN1 dient in diesem Beispiel als MGMT Netzwerk sollte also untagged sein. Kann man natürlich auch taggen das ist reine Geschmacks- und Konfigurationsfrage.

Für die Capsman-Config ist dann im jeweiligen DataPath die VLAN-ID zu hinterlegen, VLAN-Mode = "use-tag" zu wählen und "local forwarding" zu aktivieren.

Trunk Port VLAN scheint nicht zu gehen mit der TP Krücke

Doch das sollte damit auch gehen man muss nur die entsprechenden Ports für die VLANs jeweils als getagged markieren. Ein Switch der VLANs supported hat das in der Regel auch.Grüße Uwe

Fragen ist immer gut 🙂.

Im Grunde hast du es eigentlich schon verstanden.

Hier aber zur Sicherheit nochmal erläutert:

Also, die PVID ist nur dafür da festzulegen, in welches VLAN ungetaggter eingehender Traffic an diesem Port geleitet wird. Damit legt man an sogenannten "Access Ports" also Ports an denen Endgeräte angeschlossen sind fest, zu welchem VLAN diese gehören, denn die Endgeräte Taggen ja in der Regel keine Pakete und können mit den 802.1q Tags nichts anfangen (außer man konfiguriert das explizit an der NIC).

Im ausgehenden Traffic, also in Richtung Endgerät wird dann der Tag am Port automatisch wieder entfernt.

Pakete taggt man in der Regel nur zwischen Netzwerk-Equipment das auch mit den Tags umgehen kann, also zwischen Routern/Switchen/AP/etc. Das Tagging ermöglicht es mehrere Netze über ein und den selben Port zu übertragen, und damit das Gerät am anderen Ende diese Netze auch weiterhin auseinanderhalten kann. Zusätzlich zu den Netzen die mit einem Tag an einem Port übertragen werden gibt es auch immer den Traffic ohne ein Tag der dann üblicherweise als Management Netz genutzt wird um die Geräte und Ihre Konfiguration über ein separates Netz erreichbar zu machen.

Hoffe das war jetzt verständlicher ausgedrückt.

Grüße Uwe

Im Grunde hast du es eigentlich schon verstanden.

Hier aber zur Sicherheit nochmal erläutert:

Also, die PVID ist nur dafür da festzulegen, in welches VLAN ungetaggter eingehender Traffic an diesem Port geleitet wird. Damit legt man an sogenannten "Access Ports" also Ports an denen Endgeräte angeschlossen sind fest, zu welchem VLAN diese gehören, denn die Endgeräte Taggen ja in der Regel keine Pakete und können mit den 802.1q Tags nichts anfangen (außer man konfiguriert das explizit an der NIC).

Im ausgehenden Traffic, also in Richtung Endgerät wird dann der Tag am Port automatisch wieder entfernt.

Pakete taggt man in der Regel nur zwischen Netzwerk-Equipment das auch mit den Tags umgehen kann, also zwischen Routern/Switchen/AP/etc. Das Tagging ermöglicht es mehrere Netze über ein und den selben Port zu übertragen, und damit das Gerät am anderen Ende diese Netze auch weiterhin auseinanderhalten kann. Zusätzlich zu den Netzen die mit einem Tag an einem Port übertragen werden gibt es auch immer den Traffic ohne ein Tag der dann üblicherweise als Management Netz genutzt wird um die Geräte und Ihre Konfiguration über ein separates Netz erreichbar zu machen.

Hoffe das war jetzt verständlicher ausgedrückt.

Grüße Uwe

/interface bridge port

add bridge=bridge frame-types=admit-only-untagged-and-priority-tagged \

interface=vlan100 pvid=100

add bridge=bridge frame-types=admit-only-untagged-and-priority-tagged \

interface=vlan101 pvid=101

Ds ist falsch die VLAN Interfaces gehören nicht in die Bridge Port-Liste hier gehören nur die physischen Ports rein und schon gar nicht untagged!add bridge=bridge frame-types=admit-only-untagged-and-priority-tagged \

interface=vlan100 pvid=100

add bridge=bridge frame-types=admit-only-untagged-and-priority-tagged \

interface=vlan101 pvid=101

Die gehören also raus da, und nur der physische Port zum TP-Link dort rein mit frame-types=admit-all weil dort ja einmal VLAN1 Traffic untagged und VLAN 100 und 101 tagged ankommen, PVID ist dort die 1!.

/interface bridge vlan

add bridge=bridge tagged=bridge,vlan100 vlan-ids=100

add bridge=bridge tagged=bridge,vlan101 vlan-ids=101

Das ist ebenfalls falsch, die vlans brauchen dort nicht als tagged eingetragen werden (die VLAN Interfaces sind selbst immer tagged) hier gehören auch nur die physischen Ports rein an denen das jeweilige VLAN getagged übertragen werden soll.add bridge=bridge tagged=bridge,vlan100 vlan-ids=100

add bridge=bridge tagged=bridge,vlan101 vlan-ids=101

Schau dir einfach meinen Konsolen-Export weiter oben an da siehst du wie das auszusehen hat, hättest du das getan wäre dir dein Fehler auch sofort aufgefallen

Des weiteren muss VLAN1 an den Ports zu den CAPS am TP-Link untagged sein, an welchen Ports die CAPs hängen wissen wir nicht.

#edit# Ach ja, die statischen Route zu den VLANs auf der Fritzbox bitte nicht vergessen.

NETZ 192.168.100.0MASK 255.255.254.0GATEWAY: 192.168.178.2Die Summary-Maske inkludiert bereits

192.168.100.1-192.168.101.254 so brauchst du nur eine statische Route für die zwei VLANs statt zwei.Zitat von @skaiser78:

Aber die Config am Switch war okay und passend?

Die APs find am Switch auf Port 2 bis 5.

Aber die Config am Switch war okay und passend?

Die APs find am Switch auf Port 2 bis 5.

Nein, in dem Fall auch noch nicht passend. VLAN100 muss an Port 2-5 Tagged anliegen, genauso wie VLAN101 welches komplett fehlt. VLAN1 liegt schon richtig untagged an Port 2-5. Des weiteren musst du den Port zum RB750 ebenfalls in beiden VLANs (100, 101) taggen und VLAN1 muss dort untagged anliegen, dann wird ein Schuh draus.

Grüße Uwe

Zitat von @skaiser78:

Dann muss ich mal schauen wie ich multiple VLAN auf einen Port kriege bei TP Link.

Für jedes VLAN einen eigenen Eintrag und dort die jeweiligen Ports als tagged anhaken.Dann muss ich mal schauen wie ich multiple VLAN auf einen Port kriege bei TP Link.

Also PVID geht anscheinend nur einer pro Port.

Das ist ja auch vollkommen normal, denk mal kurz nach. Es kann nur ein VLAN geben was untagged auf einem Port sein kann nicht mehrere. Wie gesagt die PVID legt nur fest auf welches VLAN ungetaggter Traffic gemapped wird. An den CAPs Ports der Management Traffic in VLAN1 und an AccessPorts für den Client ins VLAN 100 oder 101.Danke schonmal...😍

Bitte gerne. 🙂.

Siehe mein #edit# oben, bezüglich statischer Route auf der Fritzbox.

NAT ist hier kontraproduktiv, kann man machen, ist hier aber performancetechnischer Unfug.

Bei Verbindungsproblemen wie immer erst die üblichen Tests. Firewall aus. Klappt ping auf IP aber nicht auf DNS Namen, DNS Server checken.

Danach ein "traceroute" falls nötig.

NAT ist hier kontraproduktiv, kann man machen, ist hier aber performancetechnischer Unfug.

Bei Verbindungsproblemen wie immer erst die üblichen Tests. Firewall aus. Klappt ping auf IP aber nicht auf DNS Namen, DNS Server checken.

Danach ein "traceroute" falls nötig.

Herzlichen Glückwunsch. So muss das sein 👍 .

Grüße Uwe

Zitat von @skaiser78:

Kann das WLAN am Capsman Controller die eigenem WLAN Interfaces auch verwalten. Also quasi intern kontrollieren?

Ja, einfach unter wireless > cap den CAP einrichten und auf sich selbst zeigen lassen (127.0.0.1), dann wird das eigene Wifi Interface am CAPsMAN ebenfalls durch die Settings des CAPsMAN verwaltet.Kann das WLAN am Capsman Controller die eigenem WLAN Interfaces auch verwalten. Also quasi intern kontrollieren?

Grüße Uwe