Mikrotik Config: Funktionierendes InterVLAN Routing, außer bei direkt angebundenen Clients

Edit, gerade folgendes nachgestellt:

- Windows Client im VLAN 255 aufgenommen und aus VLAN 10 / 20 gepingt --> Selbes Problem, die Firewall schließe ich damit aus

Guten Abend,

wie man der Zeit entnimmt raubt mir die Konfiguration meiner Mikrotik Netzwerkkomponenten aktuell den Schlaf.

Mein Heimnetz besteht aktuell aus 3 VLANs, die per InterVLAN Routing von einem RouterOS CRS210 Switch geroutet werden.

Das funktioniert mit folgender Ausnahme einwandfrei.

Problem:

Lediglich für Clients, die direkt mit einem Access Port meines RouterOS Switches der InterVLAN Routing übernimmt verbunden sind, greift das InterVLAN Routing aktuell nicht. Direkt angebundene Clients erreichen alle VLAN Interfaces des RouterOS Switches, kommen jedoch nicht über den ersten Hop hinaus. Sämtlicher Traffic von Endgeräten, die an einem SwOS Switch hinter meinem RouterOS Switch hängen, wird sauber geroutet.

Meine pfSense Firewall im VLAN 255 ist über die IP 192.168.255.1 für alle Clients an SwOS Switches erreichbar.

Die Clients am Router direkt erreichen die IP nicht, sondern nur die 192.168.255.2 des Routers.

VLAN Konzept

VLAN 10: 192.168.10.0 /24 für Mgmt + User im OG

VLAN 20: 192.168.20.0 /24 für User im EG

VLAN 255: 192.168.255.0 /30 als Transfernetz zur pfSense Firewall

Anbindung meiner Komponenten:

RouterOS Switch CRS210

- sfp1: Uplink SwOS Switch OG (Tagged VLAN 10)

- sfp2: Uplink SwOS Switch EG (Tagged VLAN 20)

- ether8: Uplink pfSense Firewall (Tagged VLAN 255)

- ether1-7: Access Ports im VLAN 10 (Untagged PVID 10)

Konfiguration RouterOS

Vorab zwei Hinweise:

- Factory Reset vor der Konfiguration durchgeführt (Haken gesetzt bei "No Default Configuration" und "Do Not Backup")

- Bewusst kein VLAN Filtering über die Bridge konfiguriert, um HW Offloading beizubehalten

Grundlage meiner Config:

wiki.mikrotik.com/wiki/Manual:Basic_VLAN_switching#CRS1xx.2FCRS2 ...

wiki.mikrotik.com/wiki/Manual:CRS1xx/2xx_series_switches_example ...

forum.mikrotik.com/viewtopic.php?f=13&t=154701#p764807

Über Unterstützung würde ich mich riesig freuen, da ich wirklich nicht mehr weiter weiß.

Euch wünsche ich einen guten Rutsch ins neue Jahrzent!

- Windows Client im VLAN 255 aufgenommen und aus VLAN 10 / 20 gepingt --> Selbes Problem, die Firewall schließe ich damit aus

Guten Abend,

wie man der Zeit entnimmt raubt mir die Konfiguration meiner Mikrotik Netzwerkkomponenten aktuell den Schlaf.

Mein Heimnetz besteht aktuell aus 3 VLANs, die per InterVLAN Routing von einem RouterOS CRS210 Switch geroutet werden.

Das funktioniert mit folgender Ausnahme einwandfrei.

Problem:

Lediglich für Clients, die direkt mit einem Access Port meines RouterOS Switches der InterVLAN Routing übernimmt verbunden sind, greift das InterVLAN Routing aktuell nicht. Direkt angebundene Clients erreichen alle VLAN Interfaces des RouterOS Switches, kommen jedoch nicht über den ersten Hop hinaus. Sämtlicher Traffic von Endgeräten, die an einem SwOS Switch hinter meinem RouterOS Switch hängen, wird sauber geroutet.

Meine pfSense Firewall im VLAN 255 ist über die IP 192.168.255.1 für alle Clients an SwOS Switches erreichbar.

Die Clients am Router direkt erreichen die IP nicht, sondern nur die 192.168.255.2 des Routers.

VLAN Konzept

VLAN 10: 192.168.10.0 /24 für Mgmt + User im OG

VLAN 20: 192.168.20.0 /24 für User im EG

VLAN 255: 192.168.255.0 /30 als Transfernetz zur pfSense Firewall

Anbindung meiner Komponenten:

RouterOS Switch CRS210

- sfp1: Uplink SwOS Switch OG (Tagged VLAN 10)

- sfp2: Uplink SwOS Switch EG (Tagged VLAN 20)

- ether8: Uplink pfSense Firewall (Tagged VLAN 255)

- ether1-7: Access Ports im VLAN 10 (Untagged PVID 10)

Konfiguration RouterOS

Vorab zwei Hinweise:

- Factory Reset vor der Konfiguration durchgeführt (Haken gesetzt bei "No Default Configuration" und "Do Not Backup")

- Bewusst kein VLAN Filtering über die Bridge konfiguriert, um HW Offloading beizubehalten

Grundlage meiner Config:

wiki.mikrotik.com/wiki/Manual:Basic_VLAN_switching#CRS1xx.2FCRS2 ...

wiki.mikrotik.com/wiki/Manual:CRS1xx/2xx_series_switches_example ...

forum.mikrotik.com/viewtopic.php?f=13&t=154701#p764807

# Configuration for CRS210-8G-2S+ on firmware 6.46.1

# Working except ingress VLAN filtering

# Create Bridge

/interface bridge

add name=bridge protocol-mode=none

# Add all interfaces to Bridge

/interface bridge port

add bridge=bridge interface=ether1 hw=yes

add bridge=bridge interface=ether2 hw=yes

add bridge=bridge interface=ether3 hw=yes

add bridge=bridge interface=ether4 hw=yes

add bridge=bridge interface=ether5 hw=yes

add bridge=bridge interface=ether6 hw=yes

add bridge=bridge interface=ether7 hw=yes

add bridge=bridge interface=ether8 hw=yes

add bridge=bridge interface=sfp-sfpplus1 hw=yes

add bridge=bridge interface=sfpplus2 hw=yes

# Configure Access Ports on same switch

/interface ethernet switch ingress-vlan-translation

add customer-vid=0 new-customer-vid=10 ports=ether1,ether2,ether3,ether4,ether5,ether6,ether7

# Configure Trunk Ports on same Switch

/interface ethernet switch egress-vlan-tag

add tagged-ports=sfp-sfpplus1,sfpplus2,switch1-cpu vlan-id=10

add tagged-ports=sfp-sfpplus1,sfpplus2,switch1-cpu vlan-id=20

add tagged-ports=ether8,switch1-cpu vlan-id=255

# Assign Ports to VLANs

/interface ethernet switch vlan

add ports=ether1,ether2,ether3,ether4,ether5,ether6,ether7,sfp-sfpplus1,sfpplus2,switch1-cpu vlan-id=10

add ports=sfp-sfpplus1,sfpplus2,switch1-cpu vlan-id=20

add ports=ether8,switch1-cpu vlan-id=255

# Create Interface VLAN

/interface vlan

add interface=bridge vlan-id=10 name=OG

add interface=bridge vlan-id=20 name=EG

add interface=bridge vlan-id=255 name=Internet

# Add IP to Interface VLAN

/ip address

add address=192.168.10.1/24 interface=OG

add address=192.168.20.1/24 interface=EG

add address=192.168.255.2/30 interface=Internet

# Add Default Route

/ip route

add distance=1 gateway=192.168.255.1Über Unterstützung würde ich mich riesig freuen, da ich wirklich nicht mehr weiter weiß.

Euch wünsche ich einen guten Rutsch ins neue Jahrzent!

Bitte markiere auch die Kommentare, die zur Lösung des Beitrags beigetragen haben

Content-ID: 530287

Url: https://administrator.de/forum/mikrotik-config-funktionierendes-intervlan-routing-ausser-bei-direkt-angebundenen-clients-530287.html

Ausgedruckt am: 04.08.2025 um 14:08 Uhr

9 Kommentare

Neuester Kommentar

Moin,

ich habe deine Frage jetzt mehrfach gelesen um irgendwie dahinter zu kommen.

Wie sehen denn die Firewall regeln für den Traffic aus?

Diese müssen den Traffic in die Netze ebenfalls zulassen. Wenn der Mikrotik das Gateway in jedem Netz ist, können diese Adresse auch aus allen Netzen erreicht werden da diese zum Mikrotik gehören. Die anderen Adressen in den Subnetzen allerdings nicht ohne entsprechende Regel.

Gruß

Spirit

ich habe deine Frage jetzt mehrfach gelesen um irgendwie dahinter zu kommen.

Wie sehen denn die Firewall regeln für den Traffic aus?

Diese müssen den Traffic in die Netze ebenfalls zulassen. Wenn der Mikrotik das Gateway in jedem Netz ist, können diese Adresse auch aus allen Netzen erreicht werden da diese zum Mikrotik gehören. Die anderen Adressen in den Subnetzen allerdings nicht ohne entsprechende Regel.

Gruß

Spirit

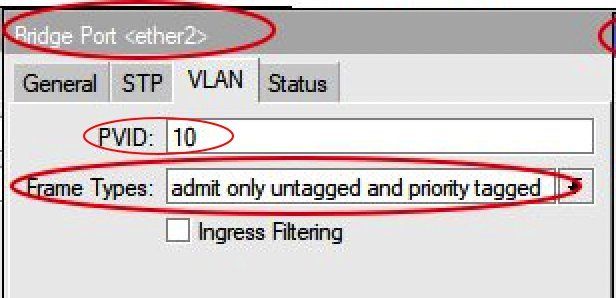

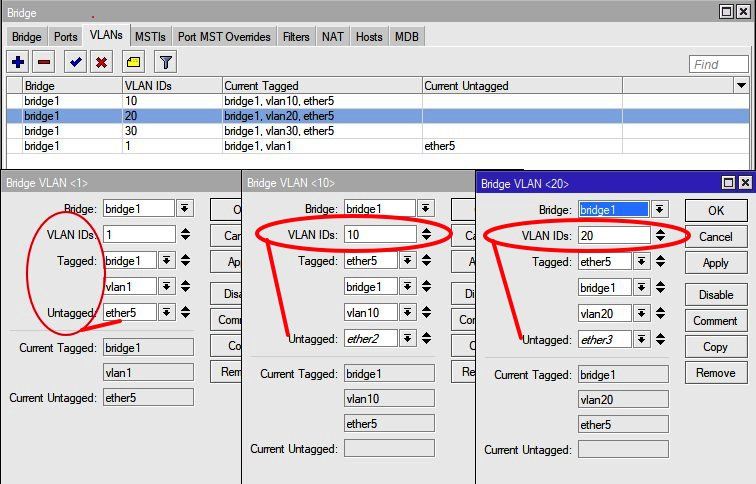

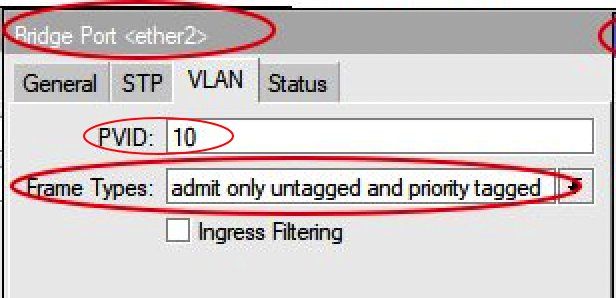

Mit an Sicherheit grenzender Wahrscheinlichkeit, hast du den direkten Edge Ports in der VLAN Bridge Konfig ein falsches untagged VLAN zugewiesen. Dadurch sind diese Ports in gar keinem oder einem falschen VLAN.

Das dürfte der Grund sein warum es an den direkten Ports des L3 Switches nicht funktioniert !

Auf dem Trunk (Tagged Uplink) hast du es richtig gemkacht, deshalb passt es beim SwitchOS wieder. Zu 99,9% ist das also der Fehler.

Sieh dir das hiesige VLAN Tutorial dazu nochmals ganz genau an, dort ist das genau beschrieben !

Mikrotik VLAN Konfiguration ab RouterOS Version 6.41

Hier mal ein Beispiel:

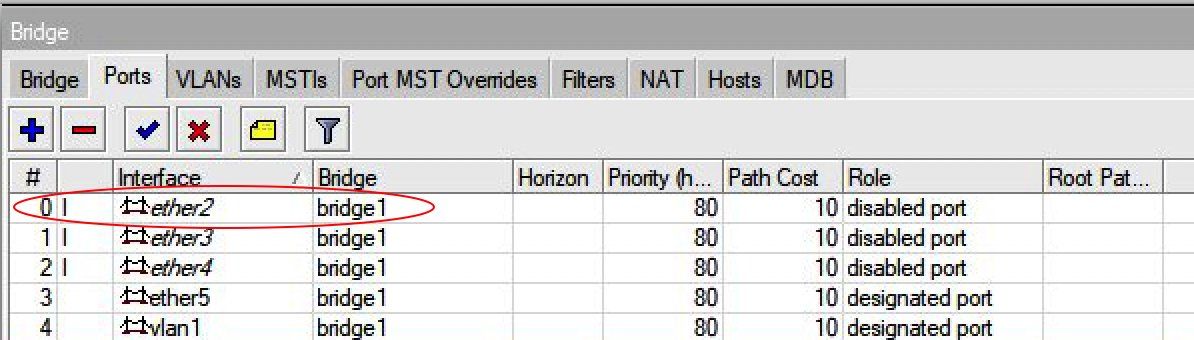

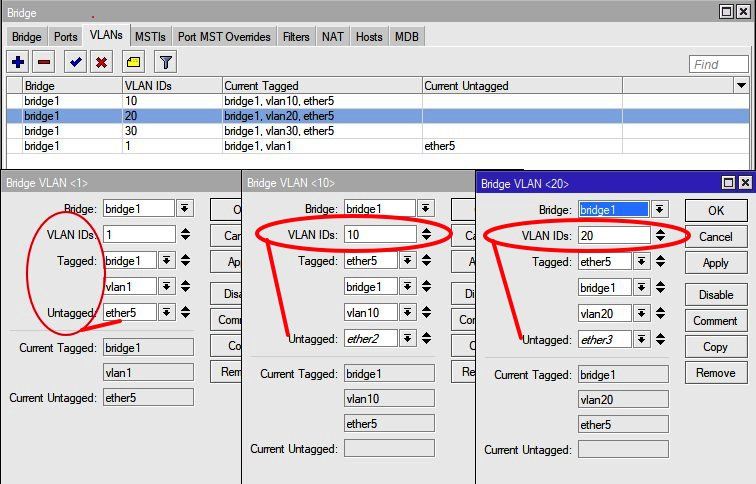

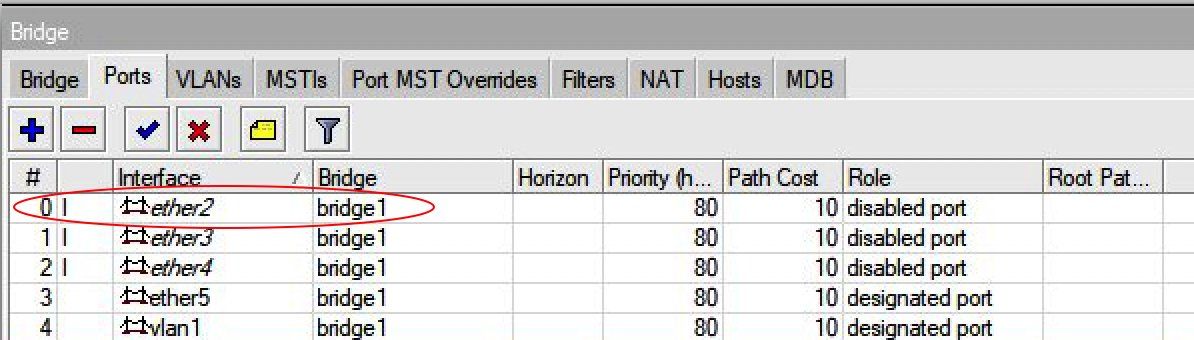

Dort kannst du genau sehen das die lokalen Ports ether5, ether2 und ether3 entsprechend den VLANs:

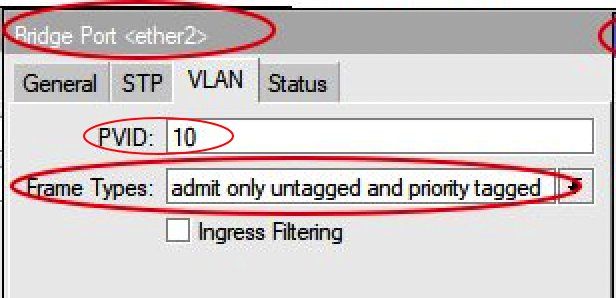

Diese Ports müssen natürlich auch noch global der VLAN Bridge zugewiesen werden und ihre PVID muss entsprechend auf der VLAN ID dort stehen:

Ist das entsprechend so eingestellt, funktioniert es erwartungsgemäß auch fehlerlos !

Ist das entsprechend so eingestellt, funktioniert es erwartungsgemäß auch fehlerlos !

Tutorial lesen hilft...

Das dürfte der Grund sein warum es an den direkten Ports des L3 Switches nicht funktioniert !

Auf dem Trunk (Tagged Uplink) hast du es richtig gemkacht, deshalb passt es beim SwitchOS wieder. Zu 99,9% ist das also der Fehler.

Sieh dir das hiesige VLAN Tutorial dazu nochmals ganz genau an, dort ist das genau beschrieben !

Mikrotik VLAN Konfiguration ab RouterOS Version 6.41

Hier mal ein Beispiel:

Dort kannst du genau sehen das die lokalen Ports ether5, ether2 und ether3 entsprechend den VLANs:

- ether5 = VLAN 1

- ether2 = VLAN 10

- ether3 = VLAN 20

Diese Ports müssen natürlich auch noch global der VLAN Bridge zugewiesen werden und ihre PVID muss entsprechend auf der VLAN ID dort stehen:

Tutorial lesen hilft...

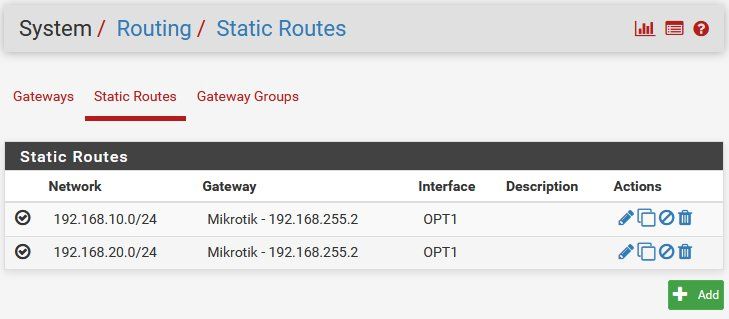

@aqui sicher das nicht einfach Firewall Regeln fehlen? Die default Konfig lässt ja genau diesen Fall hier zu.

sicher das nicht einfach Firewall Regeln fehlen?

Das kommt darauf an wie der TO den MT konfiguriert hat. Normal lässt man die VLAN L3 Interfaces ja NICHT über die Firewall laufen und es sollte erstmal keinerlei Einschränkungen wegen der FW geben. Leider sagt der TO dazu auch nix in der Beschreibung. VLANs" habe ich keine Einträge, da ich die VLAN Config nach dem Guide im Mikrotik Wiki Port based vorgenommen habe.

Die Konfig entspricht exakt dem was im o.a. Tutorial nur als WinBox Screenshot statt CLI dargestellt ist !Es bleibt also dabei das du hier ganz sicher einen Fehler in der Port Zuordnung gemacht hast !

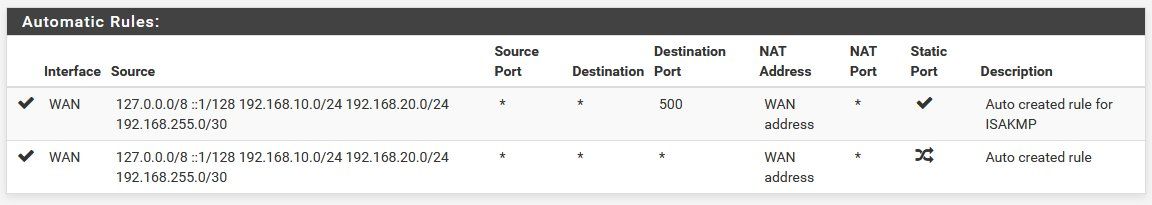

Folgende Regeln sind auf der pfSense gesetzt:

Die pfSense hat damit auch rein gar nix zu tun, denn sie routet ja nicht zw. den VLANs.Es ist die falsche bzw. fehlerhafte Zuordnung der Untagged Ports in der VLAN Bridge. Ebenen testweise auf einem CRS305 mit Router OS probiert mit der o.a. Konfig und da rennt es völlig fehlerlos !

Ich habs hier mal gecheckt. Sowohl WinBox als auch das CLI lässt den Parameter HW Offload auf active. Also laut Konfig ist es dann weiter aktiv. Wenigstens an den CRS3xx hier im Test.

Was übrigens im Mikrotik Tutorial noch verbesserungswürdig ist, ist der Punkt das man bei lokalen Untagged Endgeräte Ports keine Definition in der VLAN Bridge Zuordnung der Ports unter untagged machen muss.

Dort ist einzig und allein die PVID relevant die man in der Port Zuordnung angibt !

Man muss in der VLAN Port Zuordnung also einzig nur die Tagged Uplink Ports angeben.

Das Mikrotik Manual weist auch klar darauf hin:

"You don't have to add access ports as untagged ports, they will be added dynamically as untagged port with the VLAN ID that is specified in PVID, you can specify just the trunk port as tagged port. All ports that have the same PVID set will be added as untagged ports in a single entry. "

In der Praxis funktioniert das auch genau so.

Das zusätzliche Eintragen als Untagged schadet aber der Funktion nicht.

Was übrigens im Mikrotik Tutorial noch verbesserungswürdig ist, ist der Punkt das man bei lokalen Untagged Endgeräte Ports keine Definition in der VLAN Bridge Zuordnung der Ports unter untagged machen muss.

Dort ist einzig und allein die PVID relevant die man in der Port Zuordnung angibt !

Man muss in der VLAN Port Zuordnung also einzig nur die Tagged Uplink Ports angeben.

Das Mikrotik Manual weist auch klar darauf hin:

"You don't have to add access ports as untagged ports, they will be added dynamically as untagged port with the VLAN ID that is specified in PVID, you can specify just the trunk port as tagged port. All ports that have the same PVID set will be added as untagged ports in a single entry. "

In der Praxis funktioniert das auch genau so.

Das zusätzliche Eintragen als Untagged schadet aber der Funktion nicht.

Zitat von @Auster:

Nur eins ist mir nicht klar: Geht das Hardware Offloading mit der neuen Methode bei meinem "Legacy" CRS210 verloren?

Nur eins ist mir nicht klar: Geht das Hardware Offloading mit der neuen Methode bei meinem "Legacy" CRS210 verloren?

Bei der "neuen" VLAN-Konfigurationsmethode (Bridge mit VLAN-Filtering) wird Hardware-Offloading derzeit ausschliesslich von den CRS3xx-Modellen unterstützt. ALLE anderen MT-Modelle machen das Switching dann auf der CPU. Steht so auch klar in der Wiki.

Mach einfach mal einen Lasttest mit Netio o.ä. und beobachte sowohl die ermittelten Durchsatzwerte als auch die CPU-Last am MT. Gerade beim CPU-schwachen CRS210 ist der negative Effekt sehr deutlich.

Zitat von @aqui:

Was übrigens im Mikrotik Tutorial noch verbesserungswürdig ist, ist der Punkt das man bei lokalen Untagged Endgeräte Ports keine Definition in der VLAN Bridge Zuordnung der Ports unter untagged machen muss.

Dort ist einzig und allein die PVID relevant die man in der Port Zuordnung angibt !

Man muss in der VLAN Port Zuordnung also einzig nur die Tagged Uplink Ports angeben.

...

Das zusätzliche Eintragen als Untagged schadet aber der Funktion nicht.

Was übrigens im Mikrotik Tutorial noch verbesserungswürdig ist, ist der Punkt das man bei lokalen Untagged Endgeräte Ports keine Definition in der VLAN Bridge Zuordnung der Ports unter untagged machen muss.

Dort ist einzig und allein die PVID relevant die man in der Port Zuordnung angibt !

Man muss in der VLAN Port Zuordnung also einzig nur die Tagged Uplink Ports angeben.

...

Das zusätzliche Eintragen als Untagged schadet aber der Funktion nicht.

Wie bei den meisten Herstellern wird halt unterstellt, dass ein Port auch Member des der PVID korrespondierenden VLANs und der Traffic egress untagged sein soll und diese Konfiguaration dynamisch vorgenommen, sofern man es nicht aktiv übersteuert.

Noch eine bewusst ketzerische Frage: Wofür dann die Möglichkeit zur expliziten Angabe der untagged Membership, wenn diese doch einzig sinnvoll von der PVID abgeleitet wird? Schon mal versucht, den gleichen Port in mehreren VLANs untagged zu setzten? Huch, das geht?! Damit hat nach Auffassung einiger hier ein Mikrotik im professionellen Einsatz nichts zu suchen...

Gruß

sk