Mobotix T25 IP-Türsprechanlage - Sicherheit im Netzwerk nach Verlegung von LAN im Außenbereich

Hallo!

Ich habe mir eine Mobotix T25 IP-Türsprechanlage mit eingebauter Kamera gekauft. Dazu wird ein LAN Anschluss bei der Außenstation benötigt.

Siehe Link

Jedoch würde ich gerne diesen Anschluss absichern, so dass bei einer Sabotage mit dem nach Außen verlegten Anschluss keine Möglichkeit besteht auf das Netzwerk zuzugreifen.

Momentan wird lediglich eine MAC-Filterung des Routers verwendet, wobei die Außenstelle freigegeben wurde.

Ich würde später gerne auch IP-Kameras anschließen, gibt es da eine Möglichkeit um den Zugriff auf das Netzwerk von Außen zu verhindern und von Innen (PC, iPhone, iPad) den Zugriff zur Cam trotzdem zu gewährleisten?

Momentan wird ein Cisco RV180 Router mit einem Cisco SG200 Switch verwendet.

Hat jemand Tipps?

Danke

dodo-r

Ich habe mir eine Mobotix T25 IP-Türsprechanlage mit eingebauter Kamera gekauft. Dazu wird ein LAN Anschluss bei der Außenstation benötigt.

Siehe Link

Jedoch würde ich gerne diesen Anschluss absichern, so dass bei einer Sabotage mit dem nach Außen verlegten Anschluss keine Möglichkeit besteht auf das Netzwerk zuzugreifen.

Momentan wird lediglich eine MAC-Filterung des Routers verwendet, wobei die Außenstelle freigegeben wurde.

Ich würde später gerne auch IP-Kameras anschließen, gibt es da eine Möglichkeit um den Zugriff auf das Netzwerk von Außen zu verhindern und von Innen (PC, iPhone, iPad) den Zugriff zur Cam trotzdem zu gewährleisten?

Momentan wird ein Cisco RV180 Router mit einem Cisco SG200 Switch verwendet.

Hat jemand Tipps?

Danke

dodo-r

Bitte markiere auch die Kommentare, die zur Lösung des Beitrags beigetragen haben

Content-ID: 346950

Url: https://administrator.de/forum/mobotix-t25-ip-tuersprechanlage-sicherheit-im-netzwerk-nach-verlegung-von-lan-im-aussenbereich-346950.html

Ausgedruckt am: 01.08.2025 um 21:08 Uhr

16 Kommentare

Neuester Kommentar

Also schon ein komplettes zweites Netz anlegen, nur VLAN-Port am Switch wird dir nicht reichen ...

Ich bin mir nicht sicher in welchem Umfang der RV180 VLAN's unterstützt.

Wenn der Router das kannst solltest du dort starten.

Du brauchst zumindest an einer Stelle ein Gerät das die Netze routen und verbinden kann (ACL/Firewallregeln).

Für Details lohnt sich immer ein Blick in die Wissensbeiträge von @aqui wie z.B. > VLAN Installation und Routing mit pfSense, Mikrotik, DD-WRT oder Cisco RV Routern

VG

Ich bin mir nicht sicher in welchem Umfang der RV180 VLAN's unterstützt.

Wenn der Router das kannst solltest du dort starten.

Du brauchst zumindest an einer Stelle ein Gerät das die Netze routen und verbinden kann (ACL/Firewallregeln).

Für Details lohnt sich immer ein Blick in die Wissensbeiträge von @aqui wie z.B. > VLAN Installation und Routing mit pfSense, Mikrotik, DD-WRT oder Cisco RV Routern

VG

In jedem Fall ein eigenes Netz und MAC-Security mit dauerhafter Abschaltung des Ports bei Erkennung einer falschen MAC. Vielleicht hat Mobotix etwas ähnliches wie Behnke Telecom im Angebot. Es gibt von Behnke zwei Adapter, einer für an die Sprechstelle, einer für die Switchseite des Kabels. Darüber läuft eine Sabotagelinie und wenn diese unterbrochen wird, schaltet der Adapter auf der Switchseite den Port komplett ab.

Momentan wird lediglich eine MAC-Filterung des Routers verwendet

Aber ja wohl kaum für einen LAN Port, oder ?Billige Consumer Router supporten sowas lediglich für den WLAN Zugang aber seltener bei einem LAN Port zumal die einzelnen Ports des integrierten 4 oder 5 Port Switches in der Regel nie einzeln konfigurierbar sind mit z.B. einem Mac Filter usw. wie es bei besseren managebaren Switches der Fall ist.

Kann er das aber dennoch ist das auf alle Fälle ein gangbarer Weg indem du den Switchport wo diese Sprechstelle per LAN angeschlossen ist so konfigurierst das sie kein automatische Lernen der Mac Adresse dort am Port macht sondern ihr die Mac vorgibst.

Damit müsste ein Angreifer dann schon diese Mac genau klonen um Zugriff zum Netzwerk zu bekommen was den Aufwand aber erheblich vergrößert. Es ist also eine gewisse Sicherheit sofern der Router sowas wirklich supportet.

Noch wasserdichter bekommst du es mit einem VLAN plus der Mac Filterung.

Denkbar wäre auch eine Port Security mit dem 802.1x Standard, was dann aber den Konfig Aufwand erheblich erhöht und fraglich ist ob das für eine einzelne Sprechstelle lohnt.

Netzwerk Zugangskontrolle mit 802.1x und FreeRadius am LAN Switch

Letztlich ist es dann wieder eine Frage wie wichtig dir die Sicherheit generell ist.

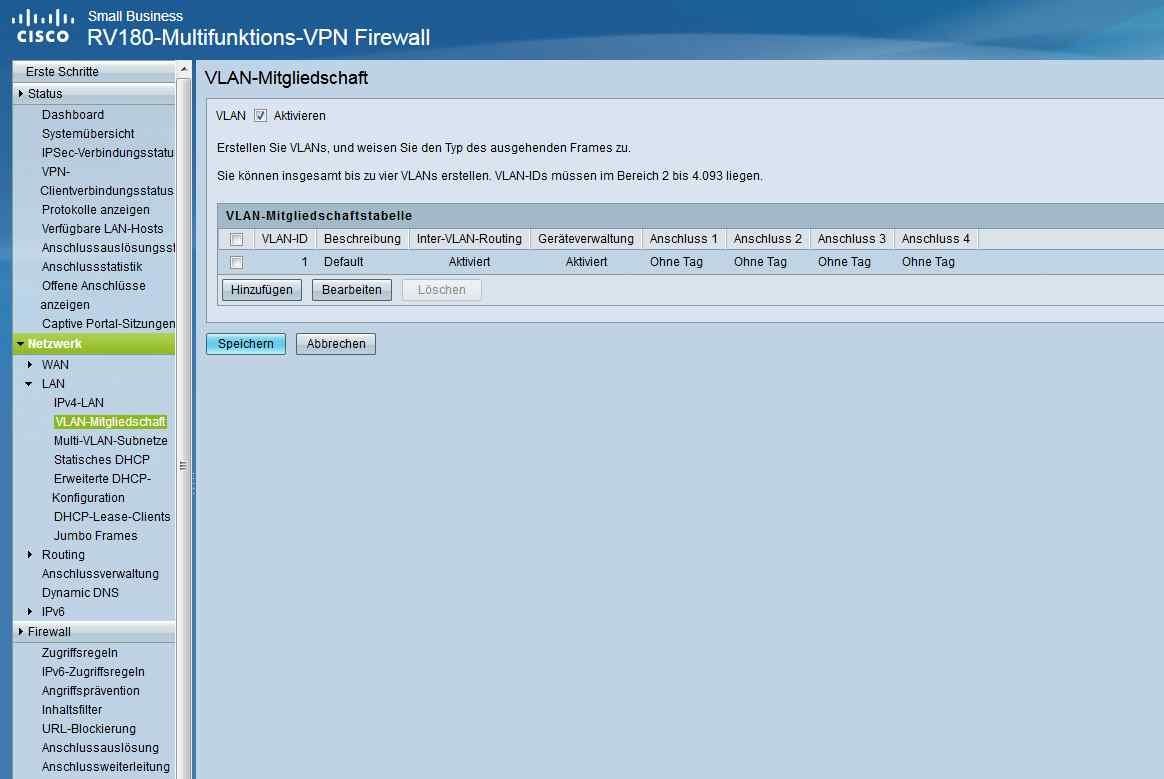

ich habe grade mal geschaut - cisco.com/c/en/us/products/collateral/routers/rv180-vpn-router/c ...

demnach kann der RV180 mit VLAN's umgehen.

In diesem Sinne legst du die VLAN's zuerst auf dem Router an, auf dem jeweiligen Switch must du die VLAN's unter der gleichen ID anlegen (soweit du diese auf dem Switch nutzen willst). Das erklärt dir aber auch die Anleitung von @aqui gut.

Edit: An welchen Switch oder direkt an den Router ist relativ egal, du musst nur schauen das die VLAN-ID für deine Aussengeräte an dem Switch ankommt.

demnach kann der RV180 mit VLAN's umgehen.

In diesem Sinne legst du die VLAN's zuerst auf dem Router an, auf dem jeweiligen Switch must du die VLAN's unter der gleichen ID anlegen (soweit du diese auf dem Switch nutzen willst). Das erklärt dir aber auch die Anleitung von @aqui gut.

Edit: An welchen Switch oder direkt an den Router ist relativ egal, du musst nur schauen das die VLAN-ID für deine Aussengeräte an dem Switch ankommt.

Zitat von @dodo-r:

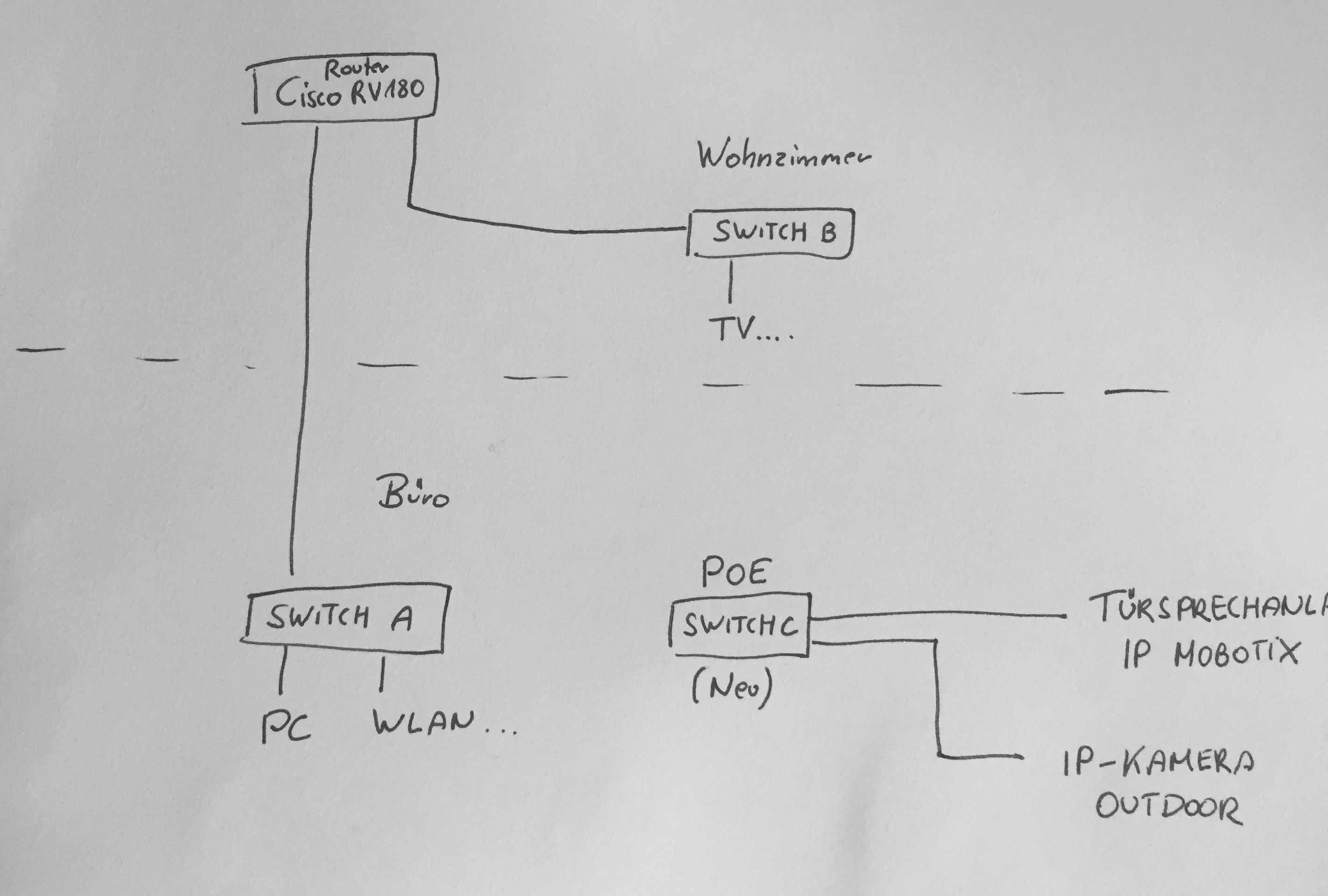

Also der Switch C auf der Zeichnung dient nur als IP-Kamera-Switch hier sollte kein Zugriff auf das restliche Netz möglich sein. Von Switch A, Switch B oder dem Router sollte jedoch schon Zugriff auf die angeschlossenen Geräte von Switch C möglich sein.

Wie erfolgt dann die Anbindung an der Router?

Also der Switch C auf der Zeichnung dient nur als IP-Kamera-Switch hier sollte kein Zugriff auf das restliche Netz möglich sein. Von Switch A, Switch B oder dem Router sollte jedoch schon Zugriff auf die angeschlossenen Geräte von Switch C möglich sein.

Wie erfolgt dann die Anbindung an der Router?

Oki, du musst dich gedanklich von der Hardware und deren Anschluß trennen!

Die VLAN's bestehen rein virtuell und können die gleiche Hardware zeitgleich nutzen.

Grundsätzlich sind alle VLAN's getrennt un es gibt keine Verbindung zwischen diesen.

Die Verbindung zwischen den VLAN's musst du immer erst herstellen z.B. über Routing (RV180 kommt ins Boot) oder über ACL's.

Auf deinem Switch C kannst du also z.B. beliebig alle VLAN's verteilen ohne das diese eine Verbindung miteinander haben.

Zitat von @dodo-r:

Ich habe jetzt mal Screenshoots vom Router Menü gemacht...

Was genau muss ich da dann einstellen?

Ich habe jetzt mal Screenshoots vom Router Menü gemacht...

Was genau muss ich da dann einstellen?

Zunächst lässt du mal die VLAN-ID1 wie sie ist und rührst diese nicht an!

Zuerst weiter VLAN's nach belieben anlegen z.B.:

VLAN10 - Arbeitszimmer - mit TAG auf alle Anschlüße

VLAN20 - Wohnzimmer - mit TAG auf alle Anschlüße

VLAN30 - Draussen - mit TAG auf alle Anschlüße

geht auch anders aber evtl. wird dir das damit klarer....

passt schon so .....

kannst ja mal schauen ob du hiermit weiter kommst ... ist direkt auf den rv180 zugeschnitten:

sbkb.cisco.com/CiscoSB/GetArticle.aspx?docid=5c88bff7683e4ee3874 ...

und vielleicht springt noch jemand mit gutem Gedächtnis ein, weil ich glaube das mit dem Inter-VLAN-Routing bei den RVxxx Versionen lief irgendwie fehlerhaft.

kannst ja mal schauen ob du hiermit weiter kommst ... ist direkt auf den rv180 zugeschnitten:

sbkb.cisco.com/CiscoSB/GetArticle.aspx?docid=5c88bff7683e4ee3874 ...

und vielleicht springt noch jemand mit gutem Gedächtnis ein, weil ich glaube das mit dem Inter-VLAN-Routing bei den RVxxx Versionen lief irgendwie fehlerhaft.

Wir Installieren selbst jedes jahr mehrere hundert Mobotix Kameras bei uns in der Firma. Aus erfahrung kann ich dir folgendes mitgeben.

Nutze den Diebstahlschutz, Bitte aber Zuerst die Kabel des Gehäuses raus. Ansonsten hast du keine Chance mehr an die Kamera ranzukommen ohne diese zu zerstören. Dies ist bereits ein rechter Hardware Schutz. Wenn du zusätzlich noch MAC Filtering auf dem Switch aktivierst, bist du schon recht sicher.

Nutze den Diebstahlschutz, Bitte aber Zuerst die Kabel des Gehäuses raus. Ansonsten hast du keine Chance mehr an die Kamera ranzukommen ohne diese zu zerstören. Dies ist bereits ein rechter Hardware Schutz. Wenn du zusätzlich noch MAC Filtering auf dem Switch aktivierst, bist du schon recht sicher.