Modem Router und Wlan Router mit VPN konfigurieren

Hallo Erstmal!

Ich habe schon einiges hier über mein Problem gelesen, sicher auch schon das richtige, aber in dem Technikurwald finde ich mich leider nicht zurecht.

Ich erkläre mal was ich habe und was ich machen möchte:

(VPN ist Privat Internet Access)

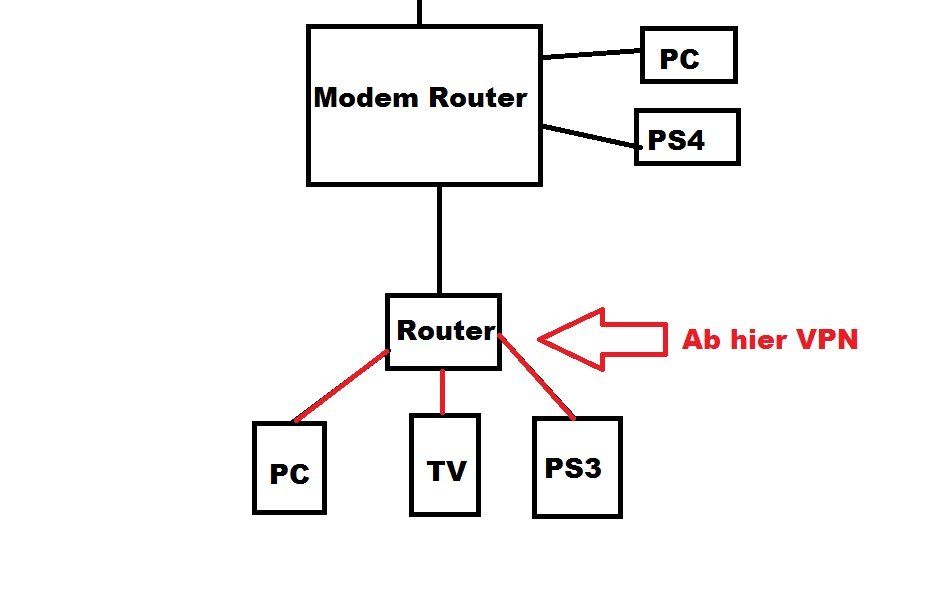

Also Internet kommt an den Cisco Linksys X3000 Modem + Router.

An dem sind ein PC etc. angesteckt.

Als weiteren Wlan Router habe ich den Linksys WRT54GL Router.

An diesem soll das Internet (welches vom Modem kommt) mit einem VPN Netzwerk verbindet werden, hier hängt dann eine PS3, ein PC etc. wieder dran.

Also das was am Modem hängt soll normales Internet haben und die die am Router hängen VPN Internet.

Ich weiß jetzt nicht so wie ich die beiden konfigurieren muss, damit das funktioniert.

Auf dem 2. Wlan Router ist bereits DD-WRT installiert und auch der VPN vorkonfiguriert.

Bitte um verständliche Hilfe,

Alex

Danke im Voraus

Ich habe schon einiges hier über mein Problem gelesen, sicher auch schon das richtige, aber in dem Technikurwald finde ich mich leider nicht zurecht.

Ich erkläre mal was ich habe und was ich machen möchte:

(VPN ist Privat Internet Access)

Also Internet kommt an den Cisco Linksys X3000 Modem + Router.

An dem sind ein PC etc. angesteckt.

Als weiteren Wlan Router habe ich den Linksys WRT54GL Router.

An diesem soll das Internet (welches vom Modem kommt) mit einem VPN Netzwerk verbindet werden, hier hängt dann eine PS3, ein PC etc. wieder dran.

Also das was am Modem hängt soll normales Internet haben und die die am Router hängen VPN Internet.

Ich weiß jetzt nicht so wie ich die beiden konfigurieren muss, damit das funktioniert.

Auf dem 2. Wlan Router ist bereits DD-WRT installiert und auch der VPN vorkonfiguriert.

Bitte um verständliche Hilfe,

Alex

Danke im Voraus

Bitte markiere auch die Kommentare, die zur Lösung des Beitrags beigetragen haben

Content-ID: 231522

Url: https://administrator.de/forum/modem-router-und-wlan-router-mit-vpn-konfigurieren-231522.html

Ausgedruckt am: 18.07.2025 um 14:07 Uhr

12 Kommentare

Neuester Kommentar

Hi,

und wo hast Du da ein Problem.

Auf dem Cisco Linksys X3000 ein Portforwarding für den VPN-Tunnel Port machen, den WAN vom WRT54 an das LAN des X3000 und gut.

Einfache Routerkaskade, findest Du hier im Forum genügend Beiträge und Tutorials von Aqui.

Also einfach mal die Suchfunktion bemühen, wenn´s dann noch Fragen gibt, einfach noch mal melden.

Gruß orcape

und wo hast Du da ein Problem.

Auf dem Cisco Linksys X3000 ein Portforwarding für den VPN-Tunnel Port machen, den WAN vom WRT54 an das LAN des X3000 und gut.

Einfache Routerkaskade, findest Du hier im Forum genügend Beiträge und Tutorials von Aqui.

Also einfach mal die Suchfunktion bemühen, wenn´s dann noch Fragen gibt, einfach noch mal melden.

Gruß orcape

..Ich greif mal Aqui etwas vor....

Kopplung von 2 Routern am DSL Port

Aber mit Glaskugel kommen wir da nicht weiter, da sollten von Dir mal ein paar Logs und vielleicht auch mal ein Routing-Protokoll kommen.

Nett wäre auch mal eine kleine Zeichnung Deines Netzwerks, damit etwas "Licht ins Dunkel" kommt...

Gruß orcape

Kopplung von 2 Routern am DSL Port

Und den VPN aktiviert, aber bei wie ist meine ip ist immer noch die alte IP (normales Internet)

Schön, aber was hat Deine zugewiesene IP mit dem Tunnel zu tun ?(kein VPN trotz Einstellungen)

...dann wird da wohl was falsch konfiguriert sein.Aber mit Glaskugel kommen wir da nicht weiter, da sollten von Dir mal ein paar Logs und vielleicht auch mal ein Routing-Protokoll kommen.

Nett wäre auch mal eine kleine Zeichnung Deines Netzwerks, damit etwas "Licht ins Dunkel" kommt...

Gruß orcape

VPN

Virtuelles Privates Netzwerk

Ein Netzwerk gibt es frühestens ab zwei Teilnehmern.

Wer ist denn die Gegenstelle des VPN im WRT?

Wer macht den Verbindugsaufbau? WRT oder die Gegenstelle?

Wie sind die lokalen Adressen in den jeweiligen LANs? Bei dir ist schon 192.168.1.x und 192.168.2.x vergeben. Die Gegenstelle darf das nicht haben.

Kannst du die WAN deiner Gegenstelle mittels Ping und Tracert erreichen?

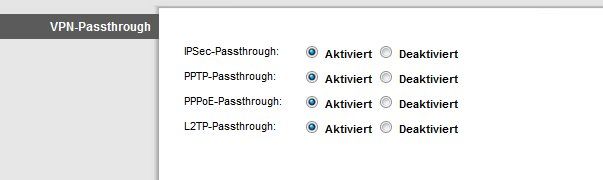

Hast du die ensprechenden Protokolle im ModemRouter auf den WRT weiter geleitet?

Gruß

Netman

Virtuelles Privates Netzwerk

Ein Netzwerk gibt es frühestens ab zwei Teilnehmern.

Wer ist denn die Gegenstelle des VPN im WRT?

Wer macht den Verbindugsaufbau? WRT oder die Gegenstelle?

Wie sind die lokalen Adressen in den jeweiligen LANs? Bei dir ist schon 192.168.1.x und 192.168.2.x vergeben. Die Gegenstelle darf das nicht haben.

Kannst du die WAN deiner Gegenstelle mittels Ping und Tracert erreichen?

Hast du die ensprechenden Protokolle im ModemRouter auf den WRT weiter geleitet?

Gruß

Netman

Zitat von @MrNetman:

VPN

Virtuelles Privates Netzwerk

Ein Netzwerk gibt es frühestens ab zwei Teilnehmern.

VPN

Virtuelles Privates Netzwerk

Ein Netzwerk gibt es frühestens ab zwei Teilnehmern.

völlisch rischtisch!

Hi Netman,

ich vermute ganz stark der TO hat VPN falsch verstanden und möchte gern das Internet als Gegenstelle.

klingt zwar fies von mir aber jetzt bin ich gespannt wie Du ihm das beibringst.

mfg

kowa

PS. .....ich kann heut nicht mehr

/Nachtrag/ OK meint er nicht!

Du solltest auch nochmal spezifizieren WELCHER Art dein VPN ist was auf dem Router rennt. IPsec, PPTP, SSL, L2TP...es gibt da ja einige und sie sind NICHT kompatibel und das ist essentiell wichtig zu wissen denn es bestimmt welche Port Forwardings du in der Router Kaskade definieren musst !!

Ansonsten die oben zitierten Tutorials:

VPNs einrichten mit PPTP

IPsec VPNs einrichten mit Cisco, Mikrotik, pfSense Firewall, FritzBox, Smartphone sowie Shrew Client Software

OpenVPN Server installieren auf pfSense Firewall, Mikrotik. DD-WRT oder GL.inet Router

In diesen Tutorials gibt es IMMER ein Kapitel das genau beschreibt WAS zu beachten ist wenn diese VPN Router hinter einem NAT Router in Kaskade betrieben werden !

Wenn du das durchliest sind alle deine Fragen beantwortet !

So wie man den letzten Post versteht willst du das dein Router als VPN Client agiert, damit du dann eine andere IP Absender Adresse erhälst also gewissermaßen eine Verschleierung.

Also quasi umgedrehtes VPN was dem Kollegen Kowalewski verständlichermaßen etwas Kopfschmerzen bereitet.

Wie gesagt das funktioniert vollkommen problemlos wenn dein Router einen Client für das spezifische VPN Protokoll mitbringt und du am vorgeschalteten Router die entsprechenden Port Forwardings eingetragen hast. Bedenke das DD-WRT ausschliesslich nur Clients für OpenVPN und PPTP mitbringt alles andere klappt nicht !

PPTP ist eigentlich ein NoGo wegen HIER ! Wenn du damit leben kannst klappt das aber auch.

Wegen der Port Forwardings in der Kaskade solltest du bei den Router immer mit statischen IPs arbeiten und kein DHCP machen !

Die statischen IPs müssen außerhalb des DHCP Bereichs liegen um Adressdopplungen zu vermeiden !

Ansonsten die oben zitierten Tutorials:

VPNs einrichten mit PPTP

IPsec VPNs einrichten mit Cisco, Mikrotik, pfSense Firewall, FritzBox, Smartphone sowie Shrew Client Software

OpenVPN Server installieren auf pfSense Firewall, Mikrotik. DD-WRT oder GL.inet Router

In diesen Tutorials gibt es IMMER ein Kapitel das genau beschreibt WAS zu beachten ist wenn diese VPN Router hinter einem NAT Router in Kaskade betrieben werden !

Wenn du das durchliest sind alle deine Fragen beantwortet !

So wie man den letzten Post versteht willst du das dein Router als VPN Client agiert, damit du dann eine andere IP Absender Adresse erhälst also gewissermaßen eine Verschleierung.

Also quasi umgedrehtes VPN was dem Kollegen Kowalewski verständlichermaßen etwas Kopfschmerzen bereitet.

Wie gesagt das funktioniert vollkommen problemlos wenn dein Router einen Client für das spezifische VPN Protokoll mitbringt und du am vorgeschalteten Router die entsprechenden Port Forwardings eingetragen hast. Bedenke das DD-WRT ausschliesslich nur Clients für OpenVPN und PPTP mitbringt alles andere klappt nicht !

PPTP ist eigentlich ein NoGo wegen HIER ! Wenn du damit leben kannst klappt das aber auch.

Wegen der Port Forwardings in der Kaskade solltest du bei den Router immer mit statischen IPs arbeiten und kein DHCP machen !

Habe WAN-Port mit DHCP konfiguriert.

...ist da natürlich ziemlich kontraproduktiv ! Besser also statisch damit es wegen der Dynamik von DHCP kein böses Erwachen gibt !Die statischen IPs müssen außerhalb des DHCP Bereichs liegen um Adressdopplungen zu vermeiden !

Zitat von @aqui:

Also quasi umgedrehtes VPN was dem Kollegen Kowalewski verständlichermaßen etwas Kopfschmerzen bereitet.

Also quasi umgedrehtes VPN was dem Kollegen Kowalewski verständlichermaßen etwas Kopfschmerzen bereitet.

Hi aqui,

mal davon abgesehen das es dies wirklich tut bei einem (na nennen wir es ruhig mal) VPN wo mir die Gegenstelle nicht persönlich bekannt ist.

Nein ich habe, hastig prustend beim lesen, das Licht des TO´s noch viel weiter unter den Scheffel gestellt und vermutet das er einfach mal ein paar (im günstigsten Fall frei erfundene) Werte in den DDWRT gehämmert hat (ohne von einer Gegenstelle jemals gehört zu haben) und dann gemeint hat er ist nun per VPN im Netz. So nach dem Motto: "Hey, was los? Ich hab doch VPN gerufen!!"

Sorry dafür lieber TO aber es hätte zu meinem Montag gepasst.

/noch´n Nachtrag/ hab mir gerade mal Deinen Link angesehen. Du weißt aber schon das dieser Service eigentlich für Zugriffe ins Internet für Nutzer von Flughafen-Hotspots und anderen extrem unsicheren Umgebungen gedacht ist?

Ich weiß jetzt nicht ob Du Dir da nicht einfach nur ne Zwangsdrosselung für Dein Internet bastelst oder anders ob Deine Spiele mit der PS2 wirklich so schützenswert sind.

Und wenns wirklich so geheim ist bedenke auf alle Fälle das Dein Provider mit Außenstellen in USA dem PAtriot Act unterliegt .....

mfg

kowa

Laut Internetsite des Providers ist das ein OpenVPN-Tunnel.

Da nützt die Passthrough-Weiterleitung nichts.

Wie ich das verstehe, soll der Client auf dem Linksys WRT54GL mit DD-WRT laufen.

Du solltest Deine erhaltenen Daten mal checken, was da in Sachen Port für den Tunnel steht.

Diesen musst Du am Cisco Linksys X3000 forwarden.

Gruß orcape

Da nützt die Passthrough-Weiterleitung nichts.

Wie ich das verstehe, soll der Client auf dem Linksys WRT54GL mit DD-WRT laufen.

Du solltest Deine erhaltenen Daten mal checken, was da in Sachen Port für den Tunnel steht.

Diesen musst Du am Cisco Linksys X3000 forwarden.

Gruß orcape

Da nützt die Passthrough-Weiterleitung nichts.

Womit Kollege orcape Recht hat ! Sie wäre auch überflüssiger Unsinn, denn OpenVPN ist ein SSL VPN Netzwerk.Bei OpenVPN braucht rein gar nichts konfiguriert werden, da kann man beide Router einfach kaskadieren. Da immer der Client den VPN Aufbau initiiert muss auch kein Port Forwarding konfiguriert werden im vorgeschalteten Router.

Einzig den OVPN Client konfigurieren und gut iss.

Bei DD-WRT solltest du den erstmal händisch starten um zu checken das der den Tunnel sauber aufbaut.

Das hiesige OpenVPN_Tutorial erklärt dir im Kapitel "Ist der OpenVPN Server aktiv ?" genau wie man das macht.