Netgear Pro Switch VLAN Probleme

Grundinfo:

Aktuell versuche ich 3 neue Netgear GS752TPv2 einzurichten. Diese sollen unsere alten HPE und Cisco Switche ablösen. Im Grunde, sollte dies eine schnelle Sache werden, da wir nur 4 VLAN benötigen. Ich hatte vor die 3 Switche per VLAN Trunk mit einander zu verbinden.

Nachdem ich dann alles eingerichtet hatte, musste ich feststellen das sich die Clients im selben VLAN nicht erreichen. Nach ein paar Stunden Foren und How to lesen, war ich kein Schritt weiter und war doch etwas verwirrt. In den ganzen Beiträgen wurde nicht wirklich was anders gemacht.

Aktuelles Problem:

Habe alles noch einmal zurückgesetzt und angefangen nur das nötigste einzurichten (vielleicht kommt man ja so auf das Problem). Dies hat leider auch nicht geholfen.

Ich habe ein VLAN 10 angelegt auf nur einem Switch. An diesem Switch hängt an den richtigen Ports zwei Notebooks mit einer manuellen IP 192.168.10.210 und 192.168.10.211. Diese können sich aber nicht gegenseitig anpingen.

Technische Informationen:

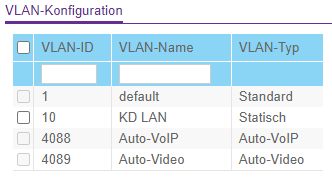

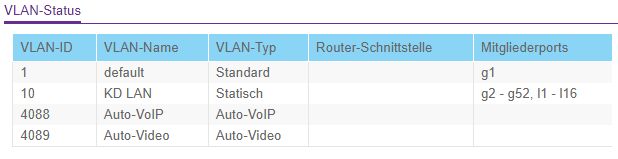

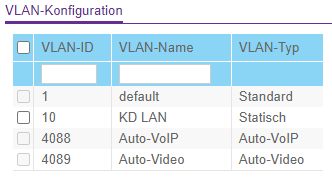

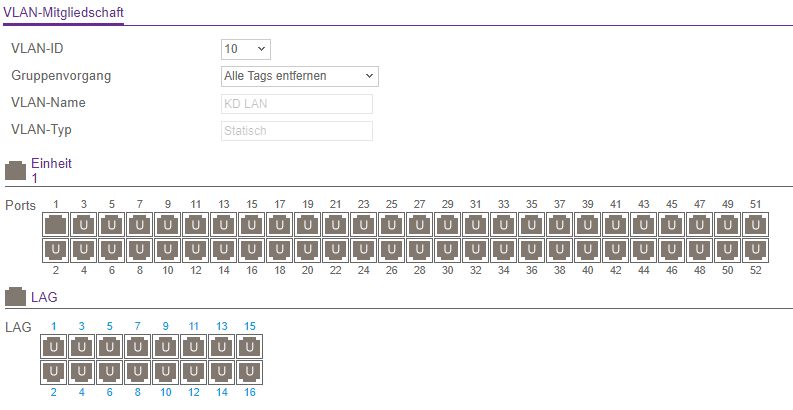

Aktuell ist in VLAN 10 angelegt worden.

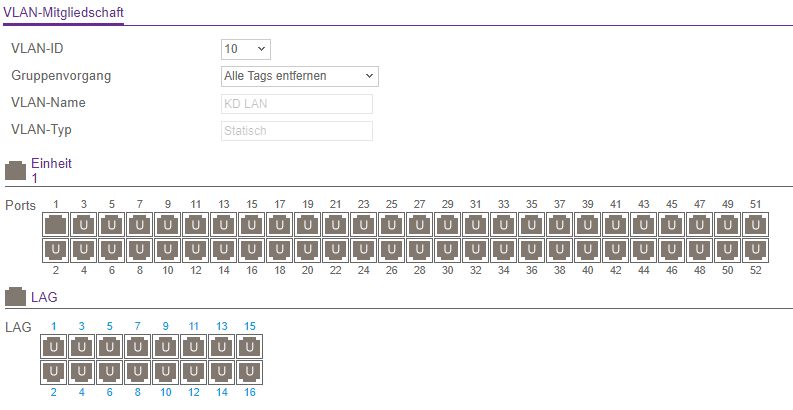

Auf folgenden Ports ist das VLAN 10 untagged:

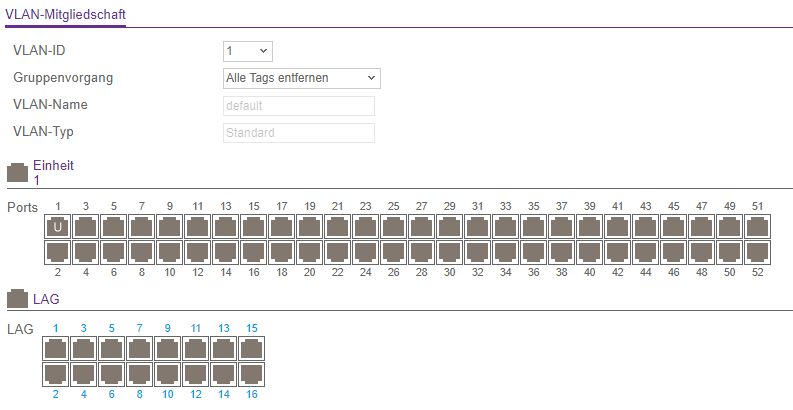

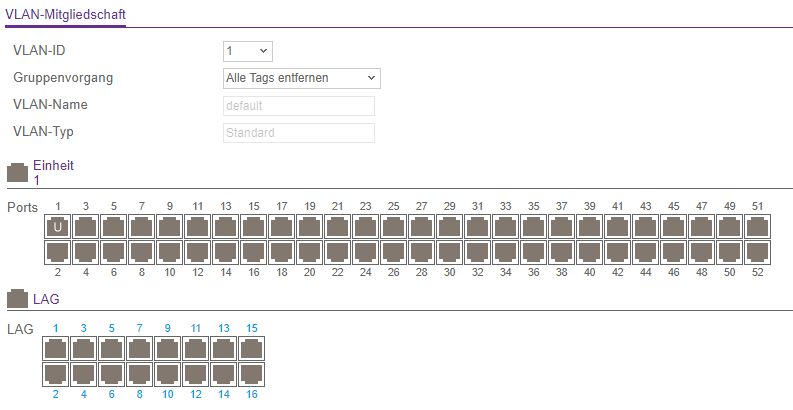

Auf folgenden Ports ist das VLAN 1 untagged:

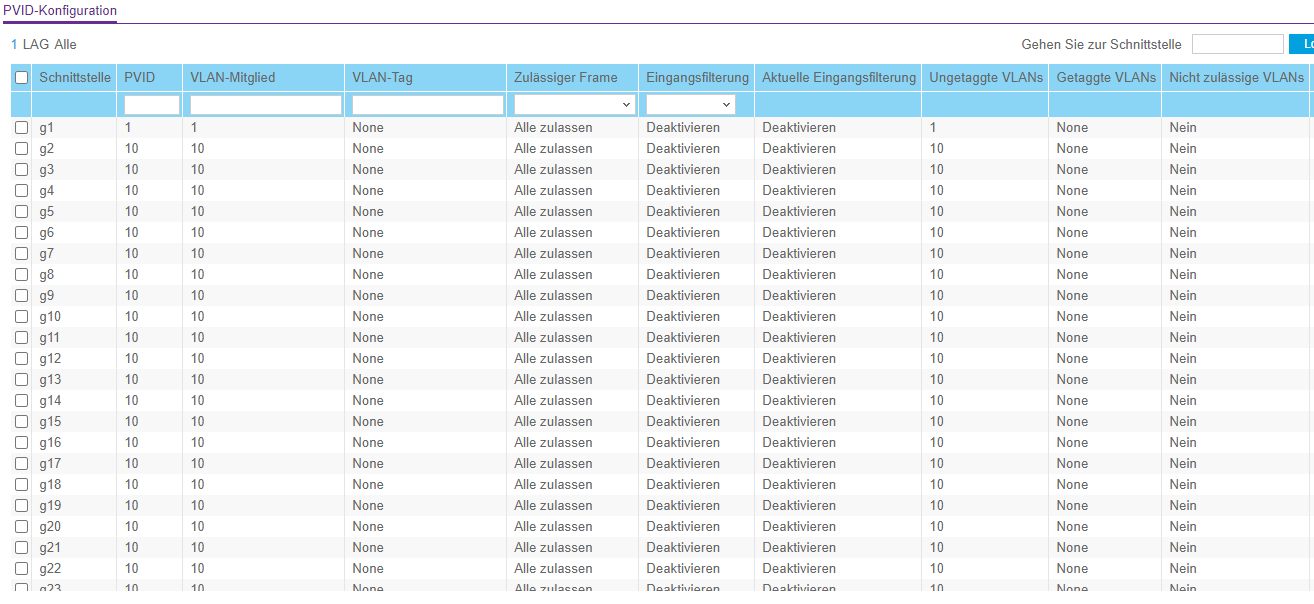

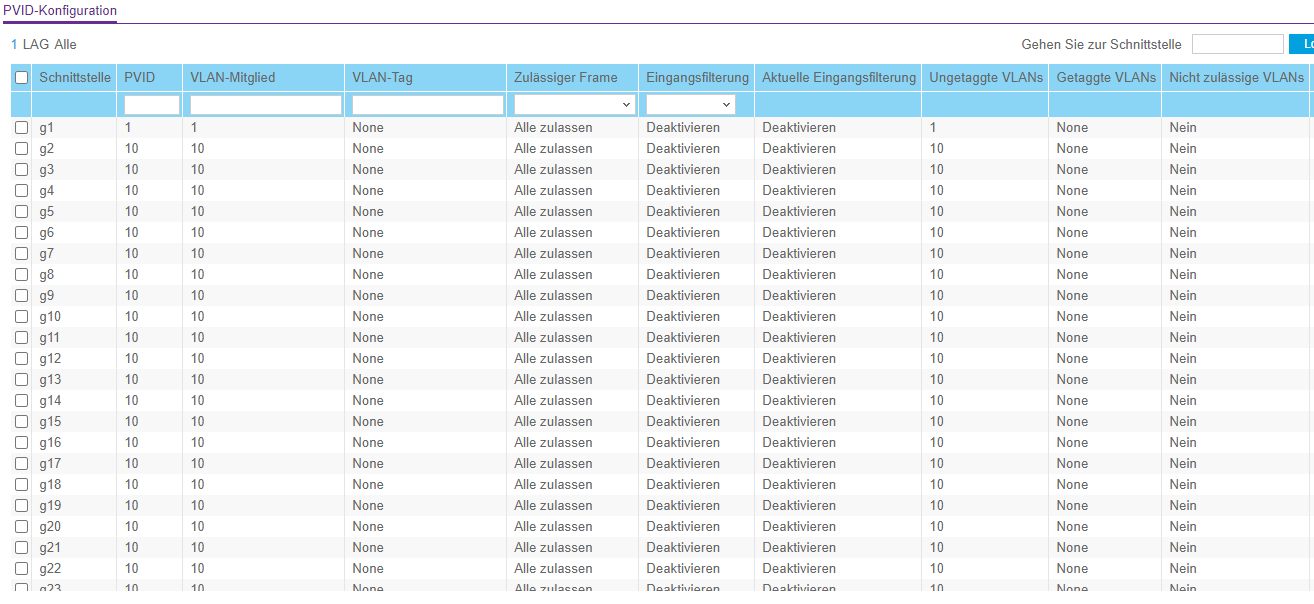

So sieht die PVID Konfiguration dazu aus:

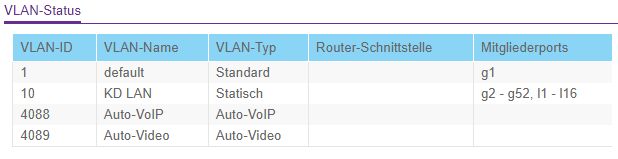

VLAN Status:

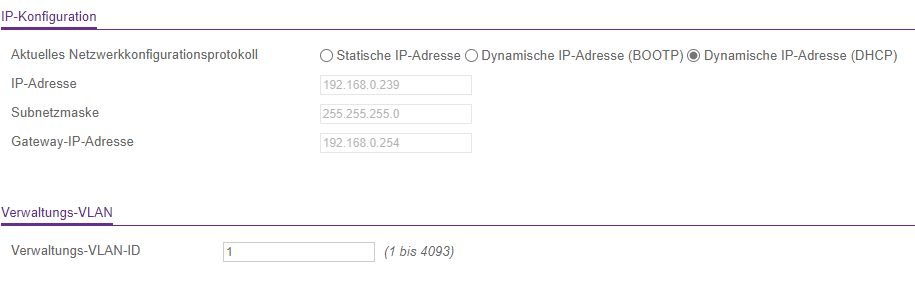

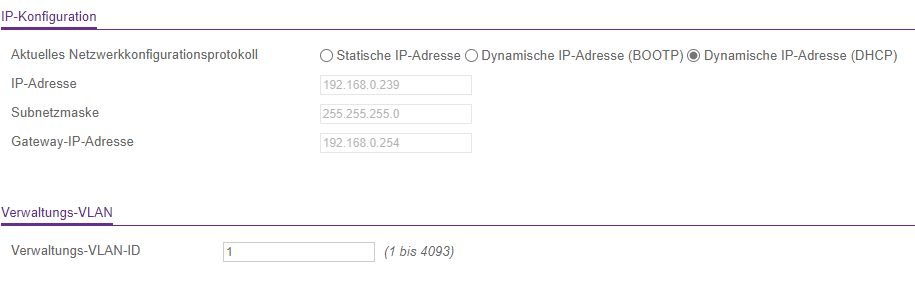

IP Konfiguration Switch:

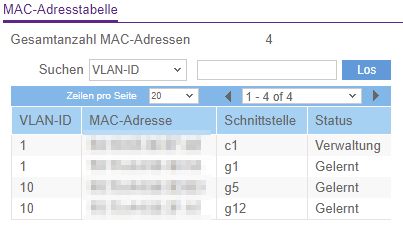

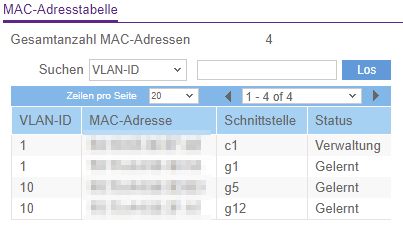

Mac Adresstabelle:

Hatte schon jemand von euch das Problem oder kann mir sagen, was ich falsch mache? Bin für jeden Hinweis dankbar.

Grüße

Chris

Aktuell versuche ich 3 neue Netgear GS752TPv2 einzurichten. Diese sollen unsere alten HPE und Cisco Switche ablösen. Im Grunde, sollte dies eine schnelle Sache werden, da wir nur 4 VLAN benötigen. Ich hatte vor die 3 Switche per VLAN Trunk mit einander zu verbinden.

Nachdem ich dann alles eingerichtet hatte, musste ich feststellen das sich die Clients im selben VLAN nicht erreichen. Nach ein paar Stunden Foren und How to lesen, war ich kein Schritt weiter und war doch etwas verwirrt. In den ganzen Beiträgen wurde nicht wirklich was anders gemacht.

Aktuelles Problem:

Habe alles noch einmal zurückgesetzt und angefangen nur das nötigste einzurichten (vielleicht kommt man ja so auf das Problem). Dies hat leider auch nicht geholfen.

Ich habe ein VLAN 10 angelegt auf nur einem Switch. An diesem Switch hängt an den richtigen Ports zwei Notebooks mit einer manuellen IP 192.168.10.210 und 192.168.10.211. Diese können sich aber nicht gegenseitig anpingen.

Technische Informationen:

Aktuell ist in VLAN 10 angelegt worden.

Auf folgenden Ports ist das VLAN 10 untagged:

Auf folgenden Ports ist das VLAN 1 untagged:

So sieht die PVID Konfiguration dazu aus:

VLAN Status:

IP Konfiguration Switch:

Mac Adresstabelle:

Hatte schon jemand von euch das Problem oder kann mir sagen, was ich falsch mache? Bin für jeden Hinweis dankbar.

Grüße

Chris

Bitte markiere auch die Kommentare, die zur Lösung des Beitrags beigetragen haben

Content-ID: 3926238825

Url: https://administrator.de/forum/netgear-pro-switch-vlan-probleme-3926238825.html

Ausgedruckt am: 06.06.2025 um 02:06 Uhr

11 Kommentare

Neuester Kommentar

Wenn du schreibst "Switch selber ist für die Notebooks sichtbar.", die Management IP (Verwaltungs VLAN ID) des Switches selber dann aber gem. deines Screenshots im VLAN 1 liegt, dann fragt man sich wie das "sichtbar" denn klappen soll?

VLANs sind ja physisch völlig getrennte L2 Domains. Das widerspricht sich also und zeigt das die Clients L2 technisch eher in VLAN 1 als in 10 liegen.

Demgegenüber könnten aber 192.168.10.0er Clients niemals eine 192.168.0.239 IP pingen. Zumindestens nicht wenn diese v4 Netze alle einen /24er Prefix haben. Mit einem /16er ginge es natürlich oder was immer du mit "sichtbar" meinst?!

Wärst du bloß bei deinen bewährten Ciscos geblieben!! 😉

VLANs sind ja physisch völlig getrennte L2 Domains. Das widerspricht sich also und zeigt das die Clients L2 technisch eher in VLAN 1 als in 10 liegen.

Demgegenüber könnten aber 192.168.10.0er Clients niemals eine 192.168.0.239 IP pingen. Zumindestens nicht wenn diese v4 Netze alle einen /24er Prefix haben. Mit einem /16er ginge es natürlich oder was immer du mit "sichtbar" meinst?!

Wärst du bloß bei deinen bewährten Ciscos geblieben!! 😉

Hallo zusammen,

denn daran angeschlossen? Wer routet das Netzwerk? (Das sind Layer2+ und Layer3 light Switche)

Herstellern anderer Switche unterscheiden, es sei hiermit noch einmal erwähnt dass man wirklich das

Manual lesen sollte und dann Schritt für Schritt alle Punkte abarbeitet. Ist wirklich so bei Netgear.

Administration zugreifen darf (Console, Port, Interface) und mittels ACLs muss bestimmt werden

ob sich die Geräte alle "sehen" und auch miteinander kommunizieren dürfen oder eben nicht!

Hast Du das so nicht vor, dann nimm bitte alle Geräte aus dem VLAN1 raus!

Trunk benutzen möchte! Das ist bei einer Serien von zwei Serien (Switchen) so, ich weiß auch nicht bei

allen Netgear Geräten aus dem Kopf heraus welcher Serie nun Dein(e) Switch(e) angehören. Schau doch

bitte mal in das Manual.

Gerät was Deine VLANs routen soll.

VLANs konfigurieren kann. EInmal im Manual schauen und dann passt das auch bei Dir so.

2. Bei netgear legt man erst die VLANs an, und dann die LAGs. Und dann muss man die LAGs den VLANs

zuordnen (add) und nicht nur die Ports selber.

3. VLAN1 mit ACLs die alles regeln oder aber alle Geräte raus aus dem VLAN1, also viele Admins benutzen

das VLAN1 für sich zur Administration, weil eben dort alle Geräte vorhanden sind, manche aber auch nicht!

Dobby

Aktuell versuche ich 3 neue Netgear GS752TPv2 einzurichten.

Ok was sollen die denn alles erledigen? Was für Klienten (VOIP, PCs, NAS, WLAN,...) werdendenn daran angeschlossen? Wer routet das Netzwerk? (Das sind Layer2+ und Layer3 light Switche)

Diese sollen unsere alten HPE und Cisco Switche ablösen.

Jeder Switch hat sein eigenes CLI und auch seine "Eigenschaften" die sich sicherlich hier und dort vonHerstellern anderer Switche unterscheiden, es sei hiermit noch einmal erwähnt dass man wirklich das

Manual lesen sollte und dann Schritt für Schritt alle Punkte abarbeitet. Ist wirklich so bei Netgear.

Im Grunde, sollte dies eine schnelle Sache werden, da wir nur 4 VLAN benötigen.

Das VLAN1 und das ist das so genannte default VLAN, dort muss man dann einstellen wer darauf zurAdministration zugreifen darf (Console, Port, Interface) und mittels ACLs muss bestimmt werden

ob sich die Geräte alle "sehen" und auch miteinander kommunizieren dürfen oder eben nicht!

Hast Du das so nicht vor, dann nimm bitte alle Geräte aus dem VLAN1 raus!

Ich hatte vor die 3 Switche per VLAN Trunk mit einander zu verbinden.

Bei einigen Netgear Switchen muss man vorher explizit wählen, ob man den Port für einen Stack oderTrunk benutzen möchte! Das ist bei einer Serien von zwei Serien (Switchen) so, ich weiß auch nicht bei

allen Netgear Geräten aus dem Kopf heraus welcher Serie nun Dein(e) Switch(e) angehören. Schau doch

bitte mal in das Manual.

Nachdem ich dann alles eingerichtet hatte, musste ich feststellen das sich die Clients im selben VLAN

nicht erreichen.

Wie hast Du das denn konfiguriert? Man kann das erlauben und auch verbieten mittels ACLs oder demnicht erreichen.

Gerät was Deine VLANs routen soll.

Nach ein paar Stunden Foren und How to lesen, war ich kein Schritt weiter und war doch etwas verwirrt.

In den ganzen Beiträgen wurde nicht wirklich was anders gemacht.

Und warum nicht das Manual, wenn die Frage erlaubt ist?In den ganzen Beiträgen wurde nicht wirklich was anders gemacht.

Aktuelles Problem: (3 x)

1. Es gibt Switche bei denen man stacking und auch LAGs mit (Port channel oder Trunk) oder ohne (Uplink)VLANs konfigurieren kann. EInmal im Manual schauen und dann passt das auch bei Dir so.

2. Bei netgear legt man erst die VLANs an, und dann die LAGs. Und dann muss man die LAGs den VLANs

zuordnen (add) und nicht nur die Ports selber.

3. VLAN1 mit ACLs die alles regeln oder aber alle Geräte raus aus dem VLAN1, also viele Admins benutzen

das VLAN1 für sich zur Administration, weil eben dort alle Geräte vorhanden sind, manche aber auch nicht!

Dobby

ein VLAN in dem zwei Ports am selben Switch konfiguriert wurden

Laut der geposteten Konfig oben sind es nicht 2 sondern 51 Ports in VLAN 10 und 1 Port in VLAN 1 am selben Switch.Die 2 Test PCs befinden sich mit statischen IP Adressen im gleichen Subnetz auf je einem dieser 51 Ports in VLAN 10.

Ist wohl vermutlich nur ein Testdesign, denn final würde man natürlich die 4 Switches klassisch in einem Stern anordnen. Einen als Core Switch und die 3 anderen mit LACP LAGs als tagged Uplink sternförmig angebunden.

Um sicher zu gehen sollte man natürlich erstmal diese 2 PCs mit einem Crossover Kabel back to back oder einen kleinen, ungemanagten Switch direkt verbinden um sicherzugehen das die sich auch wirklich pingen können.

Wenn es Windows PCs sind geht das nämlich so erstmal nicht, weil das ICMP Protokoll (Ping) in der lokalen Windows Firewall im Default deaktiviert ist! Logisch das man das dann in den Firewall Settings erstmal erlauben muss um pingen zu können!

https://www.windowspro.de/wolfgang-sommergut/ping-windows-10-erlauben-gu ...