Network Level Authentication umgehen bei Win10 VDI funktioniert nicht

Hallo,

folgende Infrastruktur Kunde hat einen Windows Server Standard 2022 Terminalserver -> dort ist die NLA deaktiviert und die User kommen direkt auf die Windows-Anmeldung.

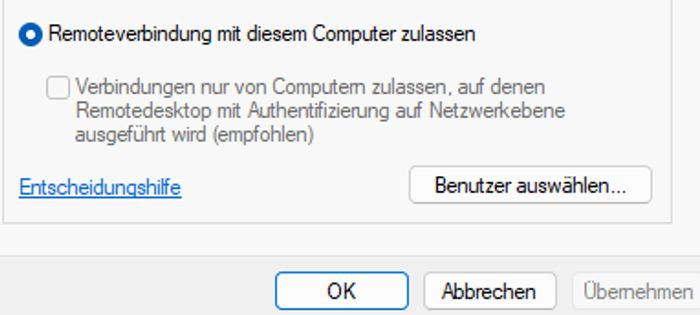

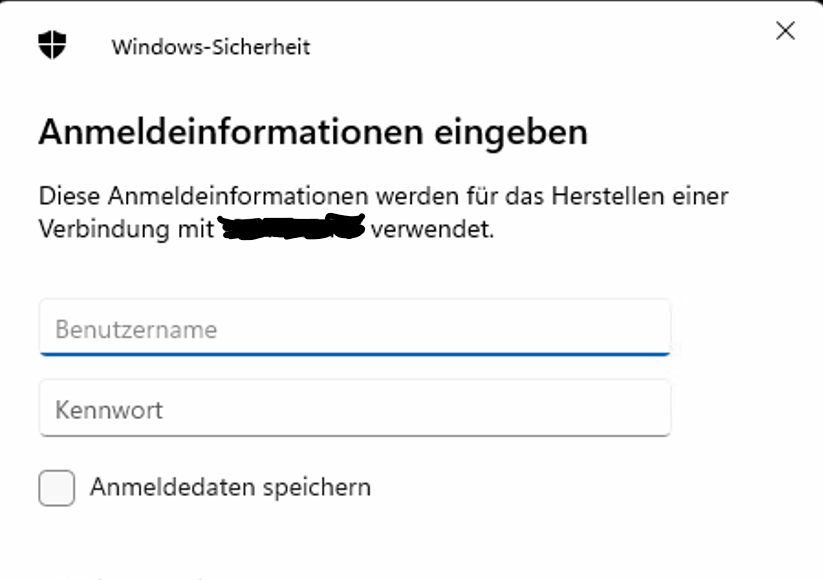

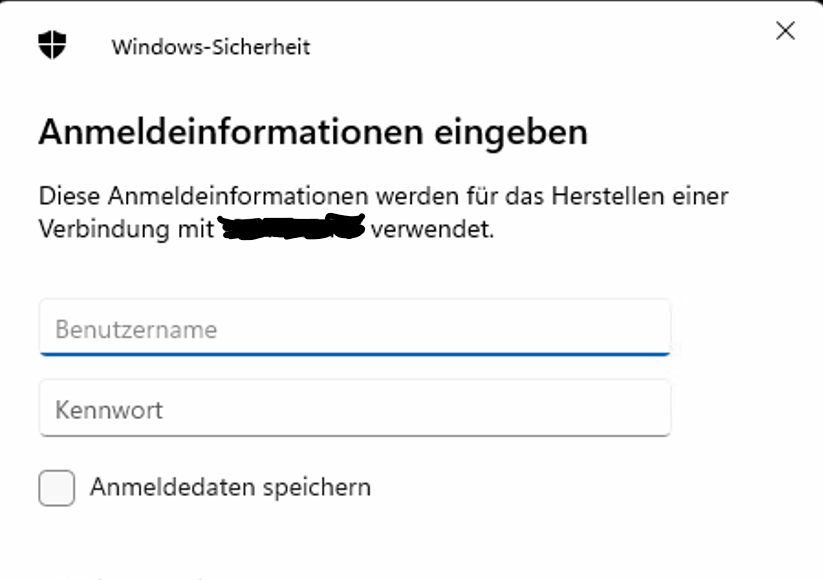

Nun wird gerade auf VDI umgestellt und auch hier haben wir die NLA deaktiviert, jedoch leider ohne Erfolg die User erhalten immer die normale "Windows-Sicherheit" Anmeldung (vgl. Anhang)

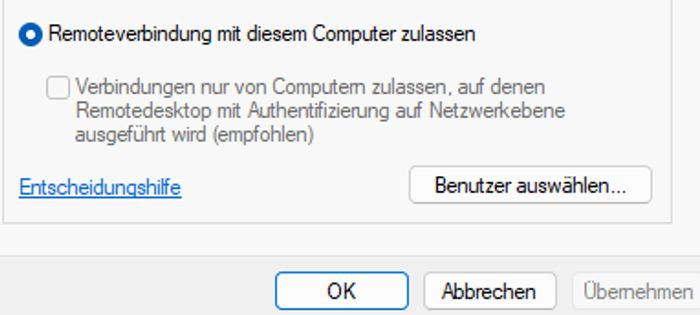

Zusätzlich haben wir bereits über die GPOs diverser Remote-Einstellungen bzgl. Kennwort-Speicherung/Anmeldung getätigt und getestet. (vgl. Anhang)

Auch die lokalen Client Einstellungen wurden geprüft und die NLA testweise ausgeschaltet und die GPOs hinterlegt

Hat jemand eine Idee, ob für die VDIs hier zusätzliche Einstellungen notwendig sind ?

Freue mich auf Rückmeldung - Danke

folgende Infrastruktur Kunde hat einen Windows Server Standard 2022 Terminalserver -> dort ist die NLA deaktiviert und die User kommen direkt auf die Windows-Anmeldung.

Nun wird gerade auf VDI umgestellt und auch hier haben wir die NLA deaktiviert, jedoch leider ohne Erfolg die User erhalten immer die normale "Windows-Sicherheit" Anmeldung (vgl. Anhang)

Zusätzlich haben wir bereits über die GPOs diverser Remote-Einstellungen bzgl. Kennwort-Speicherung/Anmeldung getätigt und getestet. (vgl. Anhang)

Auch die lokalen Client Einstellungen wurden geprüft und die NLA testweise ausgeschaltet und die GPOs hinterlegt

Hat jemand eine Idee, ob für die VDIs hier zusätzliche Einstellungen notwendig sind ?

Freue mich auf Rückmeldung - Danke

Bitte markiere auch die Kommentare, die zur Lösung des Beitrags beigetragen haben

Content-ID: 32254770716

Url: https://administrator.de/forum/network-level-authentication-umgehen-bei-win10-vdi-funktioniert-nicht-32254770716.html

Ausgedruckt am: 04.08.2025 um 16:08 Uhr

15 Kommentare

Neuester Kommentar

Moin

stellt sich zuerst einmal die Frage, weshalb Du NLA unbedingt deaktivieren willst? Das ist eigentlich als Plus für die Sicherheit gedacht.

Da Du in einer VDI Infrastruktur zu "Deinem" eigenen virtuellen Client geleitet wirst, könnte ich mir aber auch vorstellen, dass NLA notwendig ist, damit das überhaupt funktioniert. Iregendwie müssen Deine Anmeldedaten ja weitergereicht werden. Habe das aber niemals ausprobiert, weil ich bislang keinen Sinn darin gesehen habe, NLA abzuschalten.

Eine Standardbereitstellung mit mehreren Servern funktioniert ohne NLA jedenfalls nicht richtig.

Gruß

stellt sich zuerst einmal die Frage, weshalb Du NLA unbedingt deaktivieren willst? Das ist eigentlich als Plus für die Sicherheit gedacht.

Da Du in einer VDI Infrastruktur zu "Deinem" eigenen virtuellen Client geleitet wirst, könnte ich mir aber auch vorstellen, dass NLA notwendig ist, damit das überhaupt funktioniert. Iregendwie müssen Deine Anmeldedaten ja weitergereicht werden. Habe das aber niemals ausprobiert, weil ich bislang keinen Sinn darin gesehen habe, NLA abzuschalten.

Eine Standardbereitstellung mit mehreren Servern funktioniert ohne NLA jedenfalls nicht richtig.

Gruß

Zitat von @domiSF:

folgende Infrastruktur Kunde hat einen Windows Server Standard 2022 Terminalserver -> dort ist die NLA deaktiviert und die User kommen direkt auf die Windows-Anmeldung.

Nun wird gerade auf VDI umgestellt und auch hier haben wir die NLA deaktiviert, jedoch leider ohne Erfolg die User erhalten immer die normale "Windows-Sicherheit" Anmeldung (vgl. Anhang)

Nun wird gerade auf VDI umgestellt und auch hier haben wir die NLA deaktiviert, jedoch leider ohne Erfolg die User erhalten immer die normale "Windows-Sicherheit" Anmeldung (vgl. Anhang)

Ist dies im Master Image schon so eingestellt?

Soll kein SSO stattfinden?

Wie sieht die sonstige Infrastruktur aus?

Moin,

Gruß,

Dani

Welches Master-Image ?

in der Regel wird in VDI Umgebungen mit Master Images gearbeitet. Es gibt natürlich Ausnahmen, so dass dedizierte VMs deployt und verwendet werden.auf den "neuen" VDIs jedoch nicht

Steht die neue VDI auch in der Cloud? Wird VMware Horizon, Citrix oder einfach Microsoft Windows Server verwendet? Welches OS kommt auf den VDI VMs zum Einsatz?Gruß,

Dani

Für "muss Kennwort regelmäßig ändern" sehe ich ein wenig Beratungsbedarf. Bekanntermaßen wird inzwischen dazu geraten, diese regelmäßigen Kennwortänderungen nicht mehr durchzuführen. Aber das ist eine Sache, die man ja auch ggf. nicht selber in der Hand hat.

RDP-Server in einer Farm.

Liest Du z.B. hier und das Problem ist vom Tisch:

windowspro.de/wolfgang-sommergut/passwort-aendern-ueber-remotede ....

Gruß

RDP-Server in einer Farm.

... und wir müssen dem User manuell über den DC das Passwort zurücksetzen, was natürlich nicht wirklich sinnvoll ist

Stimmt. Das müsst ihr aber auch nur, weil ihr es nicht konfiguriert habt, dass die Benutzer das selber können. Also selbst gemachte Leiden...Liest Du z.B. hier und das Problem ist vom Tisch:

windowspro.de/wolfgang-sommergut/passwort-aendern-ueber-remotede ....

Gruß

Moin,

Wie wurde die Verbindung bisher hergestellt?

Etwas mehr Informationen, wie Ihr VDI realisiert wäre schön. Bordmittel, Citrix, Xen, Horizon oder was?

Aus dem Bisherigen schließe ich, dass die Clients nicht in der Domain sind. Richtig?

Je nach dem, welche Technik Ihr nutzt, ist das, was Ihr vorhabt, nicht möglich. Aber evtl. lässt sich das Problem anders lösen.

Liebe Grüße

Erik

Zitat von @domiSF:

folgende Infrastruktur Kunde hat einen Windows Server Standard 2022 Terminalserver -> dort ist die NLA deaktiviert und die User kommen direkt auf die Windows-Anmeldung.

folgende Infrastruktur Kunde hat einen Windows Server Standard 2022 Terminalserver -> dort ist die NLA deaktiviert und die User kommen direkt auf die Windows-Anmeldung.

Wie wurde die Verbindung bisher hergestellt?

Nun wird gerade auf VDI umgestellt und auch hier haben wir die NLA deaktiviert, jedoch leider ohne Erfolg die User erhalten immer die normale "Windows-Sicherheit" Anmeldung (vgl. Anhang)

Etwas mehr Informationen, wie Ihr VDI realisiert wäre schön. Bordmittel, Citrix, Xen, Horizon oder was?

Auch die lokalen Client Einstellungen wurden geprüft und die NLA testweise ausgeschaltet und die GPOs hinterlegt

Aus dem Bisherigen schließe ich, dass die Clients nicht in der Domain sind. Richtig?

Hat jemand eine Idee, ob für die VDIs hier zusätzliche Einstellungen notwendig sind ?

Je nach dem, welche Technik Ihr nutzt, ist das, was Ihr vorhabt, nicht möglich. Aber evtl. lässt sich das Problem anders lösen.

Liebe Grüße

Erik

Moin,

Wir sprechen hier über VDI und nicht über RDP.

Das wäre auch meine Idee. Einmal den Usern beibringen, dass sie ihr PW regelmäßig ändern, bevor es abgelaufen ist, und für die, die es nie lernen ein Self-Service-Portal einrichten. Das geht aber afaik nur gegen Einwurf von Münzen.

Liebe Grüße

Erik

Wir sprechen hier über VDI und nicht über RDP.

Liest Du z.B. hier und das Problem ist vom Tisch:

windowspro.de/wolfgang-sommergut/passwort-aendern-ueber-remotede ....

windowspro.de/wolfgang-sommergut/passwort-aendern-ueber-remotede ....

Das wäre auch meine Idee. Einmal den Usern beibringen, dass sie ihr PW regelmäßig ändern, bevor es abgelaufen ist, und für die, die es nie lernen ein Self-Service-Portal einrichten. Das geht aber afaik nur gegen Einwurf von Münzen.

Liebe Grüße

Erik

ich weiß  Ich hatte oben auch nur geschrieben, dass es in einer Standardbereitstellungin (in einer Farm) ohne NLA definitiv nicht richtig funktuiniert und ich es bei VDI niemals getestet habe.

Ich hatte oben auch nur geschrieben, dass es in einer Standardbereitstellungin (in einer Farm) ohne NLA definitiv nicht richtig funktuiniert und ich es bei VDI niemals getestet habe.

Zitat von @domiSF:

keine Chance das die das selbstständig ändern... leider - den Artikel mit der PW Änderung sehe ich mir aber mal genau an -> danke !

Also wenn die Benutzer kein Webformular mit altem Passwort und neuem Passwort ausfüllen können, dann ist da natürlich nichts zu machen. Rechner selbstständig einschalten schaffen sie aber schon noch irgendwie? keine Chance das die das selbstständig ändern... leider - den Artikel mit der PW Änderung sehe ich mir aber mal genau an -> danke !

Die User haben dann ja irgendwie ein Art ThinClient, gibt es keine Möglichkeit dort die LDAP Anfrage beim PW Change anzuzeigen. Hatte das damals bei den IGEL ThinClients und da ging das wunderbar, da konnte man diese der Abfrage an die Clients weiterreichen, die haben dann ihr aktuelles PW geändert weil es abgelaufen war und zack war die Sache erledigt.

Wenn ihr schon den Usern eine PW Wechsel aufzwingt dann sorgt bitte dafür das sie es ohne euer zutun hinbekommen.

Wenn ihr schon den Usern eine PW Wechsel aufzwingt dann sorgt bitte dafür das sie es ohne euer zutun hinbekommen.