Netzwerk Überwachung und Sicherheit

Hallo zusammen,

ich hab da mal eine Frage. Gibt es die Möglichkeit über eine AD bestimmte Webseiten zu sperren/zu erlauben?

Kennt jemand ein Tool/Möglichkeit wie man sein Netzwerk überwachen kann? Es geht darum leichter zu erkennen wenn große Daten vom Netzwerk raus gehen. So etwas wie Cyber Monitoring. Wisst ihr da etwas?

Gruß Felix

ich hab da mal eine Frage. Gibt es die Möglichkeit über eine AD bestimmte Webseiten zu sperren/zu erlauben?

Kennt jemand ein Tool/Möglichkeit wie man sein Netzwerk überwachen kann? Es geht darum leichter zu erkennen wenn große Daten vom Netzwerk raus gehen. So etwas wie Cyber Monitoring. Wisst ihr da etwas?

Gruß Felix

Bitte markiere auch die Kommentare, die zur Lösung des Beitrags beigetragen haben

Content-ID: 2745323105

Url: https://administrator.de/forum/netzwerk-ueberwachung-und-sicherheit-2745323105.html

Ausgedruckt am: 21.07.2025 um 15:07 Uhr

10 Kommentare

Neuester Kommentar

Übers AD nicht, aber jeder Proxy kann dir idR. ne gewisse Information über den Traffic geben (und jede Firewall heute normal auch schon).

Daten die aus dem Netz rausgehen wirst du damit aber nicht bekommen - das ist ein Traum der lange vorbei ist.

Zum einen kann man Daten natürlich einfach per USB-Stick o.ä. kopieren. Wenn gesperrt - Fotos vom Bildschirm. Oder z.B. via VPN, eigenem Cloud-Storage,.. rausjagen - da siehst du dann auch nur die MENGE an Daten, aber eben nicht was es war. Und wirklich gar nix geht - dann irgendwo auf nem Online-Portal wie Dropbox manuell via Web hochgeladen (oder eigenem Server).

Wenn also jemand Daten aus nem Unternehmen rausholen will - dann ist das für gewöhnlich auch kein grosses Problem. Deine Überlegung sollte also vorher anfangen: Wie schaffe ich es das einzelne Mitarbeiter eben nur die Infos sehen die die auch brauchen -> so muss ja z.B. nen einzelner Sachbearbeiter irgendwo im Lager nicht zwingend alle Rabatt-Konditionen eines Kunden oder alle Angebote sehen können. DER muss ja eigentlich nur sehen können was er einpacken soll und wohin das geht... Eine Bestell-Abteilung braucht eben auch nicht sehen welchen Rabatt der Kunde bekommt, die sollen mit dem Lieferranten ja die Rabatte aushandeln. Und der Vertrieb muss eben nich wissen welchen Rabatt man bei welchem Lieferanten bekommt, der muss eben nur wissen welchen Preis er nicht unterschreiten darf...

Daten die aus dem Netz rausgehen wirst du damit aber nicht bekommen - das ist ein Traum der lange vorbei ist.

Zum einen kann man Daten natürlich einfach per USB-Stick o.ä. kopieren. Wenn gesperrt - Fotos vom Bildschirm. Oder z.B. via VPN, eigenem Cloud-Storage,.. rausjagen - da siehst du dann auch nur die MENGE an Daten, aber eben nicht was es war. Und wirklich gar nix geht - dann irgendwo auf nem Online-Portal wie Dropbox manuell via Web hochgeladen (oder eigenem Server).

Wenn also jemand Daten aus nem Unternehmen rausholen will - dann ist das für gewöhnlich auch kein grosses Problem. Deine Überlegung sollte also vorher anfangen: Wie schaffe ich es das einzelne Mitarbeiter eben nur die Infos sehen die die auch brauchen -> so muss ja z.B. nen einzelner Sachbearbeiter irgendwo im Lager nicht zwingend alle Rabatt-Konditionen eines Kunden oder alle Angebote sehen können. DER muss ja eigentlich nur sehen können was er einpacken soll und wohin das geht... Eine Bestell-Abteilung braucht eben auch nicht sehen welchen Rabatt der Kunde bekommt, die sollen mit dem Lieferranten ja die Rabatte aushandeln. Und der Vertrieb muss eben nich wissen welchen Rabatt man bei welchem Lieferanten bekommt, der muss eben nur wissen welchen Preis er nicht unterschreiten darf...

Moin,

du drehst dich hier ein bisschen im Kreis. Mal geht es um E-Mail, mal um HTTP, mal um FTP. Und nochmal:

Eine anständige Firewall kann das. Eine Anständige Firewall protokolliert dir, welcher Client wann welchen Traffic wohin produziert. Da schaust du morgens drauf und wenn dir das zu viel vorkommt, dann schaust du in die Details. Da siehst du dann welches Protokoll das war und wohin das Protokoll ging. Das AD ist dafür nicht der richtige Ort.

Gruß

Doskias

du drehst dich hier ein bisschen im Kreis. Mal geht es um E-Mail, mal um HTTP, mal um FTP. Und nochmal:

Eine anständige Firewall kann das. Eine Anständige Firewall protokolliert dir, welcher Client wann welchen Traffic wohin produziert. Da schaust du morgens drauf und wenn dir das zu viel vorkommt, dann schaust du in die Details. Da siehst du dann welches Protokoll das war und wohin das Protokoll ging. Das AD ist dafür nicht der richtige Ort.

Gruß

Doskias

Moin Felix,

wie schon mehrfach erwähnt, benötigst Du eine passende Firewall, idealerweise mit IDS / IPS. Den Zugriff auf bestimmte Webseiten könntest Du in der Domäne verhindern, indem Du einfach DNS-Einträge für die Clients umbiegst und z.B. auf Google leitest. Sonderlich pflegeleicht ist das aber alles nicht.

Da Du auch noch möglichen Datenabfluss ins Spiel bringst, vermute ich mal, dass das eine mit dem anderen zu tun hat. Dabei vergisst Du, dass nicht hinter jeder böswilligen Ziel-IP auch eine Webseite steht. Es reicht ja, wenn ich Daten auf eine IP abfließen lasse, da nützt Dir das Sperren einer Webseite nix.

Kostenlose Lösung: PRTG, damit kannst Du einen Sensor auf dem "Internetinterface" laufen lassen. Nachteil: Du siehst nur die Datenmenge. Wenn die Datenmenge regelmäßig um die Summe X herumpendelt, würden große Veränderungen auffallen. Nur: Wenn Ihr derartig große Datenmengen zu schützen habt, müsste das doch längst abgesichert sein?

Dann gäbe es aber noch das Problem, dass Du siehst, dass mehr Daten abgeflossen sind, aber nicht wohin. Die Lösung: Hey, ne Firewall Ihr habt doch eine? Welche?

Ihr habt doch eine? Welche?

Dann gibt es für kleines Geld noch NTOPNG (ntop.org/products/traffic-analysis/ntop/), damit wird alles noch schön grafisch aufbereitet.

Letztlich unterschlägst Du mit Deinem Ansatz auch die Tatsache, dass es auch durchaus entscheidend ist, wenn kleine Datenmengen nach außen übertragen werden. Wird gern gemacht, um als Angreifer nicht aufzufallen

Wie Du es also drehst und wendest, Du benötigst mehr als AD-Tricksereien.

Gruß

wie schon mehrfach erwähnt, benötigst Du eine passende Firewall, idealerweise mit IDS / IPS. Den Zugriff auf bestimmte Webseiten könntest Du in der Domäne verhindern, indem Du einfach DNS-Einträge für die Clients umbiegst und z.B. auf Google leitest. Sonderlich pflegeleicht ist das aber alles nicht.

Da Du auch noch möglichen Datenabfluss ins Spiel bringst, vermute ich mal, dass das eine mit dem anderen zu tun hat. Dabei vergisst Du, dass nicht hinter jeder böswilligen Ziel-IP auch eine Webseite steht. Es reicht ja, wenn ich Daten auf eine IP abfließen lasse, da nützt Dir das Sperren einer Webseite nix.

Kostenlose Lösung: PRTG, damit kannst Du einen Sensor auf dem "Internetinterface" laufen lassen. Nachteil: Du siehst nur die Datenmenge. Wenn die Datenmenge regelmäßig um die Summe X herumpendelt, würden große Veränderungen auffallen. Nur: Wenn Ihr derartig große Datenmengen zu schützen habt, müsste das doch längst abgesichert sein?

Dann gäbe es aber noch das Problem, dass Du siehst, dass mehr Daten abgeflossen sind, aber nicht wohin. Die Lösung: Hey, ne Firewall

Dann gibt es für kleines Geld noch NTOPNG (ntop.org/products/traffic-analysis/ntop/), damit wird alles noch schön grafisch aufbereitet.

Letztlich unterschlägst Du mit Deinem Ansatz auch die Tatsache, dass es auch durchaus entscheidend ist, wenn kleine Datenmengen nach außen übertragen werden. Wird gern gemacht, um als Angreifer nicht aufzufallen

Wie Du es also drehst und wendest, Du benötigst mehr als AD-Tricksereien.

Gruß

Es geht ja Hauptsächlich darum, dass über Nacht geprüft werden kann ob größere Datenmengen raus gehen

Wie schon geschrieben, löst Du das über ein Monitoring, ggf. noch mit Eingriffsmöglichkeit einer Firewall. Ob Letzteres sinnvoll ist, wurde zu Recht schon in Frage gestellt.Selbst mit dem billigsten Mikrotik-Router bekommst Du den gewünschten Überblick mit einer Firewall-Passthrough-Rule auf dem Tablett serviert, denn RouterOS zeigt ja in Echtzeit jedes Byte/Packet, was über eine Regel läuft. Mit zwei Klicks mehr geht das dann auch zeitgesteuert. Da kann man sicher auch noch schick scripten, um das ins Logging oder ein File zu bringen, Events auszulösen u.a.

Wenn es "ein bisschen mehr" sein soll ist das hier kaum zu übertreffen:

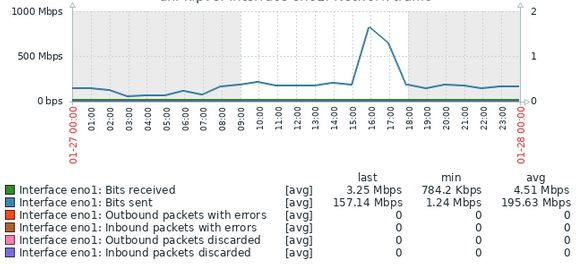

Ich selbst monitore mit Zabbix, da ist das von Dir Gewünschte selbstverständlich dabei und sieht dann z.B. so aus:

Viele Grüße, commodity

Wir nutzen die Kombination :

- PRTG Monitor (Sensoren auf ETH´s WAN des Firewall-Clusters (Proxy/IDS/IPS/AV/MailGateway/VPN/usw.)

- Proxy-Webzugang mit User- und Berechtigungsregeln (Webseitenrestriktion) sowie Userbezogene Auswertung Internettraffic (Datenabfluß) - Server sind standartmäßig nicht am WAN (Wenn diese es nicht müssen), werden über internen WSUS "bedient"

- Digital signierte Emails und Information das Emails nur von uns sind wenn digital signiert an unsere häufigsten Emailkommunikationspartner

- IPS/IDS WAN/LAN mit automatischen Sperrungen zw. Benachrichtigungen an IT-SysAdmins

- Interne gemanagtes AV Sicherheitssystem mit : AV / Endpointprotection (Da wo´s geht) und Freigabeticketanfrage Client/Server->IT

- PRTG Monitor (Sensoren auf ETH´s WAN des Firewall-Clusters (Proxy/IDS/IPS/AV/MailGateway/VPN/usw.)

- Proxy-Webzugang mit User- und Berechtigungsregeln (Webseitenrestriktion) sowie Userbezogene Auswertung Internettraffic (Datenabfluß) - Server sind standartmäßig nicht am WAN (Wenn diese es nicht müssen), werden über internen WSUS "bedient"

- Digital signierte Emails und Information das Emails nur von uns sind wenn digital signiert an unsere häufigsten Emailkommunikationspartner

- IPS/IDS WAN/LAN mit automatischen Sperrungen zw. Benachrichtigungen an IT-SysAdmins

- Interne gemanagtes AV Sicherheitssystem mit : AV / Endpointprotection (Da wo´s geht) und Freigabeticketanfrage Client/Server->IT