Netzwerk und VirtualBox: über VPN auf Gast-VM zugreifen

Problem: Ich kann nicht mehr über VPN auf meine VMs im Firmennetzwerk zugreifen.

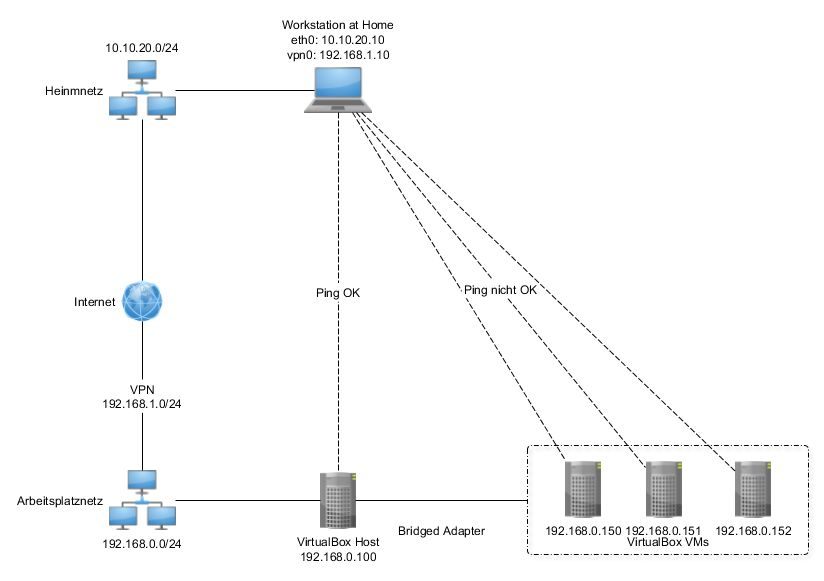

Zuvor: Ich befinde mich mit meiner Workstation z.B. im Heimnetzwerk (10.10.20.0/24) und verbinde mich per VPN auf das Firmennetzwerk (192.168.0.0/24). Im Firmennetzwerk befindet sich ein VM Host mit VM Guests, die über Bridged-Adapter im gleichen Netzwerksegment wie der Host (192.168.0.0/24) sind. Ich kann den Host und alle VMs pingen, remoten etc..

Dann: VPN Clients werden seit einigen Tagen auf ein anderes Netzwerksegment gelegt (192.168.1.0/24) und eine statische Route ermöglicht den Zugriff auf das 192.168.0.0/24 Netz.

Seitdem: Ich kann immer noch alle Metall-Maschinen im 192.168.0.0/24 Segment erreichen, aber ich kann seitdem auf keine VM im gleichen Segment mehr zugreifen.

Skizze: So ist die Lage seit der Umstellung der VPN Clients auf das 192.168.1.0/24 Segment:

Frage: Kann mir jemand sagen, wie ich am einfachsten die Verbindung auf meine VMs wiederherstellen kann?

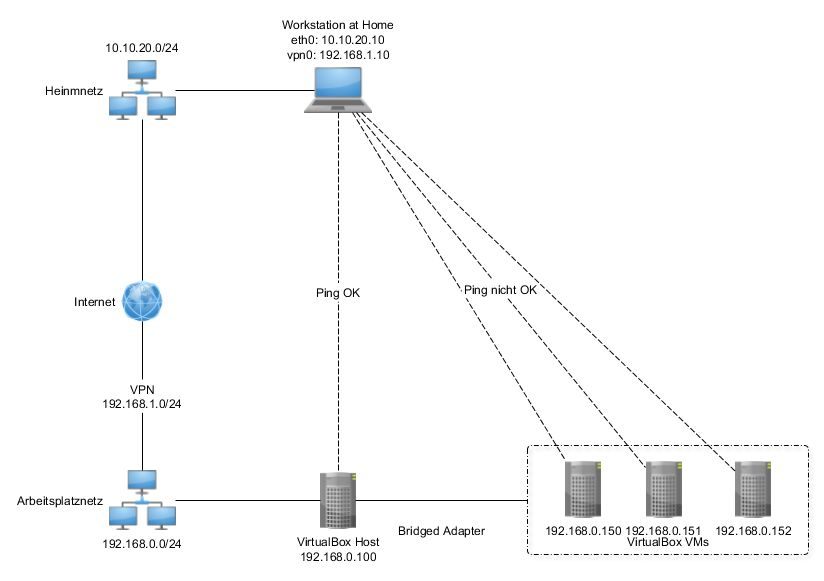

Zuvor: Ich befinde mich mit meiner Workstation z.B. im Heimnetzwerk (10.10.20.0/24) und verbinde mich per VPN auf das Firmennetzwerk (192.168.0.0/24). Im Firmennetzwerk befindet sich ein VM Host mit VM Guests, die über Bridged-Adapter im gleichen Netzwerksegment wie der Host (192.168.0.0/24) sind. Ich kann den Host und alle VMs pingen, remoten etc..

Dann: VPN Clients werden seit einigen Tagen auf ein anderes Netzwerksegment gelegt (192.168.1.0/24) und eine statische Route ermöglicht den Zugriff auf das 192.168.0.0/24 Netz.

Seitdem: Ich kann immer noch alle Metall-Maschinen im 192.168.0.0/24 Segment erreichen, aber ich kann seitdem auf keine VM im gleichen Segment mehr zugreifen.

Skizze: So ist die Lage seit der Umstellung der VPN Clients auf das 192.168.1.0/24 Segment:

Frage: Kann mir jemand sagen, wie ich am einfachsten die Verbindung auf meine VMs wiederherstellen kann?

Bitte markiere auch die Kommentare, die zur Lösung des Beitrags beigetragen haben

Content-ID: 275905

Url: https://administrator.de/forum/netzwerk-und-virtualbox-ueber-vpn-auf-gast-vm-zugreifen-275905.html

Ausgedruckt am: 18.07.2025 um 01:07 Uhr

12 Kommentare

Neuester Kommentar

und verbinde mich per VPN auf das Firmennetzwerk

WIE machst du das ?? Deine Workstation ist VPN Client und wählt sich remiote ein oder dein Router machet ein Site to Site VPN ?? Welches VPN Protokoll ?? IPsec, PPTP, L2TP, SSL ???Ich kann den Host und alle VMs pingen, remoten etc..

OK, zeigt das alles soweit korrekt ist !VPN Clients werden seit einigen Tagen auf ein anderes Netzwerksegment gelegt

OK, zeigt das der Netzwerk Admin am VPN Gateway, Router oder Firewall wissentlich die Konfig verändert hat so das Clients andere IPs bekommen.und eine statische Route ermöglicht den Zugriff auf das 192.168.0.0/24 Netz.

Statische Route WO ?? Im Client oder im VPN Gateway das diese Route dynamisch auf deinen Client distribuiert ??aber ich kann seitdem auf keine VM im gleichen Segment mehr zugreifen.

Gut, das ist erstmal vermutlich nocrmal, denn du kommst nun mit einer fremden IP Absenderadresse dort an !Da schägt dann sofort die lokale Firewall dieser Maschinen zu, denn die merkt das das keine lokale IP Adresse sondern eine aus einem Fremdnetz ist und blockiert sofort diesen Zugriff !

Fazit: Lokale Firewall entsprechend customizen !

Zweite Fehleroption: Die VMs haben kein oder ein falsches Gateway konfiguriert, so das ein Routing auf das 192.168.1.0er Netz des Clients nicht gewährleistet ist.

Hier ust Traceroute oder Pathping dein Freund beim Troubleshooten !

Im VPN Gateway / Firewall werden alle von außen eingehenden Verbindungen auf das 192.168.1.0/24 Segment geroutet (zuvor kamen VPN Clients in das 192.168.0.0/24 Segment).

Gib einfach am Client mit aktiver VPN Einwahl mal ein route print (Winblows) ein !Anhand der Routing Tabelle kannst du ganz genau sehen welche Netze über den VPN Tunnel geroutet werden !

Diese Info wäre wichtig hier zu wissen !

dass Port 1521 in der Firmen-FW

Was denn UDP oder TCP und was soll dieser Port sein ?? Ein Standardport ist das wenigstens nicht ! Wozu ist oder soll der gut sein ?route print zeigt erwartungsgemäß die Route vom 192.168.1.0/24 Segment ins 192.168.0.0/24 Segment an.

Auch mit dem korrekten Next Hop Gateway ??Das die Firewall angeblich deaktiviert ist erzählen sie hier immer alle....?!

Lass einen Wireshark auf den VMs laufen oder tcpdump und check mal was da überhaupt vom Netz ankommt ?! Kann ja dann fast nur die interne Bridging Funktion des Hypervisors sein wenn du wirklich die FW sicher ausschliessen kannst.

hi Justin,

kannst du mir vl. nen Screen oder wie die Config der Bridged VMs aussieht ?

Weil siehe Virtualbox Netzwerk einstellungen

Wir haben ein kleines Problem mit den VMs das sie Traffic rein und raus lassen ins netz, oder vl selber den Ultimativen Tipp.

Weil eigl. heißt es, Bridged, und du bist drin. Wir sind (Ich haupsächlich xDD) sind ja nun auch eigl nicht Doof. Ich habe mich heute echte 9 Stunden damit einen abgeärgert, mit zig configs und Systemen. überall das gleiche, siehe Threat, vor allem unten.

Wäre cool wenn du mal nen Auge drauf wirfst.

Thx, und gn8 (euch allen)

Hoffe dein Problem wurde/wird schnell gelöst.

kannst du mir vl. nen Screen oder wie die Config der Bridged VMs aussieht ?

Weil siehe Virtualbox Netzwerk einstellungen

Wir haben ein kleines Problem mit den VMs das sie Traffic rein und raus lassen ins netz, oder vl selber den Ultimativen Tipp.

Weil eigl. heißt es, Bridged, und du bist drin. Wir sind (Ich haupsächlich xDD) sind ja nun auch eigl nicht Doof. Ich habe mich heute echte 9 Stunden damit einen abgeärgert, mit zig configs und Systemen. überall das gleiche, siehe Threat, vor allem unten.

Wäre cool wenn du mal nen Auge drauf wirfst.

Thx, und gn8 (euch allen)

Hoffe dein Problem wurde/wird schnell gelöst.

Wireshark bzl. (oder der einfachheit glasswire, is bei uns sehr beliegt, wohl weils so schick schick ist und er einige vom support ganz cool sind.)

wer ich ich mal testen, hatte einen notfall / ausfall. Das hatte priorität bekommen. Wir sind ja auch noch klein und jung (Firma/ Team).

Aber das werd ich auf jeden fall abchecken!

wer ich ich mal testen, hatte einen notfall / ausfall. Das hatte priorität bekommen. Wir sind ja auch noch klein und jung (Firma/ Team).

Aber das werd ich auf jeden fall abchecken!

@ jutzin erstmal danke für dein toi toi toi xD. Wie schon erwähnt konnte ich leider nich nicht weiter machen!

Aber wir gesagt, das ist ein isoliertes test netz.

Und ich ich habe überall und auf alles volle Admin rechte. Wir haben aber schon für die das Test netzwerk die komplette Infrastruktur, ausgewechselt! Andere Switches, einen Theoretischen Internet zugriff (Standart OFF) Aber Somit ein Simuliertes Gateway.

Naja wir haben das Netz nochmal, man könnte sagen vereinfacht (Alle Cat.s durchgemessen ob die Kabel alle in ordnung sind.

Denke Morgen werde ich das nochmal in ruhe Abchecken. Ich kenne es ebenso Bridged und gut ist.

Das mit den Firewalls (Software) werde ich auch nochmal Kontrollieren, ggf. neuinstallalationen der OS durchführen, muss ich sowieso wenns läuft. Und da ist nichts überflüssiges drauf, Hardware firewalls haben wir aus dem netz raus gekickt!

Ich halte euch auf dem Laufenden, der Notfall wurde natürlich durch meine gesegneten Hände schnell geregelt!

Danke und Grüße

Gute Nacht White Hats xD

Aber wir gesagt, das ist ein isoliertes test netz.

Und ich ich habe überall und auf alles volle Admin rechte. Wir haben aber schon für die das Test netzwerk die komplette Infrastruktur, ausgewechselt! Andere Switches, einen Theoretischen Internet zugriff (Standart OFF) Aber Somit ein Simuliertes Gateway.

Naja wir haben das Netz nochmal, man könnte sagen vereinfacht (Alle Cat.s durchgemessen ob die Kabel alle in ordnung sind.

Denke Morgen werde ich das nochmal in ruhe Abchecken. Ich kenne es ebenso Bridged und gut ist.

Das mit den Firewalls (Software) werde ich auch nochmal Kontrollieren, ggf. neuinstallalationen der OS durchführen, muss ich sowieso wenns läuft. Und da ist nichts überflüssiges drauf, Hardware firewalls haben wir aus dem netz raus gekickt!

Ich halte euch auf dem Laufenden, der Notfall wurde natürlich durch meine gesegneten Hände schnell geregelt!

Danke und Grüße

Gute Nacht White Hats xD

Hardware firewalls haben wir aus dem netz raus gekickt!

Eine fatale Fehlentscheidung ! Kein Netzwerker der auf wirkliche Sicherheit bedacht ist macht sowas, denn dafür gibt es eine Vielzahl guter Gründe.Man will sich lieber nicht vorstellen was passiert wenn Angreifer dort ausbrechen und ihnen liegt ein kompletter Hypervisor Server zu Füßen. Gerade in einer Microsoft Umgebung....

Aber jeder muss ja selber wissen was er tut...

Nein nur in unserem Testnetzwerk, das ist dezentralisiert, also nicht am netz, außer ich stecke das richtige kabel in den richtigen switch :-P

Hallo ich bin auch kein noob, aber recht hast du.

Ich hab das problem übrigens gelöst.

Jetzt kommen 2 weitere wichtige aufgaben hinzu:

der automatische start der VM (Server ohne KVM)

und regelmäßige updates, intern und extern (software im vm ist geregelt) nur die VM muss, sollte auch möglichst oft, automatisiert gebackupt werden.

Könnt ihr mir dabei auch helfen, sorry nochmal bin ein Virtualisierungs noob xD mein Aufgaben bereich liegt eigl. mehr im gereich Hardware und anderer Software etc. xD

Soll ich dafür einen neuen aufmachen, oder könnt ihr mir hier weiter händchen halten ? xDDD

Danke erstmal an alle

Hallo ich bin auch kein noob, aber recht hast du.

Ich hab das problem übrigens gelöst.

Jetzt kommen 2 weitere wichtige aufgaben hinzu:

der automatische start der VM (Server ohne KVM)

und regelmäßige updates, intern und extern (software im vm ist geregelt) nur die VM muss, sollte auch möglichst oft, automatisiert gebackupt werden.

Könnt ihr mir dabei auch helfen, sorry nochmal bin ein Virtualisierungs noob xD mein Aufgaben bereich liegt eigl. mehr im gereich Hardware und anderer Software etc. xD

Soll ich dafür einen neuen aufmachen, oder könnt ihr mir hier weiter händchen halten ? xDDD

Danke erstmal an alle