Netzwerkaufbau - geht das so?

Hallo.

Ich plane gerade für den Neubau meines Schwagers das Netzwerk.

Ich hab auch hier im Forum schon diverse Seiten gelesen aber ich hab noch final 1-2 grundlegende Fragen die ich mir noch nicht beantworten konnte.

Ich habe vor eine Firewall hinter dem Modem/Router vom Provider einzusetzen. Vorrangig denke ich da an OPNSense oder pFSense. Das weiß ich noch nicht so genau.

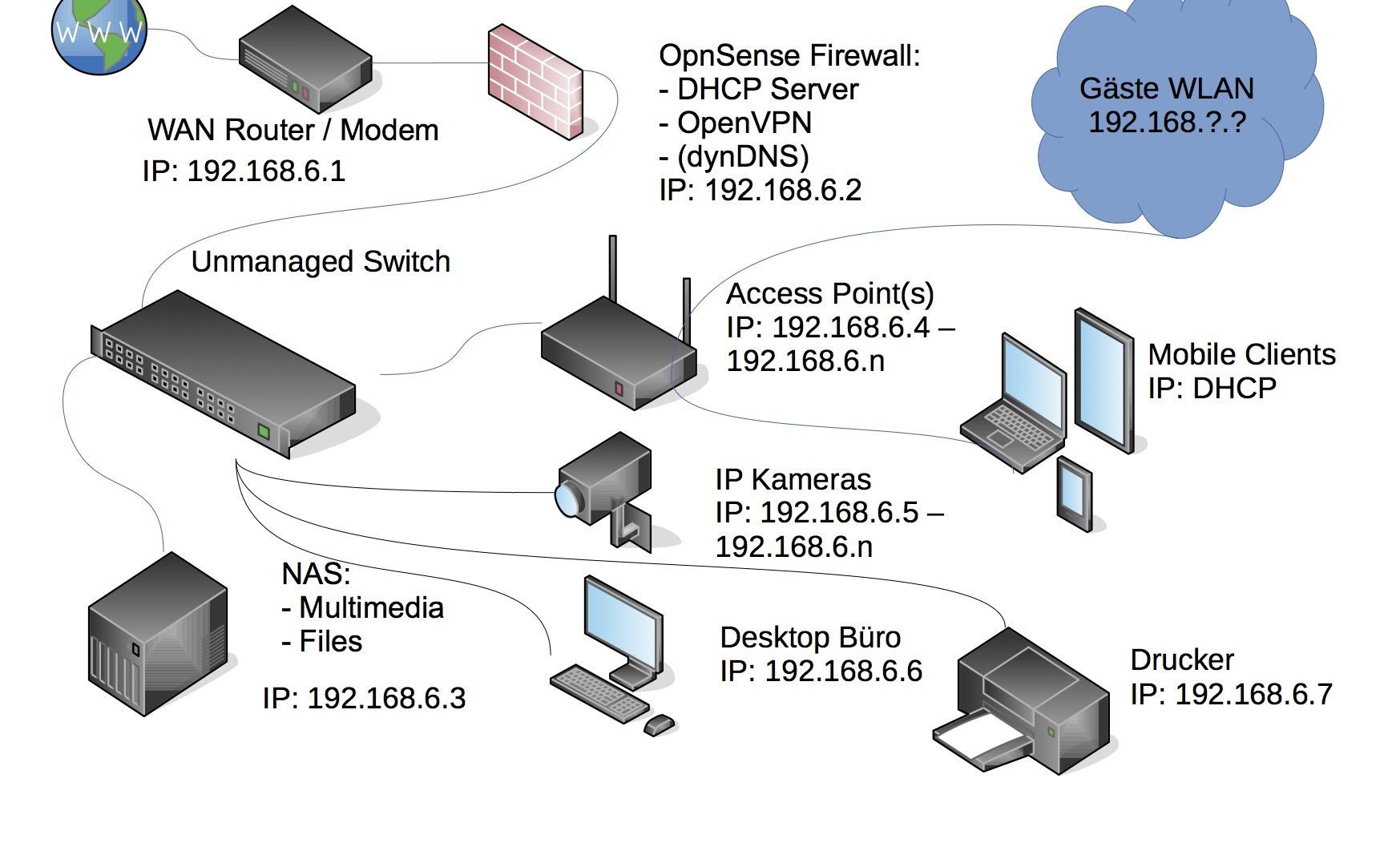

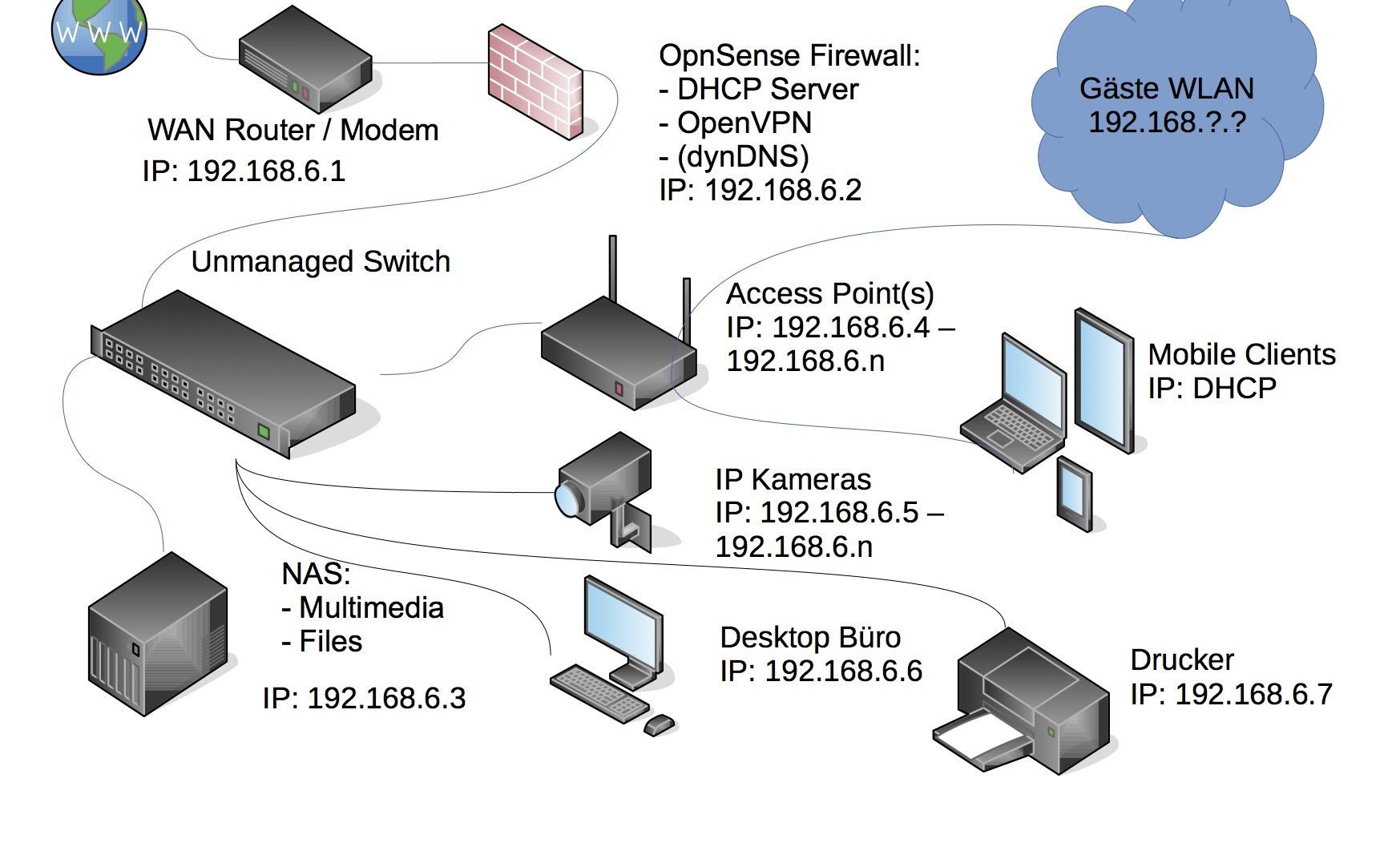

Ich habe mal hier ein Bild erstellt wie ich mir das Netzwerk vorstelle.

Nun meine Frage: Geht das so?

Wie ist das vorallem mit dem Gäste-WLAN? Das soll natürlich nur Zugriff auf das Internet haben! Muss ich dafür ein VLAN einrichten? Oder reicht da einfach eine ganz andere IP? Und wenn VLAN muss ist, muss das Switch dann auch definitiv VLAN-fähig sein oder reicht es wenn der Access Point (z.B. DD-WRT) VLAN-fähig ist?

Oder gibt es an dem Aufbau noch generell etwas, das jetzt absolut kritisch bewerten wäre und geändert werden muss.

Ich plane gerade für den Neubau meines Schwagers das Netzwerk.

Ich hab auch hier im Forum schon diverse Seiten gelesen aber ich hab noch final 1-2 grundlegende Fragen die ich mir noch nicht beantworten konnte.

Ich habe vor eine Firewall hinter dem Modem/Router vom Provider einzusetzen. Vorrangig denke ich da an OPNSense oder pFSense. Das weiß ich noch nicht so genau.

Ich habe mal hier ein Bild erstellt wie ich mir das Netzwerk vorstelle.

Nun meine Frage: Geht das so?

Wie ist das vorallem mit dem Gäste-WLAN? Das soll natürlich nur Zugriff auf das Internet haben! Muss ich dafür ein VLAN einrichten? Oder reicht da einfach eine ganz andere IP? Und wenn VLAN muss ist, muss das Switch dann auch definitiv VLAN-fähig sein oder reicht es wenn der Access Point (z.B. DD-WRT) VLAN-fähig ist?

Oder gibt es an dem Aufbau noch generell etwas, das jetzt absolut kritisch bewerten wäre und geändert werden muss.

Bitte markiere auch die Kommentare, die zur Lösung des Beitrags beigetragen haben

Content-ID: 283710

Url: https://administrator.de/forum/netzwerkaufbau-geht-das-so-283710.html

Ausgedruckt am: 04.08.2025 um 19:08 Uhr

16 Kommentare

Neuester Kommentar

Hi

Das Modem hat meines Wissens nach nie eine interne Ip;)

Vlan:

Der AP und der Switch und der Router/Firewall sollten Vlan tauglich sein, sonst trennst du im AP die zwei Netze führst sie dann von der überlegung her im Seitch wieder zusammen. Netgear hat einen guten Vlan Switch im Angebot, managed, für ca. 50.- das Modell hab ich gerade nicht im Kopf, ProSave 1xxx oder so.

LG PPR

Das Modem hat meines Wissens nach nie eine interne Ip;)

Vlan:

Der AP und der Switch und der Router/Firewall sollten Vlan tauglich sein, sonst trennst du im AP die zwei Netze führst sie dann von der überlegung her im Seitch wieder zusammen. Netgear hat einen guten Vlan Switch im Angebot, managed, für ca. 50.- das Modell hab ich gerade nicht im Kopf, ProSave 1xxx oder so.

LG PPR

Hallo,

ein kleiner GB Switch der VLAN fähig ist und 5 - 8 Ports hat sollte reichen,

aber ein größerer GB Switch hat auch mehr wumms dahinter und da es nicht

Dein Netzwerk ist solltest Du vorher auch noch abklären ob etwas dazu kommt.

Netgear GS105Ev2

Netgear GS108Ev2

Netgear GS108Tv2

Netgear GS110T

Cisco SG200-08

Cisco SG300-10

Das einzige was stört ist der Router vor der Firewall denn dann ist das wieder

so eine Flickerei mit dem OpenVPN Server auf der Firewall! Wenn es denn geht

sollte dieser nur ein Modem sein oder aber im so genannten Bridge Modus laufen.

Gruß

Dobby

ein kleiner GB Switch der VLAN fähig ist und 5 - 8 Ports hat sollte reichen,

aber ein größerer GB Switch hat auch mehr wumms dahinter und da es nicht

Dein Netzwerk ist solltest Du vorher auch noch abklären ob etwas dazu kommt.

Netgear GS105Ev2

Netgear GS108Ev2

Netgear GS108Tv2

Netgear GS110T

Cisco SG200-08

Cisco SG300-10

Das einzige was stört ist der Router vor der Firewall denn dann ist das wieder

so eine Flickerei mit dem OpenVPN Server auf der Firewall! Wenn es denn geht

sollte dieser nur ein Modem sein oder aber im so genannten Bridge Modus laufen.

Gruß

Dobby

Hi,

da würde ich eher zu folgendem Switch greifen:

heise.de/preisvergleich/cisco-200-series-sg200-26-slm2024t-eu-a6 ...

Gruß

Kümmel

da würde ich eher zu folgendem Switch greifen:

heise.de/preisvergleich/cisco-200-series-sg200-26-slm2024t-eu-a6 ...

Gruß

Kümmel

Hi,

zu dem Router/Modem:

Wir empfehlen dir hier ein reines Modem, denn die pfSense kann gleichzwitig Firewall und Router spielen kann, denn du kannst die Zugangsdaten deines ISP auch in der pfSense eintragen.

Zu der Fritzbox:

Wozu eine Fritzbox wenn du IP-Telefone kaufen willst?

Ein IP-Telefon schließt man per RJ45 an die pfSense oder einen Switch an und am IP-Telefon selber trägt man die Telefondaten ein. Dafür benötigst du nicht auch noch extra eine Fritzbox, das wäre rausgeschmissenes Geld.

Zu dem Switch:

Weil ich Cisco mag! Nein Spaß okay ja das auch, aber die Config ist bei den Ciscos meiner Meinung nach um längen besser und ist auf jeden Fall den Aufpreis wert (eigene Meinung!).

Nein Spaß okay ja das auch, aber die Config ist bei den Ciscos meiner Meinung nach um längen besser und ist auf jeden Fall den Aufpreis wert (eigene Meinung!).

Nachtrag: Ein reines Modem hat keine IP, stell dir ein Modem einfach dumm gesagt als einen Adapter von DSL auf RJ45 vor! Ein Router hat im Gegensatz aber immer eine interne IP.

Ein Router hat im Gegensatz aber immer eine interne IP.

Gruß

Kümmel

zu dem Router/Modem:

Wir empfehlen dir hier ein reines Modem, denn die pfSense kann gleichzwitig Firewall und Router spielen kann, denn du kannst die Zugangsdaten deines ISP auch in der pfSense eintragen.

Zu der Fritzbox:

Wozu eine Fritzbox wenn du IP-Telefone kaufen willst?

Ein IP-Telefon schließt man per RJ45 an die pfSense oder einen Switch an und am IP-Telefon selber trägt man die Telefondaten ein. Dafür benötigst du nicht auch noch extra eine Fritzbox, das wäre rausgeschmissenes Geld.

Zu dem Switch:

Weil ich Cisco mag!

Nachtrag: Ein reines Modem hat keine IP, stell dir ein Modem einfach dumm gesagt als einen Adapter von DSL auf RJ45 vor!

Gruß

Kümmel

Hallo nochmal,

mit Entertain Paket dann wird nicht gedrosselt!

Mindestens einen Switch der Layer2 ist und ein Webinterface hat.

wieder hole, wenn man Glück hat, aber darauf würde ich mich nicht verlassen wollen!!!

Kauf Dir einen Cisco SG-200-26 oder aber wenn es der Geldbeutel zulässt einen

Layer3 Cisco SG300-26/28 Switch, der kann dann selber die VLANs routen und

man kann zwischen Layer2 und Layer3 Menü wählen.

Die AVM FritzBox 7490 ist schon eine richtige Rakete für den Heimanwender,

aber sie kann eben keine VLANs routen und von daher würde ich einfach einen

Cisco SG300-28 kaufen und eine AVM FB 7490 dazu.

Wenn Du Dir unbedingt die pfSense Firewall hinstellen musst dann würde ich

aber das NAS und die Telefone an der AVM Fritz!Box 7490 anschließen wollen

und dann via IPSec VPN von außerhalb auf das NAS und die Kamera zugreifen

und gut ist es. Und aus dem LAN hinter pfSense kann man dann auch auf diese

Geräte zugreifen, keine Frage! Aber alles in allem wäre mir die AVM FB und ein

Cisco SG300-28 das wichtigste an der gesamten Sache.

Gruß

Dobby

Da muss ich eben schauen welcher Privoder am Ende des Tages gewählt wird.

Deutsche Telekom wenn dort richtig etwas mit abgeht! Und wenn möglich gleichmit Entertain Paket dann wird nicht gedrosselt!

Du schreibst VLAN Switch mit 5-8 Ports. Das reicht aber leider nicht.

Mehr Geräte hast Du ja auch nicht eingezeichnet.Ich brauche min. 24 Ports. Oder brauche ich, egal wieviele Ports, einfach mindestens

ein Switch dazwischen das VLAN fähig ist und das 'große' Switch mit 24 Ports kann

man einfach ein 'normales' unmanaged sein?

Unmanaged würde ich heute gar nicht mehr kaufen wollen!ein Switch dazwischen das VLAN fähig ist und das 'große' Switch mit 24 Ports kann

man einfach ein 'normales' unmanaged sein?

Mindestens einen Switch der Layer2 ist und ein Webinterface hat.

Ich dachte eigentlich die ganze Zeit, wenn ich die VLANs in der Firewall anlege und

der Access Point der am Ende die WLAN-Netze (privat und Gäste) bereitstellt auch

VLAN fähig ist, das es dann egal ist ob in der Strecke dazwischen einfach ein normales

unmanaged Switch ist?!

Das kann sein das man mit Glück die VLAN Tags durchgeschleift bekommt, ichder Access Point der am Ende die WLAN-Netze (privat und Gäste) bereitstellt auch

VLAN fähig ist, das es dann egal ist ob in der Strecke dazwischen einfach ein normales

unmanaged Switch ist?!

wieder hole, wenn man Glück hat, aber darauf würde ich mich nicht verlassen wollen!!!

Kauf Dir einen Cisco SG-200-26 oder aber wenn es der Geldbeutel zulässt einen

Layer3 Cisco SG300-26/28 Switch, der kann dann selber die VLANs routen und

man kann zwischen Layer2 und Layer3 Menü wählen.

Die AVM FritzBox 7490 ist schon eine richtige Rakete für den Heimanwender,

aber sie kann eben keine VLANs routen und von daher würde ich einfach einen

Cisco SG300-28 kaufen und eine AVM FB 7490 dazu.

Wenn Du Dir unbedingt die pfSense Firewall hinstellen musst dann würde ich

aber das NAS und die Telefone an der AVM Fritz!Box 7490 anschließen wollen

und dann via IPSec VPN von außerhalb auf das NAS und die Kamera zugreifen

und gut ist es. Und aus dem LAN hinter pfSense kann man dann auch auf diese

Geräte zugreifen, keine Frage! Aber alles in allem wäre mir die AVM FB und ein

Cisco SG300-28 das wichtigste an der gesamten Sache.

Gruß

Dobby

Ich denke allein schon die Vorahnung an diese Frickelei, wird die Entscheidung

hin zur Telekom leichter machen.

Je nach dem was die bei Euch für eine Geschwindigkeit anbieten, also nur mithin zur Telekom leichter machen.

6 MBit/s würde ich da auch nicht hin wollen! Aber ab ADSL 16.000 ist das alle

Male besser als Unitymedia, denn dann kann man sich alles an den Anschluss

klemmen was das Herz begehrt. Also ach ein Modem und nur die pfSense.

Oder eben eine eigene AVM FB 7490 und ein SG30-20 Switch ginge ja auch

wenn der Switch nur 20 Ports hat.

Das was du zur pFSense und der Anschlussmöglichkeit sagst, ist interessant.

Man kann das vielfältig installieren ganz wie Du möchtest nur bei Unitymedia nicht!Wenn das so funktioniert, dass ich vom Netz hinter der pFSense auf die

Geräte 'davor' zugreifen kann wäre das ja perfekt.

Das sollte so kein Problem sein und man kann dann das VPN an der AVM FBGeräte 'davor' zugreifen kann wäre das ja perfekt.

davor terminieren. Und die können alle IPSec das sollte reichen.

Nur eines ist eben eine Frickelei, wenn man vor der pfSense dann einen Router

hat und dann das VPN an der pfSense terminieren möchte.

Gruß

Dobby

Hallo,

ganz blöde Frage so nebenbei: mit welchem Programm hast du dieses Netzwerkdiagramm erstellt?

Gruß

lukas0712

ganz blöde Frage so nebenbei: mit welchem Programm hast du dieses Netzwerkdiagramm erstellt?

Gruß

lukas0712