Netzwerkplanung EFH + Landwirtschaft (Hardware+Umsetzbarkeit)

Hallo zusammen,

nachdem der Hausbau nun fast geschafft ist (außer Garten), will ich den Winter dazu nutzen das aktuell vorhandene Netzwerk auf den zukünftigen "Planzustand" zu bringen.

Zu meiner Person: Bin selber gepr. IT-Entwickler, seit 13 Jahren in der IT als SAP-Entwickler und in Ausbildung und Job teilweise genetzwerkt (CCNA,....). Aber immer nur nebenbei und als "Backup" für die eigentlichen Netzwerk-Admins.

Entschuldig bitte, wenn in der Beschreibung nicht immer der korrekte Fachbegriff genannt wurde ;)

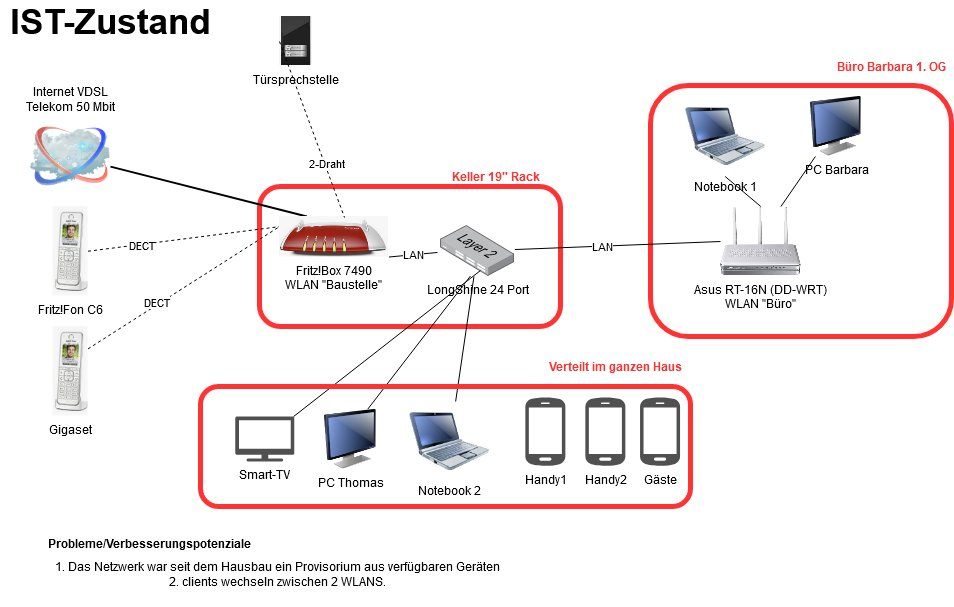

Ist-Zustand:

-> PoE-Kamera-Einsatz noch nicht möglich

-> Partyraum ohne Internet (Fernseher, Gäste-WLAN) schlechte Mobilfunknetzabdeckung

-> Arbeiten in der Werkstatt machen keine Spaß, weil mein Internetradio nur über mobile Daten läuft.

und vieles mehr.

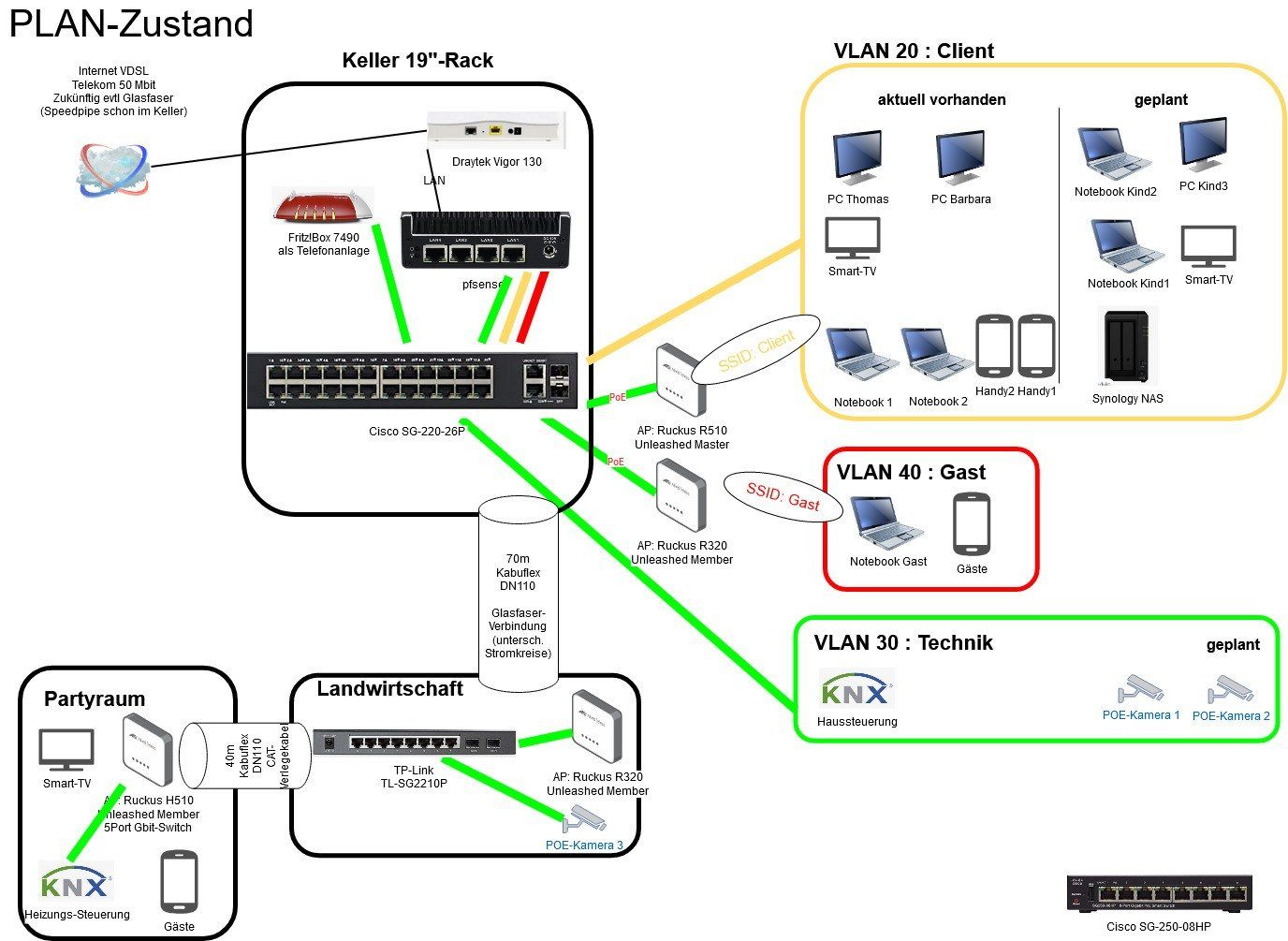

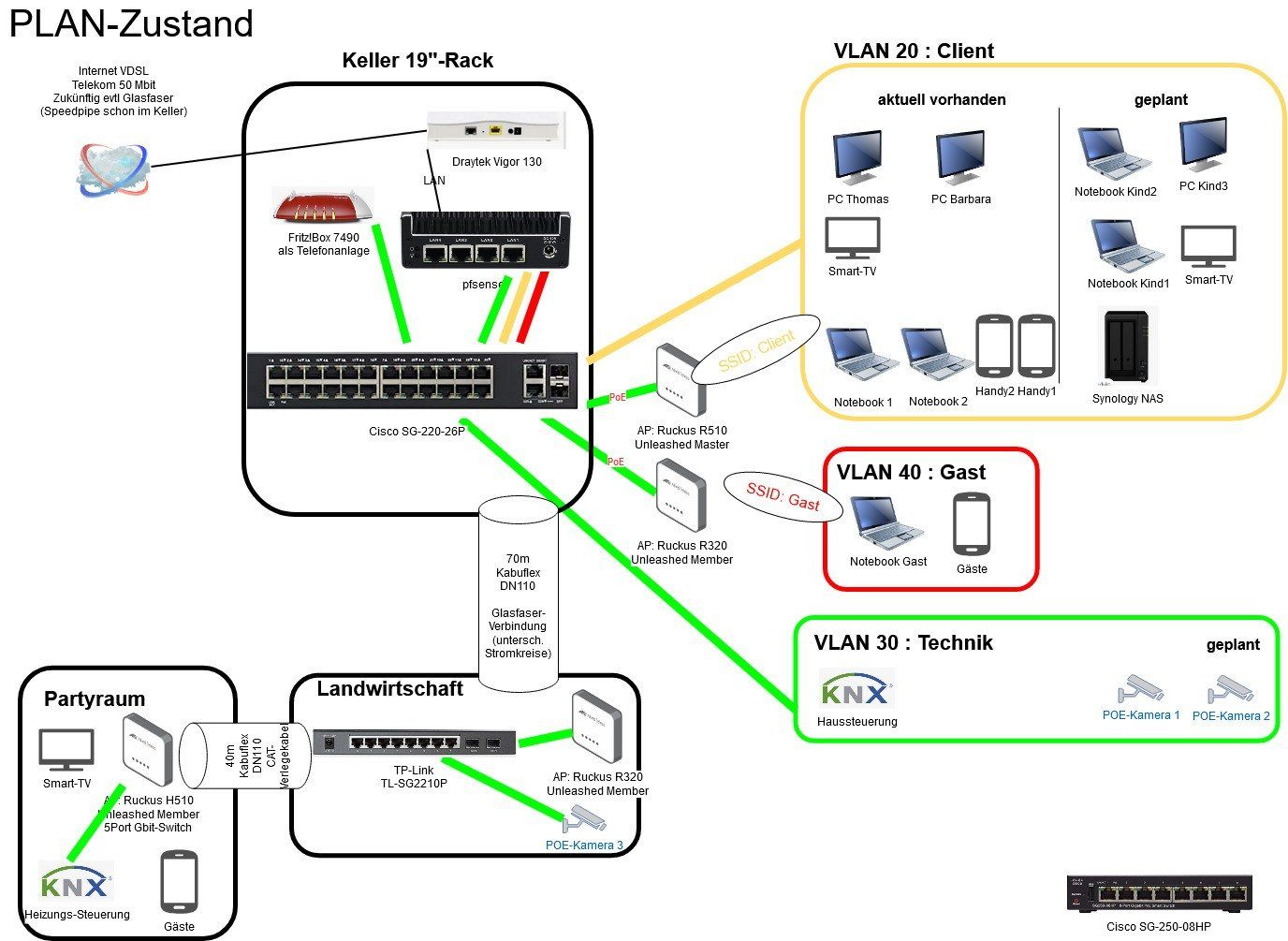

Soll-Zustand - Schritt 1

Priorisiert werden soll der Ausbau im Haus mit Anschlussmöglickeit (Zustand 2)

WLAN: Beschafft wurden von mir Ruckus-APs, welche im Unleashed-Modus betrieben werden. (H510 + R320). Selbst noch nicht konfiguriert, bin ich jedoch von Erfahrungsberichten überzeugt. Etwas längere Zeit wollte ich mal UniFi, davon bin ich weggekommen.

LAN:

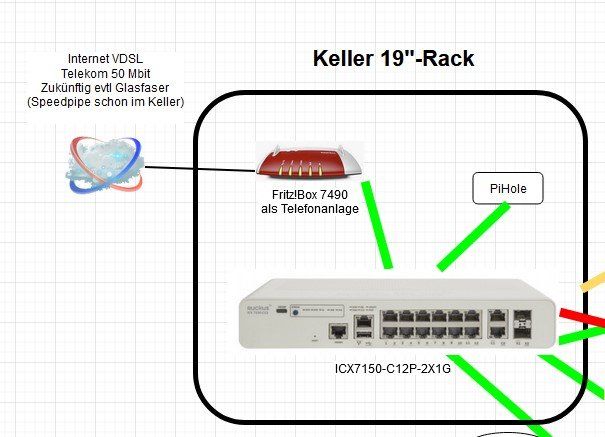

Beschafft habe ich aktuell einen Ruckus ICX-7150-c12p. Musste jedoch feststellen, dass dies eine eventuell zu voreilige Kaufentscheidung wart (Anzahl Ports zu niedrig, Layer3) ? Er ist erst seit 2 Tagen bei mir und kann ohne Probleme zurück gesandt werden.

Nach stundelangen stöbern (hier und im Internet) bin ich schon zu 85% überzeugt, dass folgende Modelle Cisco sg220-26p oder TP-Link t1600g-28ps die besseren wären. Jetzt ist der TP-Link End Of Life, würdet ihr denn immer noch empfehlen? Mit 24 Ports, davon einige PoE (Kameras, Access Points) mit max 200W PoE-Leistung ist ausreichend.

Routing

Anhand der vielen Empfehlungen vom Benutzer aqui und der Knowledge-Base hier würde es in meinem Fall mehr Sinn machen über eine pfsense zwischen den VLANS zu routen. (VLAN Client, Gast, Technik)????

Ich habe mir folgendes überlegt:

a) Synology-NAS soll zukünftig (USB-Laufwerke, Lokalen Speicher) also zentrale Netzwerkdatenablage werden. Ich möchte mich auch von OneDrive, Dropbox lösen und die Datenablage zuhause haben für Backups.

b) Synology-NAS soll zukünftig die PoE-Kameras anschließen (surveillance station)

c) Gäste dürfen nur ins Internet.

Firewall

Würde sie mir gerne selber zusammenbauen oder fertig kaufen (Vor China-Bestellungen schrecken ich nicht zurück.)

3 oder 4 Port, sie sollte:

a) zukunftsfähig sein (Upgrad VDSL 50Mbit auf evtl. 100Mbit oder Glasfaser )

b) Genug Leistung für das Routing haben (bezogen auf ein Heimnetzwerk!)

c) Nutzung pfBlockerNG, DPI

d) Will zukünftig Regeln definieren, wer was darf

e) zugriff von Extern (OpenVPN) aufs Heimnetz

f) Verwaltung WLAN-Gastzugänge

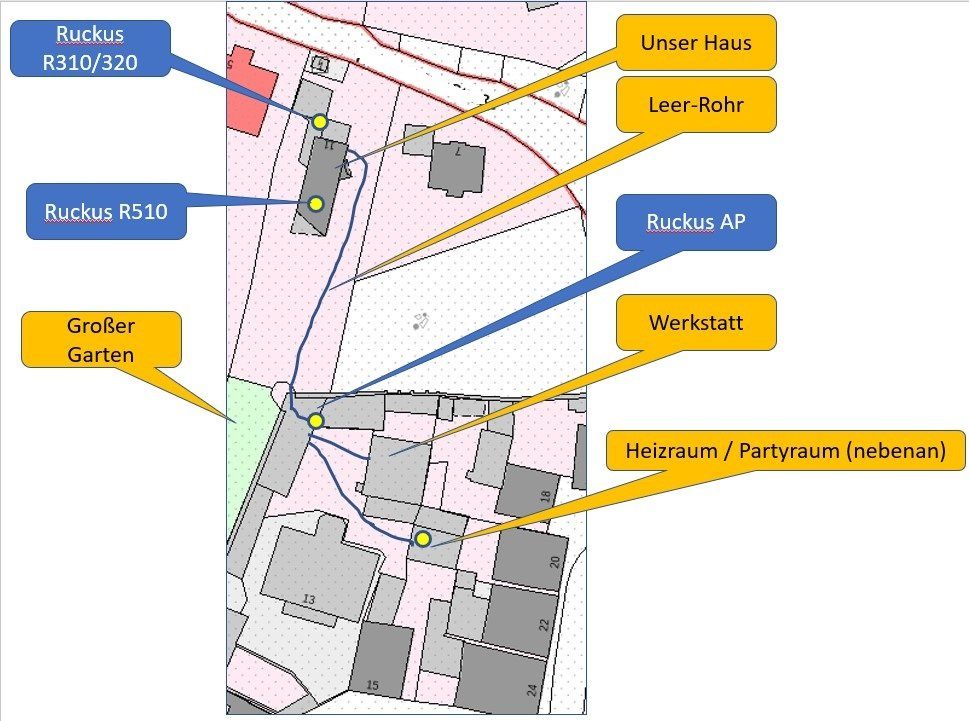

@@Soll-Zustand - Schritt 2@@

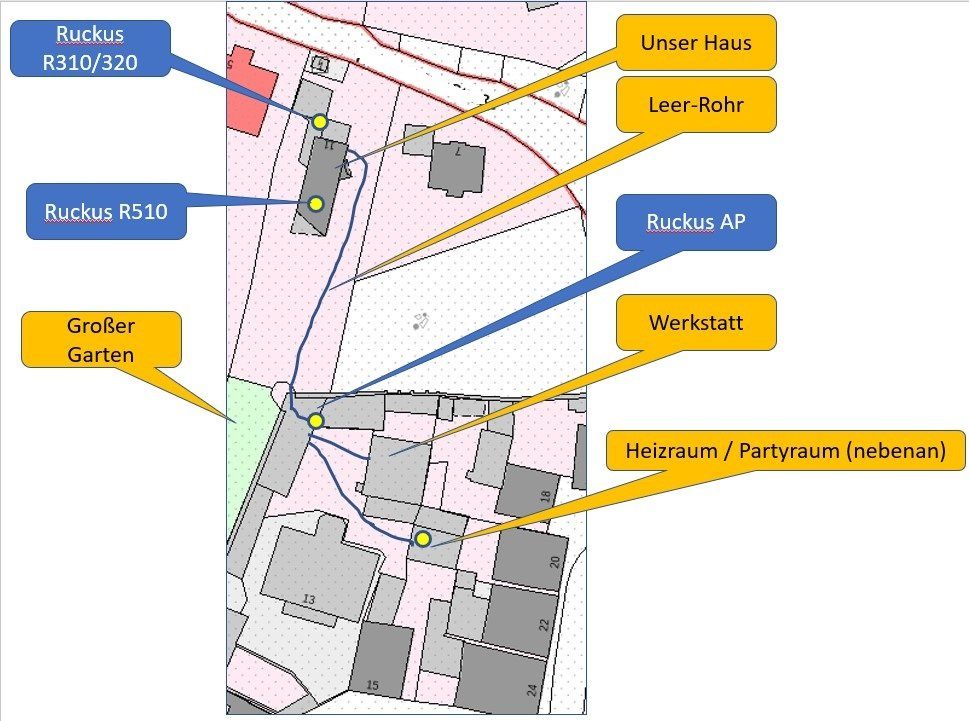

Erweiterung des Netzwerkes auf Landwirtschaft und Partyraum/Heizraum. Glasfaserleitung durch Leerrohr (DN110 Kabuflex).

Kleiner Switch mit Anschluss für Glasfaser-Uplink zum Anschluss von 1-2 Access Points.

Kennt ihr einen VLAN fähigen kleinen Switch (8 Ports mit SFP-Anschluss) der mit einem Cisco oder TP-Link bei mir im Haus gut harmoniert? PoE wäre auch notwendig. Passen da meine Vorschläge im Bild?

Bräuchte folgende Hilfestellung:

1) Synology in VLAN 20 oder 30? Im 30iger liefe der Zugriff vom VLAN 20 über den Router (pfsense).

2) TP-Link-Switch trotz EndOfLife empfehlenswert?

3) In welches VLAN würdet ihr das NAS reinstellen?

4) Welche pfsense hardware, je länger ich schaue umso unschlüssiger werde ich.

Schönen Feiertag euch

Gruß

Thomas

nachdem der Hausbau nun fast geschafft ist (außer Garten), will ich den Winter dazu nutzen das aktuell vorhandene Netzwerk auf den zukünftigen "Planzustand" zu bringen.

Zu meiner Person: Bin selber gepr. IT-Entwickler, seit 13 Jahren in der IT als SAP-Entwickler und in Ausbildung und Job teilweise genetzwerkt (CCNA,....). Aber immer nur nebenbei und als "Backup" für die eigentlichen Netzwerk-Admins.

Entschuldig bitte, wenn in der Beschreibung nicht immer der korrekte Fachbegriff genannt wurde ;)

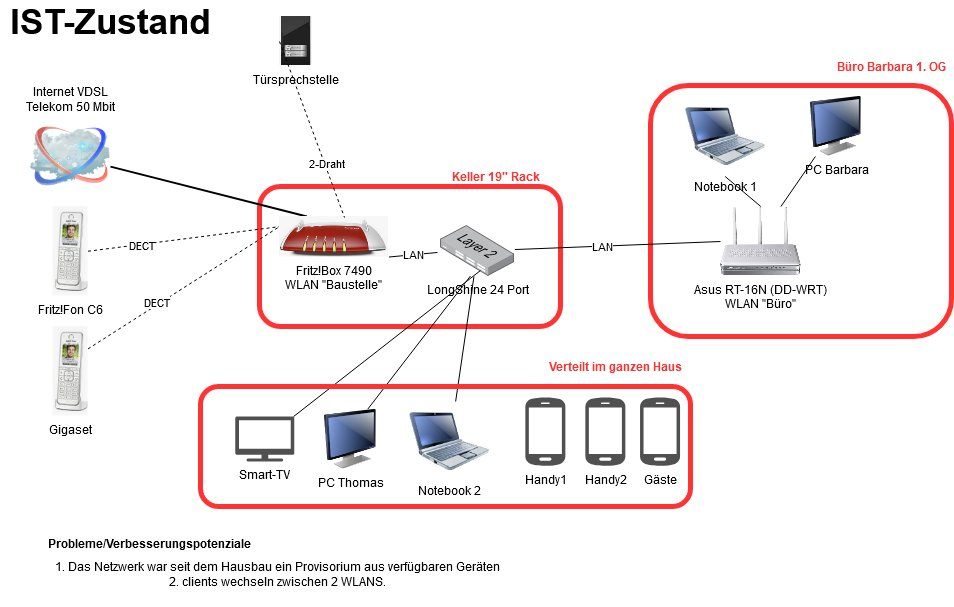

Ist-Zustand:

- Die WLAN-Abdeckung in unserem Holzhaus ist stark verbeserungswürdig. Die eingesetzte Hardware ein Zusammenspiel aus noch übrig gebliebenen Teilen alter Projekte im Privat-/Vereinsumfeld. Der Garten/Grundstück ist noch gar nicht mit WLAN versorgt.

- Die angrenzende Landwirtschaft (Familienbesitz) (Scheune, Werkstatt und Partyraum/Heizraum) sind nicht miteinander vernetzt. Das heißt für uns:

-> PoE-Kamera-Einsatz noch nicht möglich

-> Partyraum ohne Internet (Fernseher, Gäste-WLAN) schlechte Mobilfunknetzabdeckung

-> Arbeiten in der Werkstatt machen keine Spaß, weil mein Internetradio nur über mobile Daten läuft.

und vieles mehr.

Soll-Zustand - Schritt 1

Priorisiert werden soll der Ausbau im Haus mit Anschlussmöglickeit (Zustand 2)

WLAN: Beschafft wurden von mir Ruckus-APs, welche im Unleashed-Modus betrieben werden. (H510 + R320). Selbst noch nicht konfiguriert, bin ich jedoch von Erfahrungsberichten überzeugt. Etwas längere Zeit wollte ich mal UniFi, davon bin ich weggekommen.

LAN:

Beschafft habe ich aktuell einen Ruckus ICX-7150-c12p. Musste jedoch feststellen, dass dies eine eventuell zu voreilige Kaufentscheidung wart (Anzahl Ports zu niedrig, Layer3) ? Er ist erst seit 2 Tagen bei mir und kann ohne Probleme zurück gesandt werden.

Nach stundelangen stöbern (hier und im Internet) bin ich schon zu 85% überzeugt, dass folgende Modelle Cisco sg220-26p oder TP-Link t1600g-28ps die besseren wären. Jetzt ist der TP-Link End Of Life, würdet ihr denn immer noch empfehlen? Mit 24 Ports, davon einige PoE (Kameras, Access Points) mit max 200W PoE-Leistung ist ausreichend.

Routing

Anhand der vielen Empfehlungen vom Benutzer aqui und der Knowledge-Base hier würde es in meinem Fall mehr Sinn machen über eine pfsense zwischen den VLANS zu routen. (VLAN Client, Gast, Technik)????

Ich habe mir folgendes überlegt:

a) Synology-NAS soll zukünftig (USB-Laufwerke, Lokalen Speicher) also zentrale Netzwerkdatenablage werden. Ich möchte mich auch von OneDrive, Dropbox lösen und die Datenablage zuhause haben für Backups.

b) Synology-NAS soll zukünftig die PoE-Kameras anschließen (surveillance station)

c) Gäste dürfen nur ins Internet.

Firewall

Würde sie mir gerne selber zusammenbauen oder fertig kaufen (Vor China-Bestellungen schrecken ich nicht zurück.)

3 oder 4 Port, sie sollte:

a) zukunftsfähig sein (Upgrad VDSL 50Mbit auf evtl. 100Mbit oder Glasfaser )

b) Genug Leistung für das Routing haben (bezogen auf ein Heimnetzwerk!)

c) Nutzung pfBlockerNG, DPI

d) Will zukünftig Regeln definieren, wer was darf

e) zugriff von Extern (OpenVPN) aufs Heimnetz

f) Verwaltung WLAN-Gastzugänge

@@Soll-Zustand - Schritt 2@@

Erweiterung des Netzwerkes auf Landwirtschaft und Partyraum/Heizraum. Glasfaserleitung durch Leerrohr (DN110 Kabuflex).

Kleiner Switch mit Anschluss für Glasfaser-Uplink zum Anschluss von 1-2 Access Points.

Kennt ihr einen VLAN fähigen kleinen Switch (8 Ports mit SFP-Anschluss) der mit einem Cisco oder TP-Link bei mir im Haus gut harmoniert? PoE wäre auch notwendig. Passen da meine Vorschläge im Bild?

Bräuchte folgende Hilfestellung:

1) Synology in VLAN 20 oder 30? Im 30iger liefe der Zugriff vom VLAN 20 über den Router (pfsense).

2) TP-Link-Switch trotz EndOfLife empfehlenswert?

3) In welches VLAN würdet ihr das NAS reinstellen?

4) Welche pfsense hardware, je länger ich schaue umso unschlüssiger werde ich.

Schönen Feiertag euch

Gruß

Thomas

Bitte markiere auch die Kommentare, die zur Lösung des Beitrags beigetragen haben

Content-ID: 638199

Url: https://administrator.de/forum/netzwerkplanung-efh-landwirtschaft-hardware-umsetzbarkeit-638199.html

Ausgedruckt am: 18.07.2025 um 11:07 Uhr

13 Kommentare

Neuester Kommentar

Da hast Du Dir ja was vorgenommen.

Vorab: sollen die vorhandenen Telefone auch im Partykeller oder gar im Garten funktionieren? Dann solltest du Dir dafür auch was überlegen.

zu 1) da dein VLAN 30 die Technik ist und das Synology auch die Kameras verwalten soll bietet sich auch VLAN 30 an.

zu 2) Geschmaksache, ich persönlich würde eher einen D-Link nehmen. EOL ist in sofern schwierig, als daß Du bei einem Defekt ein anderes gerät bekommst und dann mit einem vorher erstellten Backup nichts anfangen kannst. Ansonsten spricht da nichts gegen.

zu 3) siehe 1)

zu 4) die Hardware ist fast egal. Jeder Rechner, der nicht all zu alt ist sollte dafür ausreichen. Nur darauf achten, daß ausreichend Netzwerkkarten vorhanden sind. 3 ist Minimum 1x WAN, 1x LAN, 1x DMZ. Ich habe einen Celeron mit 4 GB RAM laufen. Reicht völlig.

Ansonsten kann man das so machen.

🖖

Vorab: sollen die vorhandenen Telefone auch im Partykeller oder gar im Garten funktionieren? Dann solltest du Dir dafür auch was überlegen.

zu 1) da dein VLAN 30 die Technik ist und das Synology auch die Kameras verwalten soll bietet sich auch VLAN 30 an.

zu 2) Geschmaksache, ich persönlich würde eher einen D-Link nehmen. EOL ist in sofern schwierig, als daß Du bei einem Defekt ein anderes gerät bekommst und dann mit einem vorher erstellten Backup nichts anfangen kannst. Ansonsten spricht da nichts gegen.

zu 3) siehe 1)

zu 4) die Hardware ist fast egal. Jeder Rechner, der nicht all zu alt ist sollte dafür ausreichen. Nur darauf achten, daß ausreichend Netzwerkkarten vorhanden sind. 3 ist Minimum 1x WAN, 1x LAN, 1x DMZ. Ich habe einen Celeron mit 4 GB RAM laufen. Reicht völlig.

Ansonsten kann man das so machen.

🖖

Von der Hardware bist du perfekt aufgestellt. Dein ICX 7150 ist Stacking fähig ggf. wenn du die Kosten nicht scheust kannst du 2 in einem Full Stack stacken.

Der Switch ist in sofern perfekt als das er ein zentrales Management für das gesamte Netz ermöglicht. Der Unleashed manager der APs verwaltet also auch den Switch gleich mit.

Der zweite wichtige Punkt ist das der ICX eine Full Layer 3 Switch ist also Routing supportet. Das würde die Nutzung einer pfSense zum VLAN Routing völlig überflüssig machen und erspart dir damit ein überflüssiges Gerät und das Management dafür !

Das zentrale Filtern der Werbung und Malware im gesamten Netz kann auch ein Pi-Hole erledigen.

In sofern solltest du einen Tausch des Switches besser überdenken. Würde ich nicht machen... Wenn die Ports nicht reichen kannst du auch über einen LAG einen kleineren z.B. Cisco SG220 an den ICX anschliessen der dir z.B. dann alle nicht PoE Ports bedient. Das wäre letzlich sinnvoller. Oder du tauschst ihn gegen einen 24 Port 7150. Letztlich deine Entscheidung....

Glasfaser Ports haben sie alle so das du dort auch deine Glasfaser Verbindungen terminieren kannst. Firewall Selbstbau ist absolut OK und macht auch Sinn, dann aber indem du damit die FritzBox entsorgst, denn die ist damit ja dann überflüssig.

1.) Ist Wumpe, VLAN IDs sind Schall und Rauch bzw. rein kosmetisch.

2.) Nein, besser nicht. Wenn du schon einen ICX hast ist das wenn du dir zu einem Lamborghini ein Dreirad kaufst. Ob das sinnig ist musst du selber entscheiden.

3.) siehe Punkt 1.)

4.) Für dich reicht ein APU-4 (siehe Tutorial) wenn du mehr Ports brauchst dann ggf. HIER nachsehen.

Der Switch ist in sofern perfekt als das er ein zentrales Management für das gesamte Netz ermöglicht. Der Unleashed manager der APs verwaltet also auch den Switch gleich mit.

Der zweite wichtige Punkt ist das der ICX eine Full Layer 3 Switch ist also Routing supportet. Das würde die Nutzung einer pfSense zum VLAN Routing völlig überflüssig machen und erspart dir damit ein überflüssiges Gerät und das Management dafür !

Das zentrale Filtern der Werbung und Malware im gesamten Netz kann auch ein Pi-Hole erledigen.

In sofern solltest du einen Tausch des Switches besser überdenken. Würde ich nicht machen... Wenn die Ports nicht reichen kannst du auch über einen LAG einen kleineren z.B. Cisco SG220 an den ICX anschliessen der dir z.B. dann alle nicht PoE Ports bedient. Das wäre letzlich sinnvoller. Oder du tauschst ihn gegen einen 24 Port 7150. Letztlich deine Entscheidung....

Glasfaser Ports haben sie alle so das du dort auch deine Glasfaser Verbindungen terminieren kannst. Firewall Selbstbau ist absolut OK und macht auch Sinn, dann aber indem du damit die FritzBox entsorgst, denn die ist damit ja dann überflüssig.

1.) Ist Wumpe, VLAN IDs sind Schall und Rauch bzw. rein kosmetisch.

2.) Nein, besser nicht. Wenn du schon einen ICX hast ist das wenn du dir zu einem Lamborghini ein Dreirad kaufst. Ob das sinnig ist musst du selber entscheiden.

3.) siehe Punkt 1.)

4.) Für dich reicht ein APU-4 (siehe Tutorial) wenn du mehr Ports brauchst dann ggf. HIER nachsehen.

DPI für 100 und mehr MBit?

Wie hast Du dir das mit ner pfsense vorgestellt?

Wie hast Du dir das mit ner pfsense vorgestellt?

Zitat von @aqui:

dann aber indem du damit die FritzBox entsorgst, denn die ist damit ja dann überflüssig.

dann aber indem du damit die FritzBox entsorgst, denn die ist damit ja dann überflüssig.

Ist sie nicht, da hier die Telefone angeschlossen sind. Aber man kann ja die pfsense als Exposed Host einsetzen und dann, als Beispiel, zumindest im Haus, das WLAN der Fritte als Gast WLAN nutzen.

Oder gleich eine echte Telefonanlage.

🖖

Die FB kann man dann aber besser als reine VoIP Anlage im internen Netz nutzen wenn man sie wegen der Telefonie nicht ersetzen will. Allemal besser als in einer Kaskade mit doppeltem NAT und Firewalling. Da reicht dann ein übliches NUR Modem an der Firewall.

Sofern man es denn überhaupt will. Die FB mit dem ICX als Layer 3 Switch mit entsprechenden ACLs reicht ja auch allemal in einem Heimnetz. Aber alles wie immer Ansichts- und Geschmackssache. 😉

Sofern man es denn überhaupt will. Die FB mit dem ICX als Layer 3 Switch mit entsprechenden ACLs reicht ja auch allemal in einem Heimnetz. Aber alles wie immer Ansichts- und Geschmackssache. 😉

Kann das ein Admin rückgängig machen?

Kannst DU selber als Threadowner machen: Wie kann ich einen Beitrag als gelöst markieren?FAQs lesen hilft wirklich.

Ich denke die Extende ACL´s sind genau das, was ich eventuell im pfsense eingestellt hätte.

Das ist absolut richtig !Welche Vorteile hätte in meinem Fall trotzdem die Verwendung von pfsense?

Du hättest eine Stateful Firewall. ACLs sind Prinzipien bedingt nicht stateful.VPN mit einer Synology ist keine gute Idee, denn dazu müsstest du ein Loch in deine Firewall oder den Router bohren und so immer ungeschützten Internet Traffic in interne LAN Segmente lassen. Es ist also nie eine gute Idee VPNs über interne Server zubetreiben. VPNs gehören immer in den Perimeter auf Router oder Firewall.

Ansonsten ist dein Plan Netzdesign oben ein Bilderbuch Design an dem es nichts mehr auszusetzen gibt. 😉

Oder der VPN-Server steht in einer DMZ hinter Router oder Firewall.

cu,

ipzipzap

Gestern habe ich erfolgreich auf FastIron 10.xxxx upgedated. Schöne neue Welt

Bedenke das die 10er Version nur noch als L3 Image daherkommt!! Du musst eine bestehende L2 Konfig also in einigen Teilen umstellen! Lesenswert dazu: Netzwerk Erweiterung und Überarbeitungb.) wäre die deutlich sinnvollere Option weil du beide Switches über eine Full-Stack Konfig stacken kannst und sie dann quasi als einen Switch verwalten kannst. Aber auch ohne Stack bleibst du so im gewohnten Umfeld.

Alternative wäre auch ein 7250 sofern der refurbished preiswerter zu bekommen ist. Wenn du keine Berühungsängste mit den 6430/50 Modellen hast auch die. Allerdings entfällt dann die Stacking Option durch den Modellunterschied.

Du solltest ggf. noch einmal deine SNMP Daten anonymisieren sofern sie das nicht sind.

Deine Konfig ist soweit OK. Alles richtig gemacht! 👍

Was dein "Problem 3" anbetrifft ist deine Frage bzw. Vorgehensweise leider etwas unklar.

Bedenke das wenn kein aktiver Port im VLAN 20 ist du das VLAN Interface 20 auch nicht pingen kannst. Ist auch irgendwie logisch, denn wenn es keinerlei aktive Geräte in so einem VLAN gibt ist das ganze VLAN ja inaktiv.

Deine Konfig ist soweit OK. Alles richtig gemacht! 👍

Was dein "Problem 3" anbetrifft ist deine Frage bzw. Vorgehensweise leider etwas unklar.

- Pingst du von einem Client im VLAN 20 oder aus einem anderen VLAN und welche Ziel IP pingst du?

- Du schreibst "anderes Gateway". Was genau ist damit gemeint? Ein anderer Router im VLAN 20? Ein anderer Router in einem der anderen VLANs?

Bedenke das wenn kein aktiver Port im VLAN 20 ist du das VLAN Interface 20 auch nicht pingen kannst. Ist auch irgendwie logisch, denn wenn es keinerlei aktive Geräte in so einem VLAN gibt ist das ganze VLAN ja inaktiv.

Wenn es das denn nun war als Lösung bitte nicht vergessen deinen Thread hier dann auch als erledigt zu schliessen!

Wie kann ich einen Beitrag als gelöst markieren?

Wie kann ich einen Beitrag als gelöst markieren?