Netzwerk Erweiterung und Überarbeitung

Netzwerk-Upgrade: Tipps und Optimierungen gesucht

Hallo zusammen,

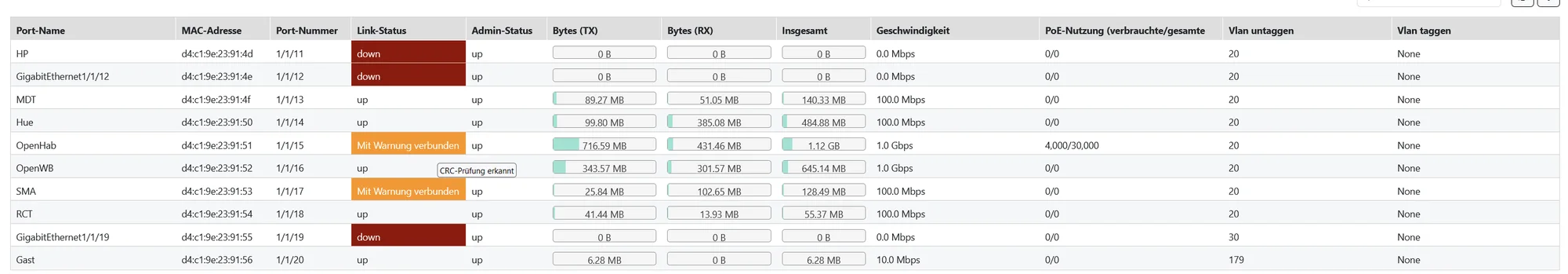

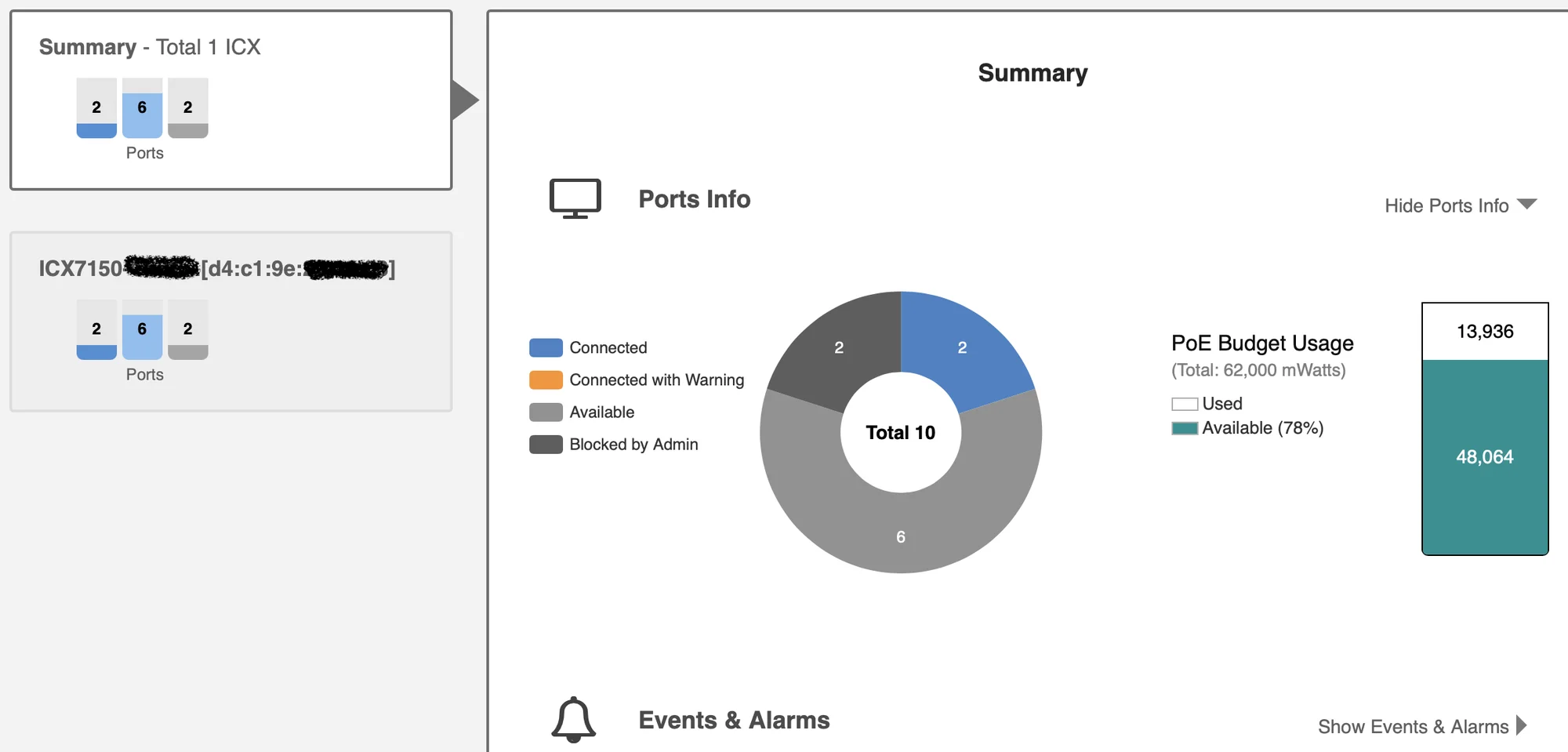

mein Heimnetzwerk wächst stetig, und die Ports an meinen aktuellen Cisco SG350 und SG300 reichen nicht mehr aus. Daher habe ich mir einen weiteren gebrauchten SG350 zugelegt und möchte die Gelegenheit nutzen, mein Netzwerk zu optimieren. Der kleine SG350-10MP und der SG300-20 sollen entfallen und nur noch der größere Cisco SG350-28MP soll verwendet werden.

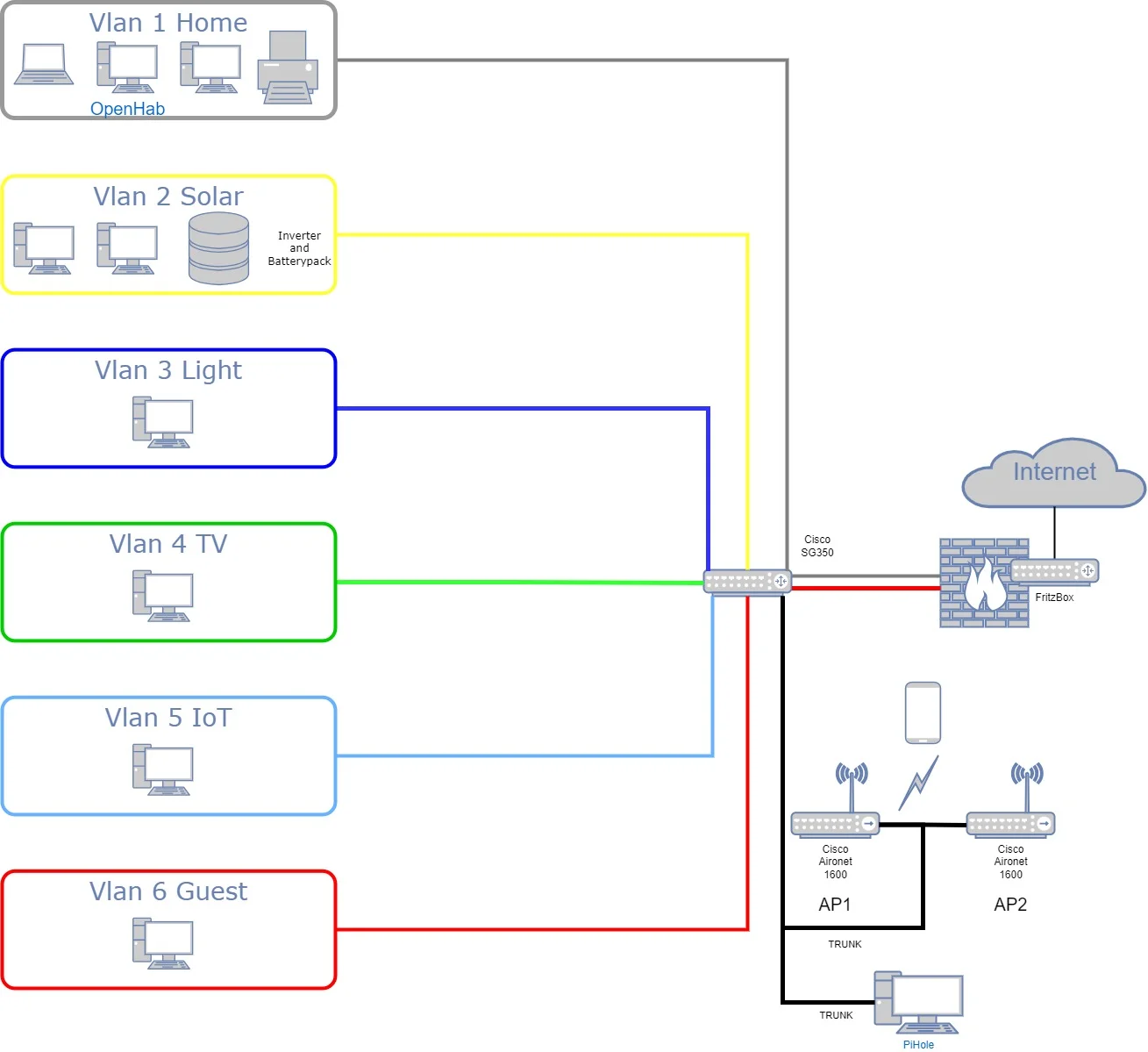

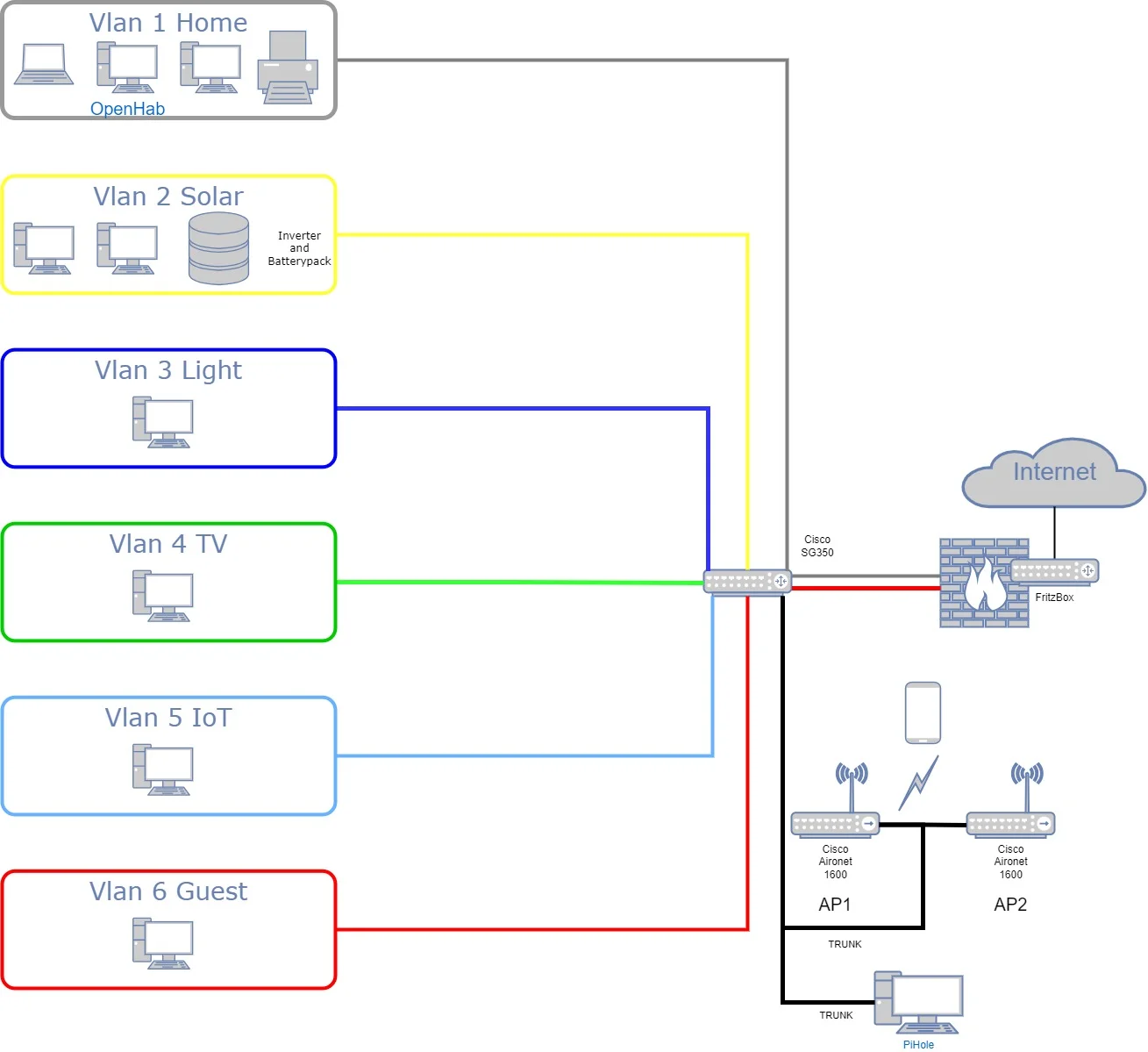

Aktuelle Konfiguration (siehe Bild im Anhang):

Internet: FritzBox mit zwei Verbindungen zum SG350 (Router):

Vlan1 (Home)

Vlan5 (Guest)

Switch: Der Cisco SG350 verwaltet die Vlans 2–5 und fungiert als DHCP-Server.

DNS: Alle DNS-Anfragen außer für das Guest-Vlan laufen über ein Pi-hole.

ACLs: Derzeit sind keine Regeln eingerichtet.

Geplante Funktionen / Überlegungen:

Zugriff vom Vlan1 (Home) auf das AppleTV und Cloud Vlan4 (Multicast-TV?).

Voller Zugriff für OpenHAB auf alle Vlans.

Einrichtung eines RADIUS-Servers zur dynamischen Vlan-Port-Zuweisung (statt statischer Konfiguration).

Sinnvolle ACL-Regeln für mehr Sicherheit.

Vlan1 (Home) ggf. von der FritzBox trennen – macht das in meinem Fall Sinn?

Weitere Überlegungen:

Soll ich ein separates Vlan für die Kinder einrichten?

Macht es Sinn, Drucker in ein eigenes Vlan zu packen, das für alle zugänglich ist?

Welche Vorschläge habt ihr für neue Access Points? Meine Cisco Aironet stoßen langsam an ihre Grenzen (max. 200 Mbps).

Ich bin offen für Vorschläge, wie ich mein Netzwerk sicherer und effizienter gestalten kann. Über eine Diskussion und eure Unterstützung bei der Umsetzung würde ich mich sehr freuen!

Vielen Dank und viele Grüße

Julian

Hallo zusammen,

mein Heimnetzwerk wächst stetig, und die Ports an meinen aktuellen Cisco SG350 und SG300 reichen nicht mehr aus. Daher habe ich mir einen weiteren gebrauchten SG350 zugelegt und möchte die Gelegenheit nutzen, mein Netzwerk zu optimieren. Der kleine SG350-10MP und der SG300-20 sollen entfallen und nur noch der größere Cisco SG350-28MP soll verwendet werden.

Aktuelle Konfiguration (siehe Bild im Anhang):

Internet: FritzBox mit zwei Verbindungen zum SG350 (Router):

Vlan1 (Home)

Vlan5 (Guest)

Switch: Der Cisco SG350 verwaltet die Vlans 2–5 und fungiert als DHCP-Server.

DNS: Alle DNS-Anfragen außer für das Guest-Vlan laufen über ein Pi-hole.

ACLs: Derzeit sind keine Regeln eingerichtet.

Geplante Funktionen / Überlegungen:

Zugriff vom Vlan1 (Home) auf das AppleTV und Cloud Vlan4 (Multicast-TV?).

Voller Zugriff für OpenHAB auf alle Vlans.

Einrichtung eines RADIUS-Servers zur dynamischen Vlan-Port-Zuweisung (statt statischer Konfiguration).

Sinnvolle ACL-Regeln für mehr Sicherheit.

Vlan1 (Home) ggf. von der FritzBox trennen – macht das in meinem Fall Sinn?

Weitere Überlegungen:

Soll ich ein separates Vlan für die Kinder einrichten?

Macht es Sinn, Drucker in ein eigenes Vlan zu packen, das für alle zugänglich ist?

Welche Vorschläge habt ihr für neue Access Points? Meine Cisco Aironet stoßen langsam an ihre Grenzen (max. 200 Mbps).

Ich bin offen für Vorschläge, wie ich mein Netzwerk sicherer und effizienter gestalten kann. Über eine Diskussion und eure Unterstützung bei der Umsetzung würde ich mich sehr freuen!

Vielen Dank und viele Grüße

Julian

Bitte markiere auch die Kommentare, die zur Lösung des Beitrags beigetragen haben

Content-ID: 670038

Url: https://administrator.de/forum/netzwerk-erweiterung-und-ueberarbeitung-670038.html

Ausgedruckt am: 18.07.2025 um 00:07 Uhr

47 Kommentare

Neuester Kommentar

Soll ich ein separates Vlan für die Kinder einrichten? Macht es Sinn, Drucker in ein eigenes Vlan zu packen, das für alle zugänglich ist?

Wie soll das jemand externes beurteilen? Was bezweckst Du damit?Welche Vorschläge habt ihr für neue Access Points? Meine Cisco Aironet stoßen langsam an ihre Grenzen (max. 200 Mbps).

Wasn das für ne Aussage? 200 Mbit am Client? Im Garten? Neben dem AP? Und wofür willst Du wie viel mehr?! Oder gehts nur um große Zahlen? Imho machen Updates aktuell doch max. bzgl Latenzen Sinn – und das muss sich im Setup vor Ort auch erst erweisen.Ich halte diese übermäßige Aufteilung von Netzwerken (iot, Strom, Solar, TV …) im Homebereich ja sowieso für „Gschaftlhuberei“, Fluchtreflex oder Großmachtphantasie einiger Familienväter 😏

Auf Grund von WAF, haste vermutlich global die mdns-Reflektoren aktiviert?

Mir erschließt sich halt der Mehrwert so gar nicht, wenn ich davor ne Fritze sehe, die mir diese vLANs nicht mal theoretisch mit dedizierten Firewalls absichern könnte!? Macht das bei Dir der Switch? Oder wie muss ich mir das vorstellen?

Moin,

das ist immer eine Frage die andere Dir nicht beantworten können. Da Du bist der Admin und Du bestimmst die Regeln.

Wie @Visucius geschrieben hat würde ich würde ich den ganzen Smarthome und Media Kram in ein VLAN packen.

Du hast doch den PiHole damit kannst DU doch die Rechner von Deinen Kinder gut einrichten was Sie dürfen und was nicht.

Hier könntest Du ja auch noch die Zugriff verfeinern.

Gibt doch ein tollen Spruch:

so viel wie möglich so wenig wie nötig

Den solltest Du Dir immer vor den Augen halten.

Gruß

das ist immer eine Frage die andere Dir nicht beantworten können. Da Du bist der Admin und Du bestimmst die Regeln.

Wie @Visucius geschrieben hat würde ich würde ich den ganzen Smarthome und Media Kram in ein VLAN packen.

Soll ich ein separates Vlan für die Kinder einrichten?

Du hast doch den PiHole damit kannst DU doch die Rechner von Deinen Kinder gut einrichten was Sie dürfen und was nicht.

Sinnvolle ACL-Regeln für mehr Sicherheit.

Hier könntest Du ja auch noch die Zugriff verfeinern.

Gibt doch ein tollen Spruch:

so viel wie möglich so wenig wie nötig

Den solltest Du Dir immer vor den Augen halten.

Gruß

die mir diese vLANs nicht mal theoretisch mit dedizierten Firewalls absichern könnte!?

Das erledigt ja sein neuer Cisco350er mit Accesslisten! In Summe ein klassisches VLAN Konzept an dem es nichts auszusetzen gibt. Den geplanten Radius Server kann man problemlos mit auf den PiHole / Adguard legen.

Wieviel Segmentierung letztlich möglich und nötig ist muss der TO anhand seiner eigenen Security Policy entscheiden.

ACLs: Derzeit sind keine Regeln eingerichtet.

Was nicht ist kann ja beim TO noch werden...! 😉wie ich gewisse Cli(e)nts stärker einschränken kann.

Das machst du ganz einfach über deine geplante Segmentierung und indem du die Accesslisten am L3 Switch in Bezug auf DNS für diese Clients customized.Idealer wäre der Adguard Home, der das zusätzlich über sein GUI kann. Zusätzlich hat er eine deutlich bessere Blocking Option in seinem GUI für Schnüffelapps wie Facebook & Co. On Top bietet er verschlüsseltes DNS mit DoT oder DoH für seine Uplink DNS was der PiHole gar nicht kann. Es lohnt also der Blick über den Tellerrand!

Der DNS Filter darf dazu natürlich keinen Trunk nutzen sondern sollte im Uplink Netz zur Fritte liegen. Dort kommt ja sämtlicher Traffic von allen VLANs "vorbei" bei einem klassischen L3 Konzept wie du es planst.

vom Radius den der Cisco zu Verfügung stellt?

Wäre dann ideal, denn der erspart dir ein dann überflüssiges zusätzliches Gerät. lassen sich leider nicht über eine WEB GUI Parametrieren.

Das ist so nicht richtig. Es macht ggf. aber dennoch Sinn, wenn du eh umstrukturierst, diese auch gleich durch 2 mal Cisco 3702l zu ersetzen, die einigermaßen aktuelle Standards supporten und auch ein WebGUI haben. Es gibt sie für kleines Geld auf den einschlägigen Plattformen. Du bleibst bei Cisco und ein hiesiges Tutorial erklärt dir haarklein wie man sie im Heimnetz handhabt. 😉Eine bessere Alternative wäre ggf. HIER Da müsstest du aber auf Cisco verzichten, gewinnst aber ein zentralisiertes WLAN Management. 😉

Naja, trenne doch erstmal die Netze? Nen halbes Dutzend vLANs alleine sind ja (üblicher Weise) kein Selbstzweck! Der Trick von sowas ist ja, dass Du einzelne Geräte oder einzelne Gruppen von Geräten entweder voneinander trennst und/oder ihnen den Zugang zum pösen Internet verbieten willst. Erst dann wird ja erst irgendwas "sicherer" – Dein erklärtes Ziel. Mit allen Konsequenzen für Bequemlichkeit und Haussegen.

Ohne ACLs (bzw. Firewall) kann doch jedes Gerät jedes andere Gerät in allen vLANs über IP ansprechen und jedes Gerät ungeprüft nach Hause telefonieren?! Und auch mit dem Adguard/Pihole kannste max. die DNS-Abfragen blocken.

Oder habe ich da jetzt was übersehen? Und vermutlich wirst Du dann erstmal umgruppieren, weil der Verwaltungsaufwand sonst übermäßig ansteigt.

Ich würde mir übrigens nicht die Cisco sondern eher die Ruckus z.B. R350 ansehen. Wifi können die bestimmt nicht schlechter als die Cisco aber vor allem ist das Webinterface und die integrierte Controllerfunktion in so nem 2er Setup ein Träumchen. Der Vorgänger baut auch extremst kompakt und gefällig – was im heimischen Umfeld bestimmt kein Nachteil ist. Den kannste Dir aktuell übrigens immer mal wieder recht günstig organisieren um das auszuprobieren (50 bis 70 EUR/Stck):

Ruckus R320 aktuell günstig

Ohne ACLs (bzw. Firewall) kann doch jedes Gerät jedes andere Gerät in allen vLANs über IP ansprechen und jedes Gerät ungeprüft nach Hause telefonieren?! Und auch mit dem Adguard/Pihole kannste max. die DNS-Abfragen blocken.

Oder habe ich da jetzt was übersehen? Und vermutlich wirst Du dann erstmal umgruppieren, weil der Verwaltungsaufwand sonst übermäßig ansteigt.

Ich würde mir übrigens nicht die Cisco sondern eher die Ruckus z.B. R350 ansehen. Wifi können die bestimmt nicht schlechter als die Cisco aber vor allem ist das Webinterface und die integrierte Controllerfunktion in so nem 2er Setup ein Träumchen. Der Vorgänger baut auch extremst kompakt und gefällig – was im heimischen Umfeld bestimmt kein Nachteil ist. Den kannste Dir aktuell übrigens immer mal wieder recht günstig organisieren um das auszuprobieren (50 bis 70 EUR/Stck):

Ruckus R320 aktuell günstig

Dieser müsste ja dann in das .99 Koppelnetzwerk.

Das wäre am intelligentesten wenn du zig Accesslisten im L3 Switch vermeiden willst.Zum Thema WLAN hat Kollege @Visucius ja schon alles gesagt.

youtube.com/watch?v=kqYLWkwrCUQ

Um Gottes Willen, 190 EUR für nen bald 10 Jahre alten Wifi-Standard? Für das gleiche Geld bekommste nen niegelnagelneuen Unifi 7Pro – auch wenn einige hier bei dem Vergleich Pusteln kriegen 😏

Also deutlicher als in den beiden Beiträgen kann ich es nun wirklich nicht schreiben: 50 bis 70 EUR Stück für den r320. Ja, es gibt auch Mondpreise – muss man halt mal etwas warten. Wie gesagt auch in den Kleinanzeigen. Man kann auch informiert werden, wenn etwas angeboten wird. Ist alles kein Hexenwerk. Vielleicht ist Vorweihnachten da auch nicht optimal.

R320 unterstützt ac Wave2:

notebookcheck.com/WLAN-So-profitieren-sie-von-schnellem-802-11ac ...

Ich kann bei sowas warten. Aber Du kannst ja schon mal sehen ob Du mit der Konfiguration zurecht kommst.

Also deutlicher als in den beiden Beiträgen kann ich es nun wirklich nicht schreiben: 50 bis 70 EUR Stück für den r320. Ja, es gibt auch Mondpreise – muss man halt mal etwas warten. Wie gesagt auch in den Kleinanzeigen. Man kann auch informiert werden, wenn etwas angeboten wird. Ist alles kein Hexenwerk. Vielleicht ist Vorweihnachten da auch nicht optimal.

R320 unterstützt ac Wave2:

notebookcheck.com/WLAN-So-profitieren-sie-von-schnellem-802-11ac ...

Ich kann bei sowas warten. Aber Du kannst ja schon mal sehen ob Du mit der Konfiguration zurecht kommst.

Dann versuche ich mich bei den erworbenen R310 mit der Konfiguration und dem Handling

Das ist ein Kinderspiel. Beachte das deine R310 mit der Unleashed Firmware geflasht sind bevor du sie konfigurierst.Bei Unleashed kaspern die APs automatisch einen aus der die zentrale Controller Funktion im WLAN übernimmt und dann dein WLAN zentral managed. In der Regel ist das der erste AP den du fertig konfiguriert ins Netz bringst. Den anderen steckst du dann einfach dazu und der holt sich dann automatisch seine Konfig vom Controller AP und fertig ist der Lack.

Die aktuellste Unleashed Firmware (200.7.10.202.145) für den R310 bekommst du mit einem Gastaccount im Ruckus Support Portal. Update Anleitungen gibt es zuhauf im Internet wie z.,B. hier. Sollte Unleashed schon drauf sein machst du lediglich ein Update über das GUI.

Das WLAN richtest du dann über das Unleashed GUI mit ein paar Mausklicks ein:

Ansonsten einfach hier fragen.

Gibt ja noch aktuellen Support und Firmware mit dem aktuellen 8er, 9er und 10er Release Train.

support.ruckuswireless.com/software

Der Cisco ist ein einfacher Switch aus deren abgekündigter SG SoHo Serie, der ICX aber ein full featured Premium Switch. Der Vergleich hinkt also so oder so schon. Äpfel und Birnen...

Wenn, dann müsstest du den ICX mit einem Cisco Catalyst 3xxx vergleichen denn der ICX ist ein Enterprise L3 Campus Switch.

Auch ein älterer, Scheckheft gewarteter AMG Mercedes ist technisch besser als ein Dacia Jahreswagen.

support.ruckuswireless.com/software

Der Cisco ist ein einfacher Switch aus deren abgekündigter SG SoHo Serie, der ICX aber ein full featured Premium Switch. Der Vergleich hinkt also so oder so schon. Äpfel und Birnen...

Wenn, dann müsstest du den ICX mit einem Cisco Catalyst 3xxx vergleichen denn der ICX ist ein Enterprise L3 Campus Switch.

Auch ein älterer, Scheckheft gewarteter AMG Mercedes ist technisch besser als ein Dacia Jahreswagen.

Wenn dies denn nun die Lösung war bitte dann nicht vergessen deinen Thread hier auf erledigt zu setzen!

Wie kann ich einen Beitrag als gelöst markieren?

Wie kann ich einen Beitrag als gelöst markieren?

Ob ich es richtig gemacht habe, dass "Gast" Vlan noch auf dem GastPort der Fritte zu betreiben oder wie man dies korrekt anstellt.

Wie man das korrekt anstellt kannst du u.a. HIER genau nachlesen. Und weshalb der ICX zwar vom R550 erkannt wird aber als nicht verbunden markiert ist.

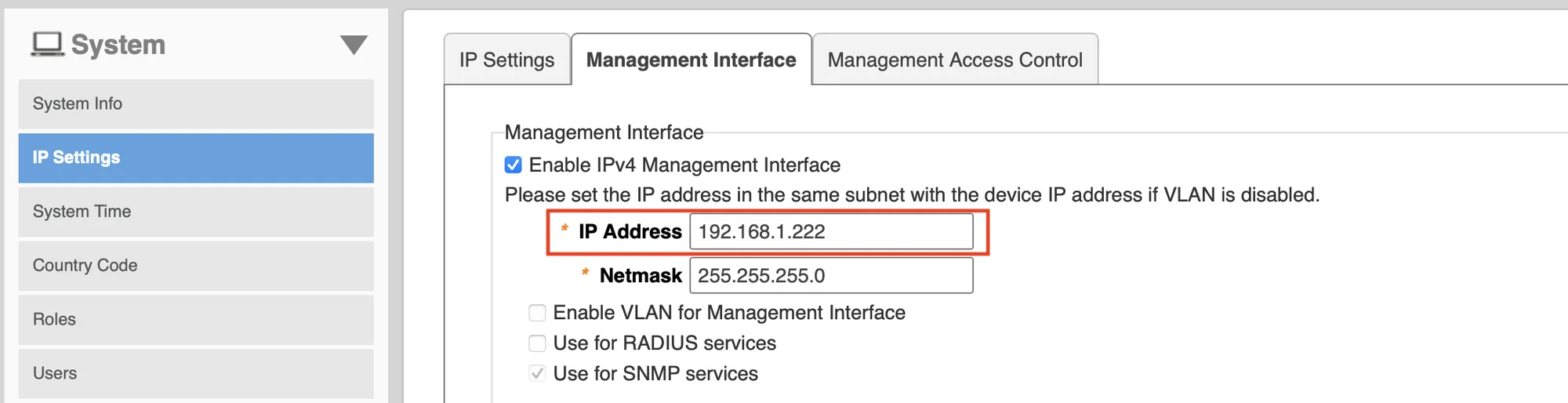

Du redest hier vermutlich nicht vom eigentlichen Switch CLI oder lokalem GUI sondern vom KlickiBunti Interface des Unleashed GUIs auf dem AP was auch die Switches mit verwaltet, oder?? 🤔Hier gibt es ein paar Dinge zu beachten:

- Wenn du den Switch im Unleashed GUI hinzufügst musst du einen Admin Namen und Passwort definieren der mit dem von dir gesetzten auf dem Switch übereinstimmt. Das ist der den du mit username ... im Switch definierst!

aaa authentication web-server default local

aaa authentication login default local

username admin password Geheim123! <=== - Es ist sehr sinnvoll dem Unleashed Management eine virtuelle, feste IP zu geben. Die Member APs im Unleashed ziehen sich ja eine DHCP IP die dynmaisch ist und wechseln kann. Deshalb ist es sinnvoll immer eine feste, virtuelle IP im Management Netz zu definieren unter dem das Unleashed WLAN Management zu erreichen ist, egal welche dynamischen DHCP IPs die APs haben! ⚠️ 👉🏽 Diese IP darf nicht im Bereich eines DHCP Pools liegen!!!

- Stelle sicher das du vom Switch diese Unleashed IP pingen kannst und vice versa! Auf dem Switch sind zusätzlich folgende Konfigs zu machen wenn nicht schon geschehen:

logging host 192.168.1.222 udp-port 6514

manager registrar

manager port-list 987 Siehe zudem immer mit sh logg ins Switch Log!! Dort steht in der Regel sehr genau warum der Unleashed daran scheitert den Switch zu kontaktieren!

Dort sollte, wenn du alles richtig gemacht hast sollte sowas wie:

Jan 15 16:53:04:N:SSH Server session 1 received key-exchange

Bezgl. GastNetzwerk:

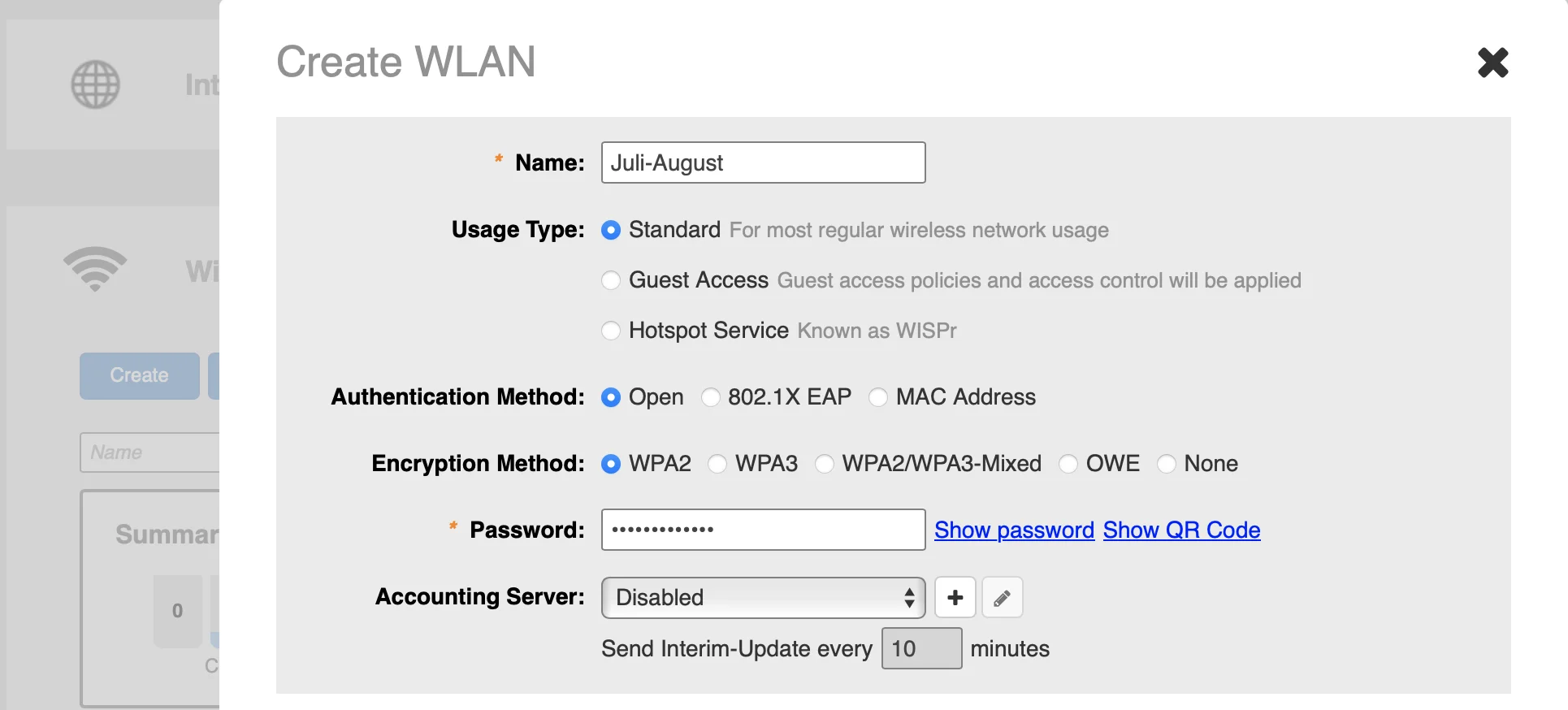

Ideal wäre eine Kombination aus beidem. - Das Gastnetzwerk von LAN 4 in das Gast VLAN legen wie HIER beschrieben.

- ⚠️ Dieses Gast-WLAN VLAN darf keine VLAN IP Adresse auf dem Switch haben so das das Gast VLAN physisch vollkommen getrennt bleibt.

- Captive Portal Funktion auf dem Unleashed für diese Gast SSID aktivien und das Gastnetz unverschlüsselt lassen.

- Gastnetz ist sowohl vom VLAN als auch routerseitig physisch vollkommen getrennt von deinem privaten Netz.

- Du musst über Einmalvoucher nicht jedem Gast ein überflüssiges Passwort mitteilen, was so oder so eine Passwort Nutzung ad absurdum führt. Alternativ kannst du "Dynamic Preshared Keys" (DPSK) nutzen im Gast WLAN wo du jedem Nutzer einen individuellen Key zuteilst.

- Du hast über die Gäste Voucher Funktion oder DPSKs deutlich feinere Möglichkeiten die Gastnutzung zu customizen.

So, die ACL Frage noch fast unterschlagen...

Die Frage ist WAS genau du für jedes VLAN erreichen willst? Das solltest du dir ggf. VORHER notieren und dann die ACL danach logisch erstellen

Wie gesagt: Notieren WAS erreicht werden soll und dann die ACL sinnvoll erstellen. Denke dabei an die 2 grundlegenden Filterregeln:

Die Frage ist WAS genau du für jedes VLAN erreichen willst? Das solltest du dir ggf. VORHER notieren und dann die ACL danach logisch erstellen

- Die erste ACL "VLAN30_TO_INTERNET" bzw deren Regelwerk ist wie alle ACL selbsterklärend:

- Clients im .30.0er Subnetz können einzig und allein den Zielhost .99.1 erreichen.

- Sämtlicher anderer Traffic der .30.0er Clients (außer natürlich im .30er VLAN untereinander) ist verboten.

- Die zweite ACL "VLAN30_ISOLATION" ist sinnfrei!

- Lokaler Layer 2 Traffic innerhalb eines VLANs wird hier an einem Routing Interface nie erfasst, weil der logischerweise gar nicht über ein Routing Interface geht weil er nirgendwo hin geroutet werden muss! Wie auch wenn er nur innerhalb des eigenen Netzes bleibt. Vergiss diese unsinnige ACL also, denn die greift nie weil dieser Traffic dort nie auftaucht.

- Die dritte ACL "BLOCK_OTHER_TO_VLAN30" ist ebenso Unsinn.

- Da du diese ACL Inbound (ip access-group BLOCK_OTHER_TO_VLAN30 in) definiert hast "sieht" sie logischerweise nur Traffic der VOM Netzwerkdraht IN das Routing Interface reinläuft. Ein Ruleset deny ip "any" 192.168.30.0 0.0.0.255 ist dann völlig sinnfrei, denn woher soll ein "any" kommen wenn dort ausschliesslich nur .30.x Traffic inbound eingehen kann?! Mit anderen Worten: Diese Regel greift nie und ist damit dann auch sinnfrei und überflüssig.

- 2 konsekutive ACLs auf einem Interface ist ebenso wenig sinnvoll, denn das Regelwerk kann man immer intelligent in einer ACL kumulieren.

Wie gesagt: Notieren WAS erreicht werden soll und dann die ACL sinnvoll erstellen. Denke dabei an die 2 grundlegenden Filterregeln:

- ACL am besten immer nur Inbound. Outboud ACLs sind weniger sicher weil dieser Traffic dann schon im Switch "drin" ist. Dazu kommt das Outbound ACLs in Switches immer Process Switched sind also über die Switch CPU gehen und diese belasten. Gilt auch wenn man die ACL mit einem Logging verknüpft um Missbrauch mitzuloggen.

- Es gilt: "First match wins"! Sprich bei einem ersten positiven Hit innerhalb des Regelwerkes wird der Rest nicht mehr weiter ausgeführt! Reihenfolge zählt also innerhalb einer ACL!

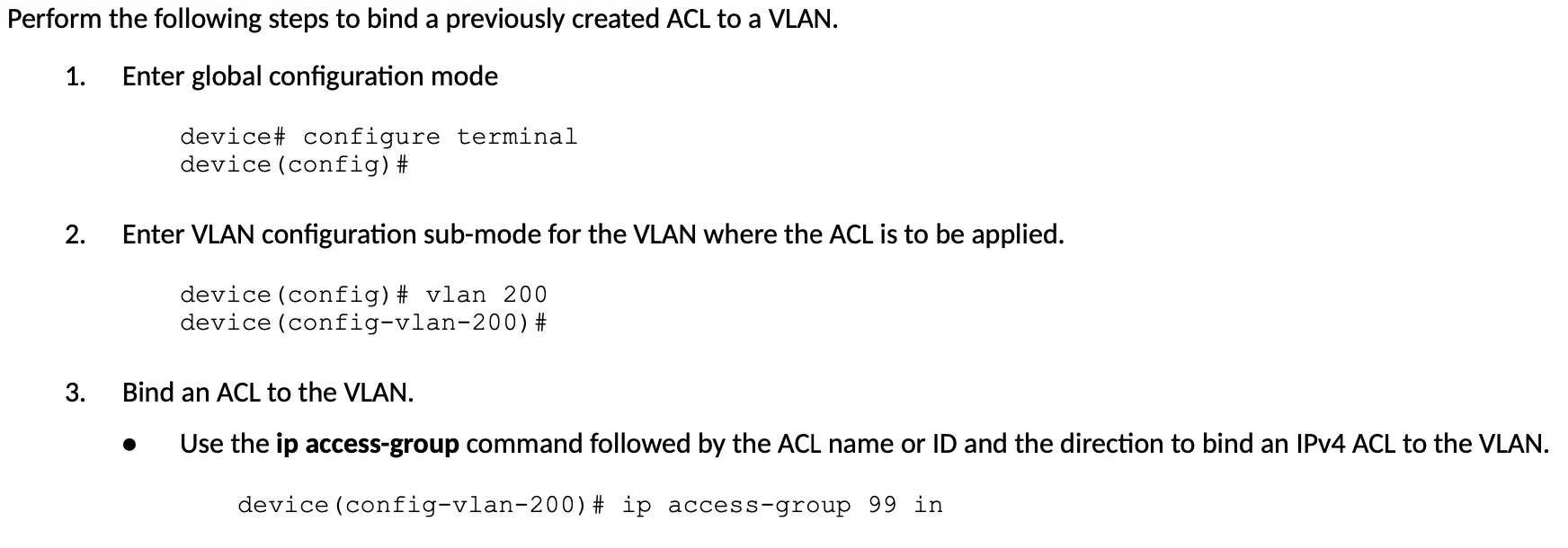

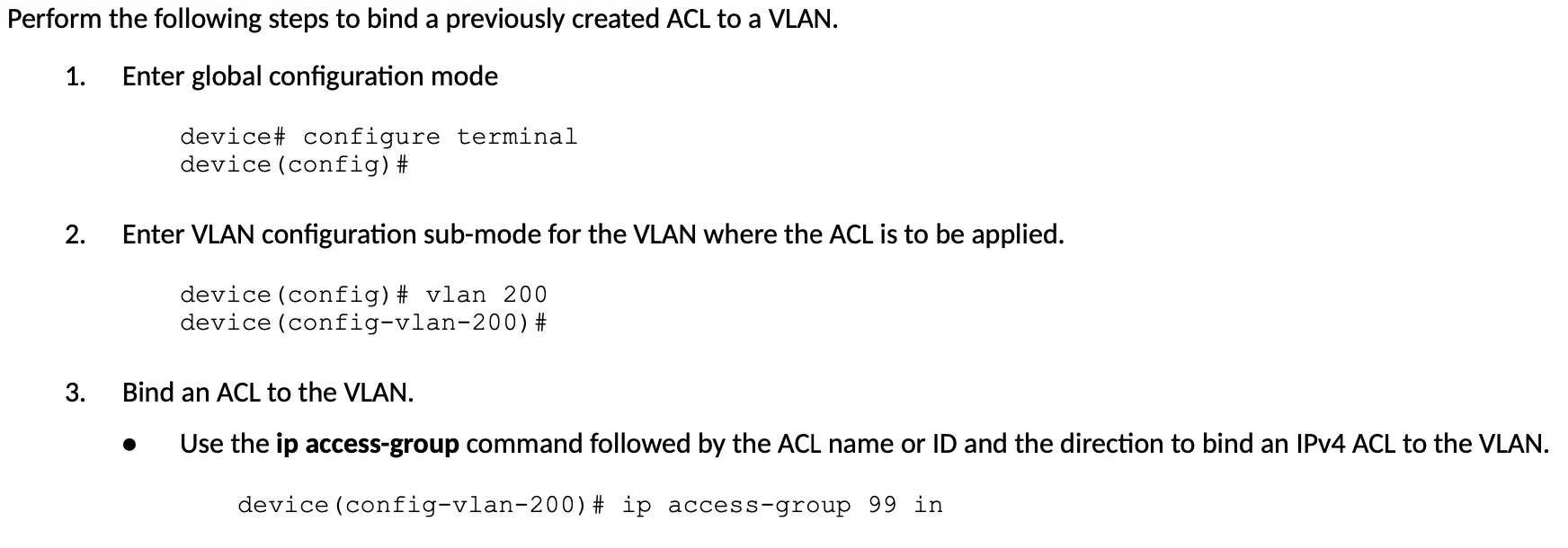

wie ich bei ICX 10.0.10 die RULE auf das ve30 anwenden kann.

Das ist doch kinderleicht und geht doch genau so wie du es oben schon selber geschildert hast! Interface auswählen und dort die ACL platzieren, fertisch.interface vlan 30

ip access-group <deine_acl> in <===Nebenbei:

Die alte Interface Bezeichnung "ve xy" wie man sie von den 8er Firmware Releases kennt gibt es bei der 10er Version nicht mehr. Dort heisst das alte "ve" nun vlan! (Genau wie bei Cisco

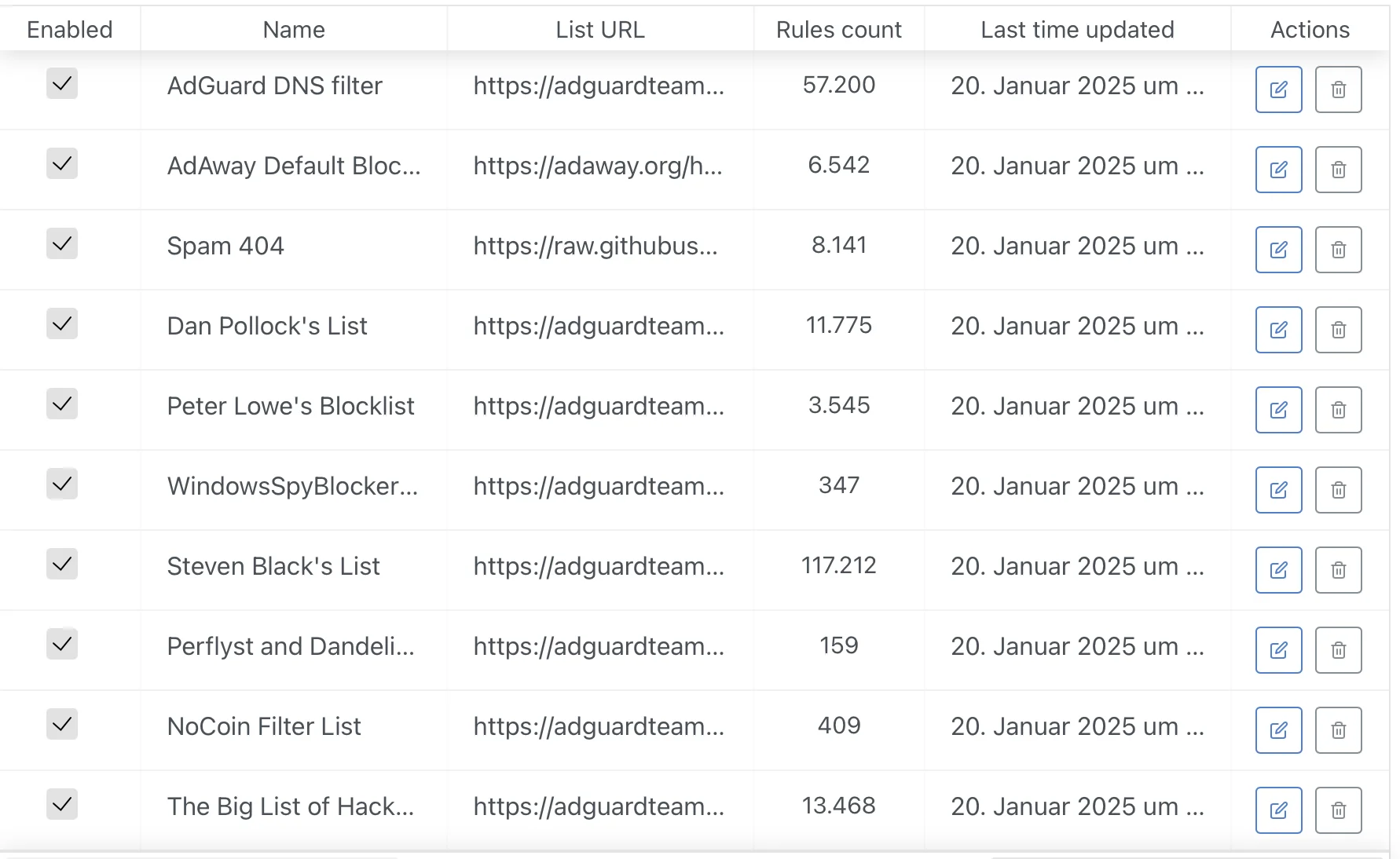

Gibt es hier eine Empfehlung welche Listen etc. ich nutzen sollte und was ggf. noch einzustellen ist.

Wichtig ist die von Steven Black und der Winblows Spy Blocker und in der App Blocking List solltes du alle .ru Dienste und die üblichen SchnüffelApps von Facebook und Co blocken. Ein Bild sagt mehr als 1000 Worte...

den Befehl IP access-group hab ich nicht unter int VE30 gefunden.

Den gibt es da aber auch wenn man die 8.0.95er Firmware nutzt. Natürlich nur auf dem L3 Image mit dem R im Firmware Namen. Das ve Interface taucht in der 8er Firmware nur auf wenn man über in der VLAN Definition ein router-interface ve x konfiguriert.

Wie bereits gesagt: All das entfällt bei einer 10er Firmware Version, da diese immer Layer 3 ist (gibt keine L2 Version mehr) und man das Router Interface nicht mehr extra definieren muss.

Was mach ich mit der Domainanfrage ruckuscontroller. …?

Diese DNS Anfrage senden die Ruckus WLAN Accesspoints automatisch aus um die IP Adresse des WLAN Controllers oder Controller AP herauszubekommen wenn sie nicht im gleichen Layer 2 Netz sind wie der WLAN Controller z.B. Virtual Smartzone.Das funktioniert nach folgendem Verfahren:

- AP lernt die Controller IP im gleichen L2 Netz durch Broadcasts des Controllers

- Alternativ kann man dem AP über den DHCP Server mit der Controller IP versorgen via Option 43.

- Bleiben die aus z.B. wenn der Controller in einem anderen IP Netz liegt und bekommt der AP die Controller IP nicht per DHCP sendet er als letzte Option einen DNS Request um den in der AP Firmware hardgecodeten Hostnamen ruckuscontroller in die Controller IP aufzulösen. In der Regel löst man das dann mit einem entsprechenden Eintrag im DNS Server oder auch mit statischen Hostnamen ala ip host ruckuscontroller.domain.internal 10.1.1.222 in einem Router oder L3 Switch sofern die ersten beiden Optionen versagen.

Ich bin auf der FW 10.0.10 unterwegs.

Hoffentlich dann auch mit dem aktuellen f Patch?!und bei mir schaut dies so aus:

Kann das sein das du in deiner Switch Grundkonfig noch gar kein VLAN 30 in der Layer 2 Konfig angelegt hast und Ports zugewiesen hast?Ohne ein VLAN 30 kann es ja logischerweise auch kein "VE 30" Router Interface geben?!

Bitte lade dir die aktuelle Doku für die 10er Firmware runter!!

support.ruckuswireless.com/documents/4478-fastiron-10-0-10-ga-so ...

Dort im fastiron-10010-securityguide.pdf steht es auf Seite 122 ff.

Die ACL Konfig wird in der 10er in der VLAN Definition vorgenommen und nicht direkt am Interface wie in der 8er und 9er SW!

Und sorry mit der L3 Interface Nomenklatur. Du hast natürlich Recht "ve" ist richtig. Hab zuviel mit einer Cisco Konfig verbracht... 🙈

Und sorry mit der L3 Interface Nomenklatur. Du hast natürlich Recht "ve" ist richtig. Hab zuviel mit einer Cisco Konfig verbracht... 🙈

support.ruckuswireless.com/documents/4478-fastiron-10-0-10-ga-so ...

Dort im fastiron-10010-securityguide.pdf steht es auf Seite 122 ff.

Die ACL Konfig wird in der 10er in der VLAN Definition vorgenommen und nicht direkt am Interface wie in der 8er und 9er SW!

mit der ACL bin ich noch nicht weitergekommen.

Solltest du auch zuerst immer weglassen und erst dann implemetieren wenn alles andere wirklich fehlerfrei funktioniert!Mein OpenHab kann nicht mehr mit ModbusTCP auf den SMA Wechslerichter zugreifen.

Liegen die zusammen in einem gemeinsamen Layer 2 VLAN ?Wenn nein, mit welchen Protokollen kommunizieren die?? Wenn das eine Broad- oder Multicast Kommunikation ist wird die prinzipbedingt NICHT bei gerouteten Segmenten übertragen da Router diese Pakete so ohne weiteres bekanntlich nicht weiterleiten.

Diese HAB Protokoll Information wäre also sehr hilfreich und WO in welchen Segmenten die beiden Komponenten arbeiten.

Die dazu aktuelle (anonymisierte) Switchkonfig wäre ebenso hilfreich.

Du hast zudem immer noch ein Konfig Fehler des Managements via Unleashed wie dir die "MGMT Agent: Switch Registrar Query Failure" Meldung ja deutlich zeigt.

Eine Beispiel ACL fürs VLAN 30 wo nur Internet Zugang erlaubt ist sähe z.B. so aus:

!

ip access-list extended InternetOnly

remark Nur Internet erlaubt

sequence 2 permit udp any eq 68 any eq 67

sequence 4 permit udp 192.168.30.0/24 host 192.168.178.1 eq 53

sequence 6 permit tcp 192.168.30.0/24 host 192.168.178.1 eq 53

sequence 10 deny ip 192.168.30.0/24 10.0.0.0/8

sequence 20 deny ip 192.168.30.0/24 172.16.0.0/12

sequence 30 deny ip 192.168.30.0/24 192.168.0.0/16

sequence 40 permit ip 192.168.30.0 0.0.0.255 any

!

vlan 30 name LimitHome by port

tagged ethe 1/1/1 to 1/1/4

untagged ethe 1/1/19 ethe 1/3/3

ip access-group InternetOnly in

spanning-tree

! - Seq2 = erlaubt DHCP Requests der Clients

- Seq4,6 = erlaubt DNS Requests der Clients

- Seq10,20,30 = verbietet alle Zugriffe auf alle lokalen RFC 1918 IP Netze

- Seq40 = erlaubt den Internet Zugang

liegen im gleichen Vlan 20

Dann ist ein Kommunikationsproblem technisch ausgeschlossen und in dem Falle dann auch völlig egal wie sie kommunizieren weil kein Router dazwischen ist.Gefährlich und fatal ist das du in einem Single Spannig Tree Umfeld einige VLANs mit und einige ohne Spanning Tree laufen lässt. Gerade auch das 20er!

Sowas ist eine gefährliche Quelle für Netzwerk Loops und ein NoGo. Eine saubere Spanning Tree Konfig sieht anders aus.

Desweiteren fehlt im VLAN 1 das Excluding der statischen Router IP so das dort eine Doppelvergabe droht!

Wie sollte die beste Config aussehen?

Beste Konfig für was?? STP?Durchgängig STP aktivieren natürlich. Nur das schützt vor Loops.

Ist mir grad auch spanisch weshalb das so unterschiedlich aktiv ist.

Weil DU es vergessen hast zu aktivieren...!DHCP Excluding in VLAN 1 auch korrigieren.

Solche grundlegenden Fauxpas' sollten dir aber beim Durchgehen der Konfig eigentlich schon auffallen. 🧐

IGMP Snooping global fehlt.

ip multicast passive

ip multicast version 3 clock summer-time

clock timezone europe CETOder doch noch was anderes falsch?

Nun passt das alles. 👍Was den Registrar Fehler anbetrifft:

docs.commscope.com/bundle/fastiron-08095-managementguide/page/GU ...

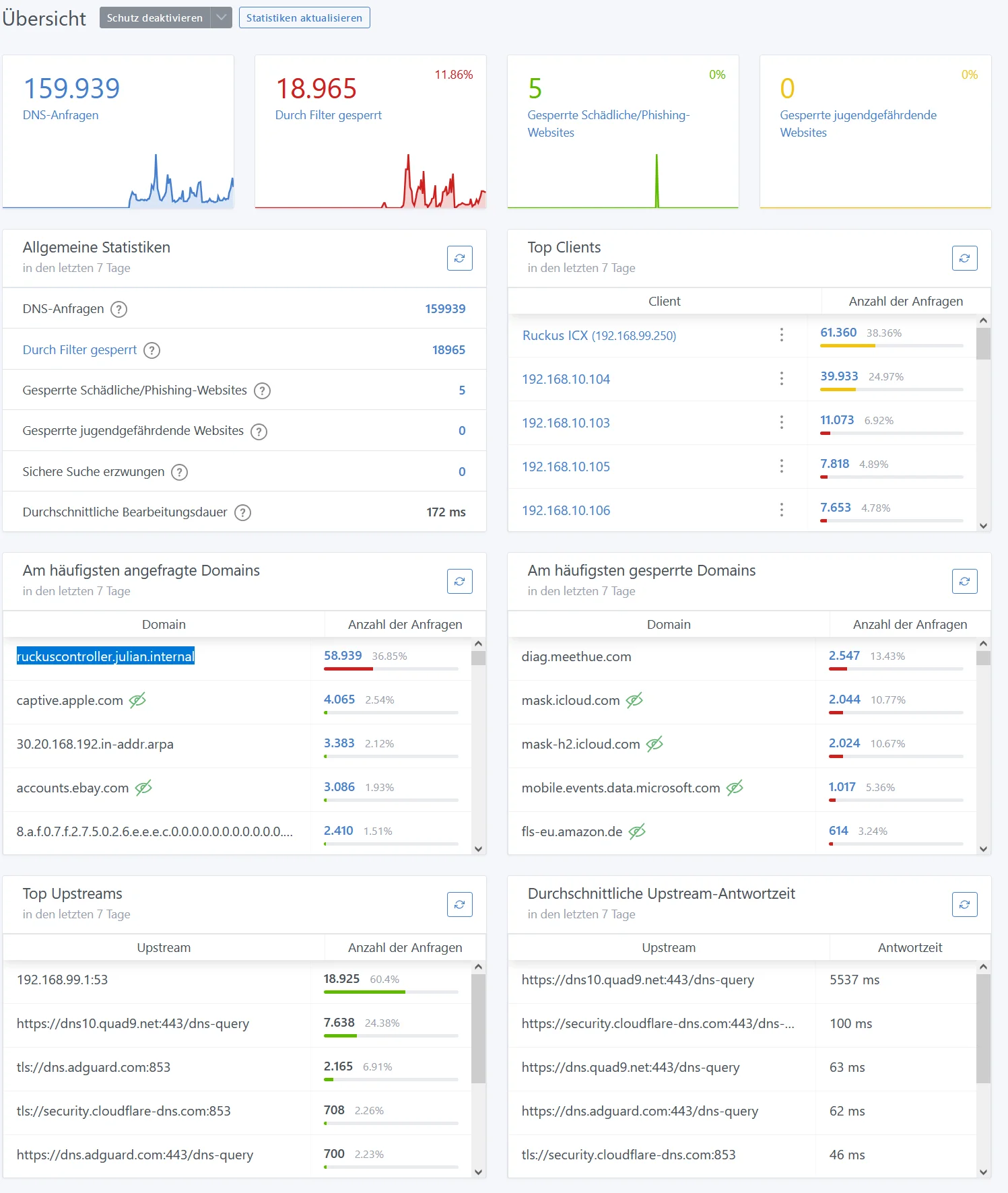

blöde Frage, aber gehen bei mir Anfragen am DNS AdGuard vorbei?

Blöde Fragen gibts doch nicht, nur blöde Antworten.Das kann sein das sie vorbeigehen wenn du dein DNS Setup falsch gemacht hast. Leider machst du dazu keine Angaben.

Nur so viel: DNS Statistiken von Clients können im Dashboard nur clientbezogen angezeigt werden wenn du den Adguard DNS direkt über den DHCP Server an die Clients propagierst.

Machst du es falsch und leitest die DHCP Requests einen Routers oder Firewall der als Caching DNS arbeitest an den Adguiard weiter "siehst" du logischerweise nur noch diesen Router oder Firewall aber keinerlei Client Statistiken mehr. Wie sollte das auch gehen wenn die den Adguard umgehen?!

Prüfe also diesbezüglich dein Setup...!

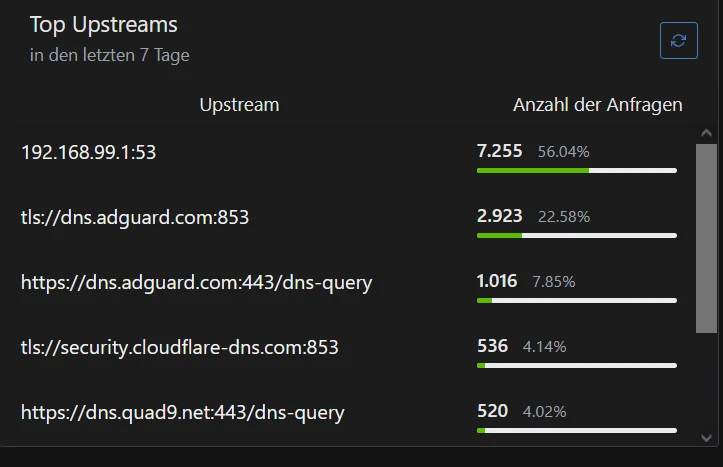

Dann hast du alles richtig gemacht!! Zu mindestens wenn der "Load-Balancing" Knopf bei mehrfachen Uplink DNS angehakt wird.

Warum du da unbedingt US amerikanische Anbieter am anderen Ende der Welt nimmst statt lokale vertrauenswürdige aus der EU die den DNS Prozess beschleunigen bleibt schleierhaft aber das muss ja letztlich jeder selber wissen.

Wichtig ist einzig nur das die Clients in den lokalen Netzen primär immer den Adguard als DNS haben. Das kannst du mit ipconfig -all und auch nslookup ja immer genau checken.

Ist das der Fall werden auf dem Adguard Dashboard auch immer alle Client Einzelstatistiken angezeigt.

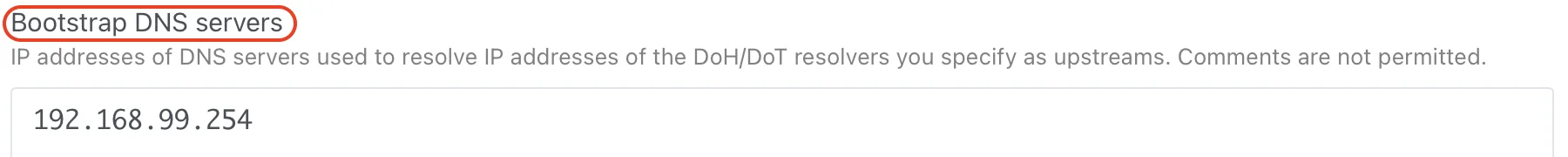

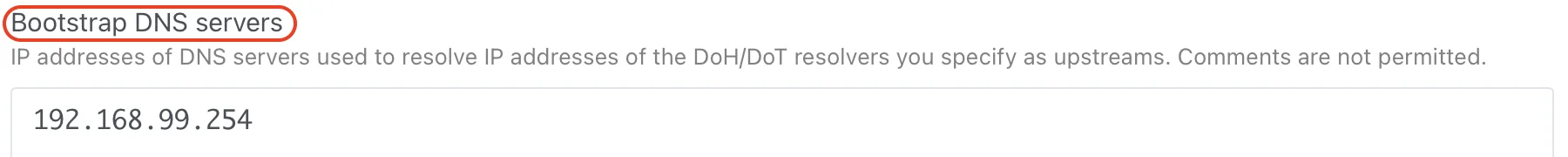

⚠️ Sehr wichtig ist allerdings das du in den DNS Settings den "Bootstrap DNS" Server richtig setzt!

Das ist der Server den Adguard selber benötigt um systemeigene DNS Requests aufzulösen z.B. seine Uplink DNS Serveradressen.

Idealerweise ist das immer die Fritzbox (bei dir dann die .99.1) die dann den Provider DNS nutzt. Dieser ist immer verfügbar.

Setzt man das nicht richtig kann es zu einem Henne Ei Problem kommen beim DNS.

Setzt man das nicht richtig kann es zu einem Henne Ei Problem kommen beim DNS.

Warum du da unbedingt US amerikanische Anbieter am anderen Ende der Welt nimmst statt lokale vertrauenswürdige aus der EU die den DNS Prozess beschleunigen bleibt schleierhaft aber das muss ja letztlich jeder selber wissen.

Wichtig ist einzig nur das die Clients in den lokalen Netzen primär immer den Adguard als DNS haben. Das kannst du mit ipconfig -all und auch nslookup ja immer genau checken.

Ist das der Fall werden auf dem Adguard Dashboard auch immer alle Client Einzelstatistiken angezeigt.

⚠️ Sehr wichtig ist allerdings das du in den DNS Settings den "Bootstrap DNS" Server richtig setzt!

Das ist der Server den Adguard selber benötigt um systemeigene DNS Requests aufzulösen z.B. seine Uplink DNS Serveradressen.

Idealerweise ist das immer die Fritzbox (bei dir dann die .99.1) die dann den Provider DNS nutzt. Dieser ist immer verfügbar.