Einrichtung Gast WLAN über VLAN ohne Funktion

Hallo zusammen,

ich habe mich von meiner Fritzbox getrennt und diese gegen eine OPNsense ersetzt.

Ich würde nun gerne mein Netzwerk in VLANs unterteilen.

Angefangen habe ich mit dem Gäste WLAN.

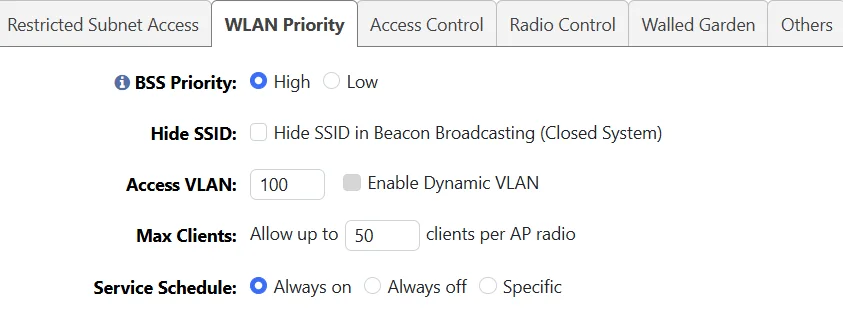

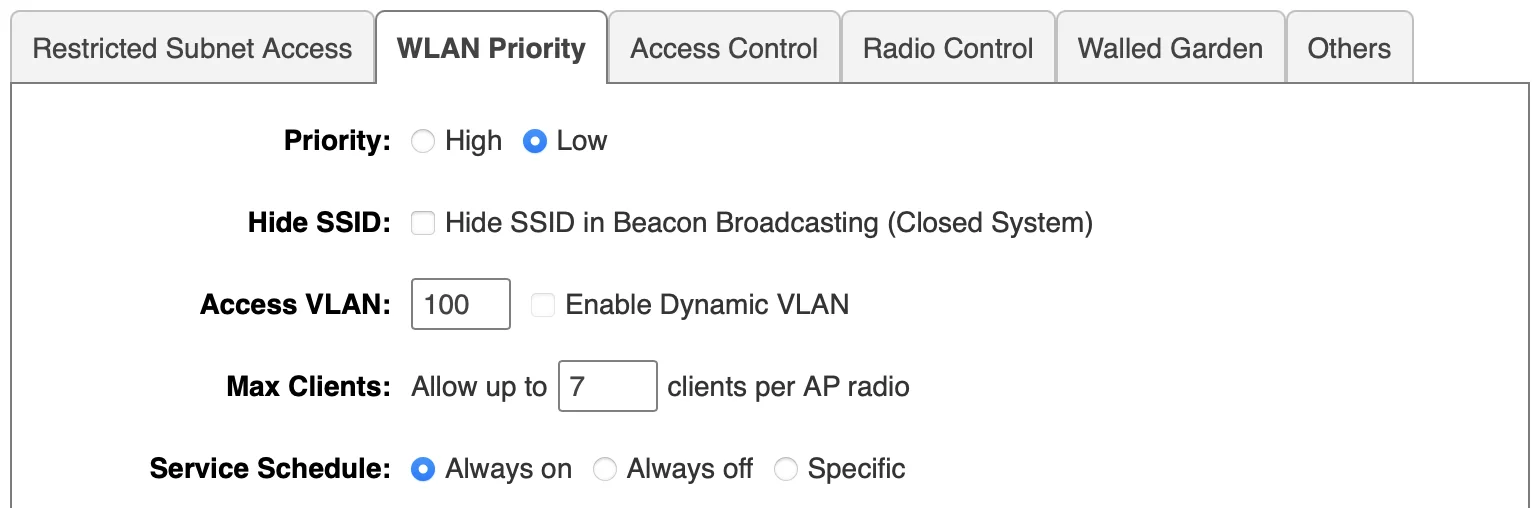

Im Ruckus AP (läuft unter dem Unleashed Controller) eine Gäste SSID eingerichtet und auch unter dem VLAN 1 gestestet. Alles funktioniert wie es soll. Also dann das VLAN auf 100 gesetzt.

Die Datenpakete müssen über 2 Switche (Cisco C1300) bis sie zur OPNsense kommen.

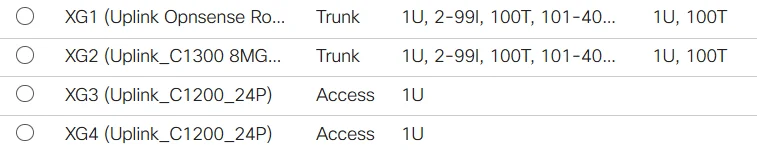

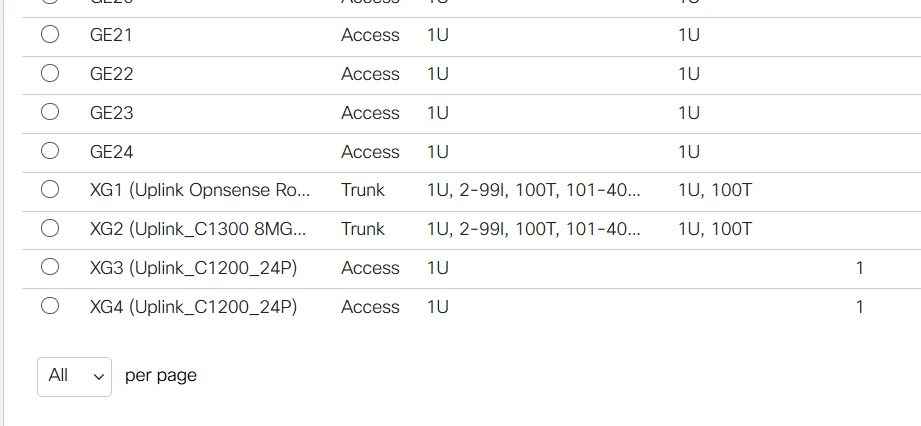

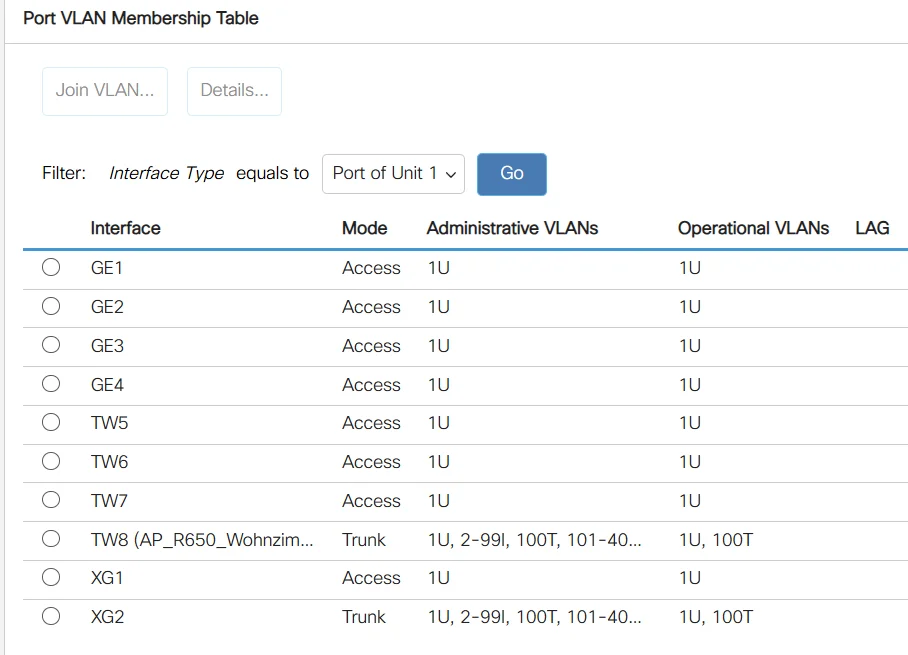

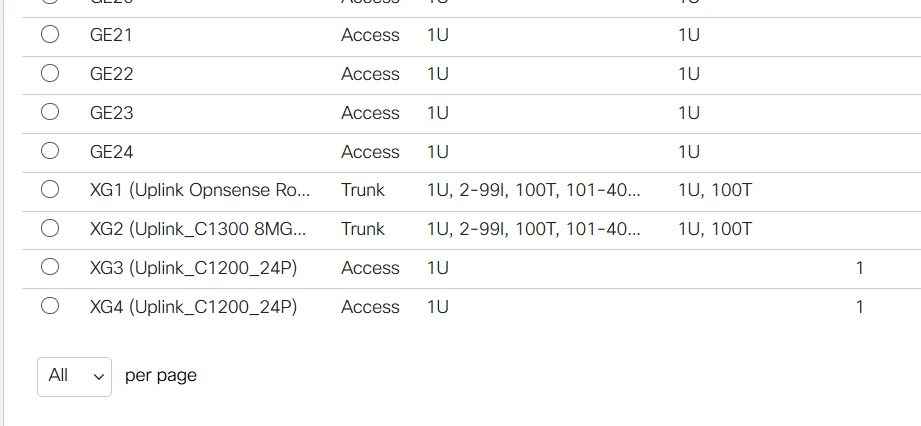

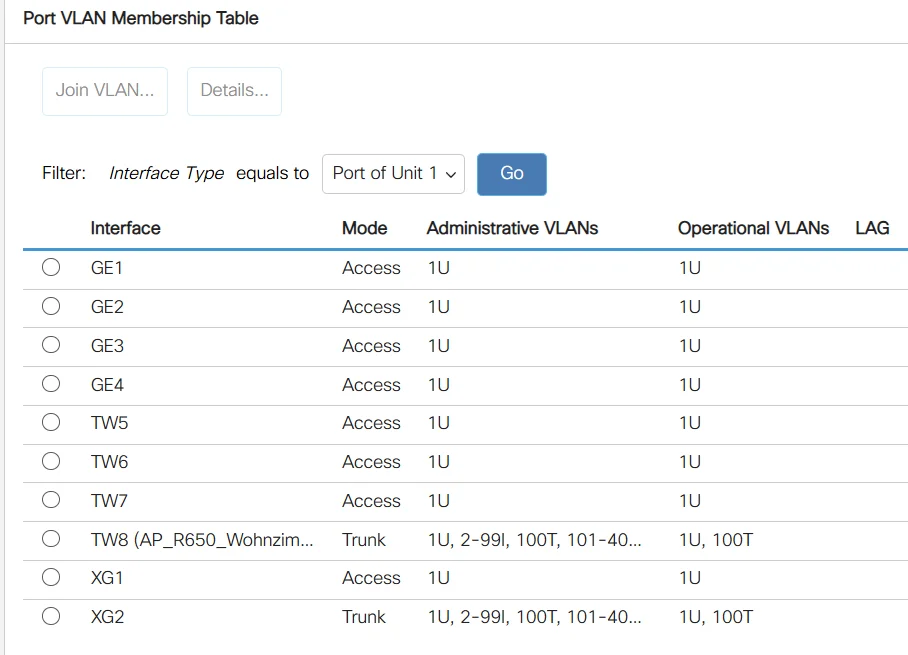

Also im ersten Switchen jeweils den Port des AP und den Uplink zum "Core" Switch auf Trunk gesetzt und VLAN1 Untagged sowie VLAN100 auf Tagged.

Ebenso im 2ten Switch.

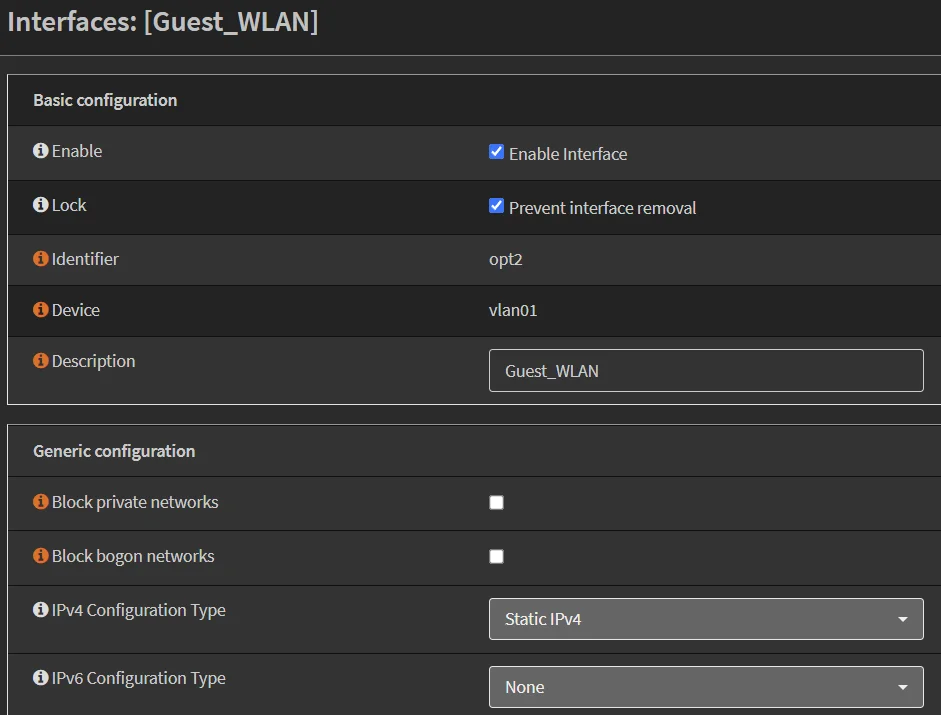

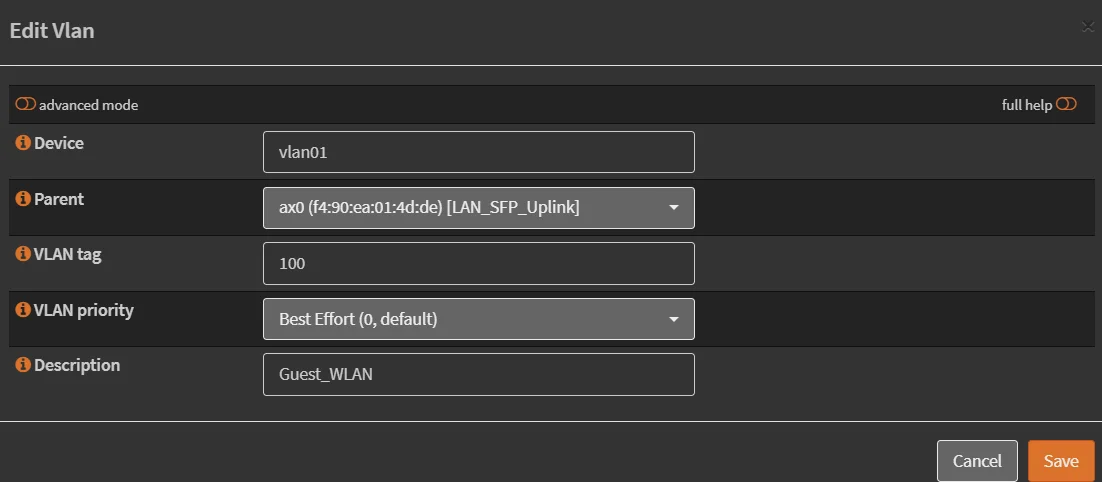

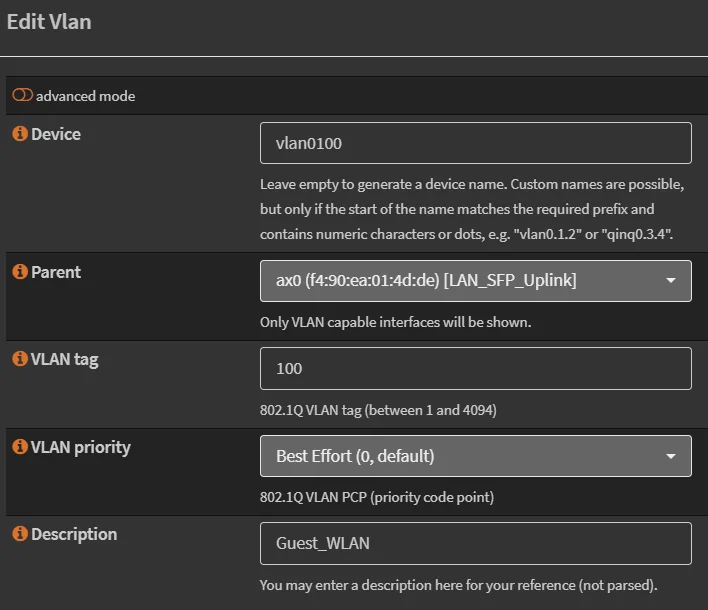

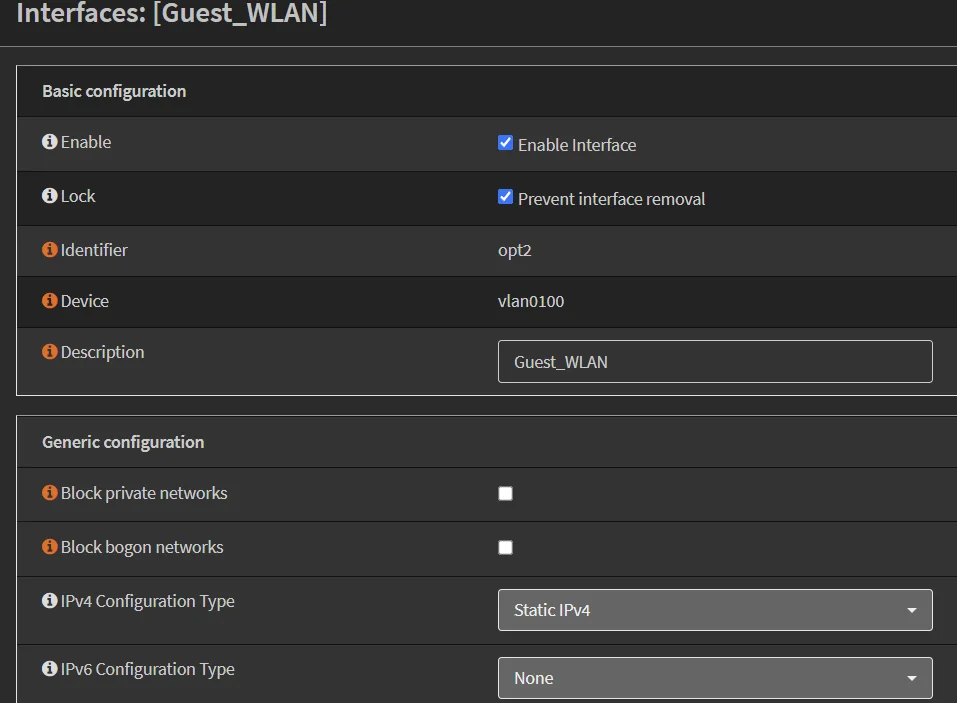

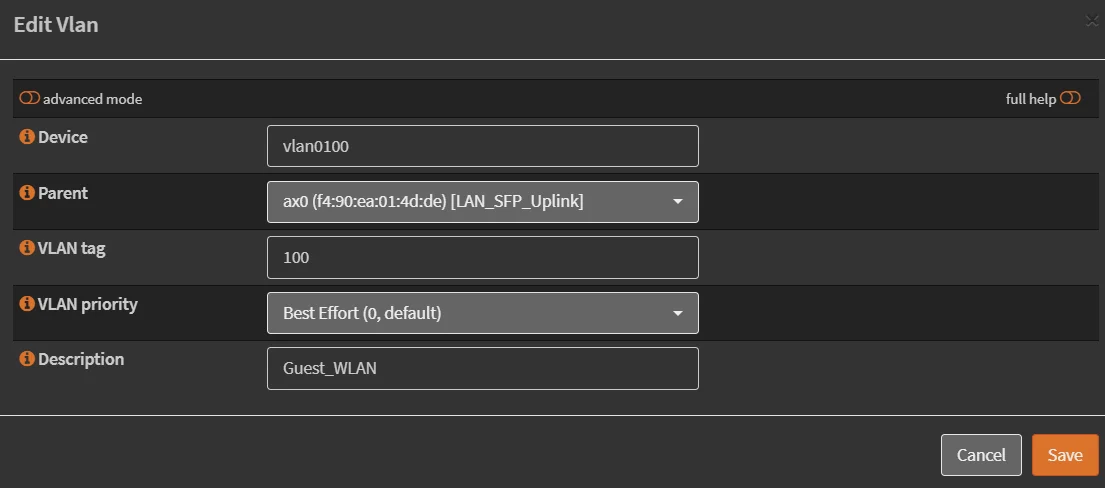

In der OPNsense auch das VLAN 100 angelegt und mit dem Parent Interface verknüpft.

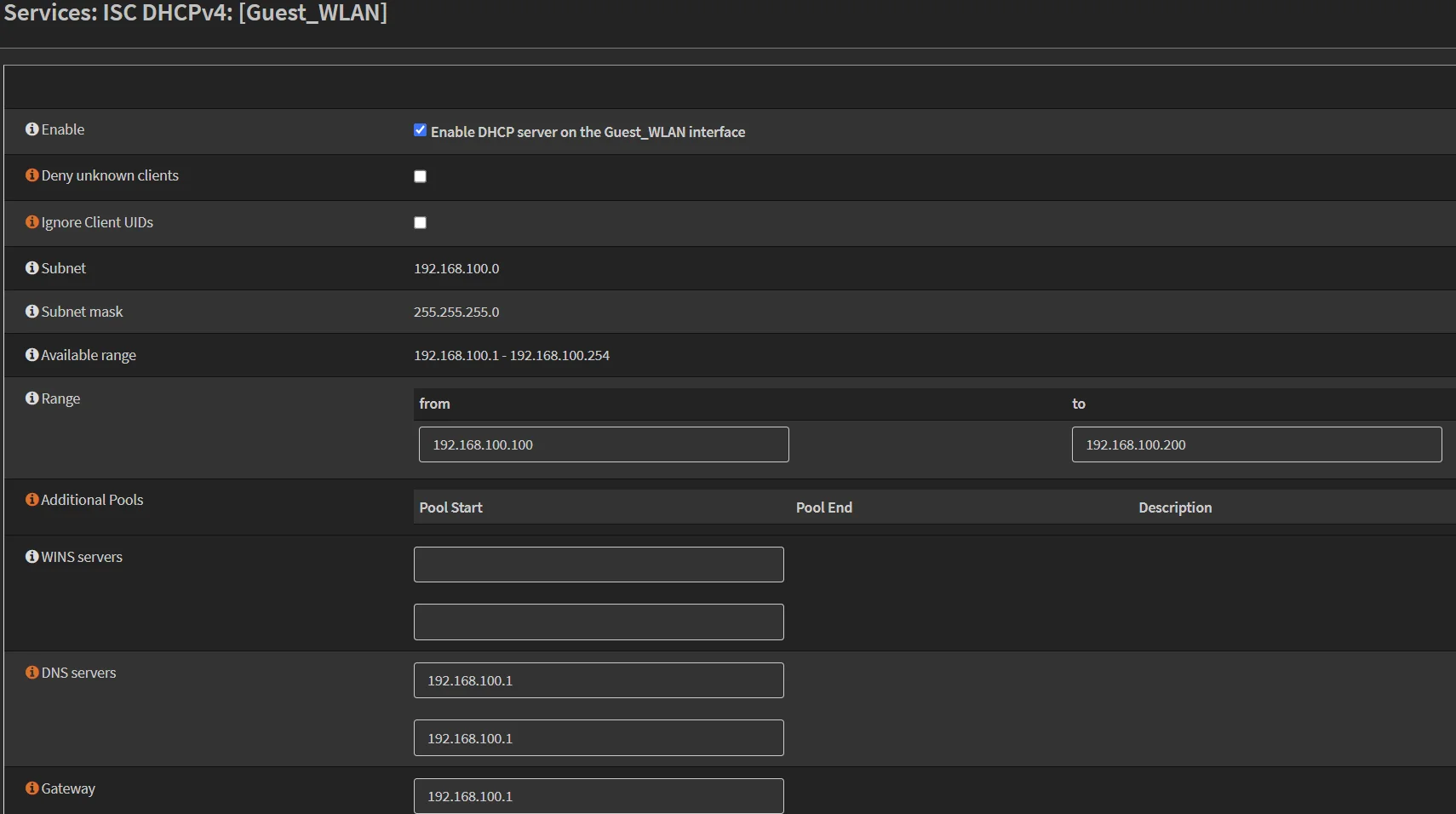

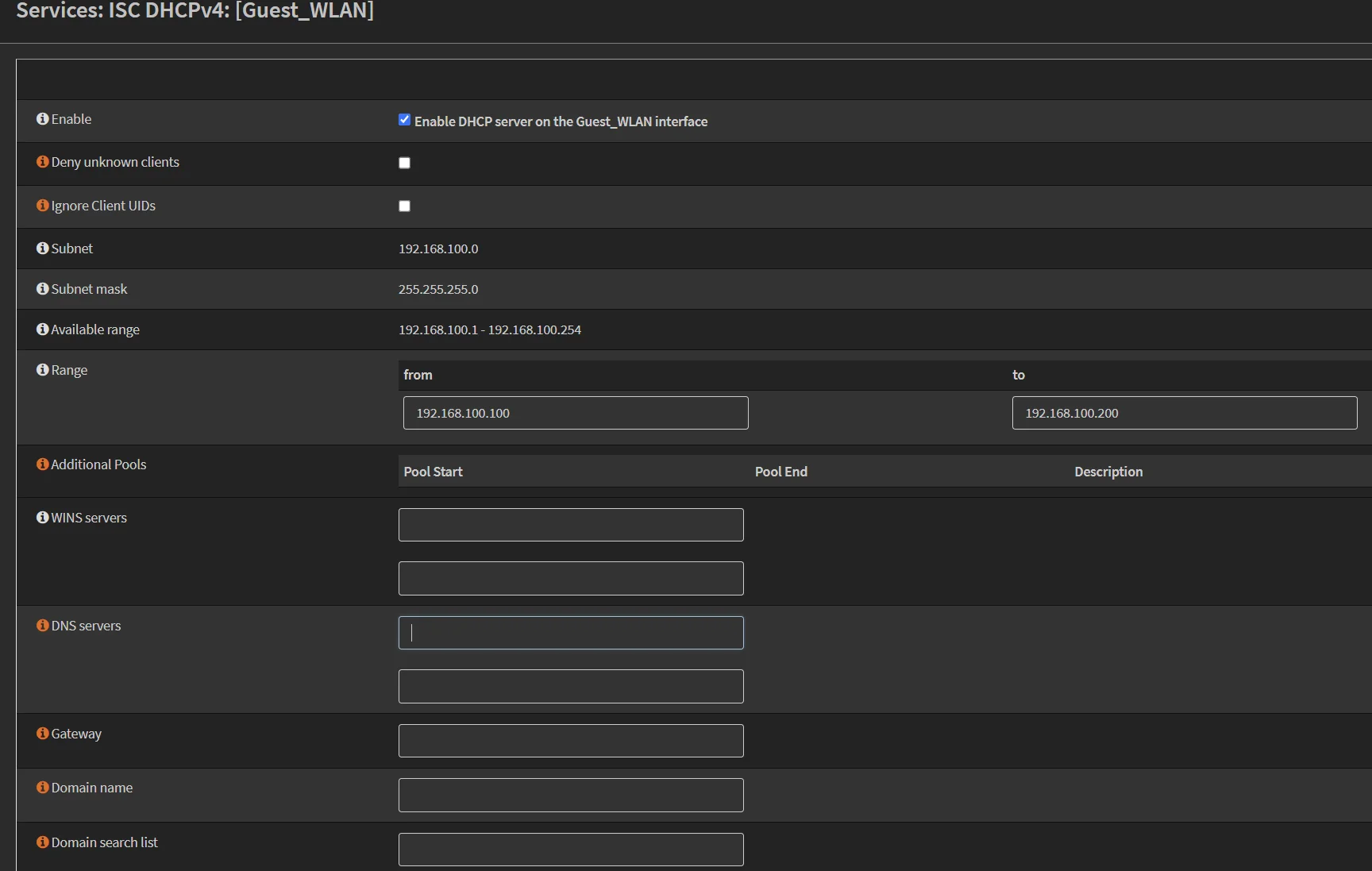

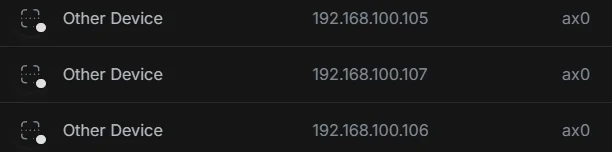

Dann den DHCP Server für das VLAN 100 mit dem Adressbereich 192.168.100.100-192.168.100.200.

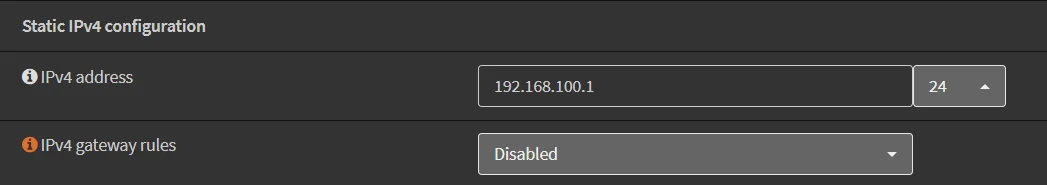

Das Interface hat die 192.168.100.1 statisch.

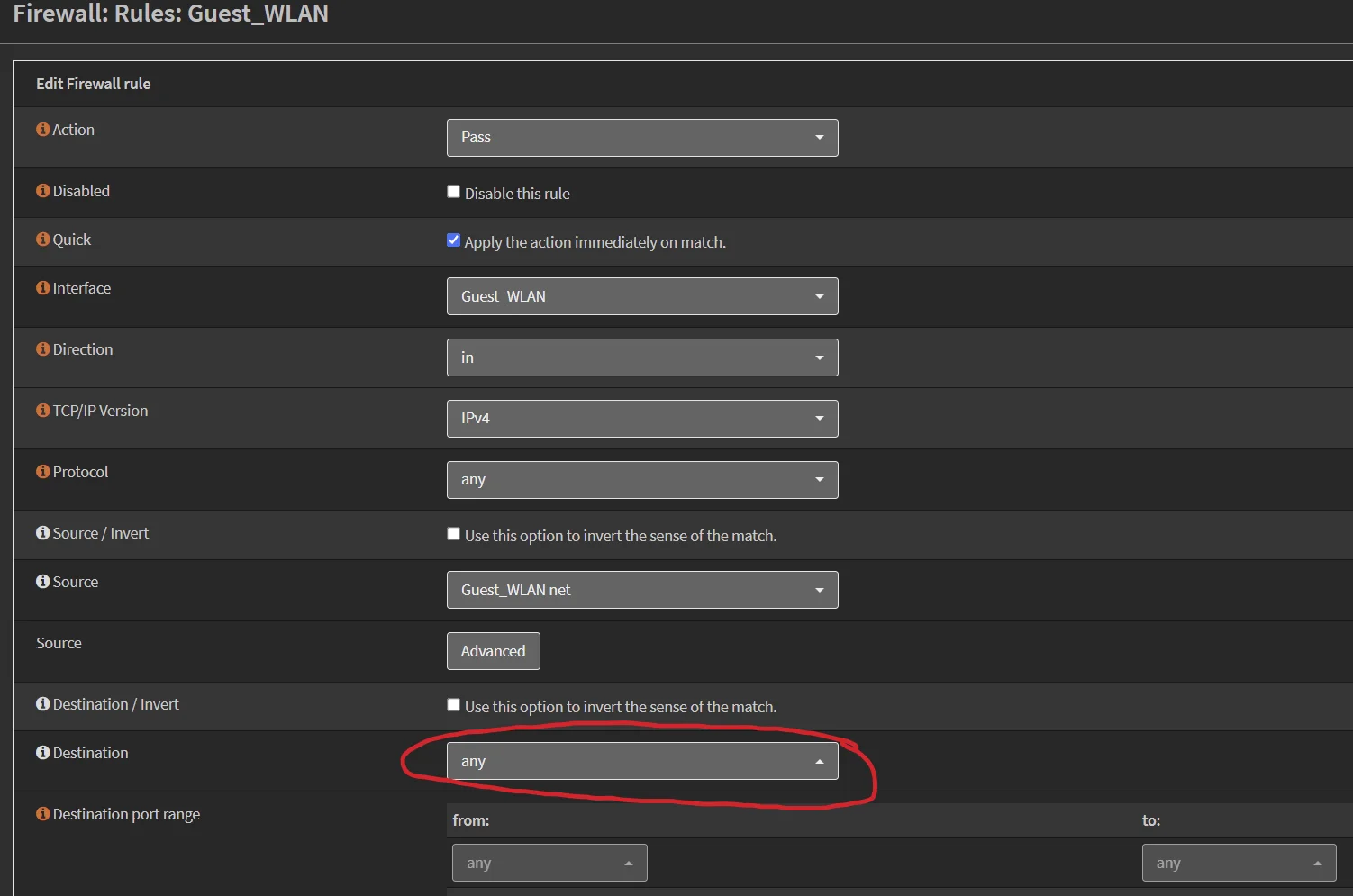

Firewall Regeln für das VLAN sind erstmal auf allow "any".

Das VLAN1 befindet sich im Adressbereich 192.168.5.XX.

Leider bekomme ich das Gäste WLAN nicht zum Laufen. Den AP würde ich als Fehler ausschliessen, da die SSID unter dem

VLAN1 funktioniert. Die OPNsense erstmal auch, da die Regeln erstmal offen sind. DHCP funktioniert auch.

Habe ich in den Switchen etwas vergessen einzustellen oder falsch eingestellt?

Hier scheint am Ende am AP keine IP Info anzkommen.

Hat jemand eine Idee?

EDIT: Vielleicht bin ich beim schreiben gerade selber auf den Fehler gekommen.

Muss ich in den Switchen den IPv4 Bereich des VLANs auch definieren?

Vielen Dank.

ich habe mich von meiner Fritzbox getrennt und diese gegen eine OPNsense ersetzt.

Ich würde nun gerne mein Netzwerk in VLANs unterteilen.

Angefangen habe ich mit dem Gäste WLAN.

Im Ruckus AP (läuft unter dem Unleashed Controller) eine Gäste SSID eingerichtet und auch unter dem VLAN 1 gestestet. Alles funktioniert wie es soll. Also dann das VLAN auf 100 gesetzt.

Die Datenpakete müssen über 2 Switche (Cisco C1300) bis sie zur OPNsense kommen.

Also im ersten Switchen jeweils den Port des AP und den Uplink zum "Core" Switch auf Trunk gesetzt und VLAN1 Untagged sowie VLAN100 auf Tagged.

Ebenso im 2ten Switch.

In der OPNsense auch das VLAN 100 angelegt und mit dem Parent Interface verknüpft.

Dann den DHCP Server für das VLAN 100 mit dem Adressbereich 192.168.100.100-192.168.100.200.

Das Interface hat die 192.168.100.1 statisch.

Firewall Regeln für das VLAN sind erstmal auf allow "any".

Das VLAN1 befindet sich im Adressbereich 192.168.5.XX.

Leider bekomme ich das Gäste WLAN nicht zum Laufen. Den AP würde ich als Fehler ausschliessen, da die SSID unter dem

VLAN1 funktioniert. Die OPNsense erstmal auch, da die Regeln erstmal offen sind. DHCP funktioniert auch.

Habe ich in den Switchen etwas vergessen einzustellen oder falsch eingestellt?

Hier scheint am Ende am AP keine IP Info anzkommen.

Hat jemand eine Idee?

EDIT: Vielleicht bin ich beim schreiben gerade selber auf den Fehler gekommen.

Muss ich in den Switchen den IPv4 Bereich des VLANs auch definieren?

Vielen Dank.

Bitte markiere auch die Kommentare, die zur Lösung des Beitrags beigetragen haben

Content-ID: 670065

Url: https://administrator.de/forum/einrichtung-gast-wlan-ueber-vlan-ohne-funktion-670065.html

Ausgedruckt am: 02.08.2025 um 14:08 Uhr

30 Kommentare

Neuester Kommentar

Hallo,

normal reicht bei Switchen VLAN ID und dann Tagged oder Untagged.... IP Bereiche sind normal für das Management Netz nur relevant.

WLAN = LAN. Du kannst auch Captive Portal via LAN nutzen. Also fange klein an. OPNsense + 1 Swicht. Tagged aus der Firewall raus, taggen in den Switch rein und irgendeinn Port Untagged.

Dann solltest du auch in den Firewall Logs (VLAN ist ja ein neues Netz) was sehen. Andere Switche + AP machst du später, wenn der kleine Aufbau funktioniert.

So würde ich vorgehen.

normal reicht bei Switchen VLAN ID und dann Tagged oder Untagged.... IP Bereiche sind normal für das Management Netz nur relevant.

WLAN = LAN. Du kannst auch Captive Portal via LAN nutzen. Also fange klein an. OPNsense + 1 Swicht. Tagged aus der Firewall raus, taggen in den Switch rein und irgendeinn Port Untagged.

Dann solltest du auch in den Firewall Logs (VLAN ist ja ein neues Netz) was sehen. Andere Switche + AP machst du später, wenn der kleine Aufbau funktioniert.

So würde ich vorgehen.

Von den beschriebenen Einrichtungsschritten hast du alles komplett richtig gemacht. Die Frage ist jetzt WO der Fehler ist?

Du solltest einmal strategisch vorgehen und auf den Switches 1 und 2 jeweils auch ein Accessport im VLAN 100 einrichten an den du ein Test PC anschliesst um zuallererst einmal die Basisfunktion zu testen ob das VLAN 100 in der Switchinfrastruktur überhaupt sauber rennt (DHCP etc.).

Du fängst mit dem Switch an an dem auch die Firewall angeschlossen ist.

Bekommt der Test PC hier eine gültige IP im .100.0er Bereich??

Wenn ja wiederholst du das gleiche nochmal an Switch 2

Leider fehlen etwas detailiertere Angaben zur Firewall und dem VLAN Setup sowie des APs. Liegen da das Parent Interface (VLAN 1) und das 100er VLAN auf einem Port (Trunk) oder sind das getrennte Ports.

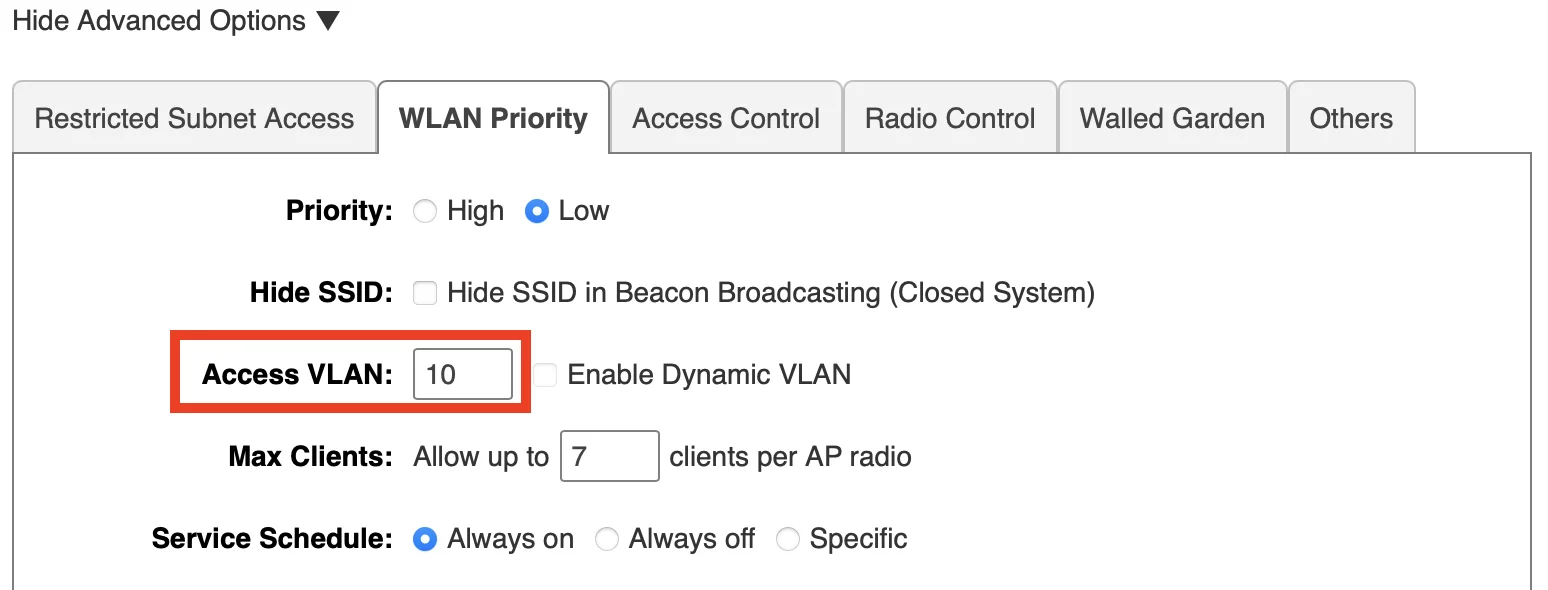

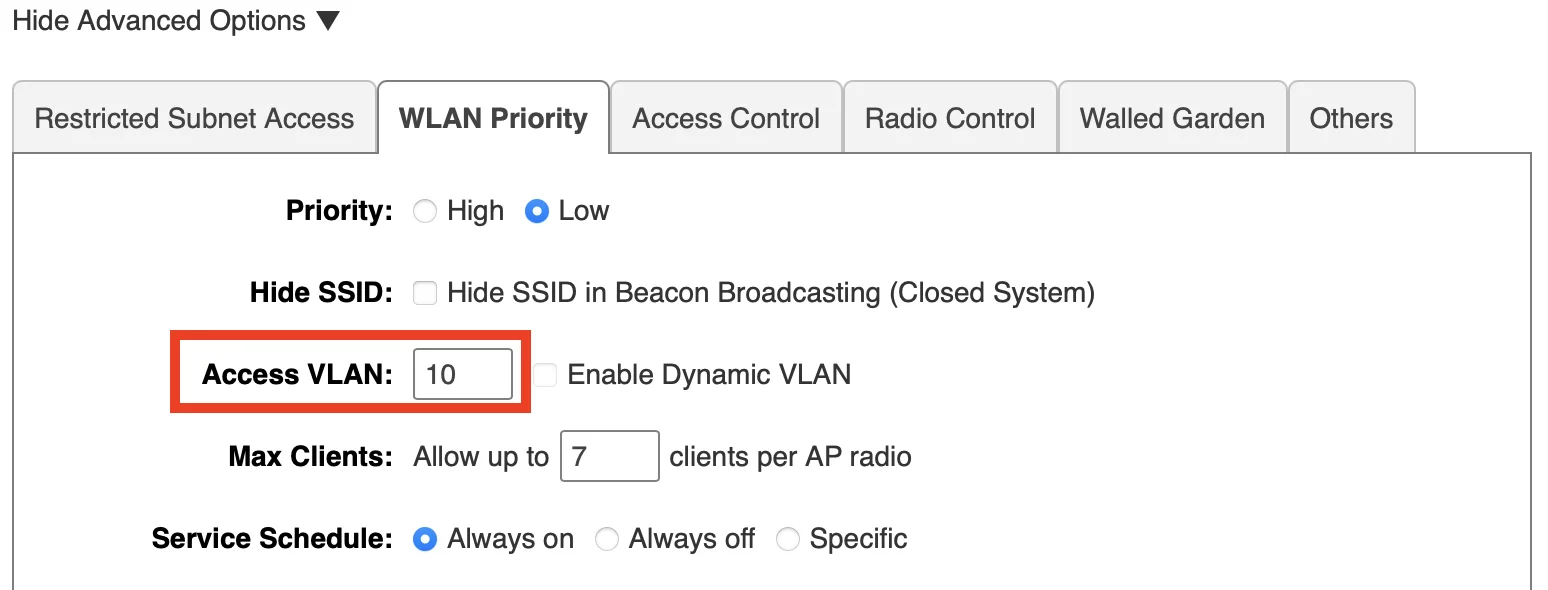

Beim AP ist das Setup im Unleashed relativ einfach, es reicht die VLAN ID anzugeben bei der SSID.

Alle Details wie das korrekt an der OPNsense einzurichten ist erklärt dir das hiesige VLAN Tutorial und seine weiterführenden Links haarklein im Detail.

Du solltest einmal strategisch vorgehen und auf den Switches 1 und 2 jeweils auch ein Accessport im VLAN 100 einrichten an den du ein Test PC anschliesst um zuallererst einmal die Basisfunktion zu testen ob das VLAN 100 in der Switchinfrastruktur überhaupt sauber rennt (DHCP etc.).

Du fängst mit dem Switch an an dem auch die Firewall angeschlossen ist.

Bekommt der Test PC hier eine gültige IP im .100.0er Bereich??

Wenn ja wiederholst du das gleiche nochmal an Switch 2

Leider fehlen etwas detailiertere Angaben zur Firewall und dem VLAN Setup sowie des APs. Liegen da das Parent Interface (VLAN 1) und das 100er VLAN auf einem Port (Trunk) oder sind das getrennte Ports.

Beim AP ist das Setup im Unleashed relativ einfach, es reicht die VLAN ID anzugeben bei der SSID.

Alle Details wie das korrekt an der OPNsense einzurichten ist erklärt dir das hiesige VLAN Tutorial und seine weiterführenden Links haarklein im Detail.

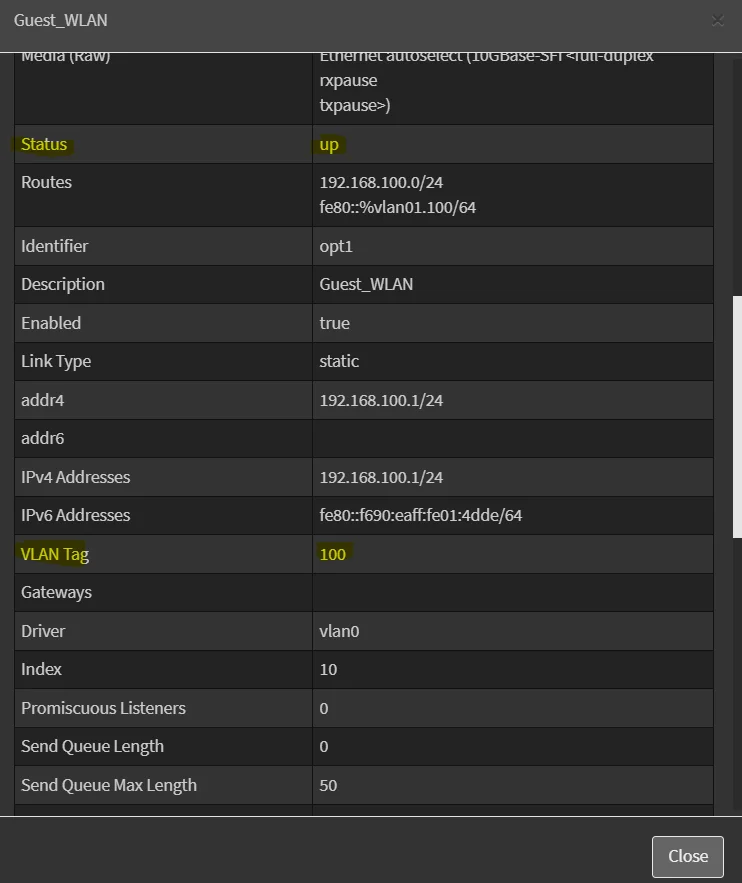

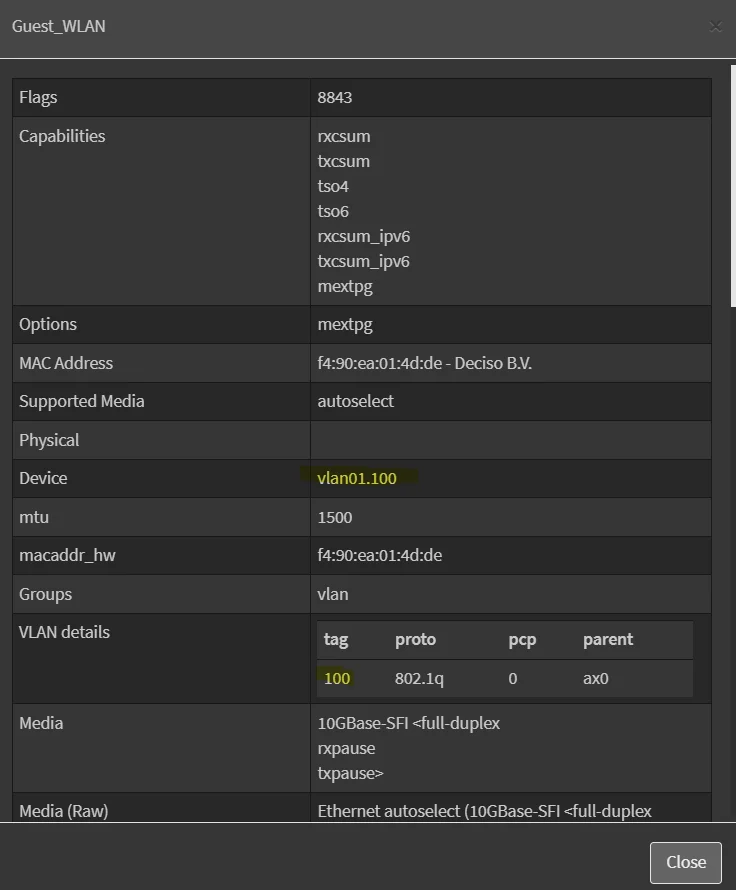

Anbei noch die Infos zur OPNsense

Das "VLAN01" hat einen 100er Tag? 🤔Klingt etwas wirr und lässt ggf. einen Fehler beim richtigen Zuweisen der VLANs auf das Parent Interface vermuten.

Eigentlich sollte im VLAN01 ja üblicherweise das UNtagged Parent Interface liegen (Default VLAN 1) und im VLAN100 dann das Tagged VLAN 100. So ist es dann auch vom Setup logisch und einfach nachzuvollziehen.

HIER kannst du ein korrektes VLAN Setup und das Zuweisen der Interfaces nochmals in sauberen Schritten dediziert für die OPNsense mit deinem Setup überprüfen. Daran solltest du dich auch halten!

Erster Test ist dann ein Access Port an beiden Switches für beide VLANs 1 und 100 wo man die DHCP Adressvergabe und Ping Connectivity Check für beide VLANs erstmal auf der Infrastruktur direkt überprüft.

Sollte das klappen wird es das zu 99,9% auch im WLAN.

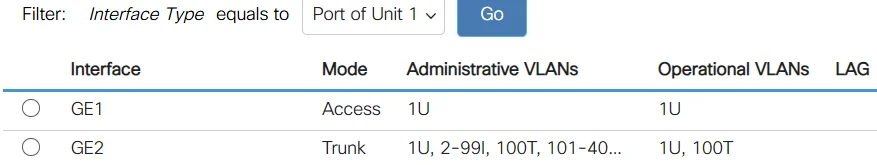

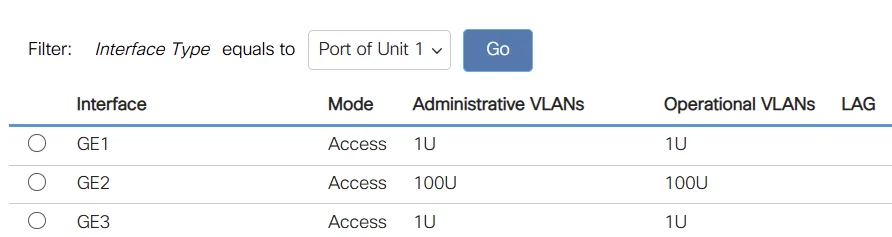

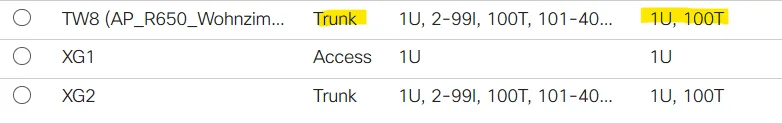

Das kann ja auch nicht gehen! 🙄

Zu mindestens nicht wenn GE2 dein VLAN 100 Testport für den PC ist.

Das Endgeräte keine Trunk Ports sind und diese auch keine Tagged Frames lesen können sollte ein blutiger Laie mit Schwerpunkt Netzwerke aber schon wissen!

GE1 und GE2 arbeiten für einen Test PC beide im VLAN 1, da Endgeräte bekanntlich immer nur UNgetaggte Pakete (1U=Untagged in VLAN 1) lesen können.

Korrigiere das Port Setting im Switch Setup auf Access und VLAN 100 Member (100 U), dann klappt das auch sofort. Sogar mit DHCP.

Zu mindestens nicht wenn GE2 dein VLAN 100 Testport für den PC ist.

Das Endgeräte keine Trunk Ports sind und diese auch keine Tagged Frames lesen können sollte ein blutiger Laie mit Schwerpunkt Netzwerke aber schon wissen!

GE1 und GE2 arbeiten für einen Test PC beide im VLAN 1, da Endgeräte bekanntlich immer nur UNgetaggte Pakete (1U=Untagged in VLAN 1) lesen können.

Sobald ich meinen Rechner in den IP Bereich 192.168.100.XX bringe, geht nichts mehr.

Kein Wunder wenn der Rechner an GE1 und GE2 switchseitig immer im VLAN 1 liegt und du ihm mit 192.168.100.XX eine zu diesem VLAN 1 völlig falsche IP vergibst. So einen Unsinn muss man sicher nicht noch weiter kommentieren. Korrigiere das Port Setting im Switch Setup auf Access und VLAN 100 Member (100 U), dann klappt das auch sofort. Sogar mit DHCP.

Sorry nein, das war mir nicht klar.

Oha, das ist aber Netzwerk Grundkurs. Dann dringenst noch einmal die VLAN Schnellschulung besuchen und nachschulen!

Ich werde dann nochmal die OPNsense einstellungen überprüfen.

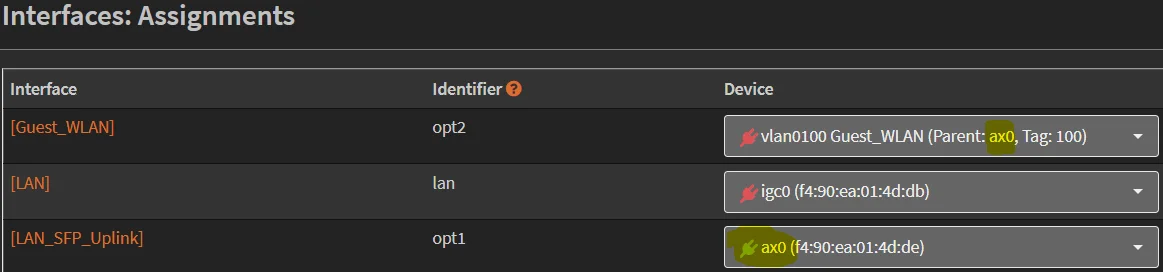

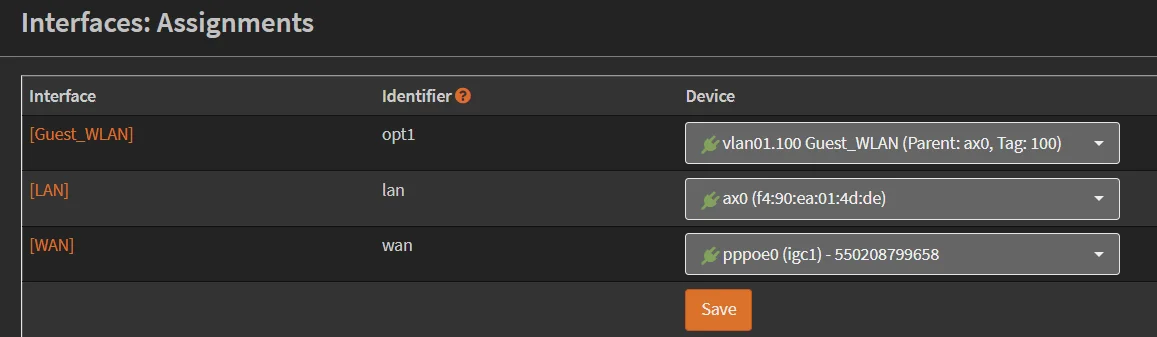

Das ist eine gute Idee, denn leider hast du oben den VLAN Setup Übersichts Screenshot vergessen und auch die Interface Assignements ob das 100 VLAN Interface auch zugewiesen und aktiviert wurde?!Sehr wahrscheinlich liegt dann hier der Fehler.

OK, das sieht soweit richtig aus!

Ein paar Fragen noch zum Design:

Dein Design ist eh etwas unglücklich mit dem separaten igc0 LAN Port. Dieser soll und muss VLAN-technisch zwingend isoliert sein!

Besser wäre es den LAN Port auf das ax0 Parent Interface zu legen was so oder so ja schon vorhanden ist und aktiv im VLAN 1 liegt.

Dann kannst du das LAN Interface im Setup deaktivieren und aus dem Assignement rausnehmen. Es sei denn du willst es als anderes Interface wie DMZ usw. verwenden. Aber auch dann muss es zwingend in ein separates isoliertes VLAN ansonsten rennt du in die oben geschilderte fatale Fehlkonfiguration. Beachte das unbedingt und bereinige dein Setup diesbezüglich sollte das falsch sein und beide Netzsegmente fehlerhaft in einer VLAN ID arbeiten!!

IP Adresse; Maske und DHCP ist aktiviert auf dem VLAN 100 Interface?

Was passiert mit einem Client am VLAN 100 Port?

Ein paar Fragen noch zum Design:

- In welches VLAN geht das ungetaggte LAN Interface igc0 (LAN)?? ⚠️ Beachte das dieses keinesfalls in das VLAN 1 gepatcht sein darf, denn dort liegt auch das ax0 Parent Interface des Firewall Trunks. igc0 (LAN) MUSS zwingend in ein anderes isoliertes VLAN als 1 oder 100 ansonsten hast du einen gravierenden Konflikt das zwei Layer 2 VLANs bei dir auf der gleichen Physik sprihc inenrhalb einer VLAN ID arbeiten...ein NoGo der sofort zum Chaos führt!

Dein Design ist eh etwas unglücklich mit dem separaten igc0 LAN Port. Dieser soll und muss VLAN-technisch zwingend isoliert sein!

Besser wäre es den LAN Port auf das ax0 Parent Interface zu legen was so oder so ja schon vorhanden ist und aktiv im VLAN 1 liegt.

Dann kannst du das LAN Interface im Setup deaktivieren und aus dem Assignement rausnehmen. Es sei denn du willst es als anderes Interface wie DMZ usw. verwenden. Aber auch dann muss es zwingend in ein separates isoliertes VLAN ansonsten rennt du in die oben geschilderte fatale Fehlkonfiguration. Beachte das unbedingt und bereinige dein Setup diesbezüglich sollte das falsch sein und beide Netzsegmente fehlerhaft in einer VLAN ID arbeiten!!

IP Adresse; Maske und DHCP ist aktiviert auf dem VLAN 100 Interface?

Was passiert mit einem Client am VLAN 100 Port?

- Ist der Trunk Port der Firewall am Switch aktiv? Link LED? Bekommst du eine IP am UNgetaggten Parent Interface ax0?

- IP per DHCP?

- Wenn du eine statische IP setzt kannst du das Firewall Interface pingen?

an das Switch geht.

Der Switch ist ein Mann! de.wiktionary.org/wiki/Switch

welchen ich aktuell nicht verwende. Er ist auch nicht gepatcht.

OK, dann droht da keine Gefahr! 👍macht es da evtl. Sinn, hier ein Management VLAN anzulegen

Musst du nicht zwingend. Das kannst du auch über das ax0 Interface mit einem entsprechenden Regelwerk abfangen. Andere Produktiv VLANs wirst du ja vermutlich dann auch mit auf den FW Uplink legen.Die Konfig ist soweit richtig!

Kardinalsfrage ist ob du im ax0 Interface also im VLAN 1 eine IP bekommst und die Firewall pingen kannst bzw. dort fehlerfrei arbeiten kannst?

Wenn ja würde das zu mindestens dokumentieren das der Trunk (DAC Anschluss) physisch sauber funktioniert und es keine L1 oder L2 Connectivity Probleme zw. Firewall und Switch gibt. Dann ist der Fehler irgendwo im VLAN 100 Tagging.

Ist die Firewall ein dediziertes Blech oder eine VM? Bei einer VM ist dann unbedingt noch das vSwitch Setting des jeweiligen Hypervisors zu beachten das dieser Tags sauber durchreicht!

Glückwunsch! 👏 👍

In der Regel sind das zu 99% Konfig oder Syntax Fehler. Man sollte auch nicht zu exotische Namen verwenden und es immer bei einfachen und prägnanten belassen wie "vlan100" usw. Sonderzeichen sollten hier natürlich auch vermieden werden.

Die weiteren OPNsense Tutorials hier im Forum wie z.B. ein Captive Portal und Einmalpasswörter für dein Gästenetz, VPN Handling usw. beschreiben dir das weitere Finetuning der Firewall.

In der Regel sind das zu 99% Konfig oder Syntax Fehler. Man sollte auch nicht zu exotische Namen verwenden und es immer bei einfachen und prägnanten belassen wie "vlan100" usw. Sonderzeichen sollten hier natürlich auch vermieden werden.

Es hat zwar noch keinen Internetzugriff

Das ist dann nur noch ein Kinderspiel. Wenn du ein bestehendes Netzwerk mit Internet Zugang und DHCP hast reicht es den WAN Port einfach anzustecken. Der arbeitet im Default als DHCP Client und zieht sich dann IP, DNS und Default Gateway und du kannst sofort loslegen. Ich merke jetzt schon wie langweilig die Fritzbox war.

Das Lernen dabei ist eh unbezahlbar!!Die weiteren OPNsense Tutorials hier im Forum wie z.B. ein Captive Portal und Einmalpasswörter für dein Gästenetz, VPN Handling usw. beschreiben dir das weitere Finetuning der Firewall.

Ich bekomme mit dem Gast Zugang kein Internet.

VLAN 1 Geräte haben Internet Zugang??Was ist denn mit deinem Test PC an einem VLAN 100 Accessport des Switches (GE2)?? Bekommt der denn dort korrekte VLAN 100 IPs und Internet Zugang?

Hier wie üblich die klassischen Tests ausführen:

- Check der VLAN 100 IP Adressierung, Gateway und DNS IP mit ipconfig -all

- Client Ping Check auf die VLAN 100 IP der Firewall

- Client Ping Check auf eine öffentliche Internet IP wie z.B. 8.8.8.8 um DNS Fehlern aus dem Weg zu gehen

- Client Ping Check auf einen Hostnamen wie z.B. www.heise.de um die DNS Funktion der Firewall zu checken.

⚠️ Bedenke das das Default Ruleset auf einem neu eingerichteten VLAN IP Interface firewallüblich immer DENY any any lautet, also alles verboten ist!! Nur weil du das Interface, wie du ja schreibst, neu eingerichtet hast und so ggf. das Ruleset dort gelöscht wurde?!

Testweise ist also erstmal eine Scheunentorregel "PERMIT Guest_net any" einzurichten um erstmal testweise alles aus dem Gastnetz zu erlauben. Dann prüfst du mit dem Test PC am Switch Access Port VLAN 100. Wenn es dort klappt wird es das auch am AP!

Das wollte ich den/die Ruckus APs machen lassen.

Stimmt, da hast du Recht das können die auch allemal besser mit mehr Optionen.VLAN100 keinen Fehler, das funktioniert nun ohne Probleme.

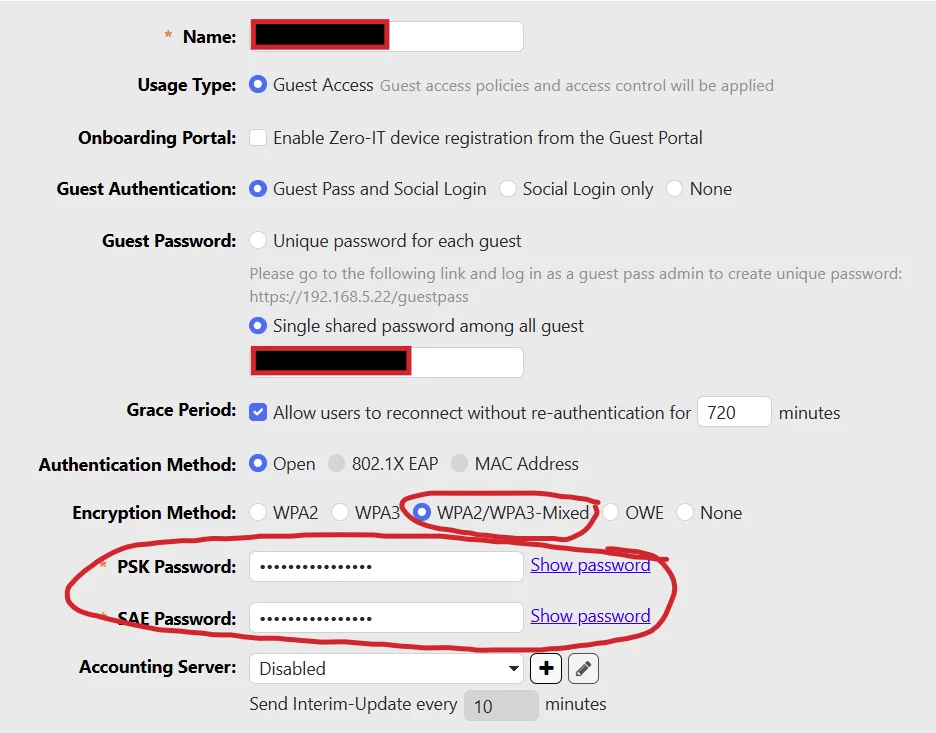

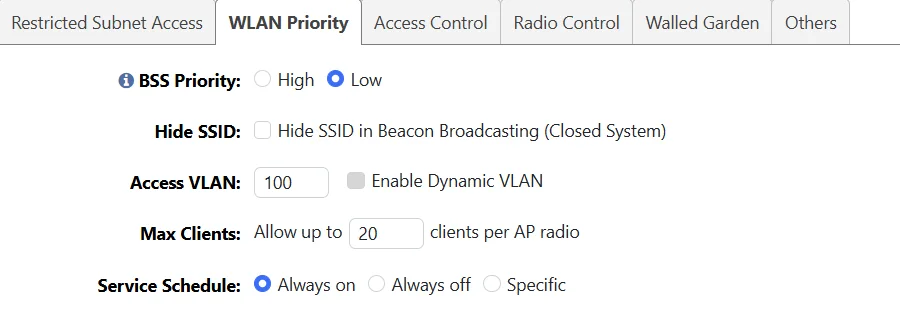

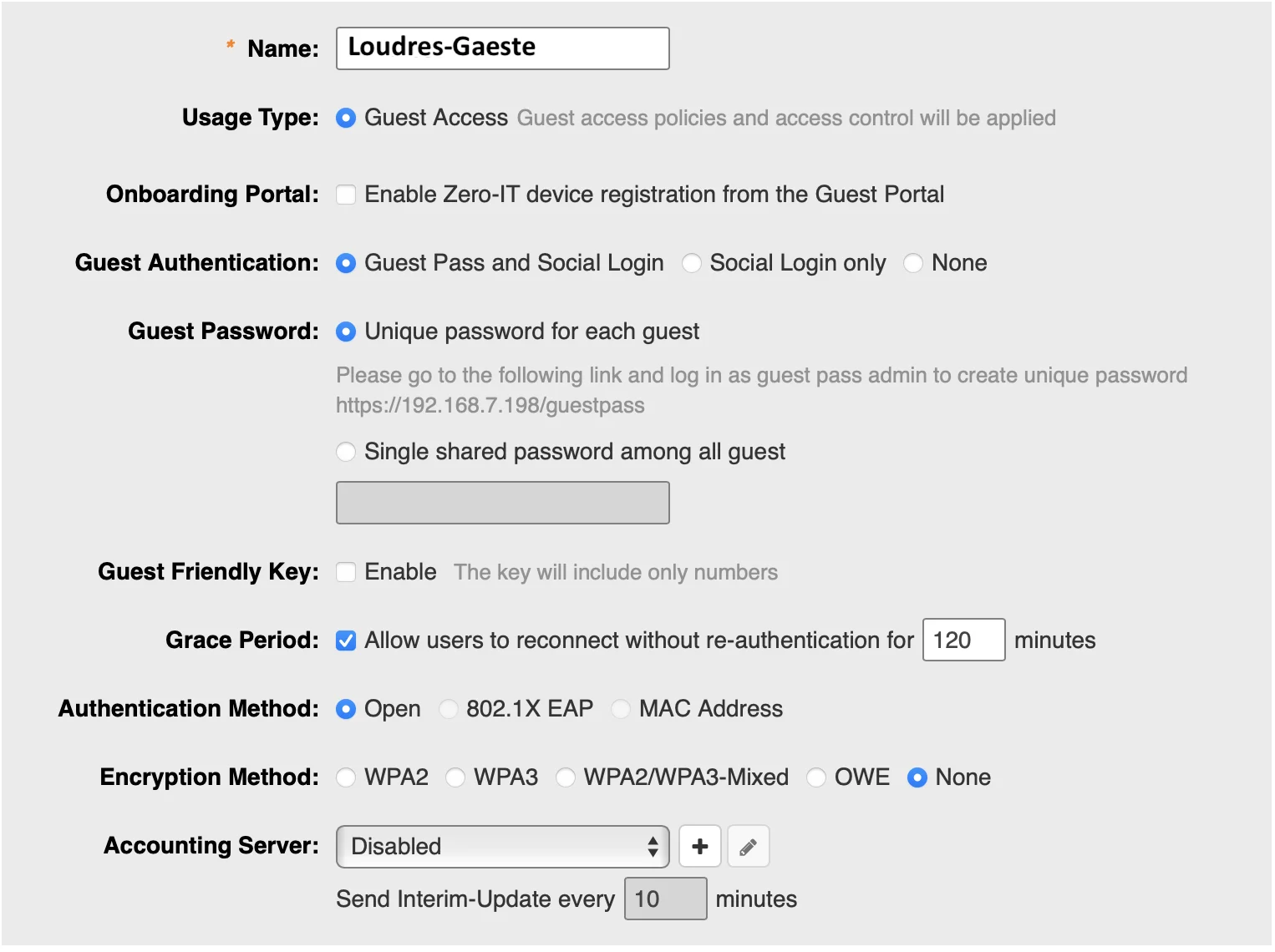

OK, dann kann es nur ein fehlerhaftes AP Setup sein.Sobald ich im Ruckus einen Gastzugang mit Captive Portal anlege

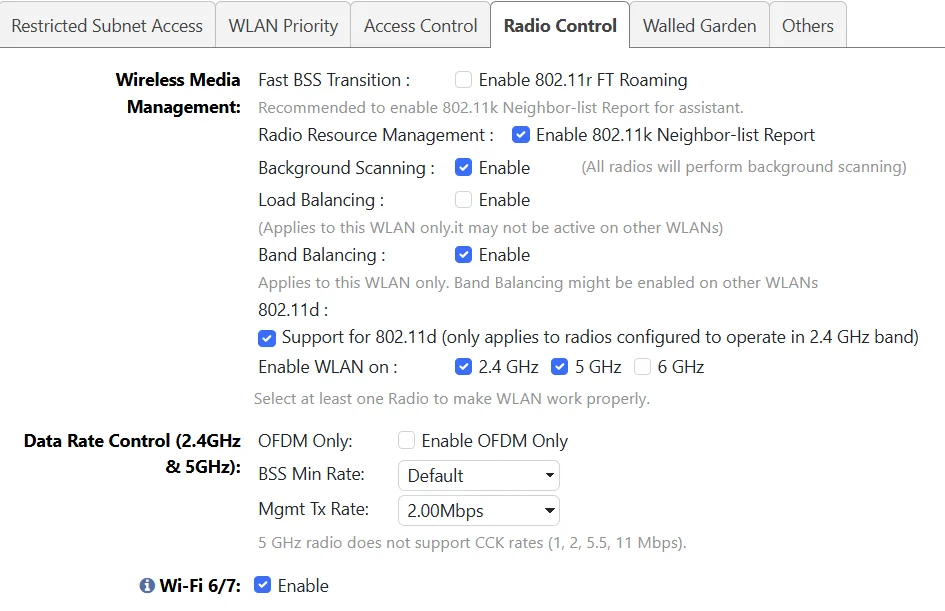

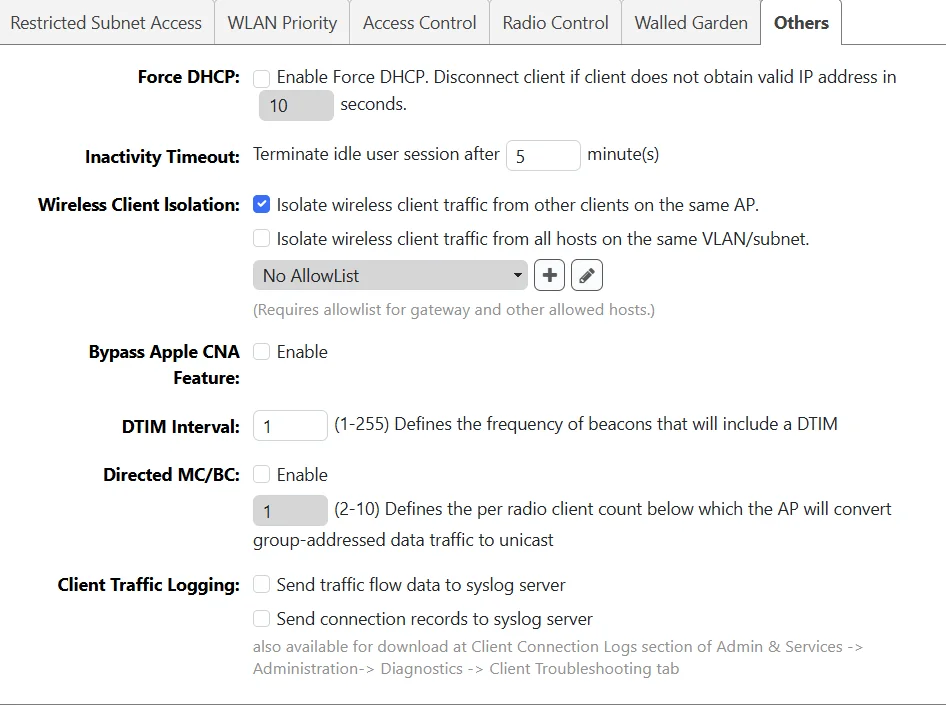

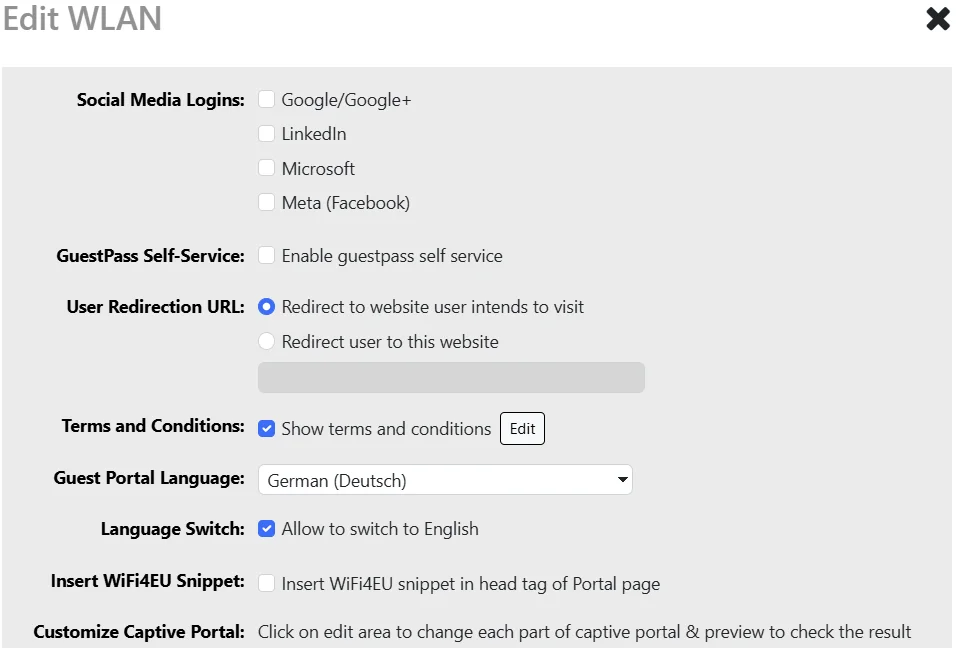

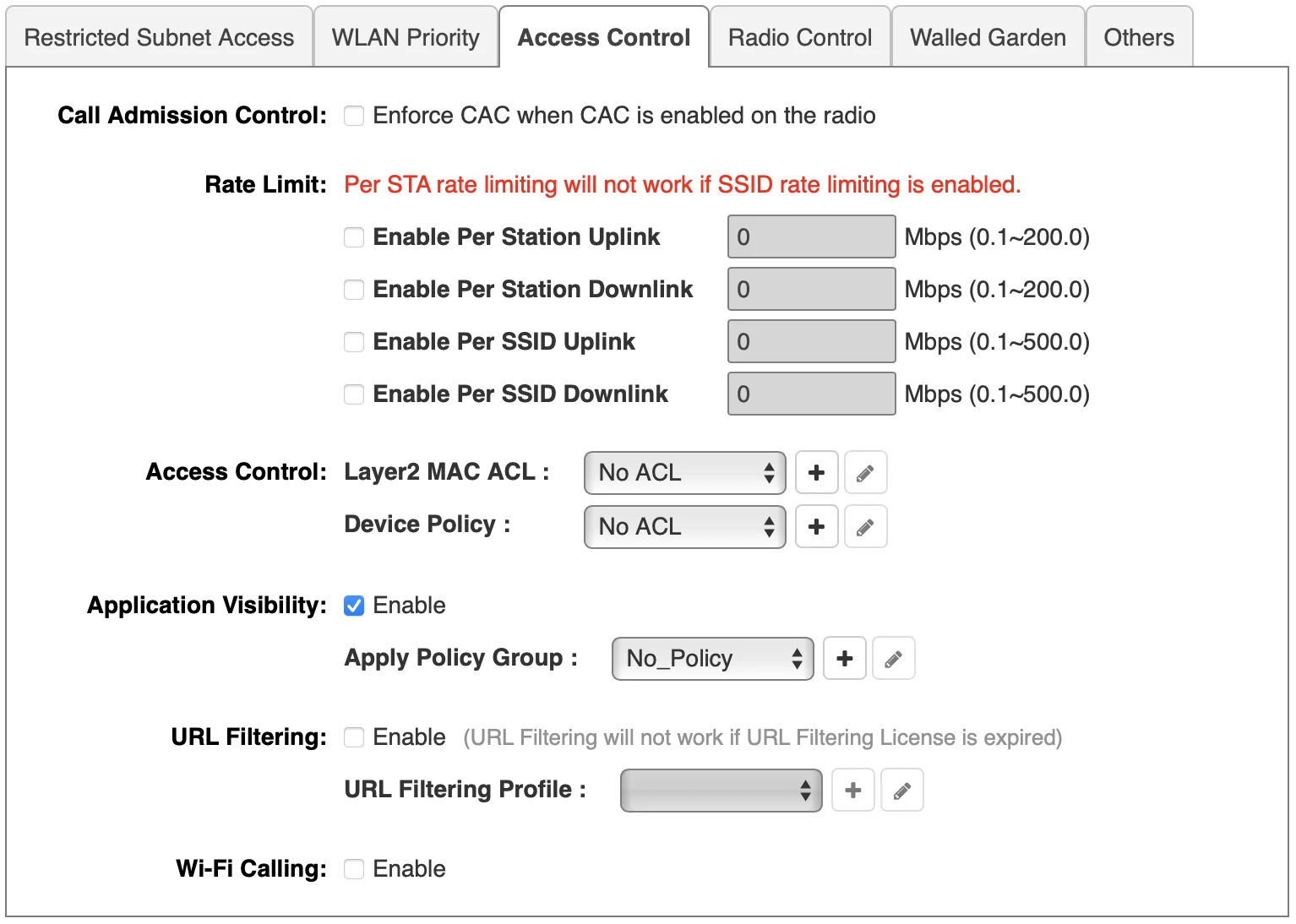

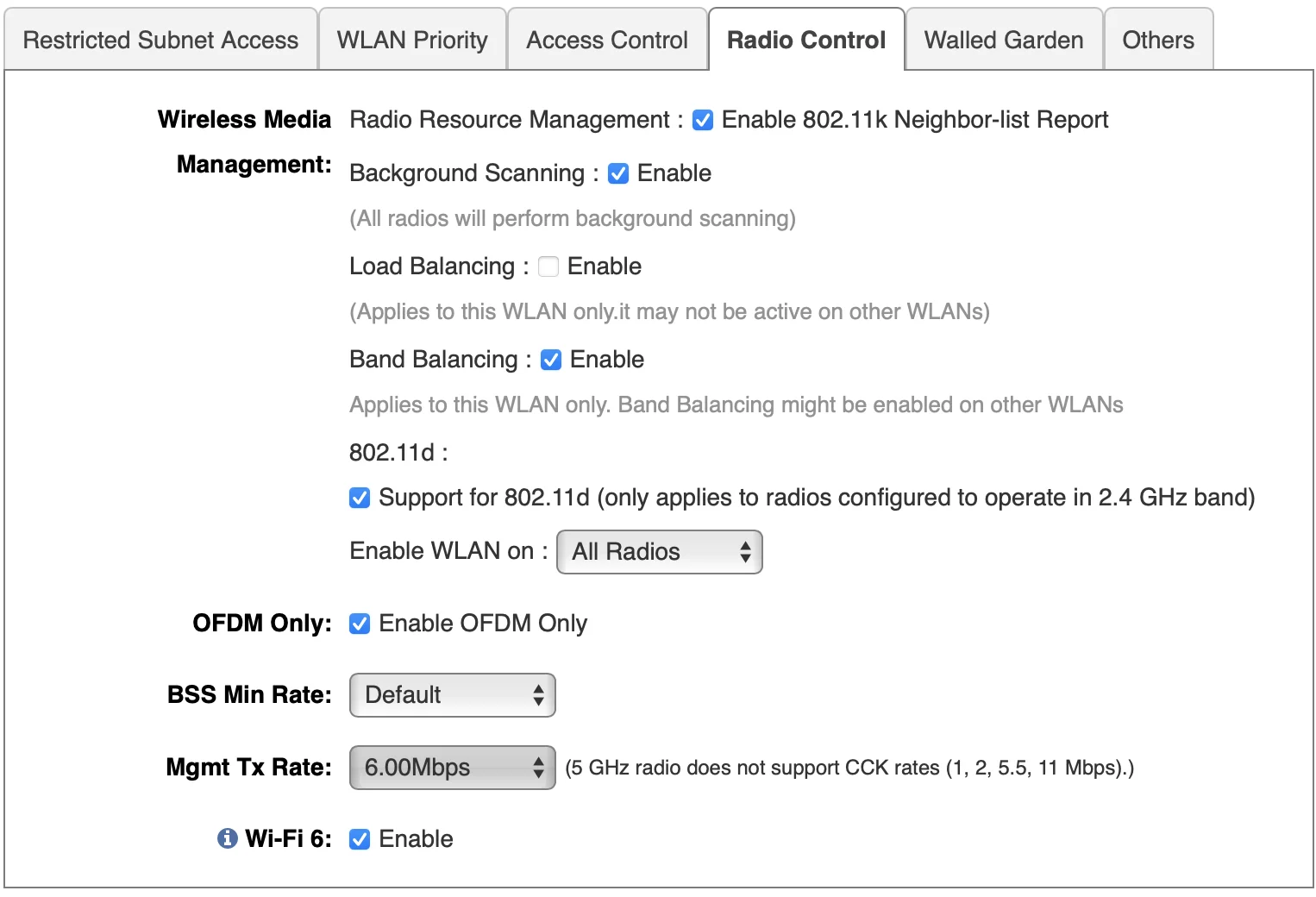

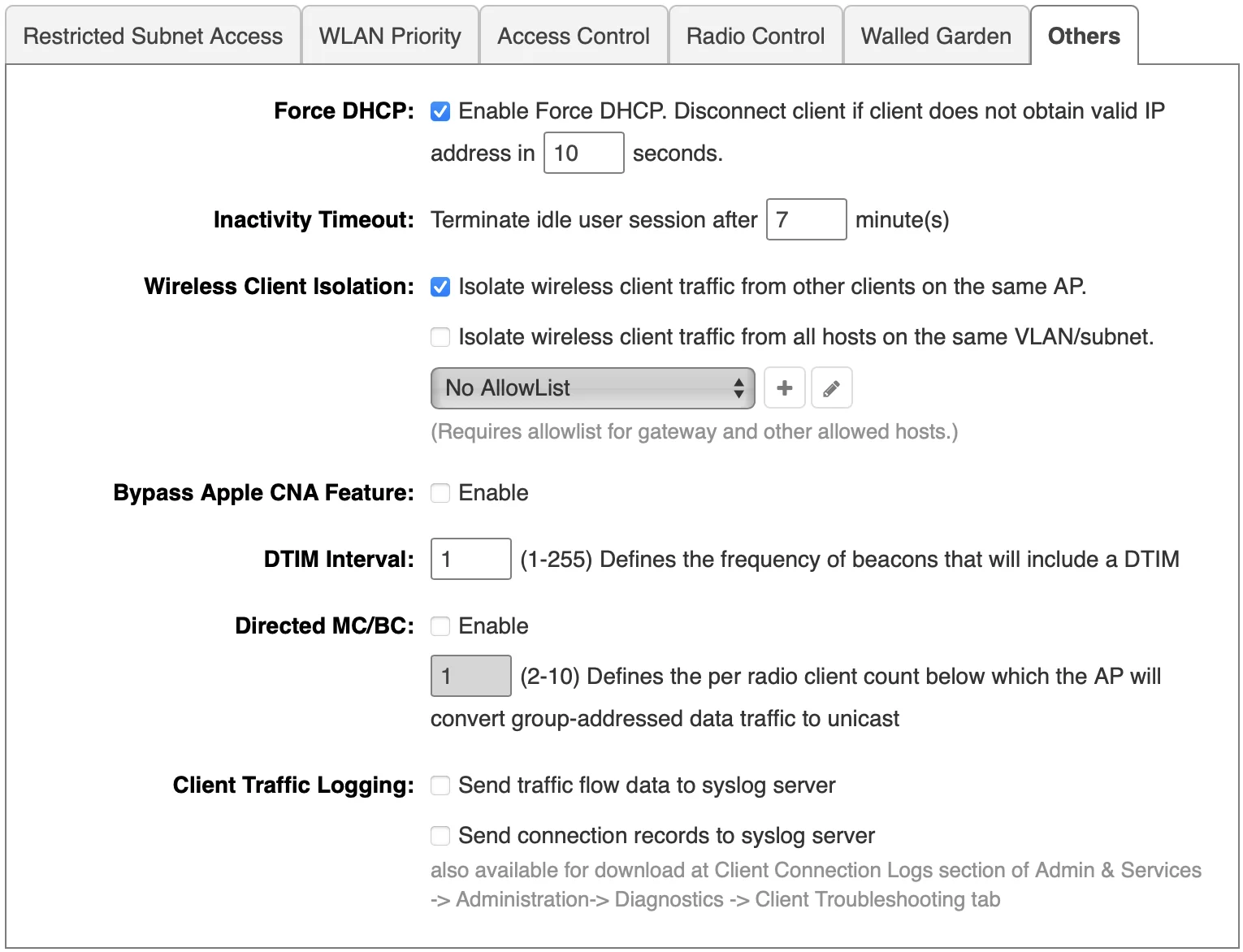

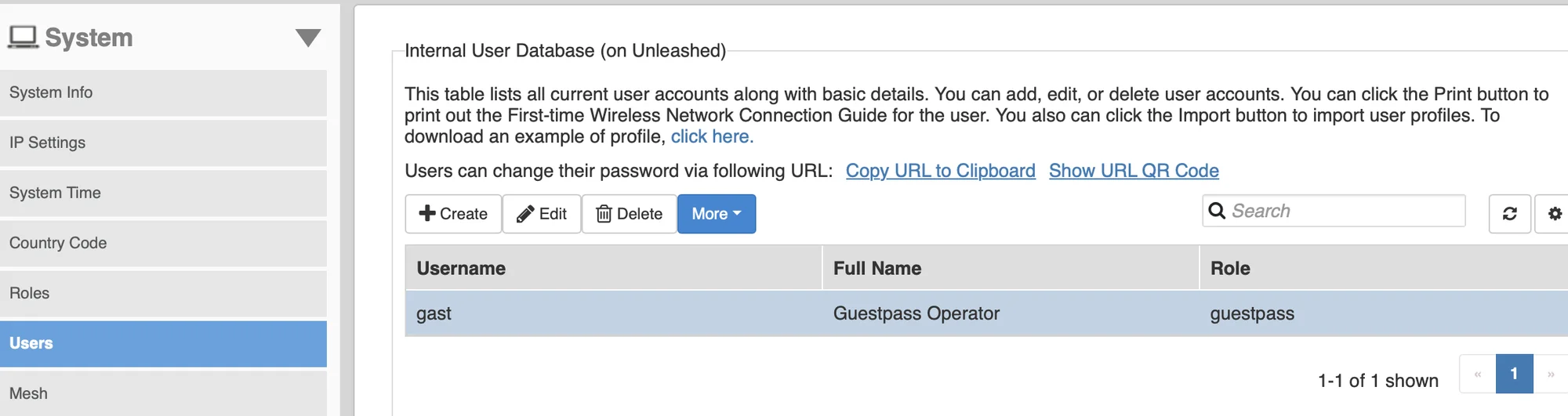

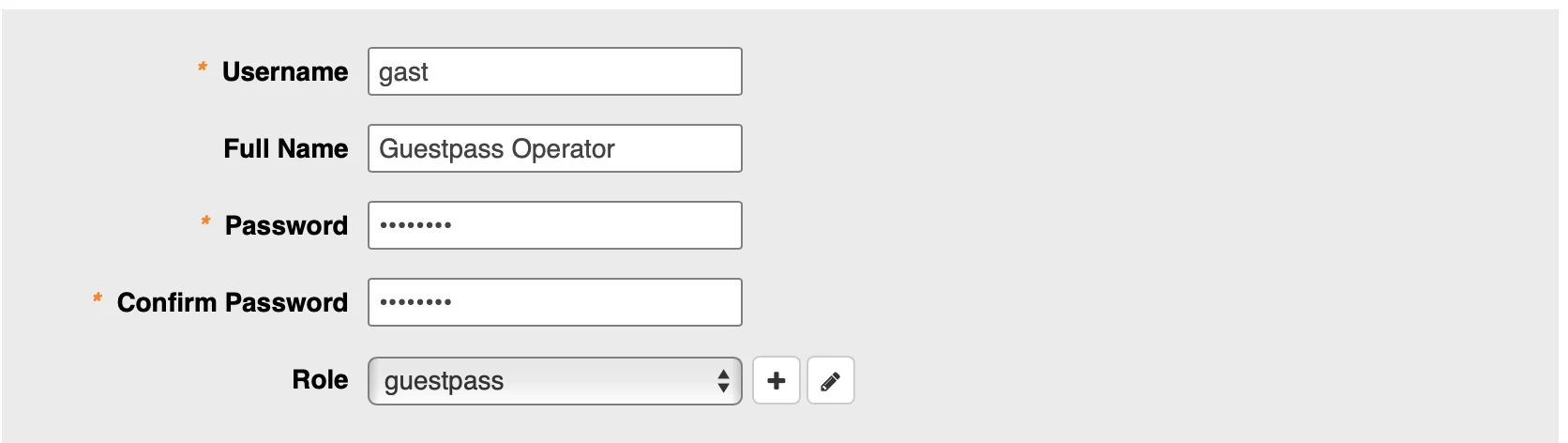

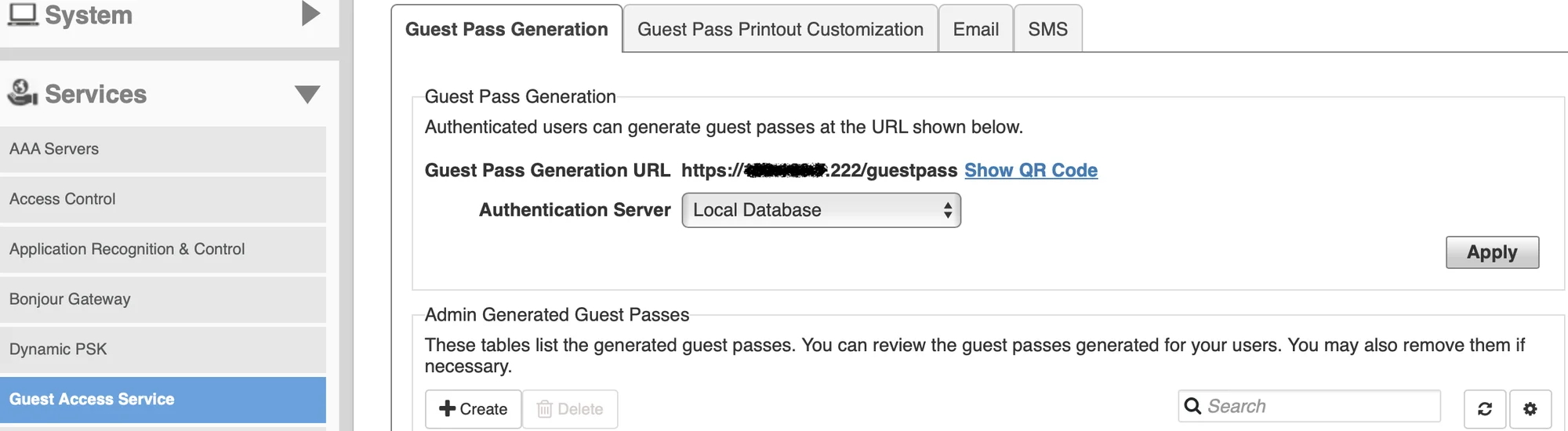

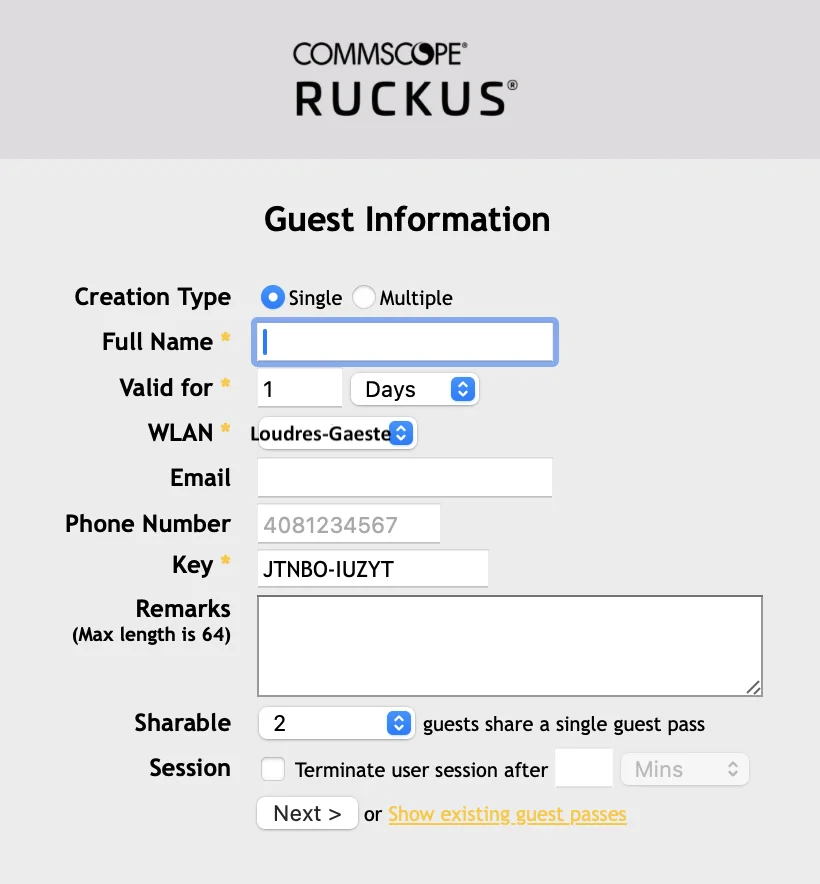

Hier wäre ein Screenshot hilfreich gewesen WIE du das umgesetzt hast. Leider zwingst du nun zum Kristallkugeln über mögliche Ursachen und Fehler beim Setup! Ein korrektes Gast WLAN Setup sähe z.B. so aus:

WLAN SSID Einrichtung:

Die Gäste Zugänge richtet man dann im Management Netz mit den o.a. URL https://<management_ip>/guestpass ein.

Es ist doch völlig sinnfrei auf einem Gast WLAN mit Captive Portal ein Passwort zu setzen. Das musst du ja so oder so jedem offen verraten und dann weiss es am nächsten Tag der Nachbar, dessen Kumpels, der Ort, die ganze Stadt, das ganze Land. Dann kann man es auch gleich als Poster an die Eingangstür pinnen. Sowas führt ein Passwort ad absurdum.

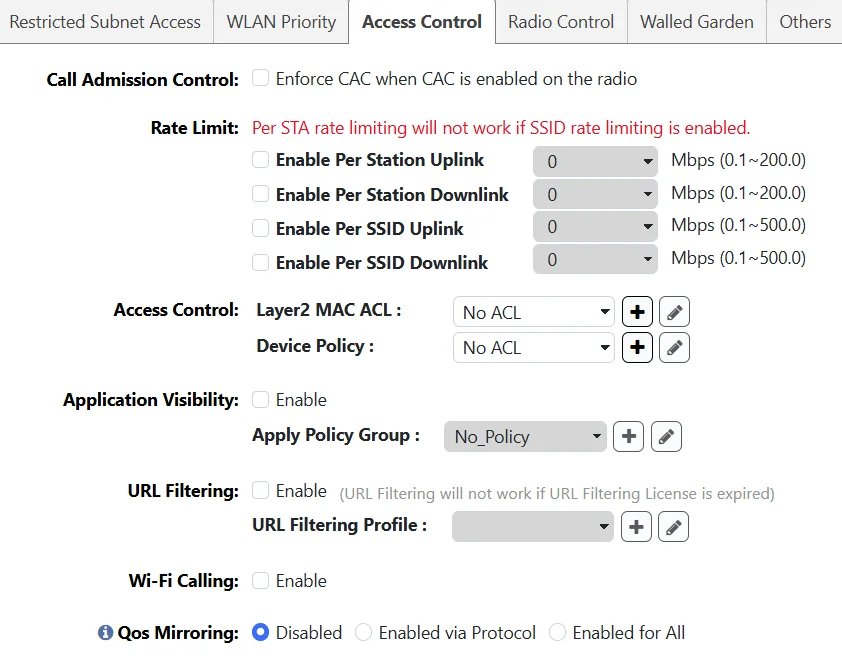

Ein weiterer Fehler ist das du vergessen hast OFDM only zu setzen und eine etwas höhere min. Connect Rate im Beaconning. Ersteres verhindert das dir alte .11b Clients dein WLAN in den Performance Orkus reissen und Letzteres verbessert essentiell das Roaming sofern man mehr als einen AP einsetzt. Letzteres gilt generell für alle SSIDs.

Ein weiterer Fehler ist das nicht Aktivieren der Application Visibility. Besonders im Gast WLAN kannst du so deine Security Policies grafisch überwachen.

All das hat aber mit der Basisfunktion nichts zu tun. Ggf. ist da noch ein Fehler im Switch AP Anschlussport. Prüfe nochmals das der dort auf "Trunk, 1U 100T" steht.

Wenn ein WLAN Client schon keine DHCP IP bekommt stimmt schon was mit der L2 Connectivity des APs nicht.

Ein weiterer Fehler ist das du vergessen hast OFDM only zu setzen und eine etwas höhere min. Connect Rate im Beaconning. Ersteres verhindert das dir alte .11b Clients dein WLAN in den Performance Orkus reissen und Letzteres verbessert essentiell das Roaming sofern man mehr als einen AP einsetzt. Letzteres gilt generell für alle SSIDs.

Ein weiterer Fehler ist das nicht Aktivieren der Application Visibility. Besonders im Gast WLAN kannst du so deine Security Policies grafisch überwachen.

All das hat aber mit der Basisfunktion nichts zu tun. Ggf. ist da noch ein Fehler im Switch AP Anschlussport. Prüfe nochmals das der dort auf "Trunk, 1U 100T" steht.

Wenn ein WLAN Client schon keine DHCP IP bekommt stimmt schon was mit der L2 Connectivity des APs nicht.

Ist der AP mit der aktuellsten Unleashed Firmware geflasht??

Mache mal einen Werksreset (Büroklammer ins Reset Loch an der Oberseite oder via GUI) auf dem AP und bringe erstmal nur einen AP ins Netz.

Richte darauf erstmal nur ein offenes Banal WLAN ein und tagge das mit VLAN 100 und checke ob das so zum Fliegen kommt.

Mache mal einen Werksreset (Büroklammer ins Reset Loch an der Oberseite oder via GUI) auf dem AP und bringe erstmal nur einen AP ins Netz.

Richte darauf erstmal nur ein offenes Banal WLAN ein und tagge das mit VLAN 100 und checke ob das so zum Fliegen kommt.

Glückwunsch! 👏 👍

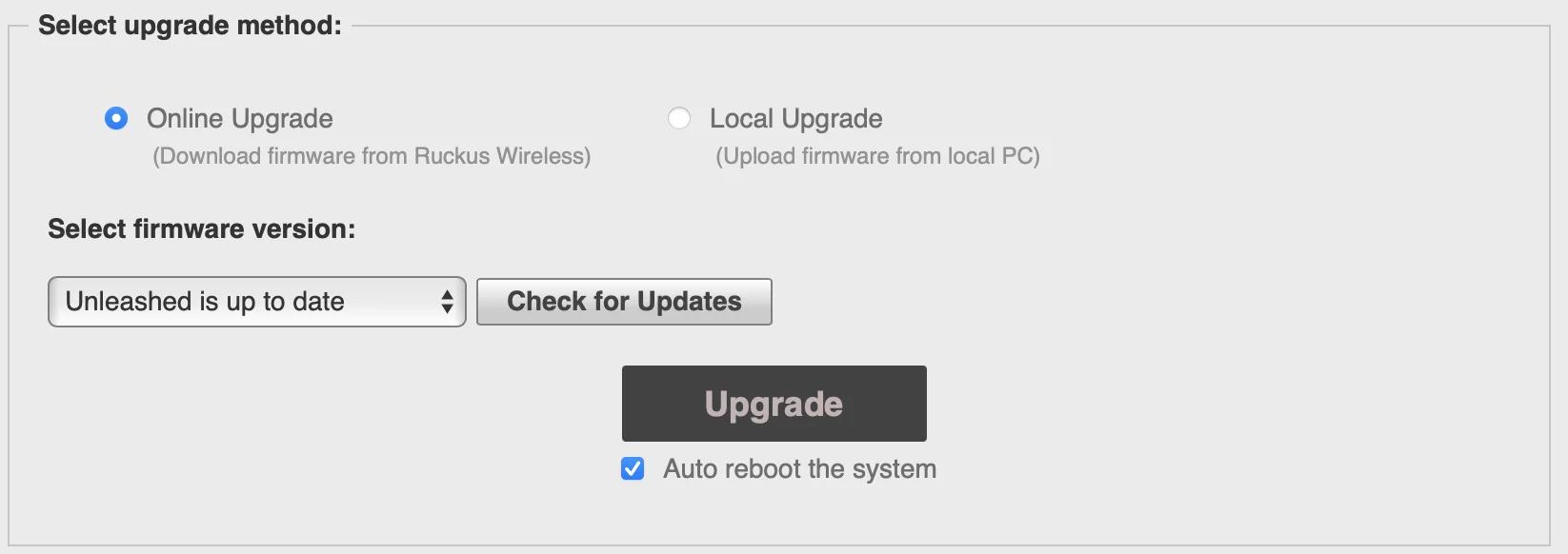

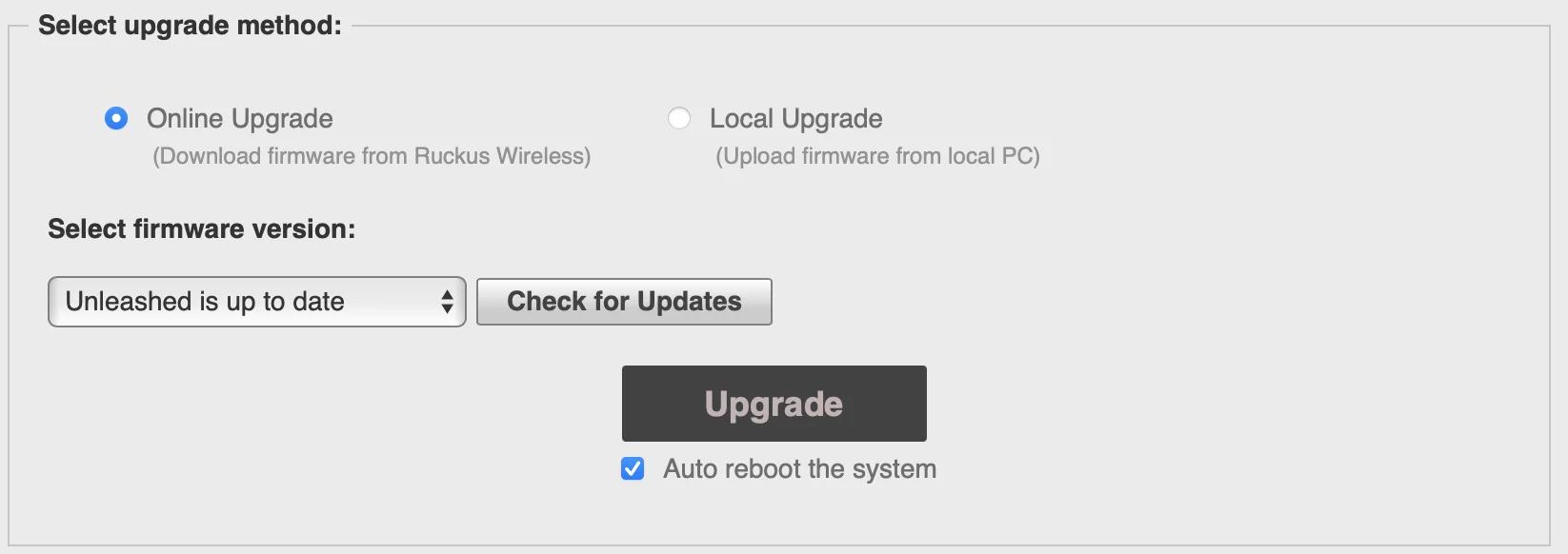

Wenn du es nicht so oder so schon machst kannst auch immer online über das GUI updaten und auf aktuelle Versionen prüfen:

Du solltest in jedem Falle noch die 2 o.a. Konfigpunkte aktivieren im Setup

Du solltest in jedem Falle noch die 2 o.a. Konfigpunkte aktivieren im Setup

Case closed...

Wenn du es nicht so oder so schon machst kannst auch immer online über das GUI updaten und auf aktuelle Versionen prüfen:

- OFDM only setzen

- Application Visibility aktivieren.

Case closed...