149680

28.06.2022

Connect UniFi and OPNsense

Hallo Community,

helft mir mal bitte beim bohren des Brettes welches ich vorm Kopf hab.

Ich möchte meine OPNsense mit meinen UniFi Equipment (Switch und AP) verbinden. Dazu folgende Idee:

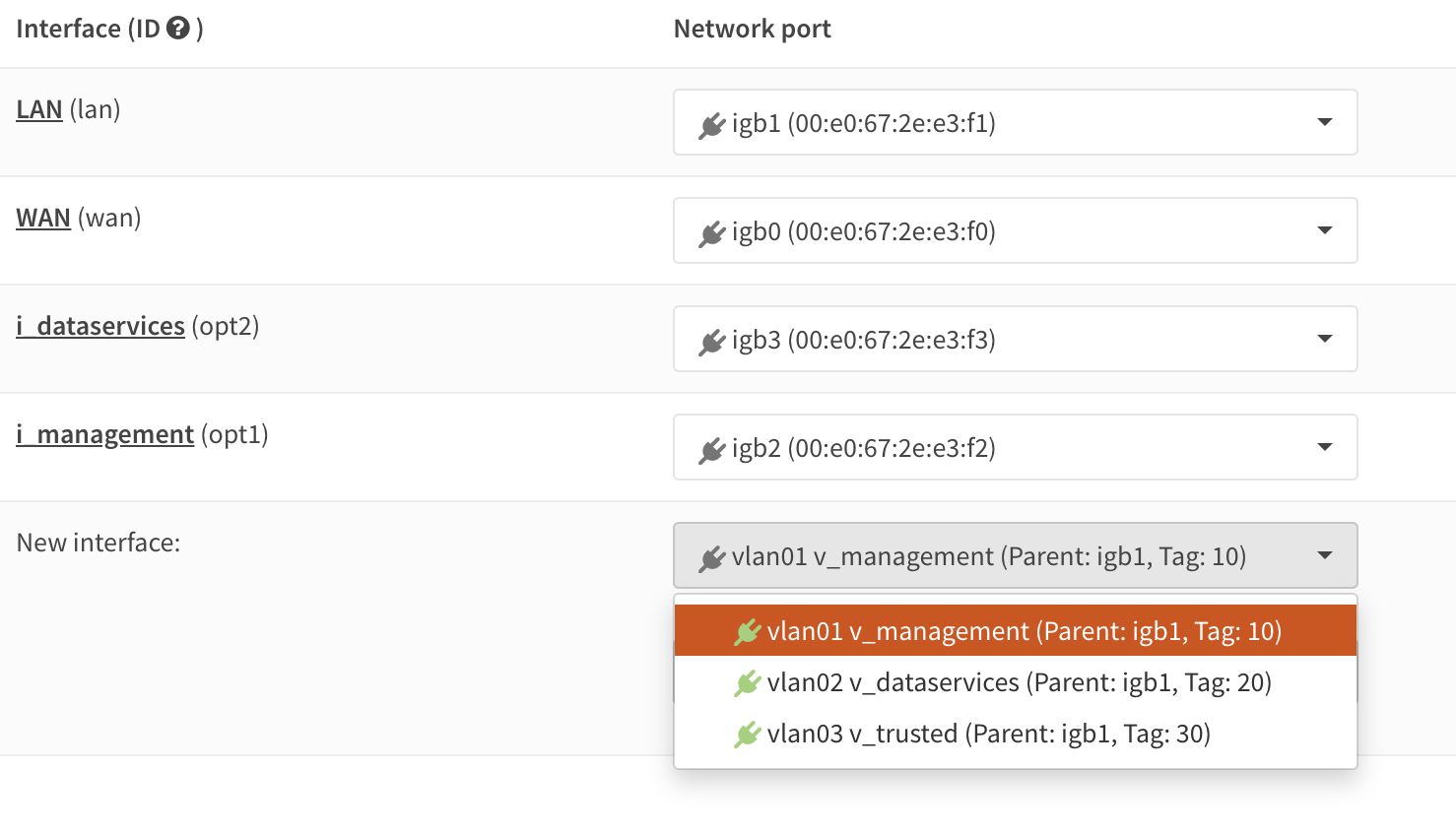

- Alle benötigten VLANs erstellen und auf ein physikalisches Interface legen (nicht das LAN Interface)

- Den Switch an dieses Interface anschließen

- Access Point an den Switch

- Im UniFi Controller alle VLANs identisch zur OPNsense erstellen

Jetzt der Teil den ich einfach nicht verstehe:

Der UniFi Controller läuft per Docker auf einen Ubuntu Server

Dieser Server steht nicht in LAN sondern ebenfalls in einem VLAN

- Wie kann ich den Switch per Controller steuern wenn er konfiguriert sein muss dieser aber ebenfalls am Switch hängt?

- Idee: das VLan mit Controller auf ein weiteres physikalisches Interface legen, dadurch könnte der Server mit Controller laufen und die UniFi Komponenten managen.

- Was ich auch nicht verstehe: wie sollen der Switch und AP eine IP aus dem LAN bekommen? (Zumindest aus der UDM kenne ich das so) Dann müsste ich diese doch auch ans LAN connecten - Controller steht wie beschrieben aber in einem anderen

Danke für euer Feedback!

helft mir mal bitte beim bohren des Brettes welches ich vorm Kopf hab.

Ich möchte meine OPNsense mit meinen UniFi Equipment (Switch und AP) verbinden. Dazu folgende Idee:

- Alle benötigten VLANs erstellen und auf ein physikalisches Interface legen (nicht das LAN Interface)

- Den Switch an dieses Interface anschließen

- Access Point an den Switch

- Im UniFi Controller alle VLANs identisch zur OPNsense erstellen

Jetzt der Teil den ich einfach nicht verstehe:

Der UniFi Controller läuft per Docker auf einen Ubuntu Server

Dieser Server steht nicht in LAN sondern ebenfalls in einem VLAN

- Wie kann ich den Switch per Controller steuern wenn er konfiguriert sein muss dieser aber ebenfalls am Switch hängt?

- Idee: das VLan mit Controller auf ein weiteres physikalisches Interface legen, dadurch könnte der Server mit Controller laufen und die UniFi Komponenten managen.

- Was ich auch nicht verstehe: wie sollen der Switch und AP eine IP aus dem LAN bekommen? (Zumindest aus der UDM kenne ich das so) Dann müsste ich diese doch auch ans LAN connecten - Controller steht wie beschrieben aber in einem anderen

Danke für euer Feedback!

Bitte markiere auch die Kommentare, die zur Lösung des Beitrags beigetragen haben

Content-ID: 3200524627

Url: https://administrator.de/forum/connect-unifi-and-opnsense-3200524627.html

Ausgedruckt am: 15.07.2025 um 20:07 Uhr

21 Kommentare

Neuester Kommentar

Hi.

Im Unifi Controller kannst du einstellen, dass auch Layer 2 / 3 übergreifend Geräte mit ihm Kontakt aufnehmen können.

Das Switch und den (die) AP kannst du ja via SSH mit dem Controller verheiraten > set inform Befehl (z.B.: set-inform http://ip-of-controller:8080/inform).

Der Controller muss ja auch nur dann ständig an sein, wenn du an Statistik interessiert bist.

In der Regel stellt man ja nicht wöchentlich irgendwelche VLANs um

Gruß

Marc

Im Unifi Controller kannst du einstellen, dass auch Layer 2 / 3 übergreifend Geräte mit ihm Kontakt aufnehmen können.

Das Switch und den (die) AP kannst du ja via SSH mit dem Controller verheiraten > set inform Befehl (z.B.: set-inform http://ip-of-controller:8080/inform).

Der Controller muss ja auch nur dann ständig an sein, wenn du an Statistik interessiert bist.

In der Regel stellt man ja nicht wöchentlich irgendwelche VLANs um

Gruß

Marc

Zur OPNsense kann ich Dir nichts sagen aber evtl. zum Unifi-Setup:

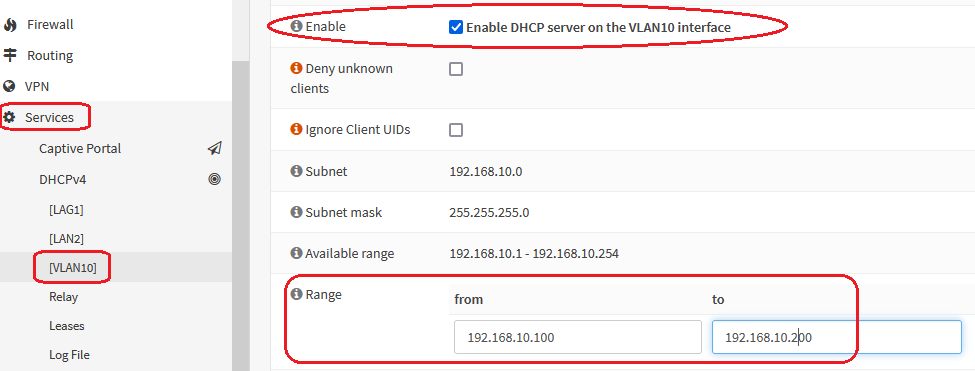

Zum Verständnis: In der OPNsense werden die vLANs aufgespannt, hier muss auch für jedes vLAN ein eigener DHCP-Server hinterlegt werden - sofern DHCP-Adressvergabe gewünscht ist.

Wichtig ist nur, welche IP (oder eben ggfs. Dyn-DNS-Adresse) im Unifi-Client hinterlegt ist (über SSH) und dass die Ports am Controller-Standorft entsprechend weitergeleitet werden.

Viel Erfolg!

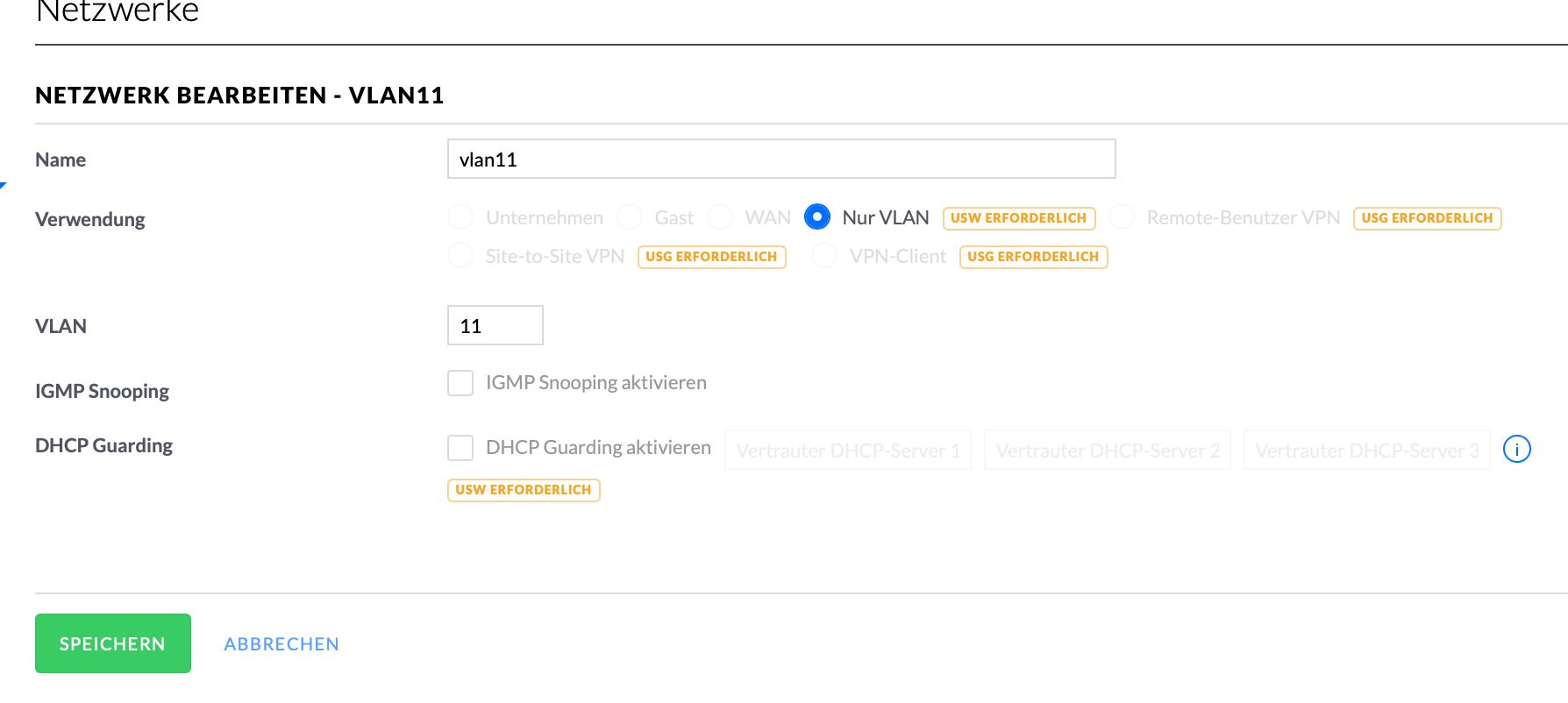

Im UniFi Controller alle VLANs identisch zur OPNsense erstellen

Jo, im "legacy-Interface" unter Site > Einstellungen > Netzwerk neben dem bisherigen "Default" einfach weitere "vlans" anlegen.

Wie kann ich den Switch per Controller steuern wenn er konfiguriert sein muss dieser aber ebenfalls am Switch hängt?

Wenn Du die FW - erstmal - zwischen den vLANs nicht aktivierst, können sich die Geräte über die vLAN-Grenze hinweg mit ihrer IP-Adresse kontaktieren. Alternativ in der aktivierten FW zwischen den vLANs die entsprechenden Ports freigeben: UDP3478 und TCP8080 müssten eigentlich genügen, ggfs. noch UDP10001 und TCP8883Idee: das VLan mit Controller auf ein weiteres physikalisches Interface legen, dadurch könnte der Server mit Controller laufen und die UniFi Komponenten managen.

Bestimmt möglich: Wenn Du eine FW zwischen Deinen vLANs laufen lässt, dann musst Du aber auch auf diesem Weg die oben genannten Ports freigeben wie sollen der Switch und AP eine IP aus dem LAN bekommen

Der Einfachheit halber würde ich die im vLAN1 laufen lassen. Und wenn Du fürs vLAN1 nen DHCP in der OPNSense definierst, bekommen die auch ihre IP. Alternativ - so mache ich das - liegen zwar die Netzwerk-Komponenten im vLAN1 - dieses hat aber keinen eigenen DHCP-Server, weshalb diese Geräte alle "fixe" IPs haben. vLAN1 ist ja eher so ein "Fallback-vLAN", wenn nix definiert ist. D.h. werden "fremde" ggfs. bösartige Geräte angeschlossen, bekommen die erstmal keine IP.Zum Verständnis: In der OPNsense werden die vLANs aufgespannt, hier muss auch für jedes vLAN ein eigener DHCP-Server hinterlegt werden - sofern DHCP-Adressvergabe gewünscht ist.

Controller steht wie beschrieben aber in einem anderen

Ganz prinzipiell ist völlig egal, wo der Controller steht! Bei meinem Kunden steht überhaupt kein Controller vor Ort. Der Controller/Synology steht zentral bei mir im Büro und ich verwalte das über unterschiedliche "Sites".Wichtig ist nur, welche IP (oder eben ggfs. Dyn-DNS-Adresse) im Unifi-Client hinterlegt ist (über SSH) und dass die Ports am Controller-Standorft entsprechend weitergeleitet werden.

Viel Erfolg!

Dabei dürfte die Suchmaschine Deiner Wahl wohl ne Lösung anbieten. Alternativ:

help.cloudunifi.com/unifi/adopting-unifi-flex-mini/

help.cloudunifi.com/unifi/adopting-unifi-flex-mini/

Oha, ja, die Anleitung war Layer2. Vielleicht hakt das wegen der vLANs. Hier ist Layer3:

help.ui.com/hc/en-us/articles/204909754-UniFi-Network-Layer-3-Ad ...

(und lt. dieser geht auch ssh)

help.ui.com/hc/en-us/articles/204909754-UniFi-Network-Layer-3-Ad ...

(und lt. dieser geht auch ssh)

Ja, ich schmunzle mittlerweile immer, wenn die Leute meinen im Heimnetzwerk mit vLANs anzufangen.

Geht alles irgendwie und irgendwann – kostet halt nur Lebensjahre

Kann man die Unifis nicht mittlerweile auch übers iPhone konfigurieren? Und dann auf den späteren Controller übertragen? Oder alles gemeinsam temporär mal an ne Fritze hängen?

VG

Geht alles irgendwie und irgendwann – kostet halt nur Lebensjahre

Kann man die Unifis nicht mittlerweile auch übers iPhone konfigurieren? Und dann auf den späteren Controller übertragen? Oder alles gemeinsam temporär mal an ne Fritze hängen?

VG

Mach ich evtl. auf OPNsense Seite noch was falsch?

Das kannst du ja leicht selber überprüfen, denn das OPNsense VLAN Setup ist identisch zur pfSense:VLAN Installation und Routing mit pfSense, Mikrotik, DD-WRT oder Cisco RV Routern

Nur so viel:

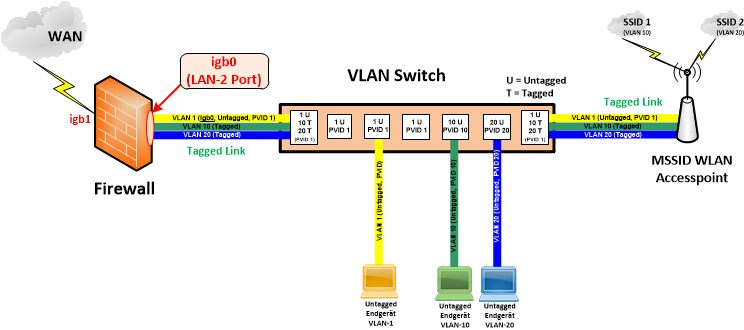

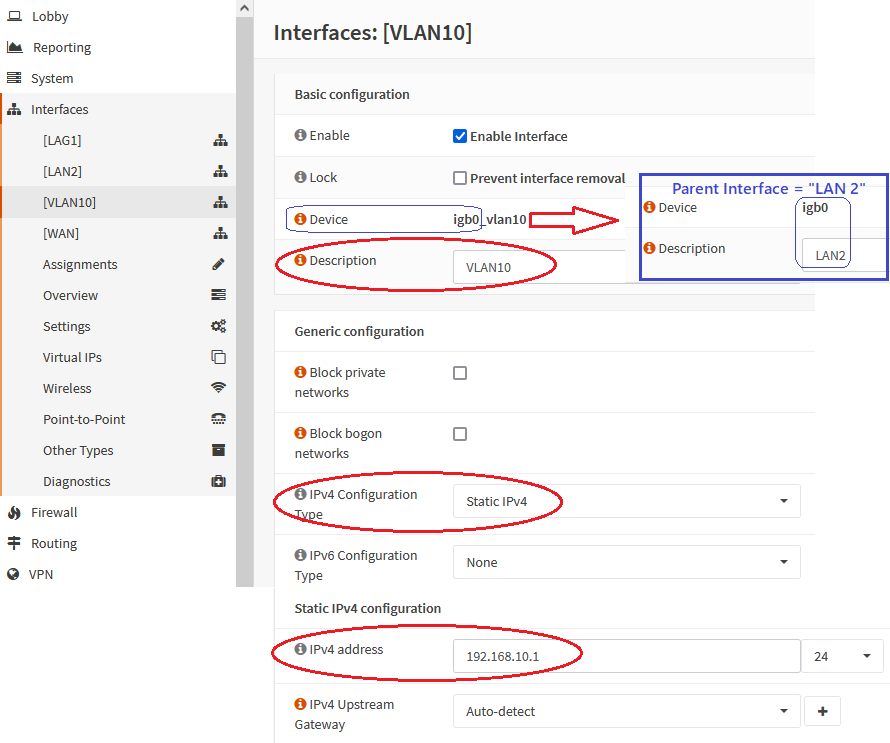

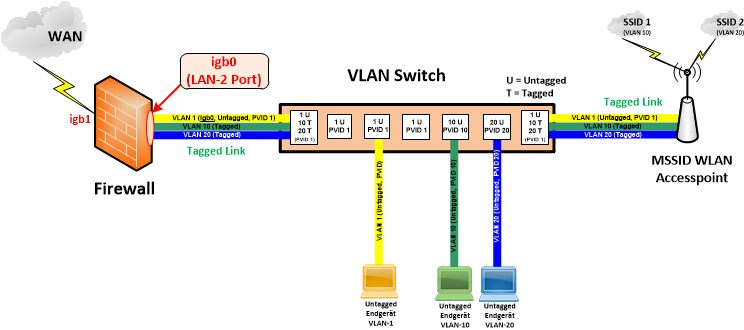

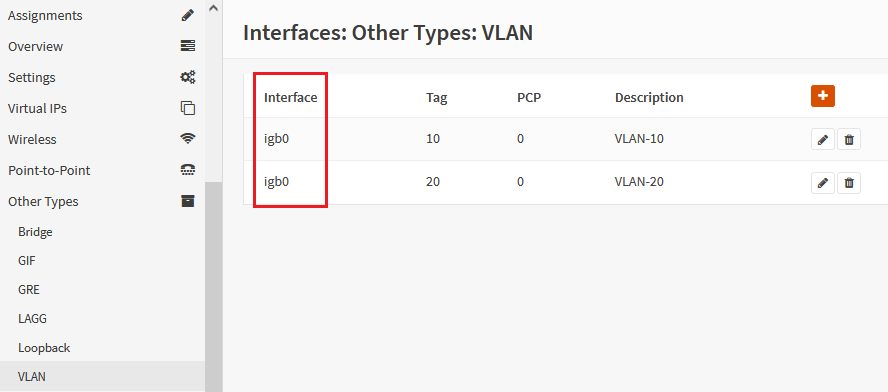

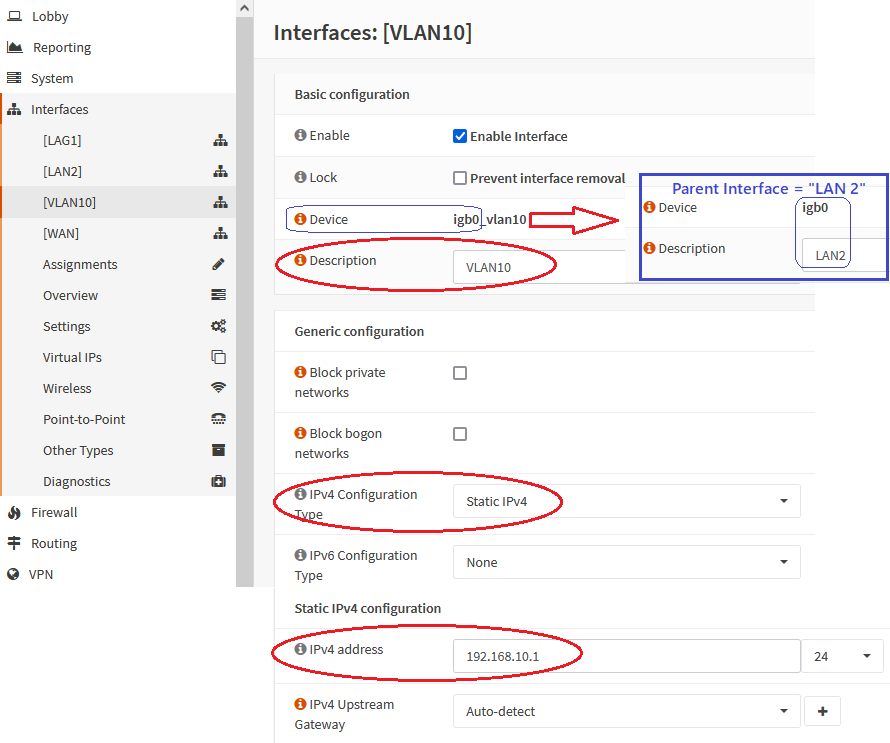

Du musst die VLAN Interfaces alle zur Firewall hinzufügen und mit entsprechenden IP Adressen versehen. Das Parent Interface ist dein LAN Port.

Sprich das LAN Port geht dann als tagged Uplink (Trunk) in den Switch.

Beachte das das Parent Interface selber also der LAN Port direkt das Default VLAN (PVID) VLAN ist was immer UNtagged übertragen wird.

Bednek zusätzlich das ALLE diese neuen VLAN Interface im Default Firewall üblich komplett geblockt sind! Du musst also damit überhaupt IP Traffic über die Firewall geroutet werden kann das Regelwerk entsprechend bei allen diesen neuen Interfaces anpassen.

Testweise also eine "Scheunentor Regel" analog zum LAN Interface wie IPv4 ALLOW Source: <vlan-x_network> Destination: any

Details dazu stehen alle im o.a. Tutorial.

Den LAN Port wollte ich mir eigentlich frei halten.

Sorry, aber DU selber hast doch die VLAN Interfaces auf das Parent Interface igb1 gelegt auf das der LAN Port gebunden ist. Siehe dein eigener Screenshot oben!!igb2 ist ja auf den Port "i.management" gebunden was dann NICHT Parent Interface der VLANs ist. Die hast du ja selber auf igb1 (LAN) gelegt.

Typischer PEBKAC Fehler dann wenn die VLANs auf igb2 haben willst.

Der Versuch die VLANS auf igb2 zu legen funktionierte leider nicht.

Sorry, aber das ist doch ziemlicher Unsinn was du da schreibst. igb1 und igb2 sind doch hardwaretechnisch vollkommen identisch und es ist doch vollkommen Wumpe auf welches dieser Parent Interfaces du deine VLAN legst!Dazu musst du natürlich zuerst die VLANs auf igb1 vollständig im Setup entfernen! Auch die dazu korrespondierenden IP Interfaces!

Dann legst du sie auf igb2 komplett neu an inklusive der IP Interfaces und schliesst dann dort den Switch Uplinkk an und gut iss.

Du hast vermutlich die ursprüngliche VLAN Konfig auf igb1 nicht gelöscht und das das dann zum Chaos kommt ist doch klar. Sowas weiss aber auch ein Dummie...

hackt noch etwas.

"hacken" ??? Sowas macht man im Garten mit einer Gartenhacke aber nicht in der IT!!Du solltest schon beim Thema bleiben...!

Aber die Frage nach der Belegung bleibt.

Was bitte meinst du genau mit "Belegung"?? Du sprichst hier in Rätseln... wo weise ich denn jetzt IP adressen zu

Du meist IP Adressen den VLANs zuweisen, oder ?Die IP Adressen weist du auf der Firewall zu. Du klickst auf + fügst das virtuelle VLAN Interface hinzu das du vorher über die VLAN Definition angelegt hast und weist dem eine statische IP zu, fertisch.

Dann natürlich das Regelwerk an dem Interface nicht vergessen denn ohne Regel blockiert eine Firewall erstmal ALLES an dem Interface.

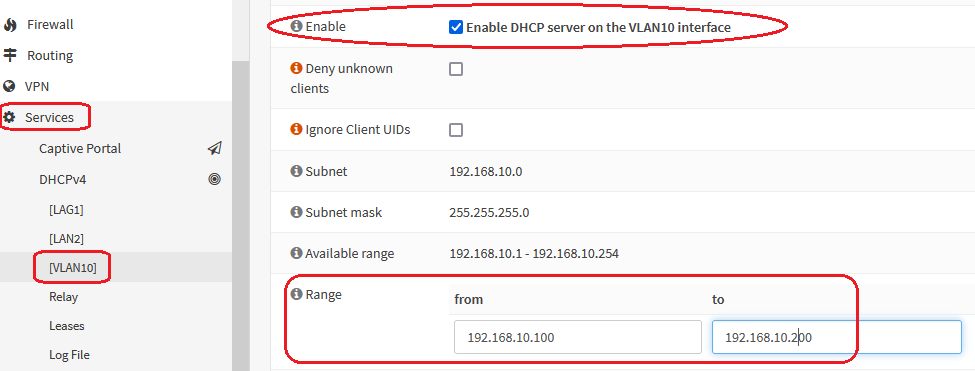

Als letztes aktivierst du auf dem Interface auch noch einen DHCP Server sofern du in dem VLAN automatische Adressvergabe haben willst. Fertig....

Ist doch alles kein hexenwerk und in 10 Minuten im GUI zusammengeklickt.

Das hiesige VLAN Tutorial erklärt das doch auch einfach und für Laien verständlich.

Lesen und verstehen...

Dieser stehet noch im LAN, soll aber auch ins management vlan.

OK, das ist aber auch ein Kinderspiel und schnell erledigt.Wenn du den VLAN Trunk auf igb2 gelegt hast, dann ist dein Parent Interface (physisch) ja der Port "i_management" sprich OPT1 (Siehe dein Screenshot oben).

Alles was dieser Port ohne Tags also untagged sendet geht beim angeschlossenen Switch in das Default VLAN (PVID VLAN). Das ist in der Regel immer das Default VLAN 1.

Wenn du das am Switch in ein anderes VLAN haben willst musst du das Default VLAN bzw. das PVID VLAN an dem Trunk Port der auf die Firewall geht entsprechend mit einer anderen ID konfigurieren.

Ist doch alles kein Hexenwerk und im Handumdrehen erledigt...

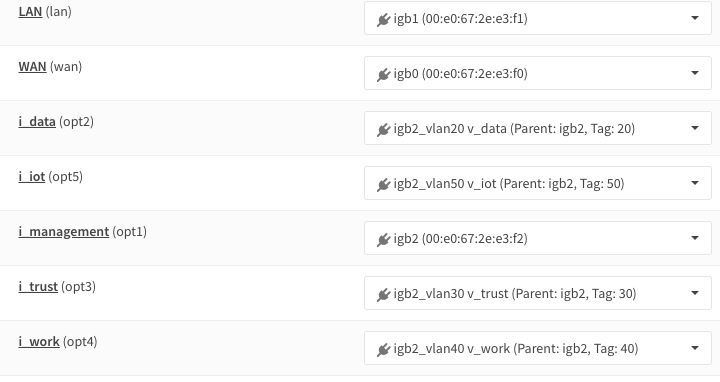

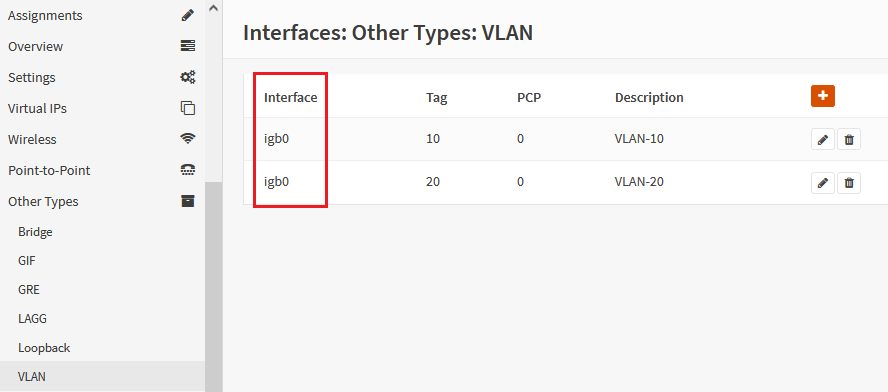

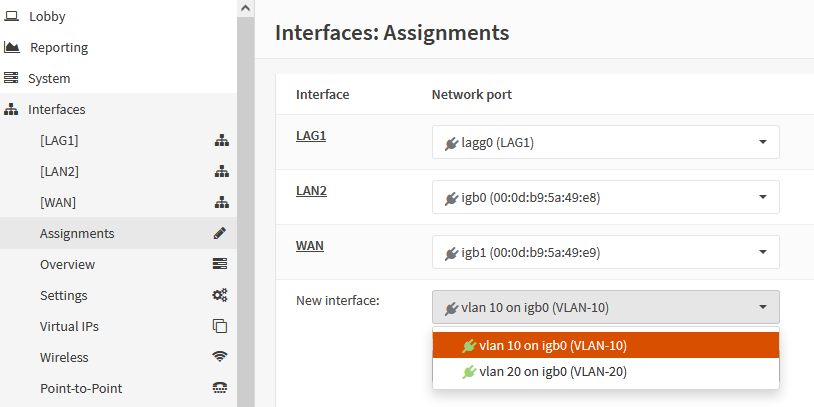

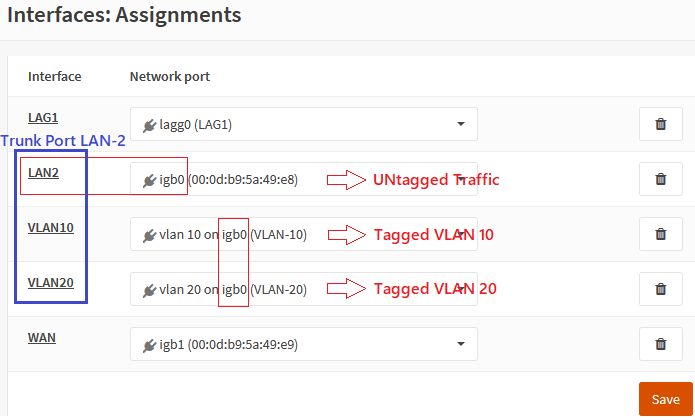

Damit das Drama mal ein Ende hat hier deine detailierten ToDos:

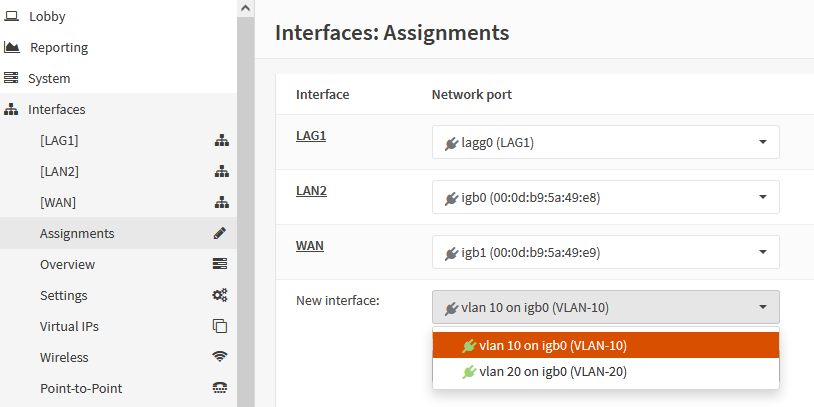

Neue VLAN Interfaces mit Klick auf "Add +" dem Assignments hinzufügen.

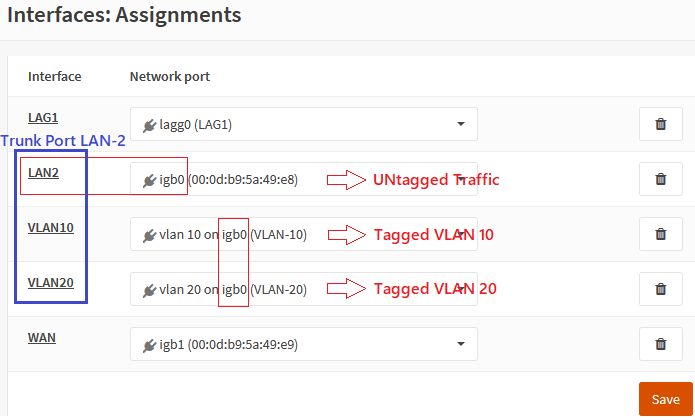

👉🏽 Das direkte Parent Interface igb0 sendet die Ethernet Pakete immer UNtagged! (PVID VLAN).

Die im VLAN Setup definierten VLAN Interfaces auf diesem Parent Interface sind mit ihrer VLAN ID getagged!

Übersicht der angelegten VLAN IP Interfaces:

Damit solltest nun auch DU das problemlos zum Fliegen bekommen!! 😉

Inhaltsverzeichnis

Neue VLAN Interfaces mit Klick auf "Add +" dem Assignments hinzufügen.

👉🏽 Das direkte Parent Interface igb0 sendet die Ethernet Pakete immer UNtagged! (PVID VLAN).

Die im VLAN Setup definierten VLAN Interfaces auf diesem Parent Interface sind mit ihrer VLAN ID getagged!

Übersicht der angelegten VLAN IP Interfaces:

Damit solltest nun auch DU das problemlos zum Fliegen bekommen!! 😉

Hey ho...ich sage Prost, es ist vollbracht!

Glückwunsch! 👏 War ja auch eine schwere Geburt mit dir!und das Setup des Switches war etwas knifflig

Kein Wunder wenn man den Schrott von UBQT nutzt. Billigstes OEM Zeug, Controllerzwang, usw. Von dem Müll kann man nur dringenst abraten. Das können Andere deutlich besser. Aber nundenn, letztendlich klappt es damit ja auch wie du siehst.Nun heißt es noch die FW regeln tunen

Dann viel Erfolg damit!