Kleines Heimnetz. Topologie mit Fritzbox und Co

Guten Tag zusammen,

ich habe gesehen das es in den letzten Monaten zu diesem Thema schon einige Fragen/Beiträge gegeben hat. Diese habe ich auch alle durchgelesen und es haben sich einige Fragen geklärt.

Trotzdem hätte ich gerne zu meinem speziellen Fall die Expertenmeinungen, wenn möglich.

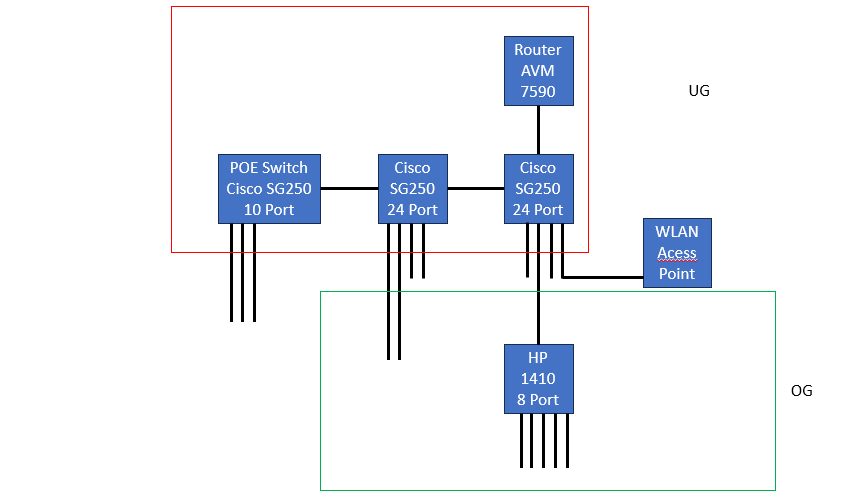

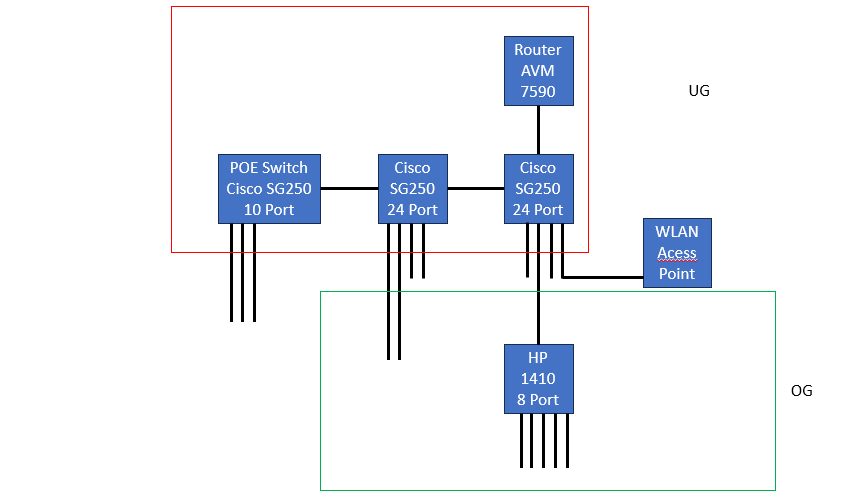

Ich baue gerade das Netzwerk bei uns im Haus auf und würde die Hardware wie folgt verkabeln.

Vorhanden sind als Router, eine Fritzbox 7590, 2x Cisco SG250 24P, 1x Cisco SG250 10P POE, 1x HP 1410 8P.

An Endgeräten ist alles vom Smartphone über NAS, Workstation, Laptop, IP Kameras, etc. vorhanden.

Mir geht es im speziellen um die Verkabelung der Switches unter einander und zur Fritzbox.

Der erste SG250 24P nach der Fritzbox währe in dem Fall dann mein "Core Switch" und der Rest "Access Switches".

Oder macht es evtl. Sinn die Fritzbox als Sternpunkt zu definieren und alle Switches in die Fritzbox zu kontaktieren?

Oder im Heimnetz Vollkommen egal?

Spezielle VLANs sind nicht direkt geplant.

DMZ und HW Firewall etc. auch nicht. Hier reicht mir aktuell die Fritzbox.

Vielen Dank für euere erste Einschätzung.

Verbessungsvorschläge werden dankend angenommen.

Grüße Loudre

ich habe gesehen das es in den letzten Monaten zu diesem Thema schon einige Fragen/Beiträge gegeben hat. Diese habe ich auch alle durchgelesen und es haben sich einige Fragen geklärt.

Trotzdem hätte ich gerne zu meinem speziellen Fall die Expertenmeinungen, wenn möglich.

Ich baue gerade das Netzwerk bei uns im Haus auf und würde die Hardware wie folgt verkabeln.

Vorhanden sind als Router, eine Fritzbox 7590, 2x Cisco SG250 24P, 1x Cisco SG250 10P POE, 1x HP 1410 8P.

An Endgeräten ist alles vom Smartphone über NAS, Workstation, Laptop, IP Kameras, etc. vorhanden.

Mir geht es im speziellen um die Verkabelung der Switches unter einander und zur Fritzbox.

Der erste SG250 24P nach der Fritzbox währe in dem Fall dann mein "Core Switch" und der Rest "Access Switches".

Oder macht es evtl. Sinn die Fritzbox als Sternpunkt zu definieren und alle Switches in die Fritzbox zu kontaktieren?

Oder im Heimnetz Vollkommen egal?

Spezielle VLANs sind nicht direkt geplant.

DMZ und HW Firewall etc. auch nicht. Hier reicht mir aktuell die Fritzbox.

Vielen Dank für euere erste Einschätzung.

Verbessungsvorschläge werden dankend angenommen.

Grüße Loudre

Bitte markiere auch die Kommentare, die zur Lösung des Beitrags beigetragen haben

Content-ID: 71596825691

Url: https://administrator.de/forum/kleines-heimnetz-topologie-mit-fritzbox-und-co-71596825691.html

Ausgedruckt am: 17.07.2025 um 03:07 Uhr

21 Kommentare

Neuester Kommentar

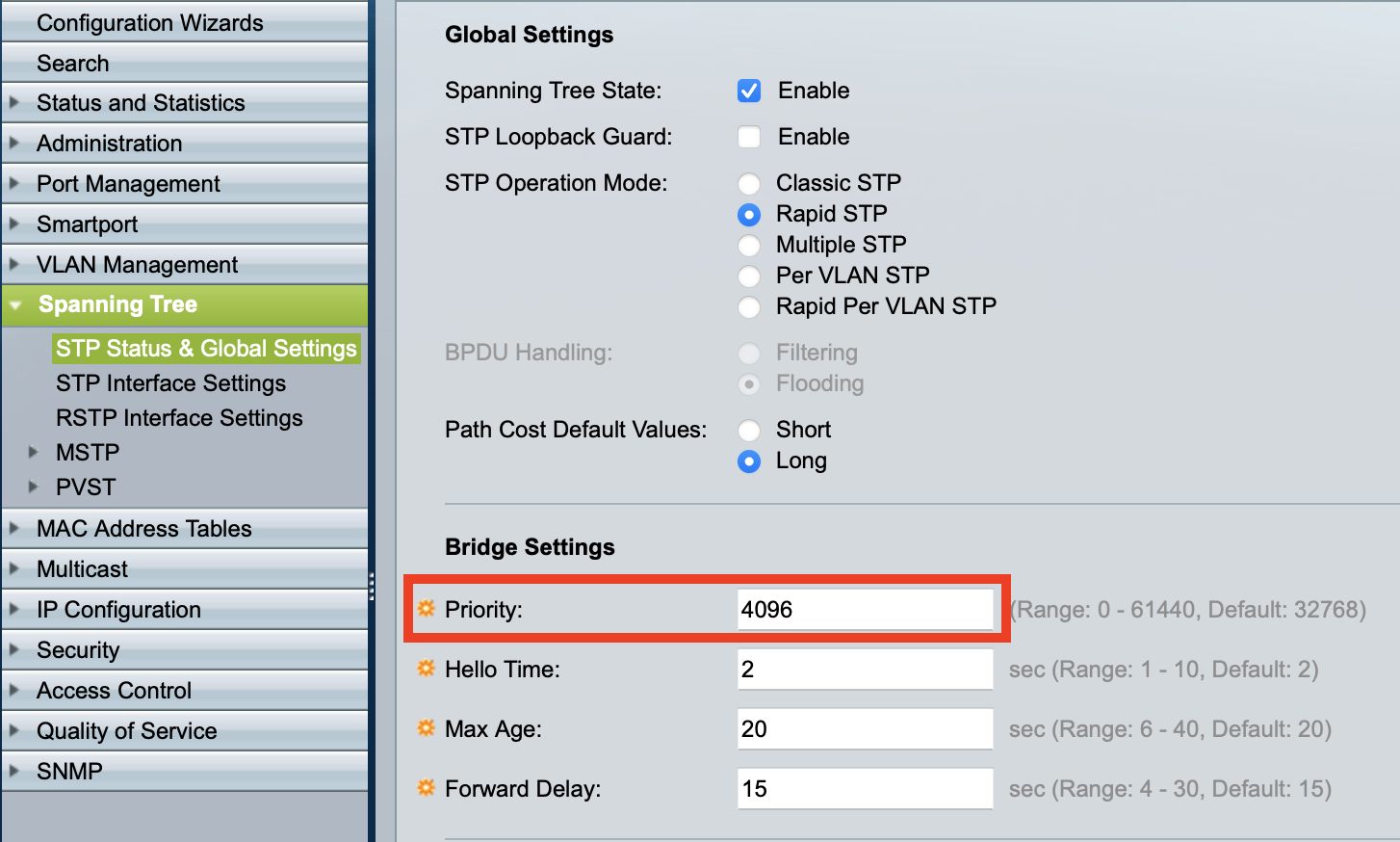

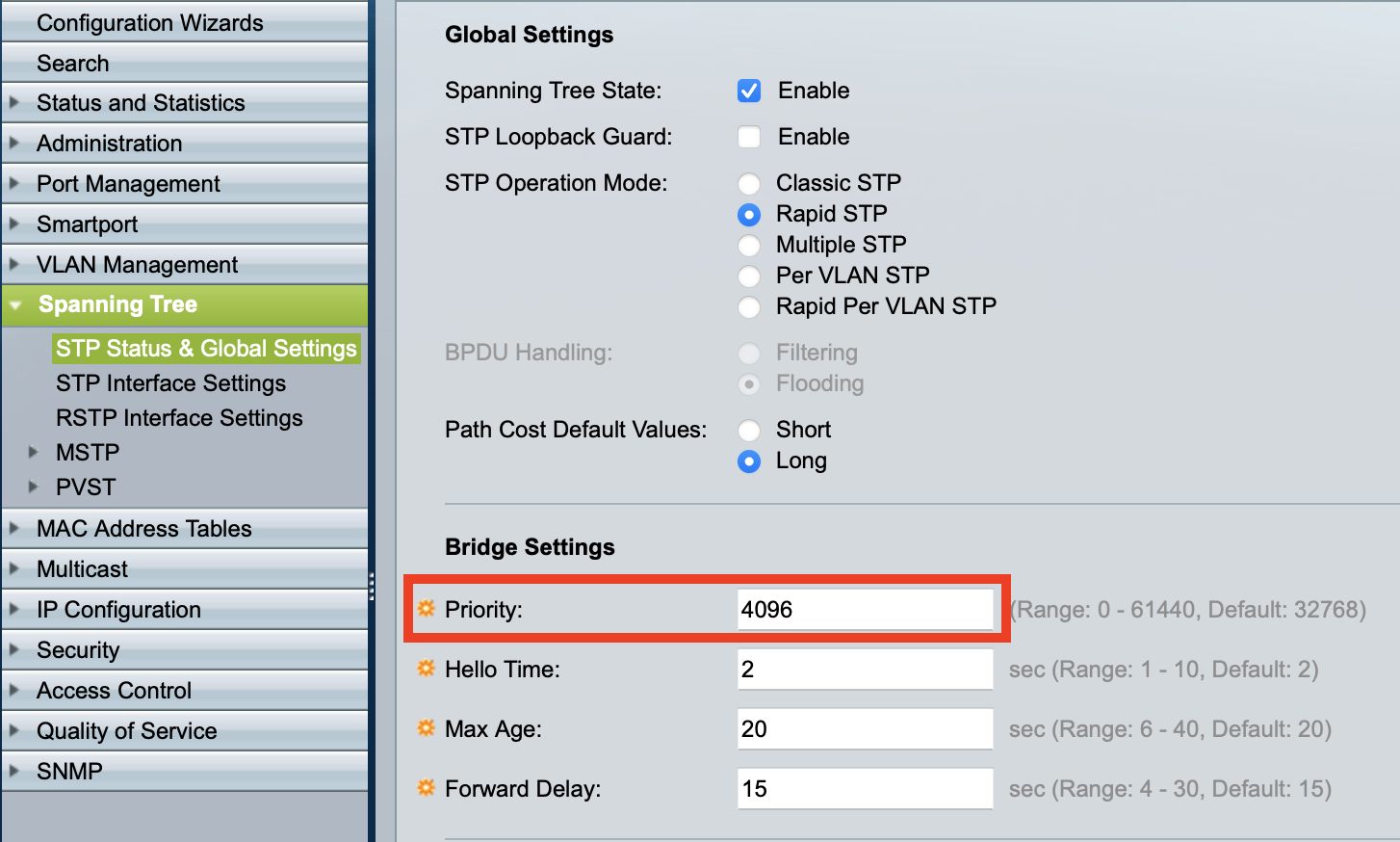

So wie du es geplant hast ist es schon bilderbuchmäßig gelöst. Ein Switch sollte immer der Core Switch sein und der (und NUR der) sollte dann auch immer eine höhere Spanning Tree Priority (4096 oder 8192) bekommen damit er als Root Switch im Netz erkannt wird und der dann sternförmig die Access Switches bedient. Längere Switch Kaskaden gilt es wenn immer möglich zu vermeiden, wobei deine 3er Kaskade aber noch tolerabel ist.

Den embeddeten Popelswitch der Fritzbox sollte man dazu keinesfalls verwenden zumal der auch gar nicht STP fähig ist und ihm auch viele andere Features fehlen.

Den embeddeten Popelswitch der Fritzbox sollte man dazu keinesfalls verwenden zumal der auch gar nicht STP fähig ist und ihm auch viele andere Features fehlen.

2 VLANs würden ggf. Sinn machen wenn du z.B. das Gastnetz der Fritzbox auch auf deiner Infrastruktur z.B. mit MSSID WLANs verteilen willst. Wie das genau geht kannst du HIER nachlesen.

2 VLANs würden ggf. Sinn machen wenn du z.B. das Gastnetz der Fritzbox auch auf deiner Infrastruktur z.B. mit MSSID WLANs verteilen willst. Wie das genau geht kannst du HIER nachlesen.

Wenn du schon Cisco orientiert bist wie wäre es denn mit einem Cisco 896er?

Cisco 800, 900, ISR1100 Router Konfiguration mit xDSL, Kabel, FTTH Anschluss und VPN

Das ist aber reine Geschmackssache bei einem Heimnetz. Wenn du bei so einer potenten Switch Infrastruktur auch schon auf Dinge wie VLANs verzichtest werden dir die einfachen Consumer Features der Fritzbox vermutlich auch reichen.

Fragt sich nur warum du dann soviel in die Switches investiert hast wenn du es gar nicht nutzt? Da hätten dann auch SG220er oder popelige TP-Links gereicht...aber egal.

Das Gros auch der Heimnetz Admins hält es da aber eher mit Lenin: "Vertrauen ist gut, Kontrolle ist besser"!

Cisco 800, 900, ISR1100 Router Konfiguration mit xDSL, Kabel, FTTH Anschluss und VPN

Das ist aber reine Geschmackssache bei einem Heimnetz. Wenn du bei so einer potenten Switch Infrastruktur auch schon auf Dinge wie VLANs verzichtest werden dir die einfachen Consumer Features der Fritzbox vermutlich auch reichen.

Fragt sich nur warum du dann soviel in die Switches investiert hast wenn du es gar nicht nutzt? Da hätten dann auch SG220er oder popelige TP-Links gereicht...aber egal.

Freunde und Verwandte bekommen den normalen Zugang.

Sehr sehr mutig die dann alle mit dem privaten NAS, Kameras usw. in einem Netzwerk zu haben! Wenn man denen blind vertrauen kann und das sie vor allem dein Passwort nicht an die ganze Stadt weitergeben (auch unbewusst) ist dann ja gut.Das Gros auch der Heimnetz Admins hält es da aber eher mit Lenin: "Vertrauen ist gut, Kontrolle ist besser"!

Wenn man denen blind vertrauen kann

Wenn es denn nur das wäre. Die Frage lautet: Kann man deren Geräten vertrauen. Wenn Du selbst Dein Gerät verseucht hast, Deine Sache - aber möchte ich jetzt auch noch, dass die verseuchten Geräte meiner Freunde und Verwandten mein Netz gefährden. Da tummeln sich dann 8 Jahre alte Handys von Senioren, die täglich zig bescheuerte Humor-Filmchen teilen, jede noch so zweifelhafte App laden und sowieso jeden Link anklicken in dem Netz, in dem ich mein Leben organisiere? Bitte.{[{2}]}Lenin war das?

Viele Grüße, commodity

Hallo,

Gruss,

Peter

Zitat von @Loudre:

und "nur" noch bis 2027 support erhalten. Was für mich im Heimbereich aktuell noch kein Problem darstellt.

Da reicht es dann im Jahr 2074 nachzuschauen. Da sind dann alle Switche inkl. KI und verseuchen selbst deinWohnKlo.und "nur" noch bis 2027 support erhalten. Was für mich im Heimbereich aktuell noch kein Problem darstellt.

Gruss,

Peter

Na, für's traute Heim tut es auch das Gästenetz der Fritzbox face-wink

Der Rest ist Kür - die man wollen muss.

Der Rest ist Kür - die man wollen muss.

Ich bin mir fast sicher, dass die Fritzbox im Gastnetz nicht abschaltbar client isolation betreibt. Eignet sich also nur für diejenigen IoT-Geräte, die direkt nach Hause telefonieren. Alles, was noch irgendwie im Heimnetz kommunizieren muss um zu funktionieren, läuft damit nicht.

Ein Router, der sich in Bezug auf VLAN-Parameter auch konfigurieren lässt, ist also in jedem Fall eine sicherere Wahl (wenngleich mit Lernkurve, logo).

Ein Router, der sich in Bezug auf VLAN-Parameter auch konfigurieren lässt, ist also in jedem Fall eine sicherere Wahl

absolut korrekt.Hier ging es aber nur noch um den Aspekt

Freunde und Verwandte bekommen den normalen Zugang.

Da muss niemand mit dem Heimnetz kommunizieren - und soll es auch nicht.So lange der Bedarf nicht mehr wird, kann der TO durchaus seine Freizeit anders verwenden

Viele Grüße, commodity

Das ist persönliche Geschmackssache und kannst du halten wie ein Dachdecker...

Kosmetisch ist es natürlich schöner wenn man die Backbone Infrastruktur über die SFP Ports realisiert und sie so kosmetisch von den Endgeräte Ports separiert. Natürlich sofern dich die Kupfer SFPs als Mehrkosten inkl. deren Stromverbrauch nicht stören und du sicher ausschliessen kannst das du irgendwann mal Glas verwenden willst.

Wie gesagt...alles Kosmetik.

Kosmetisch ist es natürlich schöner wenn man die Backbone Infrastruktur über die SFP Ports realisiert und sie so kosmetisch von den Endgeräte Ports separiert. Natürlich sofern dich die Kupfer SFPs als Mehrkosten inkl. deren Stromverbrauch nicht stören und du sicher ausschliessen kannst das du irgendwann mal Glas verwenden willst.

Wie gesagt...alles Kosmetik.

Wenn es das denn nun war bitte deinen Thread dann auch als erledigt schliessen!

Wie kann ich einen Beitrag als gelöst markieren?

Wie kann ich einen Beitrag als gelöst markieren?