Mikrotik bekommt trotz konfigurierter IP Adresse eine weitere vom DHCP Server

Guten Abend,

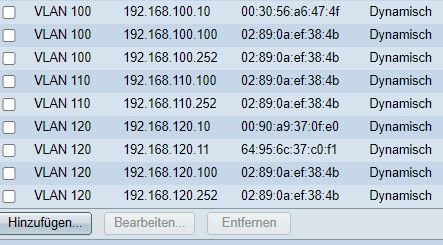

Mein Mikrotik hEXPoE bekommt in jedem VLan nochmals eine IP Adresse vom Fritzbox/Cisco DHCP Server, obwohl ich jedem VLan bereits eine Adresse vorgegeben habe.

Ist dies normal, oder hab ich in der Konfiguration ein Fehler?

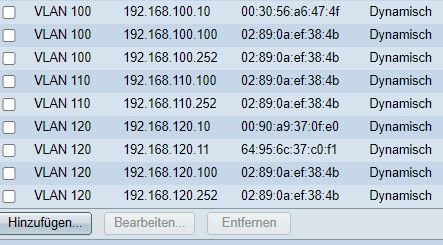

Die .100 Adressen sind die vom Cisco DHCP vergebenen.

Die .252 per Mikrotik Konfig.

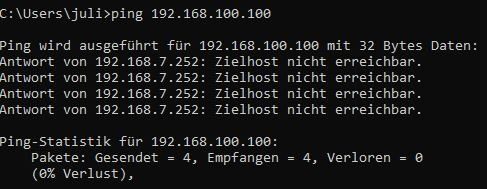

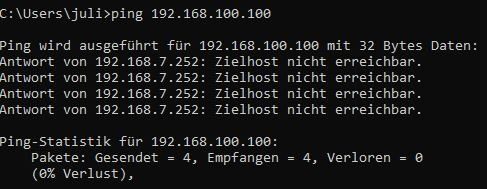

Ein Ping dieser .100 Adressen führt zu folgendem Ergebnis.

Gruß Julian

Mein Mikrotik hEXPoE bekommt in jedem VLan nochmals eine IP Adresse vom Fritzbox/Cisco DHCP Server, obwohl ich jedem VLan bereits eine Adresse vorgegeben habe.

Ist dies normal, oder hab ich in der Konfiguration ein Fehler?

add igmp-snooping=yes name=bridge_trunk vlan-filtering=yes

/interface vlan

add interface=bridge_trunk name=vlan1 vlan-id=1

add interface=bridge_trunk name=vlan7 vlan-id=7

add interface=bridge_trunk name=vlan100 vlan-id=100

add interface=bridge_trunk name=vlan110 vlan-id=110

add interface=bridge_trunk name=vlan120 vlan-id=120

add interface=bridge_trunk name=vlan179 vlan-id=179

/interface wireless security-profiles

set [ find default=yes ] supplicant-identity=MikroTik

/interface bridge port

add bridge=bridge_trunk interface=ether1

add bridge=bridge_trunk frame-types=admit-only-untagged-and-priority-tagged interface=ether2 pvid=7

add bridge=bridge_trunk frame-types=admit-only-untagged-and-priority-tagged interface=ether3 pvid=100

add bridge=bridge_trunk frame-types=admit-only-untagged-and-priority-tagged interface=ether4 pvid=110

add bridge=bridge_trunk frame-types=admit-only-untagged-and-priority-tagged interface=ether5 pvid=179

add bridge=bridge_trunk interface=vlan1

add bridge=bridge_trunk frame-types=admit-only-vlan-tagged interface=vlan7 pvid=7

add bridge=bridge_trunk frame-types=admit-only-vlan-tagged interface=vlan100 pvid= 100

add bridge=bridge_trunk frame-types=admit-only-vlan-tagged interface=vlan110 pvid= 110

add bridge=bridge_trunk frame-types=admit-only-vlan-tagged interface=vlan120 pvid= 120

add bridge=bridge_trunk frame-types=admit-only-vlan-tagged interface=vlan179 pvid= 179

/interface bridge vlan

add bridge=bridge_trunk tagged=bridge_trunk,vlan1 vlan-ids=1

add bridge=bridge_trunk tagged=bridge_trunk,ether1,vlan7 vlan-ids=7

add bridge=bridge_trunk tagged=bridge_trunk,ether1,vlan100 vlan-ids=100

add bridge=bridge_trunk tagged=bridge_trunk,ether1,vlan110 vlan-ids=110

add bridge=bridge_trunk tagged=bridge_trunk,ether1,vlan120 vlan-ids=120

add bridge=bridge_trunk tagged=bridge_trunk,ether1,vlan179 vlan-ids=179

/ip address

add address=192.168.1.252/24 interface=vlan1 network=192.168.1.0

add address=192.168.7.252/24 interface=vlan7 network=192.168.7.0

add address=192.168.100.252/24 interface=vlan100 network=192.168.100.0

add address=192.168.110.252/24 interface=vlan110 network=192.168.110.0

add address=192.168.120.252/24 interface=vlan120 network=192.168.120.0

/ip dns

set servers=192.168.7.1

/ip route

add distance=1 gateway=192.168.7.250

/system clock

set time-zone-name=Europe/Berlin

/system identity

set name=MT_hEXPoE

Die .100 Adressen sind die vom Cisco DHCP vergebenen.

Die .252 per Mikrotik Konfig.

Ein Ping dieser .100 Adressen führt zu folgendem Ergebnis.

Gruß Julian

Bitte markiere auch die Kommentare, die zur Lösung des Beitrags beigetragen haben

Content-ID: 601577

Url: https://administrator.de/forum/mikrotik-bekommt-trotz-konfigurierter-ip-adresse-eine-weitere-vom-dhcp-server-601577.html

Ausgedruckt am: 23.07.2025 um 20:07 Uhr

13 Kommentare

Neuester Kommentar

Ist dies normal, oder hab ich in der Konfiguration ein Fehler?

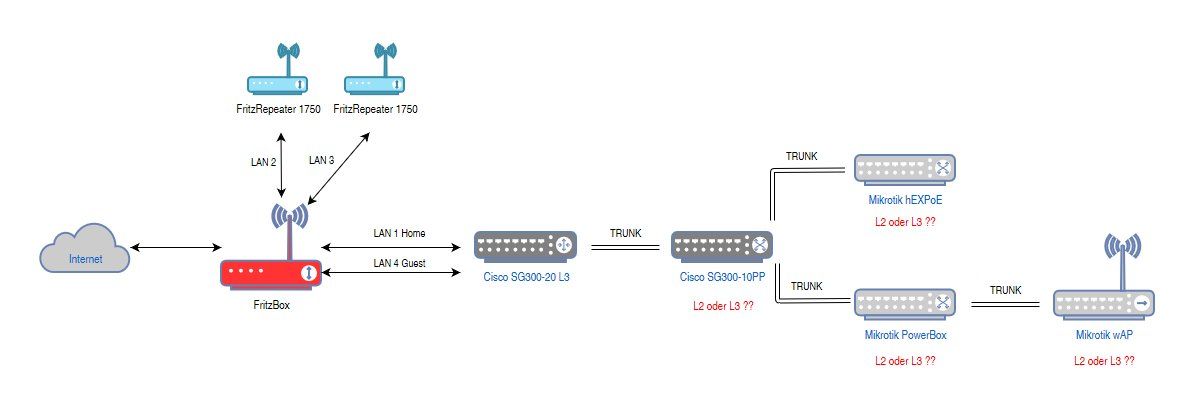

Nein, das ist natürlich nicht normal. Du hast dann vermutlich fälschlicherweise zusätzlich zur statischen IP auch noch einen DHCP Client auf dem Interface aktiviert, was natürlich Unsinn ist.Alle Routing Interfaces sollten IMMER statisch sein. Der Part DHCP Client sollte kein Interface definiert haben !

Zudem ist deine Konfig recht wirr ! Wenn du mit dem Mikrotik deine VLANs routest benötigtst du logischerweise keine L3 VLAN Interfaces auf dem Switch ! Der Switch darf dann rein nur im L2 Modus arbeiten.

Oder andersrum wenn du die VLANs mit dem Switch routest dann brauchst du keine VLAN Interfaces auf dem Mikrotik.

Vermutlich machst du hier einen gehörigen Denkfehler im VLAN Layer 3 Design, kann das sein ??

Beide Konzepte sind hier mit Tutorials beschrieben:

1.) VLAN Switch mit Layer 2 VLANs und Mikrotik routet:

VLAN Installation und Routing mit pfSense, Mikrotik, DD-WRT oder Cisco RV Routern

2.) VLAN Routing auf dem Switch, erfordert L3 fähigen Switch und Mikrotik ohne VLANs:

Verständnissproblem Routing mit SG300-28

Für eine der beiden Versionen musst du dich entscheiden. Oder...

Einmal genau schildern (Skizze ?!) was du genau vorhast. Auch an einem Freitag...

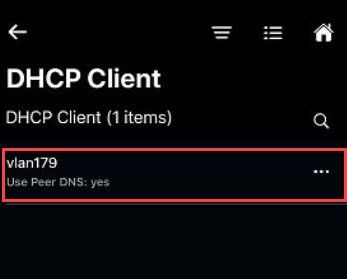

Auf dem Mikrotik ist unter IP --> DHCP nichts eingetragen.

Wenn irgend möglich benutze bitte einen WinBox Screenshot ! App Screenshots sind so wirr und rudimentär das sie wenig bis gar nicht hilfreich sind hier fürs Troubleshooting !dass mit dem Mikrotik als weiterer Router die Last auf den Trunk Ports sinkt

Jein ! Das kommt ganz auf dein Layer 3 Design an und wie die Traffic Flows sind. Hast du viel übergreifenden VLAN Traffic wäre es allemal besser der SG300 (der direkt an der FB) würde das routen, denn der kann das erheblich besser und performanter. Bei einem Trunk musst du immer bedenken das der geroutete Traffic von VLAN x via Trunk zum Router geht und dann zrück auc h über den Trunk ins VLAN y. Doppelter Trunk Traffic also der bei direktem Routing im SG300 nicht gegeben ist.Wenn du also schon einen Layer 3 fähigen Switch mit dem SG300 hast dann da die VLANs routen wenn es performant sein soll.

Wie das geht erklärt dir dieses Tutorial:

Verständnissproblem Routing mit SG300-28

Leider machst du keinerlei Aussage zum Routing bzw. den Layer 3 Flows so das man dir nicht wirklich sagen kann was die beste Lösung ist ohne wild rumraten zu müssen.

Falls ich die MikroTik Router als L3 Switch laufen lassen sollte, wie muss ich dann meine Konfig ändern?

Auch das müsstest du hier nicht fragen sondern einfach mal die Suchfunktion nutzen !Dafür gibt es im Forum ein detailiertes Tutorial was dir das alles haarklein erklärt !!

Mikrotik VLAN Konfiguration ab RouterOS Version 6.41

Ich möchte die entsprechenden Ports / W-LANs natürlich entsprechenden VLANs zuweisen.

Guckst du dazu auch hier:Dynamische VLAN Zuweisung für WLAN (u. LAN) Clients mit Mikrotik

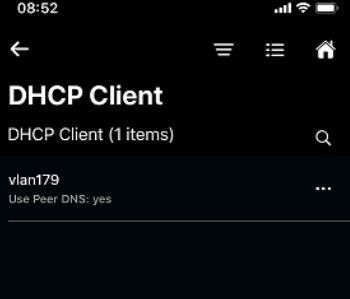

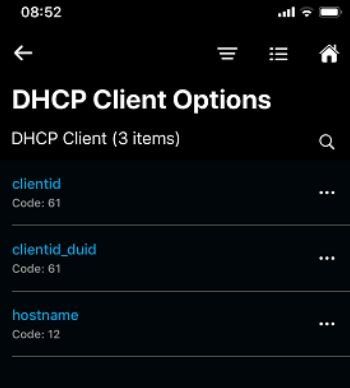

Doch siehst du doch, da existiert ein DHCP-Client mit dem Namen "vlan179"

Bitte harte Fakten posten, also am besten ein

ip dhcp-client exportin die Konsole des Mikrotik eintippeln und die Ausgabe hier posten bringt mehr als so ein Tatschphone-Bildchen-Mist, da sieht man ja so gut wie keine Details des Clients, wie z.B. an welchem Interface dieser lauscht ...

Aber die Vlan 7 100 110 und 120 Bekommen auch ne IP vom Cisco/fritzbox

Das ist ohne einen aktiven DHCP Client auf dem System bzw. VLAN Segment technisch vollkommen ausgeschlossen !! Weisst du auch selber.Das kann man also sicher in den Bereich der Märchen einordnen...

Entschuldigung, meint RouterOS als L2 einrichten.

Ist kinderleicht...- Bridge einrichten

- Ports der Bridge als Memberports zuweisen

- Fertisch

Die MTs sollen als Erweiterung des Netzwerkes sein, an denen zu wenig Ethernet Leitungen vorhanden sind.

Dann sollten diese auch IMMER als reine Layer 2 Devices (Bridge) arbeiten und einzig der eine Cisco die zentrale L3 Routing Komponente sein !!! Der andere Cisco rennt dann auch nur als reiner Layer 2 Switch (Parameter ip routing enable ist im Setup deaktiviert !!)Anbei die vollständig konfig meines MT hEXPoe:

Eine Beta Version der Firmware einzusetzen ist extrem kontraproduktiv in einem Produktivnetz. Davon ist dringenst abzuraten !! Zum Spielen im Labor OK aber in einem Live System ein absolutes NoGo !Hier solltest du immer ausschliesslich die Stable oder Long Term Versionen verwenden.

Das sagt einem ja auch schon der gesunde Menschenverstand...

Wenn dein MT hEX ein reiner Layer 2 Switch sein soll ist deine Konfig total falsch. Jedenfalls im Hinblick auf die IP Adressen an den VLAN Interfaces !!!

Für einen reinen Layer 2 Betrieb brauchst du:

- Keine VLAN Interfaces ! Lediglich ein Einziges was die Management IP hält ! Logisch, denn du willst ja nur switchen und niemals routen auf dem Gerät !

- Die VLAN IDs werden ausschliesslich nur in der Bridge Konfig unter VLANs definiert ! Nochmals: Es gibt keine VLAN Interfaces mit der einzigen Ausnahme des Management VLANs !

Dieser Thread zeigt dir eine Layer 2 Konfig des MTs:

Mikrotik - mehrere VLANs auf cAP AC mit CAPsMAN

Ist das irgendwie erklärbar?

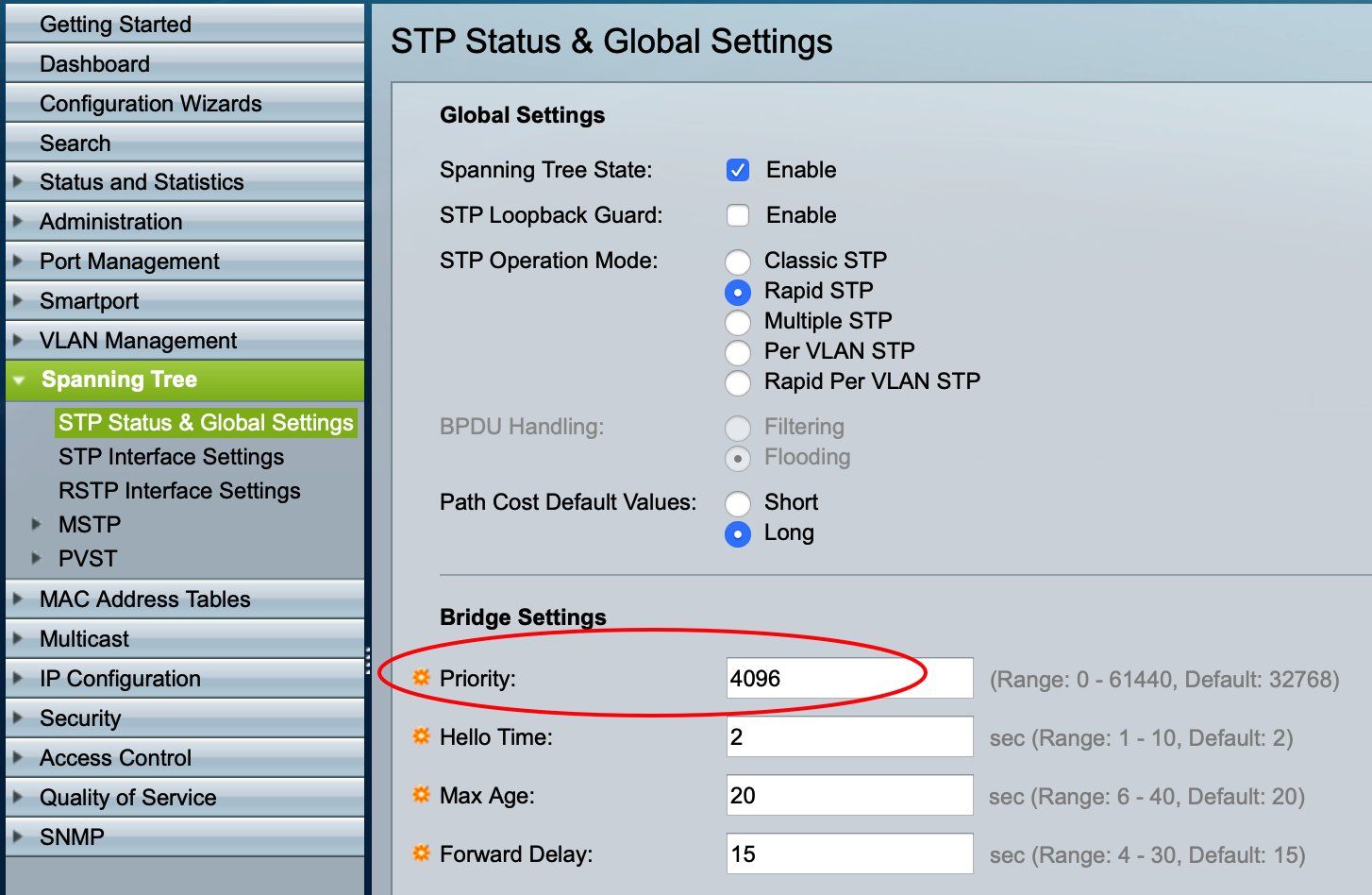

Das könnte (oder ist sehr) wahrscheinlich eine Spanning Tree Problematik da du das sicher nicht angepasst hast, oder ?Der Cisco MUSS zwingend in einen Single Span RSTP konfiguriert werden:

Soll einer der Mikrotiks Root Switch sein musst du es dort anpassen. Der Cisco bleibt dann im Default (32768)

Bei den Mikrotiks macht man das im Bridge Setup. Die Priority wird dort in Hex angegeben und steht ebenflass auf dem Default 32768 was hex 8000 entspricht. Das musst du dann auf 1000 ändern (hex 1000=4096)

Das sollte das Problem lösen.

Zum Check das der Root Switch richtig gelernt wurde kannst du dir die RSTP Neigbors ansehen und dort wird immer die Mac Adresse des Root Switches angezeigt.

Achte auch darauf das du keine 2 Infrastruktur Protokolle aktiv hast ! Die können sowas auch bewirken. Der Cisco hat in der Regel CDP und LLDP aktiv was nicht gut ist.

Wenn du Standard komnform bleiben willst (besser im Mischbetrieb mit Fremdkomponenten) dann deaktivierst du CDP und lässt nur LLDP auf dem Cisco aktiv.

Der MT macht LLDP per default. wiki.mikrotik.com/wiki/Manual:IP/Neighbor_discovery#LLDP