Netzwerkredesign - Vorgehensweise

Guten Morgen zusammen,

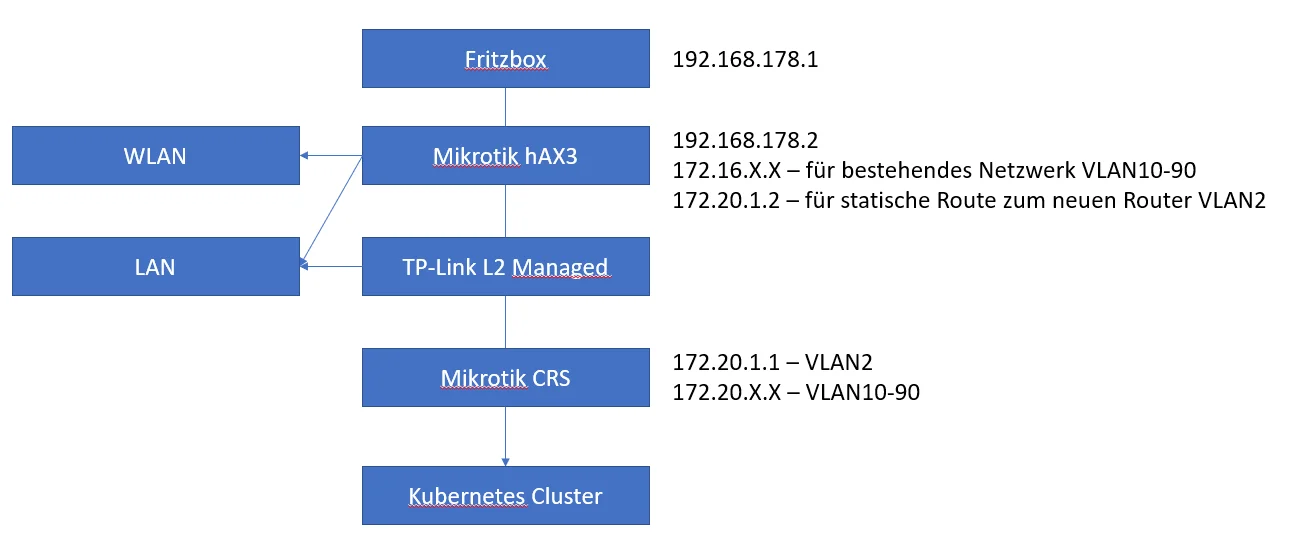

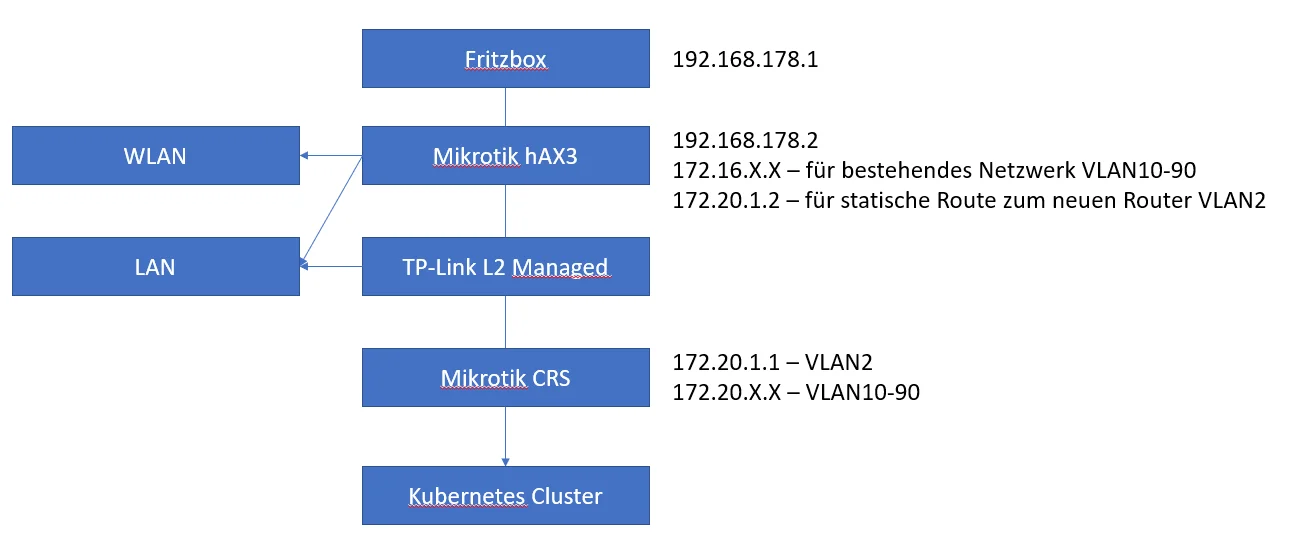

Aktuell habe ich bei mir im Netzwerk eine Fritzbox für den Internetzugang und dahinter dann einen Mikrotik-Router, der mir mein komplettes Netzwerk steuert.

Für mehr Ports hängt unter dem Router noch ein Managed Switch.

Mein bisheriges Netzwerk ist dabei bereits in VLANs organisiert, je nach Gerät und Service und arbeitet im Netzwerkbereich 172.16.X.X

Ich plane aktuell ein Kubernetes-Cluster aufzubauen und habe auch für schnelle Kommunikation einen neuen Mikrotik-Router mit SFP+ besorgt, welchen ich langfristig als Hauptrouter nutzen möchte.

Der Umzug sollte aber nicht mit hartem Cut erfolgen, sondern langsam, so dass das Netzwerk grundsätzlich verfügbar bleibt.

Meine aktuelle Vorgehensweise wäre:

Neuer Router kommt hinter den bestehenden Managed-Switch (anders ist es leider mit den Netzwerkanschlüssen nicht möglich).

Da ich die Netzte dann sauber getrennt habe müsste ich ja auch die selben VLAN-IDs wieder verwenden können. Und führe eine neue VLANID2 für die Kommunikation zwischen dem bisherigen Router und dem neuen Router ein.

Ist das so machbar?

Gibt es vielleicht noch andere einfachere Wege das Netzwerk zu migrieren?

Würde mich über jeden Tipp freuen!

Aktuell habe ich bei mir im Netzwerk eine Fritzbox für den Internetzugang und dahinter dann einen Mikrotik-Router, der mir mein komplettes Netzwerk steuert.

Für mehr Ports hängt unter dem Router noch ein Managed Switch.

Mein bisheriges Netzwerk ist dabei bereits in VLANs organisiert, je nach Gerät und Service und arbeitet im Netzwerkbereich 172.16.X.X

Ich plane aktuell ein Kubernetes-Cluster aufzubauen und habe auch für schnelle Kommunikation einen neuen Mikrotik-Router mit SFP+ besorgt, welchen ich langfristig als Hauptrouter nutzen möchte.

Der Umzug sollte aber nicht mit hartem Cut erfolgen, sondern langsam, so dass das Netzwerk grundsätzlich verfügbar bleibt.

Meine aktuelle Vorgehensweise wäre:

Neuer Router kommt hinter den bestehenden Managed-Switch (anders ist es leider mit den Netzwerkanschlüssen nicht möglich).

Da ich die Netzte dann sauber getrennt habe müsste ich ja auch die selben VLAN-IDs wieder verwenden können. Und führe eine neue VLANID2 für die Kommunikation zwischen dem bisherigen Router und dem neuen Router ein.

Ist das so machbar?

Gibt es vielleicht noch andere einfachere Wege das Netzwerk zu migrieren?

Würde mich über jeden Tipp freuen!

Bitte markiere auch die Kommentare, die zur Lösung des Beitrags beigetragen haben

Content-ID: 671447

Url: https://administrator.de/forum/netzwerkredesign-vorgehensweise-671447.html

Ausgedruckt am: 18.07.2025 um 00:07 Uhr

6 Kommentare

Neuester Kommentar

Jepp, das ist so machbar. Durch die geroutete Trennung kannst du identische VLAN IDs nutzen.

Eine Alternative unter Beibehaltung der Adressierung, wäre den neuen Router komplett identisch zum alten aufzusetzen und über einen separaten Koppelport mit dem bestehenden Netz zu verbinden und dann dort NAT (Adress Translation / Masquerading) zu machen.

Neu- und Altnetz "sehen" sich durch das NAT Gateway nicht. Routingtechnisch ist das dann auch eine Einbahnstrasse, da du nur vom neuen Netz ins alte kannst aber nicht umgekehrt. Das würde das NAT Gateway verhindern. Zu mindestens könntest du aber deine bestehende Infrastruktur so auf die neue Hardware klonen und austesten.

Beide Optionen sind gangbare Wege. Wenn du transparente IP Connectivity brauchst und dich die neuen IP Adressen im neuen Netz nicht stören bei der Migration ist deine o.a. Option die bessere Wahl.

Details, wie immer, im Mikrotik Tutorial.

Eine Alternative unter Beibehaltung der Adressierung, wäre den neuen Router komplett identisch zum alten aufzusetzen und über einen separaten Koppelport mit dem bestehenden Netz zu verbinden und dann dort NAT (Adress Translation / Masquerading) zu machen.

Neu- und Altnetz "sehen" sich durch das NAT Gateway nicht. Routingtechnisch ist das dann auch eine Einbahnstrasse, da du nur vom neuen Netz ins alte kannst aber nicht umgekehrt. Das würde das NAT Gateway verhindern. Zu mindestens könntest du aber deine bestehende Infrastruktur so auf die neue Hardware klonen und austesten.

Beide Optionen sind gangbare Wege. Wenn du transparente IP Connectivity brauchst und dich die neuen IP Adressen im neuen Netz nicht stören bei der Migration ist deine o.a. Option die bessere Wahl.

Details, wie immer, im Mikrotik Tutorial.

Mikrotik hAP ax3:

Arbeitet der als reiner WLAN AP?Wenn ja dann ist die Vorgehensweise nicht optimal und sollte man anders machen. Ein reiner AP benötigt als IP Zugang ja lediglich nur die Management IP und sonst nix, da ein WLAN IP immer im Bridge Mode (Layer 2) arbeitet.

Das Management IP Interface dann Tagged zu betreiben hat mehrere Nachteile da dann auch immer der Infrastruktur Port tagged sein muss damit eine Kommunikation zustande kommen kann.

Es ist also besser das Interface als DHCP Client zu betreiben, damit der AP sich automatisch eine IP und Default Gateway im Management Netz ziehen kann. Möchte man sie statisch setzt man im DHCP Server eine Reservierung. Statische Route entfällt dann damit auch.

Auf dem AP setzt man dann das PVID auf 2 entsprechend auch den Switchport. Die MSSID WLANs dann tagged.

So kann man den AP universell platzieren und er bekommt auch an ungetaggten Ports immer eine IP Adresse zum managen ohne das man ein Tagging berücksichtigen muss.

Auf dem Management IP Netz / VLAN sollte man aus Sicherheitsgründen keine WLAN SSID mappen. Das Management sollte aus guten Gründen nur per Kupfer an den AP kommen.

Dazu hat dann auch der TP-Link Switch das Native VLAN (PVID) am ax3 Port auf PVID 2 und auch hier die MSSID WLANs dann tagged.

Der Verbindungsport CRS als zentraler Layer 3 Switch und TP-Link dann klassisch PVID 1 und VLAN 2 tagged