Neubau - Einrichtung Netzwerk bzw. Nutzung von VLAN sinnvoll?

Guten Tag liebe Community,

folgende Fragestellung stellt sich bei meinem Neubau.

Vorab - die Mittel sind wie bei jedem begrenzt, daher kommt die Einrichtung durch einen Netzwerkspezialisten leider nicht in Frage, ich bin froh, dass meine Regierung mir wenigstens die Gerätschaften in der vorliegenden Form genehmigt hat ;)

vorhandene Ausstattung:

- Securepoint Firewall (bereits vorhanden)

- Server DELL T20 (bereits vorhanden)

- 2x Synology NAS für die Datensicherung (bereits vorhanden)

- 2x Laptops (bereits vorhanden)

- Tablets, Handys etc. verbunden per WLan

geplante Ausstattung:

- D-Link Switch 48-Port

- D-Link Switch 28-Port PoE

- Telefonanlage AGFEO VoIP

- 2x DECT-Basisstationen, sollen per PoE angebunden werden

- 2x W-Lan Accesspoints angebunden per PoE

- 3x Systemtelefone Agfeo per PoE

- 4x Handapperate über Basis-Station eingebunden

- Alarmanlage mit benötigtem Netzwerkzugriff und Alarmfunktion über Telefonanlage

- Hausautomation über KNX-Server

- Klingel mit Videofunktionalität -> Anbindung per Netzwerk und benötigter Zugriff auf Telefonanalge zum Öffnen der Türe

Netzwerkanschlüsse etc. sind nicht von Relevanz - hier hatte ich zum Glück freie Hand und konnte die Räume "zukunftssicher" ausstatten.

Mein derzeitiges Problem was mich umtreibt ist, dass wenn alles in einem Netzwerk liegt und mir jemand etwas böses möchte er relativ problemlos auf die Alarmanlage / Telefonanlage zugreifen kann und Unfug machen kann.

Mein Plan war daher, dass ich alles mit VLANs trenne - also quasi für jedes Anwendungsgebiet ein eigenes VLAN einrichte

Mein Plan zum Aufbau der VLANs war wie folgt:

Es fällt mir jetzt nur schwer, die VLANs hinsichtlich des Zugriffs richtig aufzuteilen, weil ja doch irgendwie alle Komponenten aufeinander Zugriff benötigen.

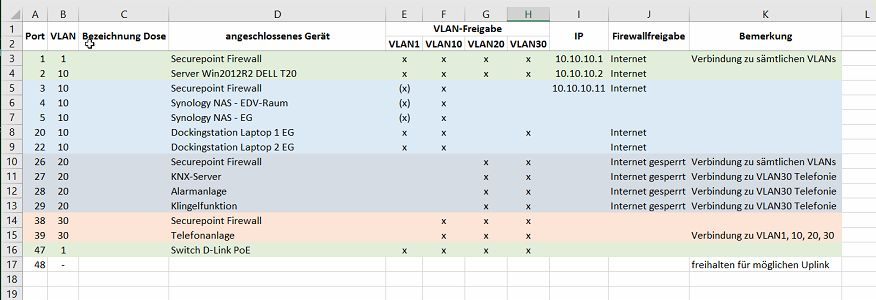

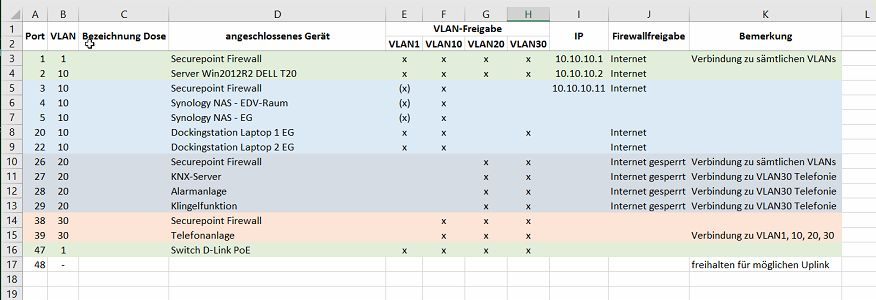

Eine erste Übersicht habe ich mir wie folgt zusammengestellt:

48Port-Switch:

PoE-Switch:

Was ich jetzt geistig nicht "geregelt" bekomme ist, ob das alles so überhaupt machbar ist?

Das "Problem" ist, dass z.B. die Alarmanlage aufgrund der Telefon-Alarm-Funktion Zugriff auf die Telefonanlage benötigt.

Auf die Telefonanlage muss ich für die Konfiguration zugreifen - gut hierzu könnte man auch einfach kurz den entsprechenden Netzwerkport ändern.

Auf den KNX-Server muss ich per WLan und per Netzwerk zugreifen können, damit ich bei Bedarf mit dem Tablet Einstellungen vornehmen kann bzw. per VPN zugreifen kann um Heizung aufzudrehen, etc.

Die Klingel mit Videofunktion muss sowohl auf den KNX-Server zugreifen können (um die Türe zu öffnen), wie auch auf die Telefonie, da über das Telefon die Türen geöffnet werden können bzw. über die Systemtelefone das Videosignal abgegriffen wird.

Die hier angegebenen IPs bitte nicht berücksichtigen - sind noch von der "alles in einem Netzwerk-Lösung".

Was würdet ihr mir empfehlen, oder gibt es für meine Konstellation eine ganz andere Lösung, an die ich überhaupt noch nicht gedacht habe?

Weiterhin stellt sich mir noch die (Verständnis)Frage:

ich kann am vorhandenen RC100 nur 3 Netzwerkschnittstellen für das VLAN nutzen (eth1-eth3, eth0 geht zum Modem). Gibt es trotzdem die Möglichkeit weitere VLANs einzubinden?

Bisher bin ich von der untagged-Methode ausgegangen, bei welcher jeder Port fest in ein VLAN zugewiesen wird.

Wie müsste ich es anstellen, dass ich zwar auf den beiden Switch (welche ich per Uplink verbinden würde) z.B. 8 VLANs betreiben kann, ich aber alle 8 auf dem RC100 administrieren kann -> oder geht das mit meiner Hardware nicht und ich muss mich auf 3 VLANs beschränken?

Um das ganze nicht zu erschweren habe ich mein Gewerbe nicht extra berücksichtigt, da ich dies bisher in meiner Domäne über die jeweiligen Freigaben der Benutzer geregelt habe und das bisher auch ohne Probleme funktioniert hat.

Die Kids wollen eh nur auf den Multimedia-Teil Zugriff, der Rest interessiert die gar nicht

Wäre über Ratschläge dankbar!

folgende Fragestellung stellt sich bei meinem Neubau.

Vorab - die Mittel sind wie bei jedem begrenzt, daher kommt die Einrichtung durch einen Netzwerkspezialisten leider nicht in Frage, ich bin froh, dass meine Regierung mir wenigstens die Gerätschaften in der vorliegenden Form genehmigt hat ;)

vorhandene Ausstattung:

- Securepoint Firewall (bereits vorhanden)

- Server DELL T20 (bereits vorhanden)

- 2x Synology NAS für die Datensicherung (bereits vorhanden)

- 2x Laptops (bereits vorhanden)

- Tablets, Handys etc. verbunden per WLan

geplante Ausstattung:

- D-Link Switch 48-Port

- D-Link Switch 28-Port PoE

- Telefonanlage AGFEO VoIP

- 2x DECT-Basisstationen, sollen per PoE angebunden werden

- 2x W-Lan Accesspoints angebunden per PoE

- 3x Systemtelefone Agfeo per PoE

- 4x Handapperate über Basis-Station eingebunden

- Alarmanlage mit benötigtem Netzwerkzugriff und Alarmfunktion über Telefonanlage

- Hausautomation über KNX-Server

- Klingel mit Videofunktionalität -> Anbindung per Netzwerk und benötigter Zugriff auf Telefonanalge zum Öffnen der Türe

Netzwerkanschlüsse etc. sind nicht von Relevanz - hier hatte ich zum Glück freie Hand und konnte die Räume "zukunftssicher" ausstatten.

Mein derzeitiges Problem was mich umtreibt ist, dass wenn alles in einem Netzwerk liegt und mir jemand etwas böses möchte er relativ problemlos auf die Alarmanlage / Telefonanlage zugreifen kann und Unfug machen kann.

Mein Plan war daher, dass ich alles mit VLANs trenne - also quasi für jedes Anwendungsgebiet ein eigenes VLAN einrichte

Mein Plan zum Aufbau der VLANs war wie folgt:

Es fällt mir jetzt nur schwer, die VLANs hinsichtlich des Zugriffs richtig aufzuteilen, weil ja doch irgendwie alle Komponenten aufeinander Zugriff benötigen.

Eine erste Übersicht habe ich mir wie folgt zusammengestellt:

48Port-Switch:

PoE-Switch:

Was ich jetzt geistig nicht "geregelt" bekomme ist, ob das alles so überhaupt machbar ist?

Das "Problem" ist, dass z.B. die Alarmanlage aufgrund der Telefon-Alarm-Funktion Zugriff auf die Telefonanlage benötigt.

Auf die Telefonanlage muss ich für die Konfiguration zugreifen - gut hierzu könnte man auch einfach kurz den entsprechenden Netzwerkport ändern.

Auf den KNX-Server muss ich per WLan und per Netzwerk zugreifen können, damit ich bei Bedarf mit dem Tablet Einstellungen vornehmen kann bzw. per VPN zugreifen kann um Heizung aufzudrehen, etc.

Die Klingel mit Videofunktion muss sowohl auf den KNX-Server zugreifen können (um die Türe zu öffnen), wie auch auf die Telefonie, da über das Telefon die Türen geöffnet werden können bzw. über die Systemtelefone das Videosignal abgegriffen wird.

Die hier angegebenen IPs bitte nicht berücksichtigen - sind noch von der "alles in einem Netzwerk-Lösung".

Was würdet ihr mir empfehlen, oder gibt es für meine Konstellation eine ganz andere Lösung, an die ich überhaupt noch nicht gedacht habe?

ich kann am vorhandenen RC100 nur 3 Netzwerkschnittstellen für das VLAN nutzen (eth1-eth3, eth0 geht zum Modem). Gibt es trotzdem die Möglichkeit weitere VLANs einzubinden?

Bisher bin ich von der untagged-Methode ausgegangen, bei welcher jeder Port fest in ein VLAN zugewiesen wird.

Wie müsste ich es anstellen, dass ich zwar auf den beiden Switch (welche ich per Uplink verbinden würde) z.B. 8 VLANs betreiben kann, ich aber alle 8 auf dem RC100 administrieren kann -> oder geht das mit meiner Hardware nicht und ich muss mich auf 3 VLANs beschränken?

Um das ganze nicht zu erschweren habe ich mein Gewerbe nicht extra berücksichtigt, da ich dies bisher in meiner Domäne über die jeweiligen Freigaben der Benutzer geregelt habe und das bisher auch ohne Probleme funktioniert hat.

Die Kids wollen eh nur auf den Multimedia-Teil Zugriff, der Rest interessiert die gar nicht

Wäre über Ratschläge dankbar!

Bitte markiere auch die Kommentare, die zur Lösung des Beitrags beigetragen haben

Content-ID: 290482

Url: https://administrator.de/forum/neubau-einrichtung-netzwerk-bzw-nutzung-von-vlan-sinnvoll-290482.html

Ausgedruckt am: 18.07.2025 um 00:07 Uhr

11 Kommentare

Neuester Kommentar

Hallo!

Ich kann dir leider auch nur eine Laien-Anwort geben, aber stand vor 12 Monaten vor dem gleichen Thema.

Ich habe mich damals auch für Vlans entschieden, aber der ursprüngliche Plan hat sich mehrfach geändert (aus gleichen Gründen wir bei dir oben, auf einmal muss doch das eine Vlan auf das Andere zugreifen -> Vlan Wlan auf das Smart Home Vlan, etc.). Trotzdem würde ich es wieder so machen.

Vorteile sind bis jetzt für mich eine klare Struktur und Ordnung an Rechten und Möglichkeiten (z.B.: Arbeitslaptop darf nicht auf bestimmte Vlans wie Haussteuerung, IpCam Vlan darf nur auf die Synology sonst nichts, etc.).

Aktuelle Vlans bei mir:

- SichereClients

- ArbeitsClients

- Wlan Intern

- Wlan Gäste

- Haussteuerung

- BackupNAS

- IPCams

Damit klappt es ganz gut.

Super war der Forums Input zur Verwendung der pfSense als Firewall/Router/Load Balancer (auch wenn ich bis heute immer wieder mit Kleinigkeiten kämpfe).

Vielleicht hilft dir das weiter... link zu meiner damaligen Planung: Einfamilienhaus Planung (Teil2): Skizze-Aufbau

liebe Grüße noizede

Ich kann dir leider auch nur eine Laien-Anwort geben, aber stand vor 12 Monaten vor dem gleichen Thema.

Ich habe mich damals auch für Vlans entschieden, aber der ursprüngliche Plan hat sich mehrfach geändert (aus gleichen Gründen wir bei dir oben, auf einmal muss doch das eine Vlan auf das Andere zugreifen -> Vlan Wlan auf das Smart Home Vlan, etc.). Trotzdem würde ich es wieder so machen.

Vorteile sind bis jetzt für mich eine klare Struktur und Ordnung an Rechten und Möglichkeiten (z.B.: Arbeitslaptop darf nicht auf bestimmte Vlans wie Haussteuerung, IpCam Vlan darf nur auf die Synology sonst nichts, etc.).

Aktuelle Vlans bei mir:

- SichereClients

- ArbeitsClients

- Wlan Intern

- Wlan Gäste

- Haussteuerung

- BackupNAS

- IPCams

Damit klappt es ganz gut.

Super war der Forums Input zur Verwendung der pfSense als Firewall/Router/Load Balancer (auch wenn ich bis heute immer wieder mit Kleinigkeiten kämpfe).

Vielleicht hilft dir das weiter... link zu meiner damaligen Planung: Einfamilienhaus Planung (Teil2): Skizze-Aufbau

liebe Grüße noizede

Zitat von @sunny-ww:

danke für den Beitrag!

Ergibt sich meinerseits nur die Frage (habe ich oben ergänzt) wie du das mit den vielen VLANs geregelt hast? ich habe an meinem RC100 nur 3 Ethernet-Schnittstellen zur Verfügung, sodass ich dort wohl nur 3 VLANs einrichten und per Firewall administrieren kann.

Und? Du kannst auf der RC so viele VLANS anlegen wie es die Hard- und Software zulässt.danke für den Beitrag!

Ergibt sich meinerseits nur die Frage (habe ich oben ergänzt) wie du das mit den vielen VLANs geregelt hast? ich habe an meinem RC100 nur 3 Ethernet-Schnittstellen zur Verfügung, sodass ich dort wohl nur 3 VLANs einrichten und per Firewall administrieren kann.

Max. 4094 VLANs per Interface in deinem Fall.

Du brauchst halt danach einen Switch der ebenso mit VLANs umgehen kann.

Gruß

Zitat von @sunny-ww:

Mich hat in den Zusammenhang nur verwirrt, dass in allen Anleitungen immer nur maximal 2-3 VLANs angelegt worden sind aber nie mehr.

Dann hat das Szenario einfach nicht mehr benötigt Mich hat in den Zusammenhang nur verwirrt, dass in allen Anleitungen immer nur maximal 2-3 VLANs angelegt worden sind aber nie mehr.