Neuplanung eines bestehenden Netzwerks mit Segmentierung in VLANs und weiterer Hardware

Hallo,

ich beschäftige mich zur Zeit mit der Planung eines Umbaus unseres bestehenden rudimentären, sprich einfachen, Netzwerkes und möchte von euch gerne ein paar Tipps zur Umsetzbarkeit bekommen. Es handelt sich bisher um 8 Workstations, einen Windows Server 2008 R2 als DC und Fileserver, eine NAS und zwei Drucker.

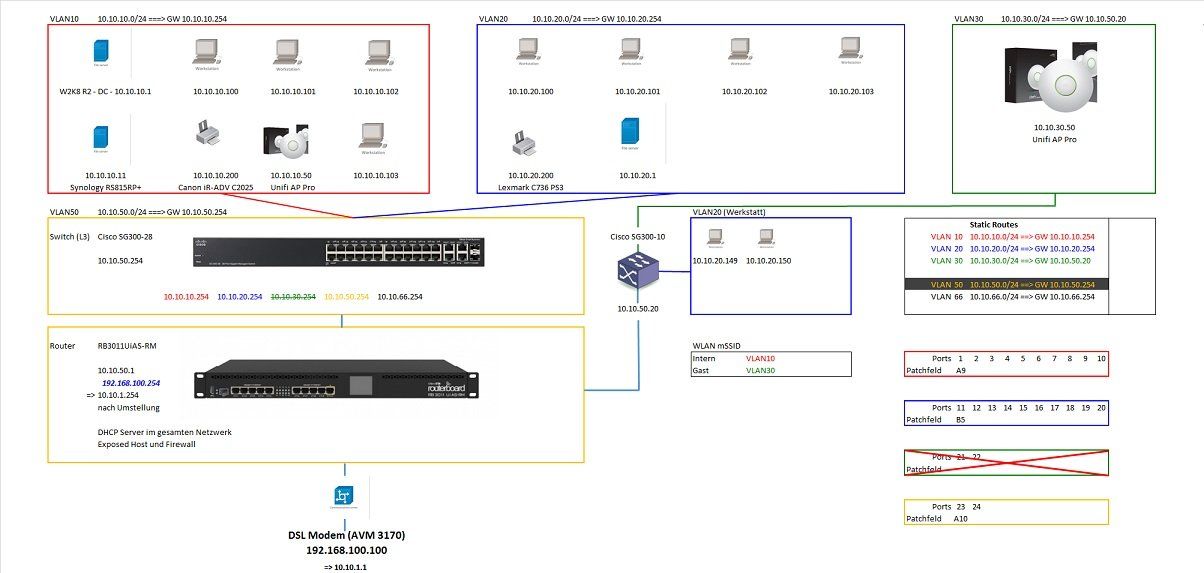

Die neue Struktur habe ich bisher so entworfen:

Edit: Der Gateway für das VLAN30 in der Grafik ist falsch, da es zu dem Zeitpunkt noch über den großen Switch angebunden war. Um zur Grafik zu passen müsste es also GW 10.10.50.20 heißen.

VLAN10 soll dabei Zugriff auf das gesamte Netzwerk exklusive Switches und Router haben.

VLAN20 soll einige Resourcen aus dem VLAN10 nutzen können (z.B. Drucker und Fileserver - der Zugriff hier wird über AD gesteuert, zu dem nicht jeder User gehört).

VLAN30 ist als "offenes" WLAN nur mit Zugriff auf das Internet (abgesichert über WPA2 mit entsprechendem Schlüssel) vorgesehen.

VLAN50 habe ich für das Management des LAN vorgesehen. Es soll daher auf das gesamte LAN und Internet Zugriff haben.

VLAN66 ist ein separiertes Netz für einen VPN Zugang (ob mit L2TP/IPSEC über den Windows 2008 Server oder das Routerboard weiss ich im Moment noch nicht, neige aber zur Server Variante da hier der Zugang auch abhängig von Userrechten aus dem AD sein soll).

Alle VLANs sollen Zugriff auf das Internet bekommen.

Aktuell ist hier der Zugang zum Internet noch über eine (sehr alte) Fritzbox gelöst, die aber demnächst durch die Umstellung des bisherigen ISDN Anschlusses auf IP durch einen Speedport der Telekom ersetzt werden wird. Alle Geräte sind im gleichen Netz (192.168.100.0/24), nicht alle Mitarbeiter haben einen Account in der Domäne und das soll sich b.a.w. auch nicht ändern.

Neu anzuschaffen ist der Router (RB2011UiAS-RM), zwei Switches (Cisco SG300-28 und SG300-10), die Synology RS815RP+ und die AP's (nach dem, was ich bisher hier gelesen habe, haben viele hier mit den Unifi AP (Pro) sehr gute Erfahrungen gemacht), auf denen sowohl das VLAN10 als auch das VLAN30 verfügbar sein sollen (2 SSID's).

Ich möchte über das Mikrotik RB sämtliche IP Adressen im LAN vergeben (über DHCP, dabei teilweise mit Static IP's). Der SG300-28 soll sich um das Routing der VLANs kümmern, wobei ich in einem weiteren Gebäude den SG300-10 aufstellen möchte. Hieran hängt ein AP sowie maximal zwei Workstations.

Ich wüsste nun gerne, ob es an der geplanten Hardware etwas auszusetzen gibt bzw. ob die Komponten sich untereinander 'vertragen'.

Da ich weiterhin gelesen habe, man sollte Switches immer sternförmig vom Router ausgehend konzipieren, würde ich den SG300-10 auch am RB2011 einstecken. Gibt es hier etwas besonderes zu beachten bzw. kann es zu Problemen führen, falls er nicht auch am SG300-28 hängt?

Habe ich eventuell in der Struktur einen grundlegenden Fehler gemacht oder kann man das Netzwerk so umsetzen? Gibt es bezüglich der Performance etwas zu beachten?

Sollte der RB2011 als Exposed Host in der Fritzbox konfiguriert werden oder besser über eine Bridge an der Fritzbox hängen (ehrlich gesagt habe ich keine Ahnung, ob die 3170 das überhaupt kann). Je nachdem müsste der RB2011 ja zur Fritzbox hin dann NAT machen (im ersten Fall) oder eben nicht, korrekt?

Und falls ich ihn als Exposed Host in die Fritzbox eintrage, muss ich dann wahrscheinlich auch eine statische Route wie 10.0.0.0 mit Subnetzmakse 255.0.0.0 an 192.168.100.254 eintragen, oder? Wie würde das aussehen, wenn ich nach der Umstellung der Telekom von ISDN auf IP den Speedport und den RB2011 ins gleiche Subnetz packe?

Vom Gefühl her neige ich dazu, den Internetzugang (PPPoE) dann auch weiterhin über die Fritzbox (dann Speedport) machen zu lassen. Wenn ich in der Fritzbox/Speedport als Zugangsart Bridge konfigurieren würde (und damit beide im gleichen Subnetz wie hier vorgeschlagen 10.10.1.0/24 sein müssten), müsste ich die Einwahl doch vom RB2011 erledigen lassen, oder?

Der RB2011 soll gleichzeitig auch Firewall sein. Gibt es hier nach einem Reset des RB mit Löschen der kompletten Konfiguration für den Anfang ein Ruleset mit dem man wenigstens den Zugriff aus dem Internet verhindern kann und gleichzeitig im LAN ohne Firewall die VLANs konfiguriert (nach dem Motto, erst soll das Routing stimmen, danach die ACL für die VLANs hinzufügen)? Ich möchte mich nicht ganz zu Anfang aus der RB2011 aussperren, den Router konfiguriere ich ja noch im alten Netz ohne dass hier schon Traffic drüber läuft.

Die Umstellung auf das neue Netz soll dann nach der Vorbereitung an einem (langen) Wochenende stattfinden, da mir die Umsetzung von heute auf morgen zu heikel ist.

Ich würde mich über eure Meinung zu meinem Entwurf freuen und bin für Verbesserungshinweise dankbar. Ich hoffe, es ist nicht zuviel durcheinander

Gruß

ich beschäftige mich zur Zeit mit der Planung eines Umbaus unseres bestehenden rudimentären, sprich einfachen, Netzwerkes und möchte von euch gerne ein paar Tipps zur Umsetzbarkeit bekommen. Es handelt sich bisher um 8 Workstations, einen Windows Server 2008 R2 als DC und Fileserver, eine NAS und zwei Drucker.

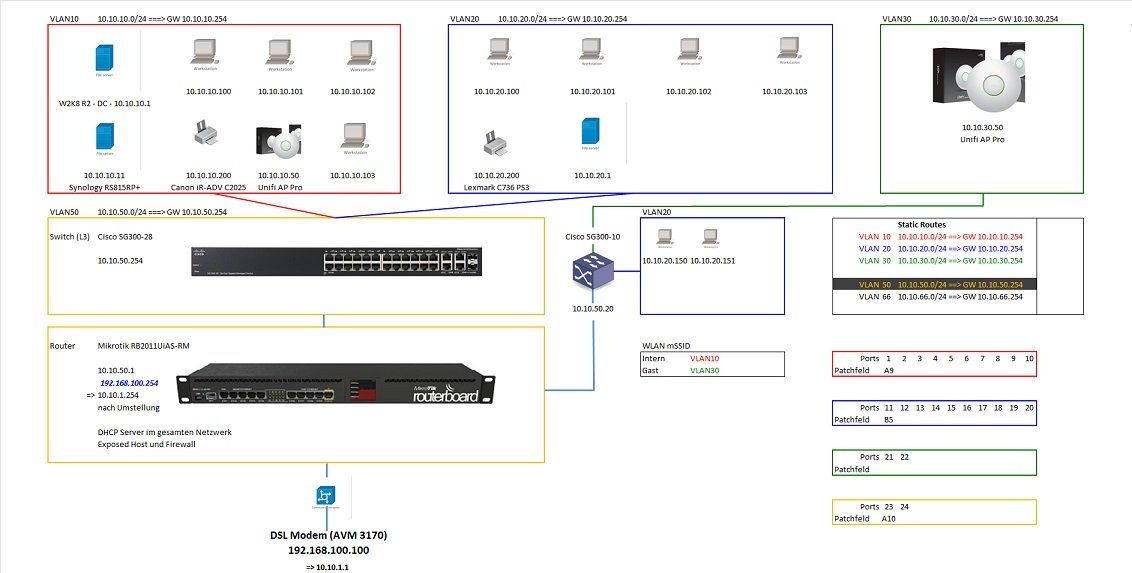

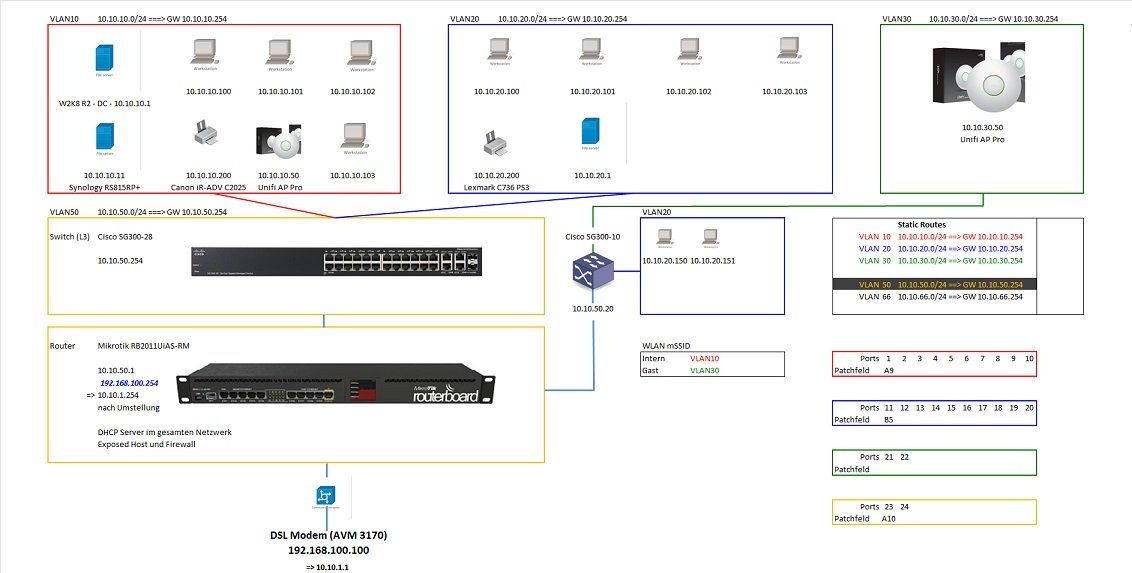

Die neue Struktur habe ich bisher so entworfen:

Edit: Der Gateway für das VLAN30 in der Grafik ist falsch, da es zu dem Zeitpunkt noch über den großen Switch angebunden war. Um zur Grafik zu passen müsste es also GW 10.10.50.20 heißen.

VLAN10 soll dabei Zugriff auf das gesamte Netzwerk exklusive Switches und Router haben.

VLAN20 soll einige Resourcen aus dem VLAN10 nutzen können (z.B. Drucker und Fileserver - der Zugriff hier wird über AD gesteuert, zu dem nicht jeder User gehört).

VLAN30 ist als "offenes" WLAN nur mit Zugriff auf das Internet (abgesichert über WPA2 mit entsprechendem Schlüssel) vorgesehen.

VLAN50 habe ich für das Management des LAN vorgesehen. Es soll daher auf das gesamte LAN und Internet Zugriff haben.

VLAN66 ist ein separiertes Netz für einen VPN Zugang (ob mit L2TP/IPSEC über den Windows 2008 Server oder das Routerboard weiss ich im Moment noch nicht, neige aber zur Server Variante da hier der Zugang auch abhängig von Userrechten aus dem AD sein soll).

Alle VLANs sollen Zugriff auf das Internet bekommen.

Aktuell ist hier der Zugang zum Internet noch über eine (sehr alte) Fritzbox gelöst, die aber demnächst durch die Umstellung des bisherigen ISDN Anschlusses auf IP durch einen Speedport der Telekom ersetzt werden wird. Alle Geräte sind im gleichen Netz (192.168.100.0/24), nicht alle Mitarbeiter haben einen Account in der Domäne und das soll sich b.a.w. auch nicht ändern.

Neu anzuschaffen ist der Router (RB2011UiAS-RM), zwei Switches (Cisco SG300-28 und SG300-10), die Synology RS815RP+ und die AP's (nach dem, was ich bisher hier gelesen habe, haben viele hier mit den Unifi AP (Pro) sehr gute Erfahrungen gemacht), auf denen sowohl das VLAN10 als auch das VLAN30 verfügbar sein sollen (2 SSID's).

Ich möchte über das Mikrotik RB sämtliche IP Adressen im LAN vergeben (über DHCP, dabei teilweise mit Static IP's). Der SG300-28 soll sich um das Routing der VLANs kümmern, wobei ich in einem weiteren Gebäude den SG300-10 aufstellen möchte. Hieran hängt ein AP sowie maximal zwei Workstations.

Ich wüsste nun gerne, ob es an der geplanten Hardware etwas auszusetzen gibt bzw. ob die Komponten sich untereinander 'vertragen'.

Da ich weiterhin gelesen habe, man sollte Switches immer sternförmig vom Router ausgehend konzipieren, würde ich den SG300-10 auch am RB2011 einstecken. Gibt es hier etwas besonderes zu beachten bzw. kann es zu Problemen führen, falls er nicht auch am SG300-28 hängt?

Habe ich eventuell in der Struktur einen grundlegenden Fehler gemacht oder kann man das Netzwerk so umsetzen? Gibt es bezüglich der Performance etwas zu beachten?

Sollte der RB2011 als Exposed Host in der Fritzbox konfiguriert werden oder besser über eine Bridge an der Fritzbox hängen (ehrlich gesagt habe ich keine Ahnung, ob die 3170 das überhaupt kann). Je nachdem müsste der RB2011 ja zur Fritzbox hin dann NAT machen (im ersten Fall) oder eben nicht, korrekt?

Und falls ich ihn als Exposed Host in die Fritzbox eintrage, muss ich dann wahrscheinlich auch eine statische Route wie 10.0.0.0 mit Subnetzmakse 255.0.0.0 an 192.168.100.254 eintragen, oder? Wie würde das aussehen, wenn ich nach der Umstellung der Telekom von ISDN auf IP den Speedport und den RB2011 ins gleiche Subnetz packe?

Vom Gefühl her neige ich dazu, den Internetzugang (PPPoE) dann auch weiterhin über die Fritzbox (dann Speedport) machen zu lassen. Wenn ich in der Fritzbox/Speedport als Zugangsart Bridge konfigurieren würde (und damit beide im gleichen Subnetz wie hier vorgeschlagen 10.10.1.0/24 sein müssten), müsste ich die Einwahl doch vom RB2011 erledigen lassen, oder?

Der RB2011 soll gleichzeitig auch Firewall sein. Gibt es hier nach einem Reset des RB mit Löschen der kompletten Konfiguration für den Anfang ein Ruleset mit dem man wenigstens den Zugriff aus dem Internet verhindern kann und gleichzeitig im LAN ohne Firewall die VLANs konfiguriert (nach dem Motto, erst soll das Routing stimmen, danach die ACL für die VLANs hinzufügen)? Ich möchte mich nicht ganz zu Anfang aus der RB2011 aussperren, den Router konfiguriere ich ja noch im alten Netz ohne dass hier schon Traffic drüber läuft.

Die Umstellung auf das neue Netz soll dann nach der Vorbereitung an einem (langen) Wochenende stattfinden, da mir die Umsetzung von heute auf morgen zu heikel ist.

Ich würde mich über eure Meinung zu meinem Entwurf freuen und bin für Verbesserungshinweise dankbar. Ich hoffe, es ist nicht zuviel durcheinander

Gruß

Bitte markiere auch die Kommentare, die zur Lösung des Beitrags beigetragen haben

Content-ID: 299124

Url: https://administrator.de/forum/neuplanung-eines-bestehenden-netzwerks-mit-segmentierung-in-vlans-und-weiterer-hardware-299124.html

Ausgedruckt am: 18.07.2025 um 06:07 Uhr

6 Kommentare

Neuester Kommentar

Guten Morgen,

also wenn der Mikrotik das ganze Routing bzw. auch die ACLs machen soll, dann brauchst Du am Switch keine Routen, da dieser nur als Layer2-Device arbeitet.

Das Routing macht dann ausschließlich der Mikrotik und hier brauchst Du keine Routen definieren, da die Netze direkt als VLAN-Interface anliegen.

VPN würde ich direkt am Mikrotik machen, da er auch unterschiedliche Protokolle unterstützt. Damit die Authentifizierung aus dem Active Directory funktioniert, benötigst Du einen Radius-Server (Network Policy Server ab Server 2008).

Ich würde den Mikrotik für die Einwahl ins Internet konfigurieren, da Du dann hier die (hoffentlich statische) öffentliche IP-Adresse anliegen hast um ggf. weitere Services der Welt zur Verrfügung stellen kannst.

An der Hardware ist nichts auszusetzen, habe ich in dieser Konstelation auch bei Kunden im Einsatz. Ich würde jedoch schauen, ob schon der neue Mikrotol RB3011 verfügbar ist.

Grüße

also wenn der Mikrotik das ganze Routing bzw. auch die ACLs machen soll, dann brauchst Du am Switch keine Routen, da dieser nur als Layer2-Device arbeitet.

Das Routing macht dann ausschließlich der Mikrotik und hier brauchst Du keine Routen definieren, da die Netze direkt als VLAN-Interface anliegen.

VPN würde ich direkt am Mikrotik machen, da er auch unterschiedliche Protokolle unterstützt. Damit die Authentifizierung aus dem Active Directory funktioniert, benötigst Du einen Radius-Server (Network Policy Server ab Server 2008).

Ich würde den Mikrotik für die Einwahl ins Internet konfigurieren, da Du dann hier die (hoffentlich statische) öffentliche IP-Adresse anliegen hast um ggf. weitere Services der Welt zur Verrfügung stellen kannst.

An der Hardware ist nichts auszusetzen, habe ich in dieser Konstelation auch bei Kunden im Einsatz. Ich würde jedoch schauen, ob schon der neue Mikrotol RB3011 verfügbar ist.

Grüße

Hallo,

also bzgl. dem VPN: Ich betreibe das VPN-Gateway eigentlich nie auf einem Windows Server (außer TMG, aber den gibt es ja nicht mehr).

Den Layer-3 Switch hättest Du Dir sparen können. Natürlich könntest Du dort auch einfache ACLs bauen, würde ich aber nicht machen, da Du ja schon den Mikrotik hast.

Auf jeden Fall gehört zwischen Mikrotik und Switch ein Trunk aus zwei Interfaces, damit auch der Traffic zwischen zwei unterschiedlichen VLANs mit GBit übertragen werden kann, da ja ansonsten die maximal mögliche Bandbreite sinkt.

Aber glaube mir, der Mikrotik (selbst der RB2011) hat genug Power um ein paar VLANs mit ein paar Netzen und Firewallregeln ziemlich performant zu routen.

Grüße

also bzgl. dem VPN: Ich betreibe das VPN-Gateway eigentlich nie auf einem Windows Server (außer TMG, aber den gibt es ja nicht mehr).

Den Layer-3 Switch hättest Du Dir sparen können. Natürlich könntest Du dort auch einfache ACLs bauen, würde ich aber nicht machen, da Du ja schon den Mikrotik hast.

Auf jeden Fall gehört zwischen Mikrotik und Switch ein Trunk aus zwei Interfaces, damit auch der Traffic zwischen zwei unterschiedlichen VLANs mit GBit übertragen werden kann, da ja ansonsten die maximal mögliche Bandbreite sinkt.

Aber glaube mir, der Mikrotik (selbst der RB2011) hat genug Power um ein paar VLANs mit ein paar Netzen und Firewallregeln ziemlich performant zu routen.

Grüße

Guten Morgen,

noch kurz zur Infrastruktur:

Die passt soweit. Die Switches jeweils an den Router, da es ja sein kann, dass Du einmal ein zusätzliches VLAN benötigst, welches Du dann nicht über den ersten Switch übertragen musst.

Routing brauchst Du in Deiner Konstellation gar keines. Auf dem Mikrotik konfigurierst Du ein NAT und lässt diesen die Einwahl machen.

Grüße

noch kurz zur Infrastruktur:

Die passt soweit. Die Switches jeweils an den Router, da es ja sein kann, dass Du einmal ein zusätzliches VLAN benötigst, welches Du dann nicht über den ersten Switch übertragen musst.

Routing brauchst Du in Deiner Konstellation gar keines. Auf dem Mikrotik konfigurierst Du ein NAT und lässt diesen die Einwahl machen.

Grüße