OpenVPN kein Zugriff auf Server-Freigaben

Hallo Spezies, da ich mich in dieser Materie nicht besonders gut auskenne und meine Kenntnisse nun an ihre Grenzen stoßen wende ich mich an Euch. Folgendes Szenario:

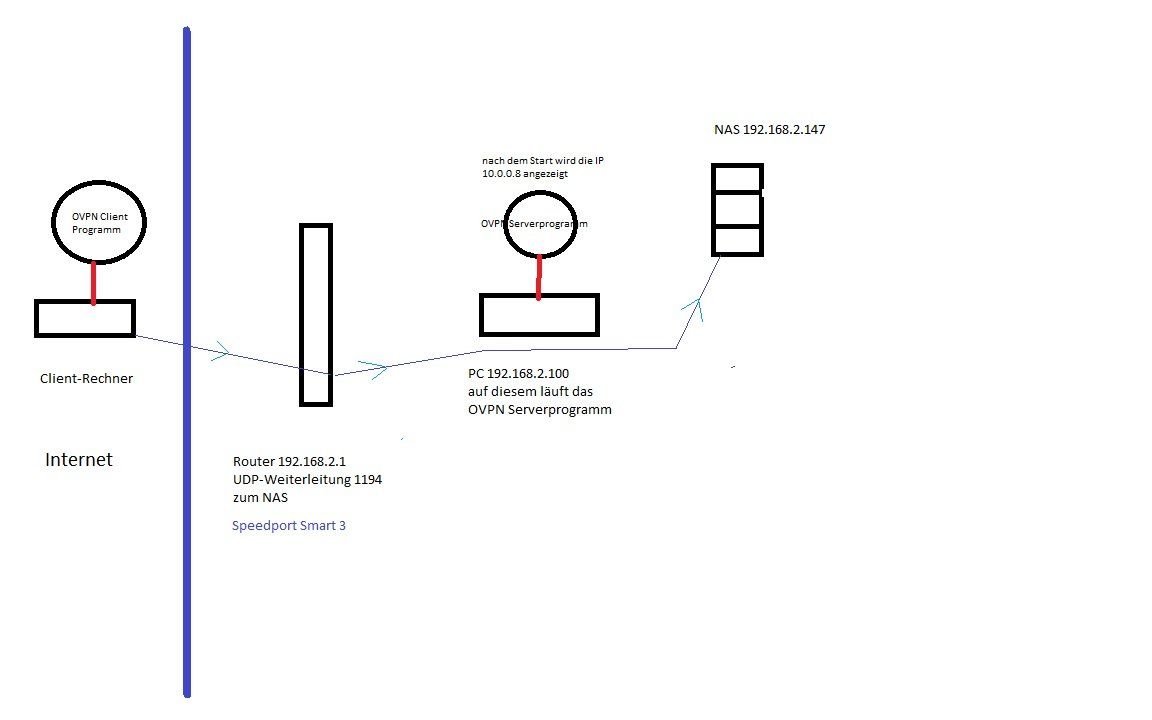

Ich habe zu Hause einen Windows 10 Rechner. Auf diesem habe ich einen OpenVPN Server installiert. Dann habe ich zwei Laptops (ebenfalls Windows 10). Mit diesen möchte ich vom Büro aus (also außerhalb des heimischen Netzwerkes) auf den Server zu Hause zugreifen. Auf diesen Laptops ist die Clientsoftware von OpenVPN installiert. Die entsprechenden Zertifikate und Schlüssel wurden erstellt und in den entsprechenden Ordnern abgelegt. Windows-Firewall wurde deaktiviert. Ich benutze einen Router (Speedport Smart 3) Eine Weiterleitung UDP Port 1194 auf den Server wurde eingerichtet. Eine DynDNS-Adresse wurde ebenfalls eingerichtet.

Server wurde gestartet… Verbindung steht, das kleine Bildschirmsymbol leuchtet grün. Ebenfalls kleine grüne Symbole nach dem Starten auf den Client-Laptops.

Nun habe ich diese Zusammenstellung überprüft. (zu Hause, alle Rechner im gleichen WLAN) Wenn ich am Laptop 1 in die Explorerleiste die Adresse \\192.168.2.100\Freigabe eintippe wird mir die Freigabe im Explorer angezeigt. Mache ich dasselbe mit Laptop 2 (nach Trennung von Laptop 1) erhalte ich eine Fehlermeldung. (keine Zugriff auf die Dateien usw. usw.) Diagnosefeld gedrückt…… PC ist ordnungsgemäß installiert kann aber trotzdem nicht auf die Ressource zugreifen. (so ähnlich jedenfalls)

So, nun bin ich am Ende mit meinen Kenntnissen. Habe einiges über Subnetze gelesen so auch über TAP-Adapter…. Kann aber daraus keine Möglichkeiten zur Lösung des Problems ableiten. Vielleicht kann mir jemand sagen, ob ich hier einen grundsätzlichen Fehler gemacht habe. Über einen Vorschlag würde ich mich freuen. Es nervt, wenn man nicht vorankommt. Aber das kennt ihr ja bestimmt auch. Ich danke euch schön mal. Gruß Schalck

Ich habe zu Hause einen Windows 10 Rechner. Auf diesem habe ich einen OpenVPN Server installiert. Dann habe ich zwei Laptops (ebenfalls Windows 10). Mit diesen möchte ich vom Büro aus (also außerhalb des heimischen Netzwerkes) auf den Server zu Hause zugreifen. Auf diesen Laptops ist die Clientsoftware von OpenVPN installiert. Die entsprechenden Zertifikate und Schlüssel wurden erstellt und in den entsprechenden Ordnern abgelegt. Windows-Firewall wurde deaktiviert. Ich benutze einen Router (Speedport Smart 3) Eine Weiterleitung UDP Port 1194 auf den Server wurde eingerichtet. Eine DynDNS-Adresse wurde ebenfalls eingerichtet.

Server wurde gestartet… Verbindung steht, das kleine Bildschirmsymbol leuchtet grün. Ebenfalls kleine grüne Symbole nach dem Starten auf den Client-Laptops.

Nun habe ich diese Zusammenstellung überprüft. (zu Hause, alle Rechner im gleichen WLAN) Wenn ich am Laptop 1 in die Explorerleiste die Adresse \\192.168.2.100\Freigabe eintippe wird mir die Freigabe im Explorer angezeigt. Mache ich dasselbe mit Laptop 2 (nach Trennung von Laptop 1) erhalte ich eine Fehlermeldung. (keine Zugriff auf die Dateien usw. usw.) Diagnosefeld gedrückt…… PC ist ordnungsgemäß installiert kann aber trotzdem nicht auf die Ressource zugreifen. (so ähnlich jedenfalls)

So, nun bin ich am Ende mit meinen Kenntnissen. Habe einiges über Subnetze gelesen so auch über TAP-Adapter…. Kann aber daraus keine Möglichkeiten zur Lösung des Problems ableiten. Vielleicht kann mir jemand sagen, ob ich hier einen grundsätzlichen Fehler gemacht habe. Über einen Vorschlag würde ich mich freuen. Es nervt, wenn man nicht vorankommt. Aber das kennt ihr ja bestimmt auch. Ich danke euch schön mal. Gruß Schalck

Bitte markiere auch die Kommentare, die zur Lösung des Beitrags beigetragen haben

Content-ID: 567598

Url: https://administrator.de/forum/openvpn-kein-zugriff-auf-server-freigaben-567598.html

Ausgedruckt am: 04.08.2025 um 23:08 Uhr

36 Kommentare

Neuester Kommentar

Ich benutze einen Router (Speedport Smart 3)

Das dürfte das generelle Problem sein ! Die Speedport Schrottrouter supporten allesamt keine statischen Routen die aber bei einem internen OpenVPN Server im lokalen Netz zwingend nötig sind !Zuallererst solltest du sicherstellen das die OpenVPN Verbindung zum Server sauber aufgebaut ist. Dieses Tutorial erklärt dir nochmals alles dafür notwendigen ToDos:

Merkzettel: VPN Installation mit OpenVPN

Dadurch das die Lämpchen leuchten ist das ja scheinbar auch der Fall.

Nun kommt der Grund warum es bei deiner Speedport Gurke scheitert....

Deine OpenVPN Installation dürfte so aussehen:

Alle deine Endgeräte inklusive des Open VPN Servers haben immer deinen Speedport als Default Gateway eingerichtet. Soweit so gut....

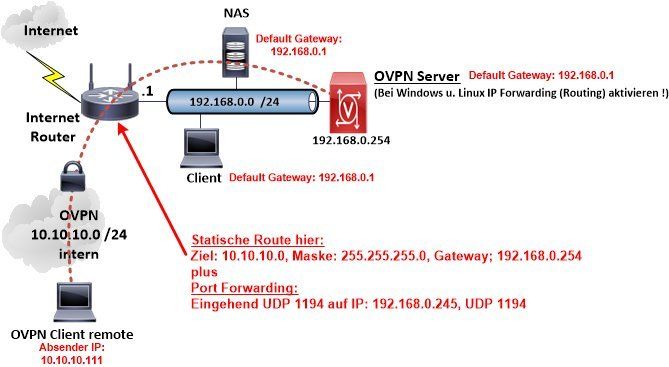

Du hast aber im OpenVPN Server mit dem Kommando server 10.10.10.0 255.255.255.0 (Beispiel hier) ein internes VPN Netzwerk 10.10.10.0 /24. Sprich die VPN "Wolke" ist ein eigenes IP Netz und Clients kommen am Server bzw. an allen Endgeräten deines lokalen LANs mit dieser Absender IP Adresse rein. Die Rückantwort bzw. Rückroute in das 10.10.10.0er Netz senden dann alle Endgeräte an deinen Speedport Router da der ja deren Default Gateway ist.

Damit das Rückpaket richtig ankommt müsste der Speedport diese Pakete nun an den OpenVPN Server senden, denn dieser agiert ja ebenfalls als Router zwischen lokalem IP Netz und dem internen OpenVPN Netz.

Da der Speedport aber keine statischen Routen supportet sendet er die Zielpakete für das 10.10.10.0er Netz zum Provider wo sie dann im Datenmülleimer landen.

Das o.a. "Merkzettel Tutorial" erklärt das alles auch noch einmal für Laien verständlich.

Fazit:

Mit deinem Client Access kannst du also ausschliesslich nur deinen lokalen OpenVPN Server erreichen und kein anderes Endgerät in deinem lokalen LAN. Dafür wäre die statische Route auf dem Router erforderlich, die der aber als billiger Consumer Schrottrouter nicht supportet.

Folglich muss also zwangsweise dein OpenVPN Server auch immer gleichzeitig dein SMB/CIFS Sharing Server sprich Dateiserver sein. Logisch denn andere Geräte wären für OVPN Clients unerreichbar.

Es gibt aber eine Teillösung sofern dein Server nicht gleichzeitig der OVPN Server ist. Hier kannst du eine statische Route in das interne OpenVPN Netz statisch einrichten. Unter Windows geht das mit dem Kommando:

route add 10.10.10.0 mask 255.255.255.0 <lokale_IP_OVPNserver> -p

Das "-p" macht unter Windows diese Route permanent so das sie nach dem nächsten Reboot nicht verschwindet.

Wie gesagt, das entfällt wenn der OVPN Server auch gleichzeitig der File Server ist ! Den kann der Client ja immer erreichen. Zwingend ist hier allerdings das du auf dem Server das IPv4 Forwarding (Routing) aktivierst, was du vermutlich auch vergessen hast ?!

Das o.a. "Merkzettel_Tutorial" hat hier auch die entsprechenden Information dazu wie man das richtig macht !!

Hi,

den Kopf nicht hängen lassen.

Wenn ich das richtig interpretiere dann sind alle deine Zielgeräte bzw. auch der OpenVPN Server im selben Netz oder sehe ich das falsch?

Falls ja und der Tunnel wirklich sauber steht denke ich dass du einen aber kleinen entscheidenden Punkt unter Windows vergessen hast.

Windows untersagt es im Default das Routen zwischen zwei Interfaces. Um die Geräte im selben Subnetz ( bei dir 192.168.2.0/24) erreichen zu können musst du genau dieses Routing aktivieren.

Folge dieser Anleitung dann sollte es gehen:

keepthetech.com/2016/01/enable-ip-routing-on-windows10.html

Ein statisches Routing auf deinem Router benötigst du nur wenn sich der VPN Server in einem anderen Subnetz Zuhause ist.

Wie auch bei aqui seinem klasse Bild zu erkennen steht dies als Hinweis bei dem OpenVPN Server.

Noch ein kleiner hinweis:

Wenn du gerne mit VPN arbeiten willst dann ändere deine IPs im Heimnetz denn das Subnet 192.168.2.0/24 ist ein Standard Netz welches bei vielen Router verwendet werden. Wenn du also mal außerhalb bei Freunden bist und die dieses Netz ebenfalls verwenden wird dein VPN nicht funktionieren. Deshalb am besten eine ip welche eine geringe Wahrscheinlichkeit hat als Standard wiebzum Beispiel 192.168.123.0/24.

den Kopf nicht hängen lassen.

Wenn ich das richtig interpretiere dann sind alle deine Zielgeräte bzw. auch der OpenVPN Server im selben Netz oder sehe ich das falsch?

Falls ja und der Tunnel wirklich sauber steht denke ich dass du einen aber kleinen entscheidenden Punkt unter Windows vergessen hast.

Windows untersagt es im Default das Routen zwischen zwei Interfaces. Um die Geräte im selben Subnetz ( bei dir 192.168.2.0/24) erreichen zu können musst du genau dieses Routing aktivieren.

Folge dieser Anleitung dann sollte es gehen:

keepthetech.com/2016/01/enable-ip-routing-on-windows10.html

Ein statisches Routing auf deinem Router benötigst du nur wenn sich der VPN Server in einem anderen Subnetz Zuhause ist.

Wie auch bei aqui seinem klasse Bild zu erkennen steht dies als Hinweis bei dem OpenVPN Server.

Noch ein kleiner hinweis:

Wenn du gerne mit VPN arbeiten willst dann ändere deine IPs im Heimnetz denn das Subnet 192.168.2.0/24 ist ein Standard Netz welches bei vielen Router verwendet werden. Wenn du also mal außerhalb bei Freunden bist und die dieses Netz ebenfalls verwenden wird dein VPN nicht funktionieren. Deshalb am besten eine ip welche eine geringe Wahrscheinlichkeit hat als Standard wiebzum Beispiel 192.168.123.0/24.

Um die Geräte im selben Subnetz ( bei dir 192.168.2.0/24) erreichen zu können musst du genau dieses Routing aktivieren.

Deshalb ja auch der Hinweis im vorherigen Posting das IP Forwarding/ Routing zu aktivieren. Das hiesige OpenVPN Tutorial weist, wie auch oben schon bemerkt, ebenso explizit darauf hin:Merkzettel: VPN Installation mit OpenVPN

Ein statisches Routing auf deinem Router benötigst du nur wenn sich der VPN Server in einem anderen Subnetz Zuhause ist.

Das ist leider Unsinn und ein fataler Denkfehler.Der OpenVPN Server ist ja immer in 2 Subnetzen zuhause. Einmal das lokale LAN und einmal das interne OpenVPN IP Netz. Er ist also selber auch ein Router zwischen diesen beiden Netze. Deshalb muss ja auch das IP Forwarding/Routing auf dem Server aktiv sein und die statische Route im Internet Router vorhanden sein.

Die Route wird immer benötigt ansonsten kann ein VPN Client niemals andere Endgeräte im lokalen LAN erreichen. Das warum ist oben explizit geschildert.

Einzig wenn nur der OpenVPN Server das singuläre Ziel für den remoten OVPN Zugang ist und keinerlei andere Endgeräte im lokalen LAN erreichbar sein müssen, dann (und nur dann) wird keine Route benötigt ! Klar, denn der OVPN Server kennt seine IP Netze ja selber.

Andere Endgeräte im lokalen LAN brauchen diese statische Route auf dem Internet Router aber für die Rückantwort (Rückroute) ins interne OpenVPN Netz zwingend !

Habe es so bei Industrieanlagen eingerichtet für wartungzwecke an den nachgelagerten Sensoren. Nur ist mir jetzt nicht klar wie dies immer funktionieren konnte denn die damalige Sophos kannte das nachgelagerten Netz und das VPN Netz nicht. Hier war nur ein Windows 10 zwischen geschalten welches den OpenVPN Server beheimatet hat und welcher als Ziel in der Firewall mit dem entsprechenden Port eingestellt war. Win10 hatte ebenfalls 2 Interfaces. Eins für das Maschinennetz mit den Sensoren und ein anderes für die Kommunikation ins Produktivnetz.

Diese Funktion würde dann nach deiner Beschreibung nicht funktionieren jedoch diese Konfiguration wurde bei einem Automobilhersteller 10-20fach umgesetzt und läuft nach meinem Wissensstand noch immer so.

Der TO könnte noch die Router Problematik umgehen mit einer Route bei jedem Zielsystem.

Wie du geschrieben hast: Windows cmd

route add TUNNEL-NETZ mask 255.255.255.0 <lokale_IP_OVPNserver> -p

Diese Funktion würde dann nach deiner Beschreibung nicht funktionieren jedoch diese Konfiguration wurde bei einem Automobilhersteller 10-20fach umgesetzt und läuft nach meinem Wissensstand noch immer so.

Der TO könnte noch die Router Problematik umgehen mit einer Route bei jedem Zielsystem.

Wie du geschrieben hast: Windows cmd

route add TUNNEL-NETZ mask 255.255.255.0 <lokale_IP_OVPNserver> -p

Es ist einfach mal eine Herausforderung, sowas zum Laufen zu bringen.

ja, da liegt mir als ehemaligem Arbeitgeber auf der Zunge: bitte sehen Sie sich ab sofort vollzeit nach neuen Herausforderungen um!Bitte probiere den VPN-Zugriff von anderen Heimnetzen aus oder auch von Deinem Handy aus, ein Arbeitgeber könnte leicht meinen, daß Daten ins Heimnetz dezentralisiert gebackupt werden sollen - und das ist ihm kaum zu erklären.

HG

Mark

Zitat von @schalck:

Nun habe ich diese Zusammenstellung überprüft. (zu Hause, alle Rechner im gleichen WLAN) Wenn ich am Laptop 1 in die Explorerleiste die Adresse \\192.168.2.100\Freigabe eintippe wird mir die Freigabe im Explorer angezeigt. Mache ich dasselbe mit Laptop 2 (nach Trennung von Laptop 1) erhalte ich eine Fehlermeldung. (keine Zugriff auf die Dateien usw. usw.) Diagnosefeld gedrückt…… PC ist ordnungsgemäß installiert kann aber trotzdem nicht auf die Ressource zugreifen. (so ähnlich jedenfalls)

Nun habe ich diese Zusammenstellung überprüft. (zu Hause, alle Rechner im gleichen WLAN) Wenn ich am Laptop 1 in die Explorerleiste die Adresse \\192.168.2.100\Freigabe eintippe wird mir die Freigabe im Explorer angezeigt. Mache ich dasselbe mit Laptop 2 (nach Trennung von Laptop 1) erhalte ich eine Fehlermeldung. (keine Zugriff auf die Dateien usw. usw.) Diagnosefeld gedrückt…… PC ist ordnungsgemäß installiert kann aber trotzdem nicht auf die Ressource zugreifen. (so ähnlich jedenfalls)

Frage: Wie willst du damit OpenVPN testen, wenn alle im selben WLAN sind? Dann greifst du höchstwahrscheinlich direkt über die WLAN IP am OpenVPN vorbei auf den Rechner. Sinnfrei.

Probier doch den Test lieber über eine Tethering Verbindung auf dein Handy, das wäre dann vielleicht sogar eine sinnvolle Anwendung wenn du mal unterwegs in einem Hotel bist und Daten von zu Hause brauchst.

Und, falls du tiefer in die Materie einsteigen möchtest, hol dir lieber eine kleine SG-1100 von Netgate oder installier dir pfSense auf irgendeiner stromsparenden Micro Hardware oder wahlweise in einer VM auf deiner Büchse, dann hast du Firewall Funktionalitäten und ähnliche Spaßmacher auch gleich mit dabei.

dass ich von einem ENTFERNTEN Netz auf mein Heimnetzwerk zugreifen möchte.

Das ist auch völlig egal ob es das Büro-, Hotel oder Bahnhofsnetz ist.Eine halbwegs intelligente VPN IP Adressierung sollte dann aber zwingend sein. Siehe dazu auch hier:

VPNs einrichten mit PPTP

Und dabei hat mich dieses Thema (OpenVPN) einfach nur fasziniert.

Das ist auch absolut OK so und ein OVPN Netz wahrlich kein Hexenwerk ! Wie gesagt mit dem Rüstzeug des hiesigen OpenVPN_Tutorials solltest du das im Handumdrehen zum Fliegen bringen !

In Ruhe lesen, verstehen und umsetzen, dann klappt das auch auf Anhieb !!

Wenn nicht weisst du ja wo du fragen musst..!

Nicht ganz, es soll nichts für den Client bestimmtes am OVPN vorbeigehen, d.h. die Endgeräte im Heimnetz bekommen eine zweite Route zu 10./8 o.ä. neben ihrem Standardgateway für den normalen Verkehr und Internet (Updates etc). Der OVPN-Server IST der Router für das NAS. D.h. diese zweite Route muß im NAS konfigurierbar sein.

HG

Mark

HG

Mark

So, wie ihr seht, gibt es Leute, die schon an relativ einfachen Dingen graue Haare bekommen.

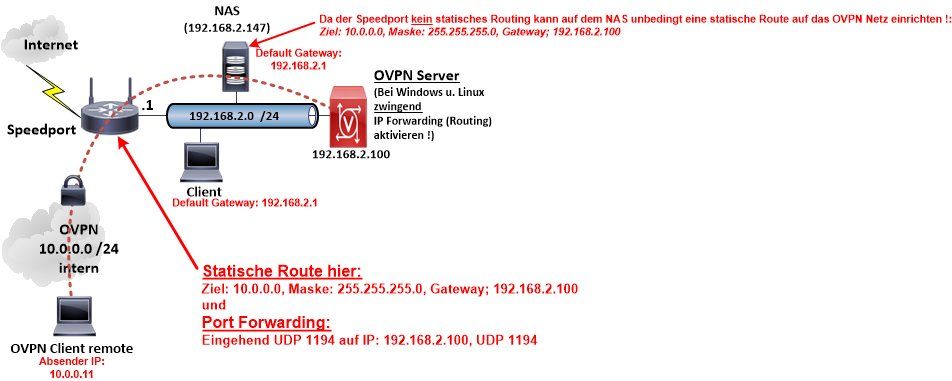

Was sich aber mit ein bischen logischem Nachdenken auch vermeiden ließe... Sieh dir mal deine Zeichnung oben an. Dort erkennst du schon die Kardinalsfehler die du gemacht hast. Kollege @broecker hat es ja schon richtig bemerkt.

Das Port Forwarding von UDP 1194, also dem OpenVPN Traffic, zeigt (wenn man deiner Zeichnung glaubt) bei dir auf die NAS IP Adresse statt auf den OpenVPN Server. Warum bekommt also sinnloserweise das NAS den eingehenden OpenVPN Traffic und nicht der OpenVPN Server wo dieser Traffic eigentlich hinsoll. Sorry, aber das das nicht stimmt sagt einem ja schon der gesunde Menschenverstand.

So sähe dein Design mal etwas übersichtlicher und verständlicher aus:

Zudeinen Fragen:

1.)

Nein, das ist natürlich völlig falsch, denn der OpenVPN Traffic muss doch erstmal auf den OpenVPN Server der die Tunnelverbindung terminiert, die Daten vom Client dort entschlüsselt und an das NAS weiterreicht. Es ist doch vollkommen sinnfrei den VPN Verkehr am VPN Server vorbei zum NAS zu schicken ?!

2.)

Alles erfolgt über den OpenVPN Server ! Der OpenVPN Server ist als Router zu sehen der zwischen dem VPN Client Netz (10.0.0.0 /24 bei dir) und dem lokalen LAN (192.168.2.0 /24 bei dir) routet. Deshalb muss ja auch zwingend das Routing im OpenVPN Server aktiviert werden !

Siehe dazu auch das hiesige OpenVPN Tutorial mit allen Details zu dem Thema: Merkzettel: VPN Installation mit OpenVPN

Bitte dieses nochmal genau in Ruhe durchlesen und verstehen !

VPN Verkehr geht also von außen kommend folgenden Weg:

- immer erst per UDP 1194 Port Forwarding zum internen OpenVPN Server

- wird dort entschlüsselt und entpackt

- und weiter zum NAS gesendet

- Antwortdaten vom NAS zum VPN Client sendet das NAS an sein Default Gateway (Internet Router)

- Der Router erkennt per statischer Route das der Empfänger das VPN Netz ist und routet es an den OpenVPN Server

- der routet es wieder zum VPN Client

Deine Problematik ist das der billige Speedport Schrottrouter keine statischen Routen supportet. Diese Route ist dort zwingend, denn die sagt dem Router: "Hey, allen VPN Traffic für das 10.0.0.0er IP Netz bitte nicht zum Provider sondern zum OpenVPN Server senden !!"

So kommt der VPN Traffic also wieder zum Client.

Das geht bei dir genau nicht wegen der fehlenden Möglichkeit auf dem Speedport statische Routen zu definieren !

So war es wenigstens bis jetzt. Ggf. siehst du besser zur Sicherheit nochmal nach ob ggf.nicht doch mittlerweise eine Option im Setup dafür da ist ! Dort müsste es so einen Menüpunkt wie "Routing" im IP Setting geben !

Aber auch wen es wie zu erwarten fehlen sollte, dann gibst du die statische Route eben im NAS direkt ein. Dort gibt es bei guten NAS Systemen in der Regel die Option einer statischen Router. Diese lautet dann dort:

Ziel: 10.0.0.0, Maske: 255.255.255.0, Gateway: 192.168.2.100

So kann das NAS dann direkt den VPN Traffic an den OpenVPN Server senden OHNE eine statische Route im Router und alles ist wieder gut !

Die o.a. Zeichnung illustriert das auch für Laien verständlich.

3.)

Ja das ist ja so, weil alle Geräte im lokalen LAN automatisch per DHCP oder statischen Eintrag ja den Speedport Router als Gateway eingetragen haben. Allen Datenverkehr der nicht fürs lokale IP Netz ist schicken sie also an dendenn der weiss wohin damit. Genau deshalb musst du ihm ja auch per statischer Route sagen wo er den VPN Verkehr hinsenden soll. Das aber geht vermutlich mit dem Speedport nicht wegen der fehlenden Routing Option. Genau deshalb musst du das dann auf den Endgeräten wie z.B. dem NAS erledigen. Oder....du musst dir einen anständigen Router beschaffen der den Namen auch verdient wie z.B. einer FritzBox. In der EU herrscht ja Router Freiheit !

4.)

Das wird man in jedem Falle zum Laufen bekommen auch mit dem Speedport. Die einfache Lösung ist ja oben nun explizit erklärt für dich.

Wenn VPN seitig alles rennt rufst du Freigaben stinknormal über die IP Adresse des NAS auf also z.B. \\192.168.2.147\<Verzeichnis>

Ganz einfach !

So, nun bist du wieder dran das endlich zum Fliegen zu bringen. Übrigens wäre deine OpenVPN Server und Client Konfig Datei hier mal sehr hilfreich für das Troubleshooting. Ansonsten aber immer in das o.a. Tutorial sehen dort ist alles erklärt zum Thema OpenVPN inklusive Konfig Beispieldateien.

Wie gesagt, es geht auch ohne neuen Router dann aber mit statischen Routen auf dem NAS.

Oder als Alternative du musst alle Daten auf den OpenVPN Server kopieren bzw. von diesem ein simples Verzeichnis auf dem NAS mounten das du direkt im OpenVPN Server ansprechen kann.

Wenn der OpenVPN Server ein Netzwerk Laufwerk auf dem NAS fest gemountet hat kommst du auch gänzlich ohne jegliche Route irgendwo aus. Dann kannst du alles direkt über den OpenVPN Server selber machen. Den erreichst du ja immer.

All das geht wenn du mit dem bestehenden Speedport weitermachen willst. Ein Hinderungsgrund ist dieser Router nicht auch wenn er nicht optimal ist.

Bringe zuallererst mal dein OpenVPN zum Laufen, denn mit dem derzeit völlig falschen Port Forwarding Einstellungen kann das ja nicht funktionieren.

Das wäre die erste Hürde und 80% der Installation. Der Rest ist dann simples Finetuning !

Oder als Alternative du musst alle Daten auf den OpenVPN Server kopieren bzw. von diesem ein simples Verzeichnis auf dem NAS mounten das du direkt im OpenVPN Server ansprechen kann.

Wenn der OpenVPN Server ein Netzwerk Laufwerk auf dem NAS fest gemountet hat kommst du auch gänzlich ohne jegliche Route irgendwo aus. Dann kannst du alles direkt über den OpenVPN Server selber machen. Den erreichst du ja immer.

All das geht wenn du mit dem bestehenden Speedport weitermachen willst. Ein Hinderungsgrund ist dieser Router nicht auch wenn er nicht optimal ist.

Bringe zuallererst mal dein OpenVPN zum Laufen, denn mit dem derzeit völlig falschen Port Forwarding Einstellungen kann das ja nicht funktionieren.

Das wäre die erste Hürde und 80% der Installation. Der Rest ist dann simples Finetuning !

Bedeutet das die Weiterleitung der Pakete vom OVPN-Server zum NAS ?

Bitte tue uns doch allen mal den Gefallen und lese einmal wirklich die dir hier geposteten Hilfen zu dem Thema !! Merkzettel: VPN Installation mit OpenVPN

Dort steht doch nun wirklich ALLES schwarz auf weiß und auch so erklärt das Laien es auch sofort verstehen.

Nochmal für dich in Kurzform weil heute Sonntag ist:

Bei Windows und Linux Rechnern ist das Weiterleiten (Forwarding) von IP Paketen (gemeinhin auch Routing genannt) von einem Netzwerk Interface zum anderen Netzwerk Interface grundsätzlich immer deaktiviert bzw. abgeschaltet !

Diese Rechner können also deshalb NICHT als Router arbeiten was sie eigentlich müssten. Man muss es ihnen also immer erst über ihre Systemkonfig sagen das sie das sollen.

Routing ist ja eben nichts anderes als IP Pakete von einem Netzwerk Adapter auf einen anderen weiterleiten. Dein OpenVPN Server muss IP Pakete vom internen VPN Tunnel Interface auf den LAN Netzwerk Adapter weiterleiten ! Routing eben...

Wenn du es also versäumst dieses Routing in deinem Windows PC, der als OpenVPN Server arbeitet, im System zu aktivieren wird deine Installation nicht funktionieren !

Genau aus diesem Grund wird explizit im oben zitierten OpenVPN Merkzettel Tutorial darauf hingewiesen !

Das wird natürlich nicht im OpenVPN Setup gemacht, denn das ist eine grundlegende Funktion des Rechner Betriebssystems selber. In deinem Falle also Winblows ! Folglich muss es also immer in den Windows Betriebssystem Einstellungen gemacht werden.

Aus diesem Grund macht man das über den Windows Registry Editor regedit wie oben im Tutorial genau beschrieben. Danach die Winblows Gurke rebooten damit es aktiv wird.

Deine OVPN Konfig Dateien wären dennoch hilfreich um auszuschliessen das du noch weitere Fehler gemacht hast.

Alles doch einfach und logisch...wenn man denn mal Hilfe annimmt, liest und versteht !

Ist das sehr unübliche ";" vor den Zeilen ein Auskommentieren und damit Deaktivieren dieses Kommandos oder was soll das sein ?

Normal geschieht das Auskommentieren mit einem "#" ?!?

Und bitte nicht nervig mit separaten Threads, das kann man auch einfach und erheblich übersichtlicher mit Code Tags ! für Server und Client hier darstellen !

FAQs lesen hilft wirklich ! Formatierungen in den Beiträgen

Server Konfig hat den Fehler das dort keine topology subnet verwendet wird (auskommentiert). Das veraltete /30er Subnetz Prinzip was dann zur Anwendung kommt sollte man besser nicht mehr verwenden ! Es schadet aber zum testen auch nicht und kann man später anpassen.

Halte dich immer zur Orientierung an die Konfig Datei Beispiele des hiesigen OpenVPN_Tutorials !

Der Rest vom Server ist soweit OK.

Client passt auch soweit.

Alles gut also aus Konfig Sicht...

Das kannst du ganz einfach und schnell mal testen indem du den Client ins Server Netz klemmst und einmal die VPN Verbindung über die lokale IP des Servers lokal aufmachst.

Dann siehst du dir mal die Log Dateien von Server und Client an !

Dort sollte immer ein "Initialization Sequence completed" am Ende stehen was dann sagt das alles perfekt gelaufen ist. Siehe dazu auch das o.a. Tutorial.

Mit diesem einfachen lokalen Test kannst du dir dann ganz wasserdicht sicher sein das deine OpenVPN Konfig zw. Server und Client absolut richtig ist und alles sauber funktioniert.

Damit sollte es dann auch sofort fehlerfrei von Remote auf Anhieb klappen.

Normal geschieht das Auskommentieren mit einem "#" ?!?

Und bitte nicht nervig mit separaten Threads, das kann man auch einfach und erheblich übersichtlicher mit Code Tags ! für Server und Client hier darstellen !

FAQs lesen hilft wirklich ! Formatierungen in den Beiträgen

Server Konfig hat den Fehler das dort keine topology subnet verwendet wird (auskommentiert). Das veraltete /30er Subnetz Prinzip was dann zur Anwendung kommt sollte man besser nicht mehr verwenden ! Es schadet aber zum testen auch nicht und kann man später anpassen.

Halte dich immer zur Orientierung an die Konfig Datei Beispiele des hiesigen OpenVPN_Tutorials !

Der Rest vom Server ist soweit OK.

Client passt auch soweit.

Alles gut also aus Konfig Sicht...

Das kannst du ganz einfach und schnell mal testen indem du den Client ins Server Netz klemmst und einmal die VPN Verbindung über die lokale IP des Servers lokal aufmachst.

Dann siehst du dir mal die Log Dateien von Server und Client an !

Dort sollte immer ein "Initialization Sequence completed" am Ende stehen was dann sagt das alles perfekt gelaufen ist. Siehe dazu auch das o.a. Tutorial.

Mit diesem einfachen lokalen Test kannst du dir dann ganz wasserdicht sicher sein das deine OpenVPN Konfig zw. Server und Client absolut richtig ist und alles sauber funktioniert.

Damit sollte es dann auch sofort fehlerfrei von Remote auf Anhieb klappen.

Die config-Dateien habe ich aus den Downloads verwendet

Was für Downloads ??Muss aber erst mal zum Nachtdienst.

Oha, du Armer....Morgen bekomme ich auch einen neuen Router. Fritzbox 7530

👍 Damit wird das dann ein Selbstgänger ! Dann brauchst du nur das o.a. OpenVPN Tutorial abzuarbeiten und abzutippen und alles rennt sofort !Ich denke, dann wird es wohl diese Woche noch funktionieren.

Wir sind wie immer gespannt !

schön

iptables sollte man im VPN Tunnel nicht verwenden. Schon gar nicht das Masquerading was dann im Tunnel selber NAT macht. Das ist meist immer ein sicherer Garant das das VPN dann später nicht funktioniert.

Außerdem hilft es dem TO hier auch nicht wirklich, denn er benutzt 2 Winblows Maschinen. Insofern ist er damit in Bezug auf falsche und irreführende iptables Regeln (glücklicherweise) unberührt denn die gibt es bekanntlich gar nicht bei Windows.

Außerdem hilft es dem TO hier auch nicht wirklich, denn er benutzt 2 Winblows Maschinen. Insofern ist er damit in Bezug auf falsche und irreführende iptables Regeln (glücklicherweise) unberührt denn die gibt es bekanntlich gar nicht bei Windows.

alles klar

Kaspersky ist ein sicherheitstechnischer Albtraum und heutzutage völlig überflüssig auf Windows Rechnern.

heise.de/ct/artikel/Kasper-Spy-Kaspersky-Virenschutz-gefaehrdet- ...

heise.de/select/ct/2019/3/1549002696073866

heise.de/newsticker/meldung/Virenschutz-im-Test-Reicht-der-Windo ...

Solche Addons sind mittlerweile sinnfrei. Was sie sonst noch anrichten hast du ja am eigenen Leibe gespürt.

Wenn du am Kasperskerkram festhalten willst dann trägst du halt schlicht und einfach eine Ausnahme in dessen Firewall ein für das 10.8.0.0er IP Netz und gut iss.

Das ist ja nun in einer Minute mit einem simplen Mausklick im Kaspersky Setup erledigt. Warum machst du also so ein Hophei davon ?!

Wenn du dir das Leben einfacher machen willst: Schmeiss den ganzen 3rd Party Müll da runter und reaktiviere den Windows Defender und gut iss.

Wenn's das denn war bitte dann auch

Wie kann ich einen Beitrag als gelöst markieren?

nicht vergessen.

heise.de/ct/artikel/Kasper-Spy-Kaspersky-Virenschutz-gefaehrdet- ...

heise.de/select/ct/2019/3/1549002696073866

heise.de/newsticker/meldung/Virenschutz-im-Test-Reicht-der-Windo ...

Solche Addons sind mittlerweile sinnfrei. Was sie sonst noch anrichten hast du ja am eigenen Leibe gespürt.

Ich habe gelesen, dass sich OVPN nicht mit der Windows Firewall (die ich bereits deaktiviert habe) verträgt

Das ist Blödsinn. Vergiss diesen Unsinn. Es funktioniert fehlerfrei mit dem Defender.Wenn du am Kasperskerkram festhalten willst dann trägst du halt schlicht und einfach eine Ausnahme in dessen Firewall ein für das 10.8.0.0er IP Netz und gut iss.

Das ist ja nun in einer Minute mit einem simplen Mausklick im Kaspersky Setup erledigt. Warum machst du also so ein Hophei davon ?!

Wenn du dir das Leben einfacher machen willst: Schmeiss den ganzen 3rd Party Müll da runter und reaktiviere den Windows Defender und gut iss.

Wenn's das denn war bitte dann auch

Wie kann ich einen Beitrag als gelöst markieren?

nicht vergessen.

Zitat von @aqui:

Kaspersky ist ein sicherheitstechnischer Albtraum und heutzutage völlig überflüssig auf Windows Rechnern.

Kaspersky ist ein sicherheitstechnischer Albtraum und heutzutage völlig überflüssig auf Windows Rechnern.

Das ist so nicht ganz richtig.

Im Privat Bereich reicht ein Defender vollkommen aus jedoch im Unternehmensbereich nicht bzw. nicht ohne den System Center OM & CM.

Und Ja Karspersky ist ein Albtraum.