OPENVPN Raspberry Routing

Hallo zusammen,

leider muss ich euch belästigen da ich mit einer Konfiguration von

OPENVPN nicht weiter komme, bzw. meine Schwierigkeiten mit Routen habe.

Ich habe schon mehrere Stunden probiert und auch nachgelesen, im Moment weiß ich nicht wie mir der Kopf steht

Zeitweise hat es einseitig mal funktioniert, bis ich herum probiert habe.

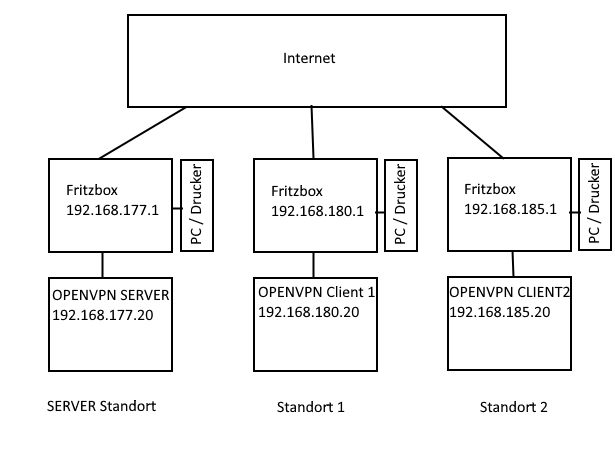

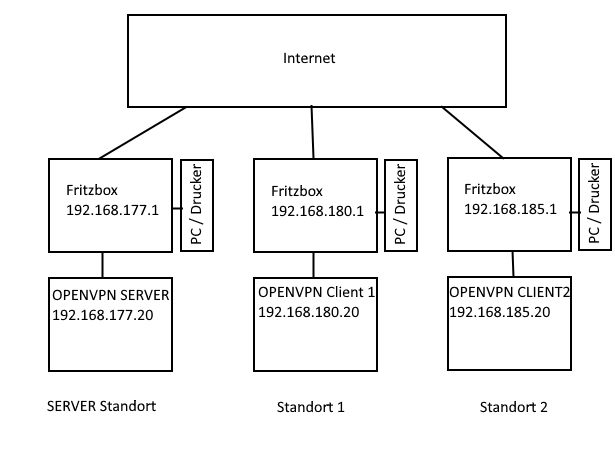

Ich möchte zwei Standorte ( Client 1 und Client 2 ) über einen Raspberry mit Openvpn jeweils hinter einer Fritzbox an einen Server Standort (Server) anbinden.

Dieses Netzwerk wo sich auch der OPENVPN Server befindet soll das Client Netzwerk erreichen, bzw. auch die Clients das Servernetzwerk.

Leider bekomme ich es aber nicht hin, etwas muss mit den Routen falsch sein.

Server:

Client:

Auf den Fritzboxen sind folgende Statische Routen hinterlegt.

Server

10.8.0.0 255.255.255.0 192.168.177.20

192.168.180.0 255.255.255.0 192.168.177.20

Client1

10.8.0.0 255.255.255.0 192.168.180.20

Client 2

10.8.0.0 255.255.255.0 192.168.185.20

Hab ich an den Einstellungen/Konfiguration was falsch gemacht?

IPv4 ist jeweils Aktiv.

Vielen Dank für eure Hilfe Matze

leider muss ich euch belästigen da ich mit einer Konfiguration von

OPENVPN nicht weiter komme, bzw. meine Schwierigkeiten mit Routen habe.

Ich habe schon mehrere Stunden probiert und auch nachgelesen, im Moment weiß ich nicht wie mir der Kopf steht

Zeitweise hat es einseitig mal funktioniert, bis ich herum probiert habe.

Ich möchte zwei Standorte ( Client 1 und Client 2 ) über einen Raspberry mit Openvpn jeweils hinter einer Fritzbox an einen Server Standort (Server) anbinden.

Dieses Netzwerk wo sich auch der OPENVPN Server befindet soll das Client Netzwerk erreichen, bzw. auch die Clients das Servernetzwerk.

Leider bekomme ich es aber nicht hin, etwas muss mit den Routen falsch sein.

Server:

dev tun

proto udp4

port 1194

ca ca.crt

cert server.crt

key server.key

dh dh.pem

cipher AES-256-CBC

auth SHA512

user nobody

group nogroup

server 10.8.0.0 255.255.255.0

topology subnet

push "topology subnet"

persist-key

persist-tun

status /etc/openvpn/openvpn-status.log

push "route 192.168.177.0 255.255.255.0"

route 192.168.180.0 255.255.255.0

route 192.168.185.0 255.255.255.0

keepalive 10 120

explicit-exit-notify 1

client-config-dir /etc/openvpn/csconf

tls-crypt tc.key

crl-verify crl.pem

verb 3Client:

client

dev tun

proto udp

remote xxx.xxx.de 1194

resolv-retry infinite

nobind

persist-key

persist-tun

remote-cert-tls server

auth SHA512

cipher AES-256-CBC

ignore-unknown-option block-outside-dns

block-outside-dns

verb 3Auf den Fritzboxen sind folgende Statische Routen hinterlegt.

Server

10.8.0.0 255.255.255.0 192.168.177.20

192.168.180.0 255.255.255.0 192.168.177.20

Client1

10.8.0.0 255.255.255.0 192.168.180.20

Client 2

10.8.0.0 255.255.255.0 192.168.185.20

Hab ich an den Einstellungen/Konfiguration was falsch gemacht?

IPv4 ist jeweils Aktiv.

Vielen Dank für eure Hilfe Matze

Bitte markiere auch die Kommentare, die zur Lösung des Beitrags beigetragen haben

Content-ID: 7047857771

Url: https://administrator.de/forum/openvpn-raspberry-routing-7047857771.html

Ausgedruckt am: 24.07.2025 um 01:07 Uhr

10 Kommentare

Neuester Kommentar

Hier findest du die Grundlagen zu der Thematik:

Merkzettel: VPN Installation mit OpenVPN

Und hier findest du die genauen Lösungsschritte für exakt dein obiges Design:

OpenVPN - Erreiche Netzwerk hinter Client nicht

Das sollte alle deine Fragen beantworten. Einfach mal die Suchfunktion benutzen...! 😉

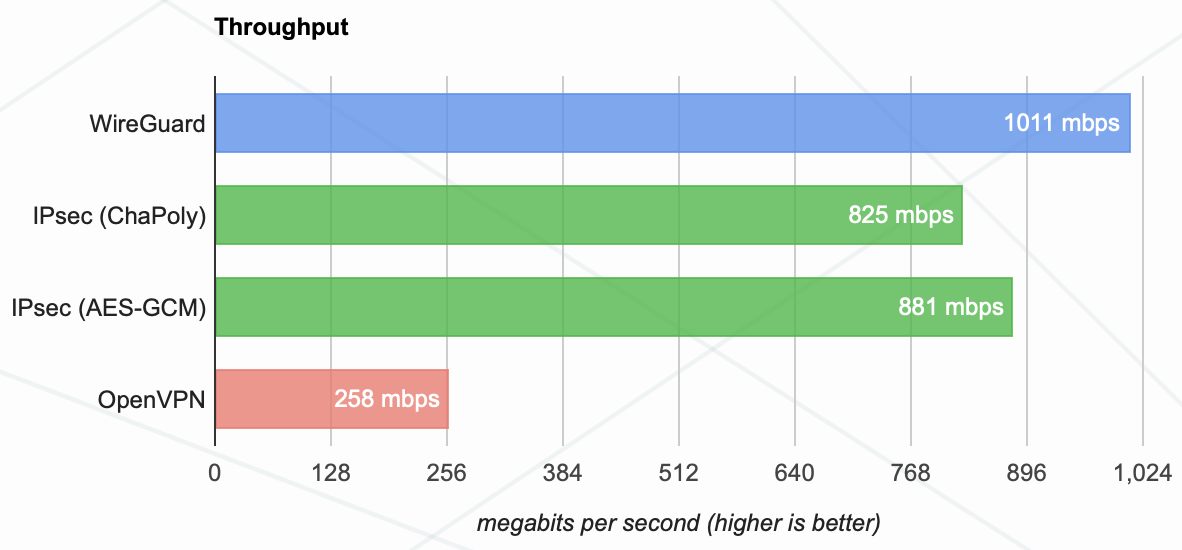

Nur mal nebenbei:

Warum benutzt du das schlecht skalierende und von der Performance miese OpenVPN wenn du es mit Wireguard deutlich einfacher und besser realisieren kannst auf den RasPis?

Merkzettel: VPN Installation mit Wireguard

Und generell:

Warum machst du überhaupt diese völlig unnötigen und überflüssigen Klimmzüge wenn du selber VPN fähige Router wie die Fritzboxen dein eigen nennst?! Nach dem Motto: Warum einfach machen wenn es umständlich auch geht...?! Die FritzBoxen können das doch alles mit Bordmitteln ohne die ganze RasPi Frickelei.

avm.de/service/vpn/ipsec-vpn-zwischen-zwei-fritzbox-netzwerken-e ...

Merkzettel: VPN Installation mit OpenVPN

Und hier findest du die genauen Lösungsschritte für exakt dein obiges Design:

OpenVPN - Erreiche Netzwerk hinter Client nicht

Das sollte alle deine Fragen beantworten. Einfach mal die Suchfunktion benutzen...! 😉

Nur mal nebenbei:

Warum benutzt du das schlecht skalierende und von der Performance miese OpenVPN wenn du es mit Wireguard deutlich einfacher und besser realisieren kannst auf den RasPis?

Merkzettel: VPN Installation mit Wireguard

Und generell:

Warum machst du überhaupt diese völlig unnötigen und überflüssigen Klimmzüge wenn du selber VPN fähige Router wie die Fritzboxen dein eigen nennst?! Nach dem Motto: Warum einfach machen wenn es umständlich auch geht...?! Die FritzBoxen können das doch alles mit Bordmitteln ohne die ganze RasPi Frickelei.

avm.de/service/vpn/ipsec-vpn-zwischen-zwei-fritzbox-netzwerken-e ...

Dann such ich mal weiter

Da braucht man nicht suchen nur die Posts die man einem an die Hand gibt besser lesen, stichwort iroute und CCD Configs, einfach für jeden Client ne CCD erstellen in der per iroute das Remote-Netz kenntlich gemacht wird, statische Routen in den Client-Netzen zum OpenVPN Client, Forwarding aktivieren, und die Firewall der Remote-Clients anpassen das ICMP und SMB auch aus anderen Netzen angenommen wird ... Nachmachen und schon fluppt dascommunity.openvpn.net/openvpn/wiki/RoutedLans

Gruß

Leider ohne Erfolg.

Dann musst du einmal strategisch mit dem Troubleshooting vorgehen...- Wird der OVPN Tunnel aufgebaut? ip a eingeben und checken ob das virtuelle tun Interface up ist! Bzw. kannst du direkt auf dem RasPi die jeweils virtuelle Tunnel Interface IP vom Gegenüber pingen?!

- WIE sieht die Routing Tabelle auf den RasPis aus bei aktivem Tunnel?? ip r zeigt sie dir und dort sollten ALLE IP Netze zu sehen sein mit ihren Gateways! Stichwort iroute usw. was der Kollege @7010350221 oben schon angesprochen hat.

- IPv4 Forwarding auf dem RasPis aktiviert?? Wenn ja müsstest du vom jeweiligen RasPi auch die jeweils gegenüber liegende RasPi LAN IP pingen können!

- Statische Routen auf den FritzBoxen angelegt?? Wenn ja kannst du aus dem FritzBox LAN die

- die lokale RasPi LAN IP...

- die lokale OpenVPN Tunnelinterface IP...

- die remote OpenVPN Tunnelinterface IP...

- die remote RasPi LAN Interface IP...

- Die statischen Routen bei den Clients sind FALSCH. Die bekommen ihre Routen per Push Kommando automatisch vom Server bzw. mit den Client spezifischen Konfig Dateien auf Basis ihres Common Names. Diese hast du leider NICHT gepostet.

Diese Ping Ergebnisse wären für eine zielführende Hilfe wichtig zu wissen.

Kommt man eigentlich auch mit dem gesunden IP Verstand drauf... 😉

Ansonsten...nimm Wireguard! Das ist deutlich einfacher aufzusetzen und deutlich performanter!

Ein Bild sagt mehr als 1000 Worte

hab halt bedenken ob es wieder Abbrüche gibt.

Wenn die aber Provider spezifisch sind wird das weder ein anderes VPN Protokoll noch eine andere VPN Hardware ändern können.Aber auch genau deshalb ist es wichtig das du den VPN Tunnel jetzt erstmal über die Fritzbox Alternative hinbekommst um das sicher feststellen zu können. Ob das dann OpenVPN oder WG ist ist erstmal egal.

Zitat von @matzep2002:

Ja WireGuard kann ich auf der Fritzbox direkt einrichten, hab halt bedenken das es wieder Abbrüche gibt.

Ja WireGuard kann ich auf der Fritzbox direkt einrichten, hab halt bedenken das es wieder Abbrüche gibt.

Wireguard steht quasi permanent zur Verfügung wenn es einmal konfiguriert ist, da gibt es in dem Sinne keinen "richtigen Verbindungsaufbau" beim Cryptorouting, hier wird quasi transparent verschlüsselt, deswegen ist Wireguard diesbezüglich wesentlich schneller als OpenVPN, welches ewig für den Verbindungsaufbau benötigt. Das entfällt bei Wireguard völlig, Die Bedenken sind also unbegründet.

Wireguard steht quasi permanent

Nein, das ist so pauschal gesagt leider nicht ganz richtig!Wie bei allen VPN Tunnelprotokollen in der Regel üblich wird nur bei relevantem Traffic der Tunnel aufgebaut und nach einer Timeout Zeit wenn kein relevanter Traffic fliesst wieder abgebaut.

Will man das nicht muss man mit dem Parameter "PersistentkeepAlive = 25" z.B. alle 25 Sekunden einen Keepalive Frame schicken um den Tunnel permanent online zu halten. Bei OpenVPN entspricht das dem o.a. keepalive Parameter und bei IPsec ist es DPD.

Die schlechte Performance und Skalierbarkeit bei OpenVPN liegt hauptsächlich daran das es nicht multithreadingfähig ist.

Zitat von @aqui:

Wie bei allen VPN Tunnelprotokollen in der Regel üblich wird nur bei relevantem Traffic der Tunnel aufgebaut und nach einer Timeout Zeit wenn kein relevanter Traffic fliesst wieder abgebaut.

Schon klar, war etwas missverständlich ausgedrückt, die NAT Sessions der Firewall gilt es natürlich immer zu berücksichtigen. Für den Anwender sieht es eben so aus weil die Verbindung quasi sofort steht, ohne eine langwierige Initialisierung des Tunnels wie bei OpenVPN, da wesentlich weniger Overhead.Wireguard steht quasi permanent

Nein, das ist so pauschal gesagt leider nicht ganz richtig!Wie bei allen VPN Tunnelprotokollen in der Regel üblich wird nur bei relevantem Traffic der Tunnel aufgebaut und nach einer Timeout Zeit wenn kein relevanter Traffic fliesst wieder abgebaut.

Braucht der TO ja nur mal nachlesen und ausprobieren dann kommt er auch von selbst drauf, ohne mit der Glaskugel wilde Vermutungen anstellen zu müssen.

Wenn es das denn nun war, bitte deinen Thread hier dann auch als erledigt schliessen!!