Opnsense Firewall ergibt keinen Sinn

Hallo liebe Gemeinde,

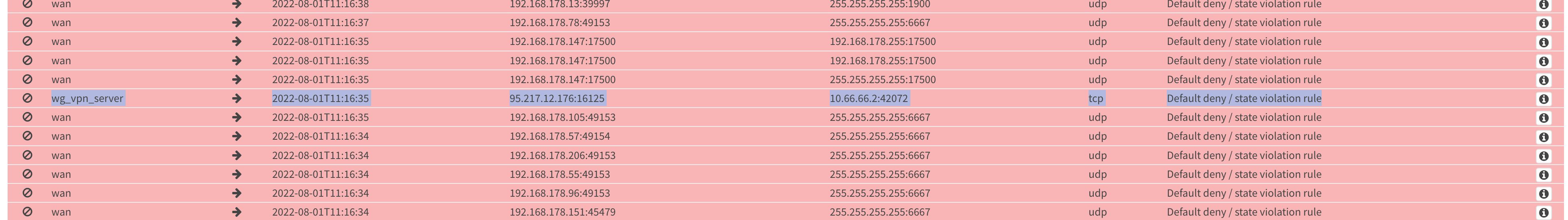

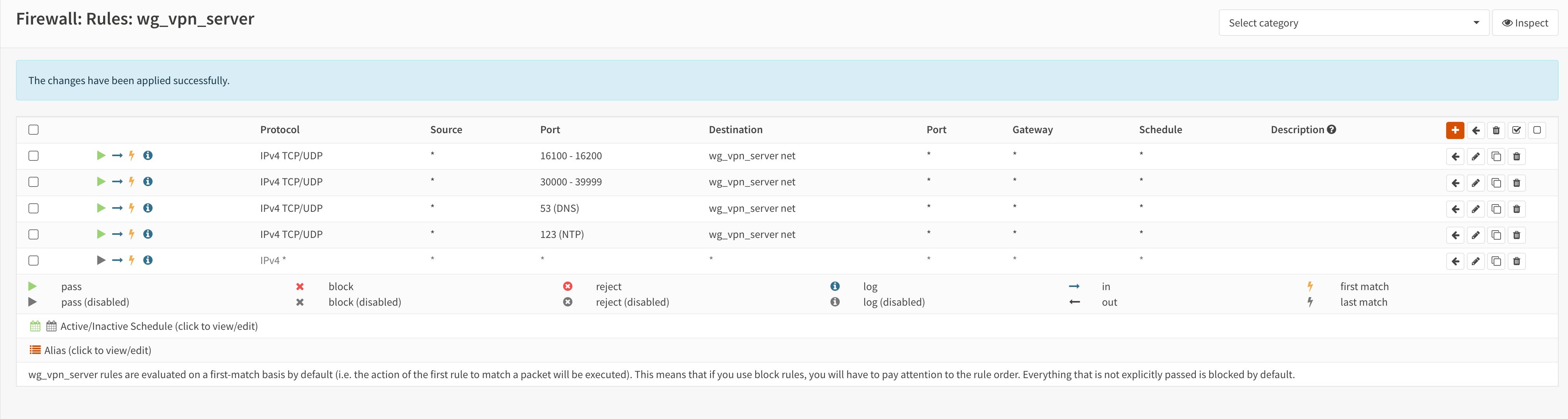

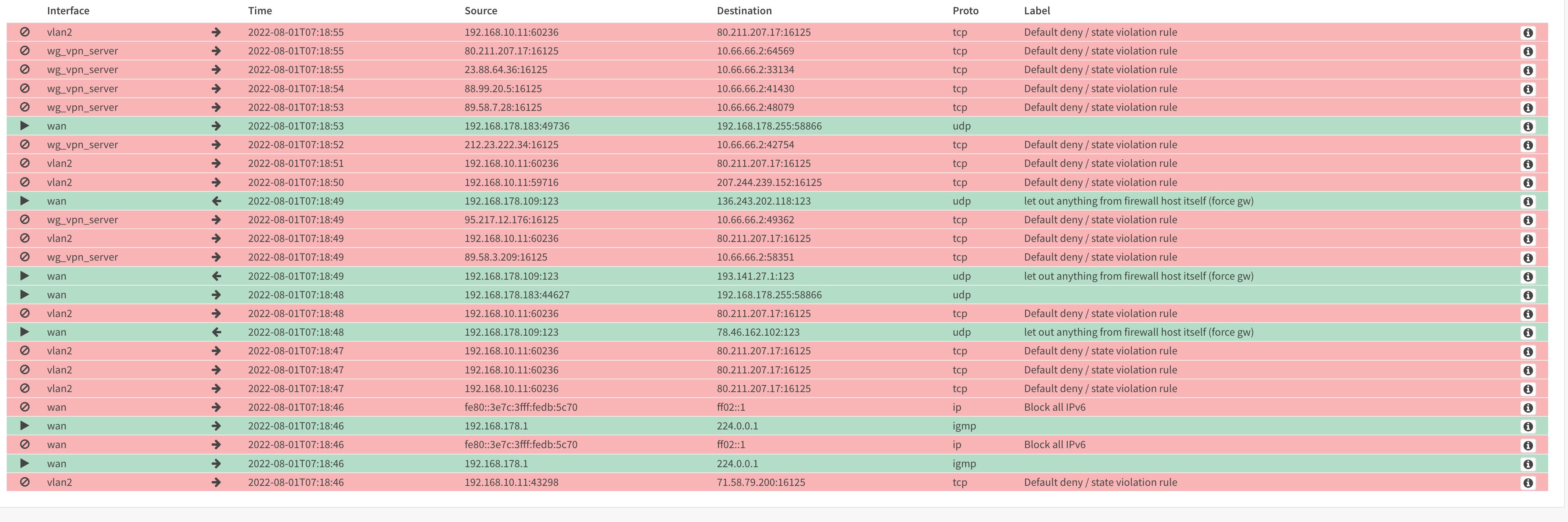

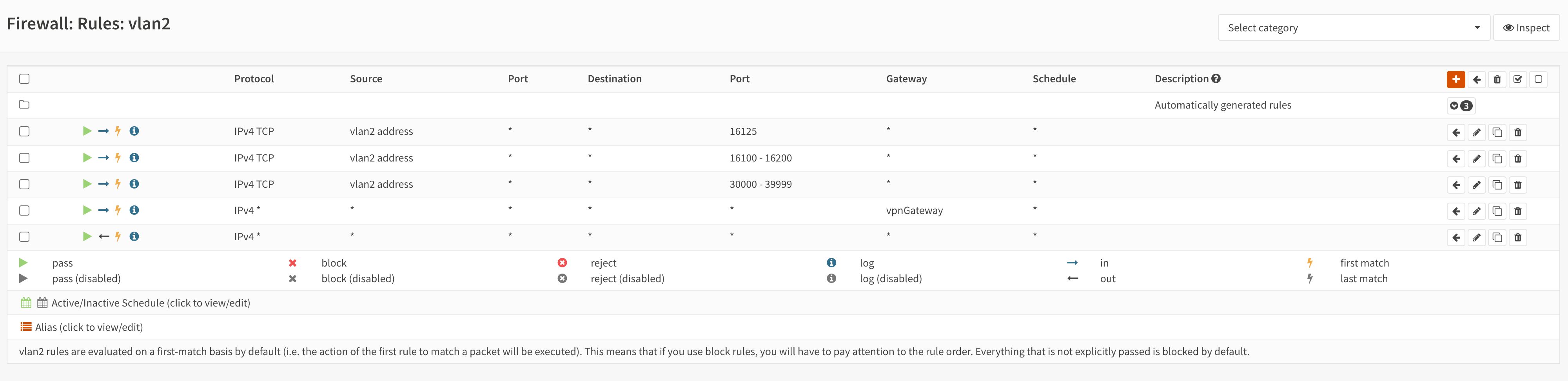

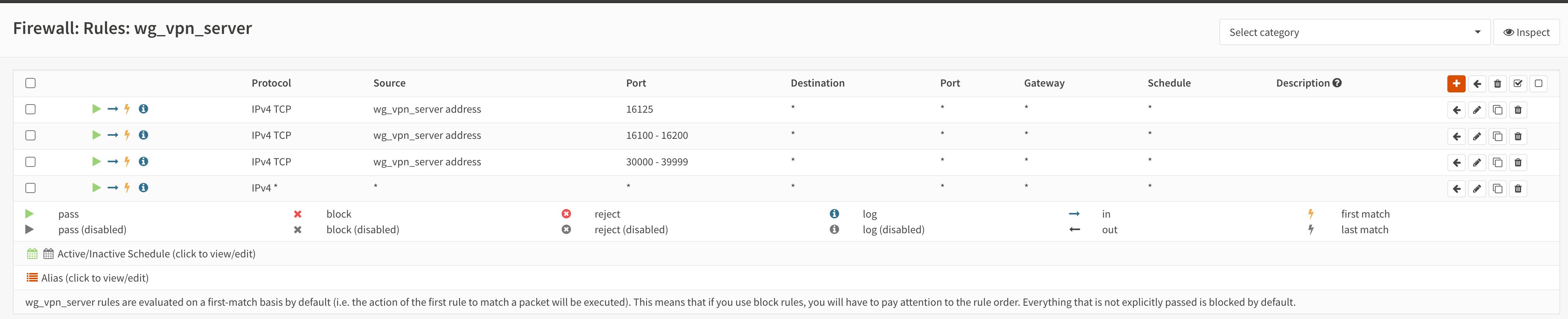

seit Tagen schlage ich mich mit OPNsense firewall regeln rum. Leider ergeben Sie für mich überhaupt keinen Sinn und erstellte Regeln funktionieren eher nach dem Zufallsprinzip. Wie bekomme ich die Ports 16100 - 16200 und 30000 - 39999 direction IN vom VPN für meine Clients im vlan2 frei? (UPNP)

Erstelle Regeln werden nicht beachtet.

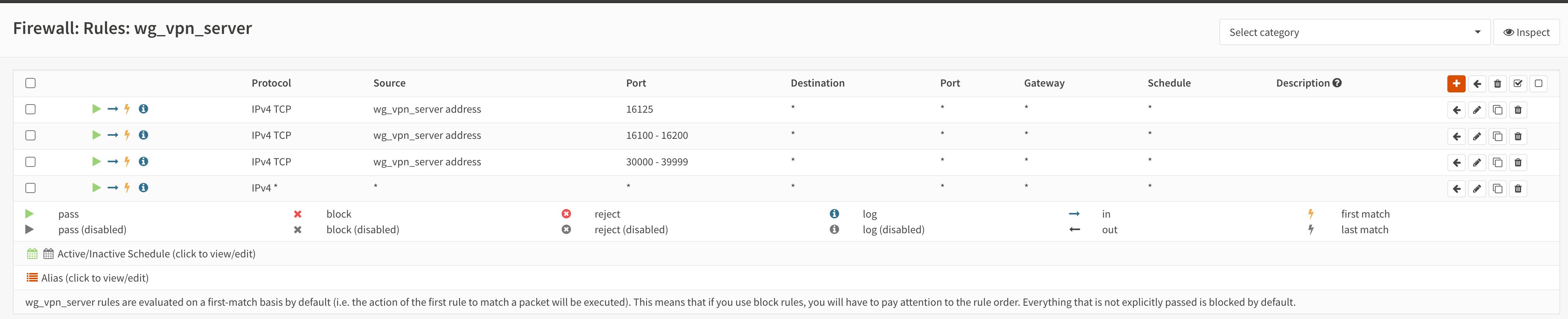

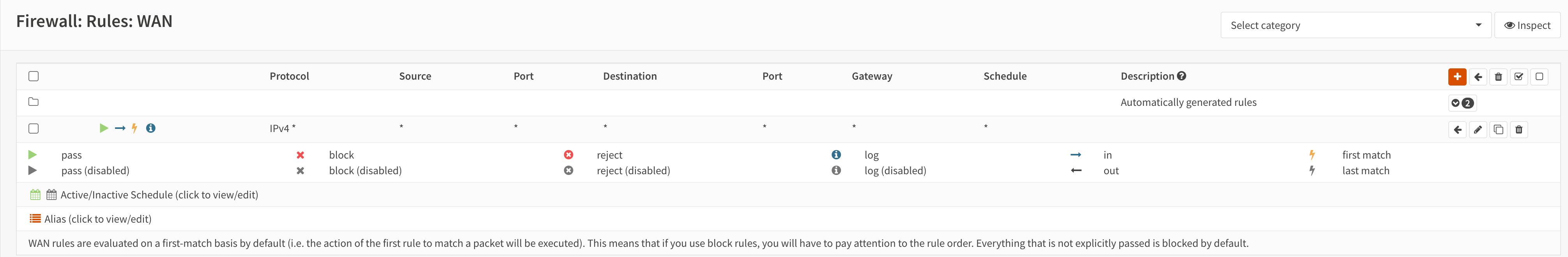

Hier sind die Regeln

Jemand eine Idee was ich falsch mache?

Vielen Dank

seit Tagen schlage ich mich mit OPNsense firewall regeln rum. Leider ergeben Sie für mich überhaupt keinen Sinn und erstellte Regeln funktionieren eher nach dem Zufallsprinzip. Wie bekomme ich die Ports 16100 - 16200 und 30000 - 39999 direction IN vom VPN für meine Clients im vlan2 frei? (UPNP)

Erstelle Regeln werden nicht beachtet.

Hier sind die Regeln

Jemand eine Idee was ich falsch mache?

Vielen Dank

Bitte markiere auch die Kommentare, die zur Lösung des Beitrags beigetragen haben

Content-ID: 3511180304

Url: https://administrator.de/forum/opnsense-firewall-ergibt-keinen-sinn-3511180304.html

Ausgedruckt am: 18.07.2025 um 07:07 Uhr

8 Kommentare

Neuester Kommentar

Zitat von @BirdyB:

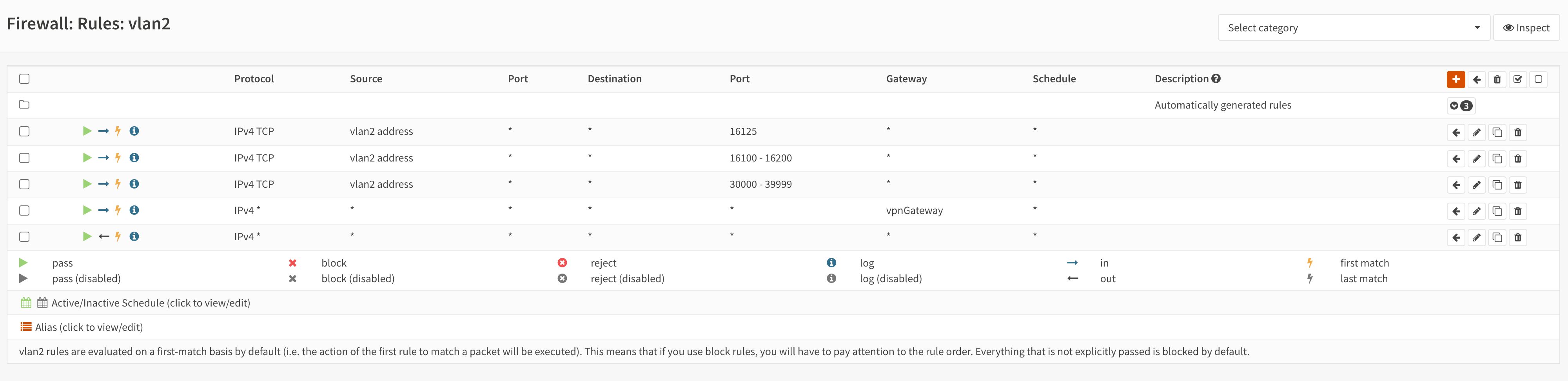

du hast als Quelle vlan2-adress angegeben. Das ist die Adresse der Opnsense am vlan2-interface und nicht das Netz…

Damit greift die Regel nur für Pakete die von der OPNsense kommen.

du hast als Quelle vlan2-adress angegeben. Das ist die Adresse der Opnsense am vlan2-interface und nicht das Netz…

Damit greift die Regel nur für Pakete die von der OPNsense kommen.

Das wird das Problem sein.

Um die Verwaltung etwas zu verbessern, solltest du dir einen Port Alias einrichten, welche die benötigten Ports beinhaltet.

Dann musst du immer nur eine Firewall Regel auf jedem Interface anpassen und nicht drei.

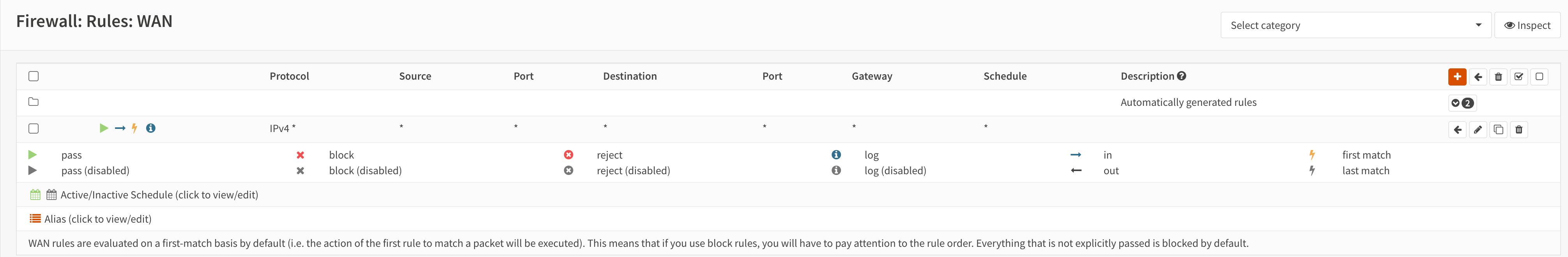

Außerdem muss dringend die any-to-any Regel auf dem WAN Interface weg, wie @ottinho richtig schrieb.

Gruß

Marc

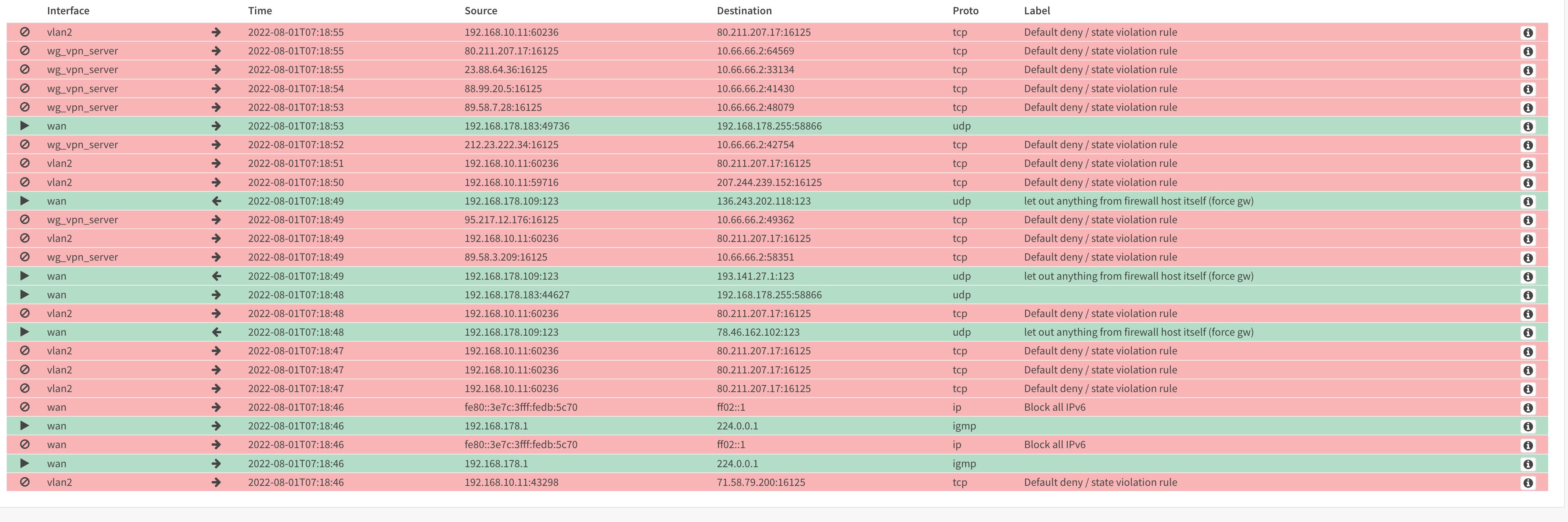

Der TO hat grundsätzlich nicht verstanden das die Absenderadressen die seiner Clients sind und NICHT die der Firewall. Bei solchen fatalen Denkfehlern ist es dann normal das die Regeln vermeintlich keinerlei Sinn ergeben.

Einfach nur einmal einen Wireshark auf einem der Clients starten oder die Paket Capture Funktion der Firewall im Diagnostic Menü und in Ruhe einmal zusehen wer welche IP Adresse mit welchem Port benutzt.

Das erweitert ungemein den Horizont über IP Absender und Zieladressen und Ports und mit einmal erscheint die Sinnhaftigkeit von Firewall Regeln in einem völlig anderen Licht...

Einfach nur einmal einen Wireshark auf einem der Clients starten oder die Paket Capture Funktion der Firewall im Diagnostic Menü und in Ruhe einmal zusehen wer welche IP Adresse mit welchem Port benutzt.

Das erweitert ungemein den Horizont über IP Absender und Zieladressen und Ports und mit einmal erscheint die Sinnhaftigkeit von Firewall Regeln in einem völlig anderen Licht...

Nur zum Test, kannst du mal das "wg_vpn_server_net" in ein "any" ändern.

Gehen dann die Pakete durch?

Wie sind denn die Regeln auf den internen Netzwerken?

Es sollte ja idealerweise so aussehen aus deinem VLAN2 in Richtung des Wireguard Tunnels:

Gruß

Marc

Gehen dann die Pakete durch?

Wie sind denn die Regeln auf den internen Netzwerken?

Es sollte ja idealerweise so aussehen aus deinem VLAN2 in Richtung des Wireguard Tunnels:

Protocol Source Port Destination Port

IPv4 TCP/UDP vlan2_net * IP-Adresse im Remote Netzwerk 16100-16200Gruß

Marc