UPnP funktioniert nicht opnsense

Hallo,

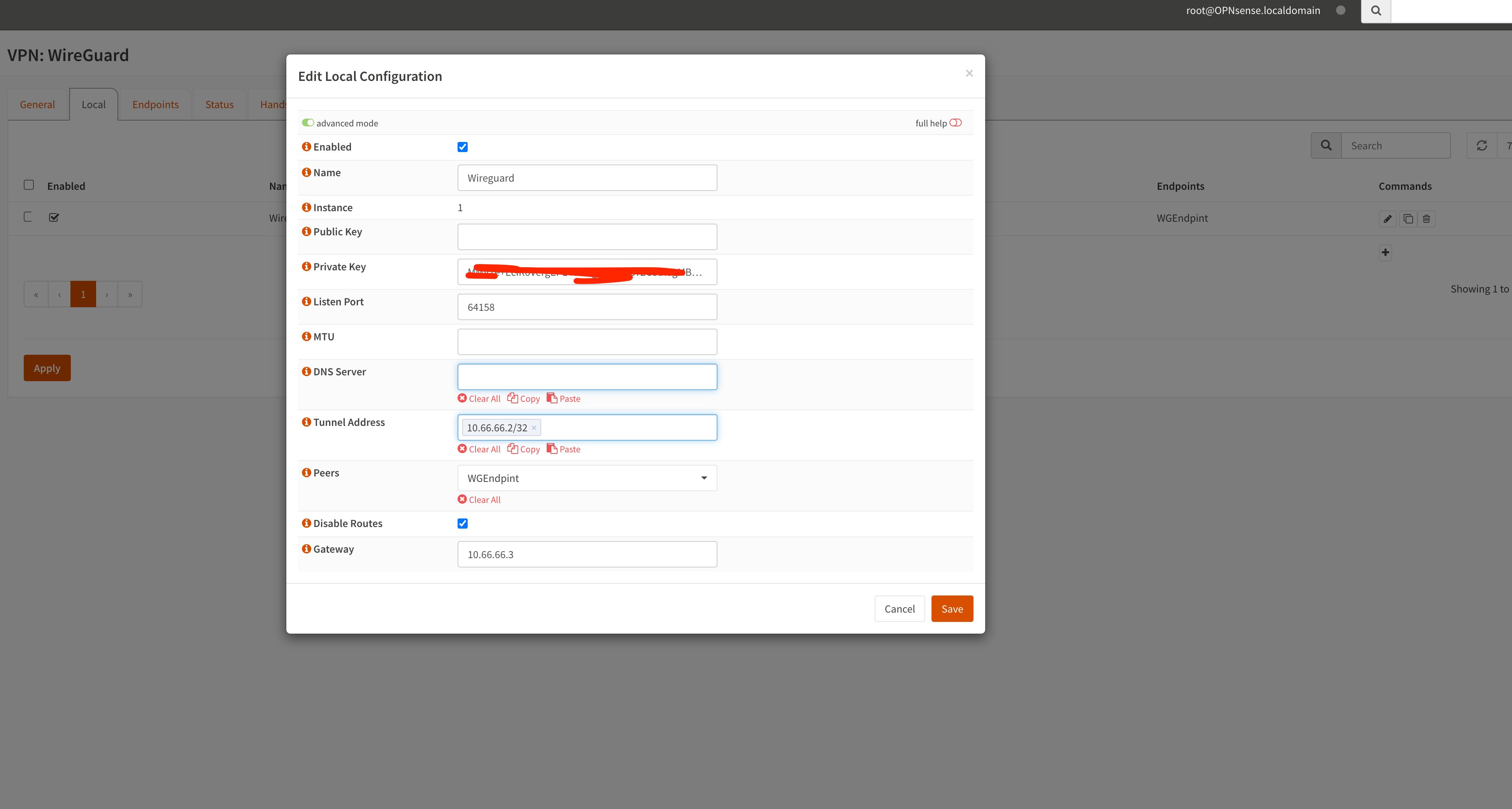

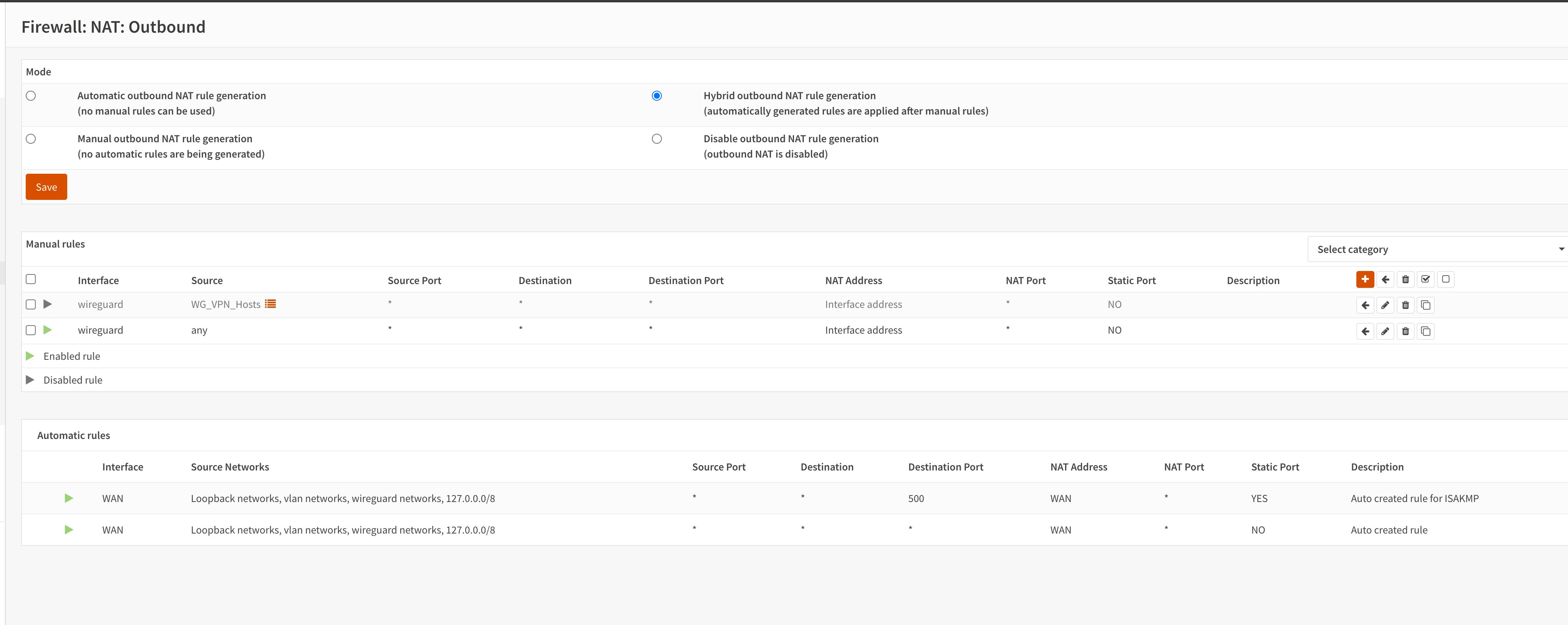

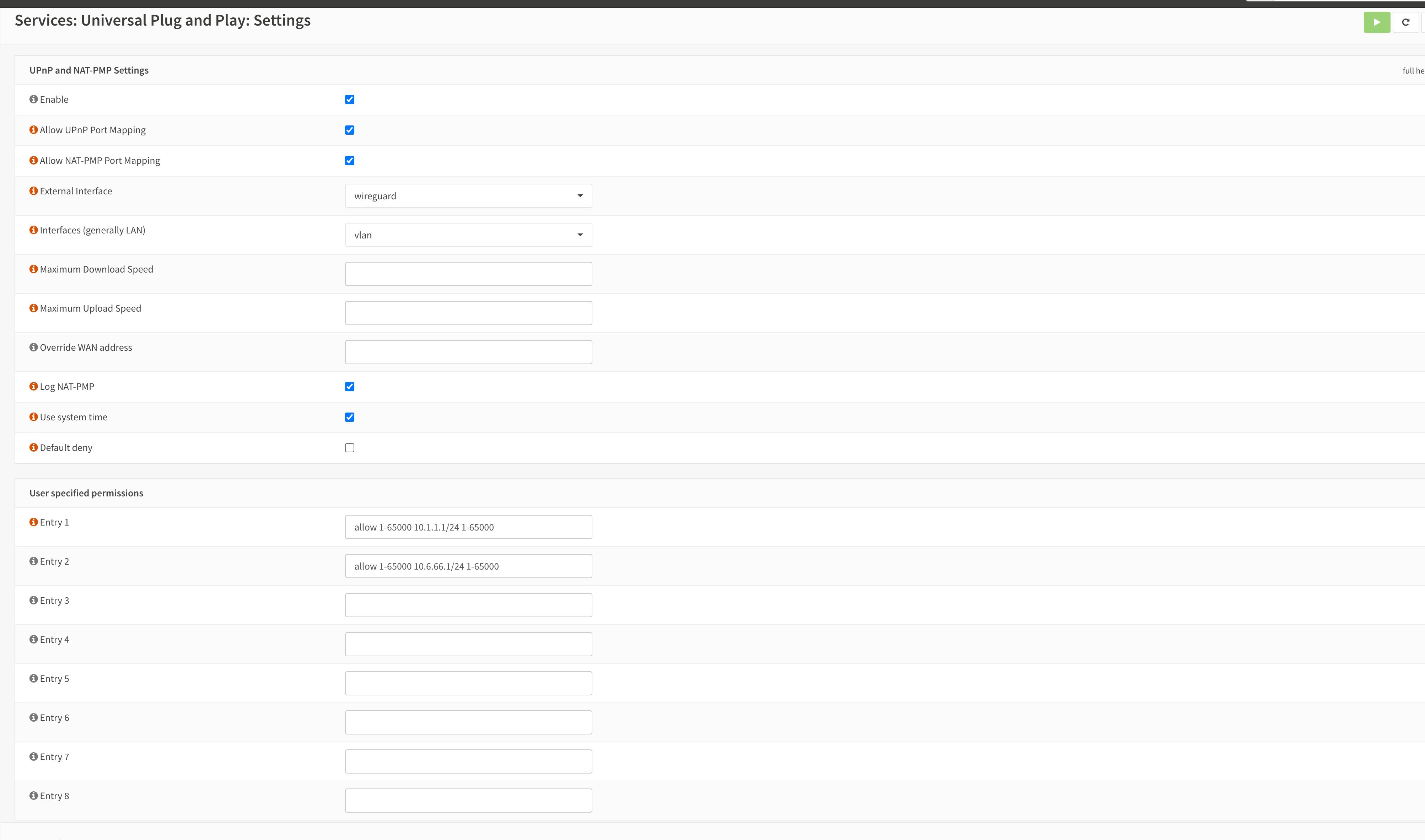

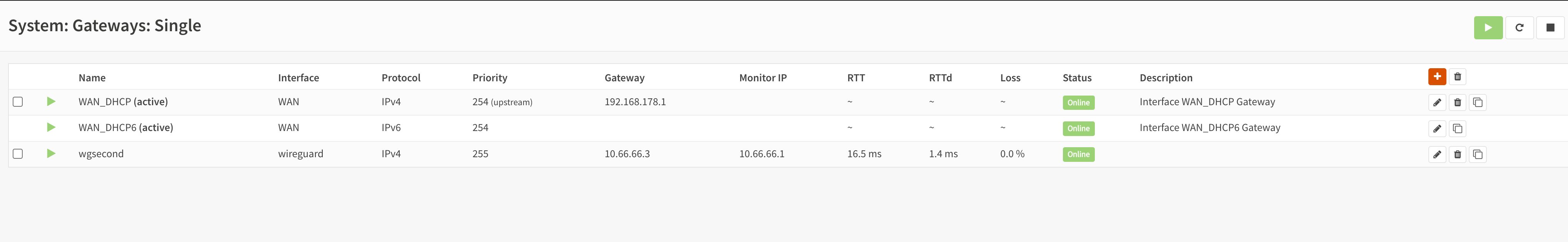

ich habe ein Problem mit UPnP. Ich würde gerne clients im vlan1 UPnP zur Verfügung stellen. Der Traffic sollen über Wireguard über einen VPS geroutet werden.

apt, curl, wget, ping, traceroute etc funktioniert alles.

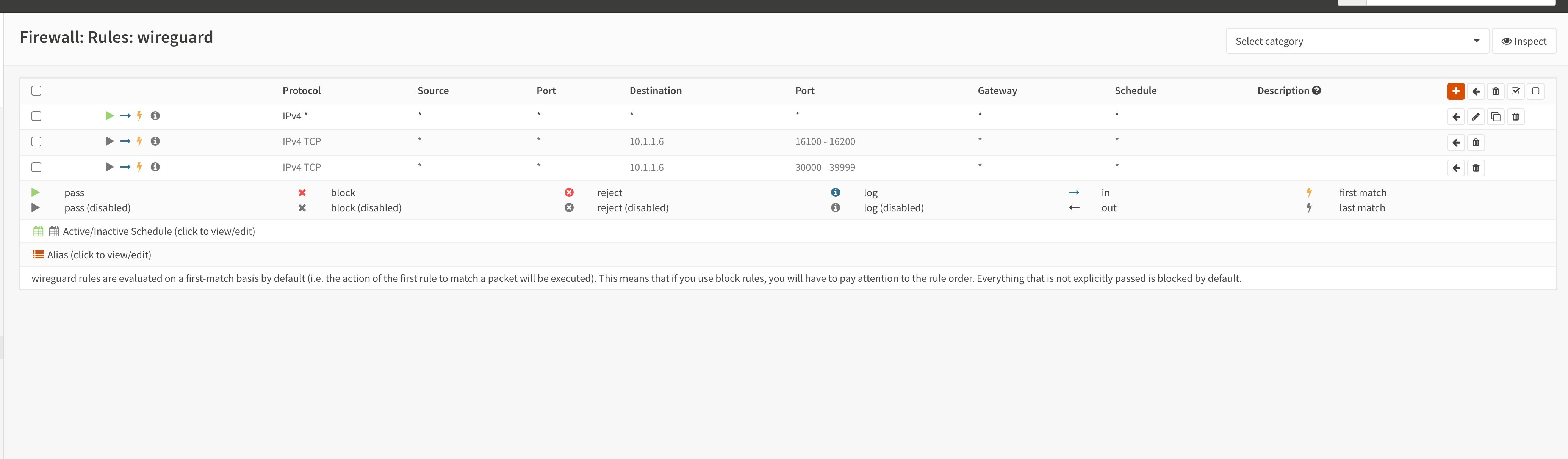

Jedoch habe ich Probleme, beim UPnP. Hier wird in der Firewall nichts geplockt. In den Opnsense logs sehe ich keine errors. Ich verstehe nicht, wie ich herausfinden kann, wo das Problem liegt.

Bitte um etwas Unterstützung.

Danke

ich habe ein Problem mit UPnP. Ich würde gerne clients im vlan1 UPnP zur Verfügung stellen. Der Traffic sollen über Wireguard über einen VPS geroutet werden.

apt, curl, wget, ping, traceroute etc funktioniert alles.

Jedoch habe ich Probleme, beim UPnP. Hier wird in der Firewall nichts geplockt. In den Opnsense logs sehe ich keine errors. Ich verstehe nicht, wie ich herausfinden kann, wo das Problem liegt.

Bitte um etwas Unterstützung.

Danke

Bitte markiere auch die Kommentare, die zur Lösung des Beitrags beigetragen haben

Content-ID: 4710420530

Url: https://administrator.de/forum/upnp-funktioniert-nicht-opnsense-4710420530.html

Ausgedruckt am: 27.07.2025 um 03:07 Uhr

7 Kommentare

Neuester Kommentar

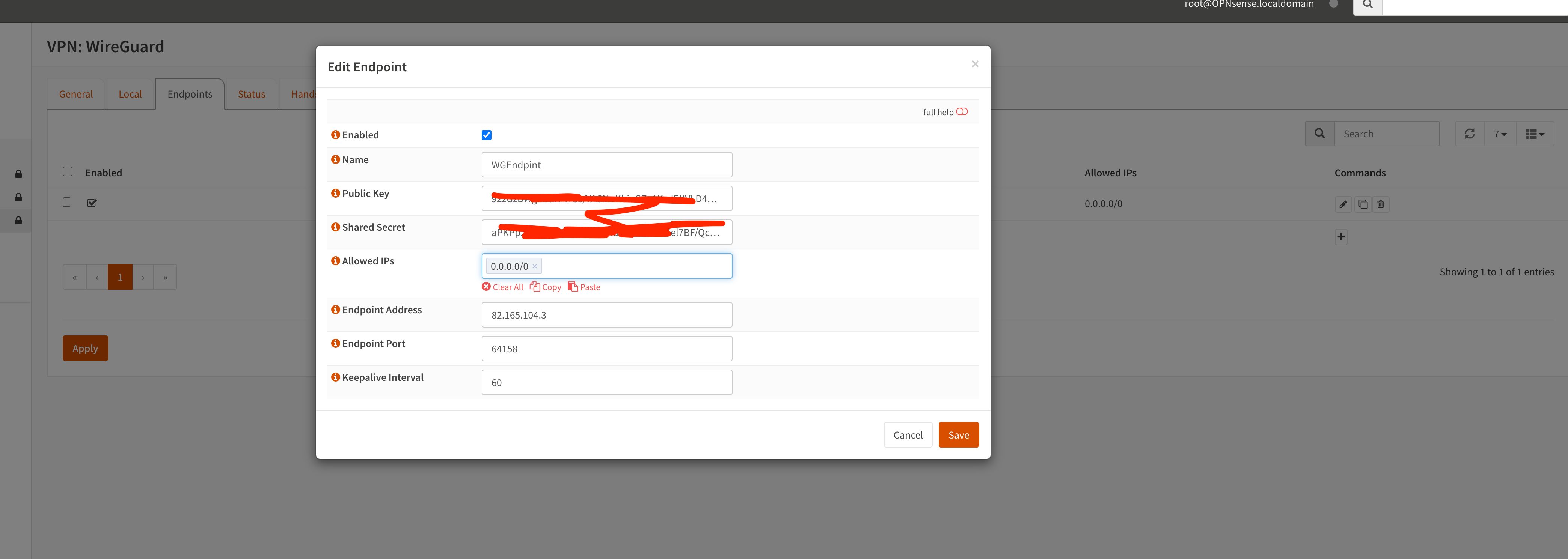

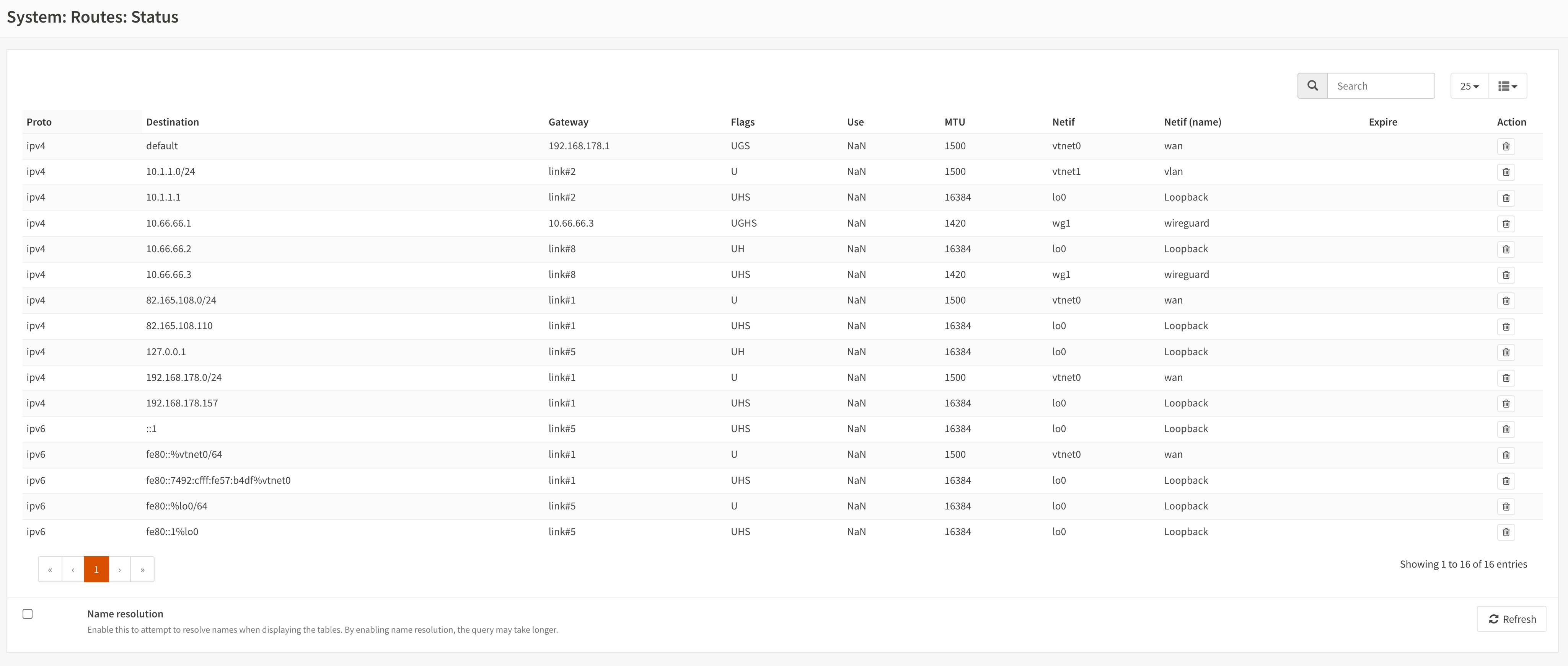

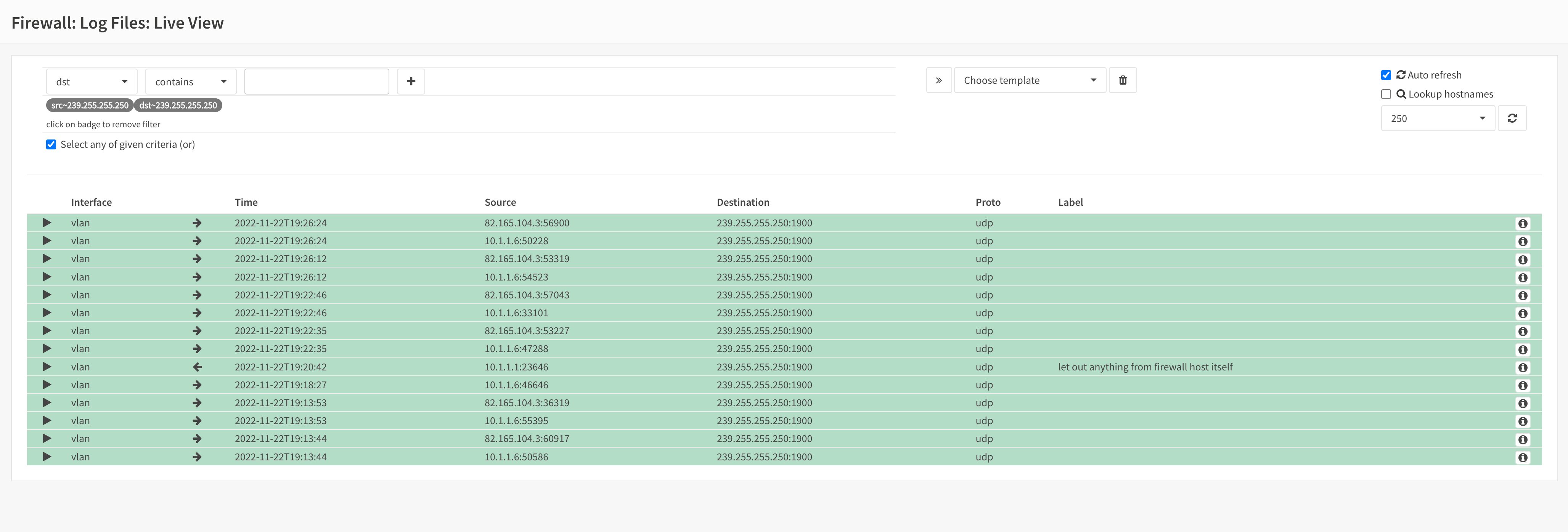

UPnP nutzt UDP Port 1900 und zur Discovery Multicast mit der IP Adresse 239.255.255.250. Hast du das entsprechend in deinem Wireguard Setup bei den "Allowed IPs" berücksichtigt?

HIER kannst du das im Beispiel bei dynamischen Routing Protokollen wie RIPv2 und OSPF sehen wie es aussieht. Diese nutzen auch Multicast Adressen.

Die Paket Capture Funktion auf der FW hätte dir das auch sofort gezeigt.

HIER kannst du das im Beispiel bei dynamischen Routing Protokollen wie RIPv2 und OSPF sehen wie es aussieht. Diese nutzen auch Multicast Adressen.

Die Paket Capture Funktion auf der FW hätte dir das auch sofort gezeigt.

Hast du eine Schritt-für-Schritt Anleitung

Die findest du doch in dem oben geposteten Tutorial!!! Einfach nur mal lesen und verstehen... 😉Wenn du die UPnP Multicast Adresse 239.255.255.250 nicht in die "Allowed IPs" einträgst wird die schlicht und einfach geblockt vom Wireguard im Crypto Routing und nix geht.

Deine WG Client Konfig für die Server Seite sähe dann z.B. so aus wenn das lokale Client LAN 192.168.100.0/24 ist:

[Interface]

Address = 10.10.10.1/24

PrivateKey = 123abcd....

ListenPort = 51820

[Peer]

# zum WG Client

PublicKey = dcba321....

AllowedIPs = 10.10.10.100/32, 239.255.255.250/32, 192.168.100.0/24 Ggf. musst du auf dem Router bzw. Firewall dann noch IGMP Proxy oder PIM Routing aktivieren damit Multicast auch in andere IP Segmente übertragen werden kann.

Nichtmal das hat funktioniert:

Da man deine WG Konfig beidseitig nicht kennt und du es bis dato leider nicht geschafft hast die hier auch mal annonymisiert zu posten bleibt einem ja nur wildes Kristallkugeln und freies Raten um zu sehen WO du den Fehler im Setup gemacht hast?! Was also hast du für eine Erwartungshaltung?!auch wenn UPNP und Client auf der gleichen "Seite" sind?

Nein. Dann natürlich nicht. Das wäre ja völliger Quatsch, denn wenn UPnP und Client im gleichen lokalen LAN Segment sind, greift doch werder ein Routing noch ein VPN!Router oder VPN Server sind dann logischerweise gar nicht involviert weil ja alles über Layer 2 im lokalen LAN direkt passiert.

Da ist es dann auch völlig klar das am Router/Firewall nix davon auftaucht, denn das bleibt ja logischerweise alles im lokalen Netz. In dem Falle musst du doch auch gar nichts machen!

Wenn sich der UPnP Server und Client schon im lokalen Netz ganz ohne Router oder VPN gar nicht "sehen" hast du primär erstmal ein ganz anderes Problem.

Routing und VPN sind nur dann involviert wenn der Client Zugriff auch von remote über das VPN passieren soll.

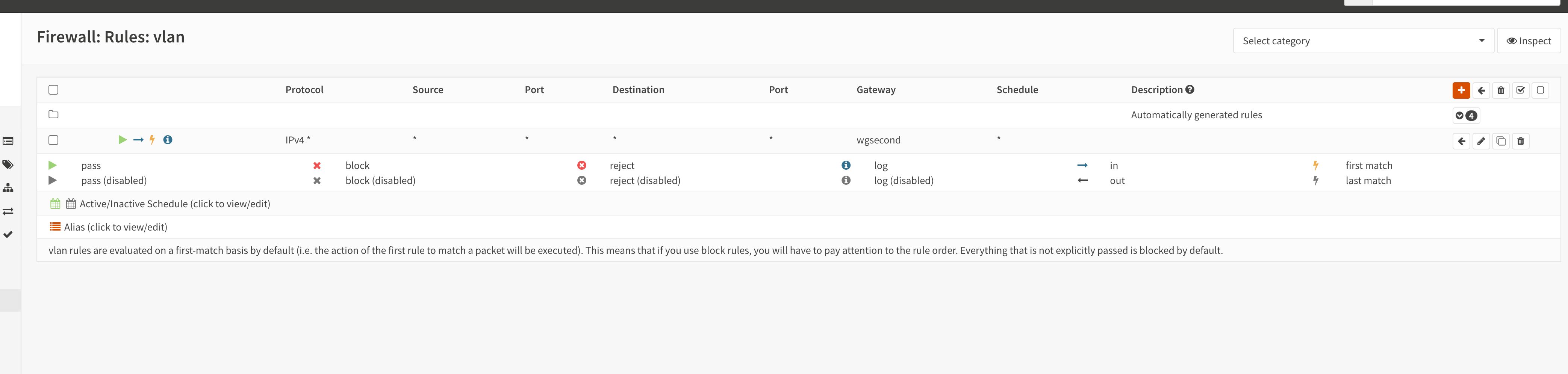

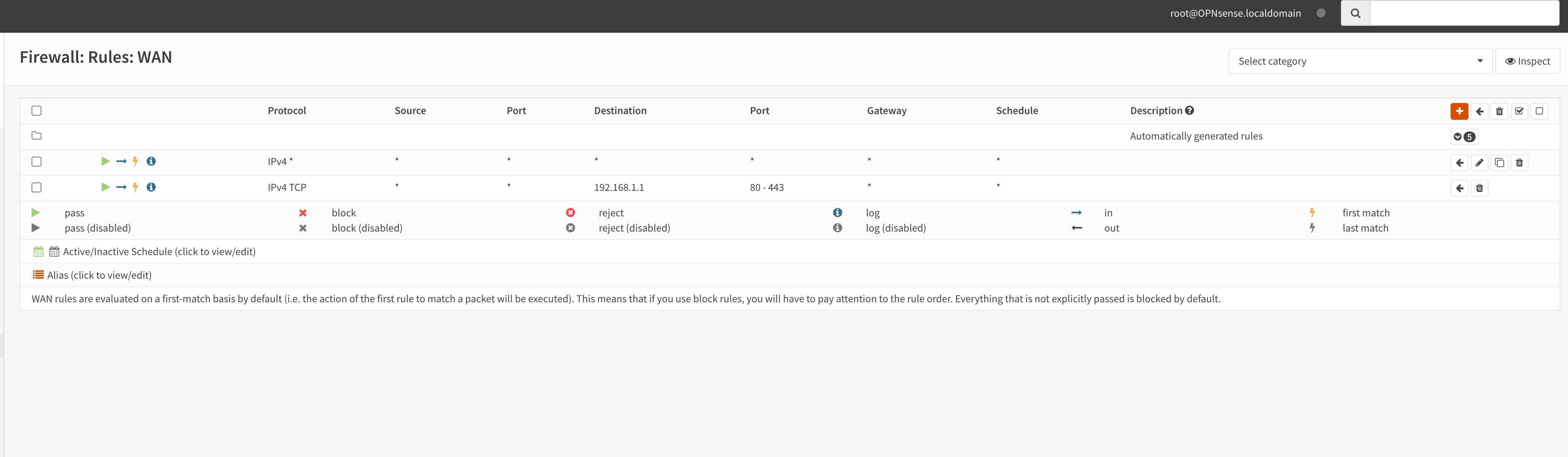

Dein Firewall Regelwerk am WAN Port ist etwas unverständlich. Generell erlaubt man hier nur den Traffic auf den WG UDP Port.

Arbeitet die Firewall in einer Router Kaskade?

Wenn ja solltest du dort noch das RFC1918 Blocking deaktivieren.

Wenns das denn nun war bitte deinen Thread hier dann auch als erledigt schliessen!