Opnsense und Lancom redundant betreiben

Hallo zusammen.

Ich bastel gerade etwas an meinem Heimnetzwerk.

falls TLDR: einfach unter dem zweiten Bild anfangen xD

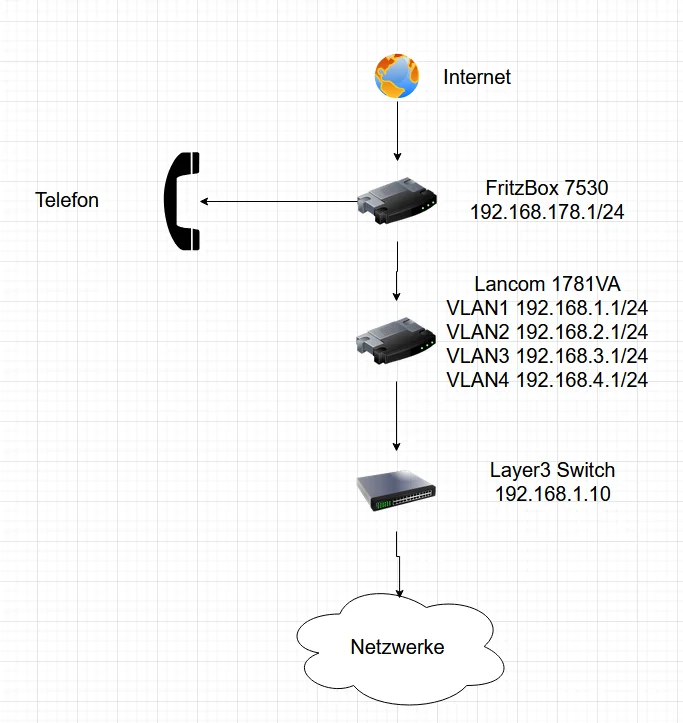

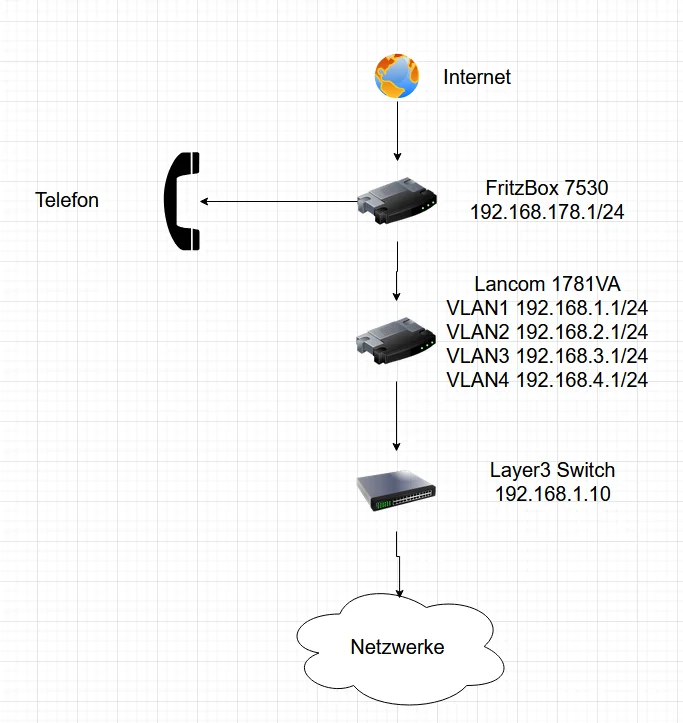

Momentan sieht mein Netzwerk so aus:

Die Fritzbox dient allein dazu die Internetverbindung herzustellen und die Telefonie zu machen.

Alles andere macht der Lancom, er ist das Gateway aller Netzwerke, und alle Geräte (auch accesspoints, etc.) sitzen hinter ihm.

Ich hatte das ganze früher umgedreht, aber da vielleicht eine Umstellung von DSL auf Glasfaser passiert (so war die Internetgötter das wollen), wird die Fritzbox vor dem Lancom sitzen bleiben.

Der Lancom bekommt seine WAN verbindung über DHCP von der FritzBox.... auf ihm sind mehrere VLANs definiert, für verschiedene Zwecke, die untereinander abgeschirmt sind (oder auch nicht), sowie verschiedene Regeln definiert, dass manche Geräte von anderen Netzwerken zugänglich gemacht sind, usw....

Ich möchte nun den Lancom gegen eine Opnsense Firewall austauschen.

Nicht dass das mit dem Lancom nicht funktionieren würde, aber das mit der Opnsense ist halt ein Projekt, dass ich gerne angehen würde, auch weil die OpnSense OpenVPN kann, und mir das beim Lancom fehlt.

Dafür hab ich mir einen kleinen gebrauchten NUC mit 2 ethernetports über ebay besorgt und dort die Opnsense aufgesetzt.

Das funktioniert auch schon bereits alles (auch VLANs, etc), aber ich hab es noch nicht umgebaut.

Ich weiß halt nicht, wie stabil das ganze laufen/funktionieren wird.

Da ich jeden Tag wegen der Arbeit ca 10-11h außer Haus bin, und dann halt auch nichts neustarten kann, falls da was nicht geht, würde ich das gerne redundant aufbauen.

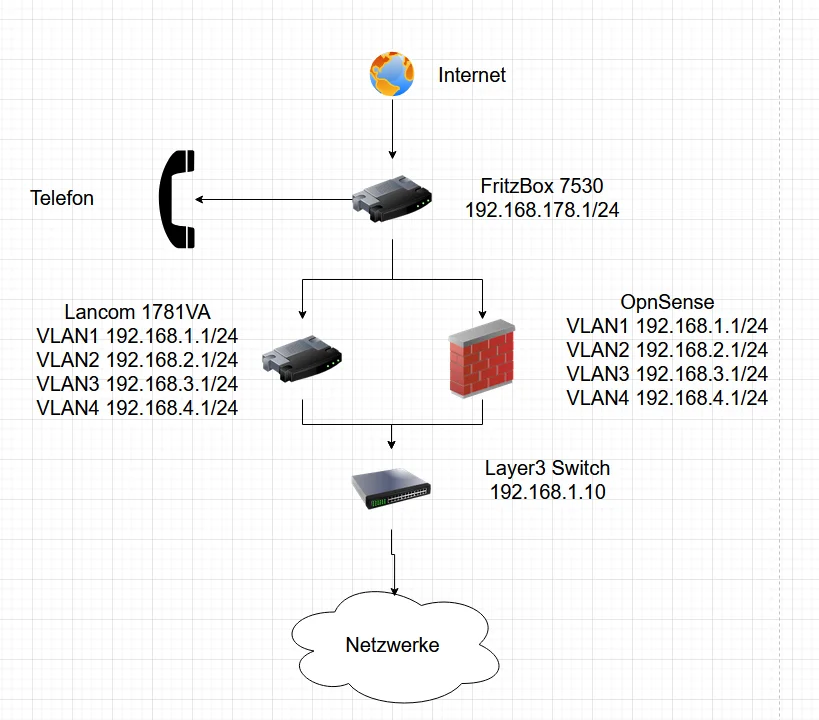

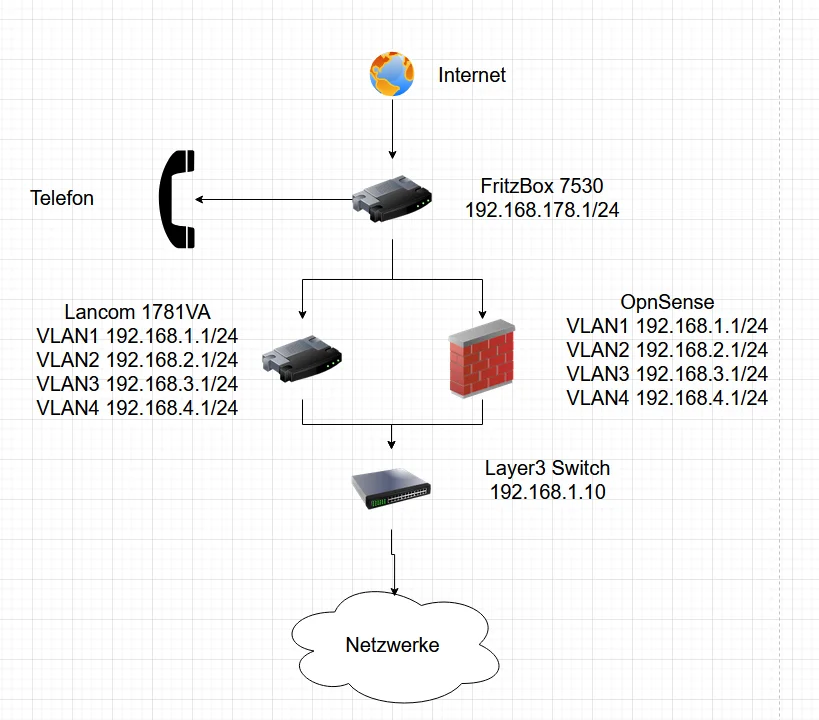

Daher meine Idee:

Ich würde gerne die OpnSense als Hauptrouter benutzen, und falls der NUC abstürzt (oder weil nichts mehr geht, dann irgendwer im Haushalt den Stecker abziehen kann), dass als Redundanz der Lancom Router einspringt.

Ist nur die Frage, wird das funktionieren?

Wenn ja, wie wird das funktionieren?

Ich hab schon etwas gegoogled und bin dann auf das Stichwort VRRP gestoßen.

Allerdings hab ich noch keine Ahnung ob das mit unterschiedlichen Routern funktioniert.

Hat das schon mal jemand versucht (oder so was Ähnliches halt), mich jetzt stundenlang in irgendwas einzulesen, wenn es im Endeffekt eh nicht funktionieren wird, macht halt keinen Sinn.

MfG

Tim

Ich bastel gerade etwas an meinem Heimnetzwerk.

falls TLDR: einfach unter dem zweiten Bild anfangen xD

Momentan sieht mein Netzwerk so aus:

Die Fritzbox dient allein dazu die Internetverbindung herzustellen und die Telefonie zu machen.

Alles andere macht der Lancom, er ist das Gateway aller Netzwerke, und alle Geräte (auch accesspoints, etc.) sitzen hinter ihm.

Ich hatte das ganze früher umgedreht, aber da vielleicht eine Umstellung von DSL auf Glasfaser passiert (so war die Internetgötter das wollen), wird die Fritzbox vor dem Lancom sitzen bleiben.

Der Lancom bekommt seine WAN verbindung über DHCP von der FritzBox.... auf ihm sind mehrere VLANs definiert, für verschiedene Zwecke, die untereinander abgeschirmt sind (oder auch nicht), sowie verschiedene Regeln definiert, dass manche Geräte von anderen Netzwerken zugänglich gemacht sind, usw....

Ich möchte nun den Lancom gegen eine Opnsense Firewall austauschen.

Nicht dass das mit dem Lancom nicht funktionieren würde, aber das mit der Opnsense ist halt ein Projekt, dass ich gerne angehen würde, auch weil die OpnSense OpenVPN kann, und mir das beim Lancom fehlt.

Dafür hab ich mir einen kleinen gebrauchten NUC mit 2 ethernetports über ebay besorgt und dort die Opnsense aufgesetzt.

Das funktioniert auch schon bereits alles (auch VLANs, etc), aber ich hab es noch nicht umgebaut.

Ich weiß halt nicht, wie stabil das ganze laufen/funktionieren wird.

Da ich jeden Tag wegen der Arbeit ca 10-11h außer Haus bin, und dann halt auch nichts neustarten kann, falls da was nicht geht, würde ich das gerne redundant aufbauen.

Daher meine Idee:

Ich würde gerne die OpnSense als Hauptrouter benutzen, und falls der NUC abstürzt (oder weil nichts mehr geht, dann irgendwer im Haushalt den Stecker abziehen kann), dass als Redundanz der Lancom Router einspringt.

Ist nur die Frage, wird das funktionieren?

Wenn ja, wie wird das funktionieren?

Ich hab schon etwas gegoogled und bin dann auf das Stichwort VRRP gestoßen.

Allerdings hab ich noch keine Ahnung ob das mit unterschiedlichen Routern funktioniert.

Hat das schon mal jemand versucht (oder so was Ähnliches halt), mich jetzt stundenlang in irgendwas einzulesen, wenn es im Endeffekt eh nicht funktionieren wird, macht halt keinen Sinn.

MfG

Tim

Bitte markiere auch die Kommentare, die zur Lösung des Beitrags beigetragen haben

Content-ID: 670988

Url: https://administrator.de/forum/opnsense-und-lancom-redundant-betreiben-670988.html

Ausgedruckt am: 06.08.2025 um 14:08 Uhr

9 Kommentare

Neuester Kommentar

Normal wären 2x OPNsense im HA Cluster dann das Mittel der Wahl...

meine läuft auf einer alten Sophos UTM. Sophos UTM 110/ 120 reichen meist aus. Läuft sehr stabil. Ist auch nur eine Platine und eine SSD drin Hab meine mal aufgeschraubt.

Hab meine mal aufgeschraubt.

Wir hatten auch mal Stromausfall, hart augeschaltet etc. etc. Sophos ist schon recht robust von der Hardware her. Ka wie sich der NUC schlägt. Mit gebrauchter Sophos macht man auch kaum was falsch.

2x von denen würden im HA Cluster einfacher zu handlen sein, da die dafür gedacht sind.

thomas-krenn.com/de/wiki/OPNsense_HA_Cluster_einrichten

Das wäre eig. dann einfacher. Zu Hause wie gesagt hab ich aber auch mit einer einzigen Sophos UTM nie Probleme!

Ansonsten wäre noch cold-spare eine Option. VLANs etc. gleich konfigurieren und die von Hand umstecken.

Single-Point-Of-Failure wäre aber eh dann die FritzBox.... Ohne die kein WAN oder Telefonie.

OPNsense ist schon geil. Aber frage ist, ob sich Hochverfügbarkeit in deinem Szenario lohnt. Das Gateway müsste redundant sein. Sonst kommst du nur max. an deine Daten ran.

HA Cluster kannst du auch mit VM machen und es mal durschspielen - 2x OPNsense. "Produktiv" zu Hause ist es etwas drüber und durch die Fritte nicht wirklich ein absoluter Schutz.

meine läuft auf einer alten Sophos UTM. Sophos UTM 110/ 120 reichen meist aus. Läuft sehr stabil. Ist auch nur eine Platine und eine SSD drin

Wir hatten auch mal Stromausfall, hart augeschaltet etc. etc. Sophos ist schon recht robust von der Hardware her. Ka wie sich der NUC schlägt. Mit gebrauchter Sophos macht man auch kaum was falsch.

2x von denen würden im HA Cluster einfacher zu handlen sein, da die dafür gedacht sind.

thomas-krenn.com/de/wiki/OPNsense_HA_Cluster_einrichten

Das wäre eig. dann einfacher. Zu Hause wie gesagt hab ich aber auch mit einer einzigen Sophos UTM nie Probleme!

Ansonsten wäre noch cold-spare eine Option. VLANs etc. gleich konfigurieren und die von Hand umstecken.

Single-Point-Of-Failure wäre aber eh dann die FritzBox.... Ohne die kein WAN oder Telefonie.

OPNsense ist schon geil. Aber frage ist, ob sich Hochverfügbarkeit in deinem Szenario lohnt. Das Gateway müsste redundant sein. Sonst kommst du nur max. an deine Daten ran.

HA Cluster kannst du auch mit VM machen und es mal durschspielen - 2x OPNsense. "Produktiv" zu Hause ist es etwas drüber und durch die Fritte nicht wirklich ein absoluter Schutz.

Alles andere macht der Lancom

Wenn du ein Layer 3 Switch hast warum hast du dann kein L3 VLAN Konzept mit dem Switch umgesetzt und dir ein, in dem Konzept, überflüssiges Gerät gespart?!Ich weiß halt nicht, wie stabil

Sehr stabil. Warum meinst du sollte es anders laufen als mit dem Lancom? Würde dein Switch oder deine Fritte ausfallen steht auch alles. Worum also fokussierst du dich so auf die Firewall die millionenfach im stabilen Einsatz ist?Ggf. wäre es statt des NUC besser gewesen einen dieser klassischen festen Appliances oder z.B. alter Sophos Hardware zu nutzen um ggf. mehr Interfaces zu haben für eine LAG Anbindung aber ein NUC tut es natürlich auch, keine Frage.

Ist nur die Frage, wird das funktionieren?

Prinzipiell ist es der richtige und auch klassische Lösungsansatz für eine Gateway Redundanz. (Siehe zu der Thematik auch hier)VRRP funktioniert problemlos auch zwischen unterschiedlichen Herstellern. Cisco arbeitet z.B. ohne Probleme mit Mikrotik usw. zusammen.

Allerdings ist das CARP Protokoll der OPNsense zwar sehr ähnlich aber nicht kompatibel, da es Unicast statt Multicasts als Keepalive nutzt. Ob es den keepalived Daemon ggf. als Plugin Package gibt müsste man mal checken. Vermutlich aber nicht, da VRRP patentrechtlich in Open Source nicht zum Einsatz kommen kann. pfSense supportet es z.B. im kommerziellen Zweig der Firmware.

Da Lancom VRRP supportet wird dann die OPNsense wohl der Knackpunkt sein. Oder du musst dich mit einem floating static Route Konzept usw. behelfen

Du kannst ja auch genausogut das o.a. L3 Konzept mit deinem Switch umsetzen und mit deiner bewährten und ausfallsicheren Fritte umsetzen. Wozu hast du sonst einen L3 fähigen Switch beschafft für teueres Geld?!

Dann ersparst du dir die ganze überflüssige und ausfallkritische HW. VPN kann die Fritte auch und obendrein verbrauchst du in Summe weniger Strom. Keep it simple stupid...

Dann ersparst du dir die ganze überflüssige und ausfallkritische HW. VPN kann die Fritte auch und obendrein verbrauchst du in Summe weniger Strom. Keep it simple stupid...

Moin,

Richte doch die pfSense komplett ein und lass den Lancom offline.

Wenn die ofSense tagsüber muckt, an den Standorten der Geräte einen Zettel dran: Stromkabel mit roter Markierung rausziehen und Stromkabel mit gelber Markierubg reinstecken.

Das bekommt auch die kleine Lisa im Zweifel hin.

Von den Netzwerkkabel ist das ja alles auch kein Problem. WAN der Sense sowie WAN des Lancom in die Fritte und beide LANs jeweils an den Switcj.

Wichtig: es dürfen nicht beide Heräte gleichzeitig im LAN erreichbar sein, da ja beide die selbe LAN-/ WAN-IP hätten.

Richte doch die pfSense komplett ein und lass den Lancom offline.

Wenn die ofSense tagsüber muckt, an den Standorten der Geräte einen Zettel dran: Stromkabel mit roter Markierung rausziehen und Stromkabel mit gelber Markierubg reinstecken.

Das bekommt auch die kleine Lisa im Zweifel hin.

Von den Netzwerkkabel ist das ja alles auch kein Problem. WAN der Sense sowie WAN des Lancom in die Fritte und beide LANs jeweils an den Switcj.

Wichtig: es dürfen nicht beide Heräte gleichzeitig im LAN erreichbar sein, da ja beide die selbe LAN-/ WAN-IP hätten.

sondern ein alter EX2200 von Juniper.

Besser gehts ja nicht. Der kann auch detailierte ACLs usw. Da brauch es dann keine Firewall als "Durchlauferhitzer"!Ich mach mir oft Sachen zu kompliziert xD

So siehts aus... Wie kann ich einen Beitrag als gelöst markieren?

Zitat von @em-pie:

Moin,

Richte doch die pfSense komplett ein und lass den Lancom offline.

Wenn die ofSense tagsüber muckt, an den Standorten der Geräte einen Zettel dran: Stromkabel mit roter Markierung rausziehen und Stromkabel mit gelber Markierubg reinstecken.

Das bekommt auch die kleine Lisa im Zweifel hin.

Moin,

Richte doch die pfSense komplett ein und lass den Lancom offline.

Wenn die ofSense tagsüber muckt, an den Standorten der Geräte einen Zettel dran: Stromkabel mit roter Markierung rausziehen und Stromkabel mit gelber Markierubg reinstecken.

Das bekommt auch die kleine Lisa im Zweifel hin.

Zitat von @Crusher79:

Ansonsten wäre noch cold-spare eine Option. VLANs etc. gleich konfigurieren und die von Hand umstecken.

Single-Point-Of-Failure wäre aber eh dann die FritzBox.... Ohne die kein WAN oder Telefonie.

Ansonsten wäre noch cold-spare eine Option. VLANs etc. gleich konfigurieren und die von Hand umstecken.

Single-Point-Of-Failure wäre aber eh dann die FritzBox.... Ohne die kein WAN oder Telefonie.

Das meinte ich mit "cold-spare" vorhin.