OPNsense Vigor Modem Firewall, kein Internet

Abend zusammen,

brauche mal wieder eure Hilfe im Bezug auf Firewall bei der Opnsense in Verbindung mit einem Vigor Modem.

Ist Zustand:

- WAN Interface zum Vigor Modem

- LAN Interface als Backup für auf die Opnsense

- Uplink mit mehreren VLANs

- DNS Server in anderen VLAN

- Opnsense ist der DNS Server des ISP eingetragen

- Pihole ist der DNS Server des ISP eintragen

- Pihole kann ich vm PC aus erreichen

- Opnsense kann 8.8.8.8 pingen

- Opensens kann DNS anfragen versenden und bekommt Antworten.

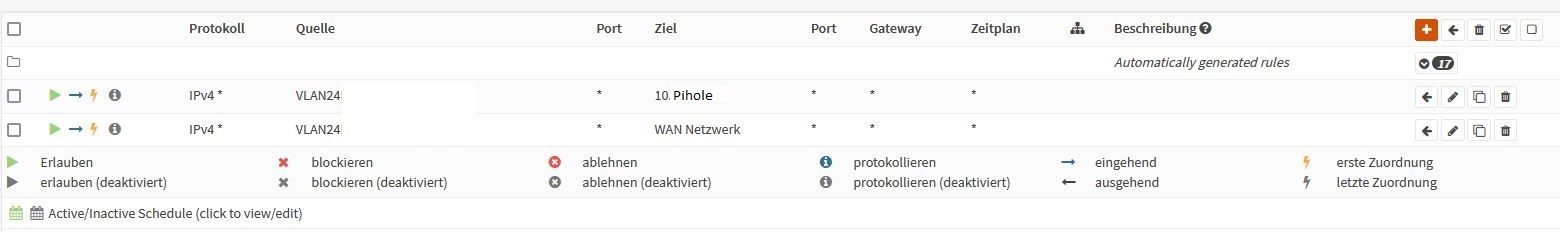

Habe das Problem das wenn ich bei der Opnsense in den Firewall Regeln Quelle „VLAN24 PC“das Ziel „WAN Netzwerk“ oder „WAN Adresse“ auswähle bekomme ich keine Verbindung ins Internet.

Ersetzte ich diese Ziel Regel mit „jede“ komme ich ohne Probleme ins Internet.

Ziel ist es das dieses „PC VLAN“ nur ins Interner spricht aber in sonst keine anderen VLANS.

DNS und Routing scheinen zu funktionieren aber, leider sehe ich meinen Fehler nicht.

Hoffe auf Hilfe.

Grüße

brauche mal wieder eure Hilfe im Bezug auf Firewall bei der Opnsense in Verbindung mit einem Vigor Modem.

Ist Zustand:

- WAN Interface zum Vigor Modem

- LAN Interface als Backup für auf die Opnsense

- Uplink mit mehreren VLANs

- DNS Server in anderen VLAN

- Opnsense ist der DNS Server des ISP eingetragen

- Pihole ist der DNS Server des ISP eintragen

- Pihole kann ich vm PC aus erreichen

- Opnsense kann 8.8.8.8 pingen

- Opensens kann DNS anfragen versenden und bekommt Antworten.

Habe das Problem das wenn ich bei der Opnsense in den Firewall Regeln Quelle „VLAN24 PC“das Ziel „WAN Netzwerk“ oder „WAN Adresse“ auswähle bekomme ich keine Verbindung ins Internet.

Ersetzte ich diese Ziel Regel mit „jede“ komme ich ohne Probleme ins Internet.

Ziel ist es das dieses „PC VLAN“ nur ins Interner spricht aber in sonst keine anderen VLANS.

DNS und Routing scheinen zu funktionieren aber, leider sehe ich meinen Fehler nicht.

Hoffe auf Hilfe.

Grüße

Bitte markiere auch die Kommentare, die zur Lösung des Beitrags beigetragen haben

Content-ID: 6841513029

Url: https://administrator.de/forum/opnsense-vigor-modem-firewall-kein-internet-6841513029.html

Ausgedruckt am: 15.07.2025 um 12:07 Uhr

17 Kommentare

Neuester Kommentar

das Ziel „WAN Netzwerk“ oder „WAN Adresse“ auswähle bekomme ich keine Verbindung ins Internet.

Was willst du denn mit dieser Regel genau erreichen?? Den Internet Zugang?Diese Regel lässt dann ja vom VLAN 24 PC einzig nur noch den Zugriff auf das PPPoE Zugangsnetz des Providers bzw. nur die IP Adresse des WAN Ports zu. Nichts anderes...!

Im PPPoE Zugangsnetz des Providers und an der WAN IP der Firewall selber befinden sich bekanntlich keinerlei Server oder erreichbare Endgeräte geschweige denn Webserver usw..

Fragt sich also was der tiefere Sinn dieser Regel sein soll die den Zugang nur zu einem einzigen völlig isolierten Provider eigenen Zielnetz erlaubt?

Das Internet besteht aus Milliarden von IP Netzen und ist nicht nur das PPPoE Zugangsnetz deines spezifischen Providers.

Vermutlich machst du hier einen fatalen Denkfehler was das Regelwerk für den VLAN 24 PC anbetrifft, kann das sein?

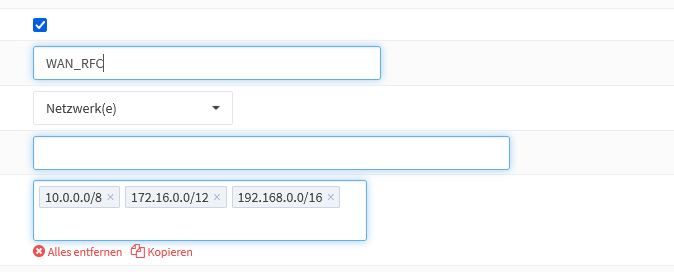

Wenn der PC in keine anderen VLANs soll und nur ins Internet erzeugst du einen ALIAS in dem du alle privaten RFC 1918 IP Netze definierst und erstellst dann ein Regelwerk:

BLOCK: IP Source: VLAN24net, Destination: <RFC-Alias>

PASS: IP Source: VLAN24net, Destination: any

Fertisch.

Hast du z.B. nur alle anderen VLANs im 192.168.0.0 /26er Bereich geht es auch ohne Alias und dann reicht es im Blocking nur diesen Bereich anzugeben. Der Alias würde dir 3 extra Einträge im Regelwerk ersparen.

BLOCK: IP Source: VLAN24net, Destination: 192.168.0.0 /16

PASS: IP Source: VLAN24net, Destination: any

Der Alias ist sicherer und blockt dir generell alle privaten RFC 1918er Netze auch wenn du sie ggf. erst später einmal benutzt.

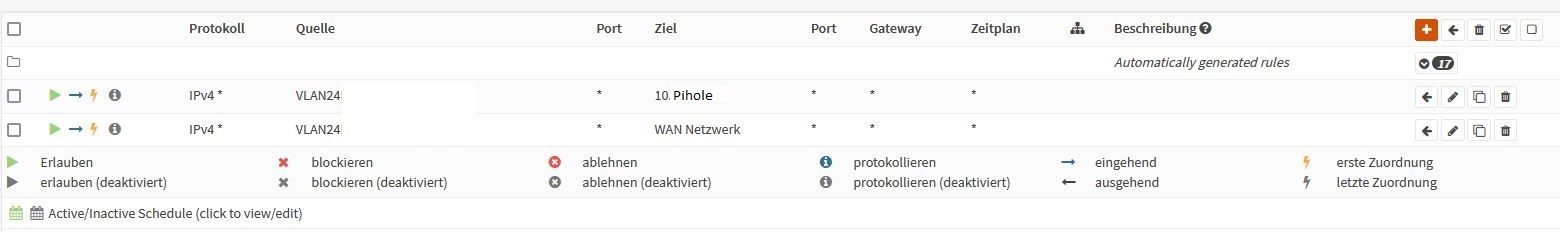

Na ja, das ist ja bis jetzt erstmal nur der Alias. Ohne das du den in die o.a. Regel einarbeitest ist das natürlich erstmal wirkungslos.

Leider hast du keinen Screenshot der korrigierten VLAN24 Regel gepostet, deshalb kann man nicht sicher sagen ob es so passt oder nicht, denn nur die Regel ist relevant. Der Alias ist, wie der Name ja schon sagt, erstmal nur ein einfacher Platzhalter aber keine Regel.

Nebenbei ist der Alias Name etwas irreführend. Sinnvoller wäre gewesen "RFC1918_Netze"

Damit hättest du dann auch nach 3 Wochen sofort gewusst was sich hinter dem Alias verbirgt. 😉

Leider hast du keinen Screenshot der korrigierten VLAN24 Regel gepostet, deshalb kann man nicht sicher sagen ob es so passt oder nicht, denn nur die Regel ist relevant. Der Alias ist, wie der Name ja schon sagt, erstmal nur ein einfacher Platzhalter aber keine Regel.

Nebenbei ist der Alias Name etwas irreführend. Sinnvoller wäre gewesen "RFC1918_Netze"

Damit hättest du dann auch nach 3 Wochen sofort gewusst was sich hinter dem Alias verbirgt. 😉

Perfekt gelöst mit der Negierung des Alias! 👍😉

Die Frage ist leider nicht ganz eindeutig? Was genau meinst du damit und auf was ist sie bezogen? 🤔

Du hast in der o.a. Regel ja "IP" als Basisprotokoll angegeben. Das inkludiert dann alles an Protokollen was auf IP aufbaut wie TCP, UDP, ICMP usw. Also quasi alle Protokolle wenn man dich jetzt richtig versteht?!

Wenn du nur bestimmte Protokolle passieren lassen willst musst du das dedizierter mit "TCP" oder "UDP" oder dem entsprechenden Protokoll definieren im Regelwerk.

Die Frage ist leider nicht ganz eindeutig? Was genau meinst du damit und auf was ist sie bezogen? 🤔

Du hast in der o.a. Regel ja "IP" als Basisprotokoll angegeben. Das inkludiert dann alles an Protokollen was auf IP aufbaut wie TCP, UDP, ICMP usw. Also quasi alle Protokolle wenn man dich jetzt richtig versteht?!

Wenn du nur bestimmte Protokolle passieren lassen willst musst du das dedizierter mit "TCP" oder "UDP" oder dem entsprechenden Protokoll definieren im Regelwerk.

Das machen die pfSense und OPNsense als SPI Firewalls von Haus aus. Kannst du in den Diagnostics unter States selber sehen.

in meinem Beispiel ja nur IPv4 any habe.

Bedeutet dann ja nur das IPv6 bei dir dann vollständig geblockt ist an dem Segment durch das FW Regelwerk. v6 spielt dann keine Rolle mehr.

Etwas laienhaft gesagt könnte man es so sagen....

Richtig ist aber das der Router ein Router ist bei dem im Gegensatz zur FW kein Regelwerk aktiv ist und die Firewall ad on ist.

Router arbeiten bekanntlich generell immer nach einem Blacklist Prinzip (alles erlaubt) während Firewalls immer nach einem Whitelist Prinzip (alles verboten) arbeiten.

Wenn du also eine dedizierte Cisco Firewall hast wie eine ASA oder eine Firepower musst du das dort auch nicht separat customizen. Ist also etwas Äpfel mit Birnen bei so einer vereinfachten Aussage ohne die Plattform zu betrachten. 😉

Richtig ist aber das der Router ein Router ist bei dem im Gegensatz zur FW kein Regelwerk aktiv ist und die Firewall ad on ist.

Router arbeiten bekanntlich generell immer nach einem Blacklist Prinzip (alles erlaubt) während Firewalls immer nach einem Whitelist Prinzip (alles verboten) arbeiten.

Wenn du also eine dedizierte Cisco Firewall hast wie eine ASA oder eine Firepower musst du das dort auch nicht separat customizen. Ist also etwas Äpfel mit Birnen bei so einer vereinfachten Aussage ohne die Plattform zu betrachten. 😉

Ist beides gleichwertig gut. Bzw. auf dem Cisco sollte man natürlich für die gängigen Protokolle die man nutzt auch immer die spezifische Protokollinspection aktivieren sofern vorhanden.

Die Cisco ZFW geht der Konfig Reihenfolge nach. Am Ende steht dann meist die generelle TCP, UDP und ICMP Inspection für die Protokolle die nicht spezifisch überwacht werden.

Die Cisco ZFW geht der Konfig Reihenfolge nach. Am Ende steht dann meist die generelle TCP, UDP und ICMP Inspection für die Protokolle die nicht spezifisch überwacht werden.