OPNSense VPN IKEv2. läuft einfach nicht

Hallo zusammen,

ich habe die IPsec VPN-Anleitung von aqui nun wirklich penibel genau nachgebaut - meine ich zumindest, denn ich bring es einfach nicht zum Laufen und komme mit dem Client (Windows 10 VPN Bordmittel) nicht über die nichtssagende "konnte nicht hergestellt werden da der Remoteserver nicht antwortet" - Fehlermeldung hinaus.

Was sind denn sinnvollerweise die nächsten Schritte, damit mir ein freundlicher Experte weiterhelfen kann? Gibt es eine Logfile-Funktion die ich aktivieren kann?

Wenn ich beim Windows10 - Client Benutzername und Kennwort leer lasse, verbindet er sich wohl, fragt dann eben nach Benutzername/Kennwort und schmeißt mich dann immer wieder raus.

OPNsense 22.7.10_2-amd64

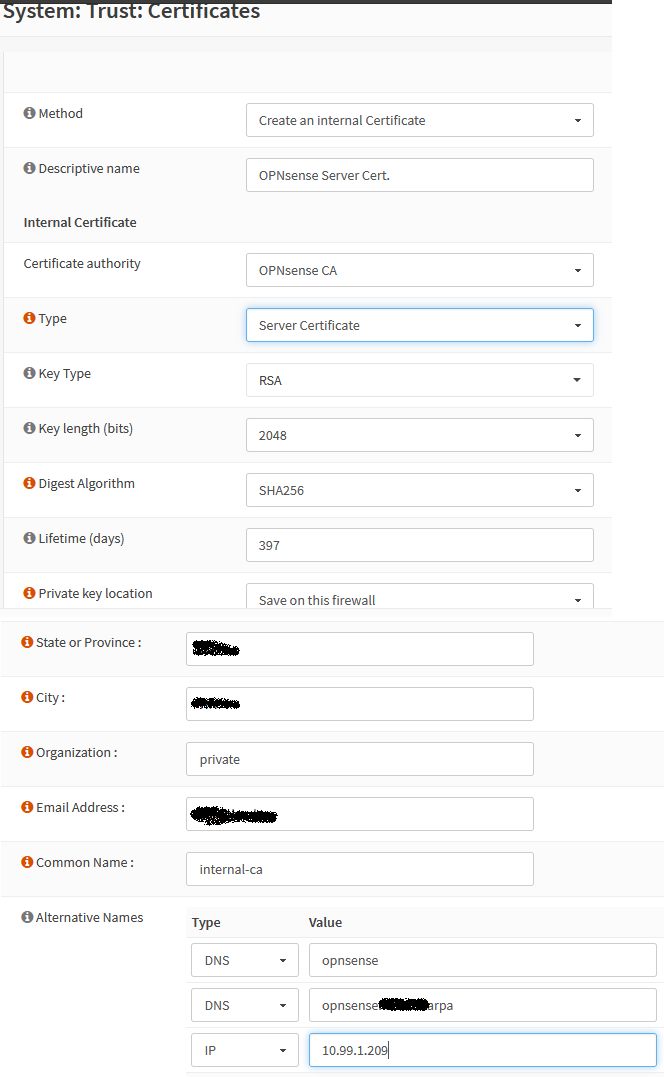

Zertifikat:

X509v3 Subject Alternative Name: DNS:OPNsense, IP Address:194.XXX.YY.ZZ, DNS:OPNsense.pfruendeweg.4

IPsec Tunnel Phase 1 Kennung "bedeutender Name" OPNsense.pfruendeweg.4

mit der dazu gehörigen Zertifikat...

Und ja, Kennung und PSK hab ich natürlich auch gesetzt und keine Tippfehler drin.

Hab meines Erachtens alle Schritte genau kontrolliert und komm nicht weiter.

Vielleicht kann mir jemand helfen bzw. sagen, wo genau dass ich suchen muss.

SG Christof

ich habe die IPsec VPN-Anleitung von aqui nun wirklich penibel genau nachgebaut - meine ich zumindest, denn ich bring es einfach nicht zum Laufen und komme mit dem Client (Windows 10 VPN Bordmittel) nicht über die nichtssagende "konnte nicht hergestellt werden da der Remoteserver nicht antwortet" - Fehlermeldung hinaus.

Was sind denn sinnvollerweise die nächsten Schritte, damit mir ein freundlicher Experte weiterhelfen kann? Gibt es eine Logfile-Funktion die ich aktivieren kann?

Wenn ich beim Windows10 - Client Benutzername und Kennwort leer lasse, verbindet er sich wohl, fragt dann eben nach Benutzername/Kennwort und schmeißt mich dann immer wieder raus.

OPNsense 22.7.10_2-amd64

Zertifikat:

X509v3 Subject Alternative Name: DNS:OPNsense, IP Address:194.XXX.YY.ZZ, DNS:OPNsense.pfruendeweg.4

IPsec Tunnel Phase 1 Kennung "bedeutender Name" OPNsense.pfruendeweg.4

mit der dazu gehörigen Zertifikat...

Und ja, Kennung und PSK hab ich natürlich auch gesetzt und keine Tippfehler drin.

Hab meines Erachtens alle Schritte genau kontrolliert und komm nicht weiter.

Vielleicht kann mir jemand helfen bzw. sagen, wo genau dass ich suchen muss.

SG Christof

Bitte markiere auch die Kommentare, die zur Lösung des Beitrags beigetragen haben

Content-ID: 5190139942

Url: https://administrator.de/forum/opnsense-vpn-ikev2-laeuft-einfach-nicht-5190139942.html

Ausgedruckt am: 04.08.2025 um 11:08 Uhr

15 Kommentare

Neuester Kommentar

Hallo,

Aufruf per FQDN oder IP?

DNS zeigt auf korrekte IP?

Genutzte Port(s) korrekt weitergeleitet (wenn nicht per IPv6 verbunden werden soll)?

Was steht in den LOGs am VPN Server?

VPN Seerver aktuell gepatcht?

Windows Client aktuell gepatcht?

VPN Server lässt welche Auths zu?

Funktioniert deine VPN Server Konfig nachweisslich und getestet?

Im Verbindungsweg spielen alle Firewalls mit bzw. sind korrekt eingerichtet?

Deine Router sind richtig konfiguriert?

learn.microsoft.com/en-us/troubleshoot/windows-client/networking ...

support.microsoft.com/en-us/windows/connect-to-a-vpn-in-windows- ...

Gruß,

Peter

Zitat von @maximus80:

ich habe die IPsec VPN-Anleitung von aqui nun wirklich penibel genau nachgebaut -

Welche Anleitung von @aqui meinst du denn? @aqui hat einige excellente Anleitungen verfasst,ich habe die IPsec VPN-Anleitung von aqui nun wirklich penibel genau nachgebaut -

Was sind denn sinnvollerweise die nächsten Schritte, damit mir ein freundlicher Experte weiterhelfen kann? Gibt es eine Logfile-Funktion die ich aktivieren kann?

Schon mal ins Ereigniss Protokoll geschaut?OPNsense 22.7.10_2-amd64

Was nutzt du jetzt tatsächlich? Windows Client VPN oder dritthersteller VPN?Hab meines Erachtens alle Schritte genau kontrolliert und komm nicht weiter.

Deine genutzten Internet Provider machen beide IPv4/IPv6 CGNAT usw.?Aufruf per FQDN oder IP?

DNS zeigt auf korrekte IP?

Genutzte Port(s) korrekt weitergeleitet (wenn nicht per IPv6 verbunden werden soll)?

Was steht in den LOGs am VPN Server?

VPN Seerver aktuell gepatcht?

Windows Client aktuell gepatcht?

VPN Server lässt welche Auths zu?

Funktioniert deine VPN Server Konfig nachweisslich und getestet?

Im Verbindungsweg spielen alle Firewalls mit bzw. sind korrekt eingerichtet?

Deine Router sind richtig konfiguriert?

learn.microsoft.com/en-us/troubleshoot/windows-client/networking ...

support.microsoft.com/en-us/windows/connect-to-a-vpn-in-windows- ...

Gruß,

Peter

konnte nicht hergestellt werden da der Remoteserver nicht antwortet

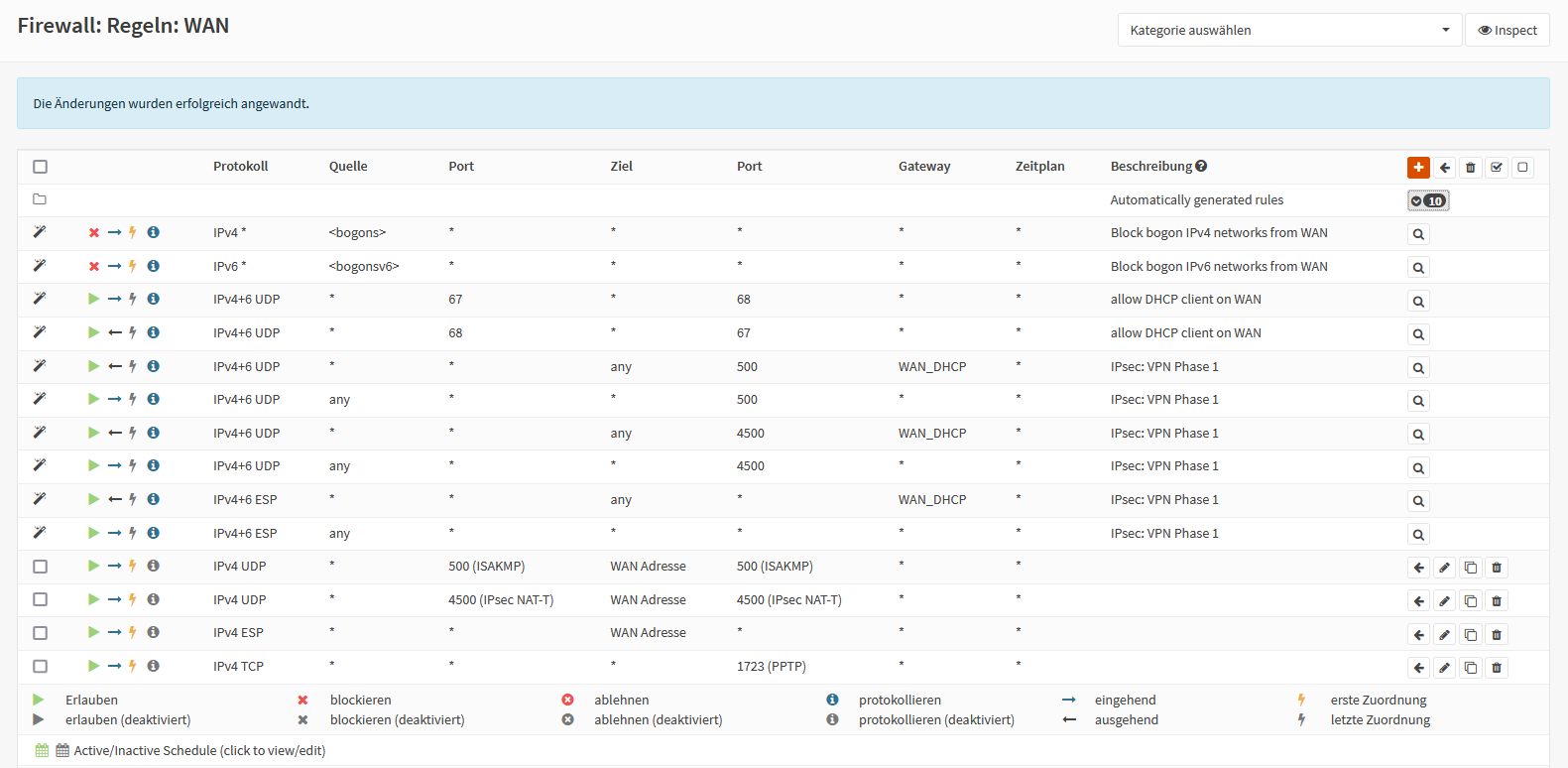

Besagt das deine OPNsense gar nicht antwortet auf die IKEv2 Requests, sprich VPN Traffic kommt da gar nicht an.Dort muss ein Regelwerk mit den folgenden Regeln rein:

- PASS, Prot: UDP, Source: Any, Destination: FW_WAN_ip_address, Port: 500

- PASS, Prot: UDP, Source: Any, Destination: FW_WAN_ip_address, Port: 4500

- PASS, Prot: ESP, Source: Any, Destination: FW_WAN_ip_address

Diese Regeln erstellt die OPNsense IMMER automatisch!! Kann also normalerweise nicht der Fehler sein was sich unten ja auch bestätigt hat!

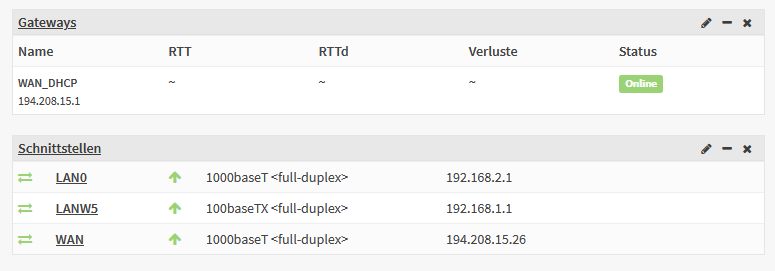

Betreibst du die FW in einer Router Kaskade oder mit einem NUR Modem direkt am Internet??

Wenn es eine Kaskade ist hast du die o.a. angegebenen Port Forwarding Regeln am NAT Router davor beachtet?

Ansonsten vermutlich ein Zertifikatsproblem!

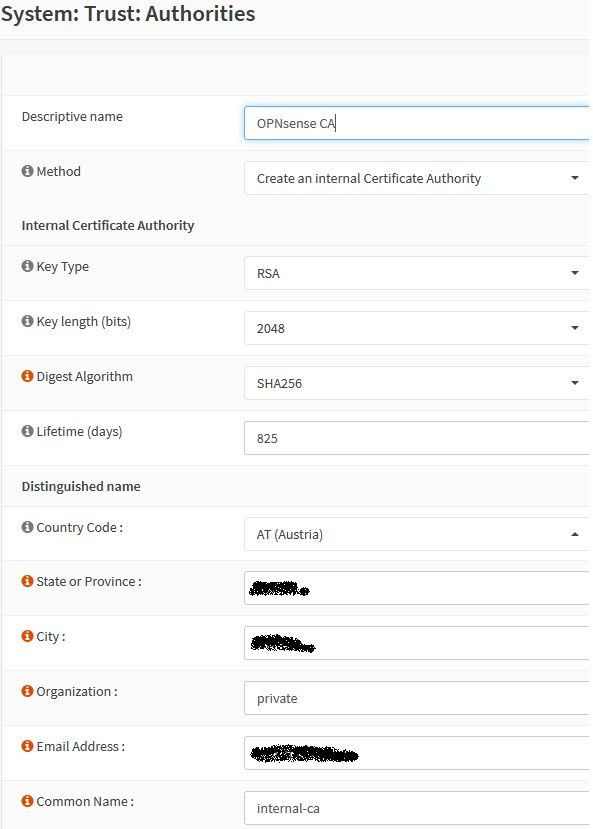

WIE hast du das generiert?? Auf der OPNsense selber oder extern?

jetzt sind sie sozusagen doppelt drin, da ich es selbst auch nochmal gemacht habe.

Die doppelten von dir solltest du dann in jedem Falle wieder entfernen! Sie sind so oder so fehlerhaft weil als Quellport dort unsinnigerweise auch die Ziel Ports angegeben sind.Kabelmodem hängt am WAN-Port, fixe IP-Adresse.

Nur nochmal nachgefragt:Das ist wirklich ein reines Modem und kein Router?? Sprich also die öffentliche IP Adresse liegt direkt am WAN Port der Firewall?

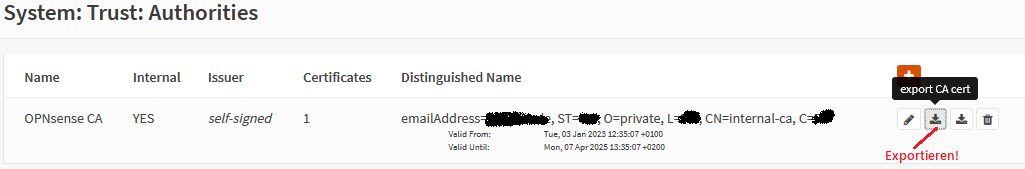

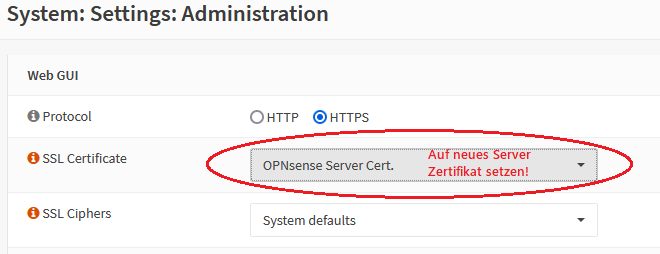

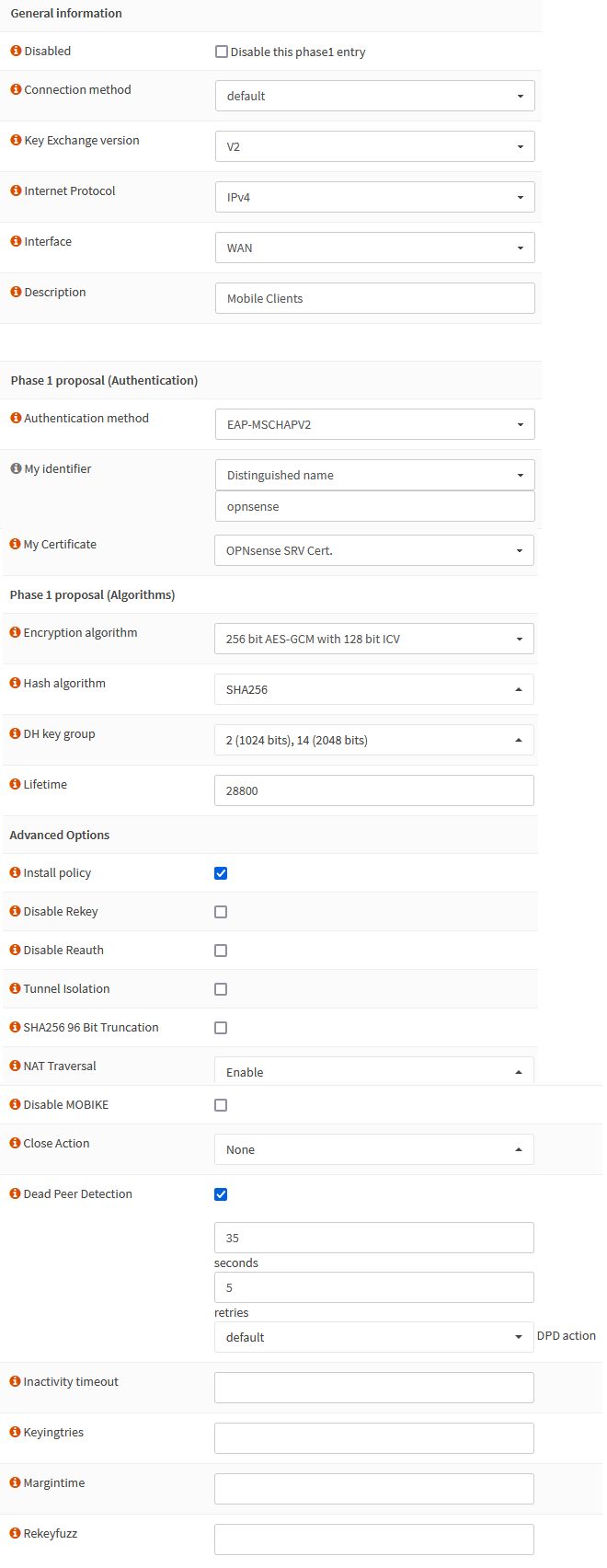

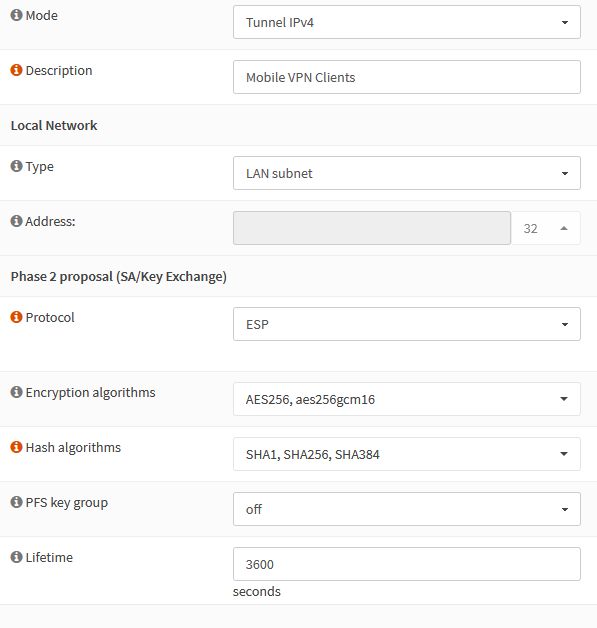

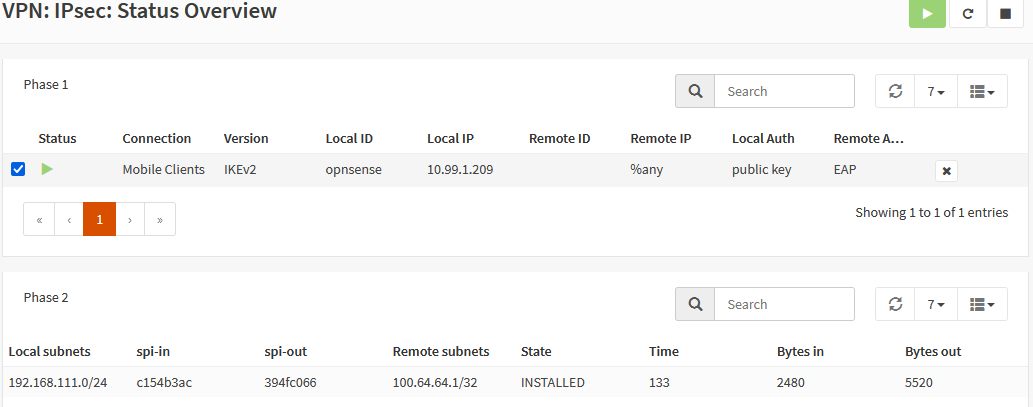

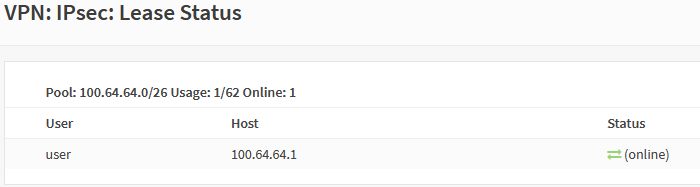

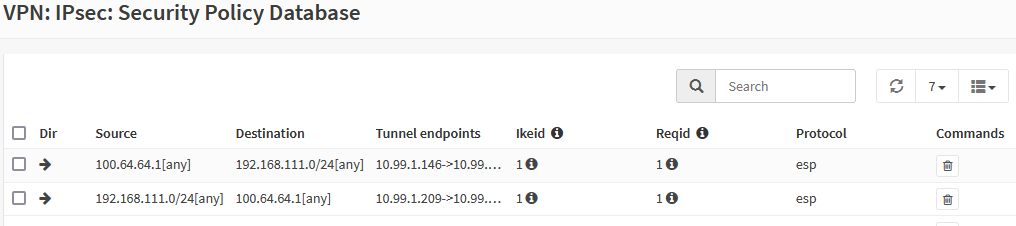

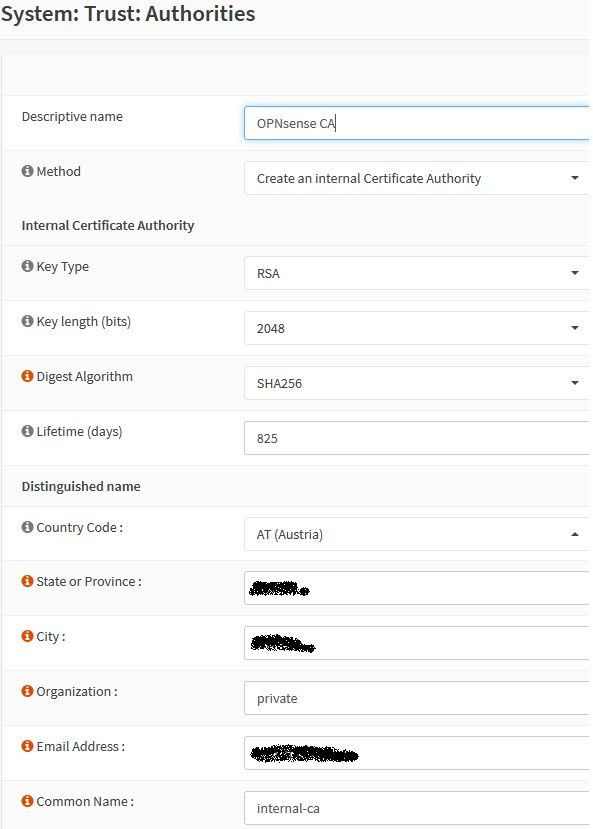

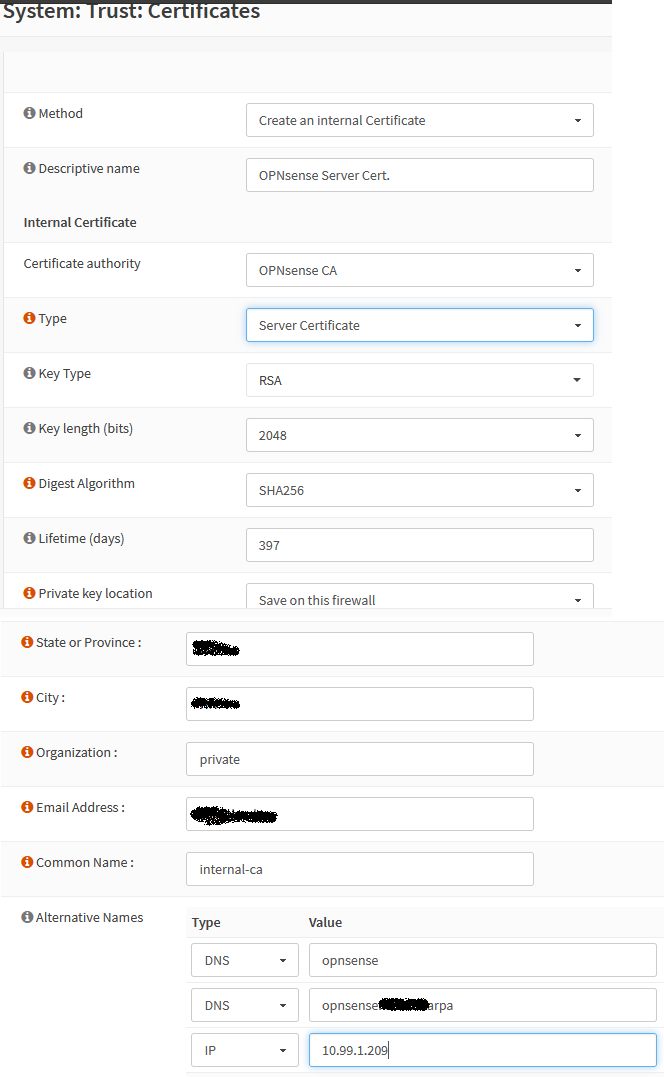

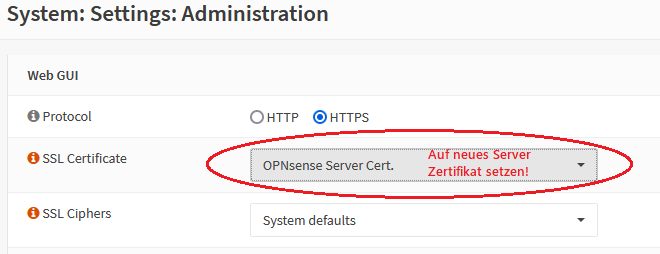

Hier nochmal ein wasserdicht funktionierendes Setup mit der OPNsense Version 22.7.10_2 und Test mit einem Win10 sowie Win11 Client 22H2.

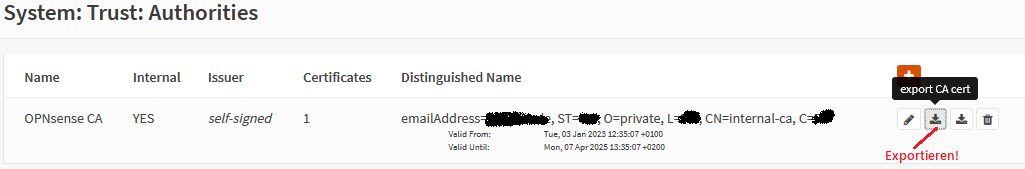

Gültigkeitszeitraum ggf. anpassen! (Beispiel hier 3 Jahre)

...und in die Stammzertifikate gem. Tutorial in Win10/11 importieren

Gültigkeitszeitraum ggf. anpassen! (Beispiel hier 3 Jahre)

(Achtung: IP Adressfeld nur dann wenn feste IP am WAN Port vorhanden! Bei dyn. IPs weglassen!)

(Achtung: IP Adressfeld nur dann wenn feste IP am WAN Port vorhanden! Bei dyn. IPs weglassen!)

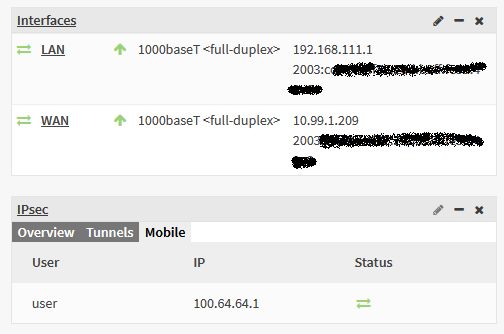

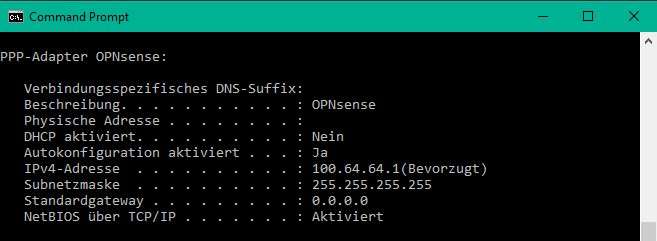

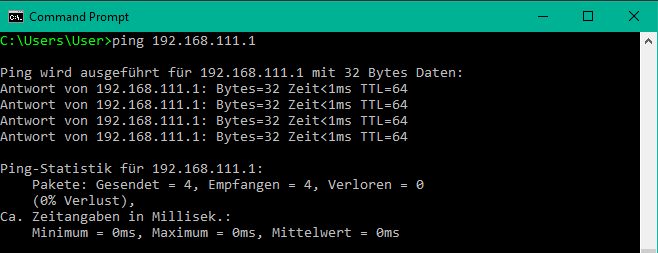

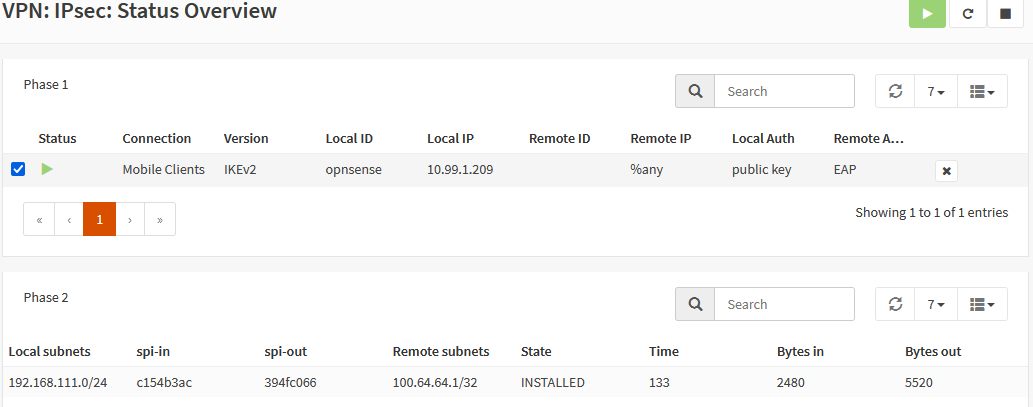

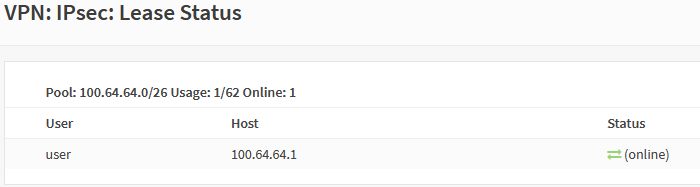

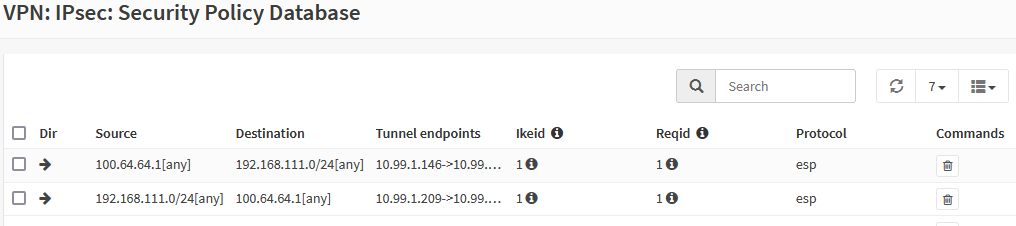

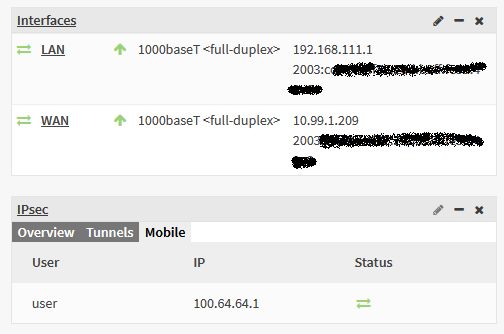

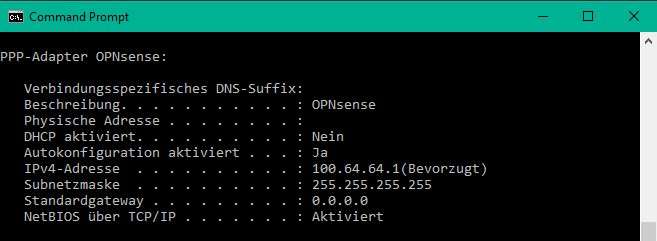

Status, Policy und Lease Statisik:

Dashboard:

Dashboard:

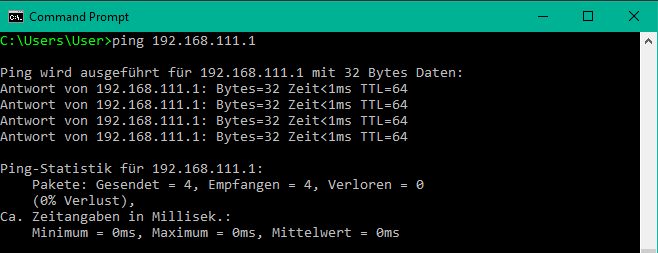

Works as designed!!! 👍 😉

Mehr "Silbertablett" geht jetzt nicht mehr!

Inhaltsverzeichnis

Gültigkeitszeitraum ggf. anpassen! (Beispiel hier 3 Jahre)

...und in die Stammzertifikate gem. Tutorial in Win10/11 importieren

Gültigkeitszeitraum ggf. anpassen! (Beispiel hier 3 Jahre)

Status, Policy und Lease Statisik:

Works as designed!!! 👍 😉

Mehr "Silbertablett" geht jetzt nicht mehr!

und fang anhand Deiner Anleitung nochmal neu an.

OPNsense Screenshots von laufenden Installationen findest du auch hier.

Immer gerne und danke für das Feedback! Ich werde im Tutorial den Hinweis das CA Zertifikat zu importieren noch einmal deutlicher herausstellen.

Wenns es das denn war bitte dann auch nicht vergessen deinen Thread hier als erledigt zu schliessen!

Wenns es das denn war bitte dann auch nicht vergessen deinen Thread hier als erledigt zu schliessen!

@aqui

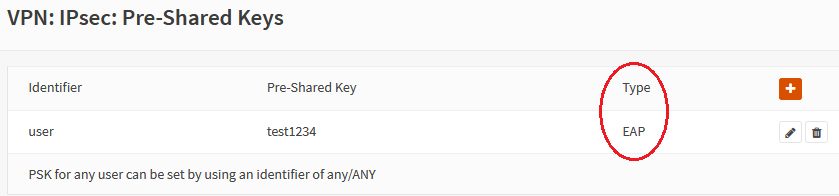

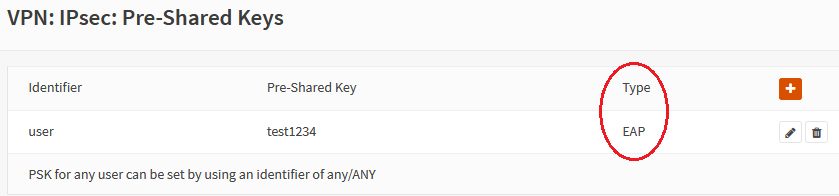

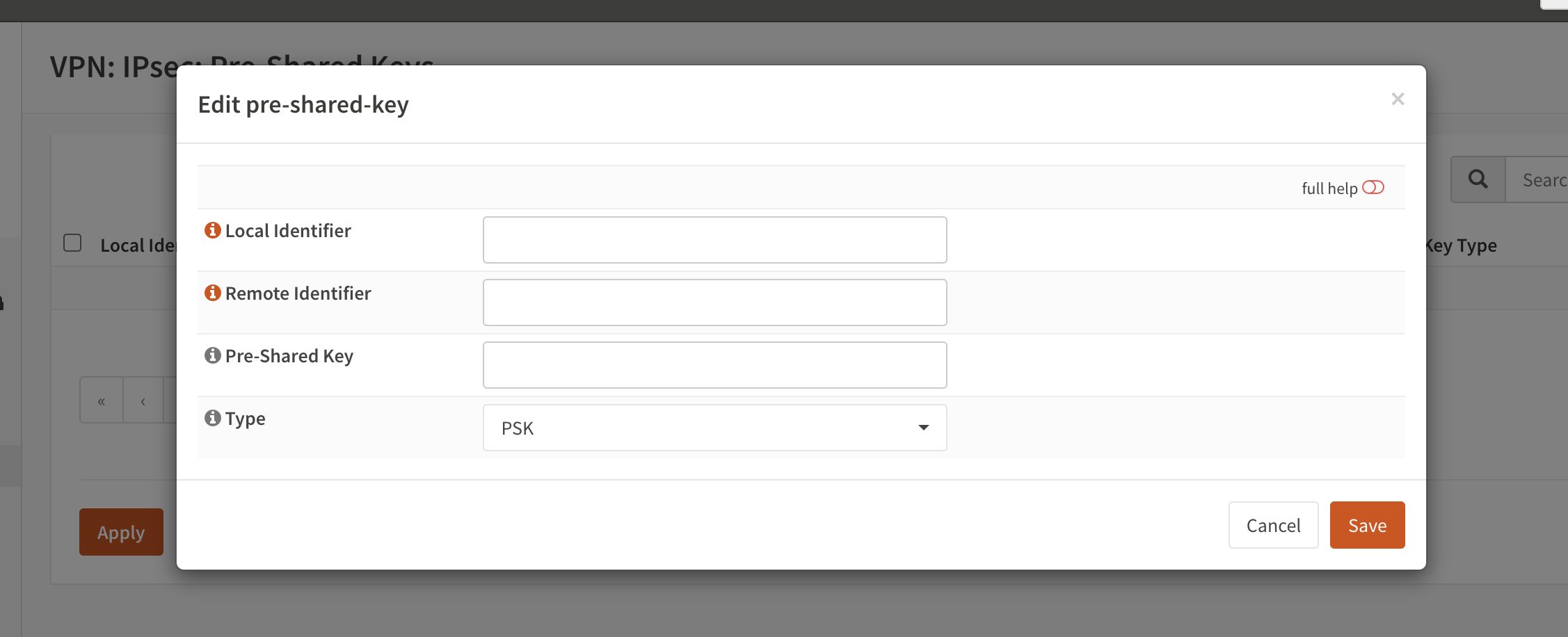

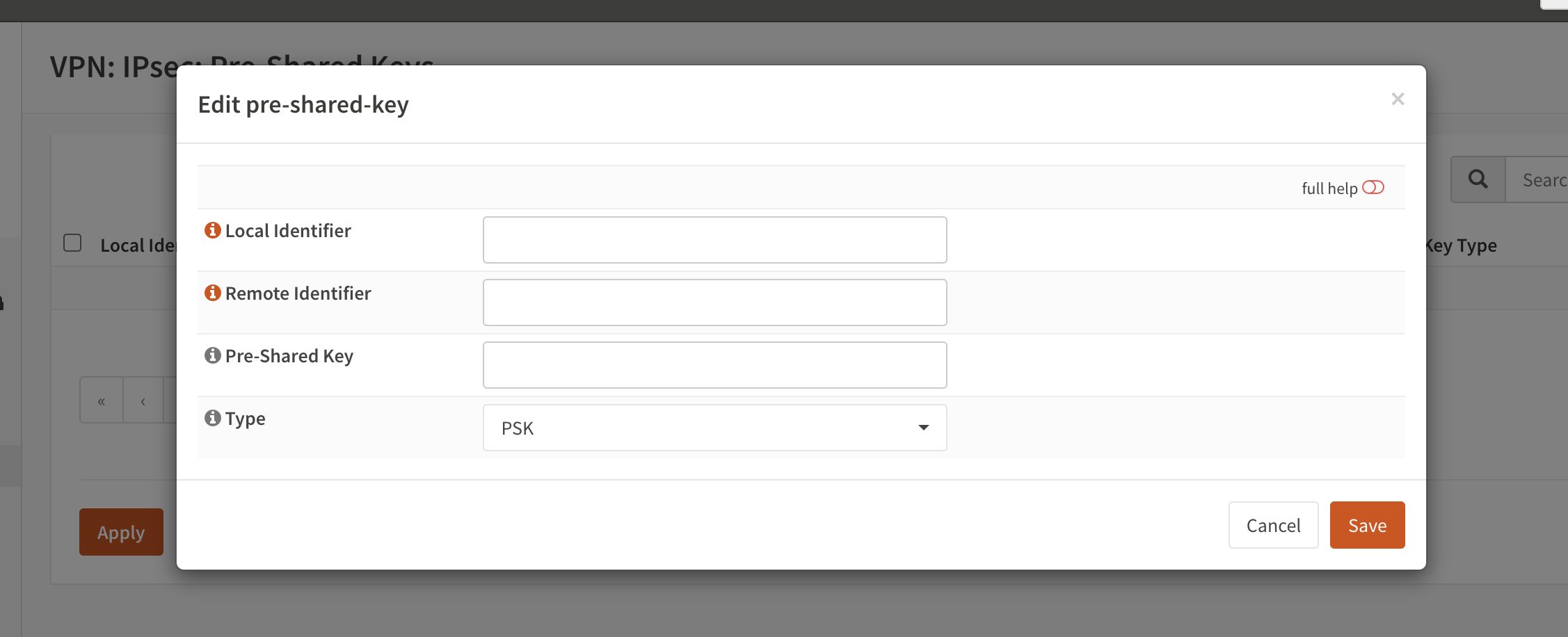

Ich habe deine wasserdichte Konfiguration 1:1 übernommen. Jedoch scheitere ich beim Erstellen eines Users unter Pre-Shared Keys. Unter opnsense 23.1 sieht dieses Fenster so aus wie im Screenshot.

Was muss ich da eintragen um eine funktionierende VPN-Verbindung mit einem iPhone und macOS hinzubekommen?

Ich habe deine wasserdichte Konfiguration 1:1 übernommen. Jedoch scheitere ich beim Erstellen eines Users unter Pre-Shared Keys. Unter opnsense 23.1 sieht dieses Fenster so aus wie im Screenshot.

Was muss ich da eintragen um eine funktionierende VPN-Verbindung mit einem iPhone und macOS hinzubekommen?

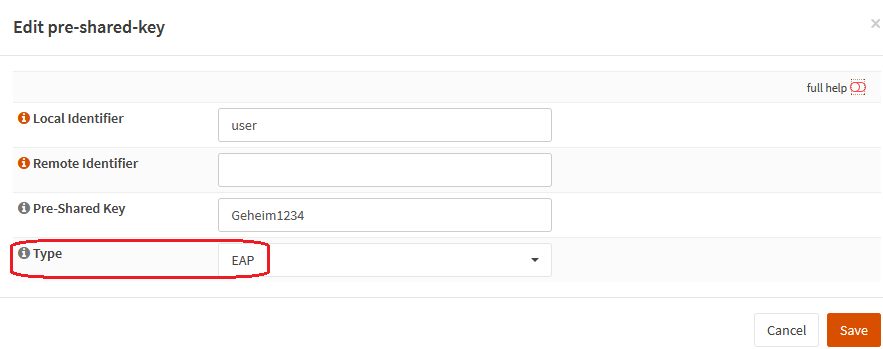

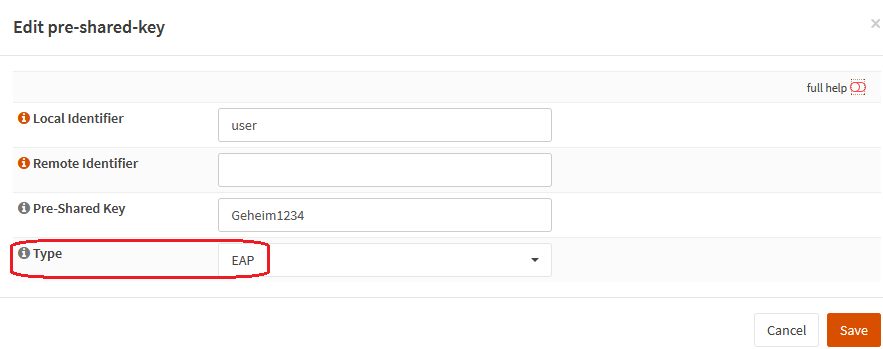

Steht eigentlich alles im Tutorial unter dem Kapitel "Benutzername einrichten"!! Also nochmal ganz in Ruhe lesen und verstehen.

Ich setze zusätzlich nochmal einen Screenshot davon ins Tutorial!

Ich setze zusätzlich nochmal einen Screenshot davon ins Tutorial!

- Local Identifier = Username (z.B. servusli1)

- Pre-Shared Key = das User Passwort (z.B. Geheim123)

- Type = EAP

@aqui

Jetzt klappt es.

Du hast jedoch in diesem Turtorial einige Differenzen warum es nicht funktionierte.

So funktioniert es bei mir:

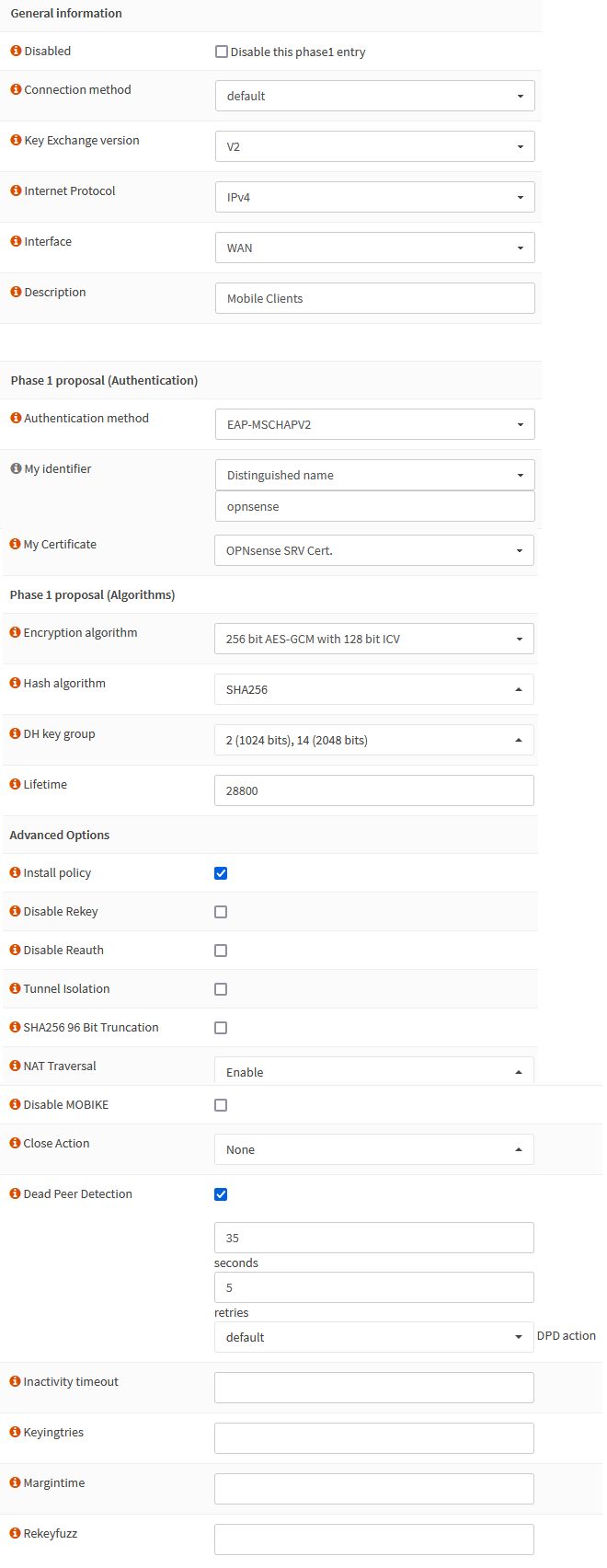

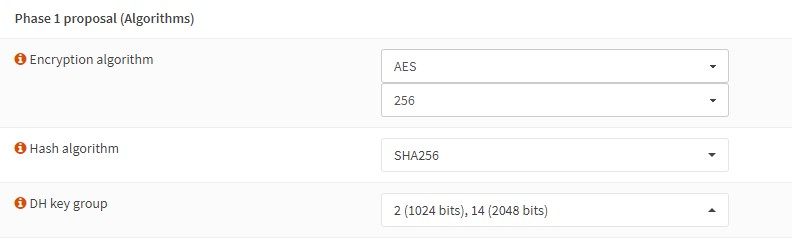

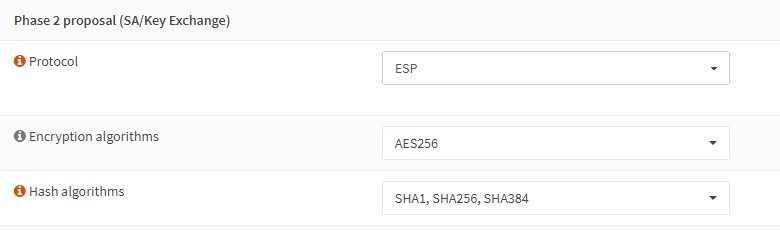

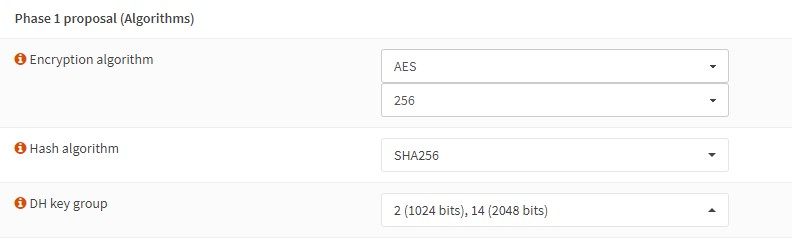

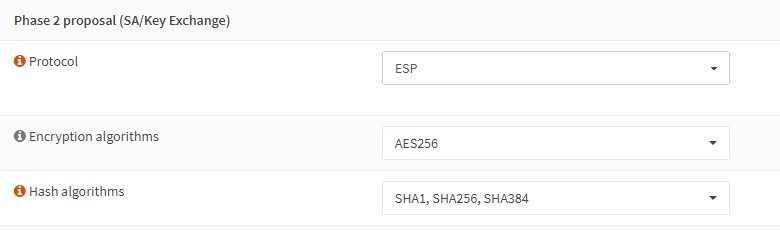

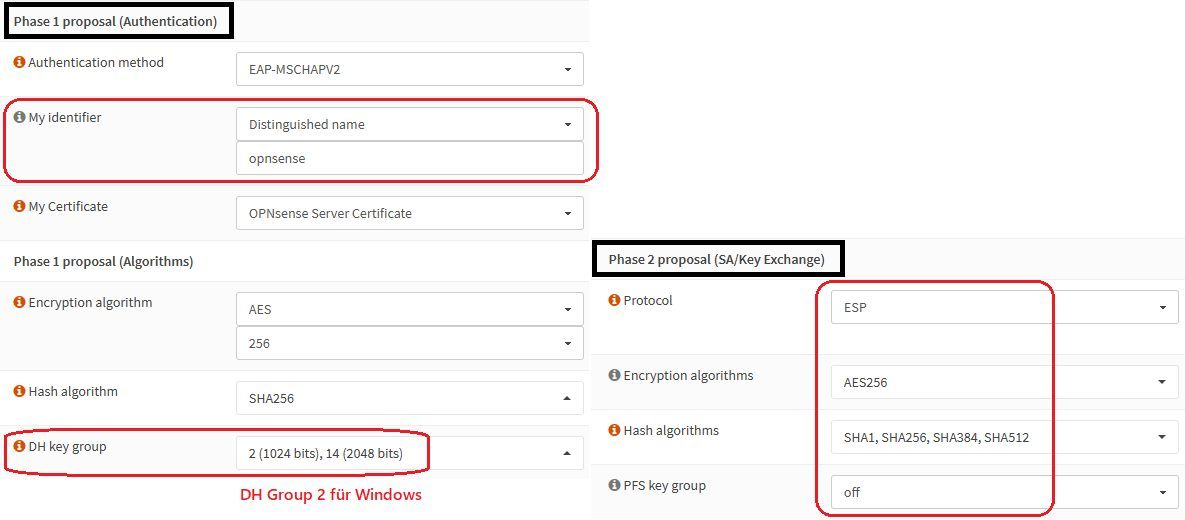

Phase 1 proposal (Authentication)

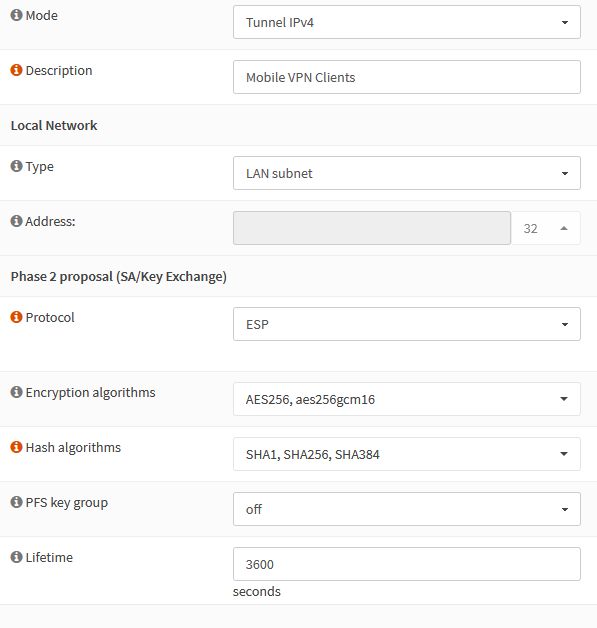

Phase 2 proposal (SA/Key Exchange)

Was muss denn eingestellt werden um den ganzen Traffic durch den Tunnel zu senden?

So dass meine IP-Adresse von zu Hause angezeigt wird auf meinem iPhone wenn ich eine IP-Abfrage mache.

Es geht hauptsächlich darum, meine PiHole DNS-Server zu Hause auch unterwegs zu nutzen.

Wenn man den gesamten Traffic in den Tunnel legen kann wäre das sensationell.

Jetzt klappt es.

Du hast jedoch in diesem Turtorial einige Differenzen warum es nicht funktionierte.

So funktioniert es bei mir:

Phase 1 proposal (Authentication)

Phase 2 proposal (SA/Key Exchange)

Was muss denn eingestellt werden um den ganzen Traffic durch den Tunnel zu senden?

So dass meine IP-Adresse von zu Hause angezeigt wird auf meinem iPhone wenn ich eine IP-Abfrage mache.

Es geht hauptsächlich darum, meine PiHole DNS-Server zu Hause auch unterwegs zu nutzen.

Wenn man den gesamten Traffic in den Tunnel legen kann wäre das sensationell.

Jetzt klappt es.

👏👍 Glückwunsch! So sollte es sein...Du hast jedoch in diesem Turtorial einige Differenzen warum es nicht funktionierte.

Könntest du das etwas genauer spezifizieren, damit ich diese Fehler dann beseitigen kann?Ich vermute aber keinen Tutorialfehler sondern eher das du ggf. einen Anfängerfehler beim Setup der Phase 1 begangen hast und hier ggf. vergessen hast in den DH Gruppen einen 2ten Eintrag bzw. bei der OPNsense zusätzlich die DH Gruppe 14 vergessen hast mit einzutragen?!

Das Tutorial weisst extra in rot daraufhin das das bei Apple Clients zu beachten ist, da diese die DH14 Gruppe zwingend erfordern! Andernfalls kommt der VPN Tunnel nicht zustande.

Ein entsprechender, dedizierter OPNsense Screenshot im Tutorial zeigt dann noch einmal alle relevanten P1 und P2 Settings:

Deine jetzigen o.a. Einstellungen entsprechen ja nun auch genau dem was im Tutorial steht und abgebildet ist! Also ggf. doch keine "Differenzen" sondern ein PEBKAC Fehler?!? 😉

(Übrigens kannst du genau diese P1 und P2 Settings auch in der Umsetzung eines IKEv2 VPN Servers mit Linux nochmal nachvollziehen. Auch hier werkelt, genau wie bei der OPNsense, der Strongswan Charon IPsec Daemon im Hintergrund.)

Was muss denn eingestellt werden um den ganzen Traffic durch den Tunnel zu senden?

Das Tutorial zu diesem Punkt vielleicht noch einmal gaaanz in Ruhe durchlesen!