Passwörter - Komplexität und Lebensdauer - aktuelle Empfehlungslage!?

Moin Zusammen,

ich musste mich gestern mal wieder mit der Frage bezüglich der Komplexität und der Lebensdauer von Benutzerpasswörtern beschäftigen.

Um genau zu sein ging es bei einem Kundengespräch darum, die jetzt schon geltenden Richtlinien, Komplexität 3von4 und Änderung alle 90 Tage nochmals zu verschärfen, sprich, am liebsten 4von4 und noch häufiger ändern.

Dabei hat das BSI bereits schon mindestens seit 2020, die Empfehlung diesbezüglich gravierend geändert.

Ich finde jetzt leider nicht mehr die entsprechende Fassung der ORP.4 aus 2020. Jedoch hat die Heise im folgenden Artikel …

heise.de/news/Passwoerter-BSI-verabschiedet-sich-vom-praeventive ...

… darüber Anfang 2020 auch berichtet gehabt.

Und zwar schreibt Heise in diesem Artikel zu dem Thema „Lebensdauer“ das Folgende.

Ich habe mir gestern jedoch die aktuelle Fassung der ORP.4 des BSI …

bsi.bund.de/SharedDocs/Downloads/DE/BSI/Grundschutz/IT-GS-Kompen ...

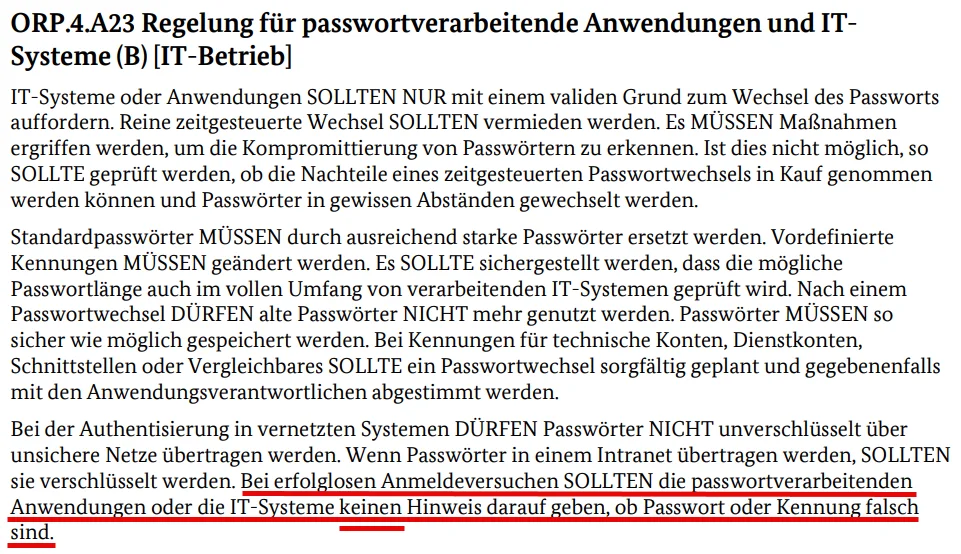

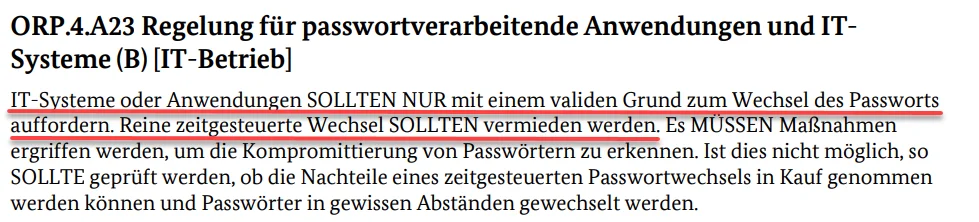

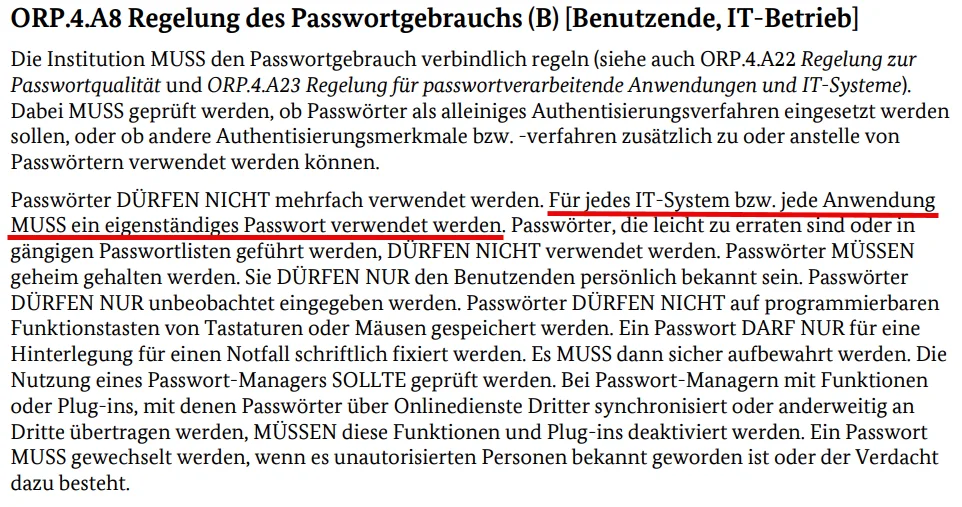

… mal genauer angesehen und habe in dieser das Folgende entdeckt, …

…, sprich, im Gegensatz zu der ORP.4 aus dem Jahr 2020, äussert sich das BSI in der aktuellen Fassung der ORP.4, sehr wohl und sogar sehr eindeutig zu diesem Thema.

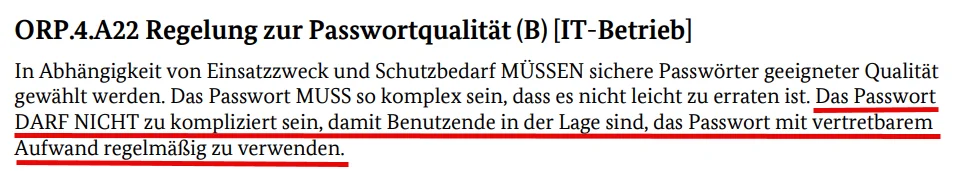

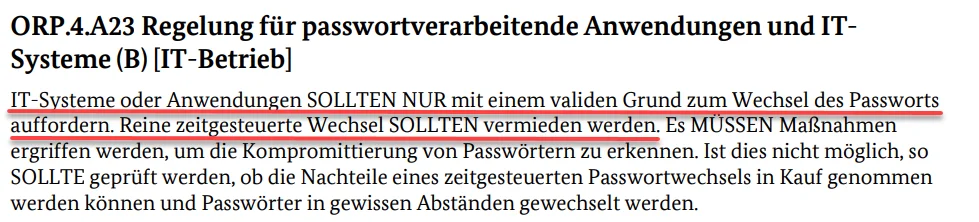

Und auch zum Thema „zu komplexe Passwörter“, …

… hat das BSI laut der aktuellen ORP.4, eine recht eindeutige Meinung/Empfehlung.

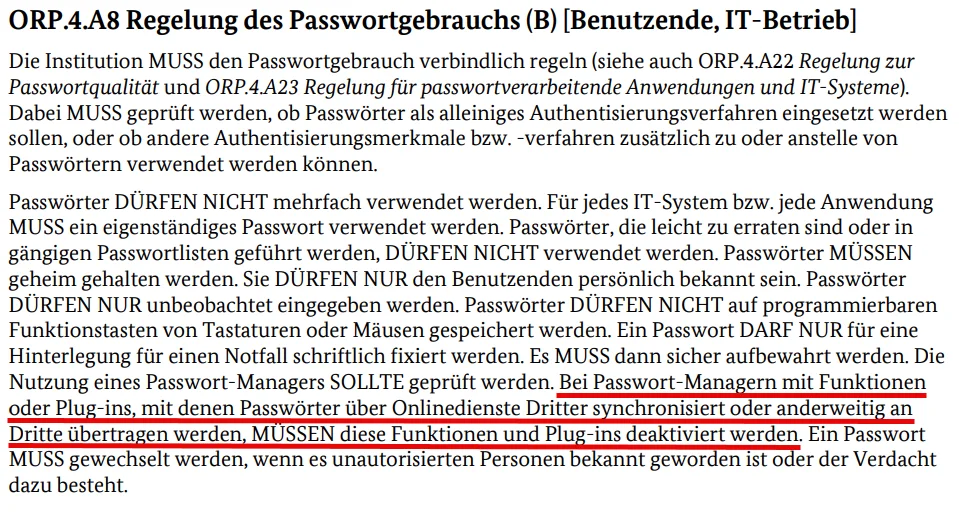

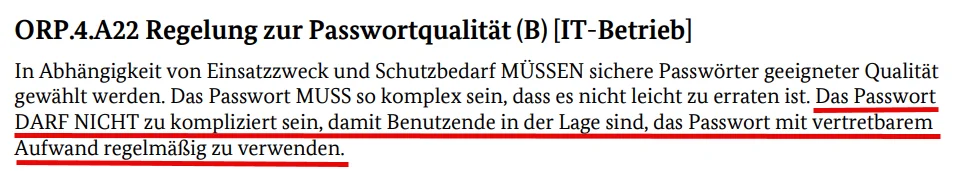

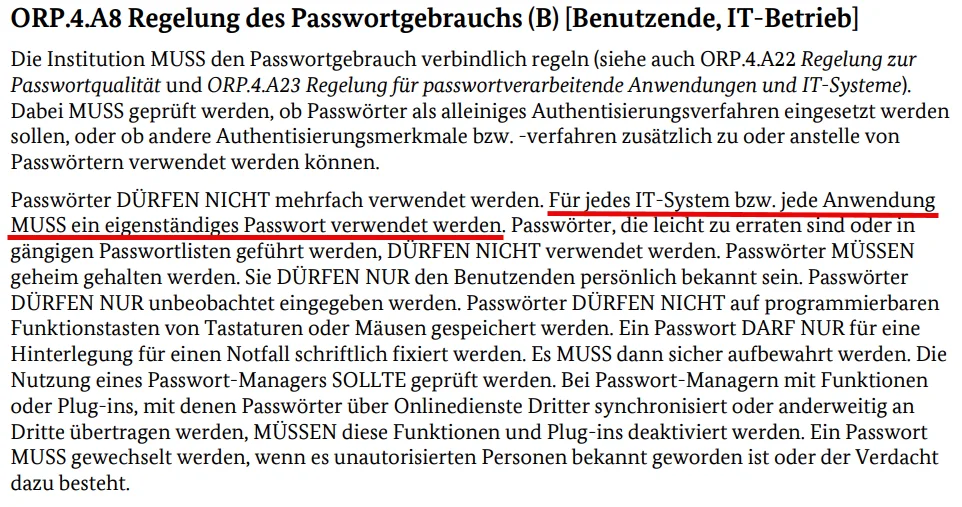

Dann habe ich unter ORP.4.A8 noch die folgende interessante Aussage/Empfehlung, respektive, hier und da auch Vorgabe gefunden und zwar das Folgende, …

… womit meinem Verständnis nach, der BSI jegliche Nutzung von Password-Managern untersagt, die die Daten/Passwörter nicht ausschliesslich lokal/intern speichern.

Mit den bisher genannten Punkten und auch vielen weiteren aus der aktuellen Fassung der ORP.4, kann ich mich übrigens durchaus anfreunden … aber, es gibt in dieser auch ein paar Punkte, wo ich mir nicht sicher bin ob die wirklich ernstgemeint sind. 😔

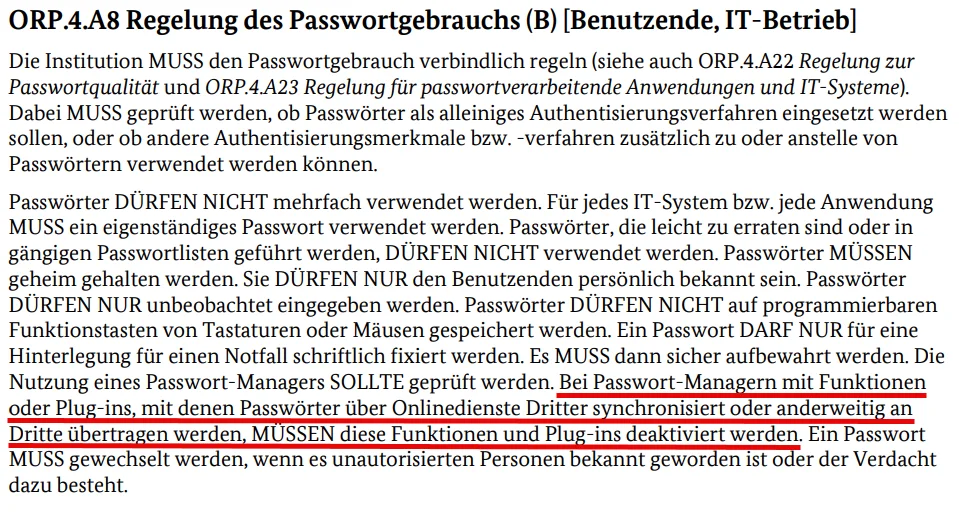

Insbesondere die folgende Empfehlung/Vorgabe …

… finde ich etwas über das Ziehl hinausgeschossen. 🙃

Denn auch für jede interne Applikation (ERP, CRM, DMS & Co) ein eigenes Passwort zu verwenden, finde ich persönlich mehr als übertrieben, außerdem wäre damit jegliches SSO faktisch böse. 😬

Meiner Ansicht nach sind für normale Zwecke (Standarduser und nur interne Authentifizierung) mind. 12 Stellen, 3von4 und Änderung bei Bedarf, als Richtlinie eigentlich vollkommen ausreichend, damit ein User ein nicht einfach zu erratendes Paswort erstellen kann.

Sollten die internen Zugangsdaten, von Aussen auch für z.B. eine VPN Authentifizierung verwendet werden, so muss meiner Ansicht nach an dieser Stelle natürlich noch mindestens 2FA dazugeklemmt werden.

Wie denkt Ihr über dieses Thema?

Gruss Alex

ich musste mich gestern mal wieder mit der Frage bezüglich der Komplexität und der Lebensdauer von Benutzerpasswörtern beschäftigen.

Um genau zu sein ging es bei einem Kundengespräch darum, die jetzt schon geltenden Richtlinien, Komplexität 3von4 und Änderung alle 90 Tage nochmals zu verschärfen, sprich, am liebsten 4von4 und noch häufiger ändern.

Dabei hat das BSI bereits schon mindestens seit 2020, die Empfehlung diesbezüglich gravierend geändert.

Ich finde jetzt leider nicht mehr die entsprechende Fassung der ORP.4 aus 2020. Jedoch hat die Heise im folgenden Artikel …

heise.de/news/Passwoerter-BSI-verabschiedet-sich-vom-praeventive ...

… darüber Anfang 2020 auch berichtet gehabt.

Und zwar schreibt Heise in diesem Artikel zu dem Thema „Lebensdauer“ das Folgende.

Die 2020er-Ausgabe des BSI-Grundschutz-Kompendiums enthält im Kapitel zur Regelung des Passwortgebrauchs (ORP.4.A8) jedenfalls keine diesbezügliche Empfehlung mehr. Lediglich für den Fall, dass ein Passwort in fremde Hände geraten sein könnte, muss man sein Passwort gemäß BSI-Richtlinien noch ändern.

Ich habe mir gestern jedoch die aktuelle Fassung der ORP.4 des BSI …

bsi.bund.de/SharedDocs/Downloads/DE/BSI/Grundschutz/IT-GS-Kompen ...

… mal genauer angesehen und habe in dieser das Folgende entdeckt, …

…, sprich, im Gegensatz zu der ORP.4 aus dem Jahr 2020, äussert sich das BSI in der aktuellen Fassung der ORP.4, sehr wohl und sogar sehr eindeutig zu diesem Thema.

Und auch zum Thema „zu komplexe Passwörter“, …

… hat das BSI laut der aktuellen ORP.4, eine recht eindeutige Meinung/Empfehlung.

Dann habe ich unter ORP.4.A8 noch die folgende interessante Aussage/Empfehlung, respektive, hier und da auch Vorgabe gefunden und zwar das Folgende, …

… womit meinem Verständnis nach, der BSI jegliche Nutzung von Password-Managern untersagt, die die Daten/Passwörter nicht ausschliesslich lokal/intern speichern.

Mit den bisher genannten Punkten und auch vielen weiteren aus der aktuellen Fassung der ORP.4, kann ich mich übrigens durchaus anfreunden … aber, es gibt in dieser auch ein paar Punkte, wo ich mir nicht sicher bin ob die wirklich ernstgemeint sind. 😔

Insbesondere die folgende Empfehlung/Vorgabe …

… finde ich etwas über das Ziehl hinausgeschossen. 🙃

Denn auch für jede interne Applikation (ERP, CRM, DMS & Co) ein eigenes Passwort zu verwenden, finde ich persönlich mehr als übertrieben, außerdem wäre damit jegliches SSO faktisch böse. 😬

Meiner Ansicht nach sind für normale Zwecke (Standarduser und nur interne Authentifizierung) mind. 12 Stellen, 3von4 und Änderung bei Bedarf, als Richtlinie eigentlich vollkommen ausreichend, damit ein User ein nicht einfach zu erratendes Paswort erstellen kann.

Sollten die internen Zugangsdaten, von Aussen auch für z.B. eine VPN Authentifizierung verwendet werden, so muss meiner Ansicht nach an dieser Stelle natürlich noch mindestens 2FA dazugeklemmt werden.

Wie denkt Ihr über dieses Thema?

Gruss Alex

Bitte markiere auch die Kommentare, die zur Lösung des Beitrags beigetragen haben

Content-ID: 670174

Url: https://administrator.de/forum/passwoerter-komplexitaet-und-lebensdauer-aktuelle-empfehlungslage-670174.html

Ausgedruckt am: 22.07.2025 um 07:07 Uhr

22 Kommentare

Neuester Kommentar

Moin,

Das wurde hier ja auch schon öfter diskutiert.

Man muß unterscheiden, welchen "Wert" die Paßwörter haben, d.h welchen Gewinn der Angreifer ziehen kann oder welchen Schaden er anrichten kann, wenn er das Paßwort "errät".

Dementsprechend gibt es Paßwörter die nur wenig komplizierter als "gehheim0815" sind und andere die nicht komplex genug sein können , z.B. "liqdsc,a,sqnnemtiuledmaqv.2024!" (tipp: lorem ipsum ...., man muß halt seinen cicero kennen. ).

).

Das sollt eman daher individuell entscheiden, welche Komplexität wirkllich nötig ist.

Und wegen der Änderungshäufigkeit gilt das gleiche: Bei wertvollen Paßwörter häufiger als bei "wertlosen". Man muß nicht die Paßwörter wie Parolen täglich ändern, Aber mehrere Jahre das gleiche Paßwort ist auch nicht unbeding das schlaueste. Da muß jeder selbt einen Kompromiß finden. Und 90 tage ist definitiv zu kurz. Sinnvoller wäre es einen Paßwortcrocker auf die paßwort-datenbank laufen zu lassen udn immer wenn ein Paßwort rausfällt, dem Benutzer nahezulegen, sein Paßwort zu ändern.

lks

PS: Der klassische XKCD hierzu: correct horse battery staple.

Das wurde hier ja auch schon öfter diskutiert.

Man muß unterscheiden, welchen "Wert" die Paßwörter haben, d.h welchen Gewinn der Angreifer ziehen kann oder welchen Schaden er anrichten kann, wenn er das Paßwort "errät".

Dementsprechend gibt es Paßwörter die nur wenig komplizierter als "gehheim0815" sind und andere die nicht komplex genug sein können , z.B. "liqdsc,a,sqnnemtiuledmaqv.2024!" (tipp: lorem ipsum ...., man muß halt seinen cicero kennen.

Das sollt eman daher individuell entscheiden, welche Komplexität wirkllich nötig ist.

Und wegen der Änderungshäufigkeit gilt das gleiche: Bei wertvollen Paßwörter häufiger als bei "wertlosen". Man muß nicht die Paßwörter wie Parolen täglich ändern, Aber mehrere Jahre das gleiche Paßwort ist auch nicht unbeding das schlaueste. Da muß jeder selbt einen Kompromiß finden. Und 90 tage ist definitiv zu kurz. Sinnvoller wäre es einen Paßwortcrocker auf die paßwort-datenbank laufen zu lassen udn immer wenn ein Paßwort rausfällt, dem Benutzer nahezulegen, sein Paßwort zu ändern.

lks

PS: Der klassische XKCD hierzu: correct horse battery staple.

Zitat von @MysticFoxDE:

Ja, mit nie ändern kann ich mich irgendwie auch nicht wirklich gut anfreunden, aber, eine Anderung alle 90 oder selbst alle 180 Tage, sind meiner Ansicht nach bei einem Standarduser nicht wirklich notwendig.

Ja, mit nie ändern kann ich mich irgendwie auch nicht wirklich gut anfreunden, aber, eine Anderung alle 90 oder selbst alle 180 Tage, sind meiner Ansicht nach bei einem Standarduser nicht wirklich notwendig.

ie gesagt. Einige wenige Kunden habe den Tipp mit dem Paßwortcracker beherzigt und seitdem müssen selten Paßworte geändert werden.

Bei Mitarbeiterwechsel oder -ausscheiden nartürllich sowieso, aber ansonsten. sehr selten. Die anderen haben es entweder abgeschaltet oder halten stur an 90/180 Tagen fest.

lks

naja, es geht darum, daß der Angreifer nicht erraten können soll, ob der Benutzername oder das Paßwort falsch war. Ist prinzipiell erstmal ja o.k. so. Aber die meisten User merken es ja nicht, wenn sie sich beim

Benutzernamen vertippt haben und dann am eigentlich richtigen Paßwort verzweifeln.

lks

Denn auch für jede interne Applikation (ERP, CRM, DMS & Co) ein eigenes Passwort zu verwenden, finde ich persönlich mehr als übertrieben,

Unterschiedliche Passwörter halte ich für selbstverständlich.

Ansonsten ähnlich, 12 Zeichen, 3 von 4 Merkmalen, kein automatischer Ablauf.

Vor-/Nach-/Benutzername darf nicht teil des Passwortes sein.

2FA bei Zugriffen von außerhalb (VPN/VDI)

Privilegierte Kennwörter 20 Zeichen.

Zitat von @MysticFoxDE:

Jetzt komm, als ob du dich selber noch nie z.B. beim Admoinistrator oder der Domine mal vetrippselt hättest. 🤪

Jetzt komm, als ob du dich selber noch nie z.B. beim Admoinistrator oder der Domine mal vetrippselt hättest. 🤪

Das merke ich spätestens beim zweiten Mal eintippen des richtigen Passworts.

lks

PS: Dicke Finger bedingen eine sorgfältigere Eingabe bei Credentials.

Hallo,

Immer noch besser als keine Finger

Gruss,

Peter

Immer noch besser als keine Finger

Gruss,

Peter

Zitat von @MysticFoxDE:

Wie denkt Ihr über dieses Thema?

Ich fand diesen Vortrag zu dem Thema recht interessant: Passwords are not going away - Per Thorsheim

ich denke es kommt hier eher darauf an welchen Wert das Passwort haben kann - und da würde ich eher richtung 2FA schauen als darauf wie häufig nen Passwort nun gewechselt wird, wie lang das ist oder wie komplex (wobei natürlich ein Minimum selbstverständlich ist - das ein Passwort nicht der Benutzername sein sollte usw. ist keine Frage).

Dabei sehe ich das eher von ner anderen Seite: Gehe ich wirklich hin und sage "ein Passwort pro dienst" oder "muss alle x wochen gewechselt werden",... verliere ich eher die Sicherheit als das ich die gewinne. Denn im BESTEN Fall hängt die Person hinters Passwort einfach noch ne Zahl dran die dann hochzählt. Eher wahrscheinlich ist das die Person sich einfach nen Zettel macht wo alle Passwörter drauf stehen und den wenns dumm läuft sogar offen aufm Schreibtisch hat (oder die übliche Password.txt dann aufm Desktop für einfaches Copy/Paste). Selbst wenns jetzt nicht die Kollegen sind - Google für "password fail" zeigt wie oft da in Präsentationen selbst für die Presse irgendwo auf den Screens plötzlich irgendwelche Passwörter waren. Einmal Screensharing bei der üblichen Präsentation und die Datei wird gezeigt - schon sind alle Passwörter im Umlauf.

Und natürlich kommen jetzt wieder die grossen Admins mit "wers aufschreibt fliegt raus" - nur das wohl kaum jemand zum einen die nötige Erlaubnis dafür hat UND zum anderen das wohl auch kein Betrieb dem Admin ein permanentes durchsuchen der Schreibtische erlaubt (und ich auch in so einem Betrieb nicht arbeiten wollen würde wo der Admin die Betriebspolizei spielt). Von daher ist meine Meinung: Auch bei Passwörtern muss es so sein das der Mitarbeiter da eben auch mitgehen kann. Ansonsten werden die nämlich Mittel und Wege finden sich das wieder zu vereinfachen - und DAS dann meist mit Möglichkeiten die schlimmer als nen simples Passwort sind.

Dabei sehe ich das eher von ner anderen Seite: Gehe ich wirklich hin und sage "ein Passwort pro dienst" oder "muss alle x wochen gewechselt werden",... verliere ich eher die Sicherheit als das ich die gewinne. Denn im BESTEN Fall hängt die Person hinters Passwort einfach noch ne Zahl dran die dann hochzählt. Eher wahrscheinlich ist das die Person sich einfach nen Zettel macht wo alle Passwörter drauf stehen und den wenns dumm läuft sogar offen aufm Schreibtisch hat (oder die übliche Password.txt dann aufm Desktop für einfaches Copy/Paste). Selbst wenns jetzt nicht die Kollegen sind - Google für "password fail" zeigt wie oft da in Präsentationen selbst für die Presse irgendwo auf den Screens plötzlich irgendwelche Passwörter waren. Einmal Screensharing bei der üblichen Präsentation und die Datei wird gezeigt - schon sind alle Passwörter im Umlauf.

Und natürlich kommen jetzt wieder die grossen Admins mit "wers aufschreibt fliegt raus" - nur das wohl kaum jemand zum einen die nötige Erlaubnis dafür hat UND zum anderen das wohl auch kein Betrieb dem Admin ein permanentes durchsuchen der Schreibtische erlaubt (und ich auch in so einem Betrieb nicht arbeiten wollen würde wo der Admin die Betriebspolizei spielt). Von daher ist meine Meinung: Auch bei Passwörtern muss es so sein das der Mitarbeiter da eben auch mitgehen kann. Ansonsten werden die nämlich Mittel und Wege finden sich das wieder zu vereinfachen - und DAS dann meist mit Möglichkeiten die schlimmer als nen simples Passwort sind.

Moin,

die Diskussion sollte aber auch mal in Richtung "Keine Kennworte" gehen.

Kennwörter gibt es ja nicht weil sie toll sind, sondern die billig zu implementieren sind.

Email + 2FA ohne Kennwort kann durchaus sicherer sein.

Kennwörter regelmäßig zu ändern führt in der Regel ja nur dazu, dass Du 1-2 Kennwörter brauchst und damit alle zukünftigen kennst. Bei GeheimKatze2024 kann man sich den Rest ja denken.

Kennwörter im Team (nicht MS Teams) und auf desktop und mobilen Geräten zu organisieren und zu benutzen für verschiedene Dienste ist schon aufwendig und nervig. Das gleiche gilt auch für private Umgebungen. Am besten noch Familien. Von kleinen gelben Zetteln mal ganz zu schweigen.

Aber, und jetzt wird es kompliziert, wollen wir uns ja nicht von Google oder MS als Identitätsanbieter abhängig machen.

Stefan

die Diskussion sollte aber auch mal in Richtung "Keine Kennworte" gehen.

Kennwörter gibt es ja nicht weil sie toll sind, sondern die billig zu implementieren sind.

Email + 2FA ohne Kennwort kann durchaus sicherer sein.

Kennwörter regelmäßig zu ändern führt in der Regel ja nur dazu, dass Du 1-2 Kennwörter brauchst und damit alle zukünftigen kennst. Bei GeheimKatze2024 kann man sich den Rest ja denken.

Kennwörter im Team (nicht MS Teams) und auf desktop und mobilen Geräten zu organisieren und zu benutzen für verschiedene Dienste ist schon aufwendig und nervig. Das gleiche gilt auch für private Umgebungen. Am besten noch Familien. Von kleinen gelben Zetteln mal ganz zu schweigen.

Aber, und jetzt wird es kompliziert, wollen wir uns ja nicht von Google oder MS als Identitätsanbieter abhängig machen.

Stefan

Moin.

in a nutshell:

- Benutzerschulung und Sensibilisierung

- Passwortlänge mindestens 16 Zeichen, Komplexität minimal

- Benutzerschulung und Sensibilisierung

- "unique" Passwörter, keine Wiederverwendung

- Benutzerschulung und Sensibilisierung

- Zwei-Faktor-Authentifizierung muss verbindlich eingesetzt werden

- Benutzerschulung und Sensibilisierung

- Verbindliche Nutzung von Passwort-Managern

- Benutzerschulung und Sensibilisierung

- Passwörter werden nur geändert, wenn eine Kompromittierung vermutet oder nachgewiesen ist

- Benutzerschulung und Sensibilisierung

An Zugangsdaten, auch "nur für den Windows-PC im Büro", hängen mittlerweile vollständige, digitale Identitäten, zumindest in ~90% der Fälle. Entra ID Sync, Exchange Online, Teams, <younameit>... Daher ist ein Schutz dieser Identitäten unerlässlich und das muss vor allem jeder Benutzer erklärt und im Zweifel aufgemalt bekommen.

Entropie ist der Schlüssel, ein zu kurzes Passwort, auch wenn hochkomplex, ist halt schnell geknackt. Punkt.

Wenn wir als Menschen in der Lage sind, den Buchstaben "E" durch die Ziffer "3" zu ersetzen, kann das jeder Computer ebenso - halt nur um ein vielfaches schneller.

Die technische Um- und Durchsetzung solcher Richtlinien und Verfahren ist imho nicht das Problem. Das Problem ist eher ein Layer8-Problem - wenn man aber mal ne Schulung dazu gehalten und den Leuten gezeigt hat, dass die Aneinanderreihung von drei nicht korellierenden Nomen, jeweils getrennt durch ein Sonderzeichen und im Zweifel ergänzt um ein paar Ziffern ein sehr starkes, teils über 30 Zeichen langes Passwort (oder besser: eine Passphrase) ergibt und sie sich das tatsächlich merken können, isses gar nicht mehr so schlimm.

Und ja, ich weiß, das obige Szenario lässt sich nicht zu 100% umsetzen. Aber >90% der "Passwortprobleme" lassen sich so lösen. Ohne großen Technik-Einsatz, ohne große Kosten, einfach nur mittels brain.exe und ein wenig Überzeugungsarbeit.

*Just my 5 Cent*

Cheers,

jsysde

in a nutshell:

- Benutzerschulung und Sensibilisierung

- Passwortlänge mindestens 16 Zeichen, Komplexität minimal

- Benutzerschulung und Sensibilisierung

- "unique" Passwörter, keine Wiederverwendung

- Benutzerschulung und Sensibilisierung

- Zwei-Faktor-Authentifizierung muss verbindlich eingesetzt werden

- Benutzerschulung und Sensibilisierung

- Verbindliche Nutzung von Passwort-Managern

- Benutzerschulung und Sensibilisierung

- Passwörter werden nur geändert, wenn eine Kompromittierung vermutet oder nachgewiesen ist

- Benutzerschulung und Sensibilisierung

An Zugangsdaten, auch "nur für den Windows-PC im Büro", hängen mittlerweile vollständige, digitale Identitäten, zumindest in ~90% der Fälle. Entra ID Sync, Exchange Online, Teams, <younameit>... Daher ist ein Schutz dieser Identitäten unerlässlich und das muss vor allem jeder Benutzer erklärt und im Zweifel aufgemalt bekommen.

Entropie ist der Schlüssel, ein zu kurzes Passwort, auch wenn hochkomplex, ist halt schnell geknackt. Punkt.

Wenn wir als Menschen in der Lage sind, den Buchstaben "E" durch die Ziffer "3" zu ersetzen, kann das jeder Computer ebenso - halt nur um ein vielfaches schneller.

Die technische Um- und Durchsetzung solcher Richtlinien und Verfahren ist imho nicht das Problem. Das Problem ist eher ein Layer8-Problem - wenn man aber mal ne Schulung dazu gehalten und den Leuten gezeigt hat, dass die Aneinanderreihung von drei nicht korellierenden Nomen, jeweils getrennt durch ein Sonderzeichen und im Zweifel ergänzt um ein paar Ziffern ein sehr starkes, teils über 30 Zeichen langes Passwort (oder besser: eine Passphrase) ergibt und sie sich das tatsächlich merken können, isses gar nicht mehr so schlimm.

Und ja, ich weiß, das obige Szenario lässt sich nicht zu 100% umsetzen. Aber >90% der "Passwortprobleme" lassen sich so lösen. Ohne großen Technik-Einsatz, ohne große Kosten, einfach nur mittels brain.exe und ein wenig Überzeugungsarbeit.

*Just my 5 Cent*

Cheers,

jsysde

Ich lege bei meinen Benutzern noch auf zwei Dinge sehr viel Wert:

- Passwörter, die auf der Arbeit verwendet werden, dürfen nie auch im privaten Umfeld zum Einsatz kommen.

- Passwörter, die für lokale Anwendungen (AD, DMS, CRM) verwendet werden können alle gleich sein (DMS und CRM werden eh gecached), Passwörter für M365 und mögliche, andere Online-Dienste sollen aber komplett anders sein als lokal, oder zumindest abweichend.

- Passwörter, die auf der Arbeit verwendet werden, dürfen nie auch im privaten Umfeld zum Einsatz kommen.

- Passwörter, die für lokale Anwendungen (AD, DMS, CRM) verwendet werden können alle gleich sein (DMS und CRM werden eh gecached), Passwörter für M365 und mögliche, andere Online-Dienste sollen aber komplett anders sein als lokal, oder zumindest abweichend.

Zitat von @maretz:

tja - und wie willst du das prüfen ob dieselben Passwörter auch privat genutzt werden?

Ich kann das nicht prüfen aber ich kann ja auch andere Vorgaben nicht prüfen. Wenn der Benutzer sein Passwort bei Tiktok postet merke ich das auch nicht, dennoch darf er das nicht.tja - und wie willst du das prüfen ob dieselben Passwörter auch privat genutzt werden?

Ganz davon ab das selbst diese "Vorgabe" Sinnfrei ist -> ok, dann hab ich halt das Passwort "istGeheimP" für privat, "istGeheimA" für die Arbeit ...

Sehe ich nicht so. Die meisten Passwörter werden automatisiert oder teilautomatisiert gestohlen und getestet. Für eine Abweichung im Passwort muss aber schon jemand wirklich gut raten, um von istGeheimA auf istGeheimP zu kommen. Und wenn nur ein Hash vorliegt, ist der Hash komplett anders.Der Benutzername bzw. die Account E-Mail-Adresse ist ja auch eine andere. Die Zuordnung Privatperson / Arbeitnehmer im Unternehmen ist aber in einigen Fällen nicht so schwierig. Grade bei Jobportalen wird offensichtlich viel gepuzzelt (natürlich automatisiert), z.B. hier:

E-Mail-Scam mit öffentlichen Daten von Xing oder LinkedIn

Wenn ich jetzt dein privates Xing-Passwort bei dir privat abgreife kann ich versuchen mich damit bei deinem Arbeitgeber einzuloggen, warum nicht.

Guten Morgen!

Denn auch für jede interne Applikation (ERP, CRM, DMS & Co) ein eigenes Passwort zu verwenden, finde ich persönlich mehr als übertrieben, außerdem wäre damit jegliches SSO faktisch böse. 😬

Ja, SSO ( wir sprechen ja über SSO + MFA) würden ihren Sinn verlieren. Ein ordentlich konfiguriertes ZTNA oder Conditional Access ist meiner Meinung nach ausreichend und sinnvoll.

Meiner Ansicht nach sind für normale Zwecke (Standarduser und nur interne Authentifizierung) mind. 12 Stellen, 3von4 und Änderung bei Bedarf, als Richtlinie eigentlich vollkommen ausreichend, damit ein User ein nicht einfach zu erratendes Paswort erstellen kann.

Ja, das ist ausreichend. Das entspricht auch den aktuellen ITS-Richtlinien (BSI und ISO 27001). Erweitert: Darf natürlich nicht Teile des eigenen Namens oder Geburtstdatum enthalten oder nicht im Wörterbuch zu finden sein (was schon grenzwertig ist). Am besten sind m.E.n Passwortphrasen, die ergänzt werden. Korrigiert mich, wenn ich falsch liege.

Sollten die internen Zugangsdaten, von Aussen auch für z.B. eine VPN Authentifizierung verwendet werden, so muss meiner Ansicht nach an dieser Stelle natürlich noch mindestens 2FA dazugeklemmt werden.

MFA sollte immer am Start sein, bei extern veröffentlichten Ressourcen. Man könnte bei Cond. Access und ZTNA die Policies anpassen, dass rein interne Abfragen erst nach z.B. ca. 2 Wochen erneut MFA verlangen. So müssen die MA nicht bei jedem Login intern MFA nutzen.

Gruss Alex

Grüße zurück und schönes WE!

Denn auch für jede interne Applikation (ERP, CRM, DMS & Co) ein eigenes Passwort zu verwenden, finde ich persönlich mehr als übertrieben, außerdem wäre damit jegliches SSO faktisch böse. 😬

Meiner Ansicht nach sind für normale Zwecke (Standarduser und nur interne Authentifizierung) mind. 12 Stellen, 3von4 und Änderung bei Bedarf, als Richtlinie eigentlich vollkommen ausreichend, damit ein User ein nicht einfach zu erratendes Paswort erstellen kann.

Sollten die internen Zugangsdaten, von Aussen auch für z.B. eine VPN Authentifizierung verwendet werden, so muss meiner Ansicht nach an dieser Stelle natürlich noch mindestens 2FA dazugeklemmt werden.

Gruss Alex

Wie denkt Ihr über dieses Thema?

außerdem wäre damit jegliches SSO faktisch böse. 😬

Genau so.

Tatsächlich ist es für die Anwender unschön, aber dennoch ein sinnvoller Weg auf SSO in gefährdetenen Systemem zu verzichten. Und solche Anmeldungen über einen eigenen, nicht mit einem externen Dienst abgleichenden, Passwortmanager zu lösen.

User, die ständig Passwörter ändern müssen, hängen nur noch Zahlen dran und kleben sie Erfahrungsgemäß unter die Tastatur.

Ich pers. halte 12 Stellen mit 3v.4 Anforderungen für ein Standard-Konto, das keinen öffentlich erreichbaren Dienst nutzt, für ein Userkonto als ausreichend. 14 für besser. Weitere Systeme dann per persönlichem KeePass, dass ein anderes PW voraussetzt, mit einer vom Admin vorgegeben Config für die PW-Richtlinie, in dem Passwörter generiert werden.

Alles was extern erreichbar ist, wie Webmail, Cloud etc, muss mit 2FA abgeichert werden.

Für essentiell erachte ich des weiteren die Nutzung von verschiedenen Berechtigungs/Tier-Leveln, mit jeweils verstärkten Maßnahmen um den Zugriff zu schützen, wie Anmeldeberechtigungen und 2FA mittels Hardware-Token.

Und wie hier mehrfach erwähnt: Sensibilisieren.

Natürlich könnte man sich auch Gedenken über 2FA für alle machen, z.B. mittels Smartcard, die dann auch gleich als Dienstausweis, Kantinen-Zahlkarte, Türöffner, Drucker-Zugang und Zeiterfassung dient. Aber das ist halt ein Kostenfaktor, da man auch Lesegeräte benötigt.

Hallo Alex,

Wir haben für "normale" User 12 und für Admins 20 Stellen mit 3v4

Wir haben den Password-Wechsel für unsere ~1'000 Mitarbeiter seit wir MS E5 haben abgeschafft.

Wenn es "irgendwo" im Internet auftaucht, kommt ein Alert und der User muss es ändern.

Von Extern braucht es eh für alles zwingend MFA.

Es macht das Leben für alle einfacher.

Und das ständige Wechseln macht es Gefühlt nicht sicherer, wenn es die Mitarbeiter dann immer "irgendwo" aufschreiben, weil sie es sich nicht merken können.

hope it helps

Roland

Wir haben für "normale" User 12 und für Admins 20 Stellen mit 3v4

Wir haben den Password-Wechsel für unsere ~1'000 Mitarbeiter seit wir MS E5 haben abgeschafft.

Wenn es "irgendwo" im Internet auftaucht, kommt ein Alert und der User muss es ändern.

Von Extern braucht es eh für alles zwingend MFA.

Es macht das Leben für alle einfacher.

Und das ständige Wechseln macht es Gefühlt nicht sicherer, wenn es die Mitarbeiter dann immer "irgendwo" aufschreiben, weil sie es sich nicht merken können.

hope it helps

Roland