PfSense Site to Side Verbindung vorab konfigurieren und testen

Hallo, wir bekommen einen 2. Standort. Beide Standorte sollten mit OpenVPN verbunden werden. An Standort 1 ist bereits eine pfSense Appliance im Einsatz und für den neuen Standort ist auch eine vorgesehen. Am neuen Standort ist noch kein DSL Anschluß vorhanden und das kann auch noch dauern. Die Hardware dafür habe ich schon. Jetzt würde ich gerne die Site to Side Verbindung schon vorab konfigurieren und testen. Komme aber nicht wirklich darauf wie ich das anstellen soll dieses Szenario nachzustellen. Hat jemand für mich einen Tipp? Ich dachte schon an einen LTE Router?

Gruß Christian

Gruß Christian

Bitte markiere auch die Kommentare, die zur Lösung des Beitrags beigetragen haben

Content-ID: 566635

Url: https://administrator.de/forum/pfsense-site-to-side-verbindung-vorab-konfigurieren-und-testen-566635.html

Ausgedruckt am: 18.07.2025 um 00:07 Uhr

20 Kommentare

Neuester Kommentar

Haben beide Standorte dynamisch wechselnde IP Adressen oder hat einer eine feste IP ?? Das wäre noch wichtig zu wissen.

Ebenso warum OpenVPN ? IPsec mit IKEv2 und Pre Shared Keys wäre etwas einfacher weil die Zertifikatserstellung entfällt und man auch schon gleich die Blaupause für mobile_Benutzer angelegt hat.

So oder so ist ein Test aber kinderleicht.

Wenn du beide pfSense Firewalls schon hast (das du es damit realisieren willst raten wir mal frei aus der Threadüberschrift ?!?) kannst du die im einfachsten Falle...

Oder ist eine Firewall (Haupt Standort) schon aktuell im Betrieb ??

Auch das wäre kein Problem.

Dann verbindest du den WAN Port der Standort Firewall z.B. mit einem Smartphone im Tethering Mode und hängst es so ans Internet. Rest dann wie oben beschrieben...

Oder du nimmst die Firewall mit nach Hause und testest es von dort. Du musst ja einzig und allein dann nur einen separaten Internet Zugang mit der Test Firewall realisieren sofern eine schon fest in Benutzung ist.

Leider ist dazu deine Beschreinung oben recht oberflächlich.

Alles in allem aber kein Hexenwerk und in einer halben Stunde erledigt !

Ebenso warum OpenVPN ? IPsec mit IKEv2 und Pre Shared Keys wäre etwas einfacher weil die Zertifikatserstellung entfällt und man auch schon gleich die Blaupause für mobile_Benutzer angelegt hat.

So oder so ist ein Test aber kinderleicht.

Wenn du beide pfSense Firewalls schon hast (das du es damit realisieren willst raten wir mal frei aus der Threadüberschrift ?!?) kannst du die im einfachsten Falle...

- Back to Back auf dem WAN Port zusammenstecken mit einem simplen Patchkabel. Dann

- konfigurierst du die lokalen LANs ganz genau so wie sie in der Realität aussehen am Haupt und Zweitstandort

- Konfigurierst deine VPN Verbindung mit welchem Protokoll auch immer

- Steckst je einen Testrechner in die lokalen LANs und pingst und testest drauf los

- Fertisch

Oder ist eine Firewall (Haupt Standort) schon aktuell im Betrieb ??

Auch das wäre kein Problem.

Dann verbindest du den WAN Port der Standort Firewall z.B. mit einem Smartphone im Tethering Mode und hängst es so ans Internet. Rest dann wie oben beschrieben...

Oder du nimmst die Firewall mit nach Hause und testest es von dort. Du musst ja einzig und allein dann nur einen separaten Internet Zugang mit der Test Firewall realisieren sofern eine schon fest in Benutzung ist.

Leider ist dazu deine Beschreinung oben recht oberflächlich.

Alles in allem aber kein Hexenwerk und in einer halben Stunde erledigt !

Beide Standorte haben feste IP Adressen.

Das ist perfekt für ein VPN ! Die pfSense an Standort 1 ist halt schon produktiv, da kann ich leider nicht einfach so zusammenstecken.

Das hattest du leider in deiner Eingangs Beschreibung nicht erwähnt und uns so zum Raten gezwungen...aber egal.Allerdings habe ich 2 Stück pfSense Appliance hier liegen.

Na umso besser !! 👍Ich könnte eigentlich vorab die beiden zum testen verwenden und zusammenstecken. Zu kompliziert gedacht.

So ist es !Einen klonst du mit der Konfig der Haupt Standort Firewall und verbindest sie dann Rücken zu Rücken am WAN Port mit der für den neuen Standort.

VPN drauf und fertisch !

Du solltest aber IPsec mit IKEv2 und PSKs dann für das VPN nehmen und kein OpenVPN. Es sei denn ihr habt schon eine bestehende OpenVPN Infrastruktur.

Allerdings kann man das dann auch koppeln wie du hier sehen kannst.

Dann kannst du loslegen...

Case closed

Wie kann ich einen Beitrag als gelöst markieren?

Hi,

wie @aqui schon schrieb: nimm IPsec anstelle von OpenVPN, da beide Standorte eine statische IP haben ist es meiner Meinung nach einfacher einzurichten und muß ggf. auch nichtmals getestet werden.

Zum Testen bzw. vorab Einrichten von Firewalls mit allen öffentlichen IPs, VPNs etc. habe ich noch eine pfSense mit 3 Ports womit ich fast alles um die Firewalls einzurichten und zu testen simulieren kann.

-

Aber, wozu großartig testen:

1. Auf beiden Firewalls VPN einrichten, dann disablen.

2. Firewall Regeln eingehend und ausgehend für die getunnelten Netzwerke erstellen.

3. WAN seitig ESP und UDP/500 (ISAKMP) bei IPsec bzw. UDP/1194 Serverseitig für OpenVPN jeweils von der Gegenstelle erlauben

4. an der Außenstelle: ICMP und HTTPS (bzw. Manage Port) von der Hauptstelle aus erlauben.

Gut ist.

-

Sobald die pfSense an der Außenstelle angeschlossen ist und der Internetzugang funktioniert kannst du dich per Remote verbinden und dann das VPN prüfen.

CH

wie @aqui schon schrieb: nimm IPsec anstelle von OpenVPN, da beide Standorte eine statische IP haben ist es meiner Meinung nach einfacher einzurichten und muß ggf. auch nichtmals getestet werden.

Zum Testen bzw. vorab Einrichten von Firewalls mit allen öffentlichen IPs, VPNs etc. habe ich noch eine pfSense mit 3 Ports womit ich fast alles um die Firewalls einzurichten und zu testen simulieren kann.

-

Aber, wozu großartig testen:

1. Auf beiden Firewalls VPN einrichten, dann disablen.

2. Firewall Regeln eingehend und ausgehend für die getunnelten Netzwerke erstellen.

3. WAN seitig ESP und UDP/500 (ISAKMP) bei IPsec bzw. UDP/1194 Serverseitig für OpenVPN jeweils von der Gegenstelle erlauben

4. an der Außenstelle: ICMP und HTTPS (bzw. Manage Port) von der Hauptstelle aus erlauben.

Gut ist.

-

Sobald die pfSense an der Außenstelle angeschlossen ist und der Internetzugang funktioniert kannst du dich per Remote verbinden und dann das VPN prüfen.

CH

Hallo,

CH

Ich habe für die Aussendienstler und die Homeofficer an Standort 1 bereits OpenVPN im Einsatz. Läuft sehr stabil und zuverlässig. Kann ich für diesen Zweck den OpenVPN Server beibehalten und die Standorte mit IPsec verbinden?

Soviel wie ich weiß nicht, du mußt eine neue Instanz auf einem anderen Port (z.B. UDP/1195) erstellen.CH

Nein, das ist NICHT erforderlich !

Im IPsec legst du schlicht und einfach nur einen einfachen zusätzlichen Phase 2 Eintrag für das interne Client OVPN IP Netz an und gut iss.

Du solltest die oben geposteten Links auch mal wirklich lesen, denn dann hättest du diese Frage nicht stellen müssen !

Du kannst auch irgendeine beliebige IP aus dem RFC 1918 Bereich nehmen:

de.wikipedia.org/wiki/Private_IP-Adresse#Private_Adressbereiche

Nur in einem gemeinsamen IP Netz sollten die bei Back to Back natürlich liegen oder du musst testweise einen kleinen Router (Raspberry, PC usw.) dazwischenklemmen, was aber nicht zwingend ist. Es gilt lediglich darum das sich beide Firewalls über den WAN Port IP seitig "sehen".

Mit den 2 pfSensen kannst du den mobilen Mitarbeitern im OpenVPN bei Bedarf sogar ein Backup Dialin einrichten das die einen redundanten VPN Zugang haben für den Fall der Fälle... Da ist alles möglich !

Im IPsec legst du schlicht und einfach nur einen einfachen zusätzlichen Phase 2 Eintrag für das interne Client OVPN IP Netz an und gut iss.

Du solltest die oben geposteten Links auch mal wirklich lesen, denn dann hättest du diese Frage nicht stellen müssen !

Die WAN Schnittstelle an der jeweiligen pfSense konfiguriere ich zum testen mit der öffentlichen IP Adresse, sehe ich das richtig?

Ja, das kannst du in einem Labor Aufbau machen. Es ist aber kosmetisch was du da nimmst.Du kannst auch irgendeine beliebige IP aus dem RFC 1918 Bereich nehmen:

de.wikipedia.org/wiki/Private_IP-Adresse#Private_Adressbereiche

Nur in einem gemeinsamen IP Netz sollten die bei Back to Back natürlich liegen oder du musst testweise einen kleinen Router (Raspberry, PC usw.) dazwischenklemmen, was aber nicht zwingend ist. Es gilt lediglich darum das sich beide Firewalls über den WAN Port IP seitig "sehen".

Standort 1 bereits OpenVPN im Einsatz. Läuft sehr stabil und zuverlässig.

Das solltest du dann natürlich belassen ! Never touch a running System... Kann ich für diesen Zweck den OpenVPN Server beibehalten und die Standorte mit IPsec verbinden?

Ja, natürlich, das klappt fehlerlos !Mit den 2 pfSensen kannst du den mobilen Mitarbeitern im OpenVPN bei Bedarf sogar ein Backup Dialin einrichten das die einen redundanten VPN Zugang haben für den Fall der Fälle... Da ist alles möglich !

Der Tunnel funktioniert einwandfrei mit IPsec.

👍 Works as designed !Bei OpenVPN ist es einfach möglich VLAN's zur Verfügung zu stellen indem ich sie kommagetrennt in die lokal anliegenden Netzwerke eintrage.

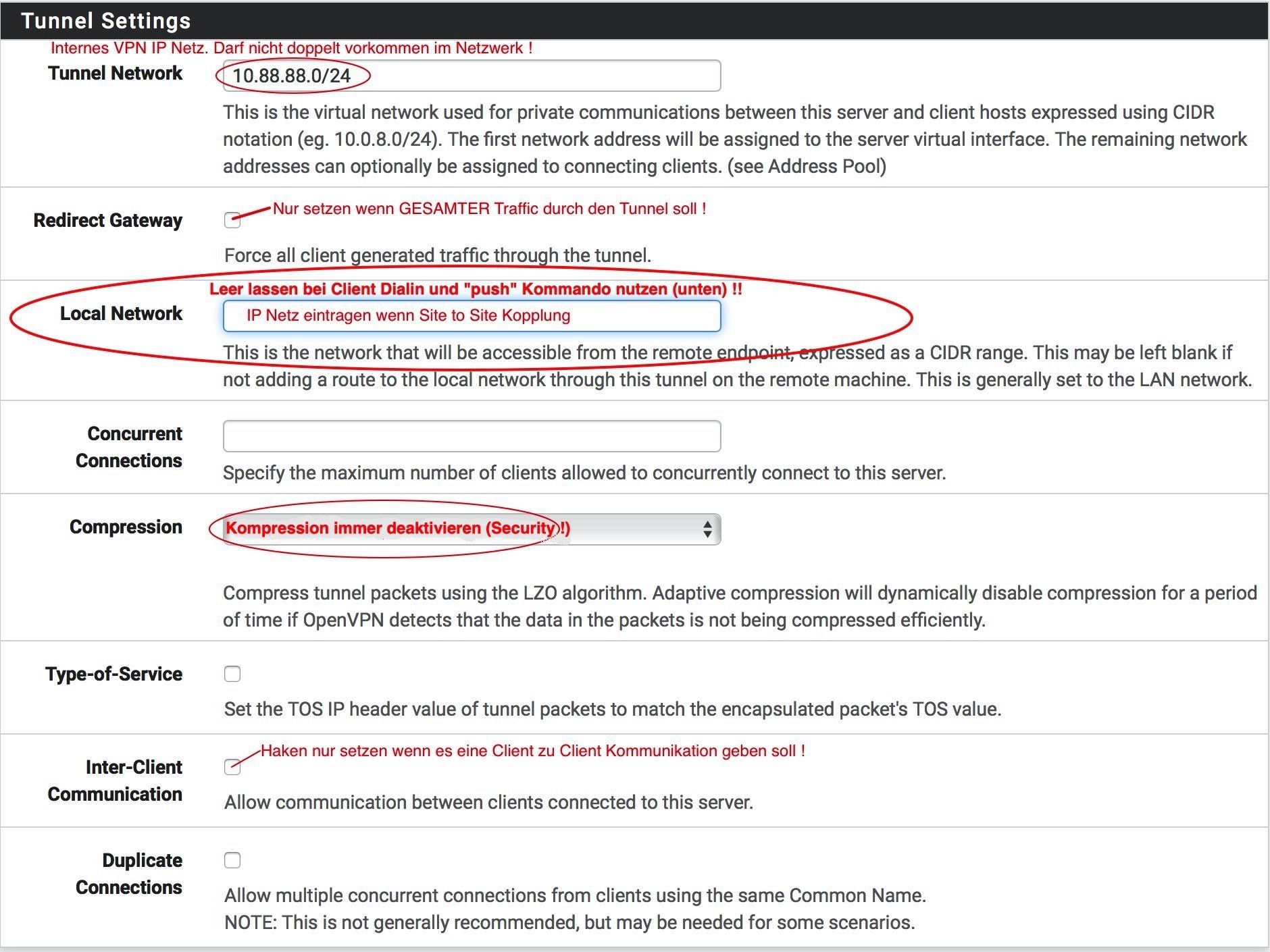

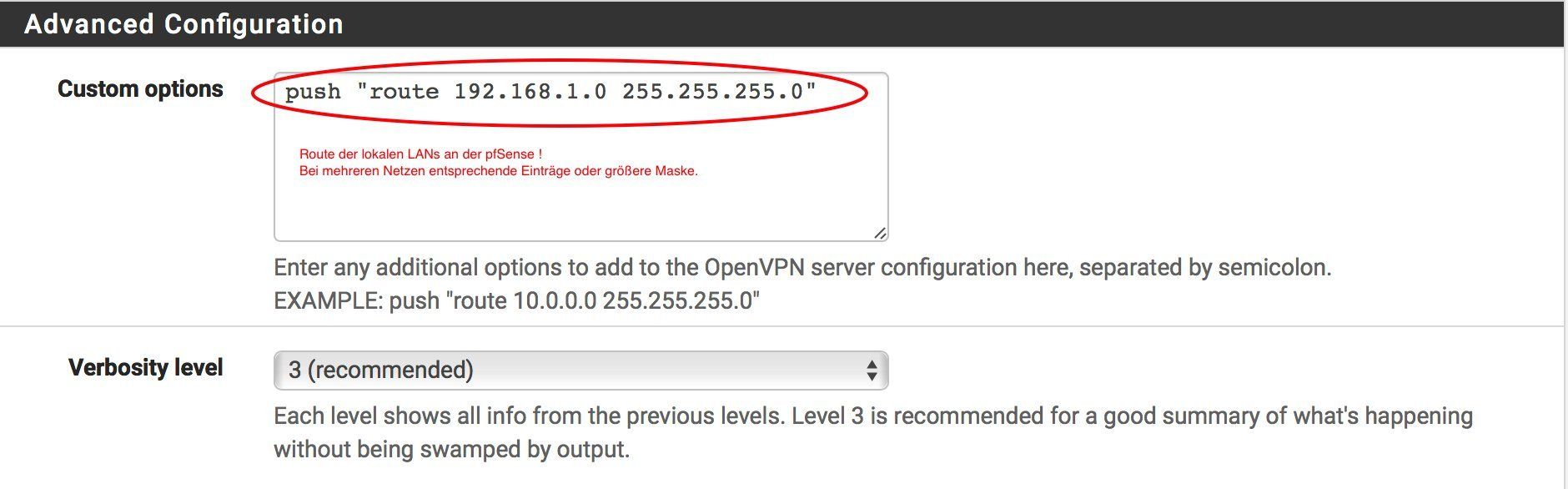

Bahnhof ? Ägypten ?Was soll uns dieser kryptische Satz sagen ?? VLANs haben erstmal mit OpenVPN rein gar nichts zu tun. Und wenn du damit lokale VLAN IP Netze meinst beim OVPN Client Dialin, dann propagierst du die im OpenVPN mit dem route... und dem push... Kommando an die Clients.

Wie gehe ich mit IPsec vor um auf die Vlan's bei Standort 2 zugreifen zu könnnen?

Du meinst die weiteren IP Netze die es dort gibt ?!Die musst du mit einer weiteren Phase 2 Definition eintragen. Wie dir oben schon gesagt wurde: Bitte lies die dir dort geposteten Infos durch die alles auf dem Silbertablett präsentieren:

2 PfSensen mit OpenVPN verbinden 1x Server 1x Client

Du könntest dir das auch sparen, allerdings hängt das dann davon ab WIE intelligent du die lokalen VLANs/IP Netze adressiert hast.

Wenn du z.B. sinnvoll und intelligent den Standort im 2ten Byte der Adresse kodiert hast also z.B. so:

- 172.30.1.0 /24 = Management VLAN 2ter Standort

- 172.30.10.0 /24 = Client VLAN 2ter Standort

- 172.30.15.0 /24 = Telefonie/VoIP VLAN 2ter Standort

- 172.30.20.0 /24 = Server VLAN 2ter Standort

- 172.30.30.0 /24 = Firmen WLAN 2ter Standort

Dann reicht es wenn du als Netzwerk nur die 172.30.0.0 mit einer 16 Bit Maske (255.255.0.0) in die Phase 2 einträgst. Du ahnst es bereits....

Dann routet die Firewall allen Traffic mit 172.30.x.y in den Tunnel was dann alle dortigen lokalen VLANs inkludiert.

Wenn du keine homogene Adressierung hast oder eine die sich mit einer intelligenten CIDR Maske zusammenfassen lässt, dann musst du eben mehrere Phase 2 Einträge pro IP Netz konfigurieren.

Hier zeigt sich dann immer wer in der Firmen IP Adressierung intelligent und mit Augenmaß vorgegangen ist !

Am Standort 1 sind die IP Netze folgend kodiert:

Das passt ja perfekt.Dann stellst du die Phase 2 so ein das du das Netz 172.16.0.0 /19 also mit einem 19er Prefix nimmst (Maske 255.255.224.0) Das routet dann alle IP Netze von 172.16.0.0 bis 172.16.32.0 in den Tunnel.

Das gleiche machst du mit dem Standort 2 auch mit einem /19er Prefix !

Das inkludiert dort dann die Netze 172.16.96.0 bis 172.16.127.254

Bedenke aber das du dann festgenagelt bis auf diese lokale Adressierung in den Standorten mit diesen Subnetzen.

Du hast noch gewisse Grenzen der Gestaltung.

An Standort 1 könntest du auch mit einem 18 Bit Prefix (255.255.192.0) arbeiten das lässt dir dann am Standort 1 den Bereich von 172.16.0.0 bis 172.16.64.254 für die lokale VLAN Adressierung also ein bischen Luft mit der Planung zukünftiger Netze.

Beim Standort 2 musst du zwingend beim 19er Prefix bleiben sonst würde es mit einem 18er bei Standort 1 Überschneidungen geben.

Wenn ich in die Phase 2 am Standort 1 172.16.0.0/16

Das ist grundfalsch !! Denke mal bitte selber etwas nach, mit einem /16er Prefix in der P2 ist doch eine eindeutige Wegefindung über beide Standorte vollkommen unmöglich ! Das inkludiert doch das gesamte 172.16er Netz ! Wie willst du da noch in die Standortnetze unterscheiden. Einfach mal etwas logisch nachdenken... Fazit:

Phase 2 Einstellung für den Standort 1:

- Local, Type=Net, 172.16.0.0, Maske /19 (255.255.224.0)

- Remote, Type=Net, 172.16.96.0, Maske /19 (255.255.224.0)

- Local, Type=Net, 172.16.96.0, Maske /19 (255.255.224.0)

- Remote, Type=Net ,172.16.0.0, Maske /19 (255.255.224.0)

Fertisch !

Durch dein gutes, und vorausschauendes Standort IP Adresskonzept wird das dann recht einfach !