Pfsense VLAN HP Switch Problem

Hallo,

ich habe einen HP 2910al als Router zwischen 3 Vlan laufen. Wo bei im Servernetz ein Server als DHCP, PDC, DNS usw. steht.

Netze 192.168.0.0/24, 192.168.6.0/24, 192.168.1.0/24

Server

ip 192.168.6.2

dns 192.168.6.2

dns forward 192.168.6.1 (Pfsense)

gateway 192.168.6.12

Der Switch routet dann in die jeweiligen Vlans und mit ip-helper-address funktioniert auch DHCP.

Switch HP 2910al

Vlan 1 default name "System"

ip 192.168.0.12

Vlan 10 name "Server "

ip 192.168.6.12

Vlan 20 name "Clients "

ip 192.168.1.12

Das Ganze funktioniert auch alles soweit, ab jetzt wird es kompliziert. Ich habe ein Iface 1 eingericht wo die Firewall(Pfsense) dran ist. Vlan 10 und Vlan 20 haben iface 1 als tagged und Vlan 1 natürlich untagged.

Pfsense ist auch soweit eingerichtet, wenn ich den Clients oder den Server den jeweiligen Gateway von Pfsense gebe, dann komme ich auch ins Internet. Nur funktionieren dann natürlich die Switch internen Routen nicht mehr. Also habe ich beim Servernetz den Gateway auf den Switch gesetzt -> 192.168.6.12 und der Switch hat die Default Route zum Pfsense ->192.168.0.1 .

Auf den Pfsense habe ich dann Vlan 10 den Gateway 192.168.6.12 (192.168.0.12 habe ich auch probiert) gegeben und eine statische Route auf das Netz 192.168..6.0/24. Aber das funktioniert nicht, leider... Was mache ich verkehrt? Die Roules auf den Pfsense sind noch nicht gehärtet, also zum Testen erstmal Scheunentor Regel.

Was mache ich verkehrt? Die Roules auf den Pfsense sind noch nicht gehärtet, also zum Testen erstmal Scheunentor Regel.

Danke

ich habe einen HP 2910al als Router zwischen 3 Vlan laufen. Wo bei im Servernetz ein Server als DHCP, PDC, DNS usw. steht.

Netze 192.168.0.0/24, 192.168.6.0/24, 192.168.1.0/24

Server

ip 192.168.6.2

dns 192.168.6.2

dns forward 192.168.6.1 (Pfsense)

gateway 192.168.6.12

Der Switch routet dann in die jeweiligen Vlans und mit ip-helper-address funktioniert auch DHCP.

Switch HP 2910al

Vlan 1 default name "System"

ip 192.168.0.12

Vlan 10 name "Server "

ip 192.168.6.12

Vlan 20 name "Clients "

ip 192.168.1.12

Das Ganze funktioniert auch alles soweit, ab jetzt wird es kompliziert. Ich habe ein Iface 1 eingericht wo die Firewall(Pfsense) dran ist. Vlan 10 und Vlan 20 haben iface 1 als tagged und Vlan 1 natürlich untagged.

Pfsense ist auch soweit eingerichtet, wenn ich den Clients oder den Server den jeweiligen Gateway von Pfsense gebe, dann komme ich auch ins Internet. Nur funktionieren dann natürlich die Switch internen Routen nicht mehr. Also habe ich beim Servernetz den Gateway auf den Switch gesetzt -> 192.168.6.12 und der Switch hat die Default Route zum Pfsense ->192.168.0.1 .

Auf den Pfsense habe ich dann Vlan 10 den Gateway 192.168.6.12 (192.168.0.12 habe ich auch probiert) gegeben und eine statische Route auf das Netz 192.168..6.0/24. Aber das funktioniert nicht, leider...

Danke

Bitte markiere auch die Kommentare, die zur Lösung des Beitrags beigetragen haben

Content-ID: 165523

Url: https://administrator.de/forum/pfsense-vlan-hp-switch-problem-165523.html

Ausgedruckt am: 08.07.2025 um 11:07 Uhr

6 Kommentare

Neuester Kommentar

Bevor wir hier ins Eingemachte gehen stellt sich die generelle Frage: Was willst du erreichen ?? Soll...

a.) Die pfSense FW lediglich ein Gateway ins Internet sein, dann macht es mehr Sinn diese nicht tagged anzuschliessen sondern noch ein weiteres VLAN "Internet" einzurichten und sie dareinzuhängen. Oder...

b.) Willst du zwischen den einzelnen VLANs auf dem Switch mit entsprechenden Firewall Regeln arbeiten und den Zugang reglementieren ?

Dann wäre deine Konfig unsinnig denn so hast du ja 2 dann parallele Router (FW und Switch) zwischen den VLANs !

Je nachdem wie ein Client dann seine Gateway IP einstellt umgeht er problemlos deine Firewallregeln was deine Konfig dann unsinnig macht und man dann besser das Routing auf dem Switch unterbindet und außschlioesslich über die FW macht...

Was also genau hast du vor bzw. was ist dein Ziel ?

a.) Die pfSense FW lediglich ein Gateway ins Internet sein, dann macht es mehr Sinn diese nicht tagged anzuschliessen sondern noch ein weiteres VLAN "Internet" einzurichten und sie dareinzuhängen. Oder...

b.) Willst du zwischen den einzelnen VLANs auf dem Switch mit entsprechenden Firewall Regeln arbeiten und den Zugang reglementieren ?

Dann wäre deine Konfig unsinnig denn so hast du ja 2 dann parallele Router (FW und Switch) zwischen den VLANs !

Je nachdem wie ein Client dann seine Gateway IP einstellt umgeht er problemlos deine Firewallregeln was deine Konfig dann unsinnig macht und man dann besser das Routing auf dem Switch unterbindet und außschlioesslich über die FW macht...

Was also genau hast du vor bzw. was ist dein Ziel ?

Die Lösung ist ganz einfach:

interface 1

name "Tagged Link zur pfSense"

exit

vlan 7

name "Gaeste"

untagged x-y

tagged 1

exit

vlan 20

name "Internet"

ip address 192.168.99.254 255.255.255.0

tagged 1

exit

Auf der pfSense richtest du nun am LAN Port oder deinem Port der Wahl das Interface bzw. die entsprechenden Parent Interfaces ein wie hier im Tutorial beschrieben:

VLAN Installation und Routing mit pfSense, Mikrotik, DD-WRT oder Cisco RV Routern

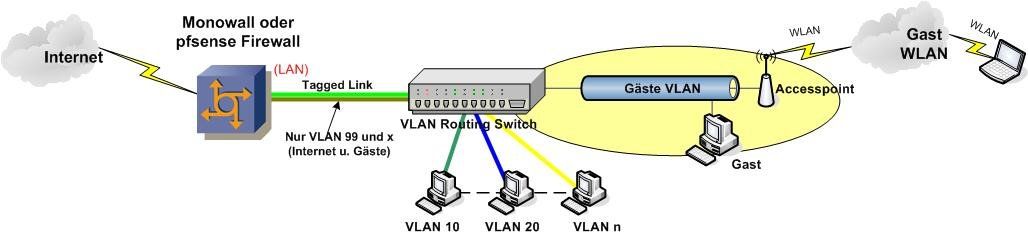

Fertig ist der Lack ! Wenn du alles richtig gemacht hast sieht das so aus:

Damit wird jetzt nur der "normale" Internet Zugang für alle VLANs am Switch über das Internet VLAN 99 abgewickelt.

Damit wird jetzt nur der "normale" Internet Zugang für alle VLANs am Switch über das Internet VLAN 99 abgewickelt.

Das Gäste VLAN ist isoliert von der Switch IP Konfig und wird ausschliesslich über das VLAN Interface 7 an der pfSense mit DHCP, CP usw. bedient.

Ist eigentlich ganz einfach und im Handumdrehen aufgesetzt.

Die Details beschreibt dir ja Schritt für Schritt das o.a. Tutorial

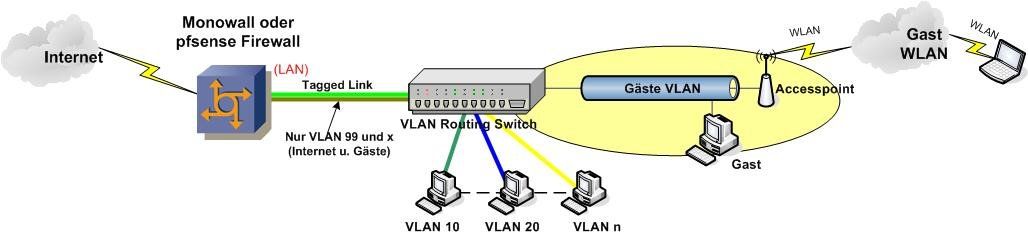

Wenn du mehrere Interfaces in der pfSense hast kannst du den Gast VLAN Link auch getrennt rausführen. Das ist zwar nicht ganz so elegant wie die Möglichkeit mit dem tagged Link und erfordert mehr Kabelage aber für ängstliche Gemüter die Gast VLANs besser physisch getrennt haben möchten auf einem separaten Interface dann die Alternative.

Hier ziehst du dann keinen tagged Link an Port 1 (Beispiel) sondern 2 ganz normale untagged Ports, eins im VLAN 99, das du dann auf den pfSense LAN Port steckst und eins untagged im VLAN 7, das dann auf den separaten OPT Port kommt.

So ein Szenario sähe dann so aus:

Beide Möglichkeiten führen problemlos erfolgreich zum Ziel je nachdem was für ein Umfeld bzw. Anforderungen du hast !

So ein bischen zusätzliche Hilfe (aber nicht viel, denn hier oben ist ja alles geklärt !) bietet auch dieser_Thread

- Du richtest zusätzlich ein "Internet" VLAN ein z.B. mit der ID 99. Das macht man deshalb damit das Internet nicht durch eins der obigen Produktiv VLANs geschleift wird und der Switch das dann direkt auf die Monowall Richtung Internet Routen kann.

- Der HP Switch bekommt eine statische default Route auf die Monowall IP im VLAN 99 (Internet) ala ip route 0.0.0.0 0.0.0.0 192.168.99.254.

- Wenn du das Gäste VLAN einrichtest darf dies KEIN IP Interface auf dem HP Switch haben, denn damit ist dann ein "Backdoor" Routing auf dem Switch komplett unmöglich. Das Gäste VLAN auf dem Switch ist hier nur Transportvehikel und IP setig komplett isoliert. IP, DHCP usw. kommt von der Firewall wo du das entsprechend einrichtest.

- Als nächstes richtest du einen tagged Link auf dem HP Switch ein auf dem NUR VLAN 99 (Internet) und das Gäste VLAN (Beispiel hier VLAN 7 passend zum 3ten Byte in der IP

) tagged übertragen werden. (Hier Port 1 im Beispiel)

interface 1

name "Tagged Link zur pfSense"

exit

vlan 7

name "Gaeste"

untagged x-y

tagged 1

exit

vlan 20

name "Internet"

ip address 192.168.99.254 255.255.255.0

tagged 1

exit

Auf der pfSense richtest du nun am LAN Port oder deinem Port der Wahl das Interface bzw. die entsprechenden Parent Interfaces ein wie hier im Tutorial beschrieben:

VLAN Installation und Routing mit pfSense, Mikrotik, DD-WRT oder Cisco RV Routern

Fertig ist der Lack ! Wenn du alles richtig gemacht hast sieht das so aus:

Das Gäste VLAN ist isoliert von der Switch IP Konfig und wird ausschliesslich über das VLAN Interface 7 an der pfSense mit DHCP, CP usw. bedient.

Ist eigentlich ganz einfach und im Handumdrehen aufgesetzt.

Die Details beschreibt dir ja Schritt für Schritt das o.a. Tutorial

Wenn du mehrere Interfaces in der pfSense hast kannst du den Gast VLAN Link auch getrennt rausführen. Das ist zwar nicht ganz so elegant wie die Möglichkeit mit dem tagged Link und erfordert mehr Kabelage aber für ängstliche Gemüter die Gast VLANs besser physisch getrennt haben möchten auf einem separaten Interface dann die Alternative.

Hier ziehst du dann keinen tagged Link an Port 1 (Beispiel) sondern 2 ganz normale untagged Ports, eins im VLAN 99, das du dann auf den pfSense LAN Port steckst und eins untagged im VLAN 7, das dann auf den separaten OPT Port kommt.

So ein Szenario sähe dann so aus:

Beide Möglichkeiten führen problemlos erfolgreich zum Ziel je nachdem was für ein Umfeld bzw. Anforderungen du hast !

So ein bischen zusätzliche Hilfe (aber nicht viel, denn hier oben ist ja alles geklärt !) bietet auch dieser_Thread