Verzeichnis löschen möglich, trotz "Lesen + Ausführen"-Rechte

Hallo,

in unserer neuen Verzeichnis-Struktur sind die ersten beiden Ebenen für Änderungen durch Mitarbeitende gesperrt.

Dort haben diese lediglich "Lesen + Ausführen"-Rechte.

Die Verzeichnisse in der Ebene darunter (Ebene 3) sind alle mit "Ändern"-Rechten versehen, damit man dort wiederum weitere Unterverzeichnisse erstellen kann.

Nun hatten wir aber den Fall, dass eine Kollegin heute Morgen ein Verzeichnis dieser 3. Ebene löschen konnte, was eigentlich ja verhindert werden soll. Sie wollte dann dort ein neues Verzeichnis erstellen (statt des gelöschten Verzeichnisses), aber das funktionierte nicht, da sie eine Berechtigungs-Fehlermeldung erhielt.

Wie kann es sein, dass man in der gleichen Ebene ein Verzeichnis löschen... aber kein neues erstellen kann?

Ich möchte es so haben, dass man in dieser 3. Ebene die vorhandenen Verzeichnisse NICHT löschen und auch keine neuen Verzeichnisse erstellen kann.

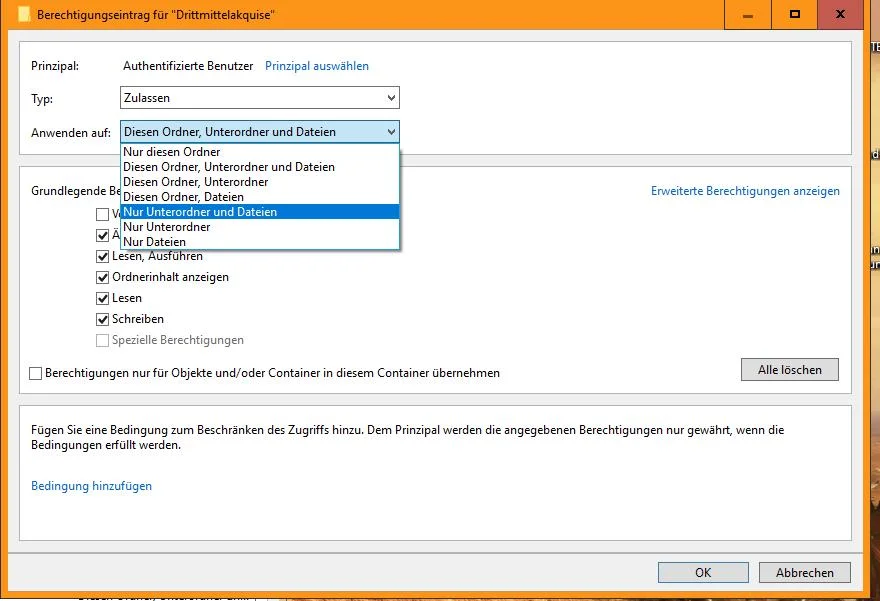

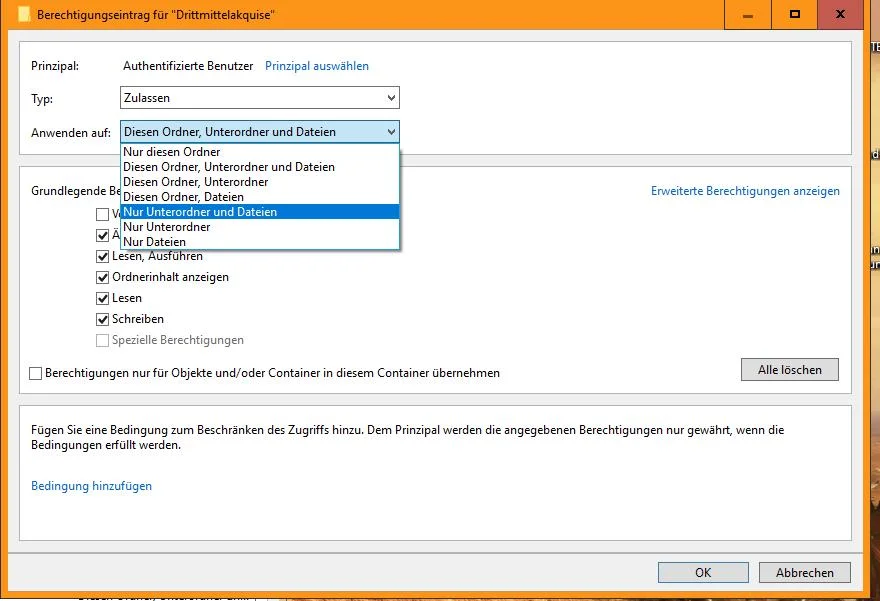

Könnte es sein, dass ich vielleicht den Verzeichnissen in der 3. Ebene das Recht "Nur für Unterordner und Dateien" geben müsste und nicht für "Diesen Ordner, Unterordner und Dateien"? Siehe Screenshot:

Könnt Ihr helfen?

Grüße von

Yan

in unserer neuen Verzeichnis-Struktur sind die ersten beiden Ebenen für Änderungen durch Mitarbeitende gesperrt.

Dort haben diese lediglich "Lesen + Ausführen"-Rechte.

Die Verzeichnisse in der Ebene darunter (Ebene 3) sind alle mit "Ändern"-Rechten versehen, damit man dort wiederum weitere Unterverzeichnisse erstellen kann.

Nun hatten wir aber den Fall, dass eine Kollegin heute Morgen ein Verzeichnis dieser 3. Ebene löschen konnte, was eigentlich ja verhindert werden soll. Sie wollte dann dort ein neues Verzeichnis erstellen (statt des gelöschten Verzeichnisses), aber das funktionierte nicht, da sie eine Berechtigungs-Fehlermeldung erhielt.

Wie kann es sein, dass man in der gleichen Ebene ein Verzeichnis löschen... aber kein neues erstellen kann?

Ich möchte es so haben, dass man in dieser 3. Ebene die vorhandenen Verzeichnisse NICHT löschen und auch keine neuen Verzeichnisse erstellen kann.

Könnte es sein, dass ich vielleicht den Verzeichnissen in der 3. Ebene das Recht "Nur für Unterordner und Dateien" geben müsste und nicht für "Diesen Ordner, Unterordner und Dateien"? Siehe Screenshot:

Könnt Ihr helfen?

Grüße von

Yan

Bitte markiere auch die Kommentare, die zur Lösung des Beitrags beigetragen haben

Content-ID: 673693

Url: https://administrator.de/forum/verzeichnis-loeschen-rechte-berechtigung-673693.html

Ausgedruckt am: 18.07.2025 um 04:07 Uhr

30 Kommentare

Neuester Kommentar

Hallo,

ohne zu wissen, welche Rechte du in welcher Ebene gegeben hast und was für Ebenen du meinst, kann man dir nicht wirklich helfen oder ich habe es nicht verstanden.

In deinem gezeigten Bild kann jeder authentifizierte Benutzer den "Drittmittelakquise" Ordner inklusive aller Unterordner und Dateien löschen.

Wenn du verhindern willst, dass der Drittmittelakquise selbst gelöscht oder umbenannt werden kann, musst du das Ändern-Recht auf "Nur Unterordner und Dateien" stellen. Damit die User aber dann in den Ordner navigieren können oder das Share gemappt bekommen können oder was auch immer, brauchst du zusätzlich mindestens "lese-Rechte nur auf diesen Ordner Drittmittelakquise".

Mit den "erweiterten Berechtigungen" kann man noch feinere Einstellungen vornehmen, die gibt es nicht nur zur Show ;)

MfG

ohne zu wissen, welche Rechte du in welcher Ebene gegeben hast und was für Ebenen du meinst, kann man dir nicht wirklich helfen oder ich habe es nicht verstanden.

In deinem gezeigten Bild kann jeder authentifizierte Benutzer den "Drittmittelakquise" Ordner inklusive aller Unterordner und Dateien löschen.

Wenn du verhindern willst, dass der Drittmittelakquise selbst gelöscht oder umbenannt werden kann, musst du das Ändern-Recht auf "Nur Unterordner und Dateien" stellen. Damit die User aber dann in den Ordner navigieren können oder das Share gemappt bekommen können oder was auch immer, brauchst du zusätzlich mindestens "lese-Rechte nur auf diesen Ordner Drittmittelakquise".

Mit den "erweiterten Berechtigungen" kann man noch feinere Einstellungen vornehmen, die gibt es nicht nur zur Show ;)

MfG

Moin Yan,

Gruß Thomas

Zitat von @Yan2021:

Nun hatten wir aber den Fall, dass eine Kollegin heute Morgen ein Verzeichnis dieser 3. Ebene löschen konnte, was eigentlich ja verhindert werden soll. Sie wollte dann dort ein neues Verzeichnis erstellen (statt des gelöschten Verzeichnisses), aber das funktionierte nicht, da sie eine Berechtigungs-Fehlermeldung erhielt.

Wenn die Benutzer für den Ordner der Ebene 3 Schreibrechte haben, können sie diesen auch löschen - wenn sie das nicht sollen, musst du bei "Anwenden auf" "Nur Unterordner und Dateien" wählen.Nun hatten wir aber den Fall, dass eine Kollegin heute Morgen ein Verzeichnis dieser 3. Ebene löschen konnte, was eigentlich ja verhindert werden soll. Sie wollte dann dort ein neues Verzeichnis erstellen (statt des gelöschten Verzeichnisses), aber das funktionierte nicht, da sie eine Berechtigungs-Fehlermeldung erhielt.

Wie kann es sein, dass man in der gleichen Ebene ein Verzeichnis löschen... aber kein neues erstellen kann?

Weil sie für die Ebene 2 nur Lese- und Ausführenrechte haben. Dort musst du dann auch "Ordner erstellen" Rechte gewähren.Gruß Thomas

Zitat von @Yan2021:

@support-m schreibt aber, dass noch zusätzlich "lese-Rechte" nur auf diesen Ordner "Drittmittelqkquise" benötigt werden, wenn ich es so mache, dass ich nun für die Verzeichnisse der 3. Ebene "Anwenden auf" "Nur Unterordner und Dateien" wähle...

Da hat er recht.@support-m schreibt aber, dass noch zusätzlich "lese-Rechte" nur auf diesen Ordner "Drittmittelqkquise" benötigt werden, wenn ich es so mache, dass ich nun für die Verzeichnisse der 3. Ebene "Anwenden auf" "Nur Unterordner und Dateien" wähle...

Und die Benutzer benötigen auf Ebene 2 noch Notgedrungen ändern-Rechte angewendet auf "Nur Unterodner".

Da die Vererbung bei den vorhandenen Ordnern ab Ebene 3 deaktiviert ist, betrifft das diese nicht, sondern nur die neuen.

Hi,

schau dir doch mal die NTFS-Rechte deines C:\ Laufwerks an. Mit Standard-Rechten gibt es neben SYSTEM oder Administratoren noch

1. Ändern-Recht auf Unterordner und Dateien und

2. Lesen-Recht auf Diesen Ordner bzw. sogar nur das Recht Ordner erstellen und Dateien anfügen

"Berechtigungen nur für Objekte und/oder Container in diesem Container übernehmen" macht genau das und verhindert die Vererbung auf untergeordnete Ordner und Dateien.

Wie aber schon gesagt, ohne zu wissen wie deine Ordnerstruktur ist, ist das alles nur Glaskugel Rätselraten. Gibt uns doch mal eine "grobe" Strukturübersicht, dann kann man dir vielleicht sagen, welche Rechte wo wie eingestellt werden müssen.

MfG

schau dir doch mal die NTFS-Rechte deines C:\ Laufwerks an. Mit Standard-Rechten gibt es neben SYSTEM oder Administratoren noch

1. Ändern-Recht auf Unterordner und Dateien und

2. Lesen-Recht auf Diesen Ordner bzw. sogar nur das Recht Ordner erstellen und Dateien anfügen

"Berechtigungen nur für Objekte und/oder Container in diesem Container übernehmen" macht genau das und verhindert die Vererbung auf untergeordnete Ordner und Dateien.

Wie aber schon gesagt, ohne zu wissen wie deine Ordnerstruktur ist, ist das alles nur Glaskugel Rätselraten. Gibt uns doch mal eine "grobe" Strukturübersicht, dann kann man dir vielleicht sagen, welche Rechte wo wie eingestellt werden müssen.

MfG

Der Ursprung ist dieser Thread hier: Rechtevergabe über icacls-Befehl ändern

Hi

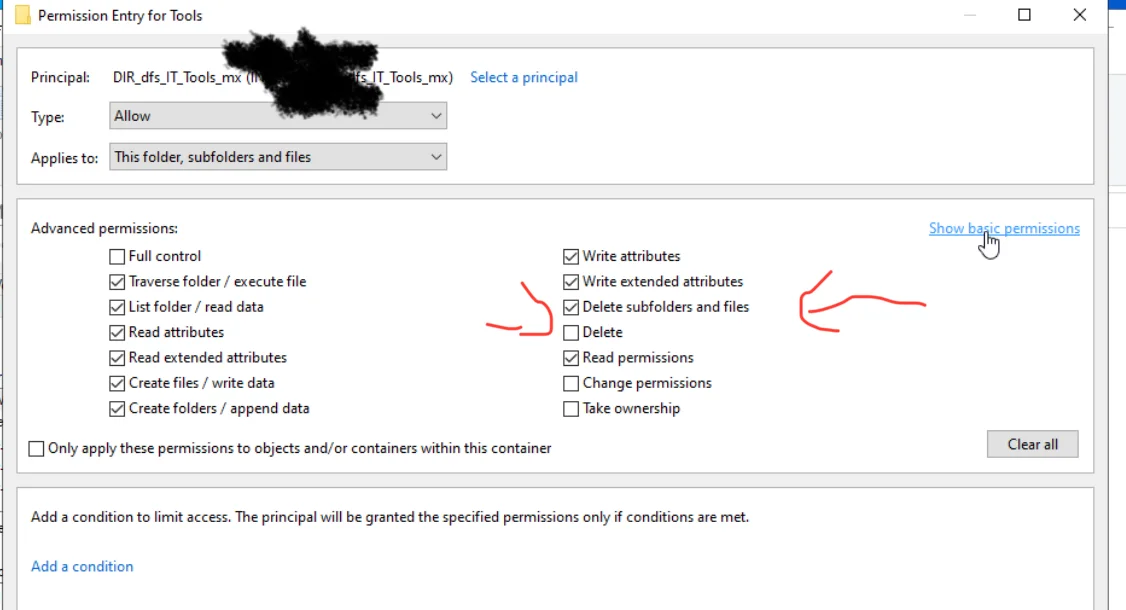

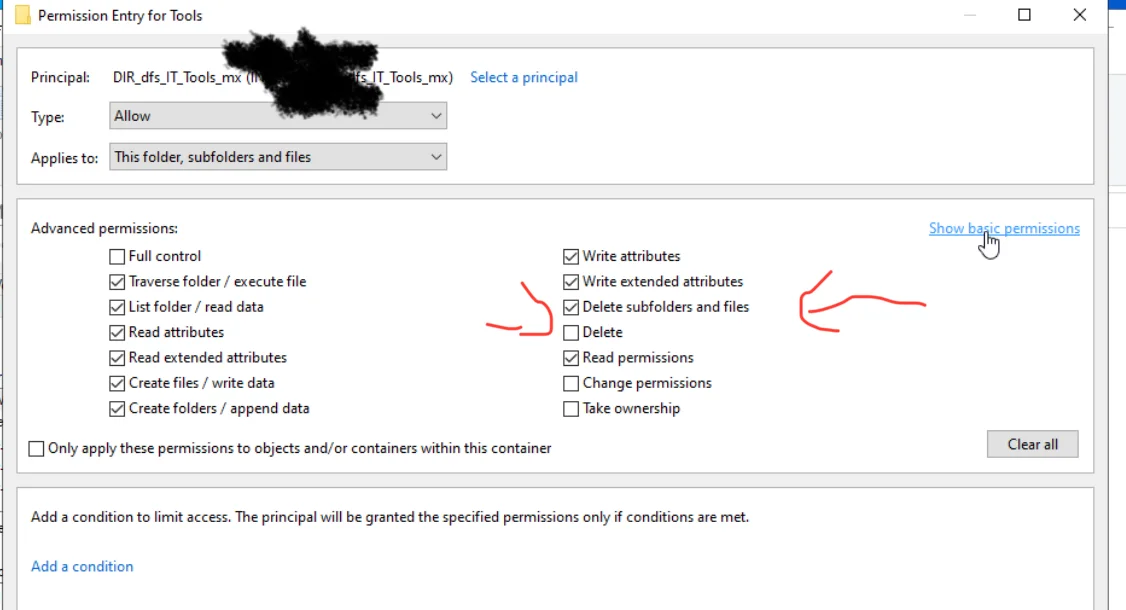

Dann musst du dein ändern Recht auf Ebene 3 entsprechen anpassen

Im Standard darf man wenn man auf dem Ordner das Recht ändern hat auch den Ordner löschen

Das lässt sich nur verhindern wenn man

Löschen von Unterordner und Dateien statt löschen in der erweiterten Ansicht anklickt.

Mit freundlichen Grüßen Nemesis

Dann musst du dein ändern Recht auf Ebene 3 entsprechen anpassen

Im Standard darf man wenn man auf dem Ordner das Recht ändern hat auch den Ordner löschen

Das lässt sich nur verhindern wenn man

Löschen von Unterordner und Dateien statt löschen in der erweiterten Ansicht anklickt.

Mit freundlichen Grüßen Nemesis

Hey,

die Kollegen haben ja schon alles notwendige mitgeteilt, ich möchte dir aber grundsätzlich noch ans Herz legen, dich mit Berechtigungssystemen etwas mehr zu beschäftigen, ich habe den Link schon ein, zweimal hier eingestellt, vielleicht hilft er Dir ja dabei auch:

best-practice-fuer-die-berechtigungsvergabe-auf-fileservern

Das Problem, was ich derzeit sehe, ist, dass du quasi im Blindflug Berechtigungen verteilst und das kann schnell zu massivem Datenverlust führen, wenn dann auch noch die wichtige Datei von der GF weg ist, die ja den ganzen morgen stundenlang dick befüllt wurde und die Sicherung nur aus der Nacht davor stammt...

Zumindest die einzelnen Bedeutungen der granularen Berechtigungen und welche Ebene wie berechtigt werden sollte, wäre eine gute Basis.

Bezüglich der "Listrechte", um zu einem Unterverzeichnis zu navigieren usw., das wird dort auch behandelt!

Viel Erfolg weiterhin.

Grüße,

n3cro

die Kollegen haben ja schon alles notwendige mitgeteilt, ich möchte dir aber grundsätzlich noch ans Herz legen, dich mit Berechtigungssystemen etwas mehr zu beschäftigen, ich habe den Link schon ein, zweimal hier eingestellt, vielleicht hilft er Dir ja dabei auch:

best-practice-fuer-die-berechtigungsvergabe-auf-fileservern

Das Problem, was ich derzeit sehe, ist, dass du quasi im Blindflug Berechtigungen verteilst und das kann schnell zu massivem Datenverlust führen, wenn dann auch noch die wichtige Datei von der GF weg ist, die ja den ganzen morgen stundenlang dick befüllt wurde und die Sicherung nur aus der Nacht davor stammt...

Zumindest die einzelnen Bedeutungen der granularen Berechtigungen und welche Ebene wie berechtigt werden sollte, wäre eine gute Basis.

Bezüglich der "Listrechte", um zu einem Unterverzeichnis zu navigieren usw., das wird dort auch behandelt!

Viel Erfolg weiterhin.

Grüße,

n3cro

Hi

Um das zukünftig strukturiert zu machen schau dir mal das Skript an, welches ich mit Hilfe des Forums / Community für meinen Fileserver erstellt habe.

NTFS Berechtigungstool mit Active Directory Gruppen Erstellung

Es behandelt auch dein Problem.

Allerdings kann immer jemand der eine Ebene höher berechtigt ist einen Ordner einer tieferen löschen.

Ober sticht unter.

Um das zukünftig strukturiert zu machen schau dir mal das Skript an, welches ich mit Hilfe des Forums / Community für meinen Fileserver erstellt habe.

NTFS Berechtigungstool mit Active Directory Gruppen Erstellung

Es behandelt auch dein Problem.

Allerdings kann immer jemand der eine Ebene höher berechtigt ist einen Ordner einer tieferen löschen.

Ober sticht unter.

Zitat von @Yan2021:

ist doch unnötig, die gesamte Verzeichnisstruktur aufzulisten und zu überprüfen, wenn man nur die 3. Ebene will...$thirdLevelDirs = Get-ChildItem -Path $rootDir -Recurse -Directory | Where-Object { $_.FullName.Split('\').Count -eq 4 } $thirdLevelDirs = Get-ChildItem -Directory -Path "$rootDir\*\*\*" $accessRule = New-Object System.Security.AccessControl.FileSystemAccessRule("domäne\G2", "Modify", "ContainerInherit, ObjectInherit", "None", "Allow") $accessRule = New-Object System.Security.AccessControl.FileSystemAccessRule("domäne\G2", "Modify", "ContainerInherit, ObjectInherit", "InheritOnly", "Allow") Das Problem, dass die Nutzer keine Ordner auf Ebene 3 selbst erstellen können, ist damit immer noch nicht gelöst.

Steht doch darunter.

Vielleicht wäre es sinniger, folgende Berechtigungen für Ebene 2 zu verteilen und die Vererbung ab Ebene 3 wieder zu aktivieren:

Damit wären alle Probleme bis auf eins gelöst: Neue Ordner auf der 3. Ebene sollten nicht über den Windows-Explorer erstellt werden, da dieser leider so blöd ist und erst einen Ordner Namens "Neuer Ordner" erstellt, welchen er im Anschluss umbenennen will - was dann aber aufgrund fehlender Rechte scheitert.

| Identität | Rechte | Anwenden auf | Typ |

|---|---|---|---|

| domäne\G2 | Unterordner erstellen | Dieser Ordner | zulassen |

| domäne\G2 | Schreiben, Unterordner erstellen und löschen | Nur Unterordner | zulassen |

Damit wären alle Probleme bis auf eins gelöst: Neue Ordner auf der 3. Ebene sollten nicht über den Windows-Explorer erstellt werden, da dieser leider so blöd ist und erst einen Ordner Namens "Neuer Ordner" erstellt, welchen er im Anschluss umbenennen will - was dann aber aufgrund fehlender Rechte scheitert.

Zitat von @Yan2021:

Danke Dir...

Aber Dein Code hat auch die Ändern-Rechte jetzt nicht auf "Nur Unterordner und Dateien" anwenden lassen.

Nein, mit "InheritOnly" werden die Rechte nur vererbt und nicht auf den aktuellen Ordner angewendet, funktioniert hier einwandfrei. Wenn bei dir die Rechte auch auf den Ordner angewendet werden, wurden die vorhandenen Rechte nicht vollständig entfernt.Danke Dir...

Aber Dein Code hat auch die Ändern-Rechte jetzt nicht auf "Nur Unterordner und Dateien" anwenden lassen.

Ändere mal den Teil mit dem Entfernen wie folgt ab:

# Entferne vorhandene Berechtigungen für die Gruppe G2

$acl.Access | Where-Object { $_.IdentityReference -eq "domäne\G2" -and !$_.IsInherited} | ForEach-Object { $acl.RemoveAccessRule($_) }

Na dann bringen wir doch mal ein bisschen mehr Kommunikation ins Spiel...

Irgendwelche Auffälligkeiten?

# Setze das Root-Verzeichnis

$rootDir = "S:\Root"

# Alle Verzeichnisse in der 3. Ebene, die mit einer Zahl zwischen 1 und 7 beginnen

$thirdLevelDirs = Get-ChildItem -Directory -Path "$rootDir\*\*\[1-7]*"

# Bei Fehlern stoppen

$ErrorActionPreference = "stop"

# Ausgabe-Symbole

[char]$ok, [char]$fail, [char]$attention = 0x2713, 0x2715, 0x26a0

# Erlaube Gruppe G2 das Ändern von Unterordnern und Dateien

$accessRule = @(

New-Object System.Security.AccessControl.FileSystemAccessRule("domäne\G2", "Write, ReadAndExecute", "none", "none", "Allow")

New-Object System.Security.AccessControl.FileSystemAccessRule("domäne\G2", "Modify", "ContainerInherit, ObjectInherit", "InheritOnly", "Allow")

)

# Gehe durch jedes Verzeichnis und setze die Berechtigungen

foreach ($dir in $thirdLevelDirs) {

try {

Write-Host $dir.FullName

# Lade aktuelle Berechtigungen

$acl = Get-Acl $dir.FullName

# Deaktiviere die Vererbung und übernehme die bestehenden Berechtigungen

Write-Host -NoNewLine " - Deaktiviere Vererbung. "

$acl.SetAccessRuleProtection(1, 1)

Set-Acl $dir.FullName $acl

Write-Host -ForegroundColor green $ok

# Lade aktuelle Berechtigungen

$acl = Get-Acl $dir.FullName

# Entferne bestehende "Ändern"-Berechtigungen für das Verzeichnis selbst für die Gruppe

Write-Host -NoNewLine " - Entferne Berechtigungen für Gruppe G2: "

$acl.Access | Where { $_.IdentityReference -eq "domäne\G2" } | Foreach {$i=0}{

Write-Host -NoNewLine "$($_.FileSystemRights). "

[void]$acl.RemoveAccessRule($_)

$i++

}

if ($i) {Write-Host -ForegroundColor green $ok} else {Write-Host -ForegroundColor yellow "$attention Keine vorhandenen Berechtigungen gefunden."}

# Füge neue "Ändern"-Berechtigungen nur für Unterordner und Dateien hinzu

Write-Host -NoNewLine " - Füge neue Berechtigungen hinzu. "

$accessRule | Foreach {$acl.AddAccessRule($_)}

Write-Host -ForegroundColor green $ok

Write-Host -NoNewLine " - Berechtigungen werden gesetzt. "

Set-Acl $dir.FullName $acl

Write-Host -ForegroundColor green $ok

} catch {Write-Host -ForegroundColor Red "$fail`n $($_.Exception.Message)"}

""

}Irgendwelche Auffälligkeiten?

Zitat von @Yan2021:

Muss ich verstehen, warum du jetzt wieder alles anders machst als vorher?Get-ChildItem : Es wurde kein Parameter gefunden, der dem Parameternamen "Directory" entspricht.

In X:\ADMIN\TEST_Ändern-Rechte nur für Unterordner und Dateien setzen_Ebene 3.ps1:5 Zeichen:33

+ $thirdLevelDirs = Get-ChildItem -Directory -Path "$rootDir\*\*\[1-7]* ...

+ ~~~~~~~~~~Der Directory-Parameter ist im Get-ChildItem Cmdlet ab Powershell Version 3 vorhanden und bei deinen letzten Versuchen, wo der Befehl auch schon da war, hat er diesen auch nicht angemeckert. Du hast das Skript jetzt offensichtlich warum auch immer mit Powershell V2 ausgeführt.

@Yan2021, ich habe einen Scherz über die Pfeile im Bild gemacht, weil ich gut kenne wie das ausschaut, wenn man mit Maus zeichnet, und habe dabei einen Schreibfehler gemacht.

War nicht meine Absicht, dass du das direkt auf dich beziehst. Das hat mit deinem Problem überhaupt nichts zu tun

War nicht meine Absicht, dass du das direkt auf dich beziehst. Das hat mit deinem Problem überhaupt nichts zu tun