PIX 515 Probleme VPN Einwahl und DMZ über DSL

Hallo,

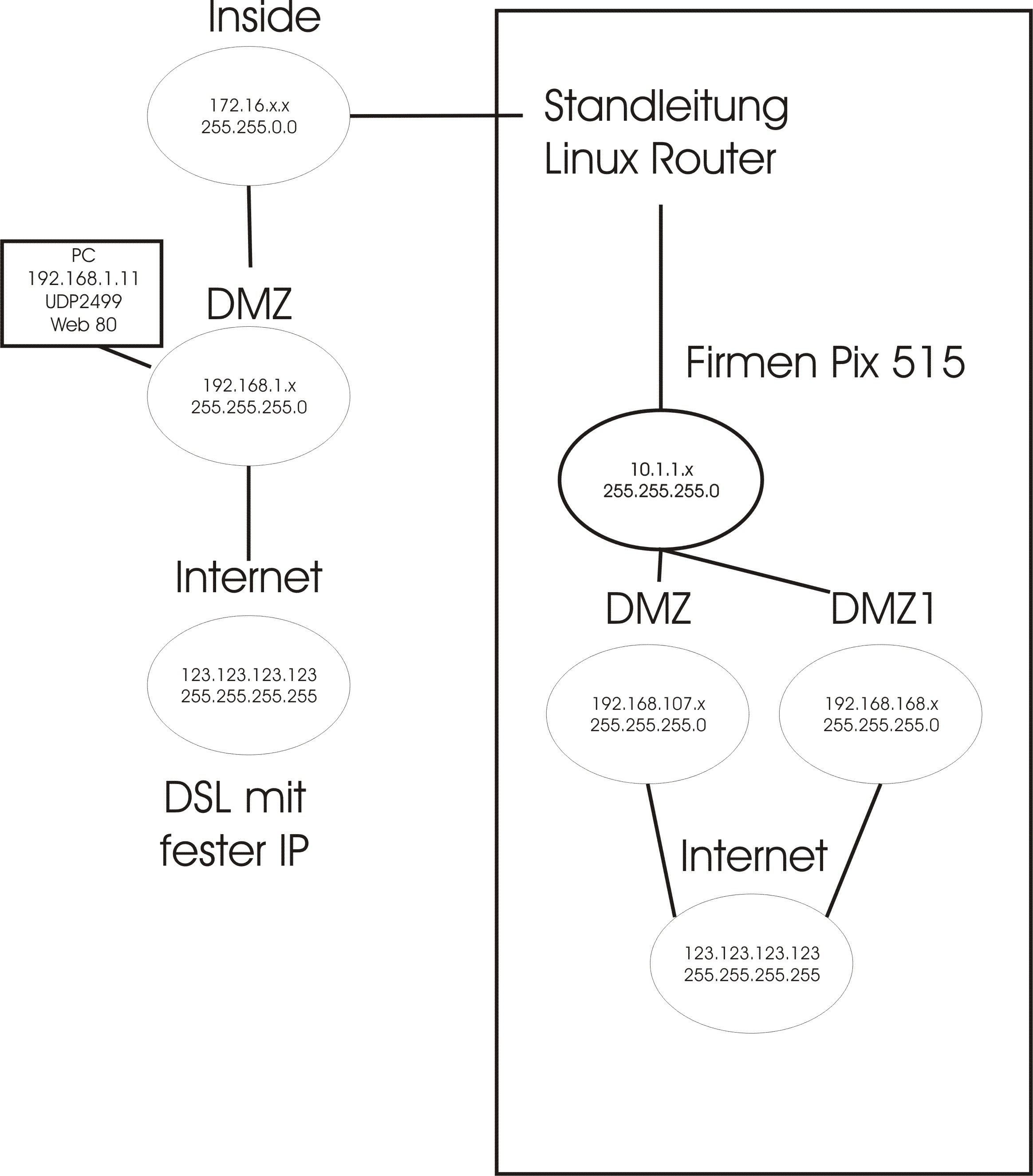

folgendes Netz:

ADSL Buisiness mit einer festen IP

Internes Netz 172.16.0.x

DMZ 192.168.1.x

Standleitung mit 3 Routen zu anderen Netzen:

10.0.0.x , 192.168.168.x, 192.168.107.x über LinuxRouter 172.16.0.4

VPN Einwahl über ADSL

Freigaben in der DMZ 192.168.1.11 mit UDP2499 und Web

Netzdiagramm siehe unten

Ich bekomme alles hin ausser:

Wenn ich in der DMZ den 192.168.1.11 freigebe geht kein VPN mehr und ich mache jetzt schon seit 4 Monaten rum und probiere alles aus.

Denke jetzt aber das wissen besser ist als probieren.

Anbei die Config der Pix. Da ich mir hier schon sehr oft Lösungen gefunden habe probiere ich es hier mal.

Die Config lässt keine VPN Einwahl zu (denke dass der ganze Netzverkehr in die DMZ läuft). Wäre klasse wenn ihr mir helfen könnt. (Habe mehrfach schon neue VPN angelegt, die ich wieder rausschmeissen will bzw. die Config nochmals neu Aufbauen will)

Ich kommentiere mal rein, was ich selber verstehe.

PIX Version 8.0(3)

hostname pixBurg

domain-name default.domain.invalid

enable password xxx encrypted

names

!

interface Ethernet0

nameif outside

security-level 0

pppoe client vpdn group Telekom

ip address pppoe setroute

!

interface Ethernet1

nameif inside

security-level 100

ip address 172.16.0.1 255.255.0.0

!

interface Ethernet2

nameif DMZ

security-level 50

ip address 192.168.1.1 255.255.255.0

!

passwd xxx encrypted

ftp mode passive

clock timezone CEST 1

clock summer-time CEDT recurring last Sun Mar 2:00 last Sun Oct 3:00

dns domain-lookup DMZ

dns server-group DefaultDNS

name-server 194.25.0.60

name-server 194.25.0.52

domain-name default.domain.invalid

same-security-traffic permit inter-interface

same-security-traffic permit intra-interface

access-list 107Cisco_VPN_splitTunnelAcl standard permit 172.16.0.0 255.255.0.0

access-list 107Cisco_VPN1_splitTunnelAcl standard permit any

access-list inside_nat0_outbound extended permit ip any 172.16.0.48 255.255.255.240

access-list DefaultRAGroup_splitTunnelAcl standard permit any

access-list 106Cisco_VPN_splitTunnelAcl standard permit 172.16.0.0 255.255.0.0

access-list inside_20_cryptomap extended permit ip any interface inside

access-list 172cisco_vpn_splitTunnelAcl standard permit any

access-list DMZ_access_in extended permit ip any host 192.168.1.11

access-list DMZ_access_in extended permit icmp any any echo-reply

access-list 100 extended permit tcp any host 192.168.1.11 eq www

access-list outside_access_in extended permit ip any host xx.xx.xx.xx

pager lines 24

logging enable

logging asdm debugging

mtu inside 1500

mtu outside 1500

mtu DMZ 1500

ip local pool 150 172.16.0.50-172.16.0.59 mask 255.255.0.0

icmp unreachable rate-limit 1 burst-size 1

asdm image flash:/pdm

no asdm history enable

arp timeout 14400

global (inside) 1 172.16.0.160-172.16.0.178 netmask 255.255.0.0

global (outside) 1 interface

global (DMZ) 1 interface

nat (inside) 0 access-list inside_nat0_outbound

nat (inside) 1 172.16.0.0 255.255.0.0

nat (DMZ) 1 192.168.1.0 255.255.255.0

static (DMZ,outside) interface 192.168.1.11 netmask 255.255.255.255

access-group outside_access_in in interface outside

access-group DMZ_access_in in interface DMZ

route inside 10.0.0.0 255.0.0.0 172.16.0.4 1

route inside 192.168.107.0 255.255.255.0 172.16.0.4 1

route inside 192.168.168.0 255.255.252.0 172.16.0.4 1

timeout xlate 3:00:00

timeout conn 1:00:00 half-closed 0:10:00 udp 0:02:00 icmp 0:00:02

timeout sunrpc 0:10:00 h323 0:05:00 h225 1:00:00 mgcp 0:05:00 mgcp-pat 0:05:00

timeout sip 0:30:00 sip_media 0:02:00 sip-invite 0:03:00 sip-disconnect 0:02:00

timeout uauth 0:05:00 absolute

dynamic-access-policy-record DfltAccessPolicy

http server enable

http 172.16.0.0 255.255.0.0 inside

no snmp-server location

no snmp-server contact

snmp-server enable traps snmp authentication linkup linkdown coldstart

crypto ipsec transform-set ESP-3DES-SHA esp-3des esp-sha-hmac

crypto dynamic-map outside_dyn_map 20 set pfs

crypto dynamic-map outside_dyn_map 20 set transform-set ESP-3DES-SHA

crypto dynamic-map outside_dyn_map 40 set pfs

crypto dynamic-map outside_dyn_map 40 set transform-set ESP-3DES-SHA

crypto dynamic-map outside_dyn_map 60 set pfs

crypto dynamic-map outside_dyn_map 60 set transform-set ESP-3DES-SHA

crypto dynamic-map outside_dyn_map 80 set pfs

crypto dynamic-map outside_dyn_map 80 set transform-set ESP-3DES-SHA

crypto map outside_map 65535 ipsec-isakmp dynamic outside_dyn_map

crypto map outside_map interface outside

crypto map inside_map 20 match address inside_20_cryptomap

crypto map inside_map 20 set pfs

crypto map inside_map 20 set peer 172.16.0.1

crypto map inside_map 20 set transform-set ESP-3DES-SHA

crypto map inside_map interface inside

crypto isakmp enable inside

crypto isakmp enable outside

crypto isakmp enable DMZ

crypto isakmp policy 10

authentication pre-share

encryption 3des

hash sha

group 2

lifetime 86400

no crypto isakmp nat-traversal

telnet timeout 5

ssh timeout 5

console timeout 0

vpdn group Telekom request dialout pppoe

vpdn group Telekom localname xxx

vpdn group Telekom ppp authentication pap

vpdn group pppoe_group request dialout pppoe

vpdn group pppoe_group localname xxx

vpdn group pppoe_group ppp authentication pap

vpdn username xxx password xxx

dhcpd update dns both

!

dhcpd address 172.16.0.2-172.16.1.1 inside

dhcpd enable inside

!

dhcpd address 192.168.1.100-192.168.1.150 DMZ

dhcpd dns 194.25.0.60 194.25.0.52 interface DMZ

dhcpd domain dmz.int interface DMZ

dhcpd update dns both interface DMZ

dhcpd enable DMZ

!

threat-detection basic-threat

threat-detection statistics access-list

ntp server 192.53.103.103 source outside prefer

ntp server 141.48.3.15 source outside prefer

ntp server 192.53.3.15 source outside prefer

group-policy 107Cisco_VPN1 internal

group-policy 107Cisco_VPN1 attributes

wins-server value 172.16.0.10

dns-server value 172.16.0.10

vpn-tunnel-protocol IPSec

split-tunnel-policy tunnelspecified

split-tunnel-network-list value 107Cisco_VPN1_splitTunnelAcl

default-domain value stefan.pix.int

group-policy 106Cisco_VPN internal

group-policy 106Cisco_VPN attributes

wins-server value 172.16.0.10

dns-server value 172.16.0.10

vpn-tunnel-protocol IPSec

split-tunnel-policy tunnelspecified

split-tunnel-network-list value 106Cisco_VPN_splitTunnelAcl

default-domain value stefan.int

group-policy 107Cisco_VPN internal

group-policy 107Cisco_VPN attributes

wins-server value 172.16.0.10

dns-server value 172.16.0.10

vpn-tunnel-protocol IPSec

split-tunnel-policy tunnelspecified

split-tunnel-network-list value 107Cisco_VPN_splitTunnelAcl

default-domain value stefan.int

group-policy 172cisco_vpn internal

group-policy 172cisco_vpn attributes

wins-server value 172.16.0.10

dns-server value 172.16.0.10

vpn-tunnel-protocol IPSec

split-tunnel-policy tunnelspecified

split-tunnel-network-list value 172cisco_vpn_splitTunnelAcl

default-domain value stefan.int

username xxx password xxx encrypted privilege 15

username xxx password xxx encrypted privilege 15

username xxx password xxx encrypted privilege 15

username xxx password xxx encrypted

username xxx password xxx

tunnel-group 107Cisco_VPN type remote-access

tunnel-group 107Cisco_VPN general-attributes

address-pool (inside) 150

address-pool 150

authorization-server-group LOCAL

authorization-server-group (outside) LOCAL

default-group-policy 107Cisco_VPN

tunnel-group 107Cisco_VPN ipsec-attributes

pre-shared-key *

isakmp ikev1-user-authentication (inside) none

tunnel-group 107Cisco_VPN ppp-attributes

authentication ms-chap-v2

tunnel-group 107Cisco_VPN1 type remote-access

tunnel-group 107Cisco_VPN1 general-attributes

address-pool 150

default-group-policy 107Cisco_VPN1

tunnel-group 107Cisco_VPN1 ipsec-attributes

pre-shared-key *

tunnel-group 106Cisco_VPN type remote-access

tunnel-group 106Cisco_VPN general-attributes

address-pool 150

default-group-policy 106Cisco_VPN

tunnel-group 106Cisco_VPN ipsec-attributes

pre-shared-key *

tunnel-group 172.16.0.1 type ipsec-l2l

tunnel-group 172.16.0.1 ipsec-attributes

pre-shared-key *

tunnel-group 172cisco_vpn type remote-access

tunnel-group 172cisco_vpn general-attributes

address-pool 150

default-group-policy 172cisco_vpn

tunnel-group 172cisco_vpn ipsec-attributes

pre-shared-key *

!

class-map inspection_default

match default-inspection-traffic

!

!

policy-map type inspect dns preset_dns_map

parameters

message-length maximum 512

policy-map global_policy

class inspection_default

inspect dns preset_dns_map

inspect ftp

inspect h323 h225

inspect h323 ras

inspect rsh

inspect rtsp

inspect esmtp

inspect sqlnet

inspect skinny

inspect sunrpc

inspect xdmcp

inspect sip

inspect netbios

inspect tftp

!

service-policy global_policy global

prompt hostname context

Cryptochecksum:xxx

: end

asdm image flash:/pdm

no asdm history enable

folgendes Netz:

ADSL Buisiness mit einer festen IP

Internes Netz 172.16.0.x

DMZ 192.168.1.x

Standleitung mit 3 Routen zu anderen Netzen:

10.0.0.x , 192.168.168.x, 192.168.107.x über LinuxRouter 172.16.0.4

VPN Einwahl über ADSL

Freigaben in der DMZ 192.168.1.11 mit UDP2499 und Web

Netzdiagramm siehe unten

Ich bekomme alles hin ausser:

Wenn ich in der DMZ den 192.168.1.11 freigebe geht kein VPN mehr und ich mache jetzt schon seit 4 Monaten rum und probiere alles aus.

Denke jetzt aber das wissen besser ist als probieren.

Anbei die Config der Pix. Da ich mir hier schon sehr oft Lösungen gefunden habe probiere ich es hier mal.

Die Config lässt keine VPN Einwahl zu (denke dass der ganze Netzverkehr in die DMZ läuft). Wäre klasse wenn ihr mir helfen könnt. (Habe mehrfach schon neue VPN angelegt, die ich wieder rausschmeissen will bzw. die Config nochmals neu Aufbauen will)

Ich kommentiere mal rein, was ich selber verstehe.

- Saved

PIX Version 8.0(3)

Basic

hostname pixBurg

domain-name default.domain.invalid

enable password xxx encrypted

names

!

Interface

interface Ethernet0

nameif outside

security-level 0

pppoe client vpdn group Telekom

ip address pppoe setroute

!

interface Ethernet1

nameif inside

security-level 100

ip address 172.16.0.1 255.255.0.0

!

interface Ethernet2

nameif DMZ

security-level 50

ip address 192.168.1.1 255.255.255.0

!

passwd xxx encrypted

Basic

ftp mode passive

clock timezone CEST 1

clock summer-time CEDT recurring last Sun Mar 2:00 last Sun Oct 3:00

dns domain-lookup DMZ

dns server-group DefaultDNS

name-server 194.25.0.60

name-server 194.25.0.52

domain-name default.domain.invalid

Traffic zwischen den Interfaces

same-security-traffic permit inter-interface

same-security-traffic permit intra-interface

VPN und PPPoE

access-list 107Cisco_VPN_splitTunnelAcl standard permit 172.16.0.0 255.255.0.0

access-list 107Cisco_VPN1_splitTunnelAcl standard permit any

access-list inside_nat0_outbound extended permit ip any 172.16.0.48 255.255.255.240

access-list DefaultRAGroup_splitTunnelAcl standard permit any

access-list 106Cisco_VPN_splitTunnelAcl standard permit 172.16.0.0 255.255.0.0

access-list inside_20_cryptomap extended permit ip any interface inside

access-list 172cisco_vpn_splitTunnelAcl standard permit any

access-list DMZ_access_in extended permit ip any host 192.168.1.11

access-list DMZ_access_in extended permit icmp any any echo-reply

access-list 100 extended permit tcp any host 192.168.1.11 eq www

access-list outside_access_in extended permit ip any host xx.xx.xx.xx

Basic

pager lines 24

logging enable

logging asdm debugging

mtu inside 1500

mtu outside 1500

mtu DMZ 1500

IP Pool für VPN

ip local pool 150 172.16.0.50-172.16.0.59 mask 255.255.0.0

icmp unreachable rate-limit 1 burst-size 1

Basic

asdm image flash:/pdm

no asdm history enable

arp timeout 14400

Die erste global inside verstehe ich nicht,

da ich ja ein 172.16.0.0 mit 255.255.0.0 habe

da ich ja ein 172.16.0.0 mit 255.255.0.0 habe

global (inside) 1 172.16.0.160-172.16.0.178 netmask 255.255.0.0

global (outside) 1 interface

global (DMZ) 1 interface

Natzeug

nat (inside) 0 access-list inside_nat0_outbound

nat (inside) 1 172.16.0.0 255.255.0.0

nat (DMZ) 1 192.168.1.0 255.255.255.0

static (DMZ,outside) interface 192.168.1.11 netmask 255.255.255.255

access-group outside_access_in in interface outside

access-group DMZ_access_in in interface DMZ

Route

route inside 10.0.0.0 255.0.0.0 172.16.0.4 1

route inside 192.168.107.0 255.255.255.0 172.16.0.4 1

route inside 192.168.168.0 255.255.252.0 172.16.0.4 1

Basic

timeout xlate 3:00:00

timeout conn 1:00:00 half-closed 0:10:00 udp 0:02:00 icmp 0:00:02

timeout sunrpc 0:10:00 h323 0:05:00 h225 1:00:00 mgcp 0:05:00 mgcp-pat 0:05:00

timeout sip 0:30:00 sip_media 0:02:00 sip-invite 0:03:00 sip-disconnect 0:02:00

timeout uauth 0:05:00 absolute

dynamic-access-policy-record DfltAccessPolicy

http server enable

http 172.16.0.0 255.255.0.0 inside

no snmp-server location

no snmp-server contact

snmp-server enable traps snmp authentication linkup linkdown coldstart

VPN - hier sind mir die map 20, map 40 etc Befehle unklar. Je mehr VPN Zugänge ich anlege, je höher. Was die machen - keine Ahnung

crypto ipsec transform-set ESP-3DES-SHA esp-3des esp-sha-hmac

crypto dynamic-map outside_dyn_map 20 set pfs

crypto dynamic-map outside_dyn_map 20 set transform-set ESP-3DES-SHA

crypto dynamic-map outside_dyn_map 40 set pfs

crypto dynamic-map outside_dyn_map 40 set transform-set ESP-3DES-SHA

crypto dynamic-map outside_dyn_map 60 set pfs

crypto dynamic-map outside_dyn_map 60 set transform-set ESP-3DES-SHA

crypto dynamic-map outside_dyn_map 80 set pfs

crypto dynamic-map outside_dyn_map 80 set transform-set ESP-3DES-SHA

crypto map outside_map 65535 ipsec-isakmp dynamic outside_dyn_map

crypto map outside_map interface outside

crypto map inside_map 20 match address inside_20_cryptomap

crypto map inside_map 20 set pfs

crypto map inside_map 20 set peer 172.16.0.1

crypto map inside_map 20 set transform-set ESP-3DES-SHA

crypto map inside_map interface inside

crypto isakmp enable inside

crypto isakmp enable outside

crypto isakmp enable DMZ

crypto isakmp policy 10

authentication pre-share

encryption 3des

hash sha

group 2

lifetime 86400

no crypto isakmp nat-traversal

Basic

telnet timeout 5

ssh timeout 5

console timeout 0

VPN

vpdn group Telekom request dialout pppoe

vpdn group Telekom localname xxx

vpdn group Telekom ppp authentication pap

vpdn group pppoe_group request dialout pppoe

vpdn group pppoe_group localname xxx

vpdn group pppoe_group ppp authentication pap

vpdn username xxx password xxx

DHCP

dhcpd update dns both

!

dhcpd address 172.16.0.2-172.16.1.1 inside

dhcpd enable inside

!

dhcpd address 192.168.1.100-192.168.1.150 DMZ

dhcpd dns 194.25.0.60 194.25.0.52 interface DMZ

dhcpd domain dmz.int interface DMZ

dhcpd update dns both interface DMZ

dhcpd enable DMZ

!

threat-detection basic-threat

threat-detection statistics access-list

ntp server 192.53.103.103 source outside prefer

ntp server 141.48.3.15 source outside prefer

ntp server 192.53.3.15 source outside prefer

VPN mit split Tunnel

group-policy 107Cisco_VPN1 internal

group-policy 107Cisco_VPN1 attributes

wins-server value 172.16.0.10

dns-server value 172.16.0.10

vpn-tunnel-protocol IPSec

split-tunnel-policy tunnelspecified

split-tunnel-network-list value 107Cisco_VPN1_splitTunnelAcl

default-domain value stefan.pix.int

group-policy 106Cisco_VPN internal

group-policy 106Cisco_VPN attributes

wins-server value 172.16.0.10

dns-server value 172.16.0.10

vpn-tunnel-protocol IPSec

split-tunnel-policy tunnelspecified

split-tunnel-network-list value 106Cisco_VPN_splitTunnelAcl

default-domain value stefan.int

group-policy 107Cisco_VPN internal

group-policy 107Cisco_VPN attributes

wins-server value 172.16.0.10

dns-server value 172.16.0.10

vpn-tunnel-protocol IPSec

split-tunnel-policy tunnelspecified

split-tunnel-network-list value 107Cisco_VPN_splitTunnelAcl

default-domain value stefan.int

group-policy 172cisco_vpn internal

group-policy 172cisco_vpn attributes

wins-server value 172.16.0.10

dns-server value 172.16.0.10

vpn-tunnel-protocol IPSec

split-tunnel-policy tunnelspecified

split-tunnel-network-list value 172cisco_vpn_splitTunnelAcl

default-domain value stefan.int

Local User

username xxx password xxx encrypted privilege 15

username xxx password xxx encrypted privilege 15

username xxx password xxx encrypted privilege 15

username xxx password xxx encrypted

username xxx password xxx

VPN

tunnel-group 107Cisco_VPN type remote-access

tunnel-group 107Cisco_VPN general-attributes

address-pool (inside) 150

address-pool 150

authorization-server-group LOCAL

authorization-server-group (outside) LOCAL

default-group-policy 107Cisco_VPN

tunnel-group 107Cisco_VPN ipsec-attributes

pre-shared-key *

isakmp ikev1-user-authentication (inside) none

tunnel-group 107Cisco_VPN ppp-attributes

authentication ms-chap-v2

tunnel-group 107Cisco_VPN1 type remote-access

tunnel-group 107Cisco_VPN1 general-attributes

address-pool 150

default-group-policy 107Cisco_VPN1

tunnel-group 107Cisco_VPN1 ipsec-attributes

pre-shared-key *

tunnel-group 106Cisco_VPN type remote-access

tunnel-group 106Cisco_VPN general-attributes

address-pool 150

default-group-policy 106Cisco_VPN

tunnel-group 106Cisco_VPN ipsec-attributes

pre-shared-key *

tunnel-group 172.16.0.1 type ipsec-l2l

tunnel-group 172.16.0.1 ipsec-attributes

pre-shared-key *

tunnel-group 172cisco_vpn type remote-access

tunnel-group 172cisco_vpn general-attributes

address-pool 150

default-group-policy 172cisco_vpn

tunnel-group 172cisco_vpn ipsec-attributes

pre-shared-key *

!

Basic

class-map inspection_default

match default-inspection-traffic

!

!

policy-map type inspect dns preset_dns_map

parameters

message-length maximum 512

policy-map global_policy

class inspection_default

inspect dns preset_dns_map

inspect ftp

inspect h323 h225

inspect h323 ras

inspect rsh

inspect rtsp

inspect esmtp

inspect sqlnet

inspect skinny

inspect sunrpc

inspect xdmcp

inspect sip

inspect netbios

inspect tftp

!

service-policy global_policy global

prompt hostname context

Cryptochecksum:xxx

: end

asdm image flash:/pdm

no asdm history enable

Bitte markiere auch die Kommentare, die zur Lösung des Beitrags beigetragen haben

Content-ID: 76754

Url: https://administrator.de/forum/pix-515-probleme-vpn-einwahl-und-dmz-ueber-dsl-76754.html

Ausgedruckt am: 03.08.2025 um 01:08 Uhr

10 Kommentare

Neuester Kommentar

Also ohne kleinem Bild der Netztopologie wird keiner so recht Lust haben sich da tiefer reinzudenken fürchte ich. Bin auch noch etwas am "lernen" was PIX angeht und noch nicht ganz sattelfest.

Diese Regel mappt ja statisch das Outside Interface auf die IP des Servers in der DMZ.

static (DMZ,outside) interface 192.168.1.11 netmask 255.255.255.255

Aber ich blick in der Config noch nicht ganz durch. Interessant wäre es jedenfalls, das Rätsel zu lösen - mit Hilfe eines Bildes mit der Netzwerktopologie.

Ansonsten - Troubleshooting mit

debug

show xlate

sh conn

Diese Regel mappt ja statisch das Outside Interface auf die IP des Servers in der DMZ.

static (DMZ,outside) interface 192.168.1.11 netmask 255.255.255.255

Aber ich blick in der Config noch nicht ganz durch. Interessant wäre es jedenfalls, das Rätsel zu lösen - mit Hilfe eines Bildes mit der Netzwerktopologie.

Ansonsten - Troubleshooting mit

debug

show xlate

sh conn

Du machst doch kein PPTP (Point to Point Tunneling Protocol) VPN, Du machst IPSEC.

Und die PIX dient als VPN Server bzw. Endpunkt der VPN Verbindung.

Ich bin total krank u. liege den ganzen Tag flach. Bin völlig neben der Spur.

Bin völlig neben der Spur.

Wenn Du nur einen bestimmten Port an den DMZ Server "forwarden" willst, ginge das doch m it der Static Regel (weiss nich ob die Synthax so korrekt ist).

static (DMZ,Outside) <outside-IP> 192.168.1.11 netmask 255.255.255.0 tcp 80 udp 2499

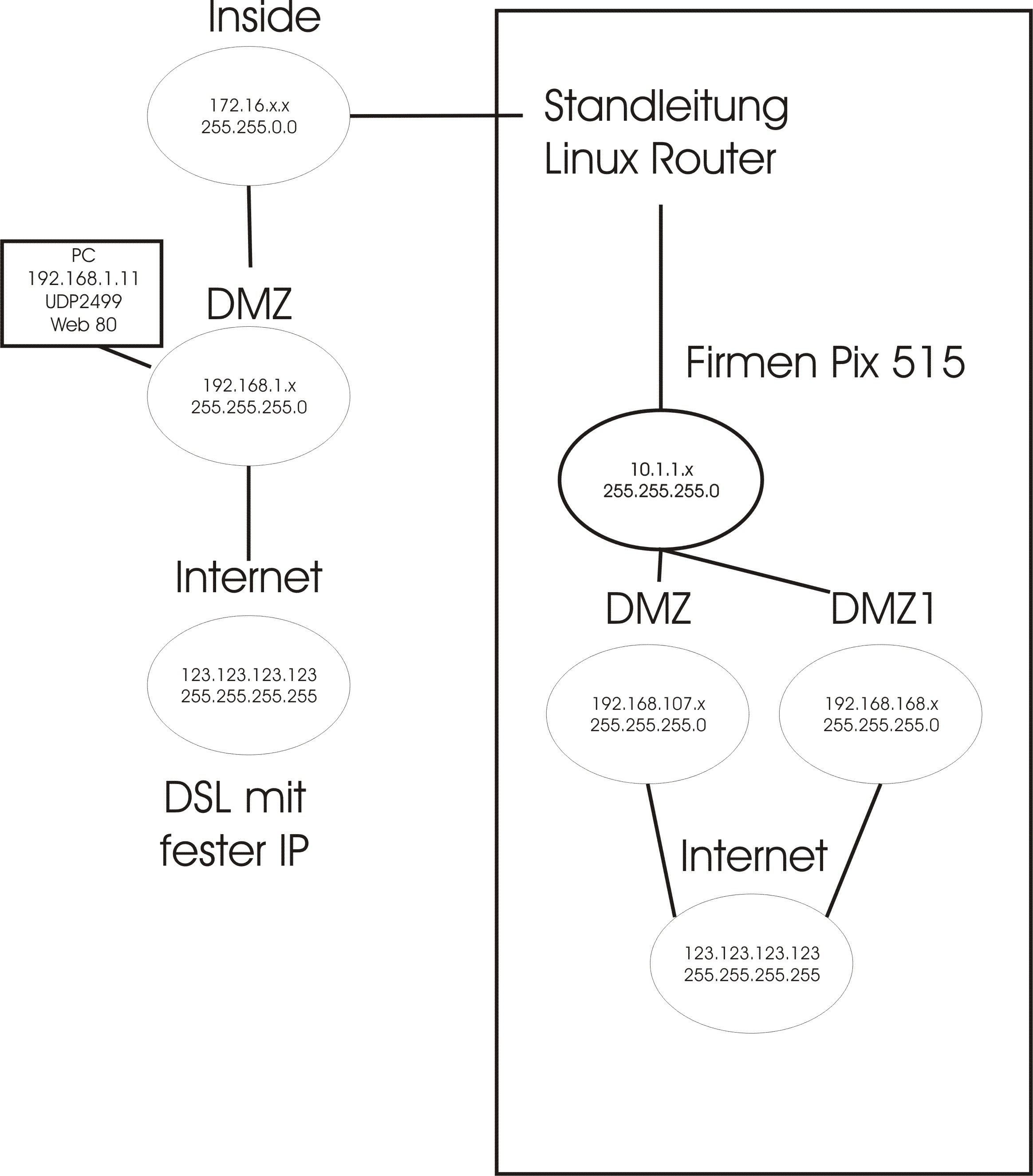

Muss sagen dass ich aus Deiner Zeichnung nun auch nicht viel schlauer geworden bin.

Da hast du zwei DmZ Interfaces, und die münden ins Internet laut Zeichnung? Ich nix kapische so richtig. Wo sind meine Pillen?

Und die PIX dient als VPN Server bzw. Endpunkt der VPN Verbindung.

Ich bin total krank u. liege den ganzen Tag flach.

Wenn Du nur einen bestimmten Port an den DMZ Server "forwarden" willst, ginge das doch m it der Static Regel (weiss nich ob die Synthax so korrekt ist).

static (DMZ,Outside) <outside-IP> 192.168.1.11 netmask 255.255.255.0 tcp 80 udp 2499

Muss sagen dass ich aus Deiner Zeichnung nun auch nicht viel schlauer geworden bin.

Da hast du zwei DmZ Interfaces, und die münden ins Internet laut Zeichnung? Ich nix kapische so richtig. Wo sind meine Pillen?

Mir gehts "etwas" besser, aber das hat nix zu heissen.

Also wenn ich Dich richtig verstehe, ist die Problemstellung folgende:

Eine PIX (im Bild die linke) hat ein Interface (DMZ) an dem ein Webserver 192.168.1.11 hängt.

Dieser Webserver soll von EXTERN (also outside interface der linken PIX) erreichbar sein, also quasi aus dem Internet. Der Webserver 192.168.1.11 soll erreichbar sein über die öffentliche statisch IP der PIX, die die PIX vom Provider (DSL) bekommen hat. Aber NUR Anfragen an Ports tcp 80 und udp2499 sollen an diesen Webserver geleitet werden - für alle anderen Verbindungen gelten andere (NAT-)Regeln.

Habe ich das soweit richtig verstanden?

Dann werd ich mal die Lösung ausarbeiten - das ist ne prima realitätsnahe Prüfungsvorbereitung für mich.

Also wenn ich Dich richtig verstehe, ist die Problemstellung folgende:

Eine PIX (im Bild die linke) hat ein Interface (DMZ) an dem ein Webserver 192.168.1.11 hängt.

Dieser Webserver soll von EXTERN (also outside interface der linken PIX) erreichbar sein, also quasi aus dem Internet. Der Webserver 192.168.1.11 soll erreichbar sein über die öffentliche statisch IP der PIX, die die PIX vom Provider (DSL) bekommen hat. Aber NUR Anfragen an Ports tcp 80 und udp2499 sollen an diesen Webserver geleitet werden - für alle anderen Verbindungen gelten andere (NAT-)Regeln.

Habe ich das soweit richtig verstanden?

Dann werd ich mal die Lösung ausarbeiten - das ist ne prima realitätsnahe Prüfungsvorbereitung für mich.

Also - für Dein Vorhaben wirst Du eine statische PAT-Regel machen muessen.

Die Regel muesste so lauten (wenn wir davon ausgehen dass deine öffentliche IP vom Provider 123.123.123.1 ist):

static (DMZ,OUTSIDE) tcp 123.123.123.1 80 192.168.1.11 80 netmask 255.255.255.255

static (DMZ,OUTSIDE) tcp 123.123.123.1 443 192.168.1.11 443 netmask 255.255.255.255

static (DMZ,OUTSIDE) udp 123.123.123.1 2499 192.168.1.11 2499 netmask 255.255.255.255

Damit werden alle Anfragen aus dem Internet an Deine öffentliche DSL IP gerichtet werden (Ports TCP 80,443 und Port UDP 2499) an den Webserver in der DMZ weitergeleitet.

Traffic von einem Interface mit NIEDRIGEM Security Level zu einem Interface mit HÖHEREM Security Level wird standardmässig geblockt (Sicherheitsfeature). Darum nehme ich an wirst Du eine ACL schreiben müssen die den Traffic erlaubt. Der "Rückweg Traffic" z. B. Antwortpakete vom Webserver ins Internet werden automatisch durchgelassen - statefull inspection. Oder ist durch Setzen der PAT Regel der Verkehr schon automatisch erlaubt?

Probiers mal aus ob es auch ohne explicite permit ACL funktioniert!

access-list OUTSIDE_INCOMING extended permit tcp any host 123.123.123.1 eq 80

access-list OUTSIDE_INCOMING extended permit tcp any host 123.123.123.1 eq 443

access-list OUTSIDE_INCOMING extended permit udp any host 123.123.123.1 eq 2499

Die Regel muesste so lauten (wenn wir davon ausgehen dass deine öffentliche IP vom Provider 123.123.123.1 ist):

static (DMZ,OUTSIDE) tcp 123.123.123.1 80 192.168.1.11 80 netmask 255.255.255.255

static (DMZ,OUTSIDE) tcp 123.123.123.1 443 192.168.1.11 443 netmask 255.255.255.255

static (DMZ,OUTSIDE) udp 123.123.123.1 2499 192.168.1.11 2499 netmask 255.255.255.255

Damit werden alle Anfragen aus dem Internet an Deine öffentliche DSL IP gerichtet werden (Ports TCP 80,443 und Port UDP 2499) an den Webserver in der DMZ weitergeleitet.

Traffic von einem Interface mit NIEDRIGEM Security Level zu einem Interface mit HÖHEREM Security Level wird standardmässig geblockt (Sicherheitsfeature). Darum nehme ich an wirst Du eine ACL schreiben müssen die den Traffic erlaubt. Der "Rückweg Traffic" z. B. Antwortpakete vom Webserver ins Internet werden automatisch durchgelassen - statefull inspection. Oder ist durch Setzen der PAT Regel der Verkehr schon automatisch erlaubt?

Probiers mal aus ob es auch ohne explicite permit ACL funktioniert!

access-list OUTSIDE_INCOMING extended permit tcp any host 123.123.123.1 eq 80

access-list OUTSIDE_INCOMING extended permit tcp any host 123.123.123.1 eq 443

access-list OUTSIDE_INCOMING extended permit udp any host 123.123.123.1 eq 2499