150065

29.01.2024, aktualisiert 30.01.2024

POE Adapter Problem VLAN

Guten Abend,

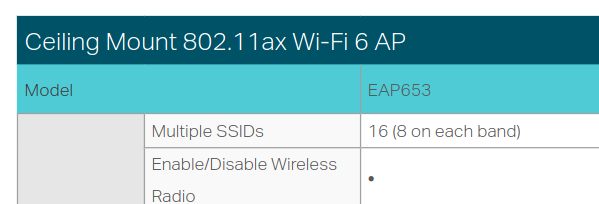

ich habe einen TPLink EAP 653 Access Point.

Diesen habe ich die ganze Zeit über einen OMADA Controller (Software Docker) betrieben.

Nun hab ich mir gedacht - muss ja nicht laufen(OMADA), wenn das Ding(AP) eine eigene Oberfläche hat.

Nun möchte ich VLANs im AP nutzen.

Als Stromversorgung hatte ich einen TPLink 5-Port (SG-105PE) VLAN Switch dazwischen.

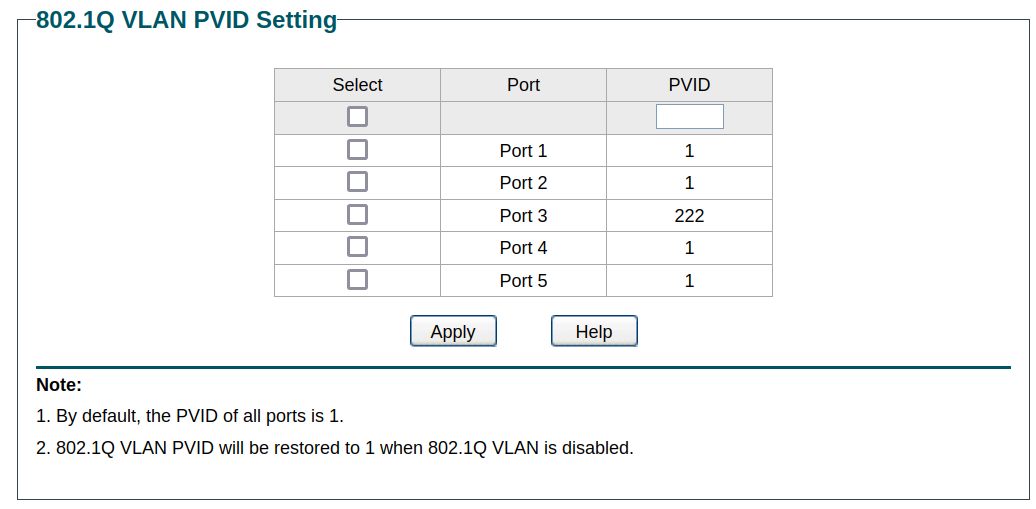

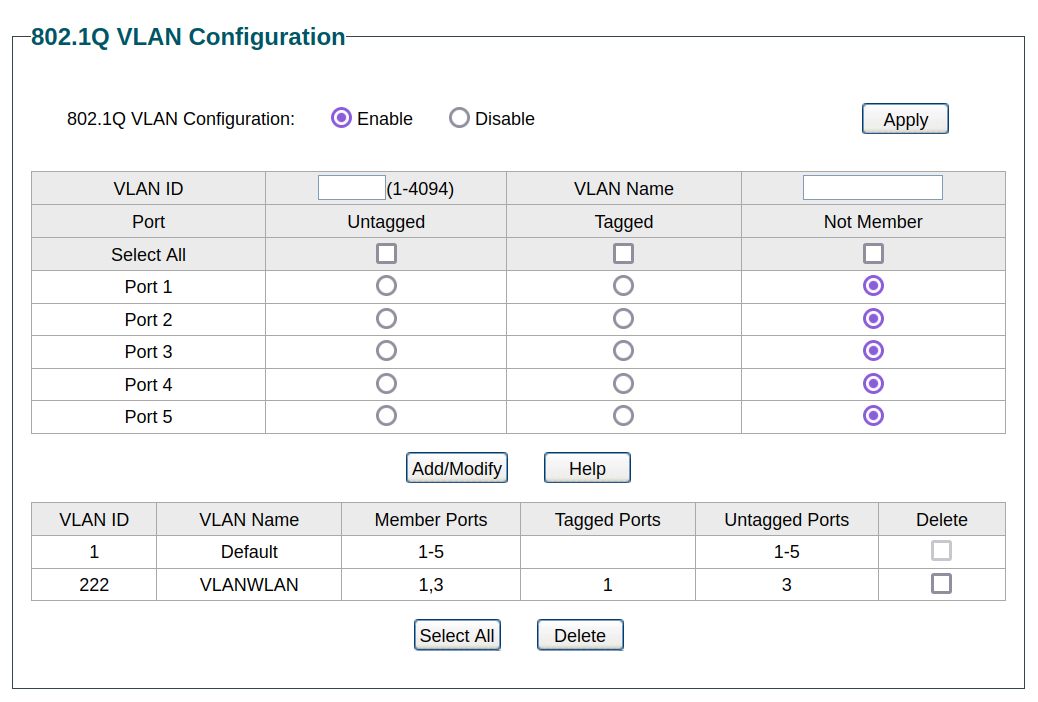

Leider kann ich nicht - oder bin ich nicht in der Lage - mit diesem kleinen Switch - mehrere VLANs über einen

Anschluss zu verwalten. Habe in der Oberfläche zwar die Möglichkeit gefunden, im Punkt 802.1q mehrer VLAN-IDs

einem Anschluss zuzuordnen - aber ich "muss" noch in einem anderen VLAN Konfigurationspunkt (PVID??? Switch ist momentan nicht angeschlossen) jedem Port eine eigene VLAN ID zuordnen - also ist der erste Punkt 802.1q super - aber der zweite - den ich ausfüllen muss - macht das wieder zunichte.

Nun dachte ich, da ich eine OPNSense nutze und dort die VLANs ihren Ursprung haben - ich kaufe mir einfach

einen neutralen POE-Adapter.

Der Adapter tut was er machen soll - er versorgt den AP mit Strom und WLANs funktionieren.

Sobald ich jedoch am AP bei dem entsprechenden WLAN das VLAN aktiviere - dann bekomme ich keine Verbindung mehr zum Wlan. Ich bekomme noch nicht mal eine IP.

Ich habe in den Logs der OPNSense (Firewall, DHCP etc.) geschaut - da kommt nicht an.

Auf dem AP ist das Logfile sehr schmal gehalten - da steht auch nix drin.

Meine Frage - sollte der POE Adapter nicht alles 1:1 durchschicken - oder liegt hier der Fehler????

Wie gesagt - sobald ich das VLAN am AP deaktiviere - wird sich sofort verbunden.

Dankeschön

ich habe einen TPLink EAP 653 Access Point.

Diesen habe ich die ganze Zeit über einen OMADA Controller (Software Docker) betrieben.

Nun hab ich mir gedacht - muss ja nicht laufen(OMADA), wenn das Ding(AP) eine eigene Oberfläche hat.

Nun möchte ich VLANs im AP nutzen.

Als Stromversorgung hatte ich einen TPLink 5-Port (SG-105PE) VLAN Switch dazwischen.

Leider kann ich nicht - oder bin ich nicht in der Lage - mit diesem kleinen Switch - mehrere VLANs über einen

Anschluss zu verwalten. Habe in der Oberfläche zwar die Möglichkeit gefunden, im Punkt 802.1q mehrer VLAN-IDs

einem Anschluss zuzuordnen - aber ich "muss" noch in einem anderen VLAN Konfigurationspunkt (PVID??? Switch ist momentan nicht angeschlossen) jedem Port eine eigene VLAN ID zuordnen - also ist der erste Punkt 802.1q super - aber der zweite - den ich ausfüllen muss - macht das wieder zunichte.

Nun dachte ich, da ich eine OPNSense nutze und dort die VLANs ihren Ursprung haben - ich kaufe mir einfach

einen neutralen POE-Adapter.

Der Adapter tut was er machen soll - er versorgt den AP mit Strom und WLANs funktionieren.

Sobald ich jedoch am AP bei dem entsprechenden WLAN das VLAN aktiviere - dann bekomme ich keine Verbindung mehr zum Wlan. Ich bekomme noch nicht mal eine IP.

Ich habe in den Logs der OPNSense (Firewall, DHCP etc.) geschaut - da kommt nicht an.

Auf dem AP ist das Logfile sehr schmal gehalten - da steht auch nix drin.

Meine Frage - sollte der POE Adapter nicht alles 1:1 durchschicken - oder liegt hier der Fehler????

Wie gesagt - sobald ich das VLAN am AP deaktiviere - wird sich sofort verbunden.

Dankeschön

Bitte markiere auch die Kommentare, die zur Lösung des Beitrags beigetragen haben

Content-ID: 12705689593

Url: https://administrator.de/forum/poe-adapter-problem-vlan-12705689593.html

Ausgedruckt am: 16.07.2025 um 06:07 Uhr

23 Kommentare

Neuester Kommentar

Leider kann ich nicht mit diesem kleinen Switch - mehrere VLANs über einen Anschluss zu verwalten.

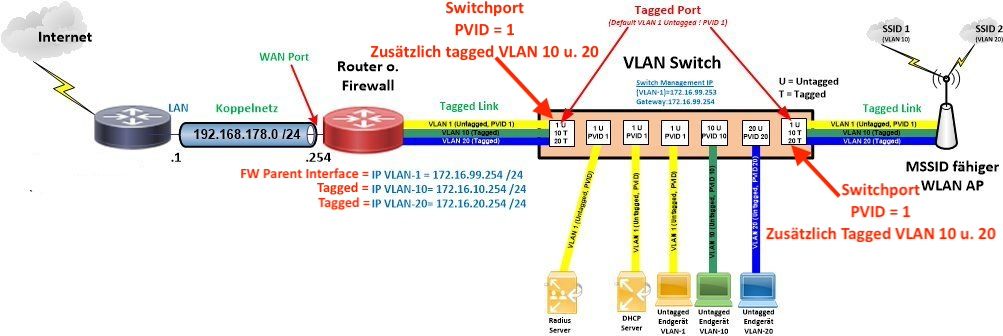

Hier steht wie man das problemlos und schnell erledigt:VLAN Installation und Routing mit pfSense, Mikrotik, DD-WRT oder Cisco RV Routern

Beachte die bösen Fallstricke die die Chinesen mit der Default Aktivierung ihres proprietären VLAN Verfahrens da eingebaut haben! Dies ist unbedingt zu deaktivieren sonst klappen keine VLAN Funktionen mit dem China Kracher.

Was das OPNsense AP Verhalten anbetrifft kann man nur vermuten das du das VLAN Setup falsch oder fehlerhaft vorgenommen hast. Kollege @Pjordorf hat es unten schon gesagt.

Leider lieferst du dazu keine hilfreichen Infos und zwingst zum Kristallkugeln.

Wie man es korrekt aufsetzt beschreibt dir ein hiesiges Tutorial im Detail. Den Praxiseinsatz dann hier.

Hallo,

Gruß,

Peter

Zitat von @150065:

Auf dem AP ist das Logfile sehr schmal gehalten - da steht auch nix drin.

Meine Frage - sollte der POE Adapter nicht alles 1:1 durchschicken - oder liegt hier der Fehler????

POE und vLAN Haben nichts miteinander zu tun..´Du scheinst fehler in deiner (software) Konfig zu haben. Dein POE ist Passiv (48 Volt) oder nach 802.3at oder haltmit 12 Volt Netzteil.Auf dem AP ist das Logfile sehr schmal gehalten - da steht auch nix drin.

Meine Frage - sollte der POE Adapter nicht alles 1:1 durchschicken - oder liegt hier der Fehler????

Wie gesagt - sobald ich das VLAN am AP deaktiviere - wird sich sofort verbunden.

Du hast eine fehlerhafte Konfiguration. Als beispiel mal gefraagt: IPHelper damit dein DHCP gefunden werden kann oder DHCP pro vLAN? usw...Gruß,

Peter

da ich mal ein Notebook anstelle des WLAN APs angeschlossen habe und ich bekomme sofort eine IP aus dem VLAN.

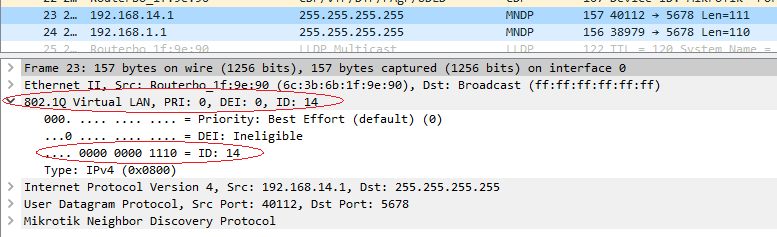

Das kann so niemals sein zumindestens nicht wenn du das NB direkt am Firewall Port angeschlossen hast! ☹️Zum einen supportet ein Endgerät wie ein Notebook niemals 802.1q getaggte VLAN Pakete an seinem LAN Port. Zum anderen sendet nur das Parent Interface also das Native oder PVID Interface der OPNsense Firewall UNgetaggte Frames!

Du hast also lediglich eine IP vom Parent Interface bekommen aber nie und nimmer nicht von einem der darauf abgebildeten VLANs.

Um auch getaggte Frames mit einem solchen Endgerät bedienen zu können müsstest du es erst entsprechend customizen wie HIER beschrieben.

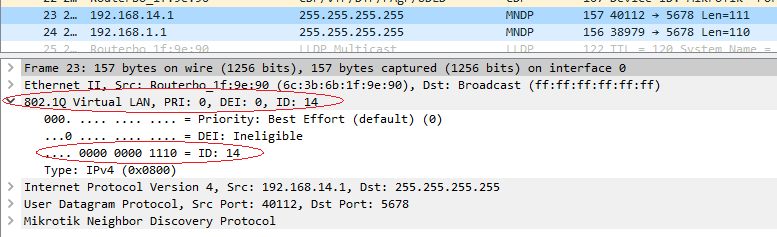

Oder alternativ mal einen Wireshark an den Port klemmen der dir dann entsprechend die getaggten Frames deiner VLANs anzeigen würde wie hier am Beispiel der VLAN ID 14:

Ich möchte am AP 2 oder 3 VLANs einrichten - aber am Port, an dem der AP hängt kann ich nur eine VLAN ID (PVID) angeben.

Du hast das Konzept von VLANs ggf. noch nicht richtig verstanden! Das PVID VLAN ist das VLAN in das UNgetaggter Traffic geworwardet vom Switch. Deine 2 zusätzlichen VLANs musst du zusätzlich Tagged auf dem Port einrichten, damit der die Tagged Pakete der OPNsense auch weiterreichen kann.

Ein Bild sagt hoffentlich mehr als 1000 Worte: 🤔

Ein Screenshot deines Switch VLAN Setups und des AP setups hätte allen hier sehr geholfen deinen Fehler zu finden und dir vor Augen zu führen.

Fazit:

Tutorial doch nicht gewissenhaft gelesen oder missverständliche Beschreibung gepostet.

Nochmals die VLAN Schnellschulung lesen und verstehen und insbesondere das Handling von PVID und Native VLAN kann helfen.

Du kannst die wirkliche OPNsense VLAN Connectivity auch einfach selber testen wenn du dir wie oben im Bild zwei Access Ports am Switch (PVID in den OPNsense VLANs die auf dem Parent residieren) einrichtest und DA dein Notebook aufsteckst. Da solltest du dann wirklich die entsprechenden IPs bekommen und nicht die des Parent Interfaces der OPNsense wenn du dort direkt rangehst.

Das Notebook habe ich dann an den TPLINK Switch angeschlossen

An dem oben schon beschrieben Access Port mit der entsprechenden VLAN ID als PVID?OK, das wäre dann korrekt und auch der korrekte Weg das zu überprüfen.

Zeigt dann zumindestens das die OPNsense Konfig und dein Switch Setup soweit korrekt ist.

Der AP Port am Switch darf aber logischerweise nicht so konfiguriert sein wie für das Notebook!!

Die PVID des AP Ports am Switch zeigt dann auf das Netz in dem dein AP Management stattfindet. 1 wäre dann das Parent Interface der Firewall.

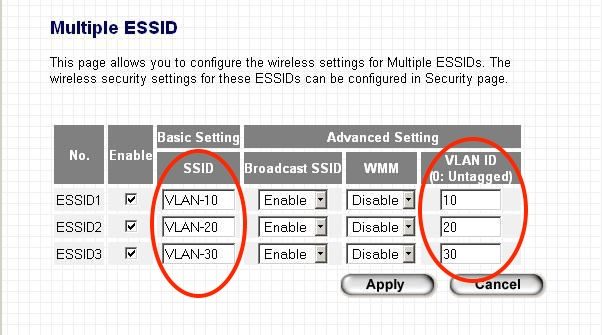

Wenn du mit mehreren SSIDs (MSSID) arbeitest, dann weist du auf dem AP ja eine WiFi SSID einer VLAN ID zu, z.B. 10.

Damit sendet der AP allen Traffic dieser SSID dann tagged am AP in Richtung Switchport mit der entsprechend gemappten VLAN ID (10). Folglich muss dort am Switchport dann dieses VLAN auch "Tagged" gesetzt sein. Im Beispiel hier dann 10.

Gleiches gilt für weitere SSIDs. Siehe Skizze oben!

Hast du das so umgesetzt?!

die Bilder werden in falscher Reihenfolge angezeigt

Das liegt daran das du die FAQs zum Einbetten von Bildern nicht gelesen hast!! ☹️Wenn du + an der richtigen Textstelle klickst wie in den FAQs beschrieben, dann erscheinen deine Bilder auch im richtigen Text Kontext.

FAQs lesen hilft wirklich!

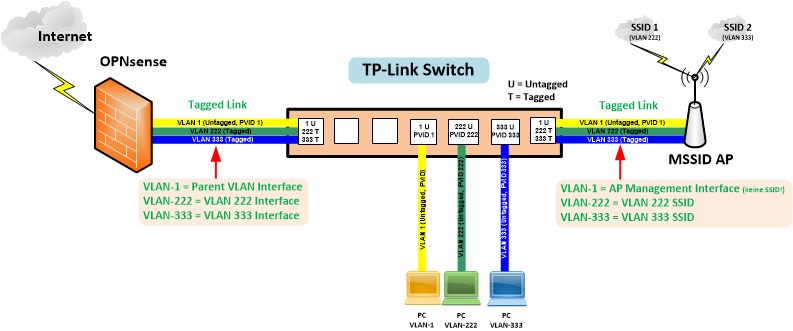

Also so funktioniert es mit dem WLAN AP nicht.

Ist auch völlig klar! Da fehlt aber der AP Port!! Das kann so nix werden. 1 ist ja vermutlich der OPNsense Port?! Wo ist der 2te VLAN 222 Tagged Port?

Der AP Port müsste identisch zum OPNsense Port konfiguriert sein, sprich PVID 1 und Tagged für die ID 222 wenn du im AP Setup die MSSID auf die VLAN ID 222 gemappt hast. Siehe MSSID Erklärung UND Zeichnung oben die dir den Sachverhalt doch zeigen.

Am UNtagged Port 3 kann der AP, wie oben mehrfach beschrieben, niemals arbeiten in einem MSSID Setup. Logisch, denn der MSSID Traffic kommt 222 Tagged dort an. Das Tutorial zum Kaptitel MSSIDs weist auch mehrfach darauf hin.

Der AP Port ist nirgendwo zu sehen in deinem Screenshot.

Dein Denkfehler liegt sicher am Verständnis des MSSID Handlings in einem AP. Leider fehlte dazu auch ein Screenshot oder Konfig.

Hier die beiden Setup Optionen Globale singuläre SSID oder MSSID.

Ohne MSSID Setup mit nur einer globalen SSID:

Mit MSSID Setup und VLAN Mapping:

Das sollte dir das Verständnis morgen hoffentlich noch erleichtern. Sonst fragen...

Hier die beiden Setup Optionen Globale singuläre SSID oder MSSID.

Ohne MSSID Setup mit nur einer globalen SSID:

- WiFi SSID wird stinknormal UNtagged gebridged ins Default VLAN 1 des APs.

- AP IP Management und WLAN SSID liegen in einem gemeinsamen Netz

- Diese AP Traffic landed untagged am Switchport und wird dort (da untagged) in das PVID VLAN geforwardet. Kein Tagging!

Mit MSSID Setup und VLAN Mapping:

- Eine oder mehrere WiFi SSIDs werden auf eine VLAN ID gemappt. Z.B. "Privat" auf die VLAN ID 10 und "Gast" auf die VLAN ID 20

- AP sendet alle Ethernet Pakete der SSID "Privat" mit der ID 10 getagged und SSID "Gast" mit der ID 20 getagged an seinem Port zum Switch.

- Nur das AP Management verbleibt UNtagged im VLAN 1 und bedient keine SSID! AP Management Traffic bleibt also untagged.

- Da der WiFi AP Traffic ausschliesslich tagged (10 und 20) am Switchport ankommt muss dieser ebenfalls tagged für 10 und 20 eingerichtet sein! Andernfalls dropt der Switch diese Frames was dann natürlich mit einem Connectivity Verlust einher geht.

- Die PVID dieses AP Switchports darf NICHT gleichzeitig in diesen MSSID VLAN IDs liegen!

Das sollte dir das Verständnis morgen hoffentlich noch erleichtern. Sonst fragen...

Allein das verwirrt mich - das kann ich doch gar nicht einstellen.

Dann hast du auch keinen MSSID fähigen AP. Also einen AP der Mehrere WLAN SSIDs mit einer AP Hardware aufspannen kann.Deine AP Hardware ist dann schlicht und einfach nicht MSSID fähig!!

Bei MSSID fähigen APs MUSS es immer einen Menüpunkt im Setup geben in dem man diese mehrfachen WLAN SSIDs auf die VLAN IDs mappen kann. Quasi eine Abtrennung dieser WLANs in ein spezifisches VLAN. Logisch, denn wie sollte man die WLANs sonst auch trennen?!

Hier als Beispiel bei einem MSSID AP der die 3 WLANs auf 3 VLAN IDs 10, 20 und 30 mappt:

So oder so ähnlich sollte es auch bei dir aussehen!

Am AP kann ich nix groß einrichten

Spricht dann eher dafür das der kein MSSID kann und für dein Vorhaben dann NICHT geeignet ist. Oder das das MSSID Setup nur über den Controller geht.Beschaffe dir für 20€ einen gebrauchten Premium AP der das mit Links kann:

Cisco WLAN Access Points 3800, 3702, 2702 für den Heimgebrauch umrüsten

Sobald ich VLAN für ein WLAN im AP aktiviere - gibt es keine Verbindung mehr.

Das wäre ja auch Quatsch, denn du must ja zwingend zumindestens eine VLAN ID angeben zu dem WLAN was du darauf aktivierst. Woher soll der AP und auch der empfangene Switch sonst wissen in welches VLAN er diesen Traffic forwarden soll?TP-Link beschreibt es ja auch genau so:

tp-link.com/de/support/faq/3655/

aber es funktioniert eben nicht.

Das liegt aber zu 99% nicht an der HW. 🤣und ich meinte, dass ich das nicht am Switch einstellen kann.

Wie meinst du das??Am Switch stellst du doch diese gemappten MSSID VLANs alle auf Tagged. Also kann man es schon am Switch einstellen wie gefordert. Du sprichst etwas in Rätseln. 🤔

Die Logik ist doch kinderleicht, die gemappten SSIDs werden ja allesamt getagged vom AP gesendet folglich muss auch der Switch genau diese VLAN IDs getagged empfangen so das beide Seiten gleich sind.

Das ungetaggte Default VLAN (PVID) transportiert den IP Management Zugang des IPs. Das ist bei allen APs auf der ganzen Welt so!

es gibt auch kein Beispiel, dass genau diesen Fall zeigt.

Das stimmt so nicht:wiki.mikrotik.com/wiki/Manual:Wireless_VLAN_Trunk

Jeder bessere Hersteller kann so einen simplen WLAN Trunk umsetzen!

Hab ich die falsche Hardware?

Vermutlich ja! Ich habe lediglich den einen AP - der MultiSSID und VLAN fähig ist.

OK, ein simpler Allerwelts Klassiker dann mit MSSIDs wie HIER beschrieben.Am Port 3 an meinem TPLINK POE VLAN Switch hängt der AP auf dem zwei VLANs eingerichtet sind.

OK, wenn dieser Port 3 am Switch dann dein Anschlussport für den AP ist dann muss er für die beiden MSSIDs getagged sein und das Native VLAN (PVID VLAN, untagged) liegt auf dem AP Management Netz. Du hast dann insgesamt 3 VLANs an dem Port anliegen.Der AP Port 3 hat am Swiztch exakt dasselbe Setup wie der Anschlussport der OPNsense.

der AP hängt nur an einem Port - an einem physischen RJ45 1000MBit Port.

Ääähhh ja! Er hat ja keine 3 PoE Ports um ihn an einen Switch anzuschliessen. Welchen Sinn hat diese eh evidente Aussage?? 🤔Und ich kann für diesen Port nur eine PVID angeben

Was ja auch völlig normal ist und simpler Standard ist! Ein Switch Port kann niemals in mehreren UNtagged VLANs gleichzeitig liegen. Wie sollte das auch gehen wenn der Switch keinerlei VLAN Information (Tag) im Paket das den Port passiert lesen kann?? (Siehe VLAN-Schnellschulung!)Vielleicht sagt dir ein Bild mehr als 1000 Worte und beseitigt dein Verständnis Problem?!:

zwischen VLAN POE Switch und OPNSense noch ein "normaler" Switch ohne VLAN als Verteiler dazwischen. Werden hier evtl. die VLAN Pakete verworfen?

Oha...böses Faul! 🤦♂️ Das kommentieren wir jetzt besser mal nicht. Thema "Multipatchvlanports"Werden hier evtl. die VLAN Pakete verworfen?

Das kann man nicht mit Sicherheit sagen.Einge Chinesen Switches forwarden die Pakete egal ob mit oder ohne Tag. Andere verwerfen 802.1q getaggte Frames weil sie für einen non managed Switch ohne VLAN Funktion ein falsches Format haben.

Ohne das du selber mal mit dem Wireshark nachsiehst kann man nur Kristallkugeln weil es dort kein normiertes Verhalten gibt.

Wenn du einen Wireshark an den Port klemmst und Tags in den Frames von der Firewall siehst wie hier (VLAN 14):

Wenn du keine Tags siehst dann verwirft bzw. dropt er diese Pakete.

So oder so ist das ein unsauberes Design mit so einem Switch dazwischen.

Einen guten VLAN Switch jibbet für 20 Euronen und sollte doch allemal drin sein, oder?!