Portweiterleitung pfSense

Hallo,

ich habe eine pfSense FW Version 21.02-RELEASE (amd64). Am WAN Interface habe ich bereits eine Port Weiterleitung für Exchange (25) und Mobiler Zugriff (443). Für unsere neue ERP Software sollte jetzt zusätzlich noch der Port 50443 auf die 192.168.20.44:50443 weitergeleitet werden. Es wurde im Vorfeld auch eine Sub Domain angelegt (erp.domain.com) um damit auf die Oberfläche zuzugreifen. Ich habe die Weiterleitung in der FW eingetragen. Beim Versuch die Oberfläche mit erp.domain.com:50443 oder https://festeIP:50443 aufzurufen kommt im Browser die Fehlermeldung Zeitüberschreitung. Intern, also mit https://192.168.20.44:50443 funktioniert es. In den System Logs der Firewall und der VM (Server 2019) wo die ERP läuft ist nichts zu lesen. Wenn ich die Adresse erp.domain.com oder die https://festeIP also ohne Port eingebe komme ich bis zur Firewall. Kann mir da vielleicht jemand weiterhelfen? Vielen Dank.

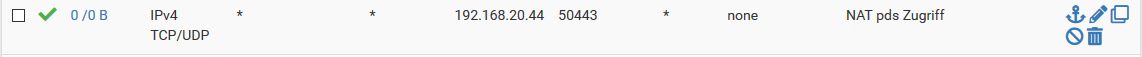

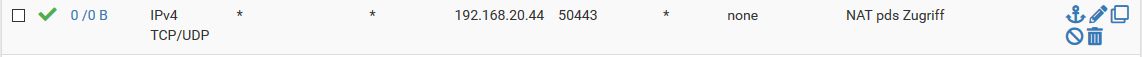

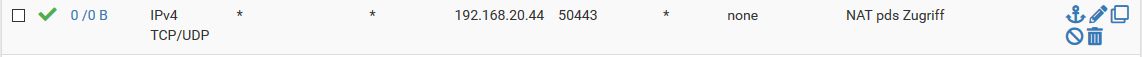

Hier die NAT:

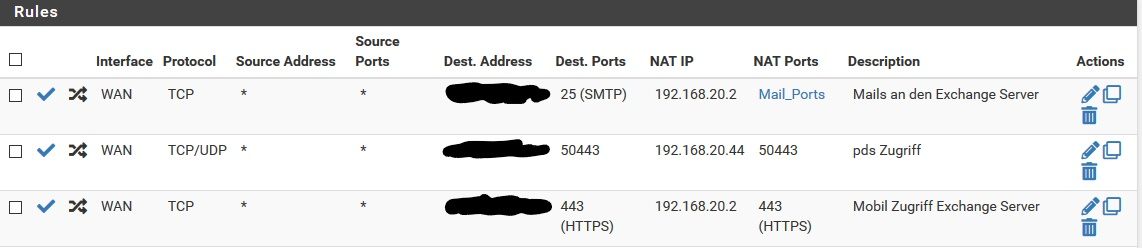

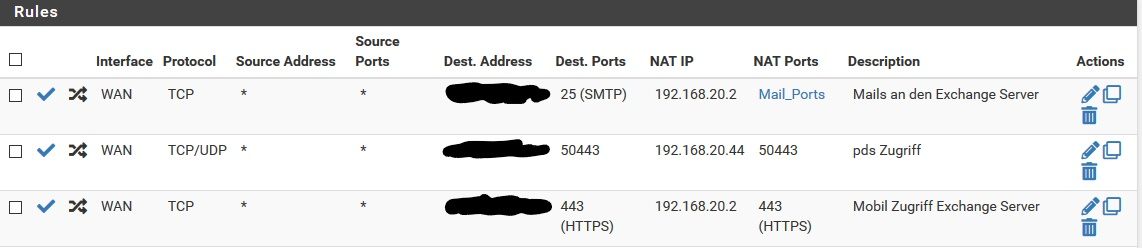

Hier die Rule im WAN Interface:

Gruß Christian

ich habe eine pfSense FW Version 21.02-RELEASE (amd64). Am WAN Interface habe ich bereits eine Port Weiterleitung für Exchange (25) und Mobiler Zugriff (443). Für unsere neue ERP Software sollte jetzt zusätzlich noch der Port 50443 auf die 192.168.20.44:50443 weitergeleitet werden. Es wurde im Vorfeld auch eine Sub Domain angelegt (erp.domain.com) um damit auf die Oberfläche zuzugreifen. Ich habe die Weiterleitung in der FW eingetragen. Beim Versuch die Oberfläche mit erp.domain.com:50443 oder https://festeIP:50443 aufzurufen kommt im Browser die Fehlermeldung Zeitüberschreitung. Intern, also mit https://192.168.20.44:50443 funktioniert es. In den System Logs der Firewall und der VM (Server 2019) wo die ERP läuft ist nichts zu lesen. Wenn ich die Adresse erp.domain.com oder die https://festeIP also ohne Port eingebe komme ich bis zur Firewall. Kann mir da vielleicht jemand weiterhelfen? Vielen Dank.

Hier die NAT:

Hier die Rule im WAN Interface:

Gruß Christian

Bitte markiere auch die Kommentare, die zur Lösung des Beitrags beigetragen haben

Content-ID: 1090483038

Url: https://administrator.de/forum/portweiterleitung-pfsense-1090483038.html

Ausgedruckt am: 18.07.2025 um 00:07 Uhr

7 Kommentare

Neuester Kommentar

Hast du denn auch zusätzlich zur Port Weiterleitung den externen Zugriff von UDP/TCP 50443 auf die WAN Port IP Adresse zugelassen ?! Ohne das nützt dir die Port Weiterleitung herzlich wenig wenn der Zugriff von außen wie immer Firewall üblich geblockt ist. Das erklärt auch den Timeout.

Dieses zusätzliche ToDo wird gerne mal vergessen weil man vergisst mit einer Firewall zu arbeiten. Im übrigen würdest du das auch sofort im Firewall Log sehen das sehr wahrscheinlich 50443 am WAN Port geblockt wird. Ja wenn man denn überhaupt einmal ins Firewall Log sehen würde...

Das ERP Log kann ja nix anzeigen. Was auch, wenn durch das FW Blocking keinerlei Traffic dort ankommt. Einfache Logik !

Dieses zusätzliche ToDo wird gerne mal vergessen weil man vergisst mit einer Firewall zu arbeiten. Im übrigen würdest du das auch sofort im Firewall Log sehen das sehr wahrscheinlich 50443 am WAN Port geblockt wird. Ja wenn man denn überhaupt einmal ins Firewall Log sehen würde...

Das ERP Log kann ja nix anzeigen. Was auch, wenn durch das FW Blocking keinerlei Traffic dort ankommt. Einfache Logik !

Wenn du etwas nachdenkst kommst du auch ganz sicher selber drauf...

Bei Port Forwarding musst du ja in deiner remoten Applikation z.B. Exchange, ERP usw. als Zieladresse nicht die wahre IP Adresse des Server Ziels angeben sondern immer die der WAN IP Adresse der Firewall.

Logisch, denn nur diese ist eine öffentliche IP und aus dem Internet erreichbar. Ziele "hinter" der Firewall nutzen in der Regel ja immer nicht routebare, private [ RFC_1918_IP_Adressen], wären also niemals direkt erreichbar. Folglich musst du ja auch mit Port Forwarding rumfrickeln und so Löcher in die Firewall bohren. (VPN wäre hier die bessere, da sicherere Alternative, aber egal, andere Baustelle...)

Die WAN IP Adresse ist aber Firewall üblich immer geblockt für sämtlichen Zugriff von außen. Sprich willst du die WAN Port IP dann mit dem Zielport UDP/TCP 50443 ansprechen, dann blockt die Firewall im Regelwerk schon diesen Zugriff. Es kommt also gar nicht mehr zum NAT Prozess das die FW den Traffic umsetzt auf die interne Ziel IP und diesen Traffic dann ans eigentliche Ziel weiterleitet.

Eigentlich doch eine ganz einfache Firewall Logik wo explizit alles verboten ist was nicht ausdrücklich im Regelwerk erlaubt ist !

Siehe in dein Access Regelwerk, denn dort wirst du die freigegeben Ports auf das Ziel WAN_ip_address für die Exchange Port sehen wo es ja klappt.

Bei Port Forwarding musst du ja in deiner remoten Applikation z.B. Exchange, ERP usw. als Zieladresse nicht die wahre IP Adresse des Server Ziels angeben sondern immer die der WAN IP Adresse der Firewall.

Logisch, denn nur diese ist eine öffentliche IP und aus dem Internet erreichbar. Ziele "hinter" der Firewall nutzen in der Regel ja immer nicht routebare, private [ RFC_1918_IP_Adressen], wären also niemals direkt erreichbar. Folglich musst du ja auch mit Port Forwarding rumfrickeln und so Löcher in die Firewall bohren. (VPN wäre hier die bessere, da sicherere Alternative, aber egal, andere Baustelle...)

Die WAN IP Adresse ist aber Firewall üblich immer geblockt für sämtlichen Zugriff von außen. Sprich willst du die WAN Port IP dann mit dem Zielport UDP/TCP 50443 ansprechen, dann blockt die Firewall im Regelwerk schon diesen Zugriff. Es kommt also gar nicht mehr zum NAT Prozess das die FW den Traffic umsetzt auf die interne Ziel IP und diesen Traffic dann ans eigentliche Ziel weiterleitet.

Eigentlich doch eine ganz einfache Firewall Logik wo explizit alles verboten ist was nicht ausdrücklich im Regelwerk erlaubt ist !

Siehe in dein Access Regelwerk, denn dort wirst du die freigegeben Ports auf das Ziel WAN_ip_address für die Exchange Port sehen wo es ja klappt.

@aqui: Wahrscheinlich hat der TO die Firewall-Regel automatisch durch den NAT-Dialog erstellen lassen. Wenn man das macht, wird der Zugriff nur für die interne IP erlaubt und nicht für die WAN-IP. Da ist etwas händische Nacharbeit notwendig.

Firewall-Regel automatisch durch den NAT-Dialog erstellen lassen.

Gefährlich sowas aber könnte natürlich sein, bzw. ist so laut o.a. Screenshot.Was steht denn im Firewall Log wenn du einen Port 50443 Zugriff auf die WAN IP machst ?? Irgendwas MUSS die FW dazu loggen !

Beachte das du wegen der Übersichtlichkeit das Log VORHER löschen solltest und dann erst den Zugriff machen. Ggf. auch die State Table.

Auch sollte das von einer wirklich externen IP passieren und nicht aus dem internen Netz um Hairpin NAT Problematiken sicher aus dem Wege zu gehen.