PowerChute Clients können nicht hinzugefügt werden

Hi

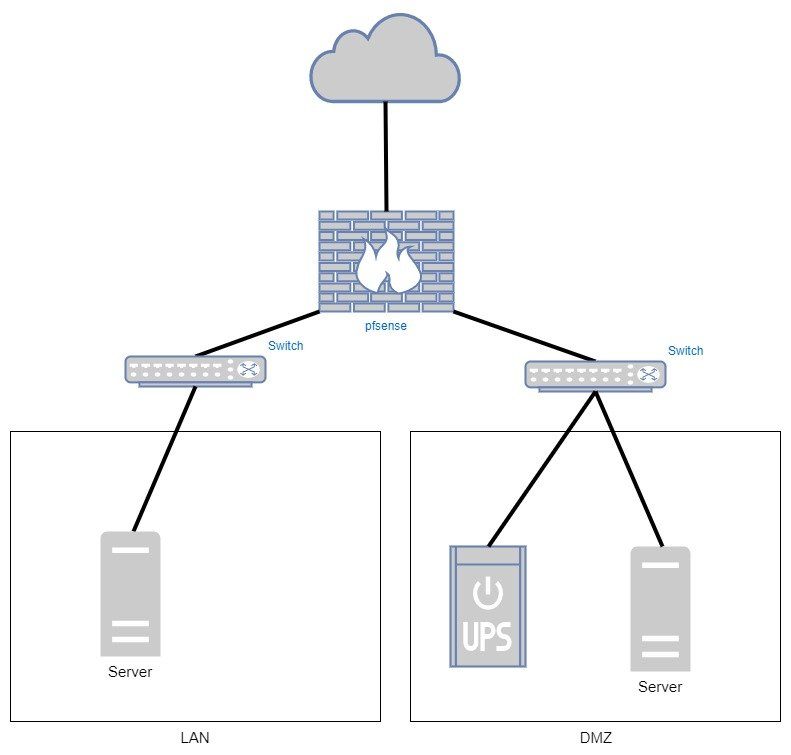

Ich habe hier den folgenden Netzwerkaufbau:

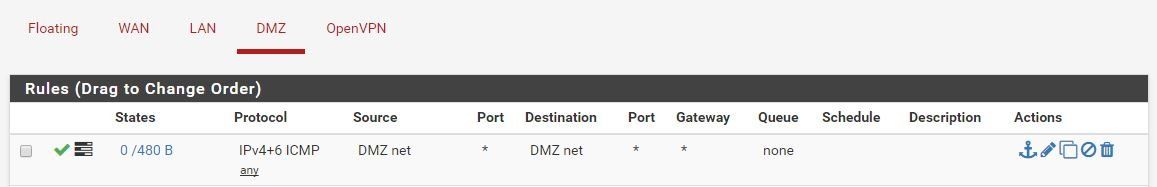

Nun wollte ich den Server in der DMZ mit AutoShutdown ausstatten. Also PowerChute auf dem Server installiert und dann wollte ich es konfigurieren. Hier das Ergebnis:

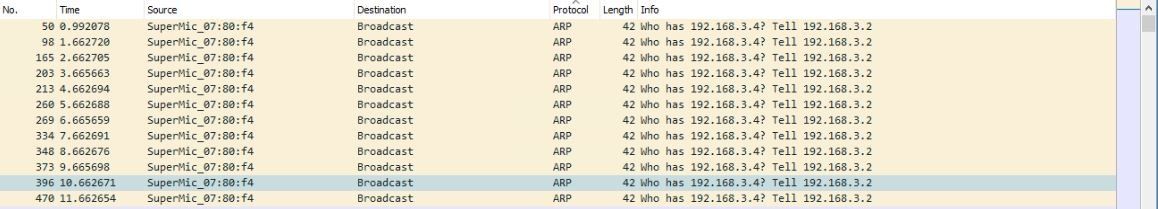

Ich habe mal Wireshark auf dem Server angeschmissen und suchte nach Paketen mit dem Filter "ip.dst == 192.168.3.4" (dies ist die IP der USV). Dies liefert aber kein einziges Paket... Habe dann sogar mal die Windows Firewall ausgeschaltet, aber auch dann sehe ich kein einziges ausgehendes Paket zu der IP der USV...

Der Switch für die DMZ unterstützt glücklicherweise Port Mirroring. Also habe ich die Ports welche zu pfsense/USV/Server gehen auf einen freien Port gespiegelt, dort einen Laptop rangehängt und das selbe mit Wireshark nochmals probiert. Gleiches Ergebnis: Ich sehe kein Paket mit ip.dst = USV....

Hat jemand eine Idee? Evtl. eine andere Idee wonach ich filtern könnte im Kabelhai? Wo könnte das Problem beim Server liegen wenn nicht an der Windows Firewall?

LG MbGb

PS: Auch beim hinzufügen des Servers aus dem LAN habe ich ein ähnliches Problem wenn auch nicht das gleiche. Evtl. hilft diese Zusatzinfo ja so jemandem etwas. Ich möchte aber (noch) nicht auf die Probleme mit dem anderen Server eingehen.

Ich habe hier den folgenden Netzwerkaufbau:

Nun wollte ich den Server in der DMZ mit AutoShutdown ausstatten. Also PowerChute auf dem Server installiert und dann wollte ich es konfigurieren. Hier das Ergebnis:

Ich habe mal Wireshark auf dem Server angeschmissen und suchte nach Paketen mit dem Filter "ip.dst == 192.168.3.4" (dies ist die IP der USV). Dies liefert aber kein einziges Paket... Habe dann sogar mal die Windows Firewall ausgeschaltet, aber auch dann sehe ich kein einziges ausgehendes Paket zu der IP der USV...

Der Switch für die DMZ unterstützt glücklicherweise Port Mirroring. Also habe ich die Ports welche zu pfsense/USV/Server gehen auf einen freien Port gespiegelt, dort einen Laptop rangehängt und das selbe mit Wireshark nochmals probiert. Gleiches Ergebnis: Ich sehe kein Paket mit ip.dst = USV....

Hat jemand eine Idee? Evtl. eine andere Idee wonach ich filtern könnte im Kabelhai? Wo könnte das Problem beim Server liegen wenn nicht an der Windows Firewall?

LG MbGb

PS: Auch beim hinzufügen des Servers aus dem LAN habe ich ein ähnliches Problem wenn auch nicht das gleiche. Evtl. hilft diese Zusatzinfo ja so jemandem etwas. Ich möchte aber (noch) nicht auf die Probleme mit dem anderen Server eingehen.

Bitte markiere auch die Kommentare, die zur Lösung des Beitrags beigetragen haben

Content-ID: 344286

Url: https://administrator.de/forum/powerchute-clients-koennen-nicht-hinzugefuegt-werden-344286.html

Ausgedruckt am: 18.07.2025 um 00:07 Uhr

21 Kommentare

Neuester Kommentar

Hallo,

wenn die Netzwerkkarte in der USV (welche?) ihre Konfiguration über DHCP (wo im Netzwerk ist denn der DHCP-Server?) bezieht, scheint sie ja phy. iO. zu sein. Wie hast Du denn die Konfiguration der NIC in der USV überprüft, wenn Du nicht auf sie zugreifen kannst?

Warum sollte die USV über ihre NIC irgendwelche Datenpakete versenden, die Du mit Wireshark sehen willst?

Kann denn Server 1 über den Router/ Firewall der Server 2 erreichen (ping)?

Versuche über Telnet oder HTTP von einem PC (nicht der Server) im gleichen Subnetz die USV zu erreichen.

Jürgen

wenn die Netzwerkkarte in der USV (welche?) ihre Konfiguration über DHCP (wo im Netzwerk ist denn der DHCP-Server?) bezieht, scheint sie ja phy. iO. zu sein. Wie hast Du denn die Konfiguration der NIC in der USV überprüft, wenn Du nicht auf sie zugreifen kannst?

Warum sollte die USV über ihre NIC irgendwelche Datenpakete versenden, die Du mit Wireshark sehen willst?

Kann denn Server 1 über den Router/ Firewall der Server 2 erreichen (ping)?

Versuche über Telnet oder HTTP von einem PC (nicht der Server) im gleichen Subnetz die USV zu erreichen.

Jürgen

Zitat von @ludaku:

Vom Server aus erreiche ich die USV gar nicht. Weder via PowerChute, noch Webinterface, noch Ping. Gar nichts. von der Konsole der APC kann > ich z.B. die pfsense anpingen, den Server aber nicht.

Nachtrag: Okay der Server kann auch nur die pfsense anpingen habe ich gerade gemerkt.

Vom Server aus erreiche ich die USV gar nicht. Weder via PowerChute, noch Webinterface, noch Ping. Gar nichts. von der Konsole der APC kann > ich z.B. die pfsense anpingen, den Server aber nicht.

Nachtrag: Okay der Server kann auch nur die pfsense anpingen habe ich gerade gemerkt.

Ich erreiche die USV via Telnet/HTTP ja bereits aus dem LAN sogar! Trotzdem habe ich nun den Laptop in die DMZ gehangen und ich kann > weder den Server noch die USV erreichen.

Ja gut, die Tests zeigen dir ja, wo du ansetzen musst. Nimm die DMZ-ACEs der pfSense auseinander und schau, woran es hakt.

Hallo,

nimm´ einen Switch, spiegle einen Port, schließe dort einen PC mit Wireshark an (KEINE Firewall aktivieren!!), schließe einen anderen PC an den 2. Port an und pinge die pfsens an. Was aus dem 2. PC raus geht (ping) siehst Du in Wireshark (oder es kommt nichts raus) und die Antwort der pfsens siehst Du auch in Wireshark!

Das gleiche in der DMZ.

Jürgen

nimm´ einen Switch, spiegle einen Port, schließe dort einen PC mit Wireshark an (KEINE Firewall aktivieren!!), schließe einen anderen PC an den 2. Port an und pinge die pfsens an. Was aus dem 2. PC raus geht (ping) siehst Du in Wireshark (oder es kommt nichts raus) und die Antwort der pfsens siehst Du auch in Wireshark!

Das gleiche in der DMZ.

Jürgen

Hallo,

dann tausche doch mal den Server gegen einen anderen PC/ Laptop. Nur was "raus geht", kann Wireshark auch aufzeichnen. Wenn der Server keinen Ping sendet, kann die USV auch nicht antworten. Und Wireshark kann somit auch nichts aufzeichnen.

Und spiegele nur einen Port auf den Mirror-Port 3.

Ich habe für solche Fälle einen Raspberry Pi. Bei dem Raspbian-/ Debian-Linux weiß man, was man hat. Da spielen nicht irgend welche Windows-Einstellungen, die man nicht kennt, ihr Spielchen.

Jürgen

PS: Unabhängig von Deinem Problem würde ich die USV ins LAN stellen und nicht in die DMZ. Nicht das Dir jemand die USV hackt und Deine Server runter fährt.

dann tausche doch mal den Server gegen einen anderen PC/ Laptop. Nur was "raus geht", kann Wireshark auch aufzeichnen. Wenn der Server keinen Ping sendet, kann die USV auch nicht antworten. Und Wireshark kann somit auch nichts aufzeichnen.

Und spiegele nur einen Port auf den Mirror-Port 3.

Ich habe für solche Fälle einen Raspberry Pi. Bei dem Raspbian-/ Debian-Linux weiß man, was man hat. Da spielen nicht irgend welche Windows-Einstellungen, die man nicht kennt, ihr Spielchen.

Jürgen

PS: Unabhängig von Deinem Problem würde ich die USV ins LAN stellen und nicht in die DMZ. Nicht das Dir jemand die USV hackt und Deine Server runter fährt.

PS: Unabhängig von Deinem Problem würde ich die USV ins LAN stellen und nicht in die DMZ. Nicht das Dir jemand die USV hackt und Deine >> Server runter fährt.

Wenn ich die USV ins LAN stelle muss ich aber was für Verkehr von der DMZ ins LAN aufmachen um den Server in der DMZ herunterfahrenzu können. So ein Loch bzgl. der Sicherheit würde ich nur ungern aufreissen....

Welches Risiko größer ist (die ungeschützte USV in der DMZ wird gehackt und alle Server werden runtergefahren oder jemand kommt durch die Firewall an die USV im LAN) ist ja wohl "Ansichts-Sache".

Wenn in einer Broadcast-Domäne ein Rechner ein Ping aussendet und das geht auch raus, ist es in Wireshark zu sehen. Entweder der Spiegelport im Switch funktioniert nicht richtig oder dein PC/ Firewall macht nicht das, was er soll oder du bedienst Wireshark nicht korrekt.

Ob auf das ausgesendete Ping eine Antwort kommt, steht auf einem anderen Blatt. Aber wenn es kommt, dann ist es auch zu "sehen"!

Und spiegele nur einen Port auf den Mirror-Port 3.

Alles klar. Gibt es einen bestimmten Grund dafür?Du hast ein Problem und mußt die Ursache eingrenzen. Also vereinfache die Situation auf das unbedingt Notwendige um Fehlerquellen auszuschließen.

Wenn der Server ein Ping aussendet, siehst du es am Spiegelport. Wenn er eine Antwort auf sein Ping erhält, siehst du es auch am Spiegelport. Da mußt du nicht auch noch die USV oder die pfsens auf den Spiegelport legen!

Jürgen

Hallo,

Wireshark nutz nicht die im Laptop verbaute Kamera um zu erkennen, wer vor dem Laptop sitzt und den dann gezielt zu ärgern.

Wenn ein PING (ICMP-Paket) raus geht, wird das auch aufgezeichnet. Also entweder geht kein PING raus oder Wireshark bzw. der Rechner, auf dem Wireshark läuft, ist falsch konfiguriert.

Hänge den Laptop in die DMZ, starte Wireshark und pinge vom Laptop nacheinander alle Geräte in der DMZ an. Sorge aber vorher dafür, das diese Geräte auch ICMP-Pakete annehmen (Windows Firewall).

Wenn das funktioniert, kannst du dich deinem eigentlichen Problem zuwenden.

Jürgen

Wireshark nutz nicht die im Laptop verbaute Kamera um zu erkennen, wer vor dem Laptop sitzt und den dann gezielt zu ärgern.

Wenn ein PING (ICMP-Paket) raus geht, wird das auch aufgezeichnet. Also entweder geht kein PING raus oder Wireshark bzw. der Rechner, auf dem Wireshark läuft, ist falsch konfiguriert.

Hänge den Laptop in die DMZ, starte Wireshark und pinge vom Laptop nacheinander alle Geräte in der DMZ an. Sorge aber vorher dafür, das diese Geräte auch ICMP-Pakete annehmen (Windows Firewall).

Wenn das funktioniert, kannst du dich deinem eigentlichen Problem zuwenden.

Jürgen

Hallo,

wenn ich mit meinem Laptop einen Ping absetze, egal ob das Ziel im gleichen Subnetz, irgendwo im LAN oder im Internet ist, Wireshark hat die Pakete erfaßt.

Nutze doch mal statt ping das Programm tracert.

Tausche den Switch mal gegen einen unmanaged Switch oder besser gegen einen alten Hub.

Sortiere den aufgezeichneten Trace in Wireshark mal nach Protollen und schaue, ob wirklich keine ICMP-Pakete aufgezeichnet sind.

Nochmal: wenn der PC auf dem Wireshark läuft, ein PING aussendet, wird das auch aufgezeichnet. Und dabei ist es unerheblich, ob das Ziel erreichbar ist oder nicht. Ansonsten ist etwas falsch konfiguriert.

Jürgen

wenn ich mit meinem Laptop einen Ping absetze, egal ob das Ziel im gleichen Subnetz, irgendwo im LAN oder im Internet ist, Wireshark hat die Pakete erfaßt.

Nutze doch mal statt ping das Programm tracert.

Tausche den Switch mal gegen einen unmanaged Switch oder besser gegen einen alten Hub.

Sortiere den aufgezeichneten Trace in Wireshark mal nach Protollen und schaue, ob wirklich keine ICMP-Pakete aufgezeichnet sind.

Nochmal: wenn der PC auf dem Wireshark läuft, ein PING aussendet, wird das auch aufgezeichnet. Und dabei ist es unerheblich, ob das Ziel erreichbar ist oder nicht. Ansonsten ist etwas falsch konfiguriert.

Jürgen

Hallo,

wie bekommen denn die Geräte in der DMZ ihre IP-Einstellungen?

Sind die korrekt? (IP, Mask und Gateway)

Der tracert lief auf die IP, nicht auf den DNS-Namen?

Auf den Geräten sind keine Firewalls oä. aktiviert?

Das Netzwerk ist physisch genau wie in der Zeichnung aufgebaut? L2-Switche ohne VLANs, kein Routing in den Switchen, keine ACLs.

Wenn das in der DMZ wirklich ein L2-Switch ist, setze ihn auf die Werkseinstellungen zurück, damit du sicher bist, dass da nicht irgendwelche alten Einstellungen rumgeistern.

Funktioniert denn von den Geräten in der DMZ ein Ping ins Internet?

Jürgen

wie bekommen denn die Geräte in der DMZ ihre IP-Einstellungen?

Sind die korrekt? (IP, Mask und Gateway)

1 <Name-localhostr> [<IP-localhost>] meldet: Zielhost nicht erreichbar.

Der tracert lief auf die IP, nicht auf den DNS-Namen?

Auf den Geräten sind keine Firewalls oä. aktiviert?

Das Netzwerk ist physisch genau wie in der Zeichnung aufgebaut? L2-Switche ohne VLANs, kein Routing in den Switchen, keine ACLs.

Wenn das in der DMZ wirklich ein L2-Switch ist, setze ihn auf die Werkseinstellungen zurück, damit du sicher bist, dass da nicht irgendwelche alten Einstellungen rumgeistern.

Funktioniert denn von den Geräten in der DMZ ein Ping ins Internet?

Jürgen