Problem nach Erneuerung des Exchange-Zertifikates in Verbindung mit einem Proxy

Hallo zusammen.

Ich habe folgendes Problem und komme nicht mehr weiter:

Ein Exchange-Zertifikat (5-Jahres-Zertifikat) wäre am kommenden Montag abgelaufen (Exchange 2013).

Ich verlängerte es über das EAC am Dienstag. Anschließend kamen bei den User-Clients Zertifikatsmeldungen, dass dem neuen Zertifikat nicht vertraut würde.

Um dieses Problem zu lösen hielt ich mich an folgenden Beitrag:

alitajran.com/renew-microsoft-exchange-certificate/

Ich kopierte also das nicht vertrauenswürdige Zertifikat in den Root-Ordner, dass es als Vertrauenswürdig gilt.

Ein weiterer Artikel, den ich leider zu spät gefunden hatte, ist folgender:

blog.icewolf.ch/archive/2018/03/20/exchange-2016-renew-microsoft ...

Den IIS startete ich auch neu (nur wird das neue Zertifikat mit dem cmdlet Get-AuthConfig gar nicht angezeigt, sondern nur ein anderes aktives Zertifikat (gültig bis 2029)).

Es existiert aber ein weiteres Problem: Wir haben einen reverse proxy, welcher einen Service "Pound" hat. Diesen muss ich seitdem minütlich neustarten, da sonst unser Webmail nicht mehr erreichbar ist.

Ich weiß nicht, ob ich das neue Zertifkat auf dem Proxy irgendwie freischalten muss. Hier existiert keine Dokumentation von meinen Vorgängern und diese kann ich auch leider nicht mehr fragen.

Es ist das erste 5-Jahres-Zertifikat (Microsoft Exchange), welches ich verlängere.

Dienste: IIS, SMTP

Braucht ihr mehr Infos?

Liebe Grüße.

Ich habe folgendes Problem und komme nicht mehr weiter:

Ein Exchange-Zertifikat (5-Jahres-Zertifikat) wäre am kommenden Montag abgelaufen (Exchange 2013).

Ich verlängerte es über das EAC am Dienstag. Anschließend kamen bei den User-Clients Zertifikatsmeldungen, dass dem neuen Zertifikat nicht vertraut würde.

Um dieses Problem zu lösen hielt ich mich an folgenden Beitrag:

alitajran.com/renew-microsoft-exchange-certificate/

Ich kopierte also das nicht vertrauenswürdige Zertifikat in den Root-Ordner, dass es als Vertrauenswürdig gilt.

Ein weiterer Artikel, den ich leider zu spät gefunden hatte, ist folgender:

blog.icewolf.ch/archive/2018/03/20/exchange-2016-renew-microsoft ...

Den IIS startete ich auch neu (nur wird das neue Zertifikat mit dem cmdlet Get-AuthConfig gar nicht angezeigt, sondern nur ein anderes aktives Zertifikat (gültig bis 2029)).

Es existiert aber ein weiteres Problem: Wir haben einen reverse proxy, welcher einen Service "Pound" hat. Diesen muss ich seitdem minütlich neustarten, da sonst unser Webmail nicht mehr erreichbar ist.

Ich weiß nicht, ob ich das neue Zertifkat auf dem Proxy irgendwie freischalten muss. Hier existiert keine Dokumentation von meinen Vorgängern und diese kann ich auch leider nicht mehr fragen.

Es ist das erste 5-Jahres-Zertifikat (Microsoft Exchange), welches ich verlängere.

Dienste: IIS, SMTP

Braucht ihr mehr Infos?

Liebe Grüße.

Bitte markiere auch die Kommentare, die zur Lösung des Beitrags beigetragen haben

Content-ID: 670756

Url: https://administrator.de/forum/problem-nach-erneuerung-des-exchange-zertifikates-in-verbindung-mit-einem-proxy-670756.html

Ausgedruckt am: 02.08.2025 um 07:08 Uhr

9 Kommentare

Neuester Kommentar

Moin,

IIS ist eine andere Applikation als Exchange, IIS funktioniert in Verbindung mit Exchange wie ein Reverse Proxy, indem er die Verbindungen nach außen mit SSL verschlüsselt. SMTP funktioniert meines Wissens direkt über den Exchange, das Zertifikat müsstest du dann über Powershell oder ECP setzten.

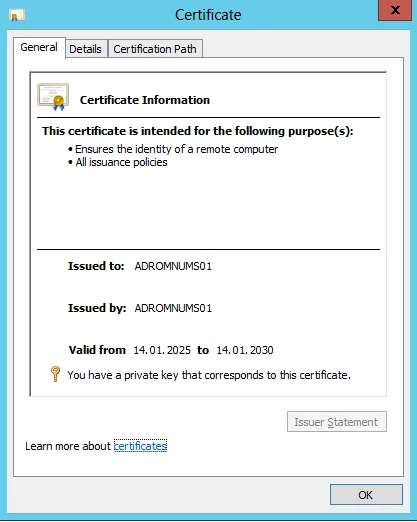

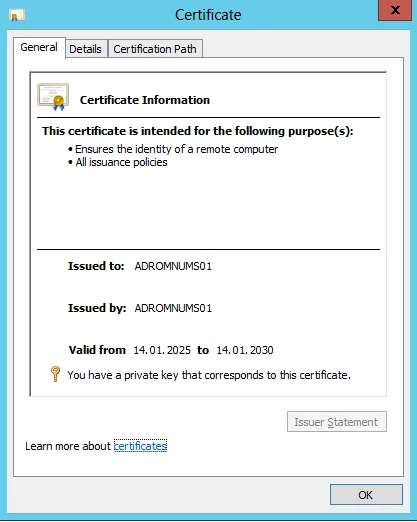

Das Zertifikat ist selbst signiert, d.h. er müsste sonst auf jeden Rechner und System in denen er abgefragt wird in den Stammzertifikatsspeicher rein. Wenn nicht muss er von eurer Root-CA oder wenn ihr keine habt von einer öffentlichen CA signiert werden. Genug Anbieter gibt es auf den Markt, Certum, DigiCert usw.

Ich vermute das ist das Problem was ihr gerade habt.

Gruß

IIS ist eine andere Applikation als Exchange, IIS funktioniert in Verbindung mit Exchange wie ein Reverse Proxy, indem er die Verbindungen nach außen mit SSL verschlüsselt. SMTP funktioniert meines Wissens direkt über den Exchange, das Zertifikat müsstest du dann über Powershell oder ECP setzten.

Das Zertifikat ist selbst signiert, d.h. er müsste sonst auf jeden Rechner und System in denen er abgefragt wird in den Stammzertifikatsspeicher rein. Wenn nicht muss er von eurer Root-CA oder wenn ihr keine habt von einer öffentlichen CA signiert werden. Genug Anbieter gibt es auf den Markt, Certum, DigiCert usw.

Ich vermute das ist das Problem was ihr gerade habt.

Gruß

Also wenn das OWA über den Reverse Proxy geht, muss das Zertifikat natürlich auch auf dem Reverse Proxy vorhanden und im IIS vorhanden sein. Du musst dann das neue Zertifikat auch auf dem Reverse Proxy einbinden. Wichtig für ActiveSync und das OWA.

Das Zertifikat für SMTP, IMAP und POP3 muss direkt am Exchange eingebunden werden.

Gruß

Das Zertifikat für SMTP, IMAP und POP3 muss direkt am Exchange eingebunden werden.

Gruß

du kannst mit "openssl" certifikate umwandeln und erzeugen

openssl kannst auch unter windows installieren oder linux halt.

damit kannst bestimmt so ne pem datei erzeugen wenn das das problem sein sollte...

aber in der regel verwenet man öffentliche zertifikate weil du willst vielleicht noch handy anklemmen oder sonst was und dann kommste in komplexe probleme mit selbst erstellten zertifikaten.

openssl kannst auch unter windows installieren oder linux halt.

damit kannst bestimmt so ne pem datei erzeugen wenn das das problem sein sollte...

aber in der regel verwenet man öffentliche zertifikate weil du willst vielleicht noch handy anklemmen oder sonst was und dann kommste in komplexe probleme mit selbst erstellten zertifikaten.

Zitat von @IAzraelI:

Dankeschön.

Ich habe nun auch die PEM-Datei gefunden auf dem Reverse Proxy, in der einige Zertifikate liegen (im Klartext). Jetzt habe ich nur das Problem, dass ich von dem erstellten Zertifikat nur den request-Text habe, das Zertifikat als .cer-Datei und den Fingerprint, obwohl das Zertifikat ja selbstsigniert ist.

Ich nehme an, ich komme hier um eine öffentliche CA Stelle nicht herum?

Liebe Grüße.

Dankeschön.

Ich habe nun auch die PEM-Datei gefunden auf dem Reverse Proxy, in der einige Zertifikate liegen (im Klartext). Jetzt habe ich nur das Problem, dass ich von dem erstellten Zertifikat nur den request-Text habe, das Zertifikat als .cer-Datei und den Fingerprint, obwohl das Zertifikat ja selbstsigniert ist.

Ich nehme an, ich komme hier um eine öffentliche CA Stelle nicht herum?

Liebe Grüße.

Nein, eigentlich nicht, außer du hast eine interne CA die auf allen Geräten verteilt ist die Outlook und co. nutzen, dann brauchst du kein öffentliches Zertifikat, aber sonst schon. Wenn du nicht sicher bist, dann brauchst du ein öffentliches Zertifikat ;) Achte nur dass du in dem Request alle SAN's richtig hast, sonst musst du das Zertifikat erneut beantragen. Schaue einfach was in dem alten Zertifikat auf dem Proxy eingetragen ist.

Ich benutze XCA fürs Zertifikatsmanagement, weil es einfacher und komfortabler ist und erfordert keine openssl Kenntnisse.

Danke für die Blumen, aber ich würde dir empfehlen das richtig zu machen und ein öffentliches Zertifikat zu kaufen, das spart viel Ärger und Probleme später. Die Zertifikate sind auch nicht so teuer, ungefähr 30 - 100 Euro für ein Jahr mit mehreren SAN. Dafür musst du ein certificate request und einen private key generieren wahlweise mit XCA oder openssl. Den request musst du einreichen und bekommst dann später das Zertifikat mit der Zertifikatskette, das konvertierst du dann in die richtigen Formate. Linux braucht pem, Windows pkcs12. Abhängig vom System brauchen dass verschieden Linux Apps in der richtigen Reihenfolge.