PRTG WMI Sensoren funktionieren teils - teils

Moin Moin an alle,

ich richte bei uns momentan das PRTG Monitoring ein und bin bei der Erstellung von WMI Sensoren auf einige Merkwürdigkeiten gestoßen. Ich habe bereits mehrere Forum-Posts gelesen und befolgt und bin durch diese leider nicht weiter gekommen.

80070005:-access-is-denied

what-are-the-wmi-compatibility-options

what-are-the-most-common-errors-when-monitoring-wmi

Ich habe bereits bestmöglich alle Lösungsansätze aus den Artikeln angewendet, leider aber ohne Erfolg.

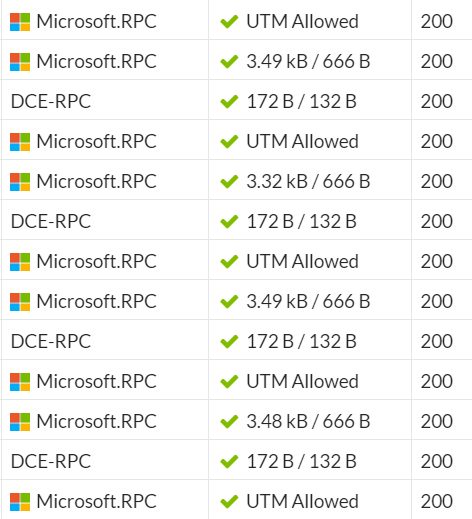

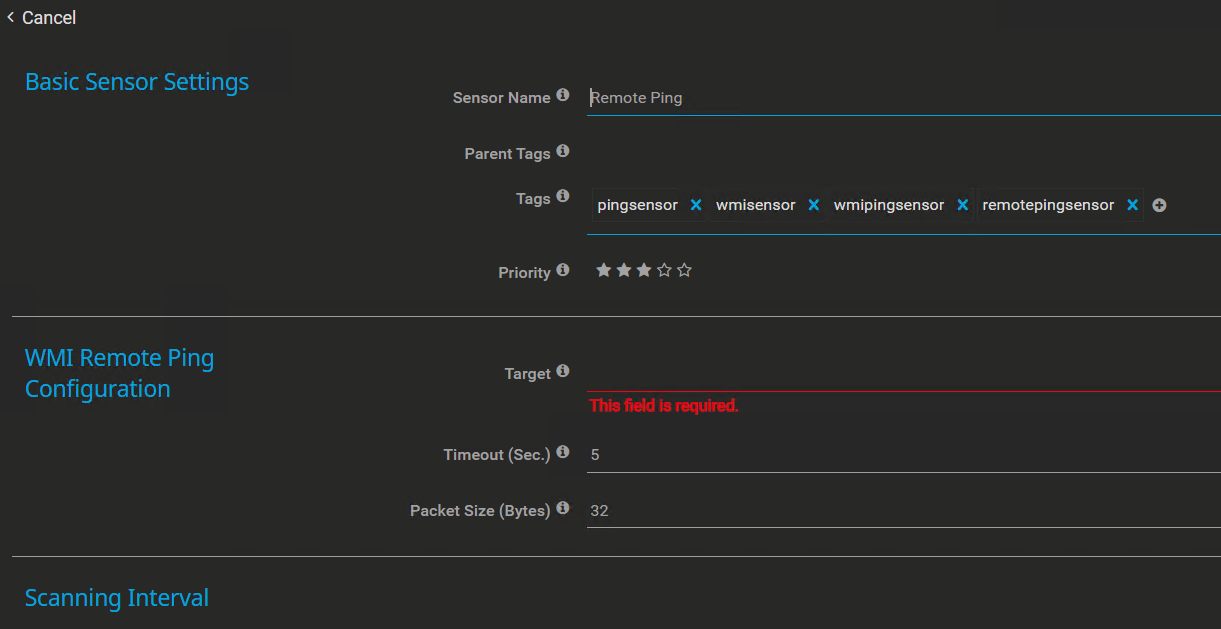

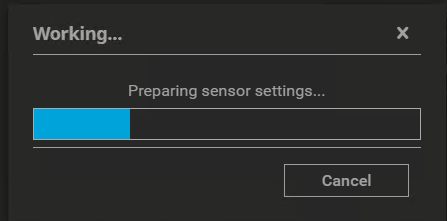

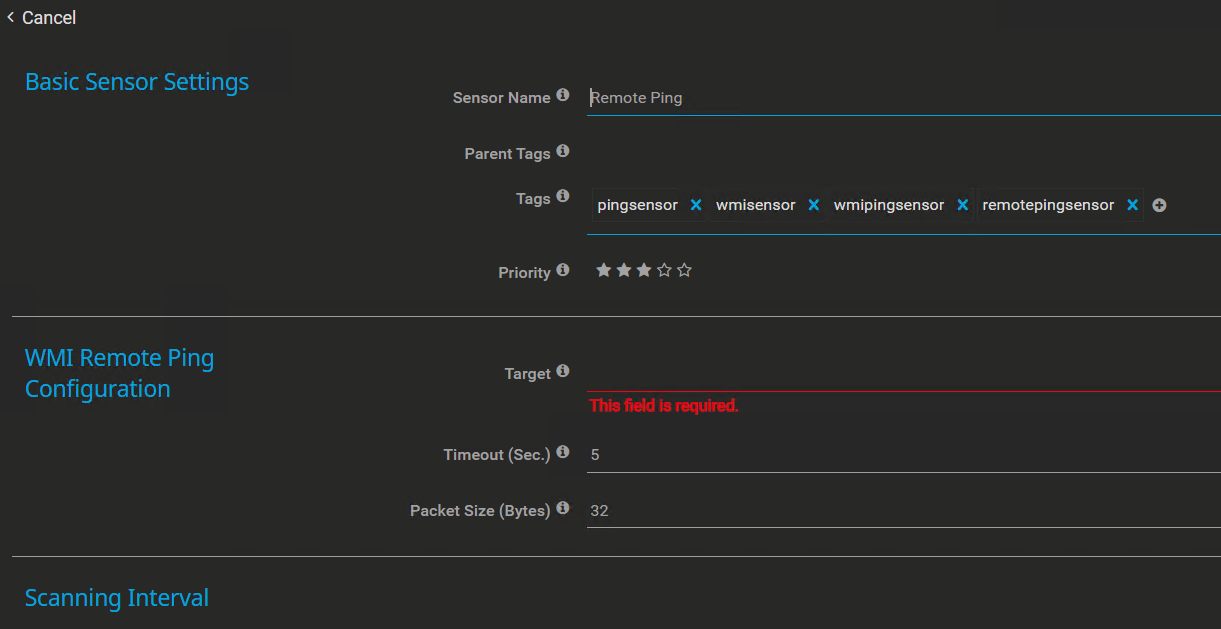

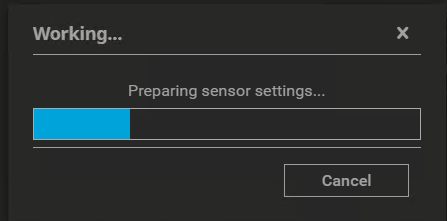

Manche Sensoren wie dieser WMI Remote Ping Sensor kann ohne Probleme direkt angelegt werden, aber gerade der WMI Service Sensor den ich zur Dienst-Überwachung benutzen möchte hängt Ewigkeiten im Ladebalken rum ohne Ergebnis.

Manche Sensoren wie dieser WMI Remote Ping Sensor kann ohne Probleme direkt angelegt werden, aber gerade der WMI Service Sensor den ich zur Dienst-Überwachung benutzen möchte hängt Ewigkeiten im Ladebalken rum ohne Ergebnis.

Beim testen mit dem WMI-Tester, bekomme ich nur den Fehler Error: 80070005: Zugriff verweigert, das würde es ja erklären, aber ich kann bestimmte WMI Sensoren ja bereits benutzen..

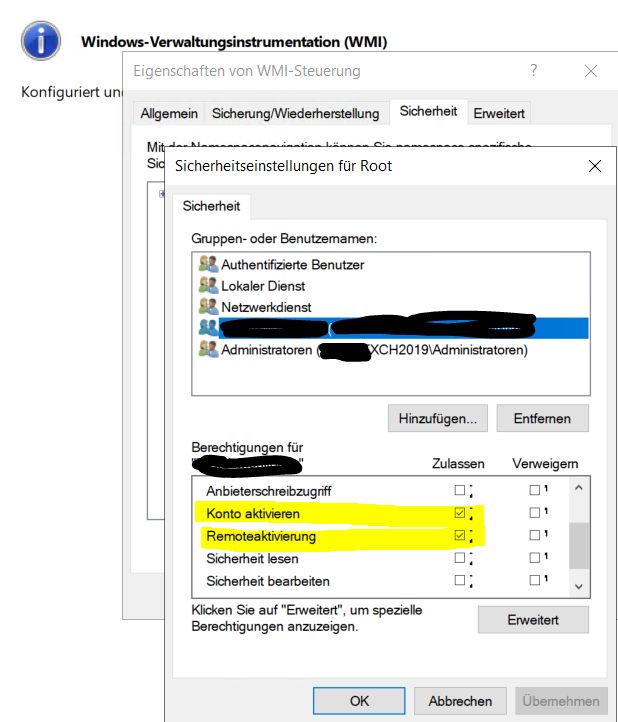

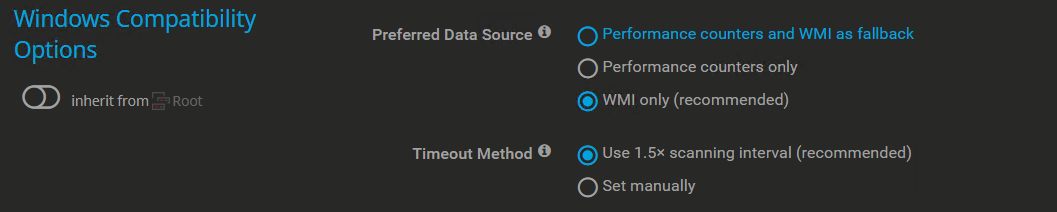

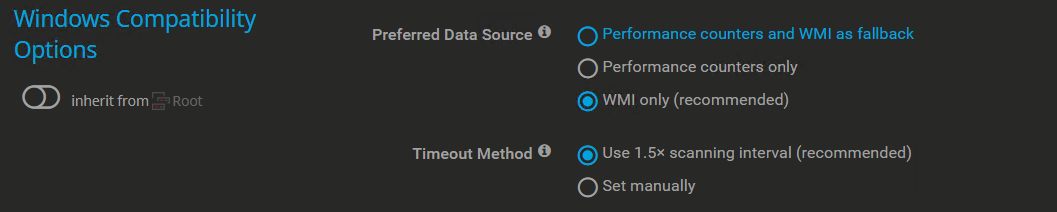

Die Einstellungen sollten soweit richtig sein..

Ich bin seit ein paar Stunden am rum probieren und habe nun keine Ideen mehr.

Nachtrag Das ganze funktioniert auf ein paar Servern, aber auf manchen nicht. Da alle Server in der selben OU sind bekommen sie die selben Gruppenrichtlinien. Benutzen die selbe Domäne und selbe Anmeldecredentials über den Domain Admin vom PRTG aus..

Vielen Dank für eure Zeit.

ich richte bei uns momentan das PRTG Monitoring ein und bin bei der Erstellung von WMI Sensoren auf einige Merkwürdigkeiten gestoßen. Ich habe bereits mehrere Forum-Posts gelesen und befolgt und bin durch diese leider nicht weiter gekommen.

80070005:-access-is-denied

what-are-the-wmi-compatibility-options

what-are-the-most-common-errors-when-monitoring-wmi

Ich habe bereits bestmöglich alle Lösungsansätze aus den Artikeln angewendet, leider aber ohne Erfolg.

Beim testen mit dem WMI-Tester, bekomme ich nur den Fehler Error: 80070005: Zugriff verweigert, das würde es ja erklären, aber ich kann bestimmte WMI Sensoren ja bereits benutzen..

Die Einstellungen sollten soweit richtig sein..

Ich bin seit ein paar Stunden am rum probieren und habe nun keine Ideen mehr.

Nachtrag Das ganze funktioniert auf ein paar Servern, aber auf manchen nicht. Da alle Server in der selben OU sind bekommen sie die selben Gruppenrichtlinien. Benutzen die selbe Domäne und selbe Anmeldecredentials über den Domain Admin vom PRTG aus..

Vielen Dank für eure Zeit.

Bitte markiere auch die Kommentare, die zur Lösung des Beitrags beigetragen haben

Content-ID: 7548829657

Url: https://administrator.de/forum/prtg-wmi-sensoren-funktionieren-teils-teils-7548829657.html

Ausgedruckt am: 02.08.2025 um 07:08 Uhr

22 Kommentare

Neuester Kommentar

Hi,

zuerst einmal ist deine Aussage falsch:

Ob ein Server eine GPO bekommt regelt neben der OU auch noch die Sicherheitsfilterung und die Delegation.

Mir fallen da so spontan Dinge die via GPO gesetzt oder auch nicht gesetzt werden und geprüft werden sollten:

- ist wmi in der Firewall erlaubt ?

- ist der Remote WMI dienst aktiviert ?

- ist an den WMI Berechtigungen was geändert worden?

PS:

SO etwas macht man nicht, nie und nimmer.. auch nicht Außnahmsweise zum testen....

Dafür werden einzelne "Serviceuser" angelegt und speziell berechtigt.

zuerst einmal ist deine Aussage falsch:

Da alle Server in der selben OU sind bekommen sie die selben Gruppenrichtlinien.

Ob ein Server eine GPO bekommt regelt neben der OU auch noch die Sicherheitsfilterung und die Delegation.

Mir fallen da so spontan Dinge die via GPO gesetzt oder auch nicht gesetzt werden und geprüft werden sollten:

- ist wmi in der Firewall erlaubt ?

- ist der Remote WMI dienst aktiviert ?

- ist an den WMI Berechtigungen was geändert worden?

PS:

selbe Anmeldecredentials über den Domain Admin vom PRTG

SO etwas macht man nicht, nie und nimmer.. auch nicht Außnahmsweise zum testen....

Dafür werden einzelne "Serviceuser" angelegt und speziell berechtigt.

Hallo,

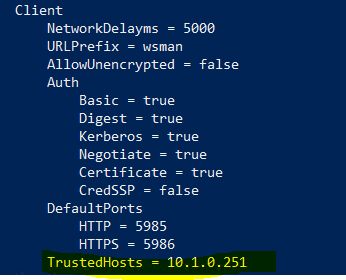

ist bei Euch NTLM erlaubt? PRTG hat Probleme mit Kerberos.

Siehe

Hier

Versuche mal, die Geräte im PRTG mittels FQDN und nicht mit der IP zu verwenden.

Grüße

lcer

ist bei Euch NTLM erlaubt? PRTG hat Probleme mit Kerberos.

Siehe

Hier

Versuche mal, die Geräte im PRTG mittels FQDN und nicht mit der IP zu verwenden.

Grüße

lcer

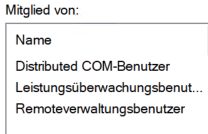

Kann @icer00 da zustimmen und ebenso @Delta9 , der Servicebenutzer gehört in die "Protected User" Gruppe damit der auf keinen Fall NTLM spricht.

Das gleiche gilt für die internen Firewall, einschalten und via GPO die Regeln setzen damit PRTG funktioniert, mach es lieber wenn nur ein paar hast, wir haben begonnen alles vor 6 Monaten umzustellen, dass ist dann nicht wenig aufwand .

.

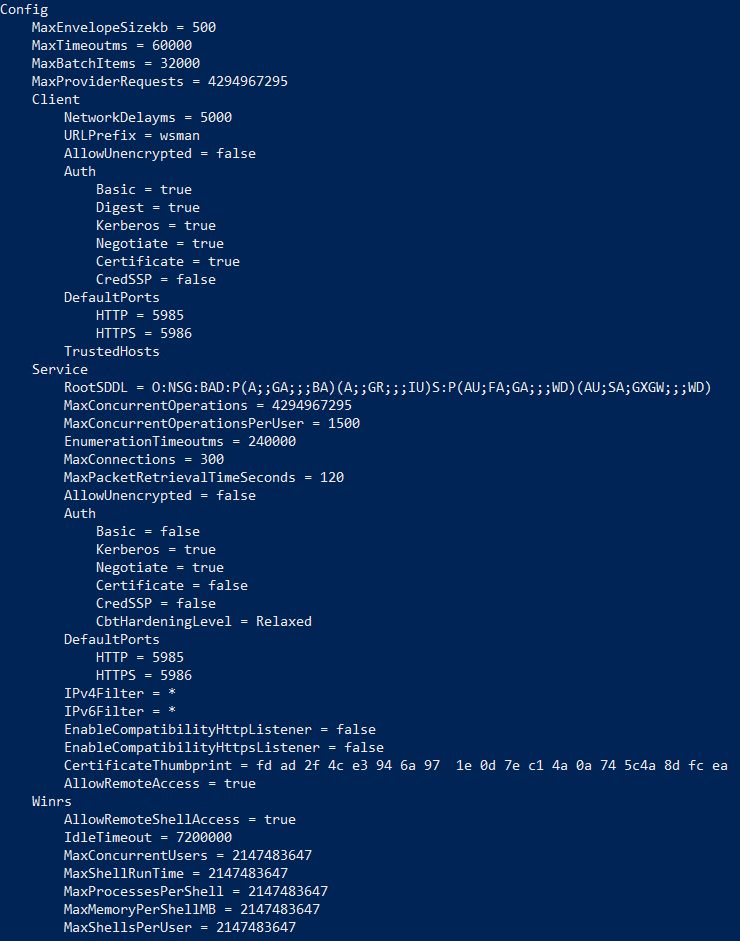

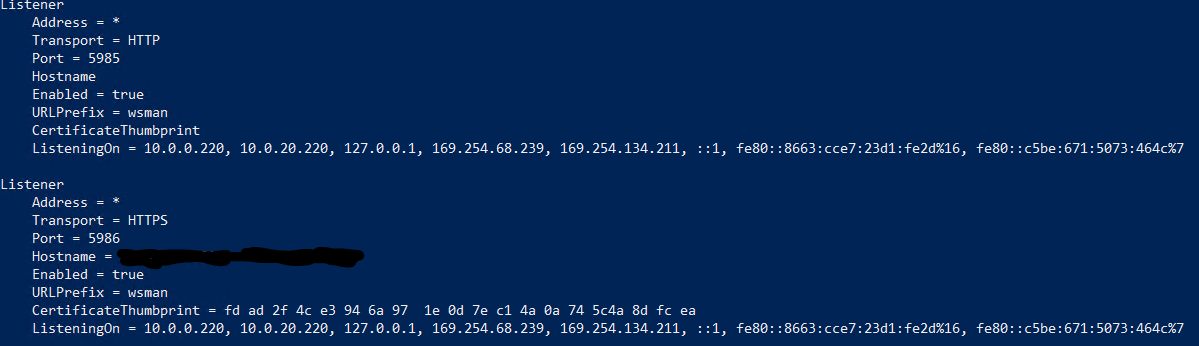

Mit "winrm qc" schaltet das ganze überhaupt erst ein, muss man vor allem bei älteren Server Versionen ausführen.

Das gleiche gilt für die internen Firewall, einschalten und via GPO die Regeln setzen damit PRTG funktioniert, mach es lieber wenn nur ein paar hast, wir haben begonnen alles vor 6 Monaten umzustellen, dass ist dann nicht wenig aufwand

Mit "winrm qc" schaltet das ganze überhaupt erst ein, muss man vor allem bei älteren Server Versionen ausführen.

Hallo,

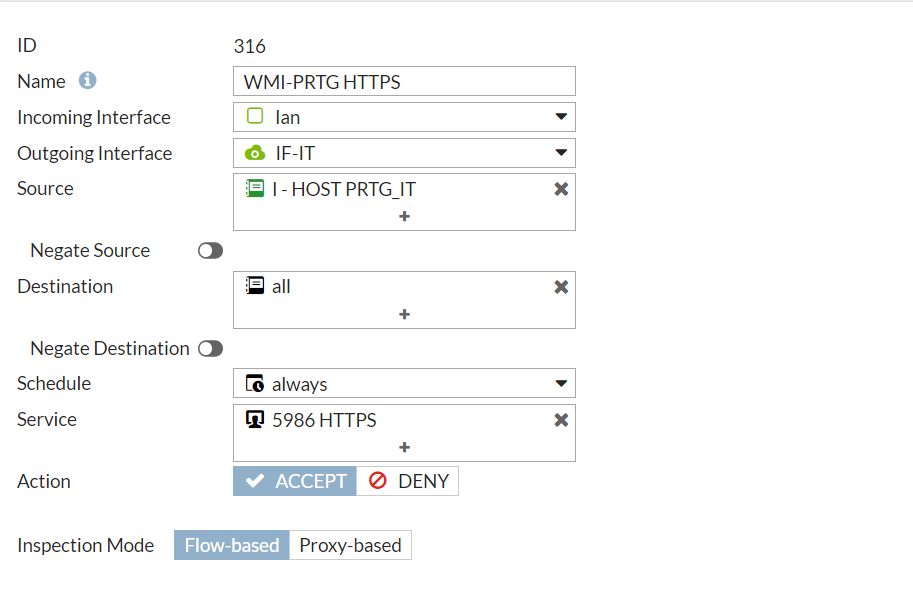

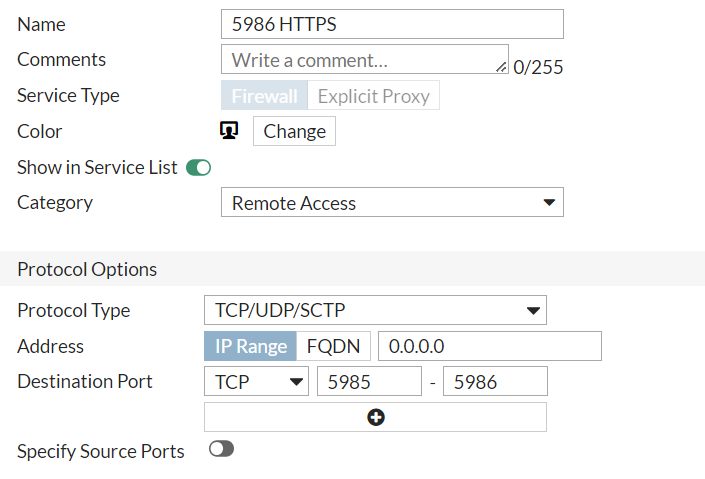

zunächst musst Du natürlich die Ports 5985/5986 in der Firewall freigeben. Du hattes HTTPS geschrieben und das hatte ich als 443 verstanden.

Dann ist deine TrustedHosts-Liste leer: learn.microsoft.com/en-us/windows/win32/winrm/installation-and-c ...

Das konfiguriert man am besten als GPO, geht aber auch manuell.

Grüße

lcer

zunächst musst Du natürlich die Ports 5985/5986 in der Firewall freigeben. Du hattes HTTPS geschrieben und das hatte ich als 443 verstanden.

Dann ist deine TrustedHosts-Liste leer: learn.microsoft.com/en-us/windows/win32/winrm/installation-and-c ...

Das konfiguriert man am besten als GPO, geht aber auch manuell.

Grüße

lcer

Hallo,

bleibt noch learn.microsoft.com/de-de/windows/win32/winrm/installation-and-c ... die Gruppe WinRMRemoteWMIUsers__ (neustart des Zielservers erforderlich).

Schau Dir auch mal die Protokolle der Firewall zu der Regel an. Wird da überhaupt was gesendet? wenn ja winrm HTTP oder HTTPS?

Du musst wegen der Kerberos-SPNs zwingend des Hostname als Ziel bei PRTG verwenden. IP geht nicht! Dann solltest Du die SPNs prüfen: siehe developer.harness.io/docs/first-gen/firstgen-platform/security/s ... Step 1 und learn.microsoft.com/en-us/previous-versions/windows/it-pro/windo ...

Ausserdem kann man das Zertifikat überprüfen: learn.microsoft.com/en-us/troubleshoot/windows-client/system-man ... Wenn mehrer Zertifikate installiert sind, kann man das gewünschte festlegen. siehe knowledge.broadcom.com/external/article/177670/how-to-manually-s ...

Insbesondere der HTTPS-Listener hat uns im Zusammenhang mit PRTG Probleme gemacht. Daher habe ich den gelöscht! und verwende den HTTP-Listener. Die Verbindung sichere ich dafür zusätzlich mittels Windows-Firewall Verbindungssicherheitsregeln ab. Da läuft es dann.

Grüße

lcer

bleibt noch learn.microsoft.com/de-de/windows/win32/winrm/installation-and-c ... die Gruppe WinRMRemoteWMIUsers__ (neustart des Zielservers erforderlich).

Schau Dir auch mal die Protokolle der Firewall zu der Regel an. Wird da überhaupt was gesendet? wenn ja winrm HTTP oder HTTPS?

Du musst wegen der Kerberos-SPNs zwingend des Hostname als Ziel bei PRTG verwenden. IP geht nicht! Dann solltest Du die SPNs prüfen: siehe developer.harness.io/docs/first-gen/firstgen-platform/security/s ... Step 1 und learn.microsoft.com/en-us/previous-versions/windows/it-pro/windo ...

Ausserdem kann man das Zertifikat überprüfen: learn.microsoft.com/en-us/troubleshoot/windows-client/system-man ... Wenn mehrer Zertifikate installiert sind, kann man das gewünschte festlegen. siehe knowledge.broadcom.com/external/article/177670/how-to-manually-s ...

Insbesondere der HTTPS-Listener hat uns im Zusammenhang mit PRTG Probleme gemacht. Daher habe ich den gelöscht! und verwende den HTTP-Listener. Die Verbindung sichere ich dafür zusätzlich mittels Windows-Firewall Verbindungssicherheitsregeln ab. Da läuft es dann.

Grüße

lcer

Hallo,

Noch etwas Literatur:

learn.microsoft.com/de-de/powershell/scripting/learn/remoting/wi ...

learn.microsoft.com/en-us/windows/win32/winrm/authentication-for ...

Ich denke, PRTG hat das nicht gut umgesetzt. Das Ticket (siehe oben) wurde bisher auch nicht als erledigt markiert. neulich habe ich folgende Nachricht gelesen:

Grüße

lcer

Zitat von @DarkZoneSD:

Wir hatten die lokale Firewall auch zusätzlich schon abgeschalten gehabt und es half trotzdem nicht

Das ist nie die Lösung. Alles in allem ist das etwas unbefriedigend.Wir hatten die lokale Firewall auch zusätzlich schon abgeschalten gehabt und es half trotzdem nicht

Noch etwas Literatur:

learn.microsoft.com/de-de/powershell/scripting/learn/remoting/wi ...

learn.microsoft.com/en-us/windows/win32/winrm/authentication-for ...

Ich denke, PRTG hat das nicht gut umgesetzt. Das Ticket (siehe oben) wurde bisher auch nicht als erledigt markiert. neulich habe ich folgende Nachricht gelesen:

When can we expect Paessler to take this seriously ????

We have HAD a hacker incident, where the PRTG domain admin account was used to infiltrate an entire AD.

This was due to WMI using NTLM !!!!!

Get this fixed - or loose at least one customer.Grüße

lcer

Hallo,

habe noch folgenden Link gefunden: kb.vmware.com/s/article/2119025

Vielleicht hilft es.

Grüße

lcer

habe noch folgenden Link gefunden: kb.vmware.com/s/article/2119025

Vielleicht hilft es.

Grüße

lcer

Moin,

Wichtig ist,

Gruß,

Dani

Ohje, dass das so ein Trara wird hatte ich nicht geahnt

ich weiß nicht was ihr da treibt... wir haben das damals innerhalb von 2 Tagen ausprobiert, getestet und in eine GPO verpackt. Zumal man nicht die produktive Umgebungen für sowas hernimmt, sondern eine Testumgebung. Durch die Menge an verschiedenen Test und Konfiguration ist die Chance groß, dass du nicht mehr alles gängig machst und damit ungewollt ein möglicher Angriffsvektor zurück bleibt. Wichtig ist,

- Bei dem Gerät in PRTG den FQDN als Gerätenamen bzw. IP-Adresse verwenden.

- Danach einen Sensor wie PING einrichten. Um so herauszufinden, ob deine Infrastruktur zwischen den PRTG Probe und dem zu überwachen denen Sensor in Ordnung ist. So findet man in der Regel grobe Fehlkonfigurationen heraus.

- Danach nimmt man den Service Account für PRTG in die Gruppe der lokalen Administratoren auf dem zu überwachenden Server auf. Nein, ich meine nicht das Benutzerkonto Administrator der Domäne! Somit werden bewusst erst einmal Probleme mit den lokalen Berechtigungen ausgeschlossen.

- An den zentralen Firewalls müssen je nach Technologie nur Port 135/Tcp für RPC freigegeben werden. Die dynamischen Ports werden bei Bedarf geöffnet. Wenn das Die Firewall nicht kann so ist der Port Range 49152 – 65535/tcp freigegeben werden.

- Auf dem Windows Server gibt es für Remote WMI entsprechende Standard Inbound Regeln. Diese müssen evtl. nur noch aktiviert werden.

- Nun auf der PRTG Probe mit dem cmdlet Test-Netconnection -Computername "FQDN des zu überwachenden Servers" -Port 135 ausführen. Wenn das nicht klappt, ist noch ein Fehler auf einer Infrastruktur Komponente zu finden.

- ...

Gruß,

Dani

Hallo Dani,

Grüße

lcer

Zitat von @Dani:

Moin,

Prinzipiell läuft es bei mir auch. Hast Du mal geschaut, ob in Deinem Setup die Sensoren Kerberos zur Authentifizierung verwenden, oder ob ein Fallback auf NTLM passiert?Moin,

Ohje, dass das so ein Trara wird hatte ich nicht geahnt

ich weiß nicht was ihr da treibt... wir haben das damals innerhalb von 2 Tagen ausprobiert, getestet und in eine GPO verpackt.Grüße

lcer