Ransomware - Verschlüsselung Netzlaufwerke

Moin,

da bin ich so am täglichen Rumfrickeln (na, springt jemand auf dieses Wort an? ) und verbinde ein Netzlaufwerk auf einem Rechner manuell. Da fällt mir etwas ein...

) und verbinde ein Netzlaufwerk auf einem Rechner manuell. Da fällt mir etwas ein...

Thema Ransomware: Bekanntermaßen verschlüsselt Ransomware nicht nur den lokalen Rechnerinhalt, sondern auch alle erreichbaren Netzlaufwerke. Frage: Werden nur die Netzlaufwerke verschlüsselt, die über einen zugeordneten Laufwerksbuchstaben erreichbar sind? Oder ist "Standardstreubomben-Ransomware" auch in der Lage, nicht direkt zugeordnete, aber über die Berechtigungen erreichbare Laufwerke zu erkennen und zu verschlüsseln? Mir ist schon klar, dass ausgefeiltere Software dazu in der Lage ist bzw. die Berechtigungen bekannt sind, wenn sich der Angreifer schon länger unbemerkt im Netzwerk befindet.

Sprich, wäre es zumindest ein kleiner Sicherheitsgewinn, nicht alle möglichen Netzlaufwerke direkt erreichbar zu machen?

Gespannte Grüße

da bin ich so am täglichen Rumfrickeln (na, springt jemand auf dieses Wort an?

Thema Ransomware: Bekanntermaßen verschlüsselt Ransomware nicht nur den lokalen Rechnerinhalt, sondern auch alle erreichbaren Netzlaufwerke. Frage: Werden nur die Netzlaufwerke verschlüsselt, die über einen zugeordneten Laufwerksbuchstaben erreichbar sind? Oder ist "Standardstreubomben-Ransomware" auch in der Lage, nicht direkt zugeordnete, aber über die Berechtigungen erreichbare Laufwerke zu erkennen und zu verschlüsseln? Mir ist schon klar, dass ausgefeiltere Software dazu in der Lage ist bzw. die Berechtigungen bekannt sind, wenn sich der Angreifer schon länger unbemerkt im Netzwerk befindet.

Sprich, wäre es zumindest ein kleiner Sicherheitsgewinn, nicht alle möglichen Netzlaufwerke direkt erreichbar zu machen?

Gespannte Grüße

Bitte markiere auch die Kommentare, die zur Lösung des Beitrags beigetragen haben

Content-ID: 6161270337

Url: https://administrator.de/forum/ransomware-verschluesselung-netzlaufwerke-6161270337.html

Ausgedruckt am: 06.07.2025 um 06:07 Uhr

24 Kommentare

Neuester Kommentar

Dumme ransomware macht was direkt verbunden ist, bessere ransomware macht was es erreichen kann,

heutige ransomware ist ein Backdoor für jemanden der sich manuell umschaut und sich Zugriff auf alles verschafft. Inkl Filer, Backups, VMware etc etc.

Was du vor hast ist Security by obscurity und das funktioniert bekanntlich nicht.

heutige ransomware ist ein Backdoor für jemanden der sich manuell umschaut und sich Zugriff auf alles verschafft. Inkl Filer, Backups, VMware etc etc.

Was du vor hast ist Security by obscurity und das funktioniert bekanntlich nicht.

Moin,

Laufwerksbuchstaben für Netzwerkshares sind noch aus dem letzten jahrtausend und schon lange nciht mehr "Sstand der Dinge". Seit Jahrzehnten ist es üblich, auf je nach OS auf shares mit "//hostname/share/pfad" oder "\\hostname\share\Pfad" zuzugreifen. Damit ist alles, was so ohne weitere Credentials erreichbar ist auch portentiell gefährdet und wird auch von malware gefunden und benutzt!

Wenn Du Glück hast, hast Du einen malware-programmierer, der nur laufwerksbuchstaben kennt und daher nur die verbundenen Netzlaufwerke "angreift". Aber soviel Glück hatte vor mehreren Jahren einer meiner (damals Neu-) Kunden nicht. Dem hat die Ransomware alle Officedokumente auf dem Server gehimmelt, ohne daß Netzlaufwerke verbunden waren. Zum Glück hatte er noch ein unbeschädgtes Backup (allerdings ein paar Tage alt).

lks

Laufwerksbuchstaben für Netzwerkshares sind noch aus dem letzten jahrtausend und schon lange nciht mehr "Sstand der Dinge". Seit Jahrzehnten ist es üblich, auf je nach OS auf shares mit "//hostname/share/pfad" oder "\\hostname\share\Pfad" zuzugreifen. Damit ist alles, was so ohne weitere Credentials erreichbar ist auch portentiell gefährdet und wird auch von malware gefunden und benutzt!

Wenn Du Glück hast, hast Du einen malware-programmierer, der nur laufwerksbuchstaben kennt und daher nur die verbundenen Netzlaufwerke "angreift". Aber soviel Glück hatte vor mehreren Jahren einer meiner (damals Neu-) Kunden nicht. Dem hat die Ransomware alle Officedokumente auf dem Server gehimmelt, ohne daß Netzlaufwerke verbunden waren. Zum Glück hatte er noch ein unbeschädgtes Backup (allerdings ein paar Tage alt).

lks

Moin

Ja... Ähhhh... ich mag ja ein wenig oldschool sein, aber wie soll ich das verstehen?? Legst Du Deinen Kunden auf dem Desktop irgendwelche UNC-Verknüpfungen und es gibt keine Laufwerke im Explorer? Ich bin gerade ein wenig verwirrt...

Gruß

Zitat von @Lochkartenstanzer:

Laufwerksbuchstaben für Netzwerkshares sind noch aus dem letzten jahrtausend und schon lange nciht mehr "Sstand der Dinge".

Laufwerksbuchstaben für Netzwerkshares sind noch aus dem letzten jahrtausend und schon lange nciht mehr "Sstand der Dinge".

Ja... Ähhhh... ich mag ja ein wenig oldschool sein, aber wie soll ich das verstehen?? Legst Du Deinen Kunden auf dem Desktop irgendwelche UNC-Verknüpfungen und es gibt keine Laufwerke im Explorer? Ich bin gerade ein wenig verwirrt...

Gruß

Zitat von @Hubert.N:

Moin

Ja... Ähhhh... ich mh´g ja ein wenig oldschool sein, aber wie soll ich das verstehen?? Legst Du Deinen Kunden auf dem Desktop irgendwelche UNC-Verknüpfungen und es gibt keine Laufwerke im Explorer? Ich bin gerade ein wenig verwirrt...

Moin

Zitat von @Lochkartenstanzer:

Laufwerksbuchstaben für Netzwerkshares sind noch aus dem letzten jahrtausend und schon lange nciht mehr "Sstand der Dinge".

Laufwerksbuchstaben für Netzwerkshares sind noch aus dem letzten jahrtausend und schon lange nciht mehr "Sstand der Dinge".

Ja... Ähhhh... ich mh´g ja ein wenig oldschool sein, aber wie soll ich das verstehen?? Legst Du Deinen Kunden auf dem Desktop irgendwelche UNC-Verknüpfungen und es gibt keine Laufwerke im Explorer? Ich bin gerade ein wenig verwirrt...

- Viele kommen auch so zurecht.

- Denen die das brauchen reicht eine verknüpfung auf dem Desktop.

- und denen die nur mit Buchstaben zurechtkommen, verknüpfe ich den gewünschten Buchstaben mit dem share.

ich versuche aber so vielen wie möglich beizubringen, auf Laufwerksbuchstaben zu verzichten, weil die so die Shares wiederfinden und nicht darauf angewiesen sind, daß "ein Administrator denen das Laufwerk wieder verbindet.", wenn sie es "verloren" haben.

lks

Zitat von @Lochkartenstanzer:

Moin,

Laufwerksbuchstaben für Netzwerkshares sind noch aus dem letzten jahrtausend und schon lange nciht mehr "Sstand der Dinge". Seit Jahrzehnten ist es üblich, auf je nach OS auf shares mit "//hostname/share/pfad" oder "\\hostname\share\Pfad" zuzugreifen. Damit ist alles, was so ohne weitere Credentials erreichbar ist auch portentiell gefährdet und wird auch von malware gefunden und benutzt!

Moin,

Laufwerksbuchstaben für Netzwerkshares sind noch aus dem letzten jahrtausend und schon lange nciht mehr "Sstand der Dinge". Seit Jahrzehnten ist es üblich, auf je nach OS auf shares mit "//hostname/share/pfad" oder "\\hostname\share\Pfad" zuzugreifen. Damit ist alles, was so ohne weitere Credentials erreichbar ist auch portentiell gefährdet und wird auch von malware gefunden und benutzt!

Hilf mir auf die Sprünge, wie genau greifen dann User auf die Freigaben zu? Via UNC-Pfad im Windows-Explorer?

Ransomware und andere Schadsoftware wird sicher nicht nur auf ein gemapptes Laufwerk "schauen". Da gibt es viele Mittel und Wege die offenen Verbindungen eines Systems abzufragen und im gleichen Netzwerksegment zu scannen mit ARP und PING und dann die Ports abfragen (SMB 139/445) ist keine Kunst.

Möchte man so sicher wie möglich sein, dann ist der Einsatz einer "guten" AV Lösung oder einer EDR/XDR unverzichtbar. Diese können Verschlüsselungsaktionen erkennen und den Client isolieren.

Da es inzwischen sehr "gute" böse Software zu günstigen Preisen gibt, gibt es Standardsoftware immer weniger.

Gehe von guter böse Software aus. Die sucht auch nach NAS, Server, ESXi, Hyper-V, PCs, Router, Switche, Kopierer ,versucht diese direkt zu hacken und aktiviert eine Backdoor. Das alles ohne, dass der Benutzer davon erfährt.

Stefan

Gehe von guter böse Software aus. Die sucht auch nach NAS, Server, ESXi, Hyper-V, PCs, Router, Switche, Kopierer ,versucht diese direkt zu hacken und aktiviert eine Backdoor. Das alles ohne, dass der Benutzer davon erfährt.

Stefan

Zitat von @Lochkartenstanzer:

ich versuche aber so vielen wie möglich beizubringen, auf Laufwerksbuchstaben zu verzichten, weil die so die Shares wiederfinden und nicht darauf angewiesen sind, daß "ein Administrator denen das Laufwerk wieder verbindet.", wenn sie es "verloren" haben.

ich versuche aber so vielen wie möglich beizubringen, auf Laufwerksbuchstaben zu verzichten, weil die so die Shares wiederfinden und nicht darauf angewiesen sind, daß "ein Administrator denen das Laufwerk wieder verbindet.", wenn sie es "verloren" haben.

Bei einem Share oder auch zwei oder drei mag das vielleicht noch klappen. Ich kenne aber auch Strukturen, da hast du 10 oder 20 Freigaben. Wie löst du dann so etwas? 10, 20 Verknüpfungen auf dem Desktop? Wie navigieren die Anwender dann aus ihren Apps dahin?

Dies ist deine Sache wie du das umsetzt aber erzähle nichts von Stand der Dinge.

Hallo.

Das wird zwar jetzt immer mehr Offtopic, aber auch mir geht es so: Ohne Netzlaufwerkbuchstaben würden meine User gar nix mehr finden, die würden mich Teeren & Federn.

Ich halte es für ausgeschlossen, den Usern beizubringen, im "Speichern unter"-Dialog erst \\Server\share hinzutippen, bis sie dann mal gelbe Ordner sehen und darin dann was speichern können. Die werden - meines Erachtens völlig zu Recht - fragen, warum's denn da keinen (wiedererkennbaren, an den man sich gewöhnen kann) Buchstaben für das Netzlaufwerk gibt.

Wer unter Buchstabenknappheit leidet, aber dabei nur einen Fileserver nutzt, kann ja mit Hilfe von ABE mit nur einem einzigen Laufwerkbuchstaben, der eine übergeordnete Freigabe verbindet, arbeiten. Und dadrunter die ganzen ehemaligen Einzelfreigaben in gleichnamige Verzeichnisse organisieren. Und ABE hilft dann dabei, daß die User nur die Verzeichnisse sehen, auf die sie Leserechte haben.

Reine UNC-Verknüpfungen gebe ich meinen Usern nur manchmal bei Programmen. Und dies auch nur bei solchen, bei denen ich sicher weiß, daß die User niemals sichtbaren Zugriff auf das Verzeichnis brauchen, in dem sich die *.exe des Programmes befindet.

Viele Grüße

von

departure69

Das wird zwar jetzt immer mehr Offtopic, aber auch mir geht es so: Ohne Netzlaufwerkbuchstaben würden meine User gar nix mehr finden, die würden mich Teeren & Federn.

Ich halte es für ausgeschlossen, den Usern beizubringen, im "Speichern unter"-Dialog erst \\Server\share hinzutippen, bis sie dann mal gelbe Ordner sehen und darin dann was speichern können. Die werden - meines Erachtens völlig zu Recht - fragen, warum's denn da keinen (wiedererkennbaren, an den man sich gewöhnen kann) Buchstaben für das Netzlaufwerk gibt.

Wer unter Buchstabenknappheit leidet, aber dabei nur einen Fileserver nutzt, kann ja mit Hilfe von ABE mit nur einem einzigen Laufwerkbuchstaben, der eine übergeordnete Freigabe verbindet, arbeiten. Und dadrunter die ganzen ehemaligen Einzelfreigaben in gleichnamige Verzeichnisse organisieren. Und ABE hilft dann dabei, daß die User nur die Verzeichnisse sehen, auf die sie Leserechte haben.

Reine UNC-Verknüpfungen gebe ich meinen Usern nur manchmal bei Programmen. Und dies auch nur bei solchen, bei denen ich sicher weiß, daß die User niemals sichtbaren Zugriff auf das Verzeichnis brauchen, in dem sich die *.exe des Programmes befindet.

Viele Grüße

von

departure69

Zitat von @DerMaddin:

Hilf mir auf die Sprünge, wie genau greifen dann User auf die Freigaben zu? Via UNC-Pfad im Windows-Explorer?

Zitat von @Lochkartenstanzer:

Moin,

Laufwerksbuchstaben für Netzwerkshares sind noch aus dem letzten jahrtausend und schon lange nciht mehr "Sstand der Dinge". Seit Jahrzehnten ist es üblich, auf je nach OS auf shares mit "//hostname/share/pfad" oder "\\hostname\share\Pfad" zuzugreifen. Damit ist alles, was so ohne weitere Credentials erreichbar ist auch portentiell gefährdet und wird auch von malware gefunden und benutzt!

Moin,

Laufwerksbuchstaben für Netzwerkshares sind noch aus dem letzten jahrtausend und schon lange nciht mehr "Sstand der Dinge". Seit Jahrzehnten ist es üblich, auf je nach OS auf shares mit "//hostname/share/pfad" oder "\\hostname\share\Pfad" zuzugreifen. Damit ist alles, was so ohne weitere Credentials erreichbar ist auch portentiell gefährdet und wird auch von malware gefunden und benutzt!

Hilf mir auf die Sprünge, wie genau greifen dann User auf die Freigaben zu? Via UNC-Pfad im Windows-Explorer?

zu den Shares kann man sich im exlorer übelicherweise über die nertzwrkumgebung durchklicken. Ansonsten legt man auf den Desktop einen Ordner mit den Links an, die man dann einfach anklicken kann.

lks

@Lochkartenstanzer: "üblicherweise" => fettes NEIN

Wenn die Netzwerkerkennung deaktiviert ist, dann wird der Server/Client nicht gefunden. So ist dies bei uns gewollt ausgeschaltet.

Wenn die Netzwerkerkennung deaktiviert ist, dann wird der Server/Client nicht gefunden. So ist dies bei uns gewollt ausgeschaltet.

@Lochkartenstanzer:

Kann man alles machen, latürnich. Zugang zu solchen Netzlaufwerken zu verschaffen, die nicht per Buchstabe verbunden sind, sondern nur per UNC-Notation erreicht werden können, ist aber auch das kleinere Problem, das läßt sich natürlich mit entspr. Verknüpfungen lösen.

Leider hilft das aber den Leuten im "Speichern unter"-Dialog nichts. Sie müßten jedesmal erst \\server\share tippen. Und ich kenne meine Leute, in unter 1 Stunde käme der erste Anruf, daß das umständlich sei, ob das nicht einfacher ginge und überhaupt warum's keine Laufwerkbuchstaben mehr gibt ... .

.

Daß wir Admins die meisten Freigaben (weil wir sie angelegt und mit Rechten versehen und die passenden Gruppen gebildet und die Leute als Mitglieder hinzugefügt haben) auswendig kennen, steht außer Frage.

Wie gesagt, meine Leute wären überfordert und würden sich beschweren. Deshalb, ich schrieb es schon, würde ich bei Buchstabenknappheit die Freigaben mittels ABE konsolidieren.

Wenn man mit Herstellern von DMS-Software (bzw. deren Vertrieblern) spricht, hört man mittlerweile ohnehin, daß man so gar nichts mehr ablegt (also gar keine Netzlaufwerke mehr, egal ob per Buchstabe oder per UNS verbunden), sondern natürlich die angebotenen Methoden eines modernen DMS nutzen soll ...

Viele Grüße

von

departure69

Ansonsten legt man auf den Desktop einen Ordner mit den Links an, die man dann einfach anklicken kann.

Kann man alles machen, latürnich. Zugang zu solchen Netzlaufwerken zu verschaffen, die nicht per Buchstabe verbunden sind, sondern nur per UNC-Notation erreicht werden können, ist aber auch das kleinere Problem, das läßt sich natürlich mit entspr. Verknüpfungen lösen.

Leider hilft das aber den Leuten im "Speichern unter"-Dialog nichts. Sie müßten jedesmal erst \\server\share tippen. Und ich kenne meine Leute, in unter 1 Stunde käme der erste Anruf, daß das umständlich sei, ob das nicht einfacher ginge und überhaupt warum's keine Laufwerkbuchstaben mehr gibt ...

Daß wir Admins die meisten Freigaben (weil wir sie angelegt und mit Rechten versehen und die passenden Gruppen gebildet und die Leute als Mitglieder hinzugefügt haben) auswendig kennen, steht außer Frage.

Wie gesagt, meine Leute wären überfordert und würden sich beschweren. Deshalb, ich schrieb es schon, würde ich bei Buchstabenknappheit die Freigaben mittels ABE konsolidieren.

Wenn man mit Herstellern von DMS-Software (bzw. deren Vertrieblern) spricht, hört man mittlerweile ohnehin, daß man so gar nichts mehr ablegt (also gar keine Netzlaufwerke mehr, egal ob per Buchstabe oder per UNS verbunden), sondern natürlich die angebotenen Methoden eines modernen DMS nutzen soll ...

Viele Grüße

von

departure69

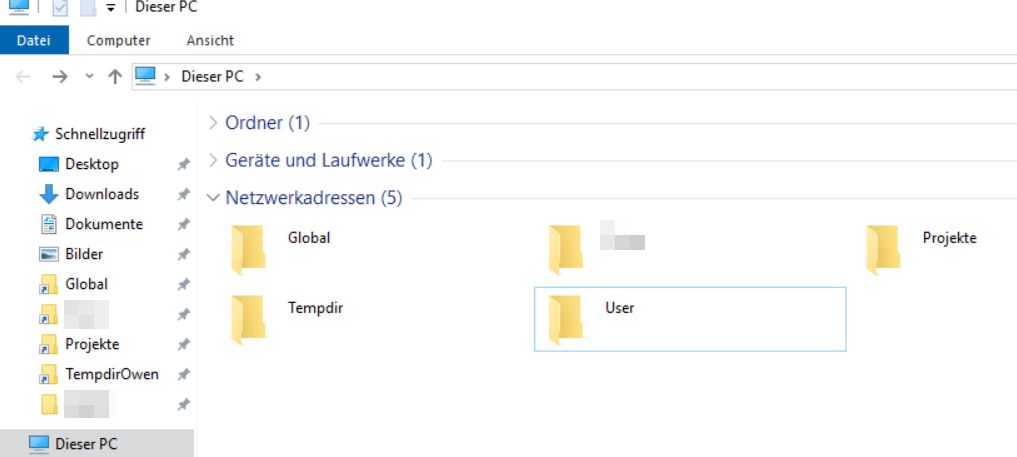

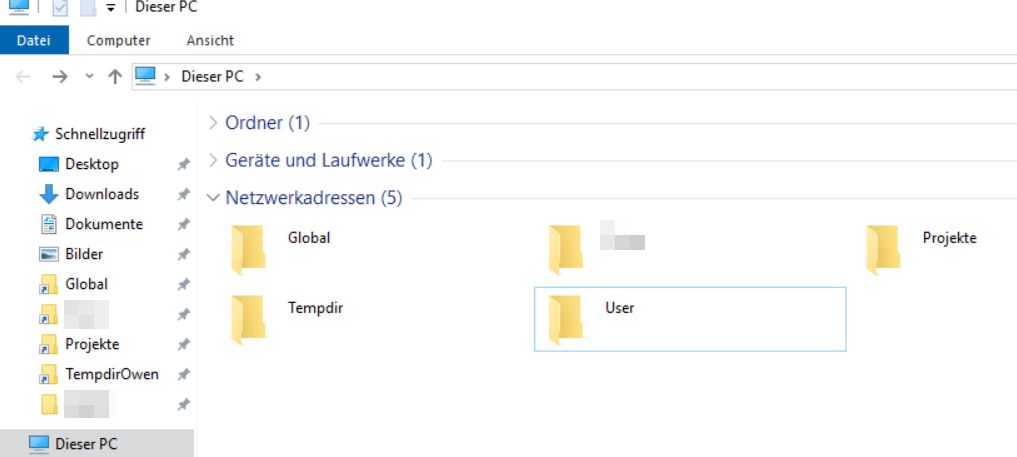

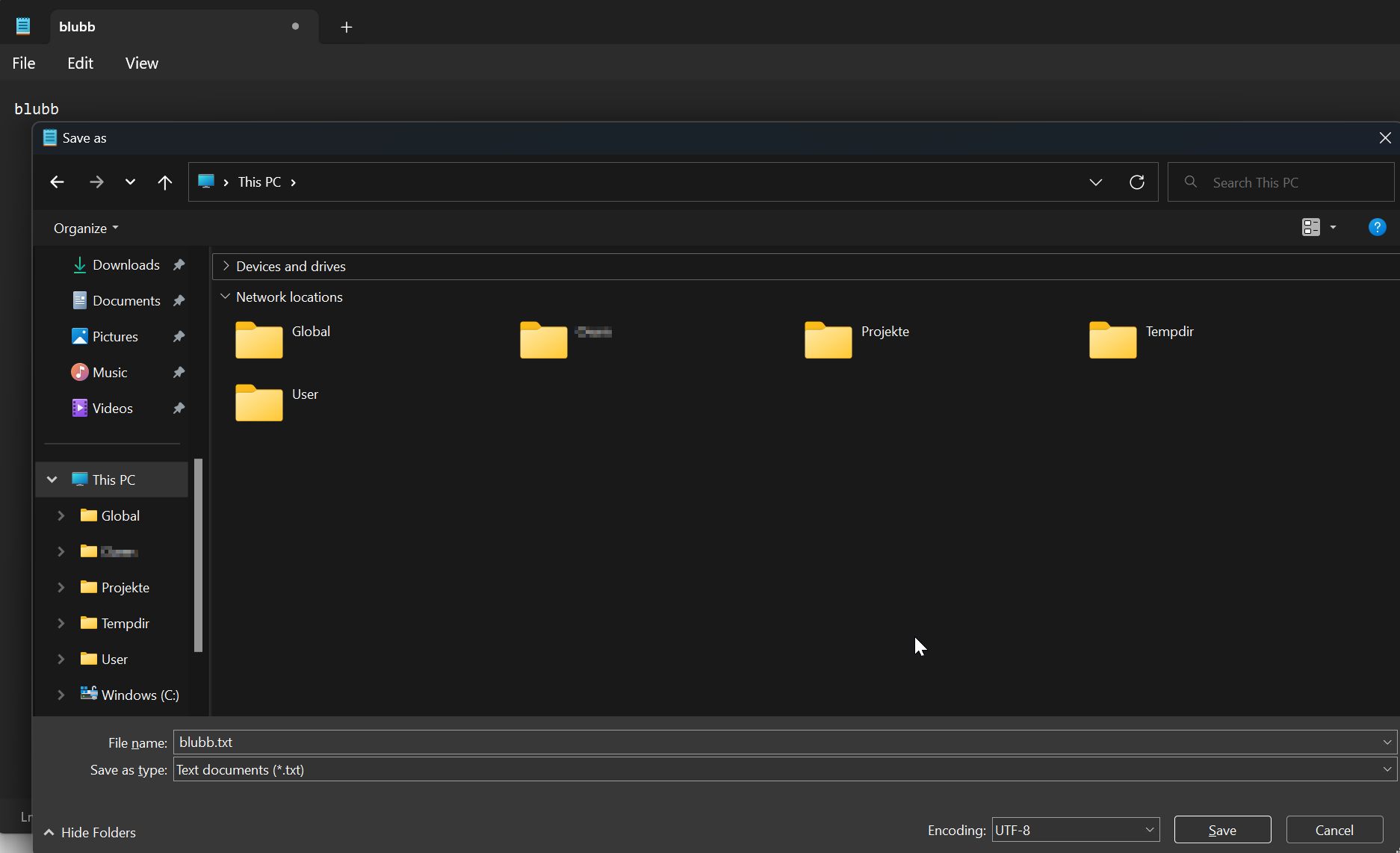

Man kann per GPOs Verknüpfungen auf die Schnellstart und Netzwerkadressen legen. Letzteres sorgt dafür das sie auch unter "Dieser PC" zu sehen sind

Dann muss der User gar nichts von Hand tippen, und man nimmt die Vorteile von Laufwerken sowie den UNC\DFS Pfaden.

So machen wir das, und das klappt bestens.

So machen wir das, und das klappt bestens.

Dann muss der User gar nichts von Hand tippen, und man nimmt die Vorteile von Laufwerken sowie den UNC\DFS Pfaden.

@SeaStorm:

OK, von dieser Möglichkeit wußte ich nichts, das ist gut. Sehr gut sogar. Allerdings: Dein Screenshot ist ja ein Explorer. Sicher, daß das auch im "Speichern unter"-Dialog der versch. Programme (der "Speichern unter"-Dialog ist ja bekanntlich auch nichts weiter als ein Explorer-Auszug, genauso wie der "Öffnen-Durchsuchen"-Dialog) genauso erscheint? Falls ja, wäre das tatsächlich die Lösung der Probleme mit der Buchstabenknappheit.

Viele Grüße

von

departure69

OK, von dieser Möglichkeit wußte ich nichts, das ist gut. Sehr gut sogar. Allerdings: Dein Screenshot ist ja ein Explorer. Sicher, daß das auch im "Speichern unter"-Dialog der versch. Programme (der "Speichern unter"-Dialog ist ja bekanntlich auch nichts weiter als ein Explorer-Auszug, genauso wie der "Öffnen-Durchsuchen"-Dialog) genauso erscheint? Falls ja, wäre das tatsächlich die Lösung der Probleme mit der Buchstabenknappheit.

Viele Grüße

von

departure69

Sicher?

Tipp für diejenigen die diese Verknüpfungen nicht manuell in GPOs pressen wollen und das Risiko eines entsprechenden Tools eingehen wollen:

github.com/shodiwarmic/GroupPolicyNetworkLocations hier gibt's ein kleines GUI tool mit dem man das schön hin bekommt

Hallo @ all,

wie fange ich das Ganze an, ohne das es eine Werbeveranstaltung für ein Produkt wird, an dem wir arbeiten....

2021 war bei mir eine rote Linie überschritten, als die bösen Buben & Mädels ihren Ransomware Müll auf Krankenhäuser abluden und damit Menschenleben gefährdeten. So zog ich mich in mein Labor zurück und "bastelte" etwas mit meinem lieben AD Kollegen zusammen. Heraus kam ein aktiver Ransomware Schutz mit einem etwas anderen Ansatz. Das Ergebnis im ganz groben ist folgendes, wir überwachen erst mal das Verhalten der User im Bereich der genutzten Daten. Nach der Zeit folgt dann die Umsetzung des aktiven Ransomware Schutzes.

So, nun zum Problem was Coreknabe geschrieben hat. Kommt nun der Angriff übers Netz - und ja, die Gegenseite nutzt hier alle Mittel der Ausbreitung - dann wird nach einem bestimmten Verfahren der Zugriff auf die Dateien blockiert. Für diesen Server geht dann nix mehr für diesen User, sprich es kann auch nix mehr verschlüsselt werden. Wir haben uns auf Server konzentriert, da hier das max. Schadenspotential einer Fa. liegt. Das Verschlüsseln geht übrigens in Windeseile, denn es werden nur Teile der Dateien bearbeitet, keiner von den Bösen verschlüsselt eine 4GB Datei vollständig. Wenn sich jemand von Euch das mal in einem Labor antun will - da heulst du wie schnell das abläuft mit aktueller Ransomware.

Übrigens, liegen die wichtigen Dateien auf den PCs, tja, dann hat man ein anderes Problem

Damit das Administrieren der beschriebenen Funktionalität sich nicht nur auf den Ransomware Schutz bezieht, haben wir gleich noch ein ganzes modulares Admin Tool dazu entwickelt mit LDAP Browser, Changelog Funktionalität und allerlei weiteren netten Sachen für den Admin Alltag. Ein Tool von Admins, für Admins. Wir liegen gerade in den letzten Zügen und hoffen bald ein Launch starten zu können.

Wenn das gute Teil ganz fertig ist und die Tests bei unseren Admins übersteht ( ) dann werden wir als eine der ersten Plattformen hier über Administrator.de das Tool bewerben.

) dann werden wir als eine der ersten Plattformen hier über Administrator.de das Tool bewerben.

So, ich hoffe Ihr seid mir nicht all zu böse für die Werbung und ihr konntet wenigstens ein klein wenig Info daraus ziehen, der TRainer

wie fange ich das Ganze an, ohne das es eine Werbeveranstaltung für ein Produkt wird, an dem wir arbeiten....

2021 war bei mir eine rote Linie überschritten, als die bösen Buben & Mädels ihren Ransomware Müll auf Krankenhäuser abluden und damit Menschenleben gefährdeten. So zog ich mich in mein Labor zurück und "bastelte" etwas mit meinem lieben AD Kollegen zusammen. Heraus kam ein aktiver Ransomware Schutz mit einem etwas anderen Ansatz. Das Ergebnis im ganz groben ist folgendes, wir überwachen erst mal das Verhalten der User im Bereich der genutzten Daten. Nach der Zeit folgt dann die Umsetzung des aktiven Ransomware Schutzes.

So, nun zum Problem was Coreknabe geschrieben hat. Kommt nun der Angriff übers Netz - und ja, die Gegenseite nutzt hier alle Mittel der Ausbreitung - dann wird nach einem bestimmten Verfahren der Zugriff auf die Dateien blockiert. Für diesen Server geht dann nix mehr für diesen User, sprich es kann auch nix mehr verschlüsselt werden. Wir haben uns auf Server konzentriert, da hier das max. Schadenspotential einer Fa. liegt. Das Verschlüsseln geht übrigens in Windeseile, denn es werden nur Teile der Dateien bearbeitet, keiner von den Bösen verschlüsselt eine 4GB Datei vollständig. Wenn sich jemand von Euch das mal in einem Labor antun will - da heulst du wie schnell das abläuft mit aktueller Ransomware.

Übrigens, liegen die wichtigen Dateien auf den PCs, tja, dann hat man ein anderes Problem

Damit das Administrieren der beschriebenen Funktionalität sich nicht nur auf den Ransomware Schutz bezieht, haben wir gleich noch ein ganzes modulares Admin Tool dazu entwickelt mit LDAP Browser, Changelog Funktionalität und allerlei weiteren netten Sachen für den Admin Alltag. Ein Tool von Admins, für Admins. Wir liegen gerade in den letzten Zügen und hoffen bald ein Launch starten zu können.

Wenn das gute Teil ganz fertig ist und die Tests bei unseren Admins übersteht (

So, ich hoffe Ihr seid mir nicht all zu böse für die Werbung und ihr konntet wenigstens ein klein wenig Info daraus ziehen, der TRainer

@TRainer. An dem Tool hätte ich aus aktuellem Anlass Interesse. Bitte mich informieren, wenn verfügbar. Ich kann es dann durch entsprechende Experten prüfen.

Viele Grüsse

Viele Grüsse

@Bluescreenprofi: Sende mir einfach mal eine kurze Anfrage an eis@web.de ich lasse Dir dann die Zugangsdaten für die Website zukommen. Derzeit wird die Website noch vervollständigt, von daher filtern wir das auf diese Art. Ich hoffe wir können dann Ende April die Website soweit freischalten. Ferner liegen wir gerade in den letzten Zügen mit der Online Demo. Die erlaubt dann zwar kein Schreiben der AD Objekt, dafür gibts aber alles im lesenden Bereich - quasi wie ein Auditor. Die On-Prem Demo Variante mit 30 Tage Laufzeit dauert noch ein klein wenig, wird aber hoffentlich bis Mai auch zum Download bereit stehen. Evtl. können wir das Dir aber auch schon vorher zukommen lassen, falls Du das möchtest. Viele Grüße (T)Rainer