Routing im VPN mit Fritz!Box und pfSense

Hallo liebe Administratoren,

ich experimentiere gerade mit Routing und VPN zwischen verschiedenen Standorten mit pfSense und Fritz!Boxen. Hier habe ich nun ein paar Fragen und ich

hoffe ihr könnt mir Helfen.

Zu meinem Problem 1:

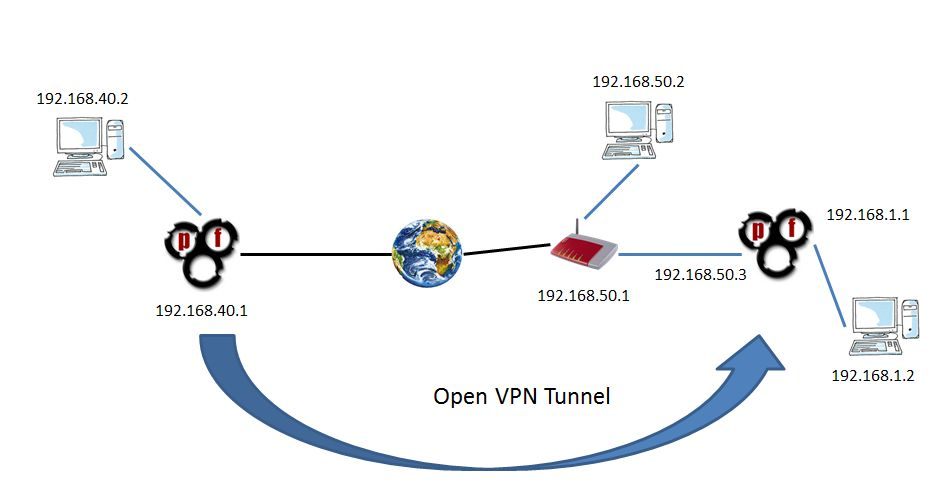

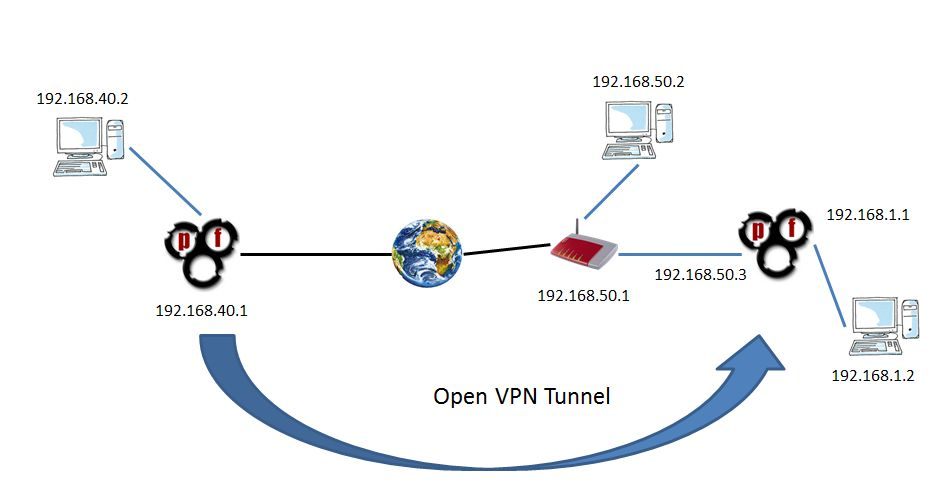

Routing im VPN. Das habe ich hier schon aufgebaut und ich bekomme von meinem Netzwerk mit der IP 192.168.40.0/24 verbindung auf das Netzwerk mit der IP 192.168.1.0/24,

aber nicht auf das Netzwerk mit der 192.168.50.0/24 obwohl ich die Router in der pfSense (40.1) unter Remote Networks eingetragen habe. In der pfSense habe ich eine Route zum Netzwerk .50.5/24 und mit dem PC (192.168.1.1) kann ich auf das .50 Netzwerk zugreifen. Nur über den VPN Tunnel will es nicht klappen obwohl eine Route eingetragen ist.

Habt ihr hierzu eine Idee?

Zur 2. Frage:

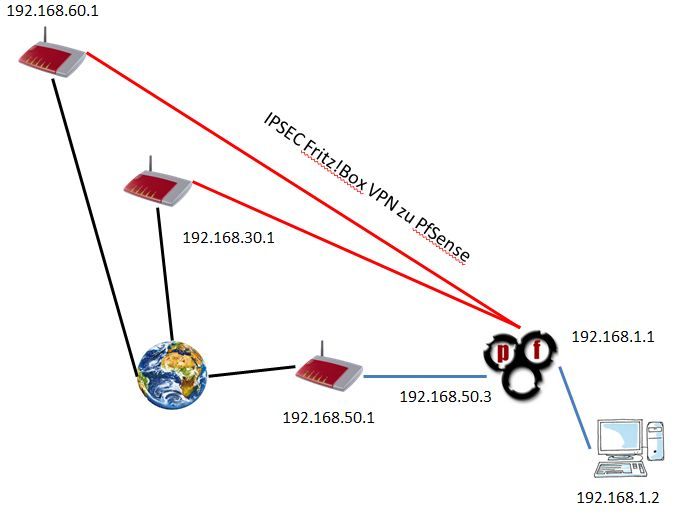

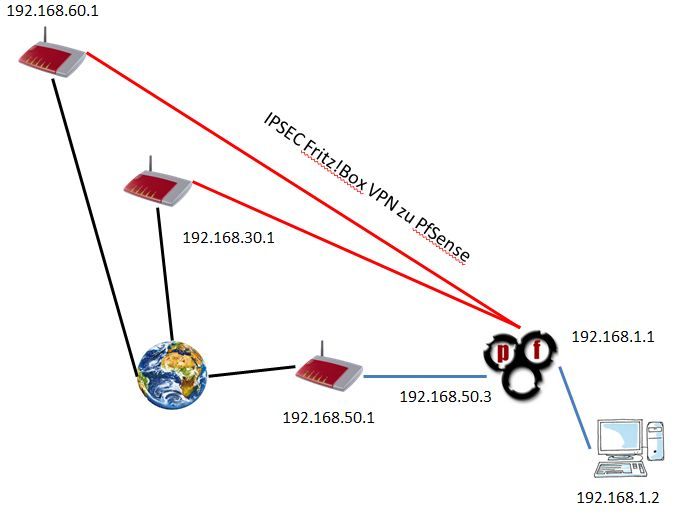

Wenn ich nun mehrere Fritz!Boxen mit dem IPSec VPN Sternförmig an die PfSense anbinde, wie stelle ich dann sicher, dass ich vom Netzwerk 192.168.60.0/24 Zugriff auf das Netzwerk mit der IP 192.168.30.0/24 habe. In der jeweiligen Fritz!Box trage ich das jeweils entfernte Netzwerk in der VPN Config ein, dass die Box weiß, das dieses Netzwerk hintern dem VPN ist. Nur was trage ich in die "Zentrale" pfSense ein?

Ich hoffe meine Ideen sind nicht zu exotisch.

Würde mich über Antworten und Lektüre Links freuen.

Danke und Gruß

Webkamer

ich experimentiere gerade mit Routing und VPN zwischen verschiedenen Standorten mit pfSense und Fritz!Boxen. Hier habe ich nun ein paar Fragen und ich

hoffe ihr könnt mir Helfen.

Zu meinem Problem 1:

Routing im VPN. Das habe ich hier schon aufgebaut und ich bekomme von meinem Netzwerk mit der IP 192.168.40.0/24 verbindung auf das Netzwerk mit der IP 192.168.1.0/24,

aber nicht auf das Netzwerk mit der 192.168.50.0/24 obwohl ich die Router in der pfSense (40.1) unter Remote Networks eingetragen habe. In der pfSense habe ich eine Route zum Netzwerk .50.5/24 und mit dem PC (192.168.1.1) kann ich auf das .50 Netzwerk zugreifen. Nur über den VPN Tunnel will es nicht klappen obwohl eine Route eingetragen ist.

Habt ihr hierzu eine Idee?

Zur 2. Frage:

Wenn ich nun mehrere Fritz!Boxen mit dem IPSec VPN Sternförmig an die PfSense anbinde, wie stelle ich dann sicher, dass ich vom Netzwerk 192.168.60.0/24 Zugriff auf das Netzwerk mit der IP 192.168.30.0/24 habe. In der jeweiligen Fritz!Box trage ich das jeweils entfernte Netzwerk in der VPN Config ein, dass die Box weiß, das dieses Netzwerk hintern dem VPN ist. Nur was trage ich in die "Zentrale" pfSense ein?

Ich hoffe meine Ideen sind nicht zu exotisch.

Würde mich über Antworten und Lektüre Links freuen.

Danke und Gruß

Webkamer

Bitte markiere auch die Kommentare, die zur Lösung des Beitrags beigetragen haben

Content-ID: 233737

Url: https://administrator.de/forum/routing-im-vpn-mit-fritzbox-und-pfsense-233737.html

Ausgedruckt am: 02.08.2025 um 07:08 Uhr

7 Kommentare

Neuester Kommentar

Hi Webkamer,

Sorry, zu Fritten und IPsec habe ich keinen Bezug aber folgendes...

zu Problem 1

Da die Tunnel aber über das WAN-Interface laufen und dort Dein Netz 192.168.50.0/24 verbunden ist, müsstest Du da noch entsprechende Firewallrules erstellen.

Ausserdem solltest Du mal den Versuch machen, die Route außer dem Routing Eintrag, zusätzlich zu "pushen".

Wenn Du damit nicht klar kommst, wären Deine Routing Protokolle interessant, ausserdem ist es sinnvoll die Rules mit zu loggen, zumindest bis das ganze klappt.

Gruß orcape

PS: Vielleicht nützt Dir bei Problem 2 ja Aqui´s Tutorial...

IPsec VPNs einrichten mit Cisco, Mikrotik, pfSense Firewall, FritzBox, Smartphone sowie Shrew Client Software

Sorry, zu Fritten und IPsec habe ich keinen Bezug aber folgendes...

zu Problem 1

Nur über den VPN Tunnel will es nicht klappen obwohl eine Route eingetragen ist.

Normalerweise verbindet man die LAN-Seiten der pfSense mit dem Tunnel.Da die Tunnel aber über das WAN-Interface laufen und dort Dein Netz 192.168.50.0/24 verbunden ist, müsstest Du da noch entsprechende Firewallrules erstellen.

Ausserdem solltest Du mal den Versuch machen, die Route außer dem Routing Eintrag, zusätzlich zu "pushen".

Wenn Du damit nicht klar kommst, wären Deine Routing Protokolle interessant, ausserdem ist es sinnvoll die Rules mit zu loggen, zumindest bis das ganze klappt.

Gruß orcape

PS: Vielleicht nützt Dir bei Problem 2 ja Aqui´s Tutorial...

IPsec VPNs einrichten mit Cisco, Mikrotik, pfSense Firewall, FritzBox, Smartphone sowie Shrew Client Software

Problem 1:

Das ist kein Routing Problem und hat damit rein gar nix zu tun, sondern ein reines Firewall Problem. Deine pfSense hängt sicher mit dem WAN Port im .50.0er Netz und mit dem LAN Port im .1.0er Netz, richtig ?

2 Dinge sind da zu beachten:

Hast du das alles beachtet ?!

Frage 2:

Die Router "kennen" diese Netze da sie beim Verbindungsaufbau bei IPsec gegenseitig bekannt gemacht werden. Der VPN Tunnel verhält sich quasi so wie ein lokales Interface an dem direkt dieses Netz dran ist.

Allein bei der pfSense kommen zusätzlich noch wieder die Firewall Regeln dazu ! Hier musst du aufpassen das du den Zugriff auf diese IP erlaubst denn per Default blockt die pfSense alles als Firewall. Hier gilt es also "Regeln anpassen".

Dieses Tutorial erklärt dir alle IPsec Schritte dazu im Detail:

IPsec VPNs einrichten mit Cisco, Mikrotik, pfSense Firewall, FritzBox, Smartphone sowie Shrew Client Software

Das ist kein Routing Problem und hat damit rein gar nix zu tun, sondern ein reines Firewall Problem. Deine pfSense hängt sicher mit dem WAN Port im .50.0er Netz und mit dem LAN Port im .1.0er Netz, richtig ?

2 Dinge sind da zu beachten:

- Im Default macht die pfSense NAT am WAN Port, du kannst also so nicht transparent routen, da die NAT Firewall das verhindert. Hier musst du mit Port Forwarding arbeiten wenn du einzelne Hosts im 50er Netz erreichen willst oder das NAT ganz deaktivieren bzw. das 50er Netz auf einen anderen Port (OPTx) legen !

- Zusätzlich ist am WAN Port per Default ein Blocker für RFC 1918 IP Netze (private IPs) aktiv. DEN muss du natürlich in den "Generals Settings" oder in den Firewall Regeln deaktivieren (Haken entfernen), denn sonst werden alle 10er, 172.16-32er und alle 192.168er Netz am WAN Port per se voll geblockt ! Es ist halt eine Firewall !!

Hast du das alles beachtet ?!

Frage 2:

Die Router "kennen" diese Netze da sie beim Verbindungsaufbau bei IPsec gegenseitig bekannt gemacht werden. Der VPN Tunnel verhält sich quasi so wie ein lokales Interface an dem direkt dieses Netz dran ist.

Allein bei der pfSense kommen zusätzlich noch wieder die Firewall Regeln dazu ! Hier musst du aufpassen das du den Zugriff auf diese IP erlaubst denn per Default blockt die pfSense alles als Firewall. Hier gilt es also "Regeln anpassen".

Dieses Tutorial erklärt dir alle IPsec Schritte dazu im Detail:

IPsec VPNs einrichten mit Cisco, Mikrotik, pfSense Firewall, FritzBox, Smartphone sowie Shrew Client Software

Nun kann jeder Standort auf den Hauptstandort zugreifen, nur nicht untereinander.

Technisch ist das aber problemlos möglich natürlich. Da hast du vermutlich die Routings vergessen in diese Netze wie so oft hier ?!In der IPSEC config der jeweiligen Fritz!Boxen steht aber die IP adressen des anderen Standortes mit

Da müsstest du JEDEN Standort eintragen wenn es bei den Niederlassungen eine any zu any Kommunikation geben soll. Wie man das bei den Fritzen richtig einstellt kannst du hier nachlesen:avm.de/de/Service/Service-Portale/Service-Portal/VPN_Praxis_und_ ...

Ich denke, dass die PfSense hier den Zugriff nicht erlaubt,

Ja, genau das ist ein zweiter Punkt !Auf den Tunnel Interfaces musst du natürlich die FW Rules anpassen das das erlaubt ist. Sieh sonst immer in das Firewall Log der pfSense dort steht genau was wo geblockt wird.

Vorher immer einmal löschen sonst sieht man viel Müll.

In der PfSense .50.1 ist in den Firewall rules "pass" mit Protokoll "any" eingetragen.

Mmmhhh, das sagt alles und gar nix ! WAS ist denn dort für eine Source und Destination Adresse eingetragen die durch darf ? Das ist das was zählt. (Zitat) "After building the tunnel, you will need to add firewall rules (Firewall > Rules, IPsec tab) that govern what traffic is allowed to pass on your VPN tunnels".

Die IPsec Phases haben nichts mit dem Routing zu tun sondern lediglich mit dem Tunnelaufbau. Wenn alle deine IPsec Tunnel sauber aufbebaut sind und funktionieren ist IPsec dann aus dem Schneider !

WAS sagt denn deine Routing Tabelle auf der pfSense ??

Die kannst du dir unter "Diagnostics" ansehen und dort müssen alle Filialnetze aufgeführt sein mit ihren Gateways ! Dann "kennt" die pfSense auch alle dise Netze.

Der Knackpunkt ist vermutlich die Absender IP Adresse, das die pfSense nicht Pakete die eine Filial Source IP haben an andere Filialnetze forwardet, was dann wieder auf ein fehlerhaftes Routing schliessen lässt.

Was sagt denn ein Traceroute -n von Filiale zu Filiale. Wo bleibt das hängen ?

Vielleicht hilft das noch: youtube.com/watch?v=7txzpGaL4F8