Routing problem ueber VPN

Moin,

habe folgendes Problem:

Unsere Mitarbeiter verbinden sich per VPN in unser Firmennetz (10.10.0.0). Sie bekommen aber eine IP im Bereich 10.20.0.0. VOn diesem Netz können Sie alle Adressen im bereich 10.10.0.0 erreichen.

Folgendes problem ergibt sich nun. Die Mitarbeiter mit VPN sollen über einen Telefonclient übers Internet kostenlos telefonieren. Diese Software wählt sich auf einem Server im Netz 192.168.0.0 bei uns ein. Allerdings ist dieses Netz vom VPN Adressbereich (10.20.0.0) nicht erreichbar. Dieses Netz ist nur vom Firmennetz 10.10.0.0 erreichbar. Wir haben bei allen VPN Clients den Haken fürs Standardgateway unter Netzwerk herausgenommen, da die Mitarbeiter sonst nicht lokal ins Internet kommen. Sobald ich den Haken in der VPN verbindung wieder einsetze kommen Sie an unseren Server im 192.168.0.0 Netz.

Ein permanentes Routing kann ich auf den Clients nicht setzen, da Sie bei jeder VPN Einwahl eine andere IP bekommen. Sobald ich die Route adde komme ich auch an das 192.168.0.0 Netz.

Wie kann ich nun einstellen, damit jeder VPN Client automatisch bei der Einwahl ein permanentes Routing ins 192.168.0.0 Netz bekommt?

Hoffe ich hab es verständlich genug geschrieben

gruss & Dank im voraus,

Womanizer

habe folgendes Problem:

Unsere Mitarbeiter verbinden sich per VPN in unser Firmennetz (10.10.0.0). Sie bekommen aber eine IP im Bereich 10.20.0.0. VOn diesem Netz können Sie alle Adressen im bereich 10.10.0.0 erreichen.

Folgendes problem ergibt sich nun. Die Mitarbeiter mit VPN sollen über einen Telefonclient übers Internet kostenlos telefonieren. Diese Software wählt sich auf einem Server im Netz 192.168.0.0 bei uns ein. Allerdings ist dieses Netz vom VPN Adressbereich (10.20.0.0) nicht erreichbar. Dieses Netz ist nur vom Firmennetz 10.10.0.0 erreichbar. Wir haben bei allen VPN Clients den Haken fürs Standardgateway unter Netzwerk herausgenommen, da die Mitarbeiter sonst nicht lokal ins Internet kommen. Sobald ich den Haken in der VPN verbindung wieder einsetze kommen Sie an unseren Server im 192.168.0.0 Netz.

Ein permanentes Routing kann ich auf den Clients nicht setzen, da Sie bei jeder VPN Einwahl eine andere IP bekommen. Sobald ich die Route adde komme ich auch an das 192.168.0.0 Netz.

Wie kann ich nun einstellen, damit jeder VPN Client automatisch bei der Einwahl ein permanentes Routing ins 192.168.0.0 Netz bekommt?

Hoffe ich hab es verständlich genug geschrieben

gruss & Dank im voraus,

Womanizer

Bitte markiere auch die Kommentare, die zur Lösung des Beitrags beigetragen haben

Content-ID: 88516

Url: https://administrator.de/forum/routing-problem-ueber-vpn-88516.html

Ausgedruckt am: 03.08.2025 um 01:08 Uhr

20 Kommentare

Neuester Kommentar

Moin,

ähmm....wie hast denn die beiden Netze (10.10.0.0 und 10.20.0.0) miteinander gekoppelt. Du wirst ja kaum /8 als Subnetzmaske genommen haben. Eigentlich brauchst du nur auf dem VPN-Server / Router eine statische Route eintragen und als NextHop der Server, Router der das Netz 192.168.0.0 kennt.

Gruß

Dani

ähmm....wie hast denn die beiden Netze (10.10.0.0 und 10.20.0.0) miteinander gekoppelt. Du wirst ja kaum /8 als Subnetzmaske genommen haben. Eigentlich brauchst du nur auf dem VPN-Server / Router eine statische Route eintragen und als NextHop der Server, Router der das Netz 192.168.0.0 kennt.

Gruß

Dani

Ja ganz so einfach zu verstehen ist das tatsächlich nicht.

Jedenfalls fehlt eine Route wie es aussieht.

"Normalerweise" läuft VPN ja so ab dass der client einen VPN Tunnel zur Firma aufmacht, und DAS WARS. ALLES läuft ab dann in den Tunnel hinein. Der Client kann auch ins Internet - aber eben nur über den Tunnel da er dann der Firmenpolicy unterliegt und quasi "durch den Tunnel durch die Firma über die Firmen-Firewall" ins Intenet kommt und auch die Antwort-Pakete durch den Tunnel zurück zum User geschoben werden.

Was ihr macht ist Split tunneling.

Der User kann Ziele im 10.X Netz erreichen über den VPN Tunnel, gleichzeitig aber im Internet surfen. Keine gute Idee! Aber egal.

Wenn der User dann Ziele in 192.X erreichen soll - wie soll der PC wissen wohin er das routen soll?

Der wird das - da er die explizite Route zu 192.X nicht kennt - über die Default Route senden, also über 0.0.0.0 ins Internet, wo aber nix weitergeht da private IPs im Internet nicht geroutet werden.

Anders Problem - User hat DAHEIM das Netz 192.168.X (kommt ja oft vor...). Und in der Firma ist auch ein Netz mit 192.168.X.

Tja, wie soll nun der PC wissen, ob er die Pakete in den Tunnel schmeissen soll oder ob er die Pakete lokal ausliefern soll. Problem!

Ich denke ich würd das IP Design der Lösung nochmal überdenken.

Jedenfalls fehlt eine Route wie es aussieht.

"Normalerweise" läuft VPN ja so ab dass der client einen VPN Tunnel zur Firma aufmacht, und DAS WARS. ALLES läuft ab dann in den Tunnel hinein. Der Client kann auch ins Internet - aber eben nur über den Tunnel da er dann der Firmenpolicy unterliegt und quasi "durch den Tunnel durch die Firma über die Firmen-Firewall" ins Intenet kommt und auch die Antwort-Pakete durch den Tunnel zurück zum User geschoben werden.

Was ihr macht ist Split tunneling.

Der User kann Ziele im 10.X Netz erreichen über den VPN Tunnel, gleichzeitig aber im Internet surfen. Keine gute Idee! Aber egal.

Wenn der User dann Ziele in 192.X erreichen soll - wie soll der PC wissen wohin er das routen soll?

Der wird das - da er die explizite Route zu 192.X nicht kennt - über die Default Route senden, also über 0.0.0.0 ins Internet, wo aber nix weitergeht da private IPs im Internet nicht geroutet werden.

Anders Problem - User hat DAHEIM das Netz 192.168.X (kommt ja oft vor...). Und in der Firma ist auch ein Netz mit 192.168.X.

Tja, wie soll nun der PC wissen, ob er die Pakete in den Tunnel schmeissen soll oder ob er die Pakete lokal ausliefern soll. Problem!

Ich denke ich würd das IP Design der Lösung nochmal überdenken.

Das ist nur über das "route add .." Kommando möglich, ansonsten hast du keine Chance, es sei denn du kannst über die VPN Lösung eine statische Route auf dem Client implementieren, was auch möglich ist.

Leider lässt du uns ja in dieser Beziehung vollkommen im Dunkeln tappen, da man nicht weiss WIE eure VPN Verbindung realisiert ist.

Normalerweise ist es aber möglich statt einer IP Adresse eine Schnittstelle anzugeben was das Problem dann auf Schlag löst, da du dann nicht mehr von einer IP Adresse abhängig bist.

Wie die VPN Schnittstelle bezeichnet ist siehst du mit dem Kommando route print oben in der Schnittstellenliste !

Die VPN Schnittstelle siehst du natürlich nur wenn du auch eine aktive VPN Verbindung hast !

Generell hast du es sowieso falsch gemacht und als next Hop Adresse für das SIP Gateway die eigene 10.20.er Adresse des Clients angegeben. Bei statischen Routen gibt man niemals die lokale IP an sondern die des remoten Gateways im selben Netz die ja immer konstant ist.

Wenn du also die IP Adresse des VPN Servers im 10.20.er Netz angibst die ja konstant ist sollte es auch problemlos klappen !!!

Letztlich sollten beide diese Lösungen zum Ziel führen !

Leider lässt du uns ja in dieser Beziehung vollkommen im Dunkeln tappen, da man nicht weiss WIE eure VPN Verbindung realisiert ist.

Normalerweise ist es aber möglich statt einer IP Adresse eine Schnittstelle anzugeben was das Problem dann auf Schlag löst, da du dann nicht mehr von einer IP Adresse abhängig bist.

Wie die VPN Schnittstelle bezeichnet ist siehst du mit dem Kommando route print oben in der Schnittstellenliste !

Die VPN Schnittstelle siehst du natürlich nur wenn du auch eine aktive VPN Verbindung hast !

Generell hast du es sowieso falsch gemacht und als next Hop Adresse für das SIP Gateway die eigene 10.20.er Adresse des Clients angegeben. Bei statischen Routen gibt man niemals die lokale IP an sondern die des remoten Gateways im selben Netz die ja immer konstant ist.

Wenn du also die IP Adresse des VPN Servers im 10.20.er Netz angibst die ja konstant ist sollte es auch problemlos klappen !!!

Letztlich sollten beide diese Lösungen zum Ziel führen !

Das ist gar nicht komplex sondern relativ normal....

Also um es von oben nochmal zu wiederholen:

Du gibst dann ganz einfach den Schnittstellenindex der VPN Schnittstelle an im Routing Kommando am Client, das löst das Problem sofort.

Bei einem normalen MS PPTP VPN ist eine dynmaische Übertragung der Routen vom VPN Server auf den Client m.E. nicht möglich.

Eine Versuch ist es evtl. wert, wenn ihr das Routing am VPN Server in das 192.168er Segment einmal statisch konfiguriert und euch dann nochmal ins VPN einwählt.

Ein route print auf dem Client zeigt dann ob ggf. diese statische Route mit übertragen wurde...das wäre den Versuch wert denn laut dem u.a. Thread sollte das so klappen !

Der Client hat dann keine dedizierte Route für das 192.168er Segment und nimmt dann das Standardgateway was vermutlich auf den lokalen Internet Router zeigt und damit dann ins Nirwana...

Ggf. hilft dir dieser Link der das Problem genauso beschreibt:

mcseboard.de/windows-forum-lan-wan-32/windows-vpn-server-einrich ...

Also um es von oben nochmal zu wiederholen:

Du gibst dann ganz einfach den Schnittstellenindex der VPN Schnittstelle an im Routing Kommando am Client, das löst das Problem sofort.

Bei einem normalen MS PPTP VPN ist eine dynmaische Übertragung der Routen vom VPN Server auf den Client m.E. nicht möglich.

Eine Versuch ist es evtl. wert, wenn ihr das Routing am VPN Server in das 192.168er Segment einmal statisch konfiguriert und euch dann nochmal ins VPN einwählt.

Ein route print auf dem Client zeigt dann ob ggf. diese statische Route mit übertragen wurde...das wäre den Versuch wert denn laut dem u.a. Thread sollte das so klappen !

Der Client hat dann keine dedizierte Route für das 192.168er Segment und nimmt dann das Standardgateway was vermutlich auf den lokalen Internet Router zeigt und damit dann ins Nirwana...

Ggf. hilft dir dieser Link der das Problem genauso beschreibt:

mcseboard.de/windows-forum-lan-wan-32/windows-vpn-server-einrich ...

Die einzige andere Möglichkeit wäre meines Erachtens statt eines Host2LAN-Routings ein LAN2LAN-Routing. Dann stellt nicht der Client die VPN-Verbindung her, sondern der Router des Clients. Bei einem qualitativ hochwertigen Gerät kann man dort eine eigene Routing-Tabelle anlegen, so daß 192.168.50.0/24 in den Tunnel geschicht wird und nicht ins Internet.

Sieh dir die Syntax zum zum route Kommando an ! MS beschreibt das dort:

route ADD 157.0.0.0 MASK 255.0.0.0 157.55.80.1 METRIC 3 IF 2

Statt der 2 hinter IF (Interface) setzt du dort deinen Schnittstellenindex ein den du unter Route print siehst also sowas z.B.:

route ADD 157.0.0.0 MASK 255.0.0.0 157.55.80.1 METRIC 2 IF 0x10005

Und, JA du musst das manuell auf allen deinen 150 Clients machen oder das beim Login in eine Batch Datei schreiben.

Bevor du das machst solltest du aber erstmal die Routing Lösung am Server probieren.

Dazu müssten wir mal wissen ob dein 192.168.er Segment auch direkt an diesem VPN Server angeschlossen ist oder über einen anderen Router zu erreichen ist. Leider lässt du uns auch bei deiner Netzwerk Topologie etwas im Dunkeln tappen

route ADD 157.0.0.0 MASK 255.0.0.0 157.55.80.1 METRIC 3 IF 2

Statt der 2 hinter IF (Interface) setzt du dort deinen Schnittstellenindex ein den du unter Route print siehst also sowas z.B.:

route ADD 157.0.0.0 MASK 255.0.0.0 157.55.80.1 METRIC 2 IF 0x10005

Und, JA du musst das manuell auf allen deinen 150 Clients machen oder das beim Login in eine Batch Datei schreiben.

Bevor du das machst solltest du aber erstmal die Routing Lösung am Server probieren.

Dazu müssten wir mal wissen ob dein 192.168.er Segment auch direkt an diesem VPN Server angeschlossen ist oder über einen anderen Router zu erreichen ist. Leider lässt du uns auch bei deiner Netzwerk Topologie etwas im Dunkeln tappen

Bevor du das machst solltest du aber erstmal die Routing Lösung am Server probieren.

Wie sollte das aussehen? Der Client muß doch schon wissen, daß er Pakete für 192.168.50.0/24 in den Tunnel schieben soll und nicht auf die Standardroute (ins Internet) ... oder habe ich jetzt irgendwo nicht aufgepaßt?

OK, leider versäumst du es ja mal die Netzwerkmasken mitzuteilen, nehmen wir also mal an ihr arbeitet mit 24 Bit (geraten  ).

).

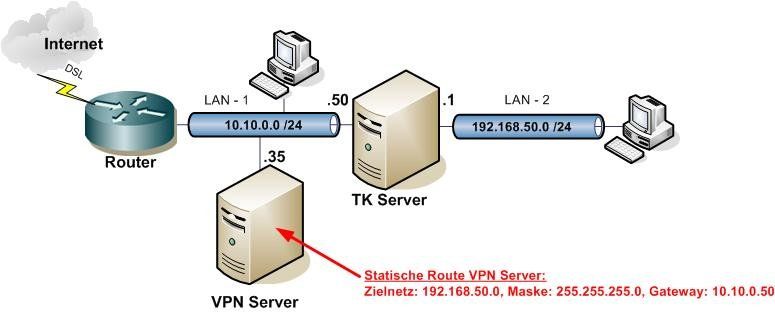

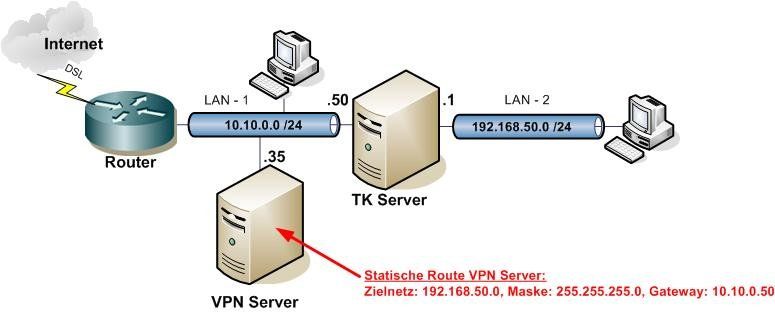

Dann sieht dein Netzwerk vermutlich so aus:

Sinn macht nun die Route auf dem VPN Server die dort auch unbedingt installiert werden muss, denn sonst kann dieser Server nie ins 192.168.50.er Segment routen.

route add 192.168.50.0 mask 255.255.255.0 10.10.0.50

bzw.

route add 192.168.50.0 mask 255.255.255.0 10.10.0.50 -p wenns funktioniert !

Vermutlich wird diese Route dann bei der PPTP Einwahl mit auf den Client übertragen !?

Das musst du mal ausprobieren und wäre dann die einfachste Lösung für dich wenns klappen sollte.

Wichtig ist dabei das du auf den Clients dann sämtliche statische und permanente Routen ins 192.168.50er Segment löscht vorher, denn statische Routen auf den Clients überschreiben immer dynamische Routen !!!

Nach der VPN Einwahl eines sauberen Clients kannst du dann einmal mit route print checken ob die Route tatsächlich vom Server in die Route Tabelle des Clients dynamisch per PPP übertragen wurde !!

Soviel zum Thema von SarekHL wie diese Routen bei PPTP Zugnag überteragen werden...

Greift das nicht, bleibt dir nur noch die Lösung der statischen Route beim Client !!

Dann sieht dein Netzwerk vermutlich so aus:

Sinn macht nun die Route auf dem VPN Server die dort auch unbedingt installiert werden muss, denn sonst kann dieser Server nie ins 192.168.50.er Segment routen.

route add 192.168.50.0 mask 255.255.255.0 10.10.0.50

bzw.

route add 192.168.50.0 mask 255.255.255.0 10.10.0.50 -p wenns funktioniert !

Vermutlich wird diese Route dann bei der PPTP Einwahl mit auf den Client übertragen !?

Das musst du mal ausprobieren und wäre dann die einfachste Lösung für dich wenns klappen sollte.

Wichtig ist dabei das du auf den Clients dann sämtliche statische und permanente Routen ins 192.168.50er Segment löscht vorher, denn statische Routen auf den Clients überschreiben immer dynamische Routen !!!

Nach der VPN Einwahl eines sauberen Clients kannst du dann einmal mit route print checken ob die Route tatsächlich vom Server in die Route Tabelle des Clients dynamisch per PPP übertragen wurde !!

Soviel zum Thema von SarekHL wie diese Routen bei PPTP Zugnag überteragen werden...

Greift das nicht, bleibt dir nur noch die Lösung der statischen Route beim Client !!

Aber da muss es doch eine Lösung geben, indem man ein Routing auf dem Server einträgt, bzw irgendne Möglichkeit das er das Routing an die VPN Clients weitergibt.

Ja klar. Wenn die die externen Clients in Deine Domäne (sowas habt Ihr doch hoffentlich?) einbindest, dann kannst Du das über Login-Scripts oder Gruppenrichtlinien machen.

Aber ich denke mal, daß Dir das auch nicht gefällt, oder? Aber eine andere servergesteuerte Möglichkeit sehe ich nicht. Wie gesagt, alles, wofür es keine explizite Route gibt, wird vom Client gnadenlos aufs Standardgateway geschoben ...

Es gäbe noch einen Workaround, der aber vermutlich auch nicht greift, da die 192.168er Route nicht an den Client übertragen wird.

Beide Server zeigen mit dem Standardgateway auf den Router und dieser hat dann eine statische Route auf das 192.168er Netz.

Letztlich sowieso die bessere Variante, da der Router dann zentral das Routing übernimmt und nicht einer der Server, von dem dann die Telefonie abhängig ist...

Wie gesagt, auch wird das vermutlich nicht das Problem der Routing Übertragung an den Client lösen und letztlich bleibt es dann dabei, das du dann wohl jeden Client einzeln anfassen musst oder diese Route ihm in der Login Batch beim Login übertragen musst...

Ein MS Problem letztlich. Besser wäre es gewesen ihr hättet als Router einen Draytek Router z.B. der dann die PPTP Verbindungen terminiert und die Route übertragen hätte. So oder so auch eine bessere Lösung, da dann der Router die VPN Verbindung hält, was letztlich besser ist als ein Server hinter der NAT Firewall...

Beide Server zeigen mit dem Standardgateway auf den Router und dieser hat dann eine statische Route auf das 192.168er Netz.

Letztlich sowieso die bessere Variante, da der Router dann zentral das Routing übernimmt und nicht einer der Server, von dem dann die Telefonie abhängig ist...

Wie gesagt, auch wird das vermutlich nicht das Problem der Routing Übertragung an den Client lösen und letztlich bleibt es dann dabei, das du dann wohl jeden Client einzeln anfassen musst oder diese Route ihm in der Login Batch beim Login übertragen musst...

Ein MS Problem letztlich. Besser wäre es gewesen ihr hättet als Router einen Draytek Router z.B. der dann die PPTP Verbindungen terminiert und die Route übertragen hätte. So oder so auch eine bessere Lösung, da dann der Router die VPN Verbindung hält, was letztlich besser ist als ein Server hinter der NAT Firewall...