Routing von OpenVPN Server in Subnet

Hallo zusammen,

ich möchte mich mit einem Problem an euch wenden.

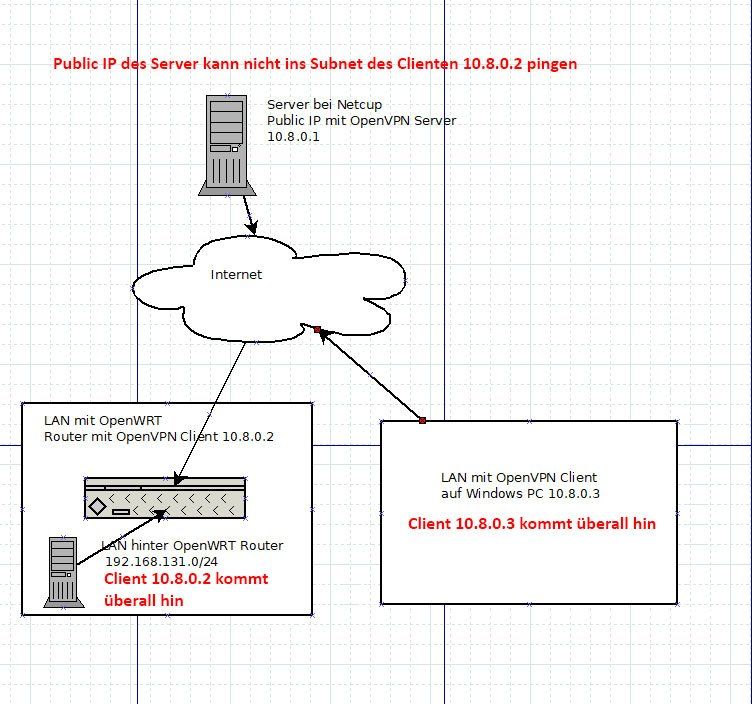

Ich habe einen OpenVPN Server (Debian 10) auf einem Server mit public IP.

Server IP by Netcup

OpenVPN IP 10.8.0.1

Die bisher zwei OpenVPN Clienten sind wie folgt verteilt/zugeordnet.

Auf einem OpenWRT Router tun Device 10.8.0.2

WAN IP 172.22.0.188

LAN IP 192.168.131.0/24

Ein weiterer Client ist auf einem Windows PC um die Verbindungen zu testen

Ist ein Netz hinter einer Fritzbox (Heimnetz mit Telekomanbieter)

OpenVPN Client 10.8.0.3

Alles was hinter dem OpenWRT Router ist soll erreichbar sein, von allen angemeldeten VPN Clienten.

Das funktioniert wunderbar.

Ich kann vom OpenWRT Router mit OpenVPN Client den Server pingen und auch den Client auf dem Windows PC.

Ich kann von dem Windows PC die Server hinter dem OpenWRT Router im Netz 192.168.131.0/24 anpingen, bzw. mit SSH auf die Server verbinden.

Klappt prima mit client to client.

Mein Problem:

Der OpenVPN Server kann nur alles im 10.8.0.0 Netz erreichen, jedoch nicht, wie die anderen Clienten auch die Server im 192.168.131.0/24 Netz

Ich dachte mir, dass ich auf dem OpenVPN Server (Debain 10) Routen setze, wie ip route add 192.168.131.0/24 dev tun0 oder ip route add 192.168.131.0/24 gw 10.8.0.1 aber das funktioniert trotzdem nicht.

Könnt ihr mir bei dem Problem helfen?

Muss ich auf dem OpenVPN (Debian 10 Server) noch Firewall Regeln hinzufügen oder sonstige Parameter setzen?

Ich möchte erreichen, dass ein Programm, welches auf dem OpenVPN Server, neben dem OpenVPN läuft, auch Zugriff auf das Netz 192.168.131.0/24 hat, wie z.B. ein Proxy.

Grüße

Epi

ich möchte mich mit einem Problem an euch wenden.

Ich habe einen OpenVPN Server (Debian 10) auf einem Server mit public IP.

Server IP by Netcup

OpenVPN IP 10.8.0.1

Die bisher zwei OpenVPN Clienten sind wie folgt verteilt/zugeordnet.

Auf einem OpenWRT Router tun Device 10.8.0.2

WAN IP 172.22.0.188

LAN IP 192.168.131.0/24

Ein weiterer Client ist auf einem Windows PC um die Verbindungen zu testen

Ist ein Netz hinter einer Fritzbox (Heimnetz mit Telekomanbieter)

OpenVPN Client 10.8.0.3

Alles was hinter dem OpenWRT Router ist soll erreichbar sein, von allen angemeldeten VPN Clienten.

Das funktioniert wunderbar.

Ich kann vom OpenWRT Router mit OpenVPN Client den Server pingen und auch den Client auf dem Windows PC.

Ich kann von dem Windows PC die Server hinter dem OpenWRT Router im Netz 192.168.131.0/24 anpingen, bzw. mit SSH auf die Server verbinden.

Klappt prima mit client to client.

Mein Problem:

Der OpenVPN Server kann nur alles im 10.8.0.0 Netz erreichen, jedoch nicht, wie die anderen Clienten auch die Server im 192.168.131.0/24 Netz

Ich dachte mir, dass ich auf dem OpenVPN Server (Debain 10) Routen setze, wie ip route add 192.168.131.0/24 dev tun0 oder ip route add 192.168.131.0/24 gw 10.8.0.1 aber das funktioniert trotzdem nicht.

Könnt ihr mir bei dem Problem helfen?

Muss ich auf dem OpenVPN (Debian 10 Server) noch Firewall Regeln hinzufügen oder sonstige Parameter setzen?

Ich möchte erreichen, dass ein Programm, welches auf dem OpenVPN Server, neben dem OpenVPN läuft, auch Zugriff auf das Netz 192.168.131.0/24 hat, wie z.B. ein Proxy.

Grüße

Epi

Bitte markiere auch die Kommentare, die zur Lösung des Beitrags beigetragen haben

Content-ID: 649625

Url: https://administrator.de/forum/routing-von-openvpn-server-in-subnet-649625.html

Ausgedruckt am: 02.08.2025 um 07:08 Uhr

16 Kommentare

Neuester Kommentar

Grüße EPI

Kannst du das mal in eine skizzierte Reihenfolge bringen !

Irgendwie werde ich nicht schlau aus der Geschichte ;)

Kannst du das mal in eine skizzierte Reihenfolge bringen !

Irgendwie werde ich nicht schlau aus der Geschichte ;)

Eine Lösung zu genau deinem Setup findest du hier:

Zwei Mobilfunkrouter (TP-Link MR200) per VPN verbinden, ev. per externen VPN-Gateway (VPS-Server)

Du hast sehr wahrscheinlich vergessen die Route ins 192.168.131.0/24 Netz auf die Clients bzw. in die Server Kernel Routing Tabelle zu propagieren ?!

Ein route print auf dem Windows Client und bei deinem Server Routing Fehler beonders ein netstat -r -n bzw. ip route show dort zeigt dir das doch bei aktivem VPN Client auch sofort an ob dieses IP Netz ebenfalls in den Tunnel geroutet wird.

Sehr wahrscheinlich fehlt dort das Netz weil die OVPN Konfig fehlerhaft ist.

Leider hat es bei dir ja auch nicht dazu gereicht die wichtigen OVPN Konfig Dateien einmal hier zu posten die uns allen ein zielführendes Troubleshooting sehr erleichtert hätten !

Bleibt also mal wieder nur die Kristallkugel...

Statische Routen auf Betriebssystem Ebene zu setzen helfen natürlich nicht, weil diese nicht an die Clients propagiert werden. In der OVPN Server Konfig sollte also sowas wie "route 192.168.131.0 255.255.255.0" stehen aber leider fehlt diese ja hier.

Wie man das richtig umsetzt erklärt dir dieses Tutorial:

OpenVPN - Erreiche Netzwerk hinter Client nicht

Bzw. bezogen auf exakt das Design von dir unter diesem Thread:

Zwei Mobilfunkrouter (TP-Link MR200) per VPN verbinden, ev. per externen VPN-Gateway (VPS-Server)

Damit sollte es fehlerlos klappen.

Generelle Grundlagen zu den OpenVPN ToDos, wie immer, HIER.

Zwei Mobilfunkrouter (TP-Link MR200) per VPN verbinden, ev. per externen VPN-Gateway (VPS-Server)

Du hast sehr wahrscheinlich vergessen die Route ins 192.168.131.0/24 Netz auf die Clients bzw. in die Server Kernel Routing Tabelle zu propagieren ?!

Ein route print auf dem Windows Client und bei deinem Server Routing Fehler beonders ein netstat -r -n bzw. ip route show dort zeigt dir das doch bei aktivem VPN Client auch sofort an ob dieses IP Netz ebenfalls in den Tunnel geroutet wird.

Sehr wahrscheinlich fehlt dort das Netz weil die OVPN Konfig fehlerhaft ist.

Leider hat es bei dir ja auch nicht dazu gereicht die wichtigen OVPN Konfig Dateien einmal hier zu posten die uns allen ein zielführendes Troubleshooting sehr erleichtert hätten !

Bleibt also mal wieder nur die Kristallkugel...

Statische Routen auf Betriebssystem Ebene zu setzen helfen natürlich nicht, weil diese nicht an die Clients propagiert werden. In der OVPN Server Konfig sollte also sowas wie "route 192.168.131.0 255.255.255.0" stehen aber leider fehlt diese ja hier.

Wie man das richtig umsetzt erklärt dir dieses Tutorial:

OpenVPN - Erreiche Netzwerk hinter Client nicht

Bzw. bezogen auf exakt das Design von dir unter diesem Thread:

Zwei Mobilfunkrouter (TP-Link MR200) per VPN verbinden, ev. per externen VPN-Gateway (VPS-Server)

Damit sollte es fehlerlos klappen.

Generelle Grundlagen zu den OpenVPN ToDos, wie immer, HIER.

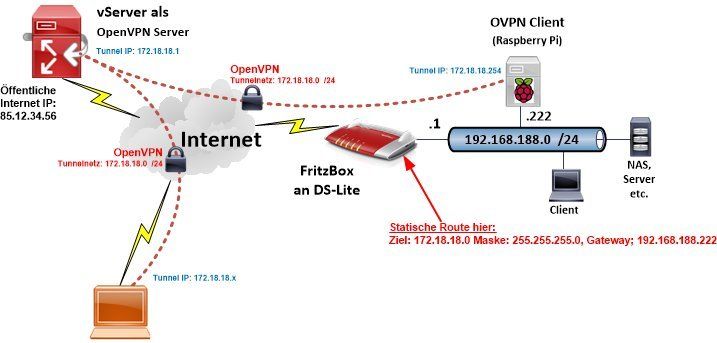

Hallo EPI,

ich versuche es mal so ?

ich versuche es mal so ?

Dann versuche mal was ich nicht eingetragen habe nachzutragen und noch die Adressen einzutragen.

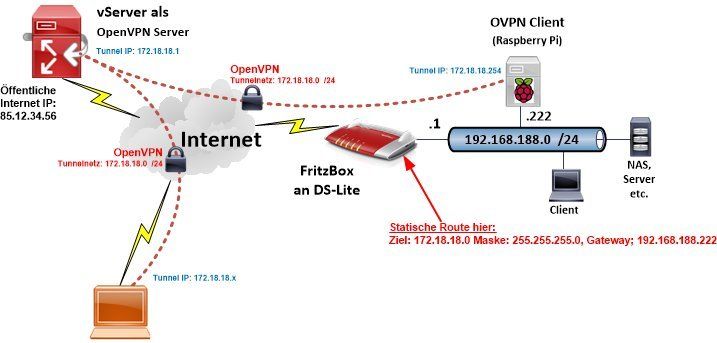

Mehr oder minder ja genau dein Setup:

RasPi hat den COMMON Name: "client02" deshalb Konfig Datei in /etc/openvpn/server/clientconf

ACHTUNG: Bei der statischen RasPi Client IP von "oben" mit der IP Adressvergabe anfangen, da der Server automatisch von "unten" aufsteigend vergibt. Ansonsten kommt es zu Adress Chaos mit den mobilen Clients !

Interfaces und Routing Tabelle Server:

Tunnel Interface und Routing Tabelle Client:

Routing Tabelle mobiler Windows Client:

vServer auf FritzBox LAN Interface:

RasPi Client auf vServer Tunnel Interface:

Mobiler Client auf FritzBox LAN Interface:

dev tun

proto udp4

port 1194

ca /etc/openvpn/server/ca.crt

cert /etc/openvpn/server/vserver.crt

key /etc/openvpn/server/vserver.key

dh /etc/openvpn/server/dh.pem

user nobody

group nogroup

server 172.18.18.0 255.255.255.0

topology subnet

push "topology subnet"

persist-key

persist-tun

status /etc/openvpn/openvpn-status.log

status-version 3

push "route 192.168.188.0 255.255.255.0"

route 192.168.188.0 255.255.255.0

keepalive 10 120

explicit-exit-notify 1

client-config-dir /etc/openvpn/server/clientconf ifconfig-push 172.18.18.254 255.255.255.0

iroute 192.168.188.0 255.255.255.0 Interfaces und Routing Tabelle Server:

root@vserver:/etc/# ip route show

default via 85.12.34.254 dev eth0 metric 202

85.12.34.56/24 dev eth0 metric 202

172.18.18.0/24 dev tun0 proto kernel scope link src 172.18.18.1

192.168.188.0/24 via 172.18.18.2 dev tun0

root@vserver:/etc/# ip interface show tun0

tun0: flags=4305<UP,POINTOPOINT,RUNNING,NOARP,MULTICAST> mtu 1500

inet 172.18.18.1 netmask 255.255.255.0 destination 172.18.18.1

inet6 fe80::3f68:74e8:9525:b48 prefixlen 64 scopeid 0x20<link>

unspec 00-00-00-00-00-00-00-00-00-00-00-00-00-00-00-00 txqueuelen 100 (UNSPEC)

RX packets 6 bytes 504 (504.0 B)

RX errors 0 dropped 0 overruns 0 frame 0

TX packets 12 bytes 792 (792.0 B)

TX errors 0 dropped 0 overruns 0 carrier 0 collisions 0 dev tun

proto udp4

client

remote 85.12.34.56 1194

ca /etc/openvpn/client/ca.crt

cert /etc/openvpn/client/client02.crt

key /etc/openvpn/client/client02.key

auth-nocache

tls-client

remote-cert-tls server

user nobody

group nogroup

persist-tun

persist-key

mute-replay-warnings

pull tun0: flags=4305<UP,POINTOPOINT,RUNNING,NOARP,MULTICAST> mtu 1500

inet 172.18.18.254 netmask 255.255.255.0 destination 172.18.18.254

inet6 fe80::112:40cc:c30c:444b prefixlen 64 scopeid 0x20<link>

unspec 00-00-00-00-00-00-00-00-00-00-00-00-00-00-00-00 txqueuelen 100 (UNSPEC)

RX packets 0 bytes 0 (0.0 B)

RX errors 0 dropped 0 overruns 0 frame 0

TX packets 2 bytes 96 (96.0 B)

TX errors 0 dropped 0 overruns 0 carrier 0 collisions 0

root@raspiclient:/etc/# ip route show

default via 192.168.188.1 dev eth0 metric 100

172.18.18.0/24 dev tun0 proto kernel scope link src 172.18.18.254

192.168.188.0/24 dev eth0 proto kernel scope link src 192.168.188.22 metric 100 dev tun

proto udp4

remote 85.12.34.56 1194

ca ca.crt

cert client01.crt

key client01.key

auth-nocache

tls-client

remote-cert-tls server

# ping 15

# ping-restart 45

# ping-timer-rem

persist-tun

persist-key

mute-replay-warnings

pull IPv4-Routentabelle

===========================================================================

Aktive Routen:

Netzwerkziel Netzwerkmaske Gateway Schnittstelle Metrik

0.0.0.0 0.0.0.0 212.x.y.z 212.x.y.z 35

212.x.y.z 255.255.255.0 Auf Verbindung 212.x.y.z 291

127.0.0.0 255.0.0.0 Auf Verbindung 127.0.0.1 331

127.0.0.1 255.255.255.255 Auf Verbindung 127.0.0.1 331

127.255.255.255 255.255.255.255 Auf Verbindung 127.0.0.1 331

172.18.18.0 255.255.255.0 Auf Verbindung 172.18.18.2 291

172.18.18.2 255.255.255.255 Auf Verbindung 172.18.18.2 291

172.18.18.255 255.255.255.255 Auf Verbindung 172.18.18.2 291

192.168.188.0 255.255.255.0 172.18.18.1 172.18.18.2 29

===========================================================================

Ständige Routen:

Keine root@vserver:/etc/# ping 192.168.188.1 -c 3

PING 192.168.188.1 (192.168.188.1) 56(84) bytes of data.

64 bytes from 192.168.188.1: icmp_seq=1 ttl=63 time=2.40 ms

64 bytes from 192.168.188.1: icmp_seq=2 ttl=63 time=1.87 ms

64 bytes from 192.168.188.1: icmp_seq=3 ttl=63 time=1.82 ms root@raspiclient:/etc/# ping 172.18.18.1 -c 3

PING 172.18.18.1 (172.18.18.1) 56(84) bytes of data.

64 bytes from 172.18.18.1: icmp_seq=1 ttl=64 time=1.59 ms

64 bytes from 172.18.18.1: icmp_seq=2 ttl=64 time=1.43 ms

64 bytes from 172.18.18.1: icmp_seq=3 ttl=64 time=1.24 ms C:\Users\admin>ping 192.168.188.1

Ping wird ausgeführt für 192.168.188.1 mit 32 Bytes Daten:

Antwort von 192.168.188.1: Bytes=32 Zeit=3ms TTL=62

Antwort von 192.168.188.1: Bytes=32 Zeit=3ms TTL=62

Antwort von 192.168.188.1: Bytes=32 Zeit=3ms TTL=62

Antwort von 192.168.188.1: Bytes=32 Zeit=3ms TTL=62

Ping-Statistik für 192.168.188.1:

Pakete: Gesendet = 4, Empfangen = 4, Verloren = 0

(0% Verlust),

Ca. Zeitangaben in Millisek.:

Minimum = 3ms, Maximum = 3ms, Mittelwert = 3ms

Hallo EPI

Jetzt mal Langsam, und das ging bisher nicht aus deiner Skizze hervor.

Entschuldige Bitte ich bin einer der das wie bei Mikrotik üblich , mit Dude arbeitet und eine wirkliche Netzwerk Skizze braucht, um alles zu erfassen ;)

Habe ich deine Aussage jetzt richtig verstanden, weil ich versteh das immer noch nicht, weil ich eigentlich in den unteren OSI Stufen denke ( Wie ist der Physikalische Weg ) dass du via SSL in dein Lokales Netzwerk routen willst, damit weitere Dienste dieses OpenVPN Servers mit genutzt werden können ?

Jetzt mal Langsam, und das ging bisher nicht aus deiner Skizze hervor.

Entschuldige Bitte ich bin einer der das wie bei Mikrotik üblich , mit Dude arbeitet und eine wirkliche Netzwerk Skizze braucht, um alles zu erfassen ;)

Habe ich deine Aussage jetzt richtig verstanden, weil ich versteh das immer noch nicht, weil ich eigentlich in den unteren OSI Stufen denke ( Wie ist der Physikalische Weg ) dass du via SSL in dein Lokales Netzwerk routen willst, damit weitere Dienste dieses OpenVPN Servers mit genutzt werden können ?

Hallo EPI

Gib mir bitte den vollständigen physikalischen Weg !

Du hattest eine PM, vielleicht hilft die dir weiter !

Gruß

Gib mir bitte den vollständigen physikalischen Weg !

Du hattest eine PM, vielleicht hilft die dir weiter !

Gruß