Rules der pfSense richtig?

Guten Abend,

nachdem ich gestern die pfSense aufgesetzt hatte, musste ich heute natürlich gleich vieles ausprobieren

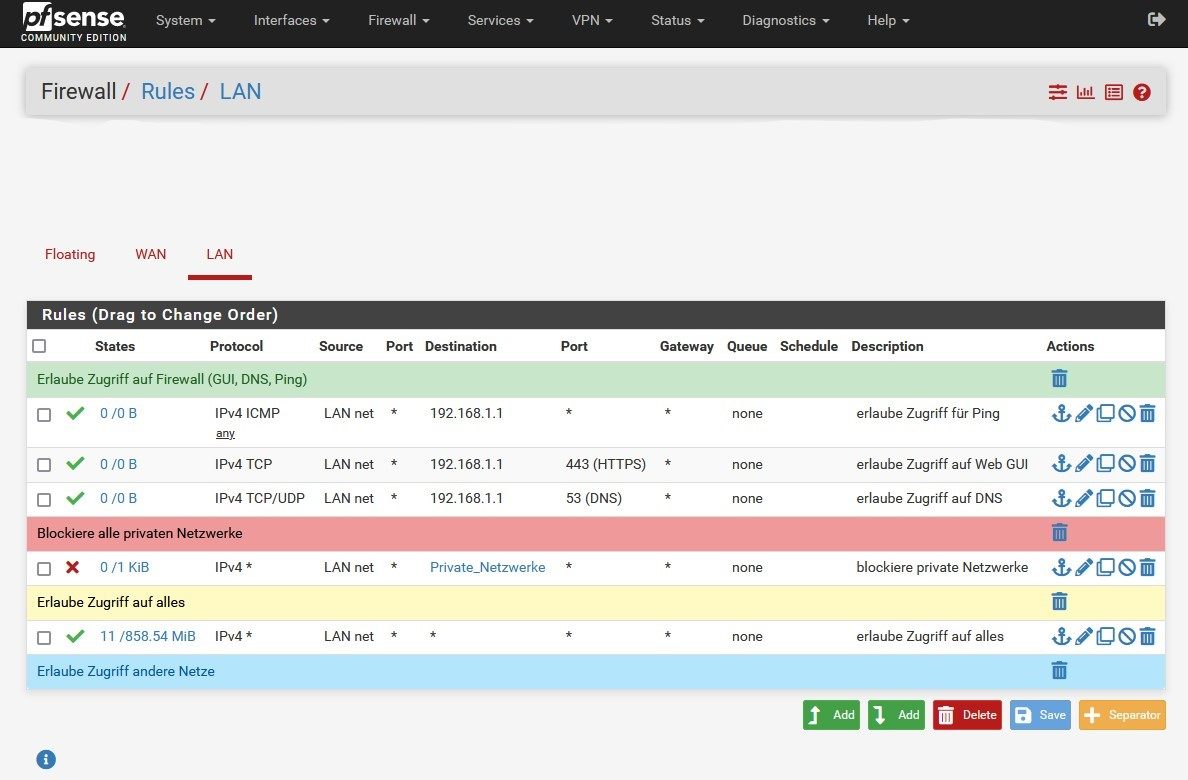

Meine Rules für das LAN-Interface sehen jetzt so aus:

Damit möchte ich grundlegend den Zugriff auf andere Netze blockieren. Natürlich soll man trotzdem noch das Internet erreichen....

Mit den Rules und der Reihenfolge wie im Bild zu sehen, klappt das mit dem Internet-Zugang und dem Blockieren anderer Netze. Rules wie das erlauben fürs pingen musste ich noch einfügen, nachdem es beim testen nicht klappte

Hab ich irgendetwas wichtiges vergessen oder sollte ich noch andere Sachen blockieren / freigeben?

Gruß Leon

nachdem ich gestern die pfSense aufgesetzt hatte, musste ich heute natürlich gleich vieles ausprobieren

Meine Rules für das LAN-Interface sehen jetzt so aus:

Damit möchte ich grundlegend den Zugriff auf andere Netze blockieren. Natürlich soll man trotzdem noch das Internet erreichen....

Mit den Rules und der Reihenfolge wie im Bild zu sehen, klappt das mit dem Internet-Zugang und dem Blockieren anderer Netze. Rules wie das erlauben fürs pingen musste ich noch einfügen, nachdem es beim testen nicht klappte

Hab ich irgendetwas wichtiges vergessen oder sollte ich noch andere Sachen blockieren / freigeben?

Gruß Leon

Bitte markiere auch die Kommentare, die zur Lösung des Beitrags beigetragen haben

Content-ID: 6548276616

Url: https://administrator.de/forum/rules-der-pfsense-richtig-6548276616.html

Ausgedruckt am: 06.08.2025 um 01:08 Uhr

23 Kommentare

Neuester Kommentar

Hallo,

Meiner Meinung nach: fast richtig.

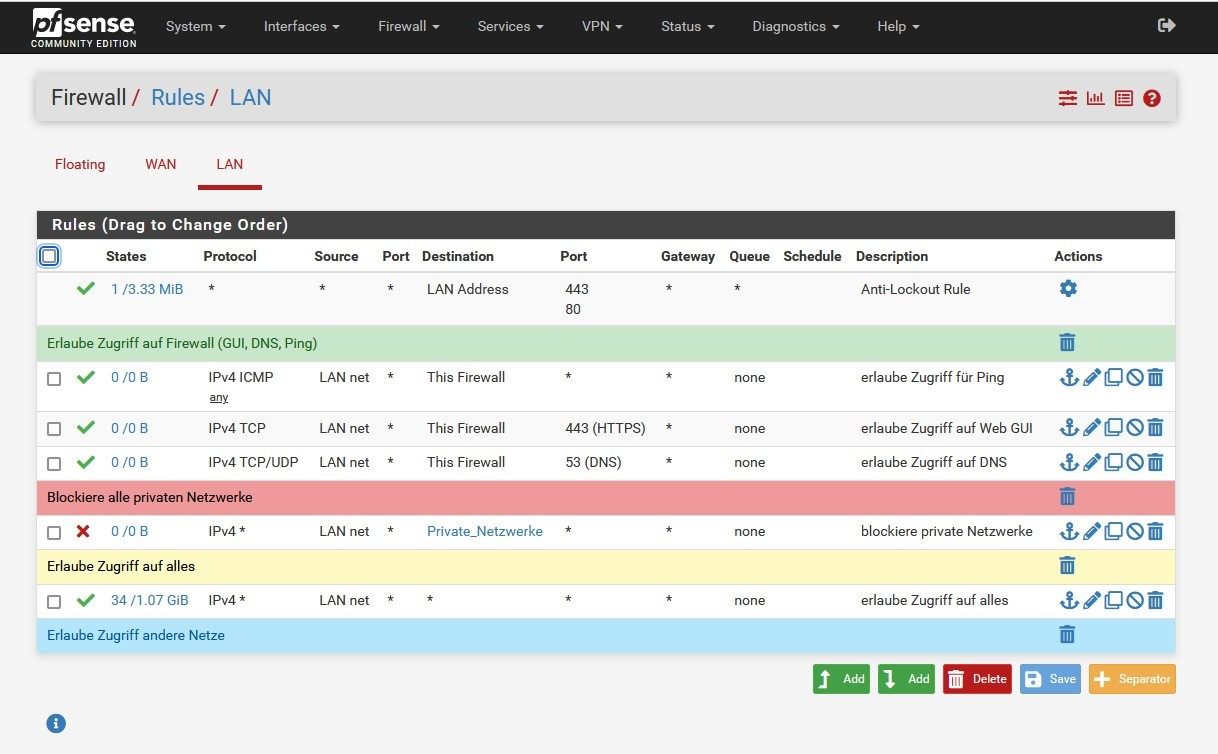

1. Nimm nicht "This Firewall", sondern die LAN Address als Destination.

Ich weiß es nicht mehr genau was, aber "This Firewall" hat einige unangenehme Neneneffekte.

2. Allow NTP aus dem LAN zu der Firewall fehlt noch wenn du die pfSense als NTP Server in deinem Netzwerk einsetzt.

3. ggf noch SSH auf die Firewall erlauben

4. entferne die Lockout Regel

5. reduziere HTTPS (und SSH) Zugriff auf wenige Geräte, nicht das ganze LAN.

6. stelle an den Anfang eine Regel IPv6 deny any to any.

Gruß

CH

Meiner Meinung nach: fast richtig.

1. Nimm nicht "This Firewall", sondern die LAN Address als Destination.

Ich weiß es nicht mehr genau was, aber "This Firewall" hat einige unangenehme Neneneffekte.

2. Allow NTP aus dem LAN zu der Firewall fehlt noch wenn du die pfSense als NTP Server in deinem Netzwerk einsetzt.

3. ggf noch SSH auf die Firewall erlauben

4. entferne die Lockout Regel

5. reduziere HTTPS (und SSH) Zugriff auf wenige Geräte, nicht das ganze LAN.

6. stelle an den Anfang eine Regel IPv6 deny any to any.

Gruß

CH

hat das LAN Interface ja erstmal keine Funktion mehr außer die Adresse der Firewall oder?

Nein, das ist so nicht ganz richtig.Das physische LAN Interface ist bei VLAN Nutzung auf diesem Interface immer das Parent Interface und damit ein vollwertiges IP Netzsegement. Der Traffic von diesem Interface wird immer UNtagged ausgesendet, entspricht damit also dem Native VLAN bzw. PVID VLAN.

Traffic wird (und kann) aber nur ausgesendet werden wenn das Interface auch eine IP Adresse konfiguriert hat. Ansonsten existiert schlicht kein PVID VLAN.

In der Regel wir das Parent Interface fürs Management VLAN genutzt in Verbindung mit einem entsprechenden Regelwerk weil es als physisches Interface immer UNtagged erreichbar ist, also auch ohne VLAN Switch, was bei den virtuellen VLAN Interfaces nicht immer gewährleistet ist.

Ein Management Interface trennt immer den Management Zugriff von VLANs mit Produktiv- oder Gasttraffic von denen man üblicherweise keinen Zugriff auf die Infrastruktur Konfiguration haben möchte.

Details dazu beschreibt das hiesige Layer 2 VLAN Tutorial im Kapitel pfSense / OPNsense VLAN.

Wie immer: Lesen und verstehen...

Da gibts kein besser und schlechter, das ist schlicht eigene Geschmackssache. Für ein Management auf dem PVID VLAN spricht das es immer ohne Tagging einfach erreichbar ist. Wenn es das Default PVID Fallback VLAN ist erfordert es ein gutes Regelwerk. Das muss man aber immer selber entscheiden was einem da dann wichtig ist.

Du hast wieder einen Fehler drin.

Als Destination beim Firewall GUI und Ping Zugriff solltest du nicht eine dedizierte IP angeben sondern aus guten Gründen IMMER den dafür vordefinierten System Alias LAN_IPaddress verwenden!! Wurde dir oben auch schon mehrfach gesagt.

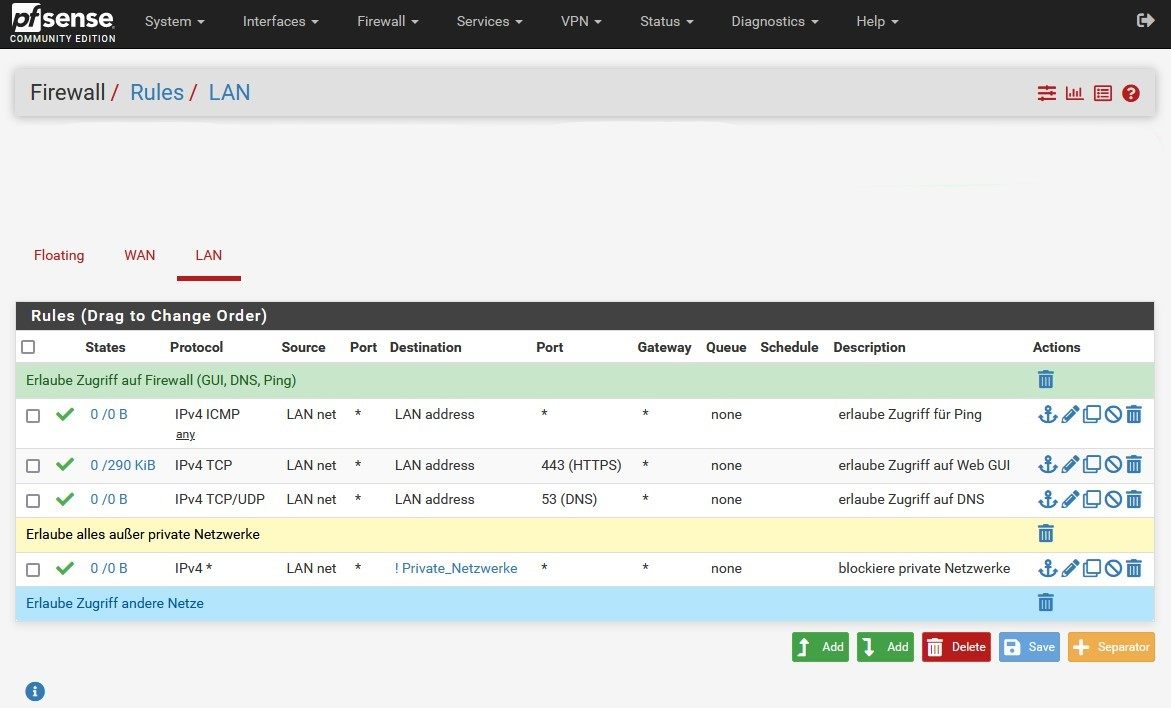

Die generelle Allow Regel könnte man etwas sinnvoller gestalten indem du die überflüssige Blocking Regel für die Privaten Netze entfernst und diese dann bei der allgemeinen Regel als negiert ("!" davor) eingibst was dann bedeutet an alles forwarden außer den privaten Alias.

Doch nicht so ein leuchtendes Beispiel für Anfänger... 🧐

Als Destination beim Firewall GUI und Ping Zugriff solltest du nicht eine dedizierte IP angeben sondern aus guten Gründen IMMER den dafür vordefinierten System Alias LAN_IPaddress verwenden!! Wurde dir oben auch schon mehrfach gesagt.

Die generelle Allow Regel könnte man etwas sinnvoller gestalten indem du die überflüssige Blocking Regel für die Privaten Netze entfernst und diese dann bei der allgemeinen Regel als negiert ("!" davor) eingibst was dann bedeutet an alles forwarden außer den privaten Alias.

Doch nicht so ein leuchtendes Beispiel für Anfänger... 🧐

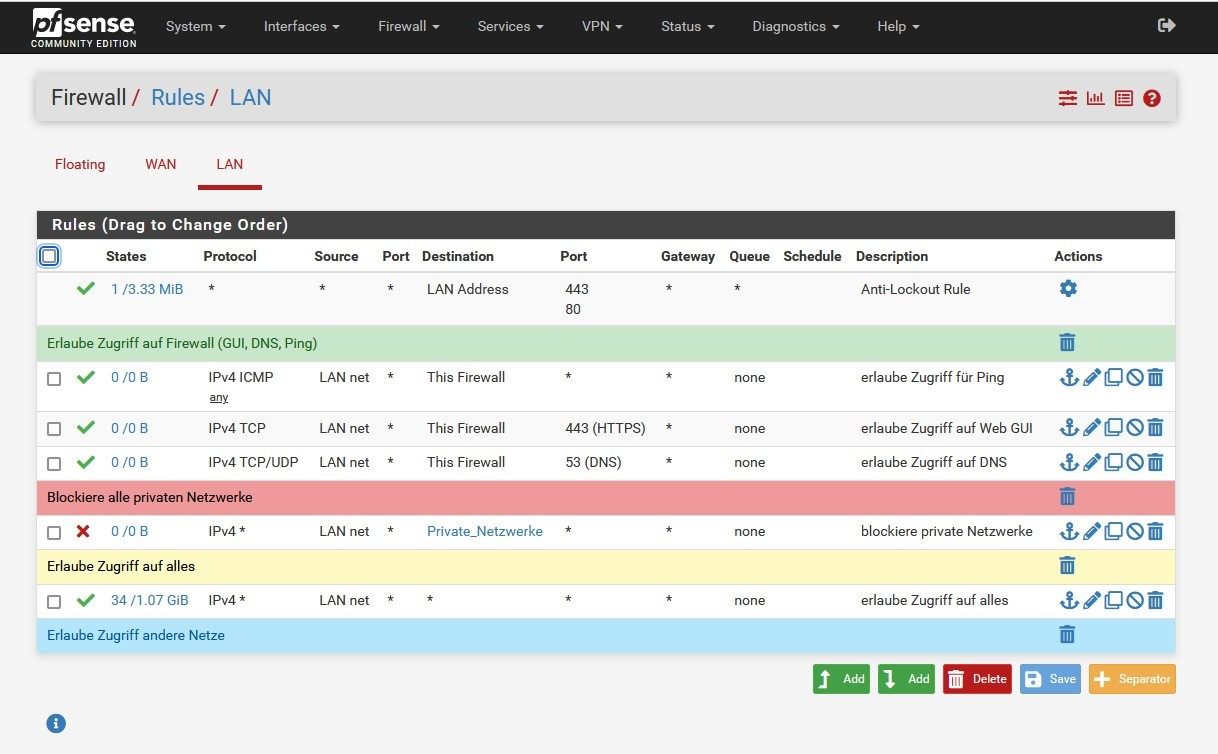

So jetzt sollte es aber passen.

Vorbildlich!! 👍noch den Zugriff auf andere Netze freigebe

Wenn diese "anderen Netze" im Bereich des geblockten Aliases Private Netzwerke liegt dann ja. Hier ist deine Fragestellung leider zu wenig präzise. Sonst nein, weil da ja dann die globale Erlaube Regel mit abfackelt.

Es gilt immer First match wins bei der Firewall. Sprich beim ersten positiven Hit wird der Rest der Regel nicht mehr abgearbeitet.

Ad 1.)

Nein, man muss nichts eintragen, die Firewall kommt per Default mit wasserdichten WAN Port Settings die ALLES blocken.

Ad 2.)

Firewalls arbeiten bekanntlich generell immer mit Whitelists. Es ist alles geblockt was nicht explizit erlaubt wird. Das ist aber Firewall Grundschule, erste Klasse!

Ad 3.)

"Zur Lizenzfrage: die deutsche Rechtschreibung ist Freeware, jeder darf sie nutzen. Sie ist aber NICHT OpenSource, das heißt, der Nutzer darf sie nicht verändern!"

Nein, man muss nichts eintragen, die Firewall kommt per Default mit wasserdichten WAN Port Settings die ALLES blocken.

Ad 2.)

Firewalls arbeiten bekanntlich generell immer mit Whitelists. Es ist alles geblockt was nicht explizit erlaubt wird. Das ist aber Firewall Grundschule, erste Klasse!

Ad 3.)

"Zur Lizenzfrage: die deutsche Rechtschreibung ist Freeware, jeder darf sie nutzen. Sie ist aber NICHT OpenSource, das heißt, der Nutzer darf sie nicht verändern!"

Zitat von @aqui:

Ad 3.)

"Zur Lizenzfrage: die deutsche Rechtschreibung ist Freeware, jeder darf sie nutzen. Sie ist aber NICHT OpenSource, das heißt, der Nutzer darf sie nicht verändern!"

Ad 3.)

"Zur Lizenzfrage: die deutsche Rechtschreibung ist Freeware, jeder darf sie nutzen. Sie ist aber NICHT OpenSource, das heißt, der Nutzer darf sie nicht verändern!"

I tell you because it's a pita to read text with wrong small or captial letter usage! 😡

Für eine zielführende Hilfe wäre es nötig das einmal genau zu definieren, was du leider nicht gemacht hast. Bleibt nur freitägliches Kristallkugeln. 🐟

Nochmals zur Erinnerung die goldenen Grundregeln:

Ich habe ein neues VLAN erstellt, bisher ohne Regeln.

Das heisst dann: alles verbotenWelche Regeln muss ich also erstellen

WAS willst du denn genau für dieses Gerät erreichen?Für eine zielführende Hilfe wäre es nötig das einmal genau zu definieren, was du leider nicht gemacht hast. Bleibt nur freitägliches Kristallkugeln. 🐟

- Das es nur auf diesen Ports angesprochen werden kann?

- Das es nur auf diese Ports antwortet bzw. nur established Traffic dieser Ports durchkommt sonst nix?

- Das das Gerät selber nirgendwo hinkommt lokal oder Internet?

- Das es selber nur auf bestimmten Ports irgendwo hinkommt?

- Muss es Systemdiense wie DNS (TCP/UDP 53) oder DHCP erreichen können?

Nochmals zur Erinnerung die goldenen Grundregeln:

- Regeln wirken nur INboud, also VOM Netzwerk Draht IN das FW Interface rein!

- Es gilt: "First match wins" also der erste positive Hit bewirkt das der Rest des Regelwerkes nicht mehr abgearbeitet wird. Bedeutet: Reihenfolge zählt!

Warum nimmst du denn keine simple Scheunentor Regel wenn dies nur der einzige Host in dem VLAN ist?!

Ein PASS ipv4+v6 Source: vlanx_net, any - Destination: any, any

löst dann doch die Anforderung.

Damit kann dann jeder zum Host und der Host kann überall hin, fertisch! Einfacher gehts nicht.

Ein PASS ipv4+v6 Source: vlanx_net, any - Destination: any, any

löst dann doch die Anforderung.

Damit kann dann jeder zum Host und der Host kann überall hin, fertisch! Einfacher gehts nicht.

Für DHCP müsste auch ein weiterer Port freigeben werden.

Nein, das brauchst du nicht. DHCP kann immer durch eine Default Regel passieren.