SID-Benutzer löschen

Hi,

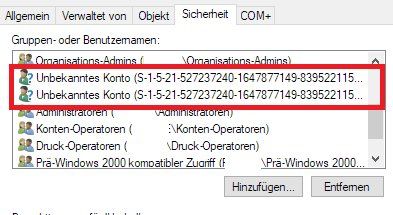

ich habe im AD zwei Unbekannte Konten und weiß nicht 100%ig ob ich die ohne Fehler löschen kann.

Aktuelle Funktionsebene: Windows Server 2008 R2

Die SID's beginnen beide mit S-1-5-21-{...}

und enden einmal mit -526 und -527

Lt. MS folgendes:

SID: S-1-5-21Domäne-526

Name: Schlüsseladministratoren

Beschreibung: Eine Sicherheitsgruppe. Diese Gruppe verfügt über delegierten Schreibzugriff nur auf das Attribut „msdsKeyCredentialLink“. Diese Gruppe eignet sich für Szenarien, in denen vertrauenswürdige externe Entitäten (z. B. Active Directory-Verbunddienste) für Änderungen an diesem Attribut verantwortlich sind. Nur vertrauenswürdige Administratoren sollten Mitglieder dieser Gruppe sein.

SID: S-1-5-21Domäne-527

Name: Unternehmensschlüsseladministratoren

Beschreibung: Eine Sicherheitsgruppe. Diese Gruppe verfügt über delegierten Schreibzugriff nur auf das Attribut „msdsKeyCredentialLink“. Diese Gruppe eignet sich für Szenarien, in denen vertrauenswürdige externe Entitäten (z. B. Active Directory-Verbunddienste) für Änderungen an diesem Attribut verantwortlich sind. Nur vertrauenswürdige Administratoren sollten Mitglieder dieser Gruppe sein.

Stand hier: support.microsoft.com/de-de/help/243330/well-known-security-iden ...

bzw hier: msdn.microsoft.com/en-us/library/cc980032.aspx

Jetzt meine Frage: Kann ich diese beiden ohne Probleme löschen? Die scheinen ja nicht mehr wirklich da zu sein.

Meine Vermutung: Ein alter AD-Trust der mal bestand und nicht ganz entfernt wurde?

Gruß

ich habe im AD zwei Unbekannte Konten und weiß nicht 100%ig ob ich die ohne Fehler löschen kann.

Aktuelle Funktionsebene: Windows Server 2008 R2

Die SID's beginnen beide mit S-1-5-21-{...}

und enden einmal mit -526 und -527

Lt. MS folgendes:

SID: S-1-5-21Domäne-526

Name: Schlüsseladministratoren

Beschreibung: Eine Sicherheitsgruppe. Diese Gruppe verfügt über delegierten Schreibzugriff nur auf das Attribut „msdsKeyCredentialLink“. Diese Gruppe eignet sich für Szenarien, in denen vertrauenswürdige externe Entitäten (z. B. Active Directory-Verbunddienste) für Änderungen an diesem Attribut verantwortlich sind. Nur vertrauenswürdige Administratoren sollten Mitglieder dieser Gruppe sein.

SID: S-1-5-21Domäne-527

Name: Unternehmensschlüsseladministratoren

Beschreibung: Eine Sicherheitsgruppe. Diese Gruppe verfügt über delegierten Schreibzugriff nur auf das Attribut „msdsKeyCredentialLink“. Diese Gruppe eignet sich für Szenarien, in denen vertrauenswürdige externe Entitäten (z. B. Active Directory-Verbunddienste) für Änderungen an diesem Attribut verantwortlich sind. Nur vertrauenswürdige Administratoren sollten Mitglieder dieser Gruppe sein.

Stand hier: support.microsoft.com/de-de/help/243330/well-known-security-iden ...

bzw hier: msdn.microsoft.com/en-us/library/cc980032.aspx

Jetzt meine Frage: Kann ich diese beiden ohne Probleme löschen? Die scheinen ja nicht mehr wirklich da zu sein.

Meine Vermutung: Ein alter AD-Trust der mal bestand und nicht ganz entfernt wurde?

Gruß

Bitte markiere auch die Kommentare, die zur Lösung des Beitrags beigetragen haben

Content-ID: 373504

Url: https://administrator.de/forum/sid-benutzer-loeschen-373504.html

Ausgedruckt am: 18.07.2025 um 05:07 Uhr

9 Kommentare

Neuester Kommentar

Sind noch andere Server mit Windows Server/DCs mit Server 2016 in der Domain?

Denn die 527er Gruppe (Enterprise Key Admins) und 526er (Key Admins) wurden bei Server 2016 eingeführt! Also dort lassen wo sie sind.

Active Directory Security Groups

Active Directory Security Groups

Kommt drauf an von "wo" du aus auf's AD schaust. Sie werden erst relevant wenn das Level hochgestuft wird. Stören tun sie nicht.

Active Directory Security Groups

Btw. das sind keine User sondern Gruppen!

Active Directory Security Groups

Btw. das sind keine User sondern Gruppen!

Richtig, und normal, s. Hinweis oben.

Hi,

schau mal hier: secureidentity.se/adprep-bug-in-windows-server-2016/#more-585

E.

schau mal hier: secureidentity.se/adprep-bug-in-windows-server-2016/#more-585

Adding a Windows Server 2016 DC and moving the FSMO role PDC Emulator to that DC, the groups gets created and you can see it in the Security tab.

E.