Sniffen auf Cisco Nexus 3000

Hallo,

meine Erfahrung was sniffen auf Cisco Geräten angeht ist leider enden wollend.

Bei meinem Versuch dies auf unseren Cisco Nexus (Nexus 3000 System Version 6.0 (2) U6 (8)) zu machen scheitere ich komplett.

Leider durchblicke ich die Infos welche in finde nicht komplett. Ich will z.B.: jeden Traffic anzeigen welche am Port Eth1/47 von 8.8.8.8 kommt.

Wenn ich versuche dies mittels ethanlyzer zu machen ist mein erstes Problem das ich nicht weiß was ich als Interface eingeben soll. inband habe ich leider nicht zur Auswahl:

Wenn ich als interface inbound-hi angebe scheint er auf eth4 zu hören

Inbound-low führ zu eth3 und mgmt zu eth0

Wenn ich versuche mittels ACL zu beschränken was gelogt wird ändert dies leider nichts.

Hat jemand eine Idee wo mein Fehler liegt und kann mir sagen wie ich es schaffe?

Auf ein port mirroring will ich eigentlich verzichten.

Besten Dank

lg

meine Erfahrung was sniffen auf Cisco Geräten angeht ist leider enden wollend.

Bei meinem Versuch dies auf unseren Cisco Nexus (Nexus 3000 System Version 6.0 (2) U6 (8)) zu machen scheitere ich komplett.

Leider durchblicke ich die Infos welche in finde nicht komplett. Ich will z.B.: jeden Traffic anzeigen welche am Port Eth1/47 von 8.8.8.8 kommt.

Wenn ich versuche dies mittels ethanlyzer zu machen ist mein erstes Problem das ich nicht weiß was ich als Interface eingeben soll. inband habe ich leider nicht zur Auswahl:

N3K-02# ethanalyzer local interface ?

inbound-hi Inbound(high priority) interface

inbound-low Inbound(low priority) interface

mgmt Management interfaceWenn ich als interface inbound-hi angebe scheint er auf eth4 zu hören

N3K-02# ethanalyzer local interface inbound-hi capture-filter "host 8.8.8.8"

Capturing on 'eth4' Inbound-low führ zu eth3 und mgmt zu eth0

Wenn ich versuche mittels ACL zu beschränken was gelogt wird ändert dies leider nichts.

ip access-list CAPTURE-1

10 permit ip 8.8.8.8/32 any log

20 permit ip any any

interface Vlan571

ip access-group CAPTURE-1 in

interface Ethernet1/47

description "****"

switchport access vlan 571Hat jemand eine Idee wo mein Fehler liegt und kann mir sagen wie ich es schaffe?

Auf ein port mirroring will ich eigentlich verzichten.

Besten Dank

lg

Bitte markiere auch die Kommentare, die zur Lösung des Beitrags beigetragen haben

Content-ID: 335571

Url: https://administrator.de/forum/sniffen-auf-cisco-nexus-3000-335571.html

Ausgedruckt am: 18.07.2025 um 03:07 Uhr

3 Kommentare

Neuester Kommentar

Das hast du zu dem Thema gelesen ?

supportforums.cisco.com/document/132151/using-ethanalyzer-nexus- ...

Soweit sieht das ja alles richtig aus und sollte klappen. Hast du mal einen Kurzcapture versuchet direkt auf dem CLI mit:

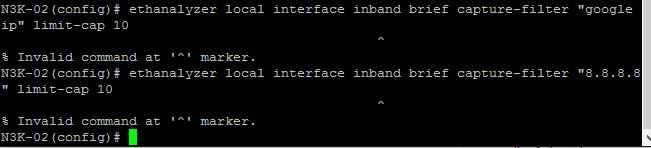

ethanalyzer local interface inband brief capture-filter "google ip" limit-cap 10

Vermeide mal IP Adressen im Namen.

Ansonsten kannst du bei dir von einem Bug im NX-OS ausgehen und dann ist das ein Fall für das Cisco TAC.

supportforums.cisco.com/document/132151/using-ethanalyzer-nexus- ...

Soweit sieht das ja alles richtig aus und sollte klappen. Hast du mal einen Kurzcapture versuchet direkt auf dem CLI mit:

ethanalyzer local interface inband brief capture-filter "google ip" limit-cap 10

Vermeide mal IP Adressen im Namen.

Ansonsten kannst du bei dir von einem Bug im NX-OS ausgehen und dann ist das ein Fall für das Cisco TAC.