Sophos SFOS 20 DNAT funktioniert nicht

Hi,

ich bin dabei meine Sophos UTM Firewalls auf SFOS umzustellen und stoße gerade bei der ersten schon auf Hindernisse.

IP-Konfiguration:

LAN: 192.168.1.0/24

WAN: 172.10.0.0/24

Fritzbox (Cable): WAN-IP = Public-IP, LAN-IP 172.10.0.1

SFOS: 172.10.0.2

Raspberry: 192.168.1.3

Nun soll der Raspberry per DNAT erreichbar gemacht werden.

Nun habe ich es per "Serverzugriffassistent DNAT" versucht und auch manuell, immer ohne Erfolg.

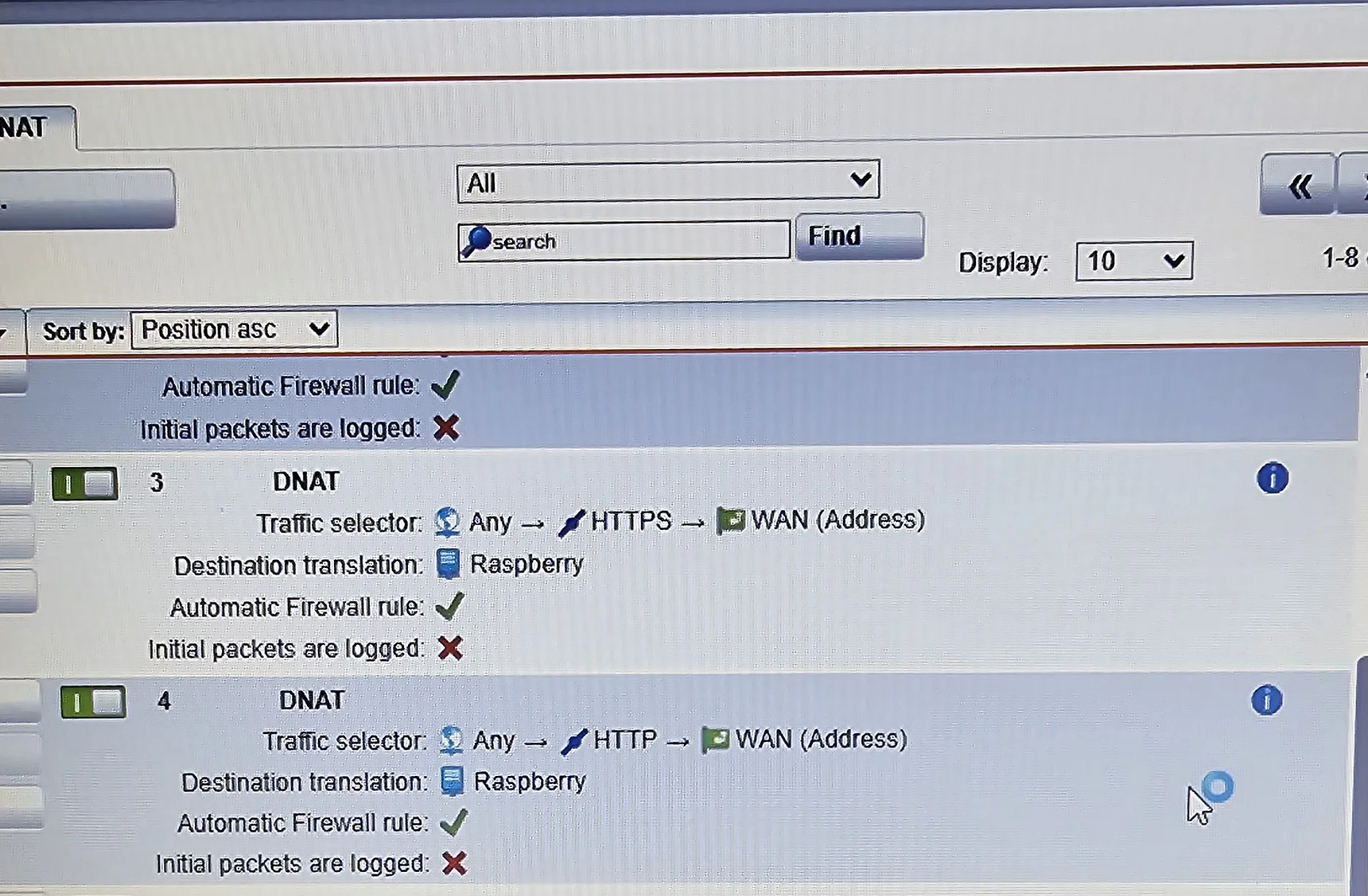

Die Regeln sehen in der Firewall die wie folgt aus:

Quell-Zone: WAN

Quell-Netzwerk: Beliebig

Dienst: HTTP,HTTPS

Ziel-Zone: LAN

Ziel-Netz: #eth1 (WAN)

Die Regeln sehen im NAT wie folgt aus:

Originale Quelle: Beliebig

Originales Ziel: #eth1 (WAN)

Originaler Dienst: HTTP,HTTPS

Übersetzte Quelle (SNAT): Original

Übersetztes Ziel (DNAT): pi.hole (192.168.1.3)

Übersetzter Dienst (PAT): Original

Eingehende Schnittstelle: WAN

Ausgehende Schnittstelle: Beliebig

Sieht an sich korrekt aus, aber es passiert nichts, jede URL die auf den Raspberry verweist läuft in ein Timeout.

Hat jemand einen Tipp, woran es liegen könnte? Alle anderen Firewall-Regeln funktionieren, aber keine Ahnung woran es beim DNAT hängt.. hab es nun sicher schon 10mal neu eingerichtet und komme nicht weiter

ich bin dabei meine Sophos UTM Firewalls auf SFOS umzustellen und stoße gerade bei der ersten schon auf Hindernisse.

IP-Konfiguration:

LAN: 192.168.1.0/24

WAN: 172.10.0.0/24

Fritzbox (Cable): WAN-IP = Public-IP, LAN-IP 172.10.0.1

SFOS: 172.10.0.2

Raspberry: 192.168.1.3

Nun soll der Raspberry per DNAT erreichbar gemacht werden.

Nun habe ich es per "Serverzugriffassistent DNAT" versucht und auch manuell, immer ohne Erfolg.

Die Regeln sehen in der Firewall die wie folgt aus:

Quell-Zone: WAN

Quell-Netzwerk: Beliebig

Dienst: HTTP,HTTPS

Ziel-Zone: LAN

Ziel-Netz: #eth1 (WAN)

Die Regeln sehen im NAT wie folgt aus:

Originale Quelle: Beliebig

Originales Ziel: #eth1 (WAN)

Originaler Dienst: HTTP,HTTPS

Übersetzte Quelle (SNAT): Original

Übersetztes Ziel (DNAT): pi.hole (192.168.1.3)

Übersetzter Dienst (PAT): Original

Eingehende Schnittstelle: WAN

Ausgehende Schnittstelle: Beliebig

Sieht an sich korrekt aus, aber es passiert nichts, jede URL die auf den Raspberry verweist läuft in ein Timeout.

Hat jemand einen Tipp, woran es liegen könnte? Alle anderen Firewall-Regeln funktionieren, aber keine Ahnung woran es beim DNAT hängt.. hab es nun sicher schon 10mal neu eingerichtet und komme nicht weiter

Bitte markiere auch die Kommentare, die zur Lösung des Beitrags beigetragen haben

Content-ID: 669657

Url: https://administrator.de/forum/sophos-sfos-20-dnat-funktioniert-nicht-669657.html

Ausgedruckt am: 15.07.2025 um 12:07 Uhr

26 Kommentare

Neuester Kommentar

Moin @superfun2k24,

konfiguriere mal bitte in der oberen Regel testweise bei der Ziel-Zone noch "WAN" und bei Ziel-Netz die LAN-IP des Raspberry, sprich, "192.168.1.3" zusätzlich mit dazu.

Sprich, dann sollte die Regel folgend aussehen.

Quell-Zone: WAN

Quell-Netzwerk: Beliebig

Dienst: HTTP,HTTPS

Ziel-Zone: LAN und WAN

Ziel-Netz: 192.168.1.3 & 172.10.0.2

Denn so ...

... kann das nicht wirklich funktionieren, da Ziel-Netz nicht Bestandteil der Ziel-Zone ist. 🙃

Theoretisch sollte eigentlich auch schon so ...

... funktionieren, da das Natting in dem Fall vor der Paket-Filterung kommen sollte.

Gruss Alex

Die Regeln sehen in der Firewall die wie folgt aus:

Quell-Zone: WAN

Quell-Netzwerk: Beliebig

Dienst: HTTP,HTTPS

Ziel-Zone: LAN

Ziel-Netz: #eth1 (WAN)

Quell-Zone: WAN

Quell-Netzwerk: Beliebig

Dienst: HTTP,HTTPS

Ziel-Zone: LAN

Ziel-Netz: #eth1 (WAN)

konfiguriere mal bitte in der oberen Regel testweise bei der Ziel-Zone noch "WAN" und bei Ziel-Netz die LAN-IP des Raspberry, sprich, "192.168.1.3" zusätzlich mit dazu.

Sprich, dann sollte die Regel folgend aussehen.

Quell-Zone: WAN

Quell-Netzwerk: Beliebig

Dienst: HTTP,HTTPS

Ziel-Zone: LAN und WAN

Ziel-Netz: 192.168.1.3 & 172.10.0.2

Denn so ...

Ziel-Zone: LAN

Ziel-Netz: #eth1 (WAN)

Ziel-Netz: #eth1 (WAN)

... kann das nicht wirklich funktionieren, da Ziel-Netz nicht Bestandteil der Ziel-Zone ist. 🙃

Theoretisch sollte eigentlich auch schon so ...

Quell-Zone: WAN

Quell-Netzwerk: Beliebig

Dienst: HTTP,HTTPS

Ziel-Zone: LAN

Ziel-Netz: "192.168.1.3"

Quell-Netzwerk: Beliebig

Dienst: HTTP,HTTPS

Ziel-Zone: LAN

Ziel-Netz: "192.168.1.3"

... funktionieren, da das Natting in dem Fall vor der Paket-Filterung kommen sollte.

Gruss Alex

Zitat von @superfun2k24:

Fritzbox (Cable): WAN-IP = Public-IP, LAN-IP 172.10.0.1

Der Anbieter macht kein CGNAT mit Adressen nach RFC 6598?

Moin @mbehrens,

Der Anbieter macht kein CGNAT mit Adressen nach RFC 6598?

da hast du was missverstanden, denn das ist bereits das zweite Natting hinter der Fritze.

Ähm, Moment ...

@superfun2k24

... du benötigst in dem Fall überhaupt kein zweites NAT, da du die Sophos auch nur per Routing hinter die Fritze hängen kannst. 😉

(Ich mache mal später eine Skizze, damit man das besser versteht.)

Gruss Alex

Fritzbox (Cable): WAN-IP = Public-IP, LAN-IP 172.10.0.1

Der Anbieter macht kein CGNAT mit Adressen nach RFC 6598?

da hast du was missverstanden, denn das ist bereits das zweite Natting hinter der Fritze.

Ähm, Moment ...

@superfun2k24

... du benötigst in dem Fall überhaupt kein zweites NAT, da du die Sophos auch nur per Routing hinter die Fritze hängen kannst. 😉

(Ich mache mal später eine Skizze, damit man das besser versteht.)

Gruss Alex

Zitat von @superfun2k24:

Hi zusammen,

also am Natting liegts nicht, denn mit genau dem gleichen Aufbau und Sophos UTM als OS der Firewall lief es ja bereits, warum soll es dann bitte nun mit Sophos SFOS plötzlich an der Fritzbox liegen?! :D

So sah es im UTM aus:

Hi zusammen,

also am Natting liegts nicht, denn mit genau dem gleichen Aufbau und Sophos UTM als OS der Firewall lief es ja bereits, warum soll es dann bitte nun mit Sophos SFOS plötzlich an der Fritzbox liegen?! :D

So sah es im UTM aus:

Wie angesprochen, kannst du uns ein Packet Capture von der Firewall zeigen, wenn du die Seite aufrufen möchtest?

Zitat von @superfun2k24:

leider nicht, da trotz aktiviertem Log der Firewall der Versuch über WAN z.B. Nextcloud oder HomeAssistant zu erreichen gar nicht verzeichnet wird.

Ich dachte ja die Public IP löst vielleicht nicht korrekt auf, aber das funktioniert, Ping z.B. zeigt auf die Public-WAN-IP der Fritzbox.

Also läuft das irgendwas das Natting betreffend nicht richtig, nur was?!

Zitat von @LucarToni:

Wie angesprochen, kannst du uns ein Packet Capture von der Firewall zeigen, wenn du die Seite aufrufen möchtest?

Zitat von @superfun2k24:

Hi zusammen,

also am Natting liegts nicht, denn mit genau dem gleichen Aufbau und Sophos UTM als OS der Firewall lief es ja bereits, warum soll es dann bitte nun mit Sophos SFOS plötzlich an der Fritzbox liegen?! :D

So sah es im UTM aus:

Hi zusammen,

also am Natting liegts nicht, denn mit genau dem gleichen Aufbau und Sophos UTM als OS der Firewall lief es ja bereits, warum soll es dann bitte nun mit Sophos SFOS plötzlich an der Fritzbox liegen?! :D

So sah es im UTM aus:

Wie angesprochen, kannst du uns ein Packet Capture von der Firewall zeigen, wenn du die Seite aufrufen möchtest?

leider nicht, da trotz aktiviertem Log der Firewall der Versuch über WAN z.B. Nextcloud oder HomeAssistant zu erreichen gar nicht verzeichnet wird.

Ich dachte ja die Public IP löst vielleicht nicht korrekt auf, aber das funktioniert, Ping z.B. zeigt auf die Public-WAN-IP der Fritzbox.

Also läuft das irgendwas das Natting betreffend nicht richtig, nur was?!

Ich verstehe nicht ganz, was du meinst.

Du kannst auf der Firewall ein Wireshark oder Packet Capture machen. Wenn du dort mittels BPF String nach Port443 suchst: Solltest du die Anfragen von Internet an die Firewall sehen.

Wenn du diese nicht siehst, liegt es an der Fritzbox --> Exposed Host vielleicht falsch?

Die Fritzbox macht ja hier ein NAT - Das muss erst einmal funktionieren und du musst die Port443 Pakete auf der SFOS Appliance sehen - Wenn dieser Schritt nicht erfüllt ist, können wir nichts weiteres machen.

Zitat von @superfun2k24:

wie auch schon bereits von mir angesprochen, habe ich nur die Firewall verändert, in dem ich das Betriebssystem geändert habe, das Problem muss auf der Firewall zu suchen sein..

es kommt im Packet Capture der Firewall keine Anfrage vom WAN bzw Internet aus an, nur interne Pakete oder bestenfalls mal von der Fritzbox, also 172.10.0.1 kommt was rein.. nichts desto trotz habe ich an allen Geräten hinter der Firewall Internet anliegen, was schon verblüffend ist, da ja kein einziges WAN-Paket rein kommt.. hier scheint also die Krux tatsächlich auf der Firewall zu liegen

Zitat von @LucarToni:

Wie angesprochen, muss es nicht ein Firewall Problem sein.

Du solltest vorne Anfangen: Packet Capture - Siehst du das SYN vom Client zur Firewall: Wenn Nein - Auf der Fritzbox schauen.

Wie angesprochen, muss es nicht ein Firewall Problem sein.

Du solltest vorne Anfangen: Packet Capture - Siehst du das SYN vom Client zur Firewall: Wenn Nein - Auf der Fritzbox schauen.

wie auch schon bereits von mir angesprochen, habe ich nur die Firewall verändert, in dem ich das Betriebssystem geändert habe, das Problem muss auf der Firewall zu suchen sein..

es kommt im Packet Capture der Firewall keine Anfrage vom WAN bzw Internet aus an, nur interne Pakete oder bestenfalls mal von der Fritzbox, also 172.10.0.1 kommt was rein.. nichts desto trotz habe ich an allen Geräten hinter der Firewall Internet anliegen, was schon verblüffend ist, da ja kein einziges WAN-Paket rein kommt.. hier scheint also die Krux tatsächlich auf der Firewall zu liegen

Ich glaube dir das ja.

Jedoch ist das Troubleshooting Step 1: Schaue dort nach, wo es als erstes nicht funktioniert.

Du hast eine Kette der Kommunikation:

Client(Internet) - Fritzbox - SFOS - Server(PI).

Wenn der Client den Browser aufmacht und das Paket (SYN) losschickt, schickt er es zur Fritzbox, die Fritzbox schickt es zur SFOS und dann zum Server.

Du brauchst nicht auf SFOS oder PI irgendwas zu machen, wenn du zwischen Client und Fritzbox schon das Thema hast, dass es hier nicht funktioniert.

Auf SFOS kannst du folgendes machen:

Client Browser aufmachen: Wie ist meine IP.

Dann die IPv4 adresse nehmen und in SFOS unter Diagnostic - Packet Capture öffnen. Dort auf "Configure" klicken. BPF String: host IPv4

Dann Save und den Packet Capture speichern.

Wenn du auf dem Client nun die Seite aufmachst, und du drückst auf SFOS auf Refresh und es bleibt leer --> Dein Problem ist wo anders.

BTW: Nur eine Frage: Spielt IPv6 hier eine Rolle? Hatte die UTM ggf. IPv6?

Man könnte auch das Fritzbox Packet Capture Probieren: giga.de/tipp/fritzbox-datenverkehr-mitschneiden-so-gehts/

Wir gehen nun einen Schritt weiter: Du siehst die Pakete an der Fritzbox ankommen, aber sie kommen an der Firewall nicht an. Wohin gehen Sie dann?

Wie gesagt, du kannst so viel konfigurieren wie du möchtest, wenn die Firewall die Pakete nicht sieht, wird nichts passieren.

Du kannst auch mal auf die Firewall CLI gehen, dann auf die Advanced Shell und dort mittels tcpdump auf dem Interface zur Fritzbox schauen, was kommt.

Ich kann auch, wenn du möchtest, mir das mit Support Access auf deiner Firewall anschauen. Dafür brauche ich nur die ID von der Firewall, nachdem du Support Access aktiviert hast: docs.sophos.com/nsg/sophos-firewall/19.5/Help/en-us/webhelp/onli ...

Diese ID müsstest du mir via PN oder in der Sophos Community via PN schicken.

Wie gesagt, du kannst so viel konfigurieren wie du möchtest, wenn die Firewall die Pakete nicht sieht, wird nichts passieren.

Du kannst auch mal auf die Firewall CLI gehen, dann auf die Advanced Shell und dort mittels tcpdump auf dem Interface zur Fritzbox schauen, was kommt.

Ich kann auch, wenn du möchtest, mir das mit Support Access auf deiner Firewall anschauen. Dafür brauche ich nur die ID von der Firewall, nachdem du Support Access aktiviert hast: docs.sophos.com/nsg/sophos-firewall/19.5/Help/en-us/webhelp/onli ...

Diese ID müsstest du mir via PN oder in der Sophos Community via PN schicken.

Zitat von @superfun2k24:

beigefügt die Bilder der Regeln NAT und Firewall, wie man unschwer erkennen kann, erfolgt auf der Firewall-Regel keinerlei Traffic.. ich schätze das ist das Problem.. aber warum?

Die Regeln sind mit dem "Serverzugriffassistent DNAT" erstellt

Die Regeln sind mit dem "Serverzugriffassistent DNAT" erstellt

Die Schnittstellen passen auch zu den Zonen?

Ich habe mir das auf dem System von @superfun2k24 angeschaut.

Turns out, die Fritzbox hat nicht mitgespielt.

Sie hat weiterhin nach der alten IP von der UTM gesucht.

Turns out, die Fritzbox hat nicht mitgespielt.

Sie hat weiterhin nach der alten IP von der UTM gesucht.