SSH mit Cisco 7975g

Zunächst möchte ich anmerken, dass dieses Thema (oder zumindest Teile davon) im Netz weit verstreut liegen. Aber, es gibt keine konkreten Lösungen für dieses NEUE Problem - daher habe ich mich dazu entschlossen, ein neues Thema zu erstellen und hoffe, dass es hier welche gibt, die Erfahrungen haben und eine Lösung bieten.

Problem: Kein SSH zugang (mit Putty) trotz freigabe in der SEPxxxxxxx.cnf.xml

(SSH-Wert: 0)

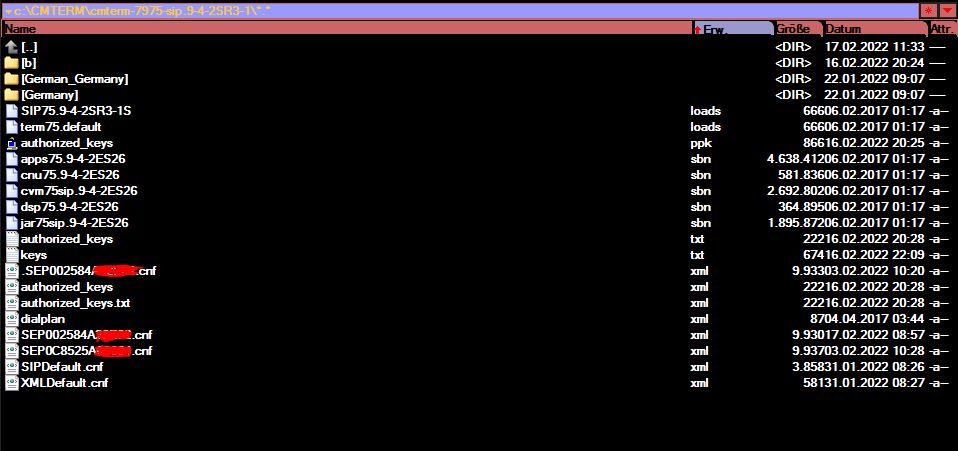

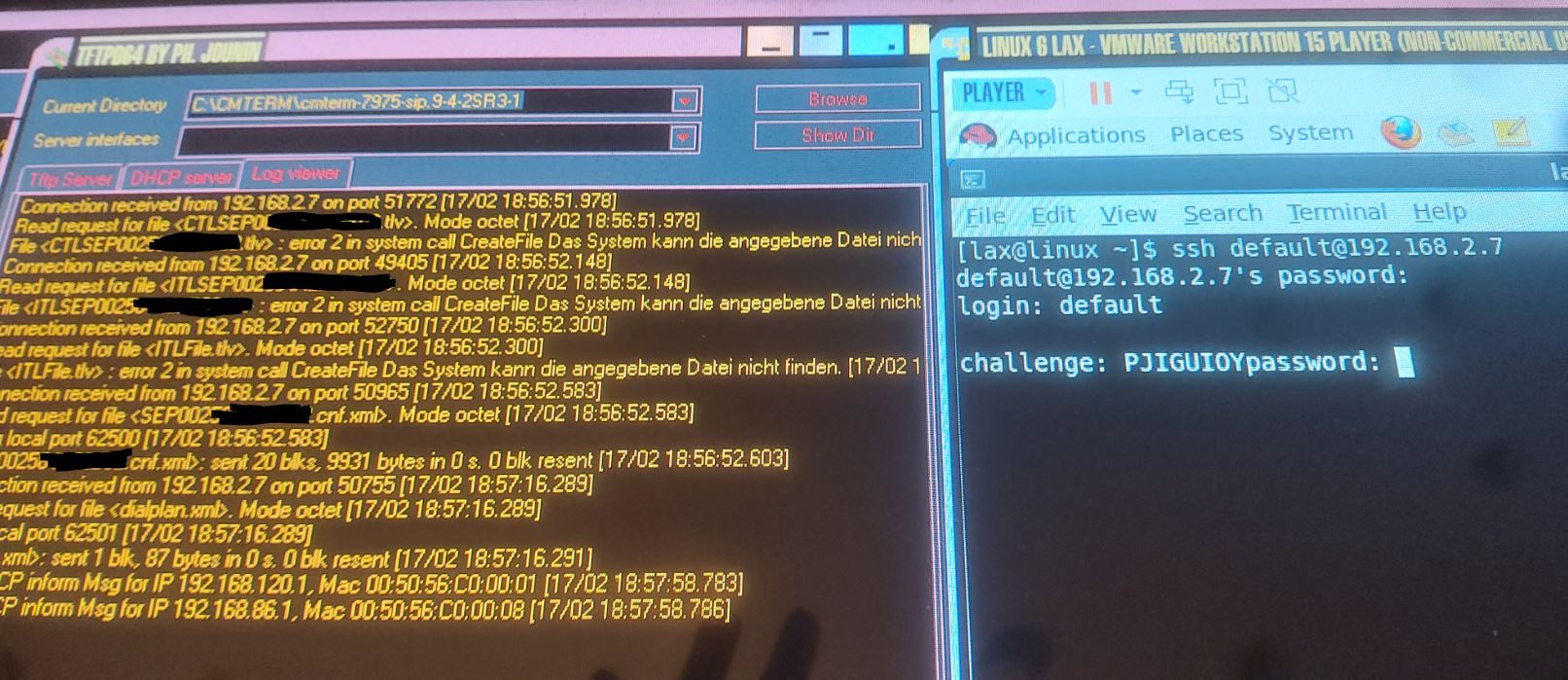

SSH-RSA 2 Keys wurden gemacht, gespeichert dem tftp Ordner für cmterm hinzugefügt.

Port 22 ist offen, Verbindung wird unerwartet getrennt.

Gerät: Cisco 7975g

SIP75.9-4-2SR3-1S

OS SW-ID: tnp75.9.4.2ES26.sbn

Betriebsart: Fritz.Box 7590, tftp32 (64bit)

Ziel: Wallpaper auf das Telefon uploaden.

Merkmale zu Putty: Habe bereits sämtliche gängigen Einstellungen gemacht, die man aus dem Netz bekommen kann. Inkl. anlegen der authorized_keys.txt / .ppk

(allerdings, bei der Reg. wird die authorized_keys.txt nicht auf's 7975 übertragen, wie es scheint)

Netzwerk:

192.168.2.1 (Fritz/DHCP/DNS), 192.168.2.2 HP Procurve 1080 24g IP statisch (ohne Trunks oder VLaN's), der Rest hat zum Teil statische, aber vom DHCP zugewiesene IP's und hängen am HP.

Die Prozedur mit dem tftp läuft auch mit dem HP dazwischen ganz gut (DHCP POOL, etc).

WebAccess Cisco: Ja

Advanced PortScanner: alle ALIVE, Ports werden angezeigt.

Jetzt frage ich mich, was Cisco da angestellt hat. Ich habe gelesen, dass Cisco die Phones für SSH gesperrt hat und man die Sache mit CUCM wieder einrichten kann. CUCM habe ich aber nicht, A) keinen Contract (für ein Auslaufmodell zahle ich nicht), und B) keine VM Umgebung dafür.

Wie bekommen wir jetzt die Kuh vom Eis?

Danke für jeden Hinweis, das wüsste ich bestimmt zu schätzen.

Grüße, der Mattes

Problem: Kein SSH zugang (mit Putty) trotz freigabe in der SEPxxxxxxx.cnf.xml

(SSH-Wert: 0)

SSH-RSA 2 Keys wurden gemacht, gespeichert dem tftp Ordner für cmterm hinzugefügt.

Port 22 ist offen, Verbindung wird unerwartet getrennt.

Gerät: Cisco 7975g

SIP75.9-4-2SR3-1S

OS SW-ID: tnp75.9.4.2ES26.sbn

Betriebsart: Fritz.Box 7590, tftp32 (64bit)

Ziel: Wallpaper auf das Telefon uploaden.

Merkmale zu Putty: Habe bereits sämtliche gängigen Einstellungen gemacht, die man aus dem Netz bekommen kann. Inkl. anlegen der authorized_keys.txt / .ppk

(allerdings, bei der Reg. wird die authorized_keys.txt nicht auf's 7975 übertragen, wie es scheint)

Netzwerk:

192.168.2.1 (Fritz/DHCP/DNS), 192.168.2.2 HP Procurve 1080 24g IP statisch (ohne Trunks oder VLaN's), der Rest hat zum Teil statische, aber vom DHCP zugewiesene IP's und hängen am HP.

Die Prozedur mit dem tftp läuft auch mit dem HP dazwischen ganz gut (DHCP POOL, etc).

WebAccess Cisco: Ja

Advanced PortScanner: alle ALIVE, Ports werden angezeigt.

Jetzt frage ich mich, was Cisco da angestellt hat. Ich habe gelesen, dass Cisco die Phones für SSH gesperrt hat und man die Sache mit CUCM wieder einrichten kann. CUCM habe ich aber nicht, A) keinen Contract (für ein Auslaufmodell zahle ich nicht), und B) keine VM Umgebung dafür.

Wie bekommen wir jetzt die Kuh vom Eis?

Danke für jeden Hinweis, das wüsste ich bestimmt zu schätzen.

Grüße, der Mattes

Bitte markiere auch die Kommentare, die zur Lösung des Beitrags beigetragen haben

Content-ID: 1932845199

Url: https://administrator.de/forum/ssh-mit-cisco-7975g-1932845199.html

Ausgedruckt am: 02.08.2025 um 16:08 Uhr

15 Kommentare

Neuester Kommentar

Problem: Kein SSH zugang (mit Putty) trotz freigabe in der SEPxxxxxxx.cnf.xml

WIE sieht denn deine Freigabe aus ?? Zu 98% hast du da einen Syntax Fehler begangen !In der Konfig Datei muss folgendes stehen:

<device>

<deviceProtocol>SIP</deviceProtocol>

<sshUserId>admin</sshUserId>

<sshPassword>cisco</sshPassword>

<devicePool>

....

<vendorConfig>

....

<sshAccess>0</sshAccess>

<sshPort>22</sshPort>

<webAccess>0</webAccess> Siehe dazu auch hier.

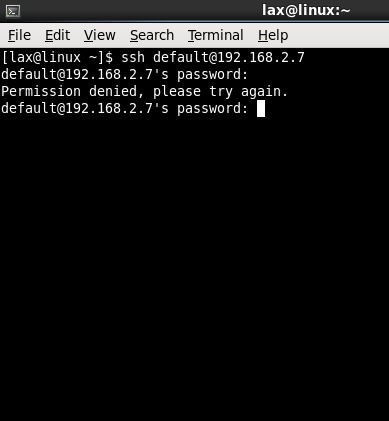

Es kommt auch etwas auf deinen SSH Client an. Die Telefone supporten nur bestimmte Ciphers !

Mit moderneren Clients bekomt man dann häufig sowas:

ssh admin@192.168.x.y

Unable to negotiate with 192.168.x.y port 22: no matching cipher found. Their offer: aes128-cbc,aes256-cbc

oder auch

[SSH] Server Version OpenSSH_5.6

[SSH] Encryption used: aes128-cbc

Heute gängige Ciphers können auch die modernen Telefone wie z.B. 8865 nicht und weisen den SSH Zugang ab wenn du aes128-cbc, aes256-cbc in deinem SSH Client nicht explizit freigibst !

Das solltest du auch auf dem Radar haben.

Mit moderneren Clients bekomt man dann häufig sowas:

ssh admin@192.168.x.y

Unable to negotiate with 192.168.x.y port 22: no matching cipher found. Their offer: aes128-cbc,aes256-cbc

oder auch

[SSH] Server Version OpenSSH_5.6

[SSH] Encryption used: aes128-cbc

Heute gängige Ciphers können auch die modernen Telefone wie z.B. 8865 nicht und weisen den SSH Zugang ab wenn du aes128-cbc, aes256-cbc in deinem SSH Client nicht explizit freigibst !

Das solltest du auch auf dem Radar haben.

eine Seite mit dem allgemeinem Prozedere wie man einen Key generiert dürfte allen bekannt sein

Mit dem Key hat das nichts zu tun. Dein PuTTY (zumindestens in der aktuellen Version), MacOS und diverse andere SSH Clients nutzen keine AES128 Verschlüsselung mehr und rejecten dann die Session.documentation.help/PuTTY/config-ssh-encryption.html

Hier klappt der Zugang mit dem aktuellen PuTTY, MacOS und Debian Bullseye aus dem o.a. Grund nicht.

debianserver:~:# ssh admin@192.168.1.160

Unable to negotiate with 192.168.1.160 port 22: no matching cipher found. Their offer: aes128-cbc,aes256-cbc

Gibt man die Ciphers aber zwangsweise vor am SSH Client dann klappt es fehlerlos:

debianserver:~:# ssh -c aes128-cbc admin@192.168.1.160

admin@192.168.1.160's password:

cisco>

debianserver:~:# ssh admin@192.168.1.160

Unable to negotiate with 192.168.1.160 port 22: no matching cipher found. Their offer: aes128-cbc,aes256-cbc

Gibt man die Ciphers aber zwangsweise vor am SSH Client dann klappt es fehlerlos:

debianserver:~:# ssh -c aes128-cbc admin@192.168.1.160

admin@192.168.1.160's password:

cisco>