Standort Verkabelung Fiber und Richtfunk Failover wie bauen

Hallo ihr lieben,

ich Plane und baue auf Arbeit aktuell eine Richtfunk Strecke zwischen 3 Standorten.

Was ist gegeben?

Am Standort A Technik Stehen die Server von dort geh ich über eigenes Dark Fiber zum Standort B Heizhaus OT und von hier Weiter über Dark Fiber zum Standort D Solarthermie.

Zurzeit sind alle Switche ( Netgear M4300-8X8F ) über das LWL Verbunden. Am Standort D Solarthermie ist eine Sophos XGS-116 die sich um die ganzen VLANS Kümmert.

Single Point of Fehler ist der Switch am Standort B Heizhaus OT fällt der aus habe ich keine Verbindung mehr von Standort D Solarthermie mehr zum Standort A Technik.

Was ist Geplant?

Jetzt die Idee die 3 Standorte per 60 GHz Richtfunk zu Verbinden sprich Standort A Technik zu Standort B Heizhaus OT und dann zum Standort D Solarthermie.

Wie mache ich das wenn die DarkFiber Stecke ausfällt das die Sophos oder der Netgear am Standort D mitbekommt das die stecke off ist das er auf die Richtfunk umschaltet?

Wie kann ich das für meine Anforderung umsetzen?

Kann ich das so ohne weiteres umsetzen mit der Sophos und den Netgear? Das DarkFiber geht in den Switch und dort hängt die Sophos mit dran also geht es nicht direkt in die Sophos.

LG Schmendrich

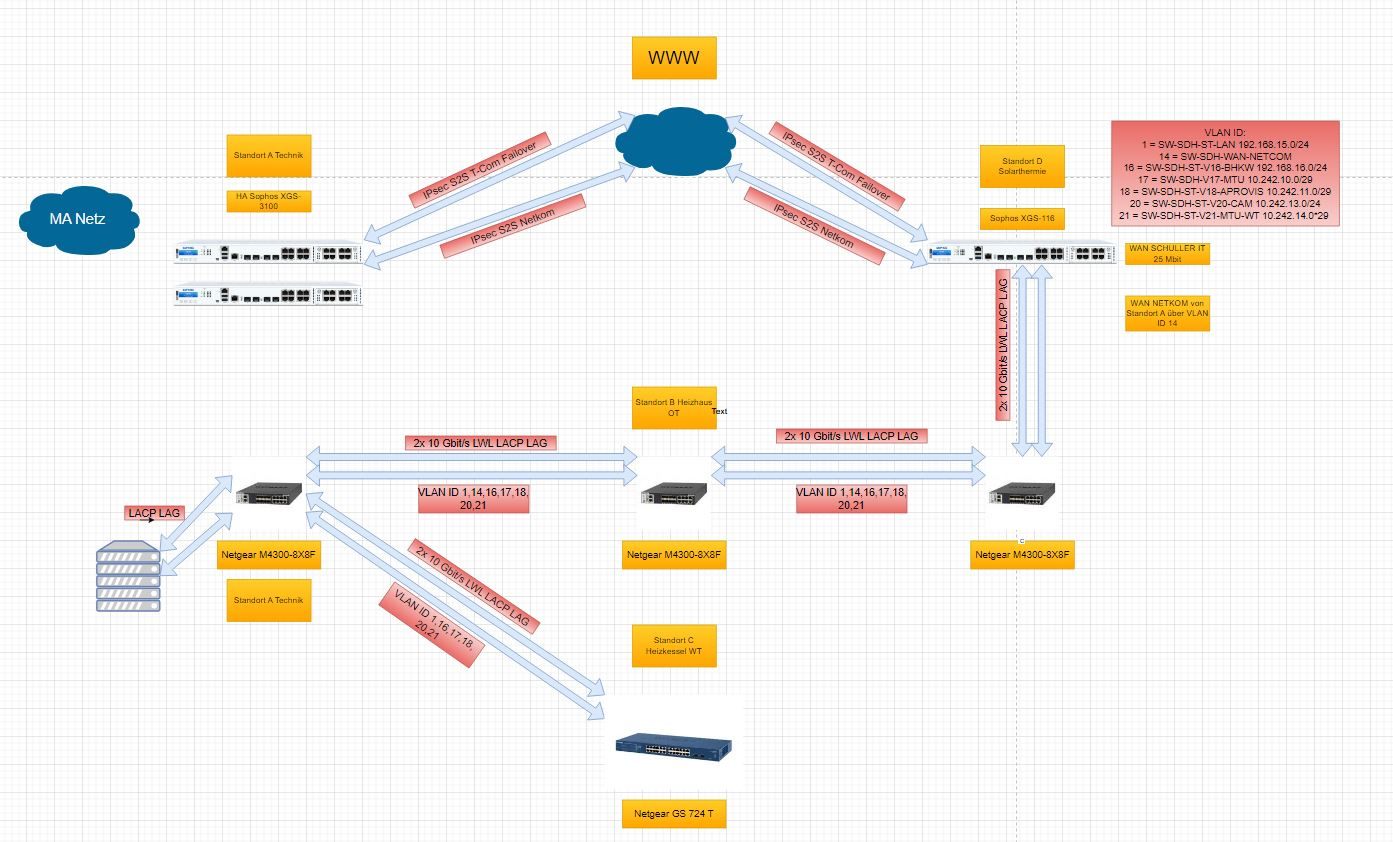

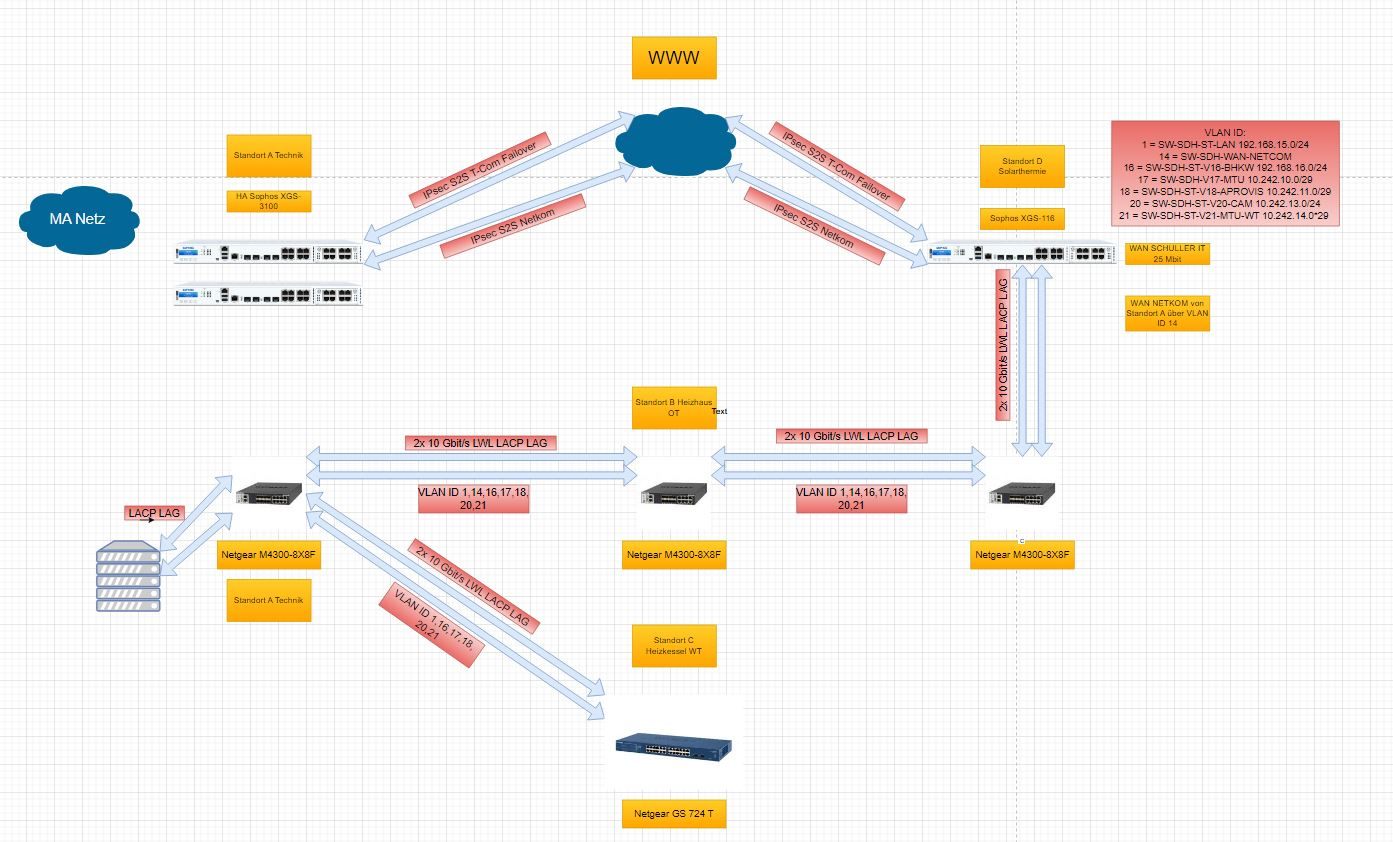

Bild 1. Aktueller ist zustand

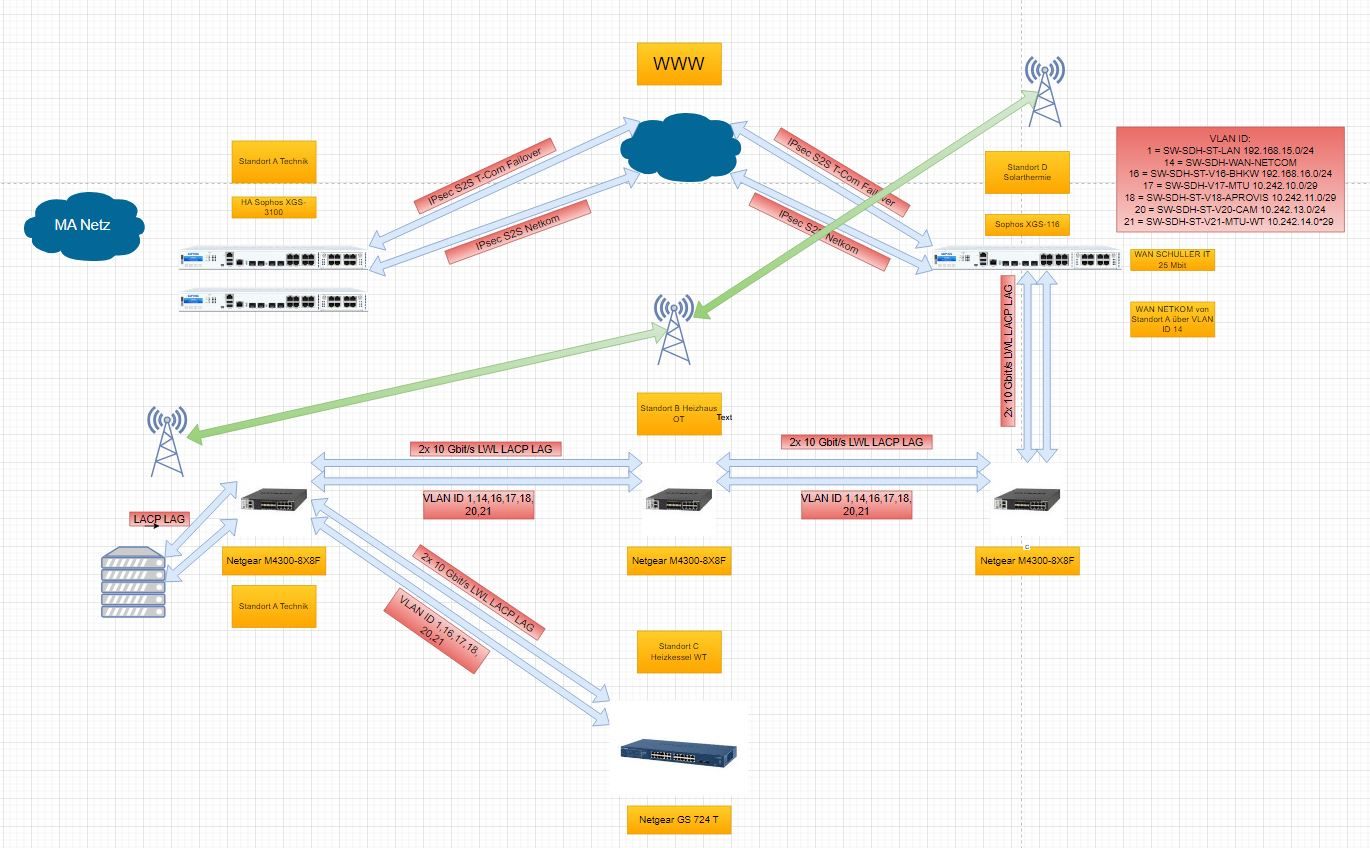

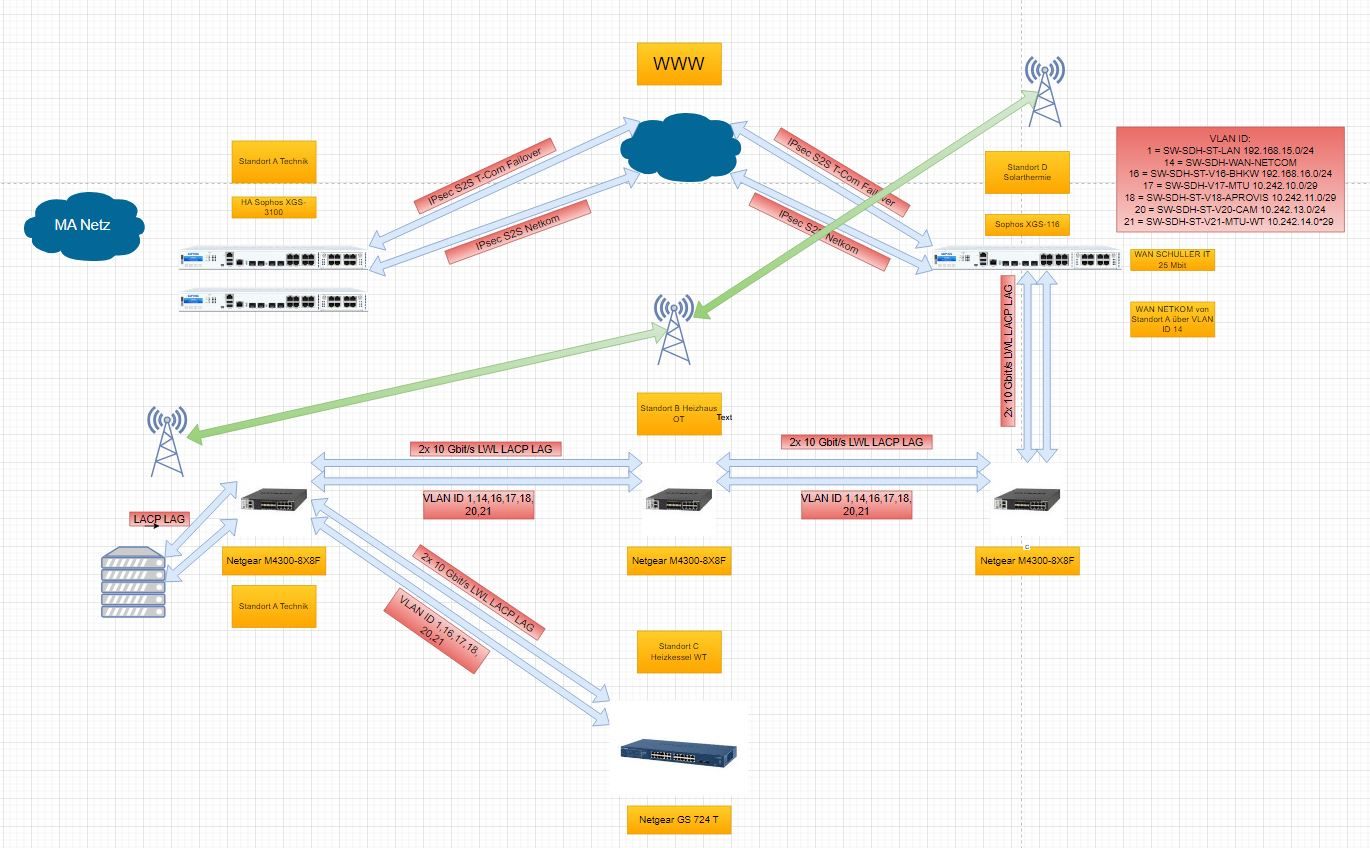

Bild 2. Geplant mit RF als Backup

ich Plane und baue auf Arbeit aktuell eine Richtfunk Strecke zwischen 3 Standorten.

Was ist gegeben?

Am Standort A Technik Stehen die Server von dort geh ich über eigenes Dark Fiber zum Standort B Heizhaus OT und von hier Weiter über Dark Fiber zum Standort D Solarthermie.

Zurzeit sind alle Switche ( Netgear M4300-8X8F ) über das LWL Verbunden. Am Standort D Solarthermie ist eine Sophos XGS-116 die sich um die ganzen VLANS Kümmert.

Single Point of Fehler ist der Switch am Standort B Heizhaus OT fällt der aus habe ich keine Verbindung mehr von Standort D Solarthermie mehr zum Standort A Technik.

Was ist Geplant?

Jetzt die Idee die 3 Standorte per 60 GHz Richtfunk zu Verbinden sprich Standort A Technik zu Standort B Heizhaus OT und dann zum Standort D Solarthermie.

Wie mache ich das wenn die DarkFiber Stecke ausfällt das die Sophos oder der Netgear am Standort D mitbekommt das die stecke off ist das er auf die Richtfunk umschaltet?

Wie kann ich das für meine Anforderung umsetzen?

Kann ich das so ohne weiteres umsetzen mit der Sophos und den Netgear? Das DarkFiber geht in den Switch und dort hängt die Sophos mit dran also geht es nicht direkt in die Sophos.

LG Schmendrich

Bild 1. Aktueller ist zustand

Bild 2. Geplant mit RF als Backup

Bitte markiere auch die Kommentare, die zur Lösung des Beitrags beigetragen haben

Content-ID: 81825198136

Url: https://administrator.de/forum/standort-verkabelung-fiber-und-richtfunk-failover-wie-bauen-81825198136.html

Ausgedruckt am: 18.07.2025 um 08:07 Uhr

10 Kommentare

Neuester Kommentar

Eine Antenne ist immer ein passives Element was HF abstrahlt oder empfängt. Sowas kann man per se niemals direkt an einen LAN Switch anschließen! Koax Kabel passt in der Regel nicht auf RJ45. Fisch und Fahrrad…

Mit anderen Worten kommt es immer drauf an ob deine Funklinks als reine nur Bridges arbeiten oder auch Routen können wie z.B. die Komponenten von MikroTik.

Entscheidend ist also dein zentraler Router der deine lokalen VLANs bzw. Die Standortnetze routet wie es hier in einem Layer 2 Konzept mit einem externen Router oder in einem Layer 3 Konzept mit einem Routing fähigen Layer 3 LAn Switch erklärt ist. Idealerweise supportet so ein Switch dann auch eins der beiden o.a. Routing Protokolle!

Für eine zielführende Hilfe müsste man wissen wie dein Netz aufgebaut ist, sprich ob alle Standorte eigene IP Netze haben was aber vermutlich der Fall ist.

Wie Kollege @ipzipzap oben schon gesagt hat löst man solche einfachen Redundanzdesigns generell klassisch mit einem dynamischen Routing Protokoll. Prädestiniert ist hier RIPv2 oder das schon erwähnte OSPF. Letzteres hat den großen Vorteil das es ECMP Multipathing supportet also alle parallelen Links auch aktiv ausnutzt und mit 3 Sekunden eine sehr schnelle Failoverzeit hat was Anwender und Anwendungen in der Regel im Failover nicht mitbekommen.

Die Dark Fiber und Funk Links legst du dann schlicht und einfach als /31er oder /32er Punkt zu Punkt Netze aus über die du die Standortnetze dann routingtechnisch verbindest.

OSPF sorgt dann dafür das alle Links dynamisch geroutet werden bzw. automatisch auf die redundanten Leitungen umgeroutetnwerden im Fehlerfall ohne das ein Admin eingreifen muss.

Ein simpler Klassiker in solchen einfachen Failover Designs.

Das Forum hat diverse OSPF Threads und Tutorial die so ein Setup hier beschreiben. Wie Netze über Funk geroutet werden erklärt im Groben dieses Tutorial.

Wichtig ist auf dem Bandbreiten limitierten Funklinkmkeinesfalls ein Bridging zu verwenden, denn dann belastet die gesamte Broad- und Multicast Last aller LANs die Funkverbindung was dann zulasten der Performance des Gesamtdesigns geht. Es gilt, wie immer, der goldene Netzwerker Grundsatz: „Route wäre you can, Bridge wäre you must!“

Mit anderen Worten kommt es immer drauf an ob deine Funklinks als reine nur Bridges arbeiten oder auch Routen können wie z.B. die Komponenten von MikroTik.

Entscheidend ist also dein zentraler Router der deine lokalen VLANs bzw. Die Standortnetze routet wie es hier in einem Layer 2 Konzept mit einem externen Router oder in einem Layer 3 Konzept mit einem Routing fähigen Layer 3 LAn Switch erklärt ist. Idealerweise supportet so ein Switch dann auch eins der beiden o.a. Routing Protokolle!

Für eine zielführende Hilfe müsste man wissen wie dein Netz aufgebaut ist, sprich ob alle Standorte eigene IP Netze haben was aber vermutlich der Fall ist.

Wie Kollege @ipzipzap oben schon gesagt hat löst man solche einfachen Redundanzdesigns generell klassisch mit einem dynamischen Routing Protokoll. Prädestiniert ist hier RIPv2 oder das schon erwähnte OSPF. Letzteres hat den großen Vorteil das es ECMP Multipathing supportet also alle parallelen Links auch aktiv ausnutzt und mit 3 Sekunden eine sehr schnelle Failoverzeit hat was Anwender und Anwendungen in der Regel im Failover nicht mitbekommen.

Die Dark Fiber und Funk Links legst du dann schlicht und einfach als /31er oder /32er Punkt zu Punkt Netze aus über die du die Standortnetze dann routingtechnisch verbindest.

OSPF sorgt dann dafür das alle Links dynamisch geroutet werden bzw. automatisch auf die redundanten Leitungen umgeroutetnwerden im Fehlerfall ohne das ein Admin eingreifen muss.

Ein simpler Klassiker in solchen einfachen Failover Designs.

Das Forum hat diverse OSPF Threads und Tutorial die so ein Setup hier beschreiben. Wie Netze über Funk geroutet werden erklärt im Groben dieses Tutorial.

Wichtig ist auf dem Bandbreiten limitierten Funklinkmkeinesfalls ein Bridging zu verwenden, denn dann belastet die gesamte Broad- und Multicast Last aller LANs die Funkverbindung was dann zulasten der Performance des Gesamtdesigns geht. Es gilt, wie immer, der goldene Netzwerker Grundsatz: „Route wäre you can, Bridge wäre you must!“

Nochmals… Eine „Antenne“ kann man technisch niemals an eine Netzwerk Infrastruktur anschließen. Allein schon diese Wortwahl lässt für dein Projekt leider nichts Gutes erahnen wobei das keinesfalls böse gemeint ist nur ein Hinweis das du ggf. einen Netzwerker zu rate ziehst der weiß was er tut.

Die genannte „Antenne“ ist immer Teil einer (Funk)bridge die letztlich aus Netzwerksicht immer wie ein LAN Switch agiert!!

Bedenke auch das du einen Wireless Trunk definieren musst auf den parallelen Funklinks solltest du im Layer 2 mehrere VLANs standortübergreifend übertragen müssen:

wiki.mikrotik.com/wiki/Manual:Wireless_VLAN_Trunk

Wer macht so ein gruseliges, laienhaftes und eher kontraproduktives Design was von wenig bis keiner Fachkenntnis zeugt, ganz besonders wenn Redundanz hier ein kritischer Punkt ist?!

Egal… Damit hast du keine andere Chance als ein reines Layer 2 Redundanz Konzept zu etablieren und das heißt dann „Spanning Tree only“.

Das bedeutet dann das du parallel zu allen dark Fiber Links den Funk Bridge Link aufbaust. Optisch sieht das dann erstmal wie ein Netzwerk Loop aus was es per se auch ist aber das Spanning Tree Protokoll (idealerweise RSTP wegen der schnellen Konvergenz) sorgt sicher dafür das parallele Wege / Links in den Blocking Mode gehen und verhindert so Loops.

Das ist so generell machbar hat aber mehrere gravierende Nachteile:

TO make a long Story short:

Ja, es kann mit einem Layer 2 Konzept klappen wenn man es richtig und wasserdicht konfiguriert. Es bleibt aber ein Restrisiko.

Es wäre sicher deutlich sinnvoller diese Anforderung ggf. zu nutzen das Netzwerk IP technisch zu redesignen und eine sinnvolle Segmentierung einzuführen. Zu mindestens die 3 Standorte in einem eigenen IP Netz arbeiten zu lassen und sauber zu routen.

Das würde den Weg freimachen für ein o.a. sicheres und redundantes Routing Konzept mit dynamischen Routing was die gesamte Loop Anfälligkeit sowie die Broad- und Multicast Belastung von oben vollständig obsolet machen würde. Dazu käme als Pluspunkt das auch die Redundanz Infrastruktur aktiv genutzt werden würde.

Eigentlich sollte ein guter Netzwerk Admin diese einfachen Design Binsenweisheiten auch ohne Forenthread kennen…

Die genannte „Antenne“ ist immer Teil einer (Funk)bridge die letztlich aus Netzwerksicht immer wie ein LAN Switch agiert!!

Bedenke auch das du einen Wireless Trunk definieren musst auf den parallelen Funklinks solltest du im Layer 2 mehrere VLANs standortübergreifend übertragen müssen:

wiki.mikrotik.com/wiki/Manual:Wireless_VLAN_Trunk

Alle Switche per DarkFiber verbunden und die Sophos macht das Routing.

Bedeutet dann du hast ein dummes, flaches Layer 2 Design über ALLE Standort ohne jegliche Segmentierung?!Wer macht so ein gruseliges, laienhaftes und eher kontraproduktives Design was von wenig bis keiner Fachkenntnis zeugt, ganz besonders wenn Redundanz hier ein kritischer Punkt ist?!

Egal… Damit hast du keine andere Chance als ein reines Layer 2 Redundanz Konzept zu etablieren und das heißt dann „Spanning Tree only“.

Das bedeutet dann das du parallel zu allen dark Fiber Links den Funk Bridge Link aufbaust. Optisch sieht das dann erstmal wie ein Netzwerk Loop aus was es per se auch ist aber das Spanning Tree Protokoll (idealerweise RSTP wegen der schnellen Konvergenz) sorgt sicher dafür das parallele Wege / Links in den Blocking Mode gehen und verhindert so Loops.

Das ist so generell machbar hat aber mehrere gravierende Nachteile:

- Eine absolut saubere Spanning Tree Konfig mit Root und Backup Root Switch und entsprechender Priority muss auf allen Netzwerk Infrastruktur Komponenten eingerichtet sein, denn nur ein stabiler, zuverlässiger Spanning Tree verhindert dann einen möglichen Loop der das Netz kollabieren lassen würde. Hier muss also besonderer Augenmerk auf ein sicheres und wasserdichtes STP Design der beteiligten Switch und Funkbridge L2 Komponenten gelegt werden.

- Obere Anforderungen bedingen das alle Layer 2 Komponenten wie besagte Switches und Funkbrücken ein gemeinsames, standardisiertes Spanning Tree (RSTP) supporten.

- Ein zusätzlicher Nachteil ist das parallele Links NICHT aktiv genutzt werden können (STP Blocking). Man investiert also Geld und Mittel in eine redundante Infrastruktur die nur ungenutzt rumdümpelt bis es irgendwann mal zu einem Ausfall kommt anstatt diese Infrastruktur aktiv mitzunutzen.

- Das leider laienhafte und wenig professionelle bestehende Netzwerkdesign bewirkt das alle Standortlinks unnötigigerweise mit dem gesamten Broad- und Multicast Traffic aller Standorte belastet werden. Auf dark Fiber sicher nicht allzu relevant aber auf den Funklinks mit erheblich begrenzter Bandbreite kann das im Fehlerfall zur Gefahr werden wenn diese Trafficbelastung dafür sorgt das Spanning Tree Pakete nicht oder nur gestört geforwardet werden was dann in einer potentiellen Loopgefahr resultiert und ggf. gerade in einer Redundanzsituation das ganze Netz ggf. kollabieren lässt.

TO make a long Story short:

Ja, es kann mit einem Layer 2 Konzept klappen wenn man es richtig und wasserdicht konfiguriert. Es bleibt aber ein Restrisiko.

Es wäre sicher deutlich sinnvoller diese Anforderung ggf. zu nutzen das Netzwerk IP technisch zu redesignen und eine sinnvolle Segmentierung einzuführen. Zu mindestens die 3 Standorte in einem eigenen IP Netz arbeiten zu lassen und sauber zu routen.

Das würde den Weg freimachen für ein o.a. sicheres und redundantes Routing Konzept mit dynamischen Routing was die gesamte Loop Anfälligkeit sowie die Broad- und Multicast Belastung von oben vollständig obsolet machen würde. Dazu käme als Pluspunkt das auch die Redundanz Infrastruktur aktiv genutzt werden würde.

Eigentlich sollte ein guter Netzwerk Admin diese einfachen Design Binsenweisheiten auch ohne Forenthread kennen…

hi

ich hatte mit Mikrotik nRay‘s so ein Konstrukt als Backup-Leitung für ein bestehendes Layer 2 Netzwerk mit mehren VLANs eingerichtet. Hat eine Weile gedauert mit Ausrichtung, Konfiguration und Tests, da es kein daily business ist.

Spanning Tree Probleme gab es nach einem Firmware Update…

Danach habe ich 1 Port deaktiviert und eine Stichleitung daraus gemacht.

Im Notfall muss halt der Port erst aktiviert werden.

Plane zum Testen 1 Tag ein, mit 2x 1h Unterbruch.

schau dir mal noch die Sophos REDs an, vielleicht kannst du auch mit denen was machen. Aber den Programmier nichts davon erzählen, sonst kommen sie nie weg von Layer 2.

auf deiner Skizze hat es 2 Standort A Technik, dass das gleiche?

ich hatte mit Mikrotik nRay‘s so ein Konstrukt als Backup-Leitung für ein bestehendes Layer 2 Netzwerk mit mehren VLANs eingerichtet. Hat eine Weile gedauert mit Ausrichtung, Konfiguration und Tests, da es kein daily business ist.

Spanning Tree Probleme gab es nach einem Firmware Update…

Danach habe ich 1 Port deaktiviert und eine Stichleitung daraus gemacht.

Im Notfall muss halt der Port erst aktiviert werden.

Plane zum Testen 1 Tag ein, mit 2x 1h Unterbruch.

schau dir mal noch die Sophos REDs an, vielleicht kannst du auch mit denen was machen. Aber den Programmier nichts davon erzählen, sonst kommen sie nie weg von Layer 2.

auf deiner Skizze hat es 2 Standort A Technik, dass das gleiche?

Den GRE Tunnel kannst du dir wegdenken da du ja nur reines Ethernet hast:

Routing Frage welches Protokoll für Mobile Geräte

Hier musst du dir das VPN wegdenken:

Verständnisfrage zu OSPF-Routing bei MikroTik-Routern (RouterOS)

klehr.de/michael/mikrotik-routeros-not-so-full-mesh-mit-transit- ...

Ist aber ein sehr einfaches Setup bei OSPF mit Mikrotik. Ansonsten fragen...

Bei der Sophos ist es im Handbuch dokumentiert. Es gibt auch YT Filmchen usw.

docs.sophos.com/nsg/sophos-firewall/19.0/Help/en-us/webhelp/onli ...

Routing Frage welches Protokoll für Mobile Geräte

Hier musst du dir das VPN wegdenken:

Verständnisfrage zu OSPF-Routing bei MikroTik-Routern (RouterOS)

klehr.de/michael/mikrotik-routeros-not-so-full-mesh-mit-transit- ...

Ist aber ein sehr einfaches Setup bei OSPF mit Mikrotik. Ansonsten fragen...

Bei der Sophos ist es im Handbuch dokumentiert. Es gibt auch YT Filmchen usw.

docs.sophos.com/nsg/sophos-firewall/19.0/Help/en-us/webhelp/onli ...

Wenn es das denn nun war bitte nicht vergessen deinen Thread dann als erledigt zu schliessen!!

Wie kann ich einen Beitrag als gelöst markieren?

Wie kann ich einen Beitrag als gelöst markieren?